2016年頃から急激に増加しているマルウェア・ランサムウェア。2017年5月のランサムウェアWannaCryの攻撃によってその存在は広く世間に知れ渡ることになりました。

しかしながらランサムウェアの歴史は古く、そのルーツは1989年に確認された「Petya」という寄付金を強制するワームが元になっているのではないかとう説もあります。元々ロシアで流行っていたランサムウェアは、2012年頃から全世界で感染が報告されるようになり、今や全世界をターゲットに闇ビジネス化しています。

今回は先日のWannaCryを例に、ランサムウェアの「今」にフォーカスします。

世界的被害が発生したWannaCry なぜこれほどの被害が広がったのか

2017年5月12日に全世界で同時に感染被害が広まったWannaCryと呼ばれるランサムウェア。その後、感染経路および対策情報が共有されることで、一段落したように見えています。しかし、WannaCryの活動はまだ続いており、毎日1,000台以上が感染するも、WannaCryに搭載されているキルスイッチが動くことにより、ファイルの暗号化が行われていない、というレポートもあります。

キルスイッチとは、初期のWannaCryに搭載されていた機能で、感染したPCで動作する際、最初に特定ドメインへの接続を試し、接続が成功すればその後の暗号化を行わず沈黙する、という機能です。なぜWannaCryにキルスイッチが搭載されているのかについてはサンドボックスなどのセキュリティを突破するため等、色々な見解があります。

WannaCryが注目されていますが、一番のポイントは感染経路に悪用されたしたWindowsSMBの脆弱性に対して、現時点でもパッチを適応していない端末がまだ多数残っている点にあります。

パッチを適応していない状態を自宅に例えるなら、空き巣が多発している地域で玄関の鍵をかけずに放置しているような状態です。たまたま、WannaCryという空き巣は回避できましたが、第二、第三の空き巣がやってくる・・・と考えた場合どうでしょうか?今回は、Windowsの脆弱性を狙ったマルウェアの広がりを追ってみたいと思います。

放置されたWindowsの脆弱性がマルウェア感染リスクを高める

実際にWannaCryと同じWindowsの脆弱性を狙った他の攻撃が生まれています。例えばUiwixというランサムウェアは、発見当初はWannaCryの亜種ともいわれていましたが、WannaCryがファイル(EXE)を使って動作することに対して、Uiwixはファイルレス(EXE無し)で動作することから、現在はそれぞれ別の進化を遂げたランサムウェアという見解が多いです。また、前述したWannaCryのキルスイッチ機能をなくした、止まる事のないWannaCryの存在も確認されています。

ランサムウェア以外でも、Adylkuzzと呼ばれるマルウェアが誕生しました。このマルウェアは感染したパソコンのバックグラウンドで秘密裏に仮想通貨のマイニングという処理を行いその見返りに仮想通貨を得ています。

一見すると悪さをしていないように見えますが、端末のCPUを不正に利用し、マルウェア作成者の利益となる処理を行います。このマルウェアは表立って被害が出ないため発見が難しく、すでに20万台の感染があるともいわれています。

そして、6月の末にも大規模なランサムウェアによる被害が発生しました。Petya-LikeやGoldenEyeと名付けられたこのランサムウェアはWannaCryと同様、世界中に感染が広がりました。記事作成時点では感染経路について調査が行われている状態ですが、既知の脆弱性を使い攻撃を行っている点は変わらないようです。

これらランサムウェアに感染しても、最悪データをあきらめれば良い・・・もしくは身代金を払ってデータを復旧させればよい・・・と考えている企業もあるかもしれません。

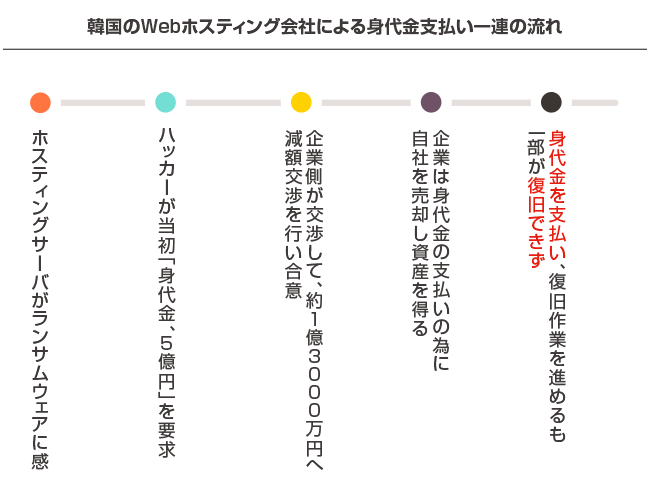

しかし、6月にランサムウェアの脅威を改めて知らしめる事件が韓国で起こりました。(下図)このように、一つのランサムウェアによって企業の売却という非常に大きな損害へとつながることもありえるのです。

WannaCryを発端に一気に広まったWindowsの脆弱性ですが、マイクロソフト社は攻撃が表ざたになった5月より2カ月前の3月に対策パッチを公開していました、適切なパッチ管理を行う事で被害を最小限にとどめることができる為、基本のセキュリティ対策・運用がより重要になってきます。

● 実際に未知のマルウェア対策をどのように行うか知りたい方

『ハンズオンで体験する未知の脅威対策』セミナー(東名阪開催)

https://www.lanscope.jp/endpoint-manager/on-premises/seminar/handson-threatseminar201607/

● 注目の次世代型マルウェア対策ツールの全貌

プロテクトキャット製品情報

https://www.lanscope.jp/endpoint-manager/on-premises/special/protectcat/

※本記事に関するLanScope Catの製品仕様・画面は掲載日時点の情報です。

この記事を書いた人

中本 琢也

経営企画部にて、海外展開、新規企画、広告宣伝を推進。日本とアメリカ両方の目線からセキュリティ情報の発信を目指す。最近はまっている事はマルウェア収集

おすすめ記事