クラウドセキュリティ

iPhone・iPadのアプリ管理の全容を解説! Apple Account(旧 Apple ID)に依存しないMDMを活用したアプリインストール・管理の手法とは?

目 次

iPhoneやiPadでアプリを利用するためには、Apple Account(旧 Apple ID)を用意しサインインした上で、App Storeからアプリをインストールする必要があります。しかし、法人で導入するiPhoneやiPadの場合、MDM(モバイルデバイスマネジメント)ツールを活用すれば、Apple Account(旧 Apple ID)のサインインの有無に依存しないアプリのインストール・管理ができます。

この実現には、結論を急げば、「アプリの一括配信」「Appとブック」と呼ばれるApple Business Managerの機能を利用することで実現を可能にします。旧称では「Volume Purchase Program」(VPP)と呼ばれていました。

iPhoneやiPadの管理において、この「VPP」機能は、国内では数年前からメジャーなものとなり、広く認知されるようになりました。本記事では、VPP機能について改めて整理するとともに、MDMツールを活用して実現できるアプリ管理について、できる限りその全容を解説していきたいと思います。尚、iOS/iPadOSのバージョンやアップデート、Apple社による仕様変更に伴い、本記事に記載の内容と実際の動作が異なる場合があります。予めご了承ください。

少し長い記事になるので、ご興味のある箇所を目次から辿って読んでいただいても、理解いただけるよう構成しています。

そもそもMDM、それと関連するApple Business Managerとは?

MDM(モバイルデバイスマネジメント)とは組織が導入するスマホやタブレットの紛失・セキュリティ対策を一元管理できるサービスです。基本的にはクラウドサービスとして提供されることが多い製品です。もともとは、シリアルNoやIMEI、電話番号などデバイスが持つハードウェア情報やインストールされているアプリ情報の自動取得、そして万が一紛失してしまった場合には、遠隔による画面ロックやデバイスを工場出荷状態に(初期化)するなどの紛失対策が主な役割でした。

最近のMDMは、紛失対策に留まらず、「Apple Business Manager(ABM)」や「Android Enterprise(AE)」といったAppleやGoogleが提供するプログラムを組み合わせて利用することで、より高度なセキュリティ対策を実現できるようになりました。

これからご紹介するiPhoneやiPadのアプリ管理においては、Apple Business Managerを無視することはできません。なぜなら、Apple Business Managerの機能である「アプリの一括配信」(VPP)を利用することで、本記事のタイトルでもある「Apple Account(旧 Apple ID)に依存しない」アプリ管理を可能にします。それ以外にもデバイスを「監視モード」という特別なモードに適用することで、より高度なアプリ配信・アプリの利用制限を可能にします。監視モードに適用するためには、Apple Business Managerの機能である「自動デバイス登録」(Automated Device Enrollment[ADE]、旧称「DEP」)を利用する必要があります。

Apple Business ManagerとMDMの関係性、利用手順などの詳細は下記記事でも紹介していますので参考にしてください。

MDMを活用したiPhone・iPadのアプリ利用制限

本記事のタイトルにもある「Apple Account(旧 Apple ID)に依存しないMDMを活用したアプリインストール」の話に入る前に、そもそもMDMを利用して、アプリの利用に関して、どういった制限ができるのかについて整理したいと思います。

MDMを利用したアプリの利用制限は大きく2つに分けることができます。

- App Storeの利用を禁止する

- アプリ個々の利用を禁止する

iPhoneやiPadが持つ機能の利用をMDMで制限する場合、基本的には「構成プロファイル」(プロファイル)という設定内容を定義したファイルを、MDMもしくはApple Configurator2で作成し、MDMからデバイスにインストールします(Apple Configurator2で作成した構成プロファイルは、MDMにアップロードし遠隔配信します)。

まず、ここで留意する必要があるのが、App Storeの利用禁止、アプリ個々の利用禁止ともに、デバイスが「監視モード」に適用されていないといけません。監視モードの適用は、Apple Business Managerの自動デバイス登録(Automated Device Enrollment[ADE]、旧称「DEP」)を利用する必要があります。

App Storeの利用を禁止する

App Storeの利用を禁止すると、iPhoneやiPad上の「App Store」が非表示となり、利用できなくなります。よく、Webサイトからアプリのインストールを促す=App Storeへのリンクが貼られていますが、それをデバイス上のブラウザでタップしたとしても、App Storeに遷移しません。

つまり、App Storeの利用を禁止することで、アプリの新規インストールはできなくなります。iPhoneやiPadの利便性は無くなったに等しいですが、ここで登場するのがMDM。App Storeを禁止した上で、MDMからアプリの配信が可能です。詳細については「MDMを活用したiPhone・iPadのアプリ配信」を参照してください。

アプリ個々に利用を禁止する

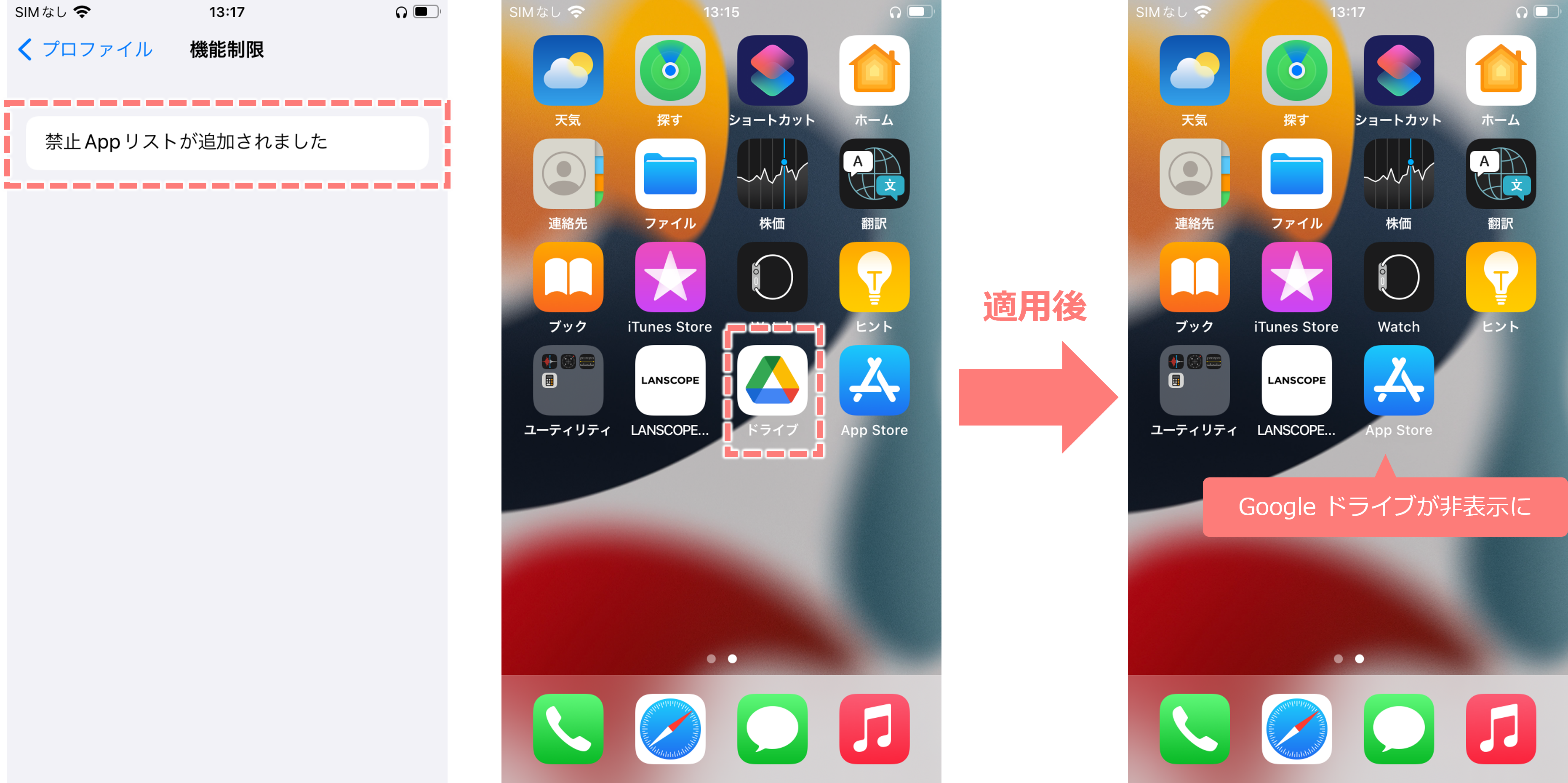

アプリを個別に指定して、利用を禁止することも可能です。これも、App Storeの利用禁止と同様に構成プロファイルをデバイスにインストールすると、デバイス上から対象のアプリが非表示となり、利用できません。

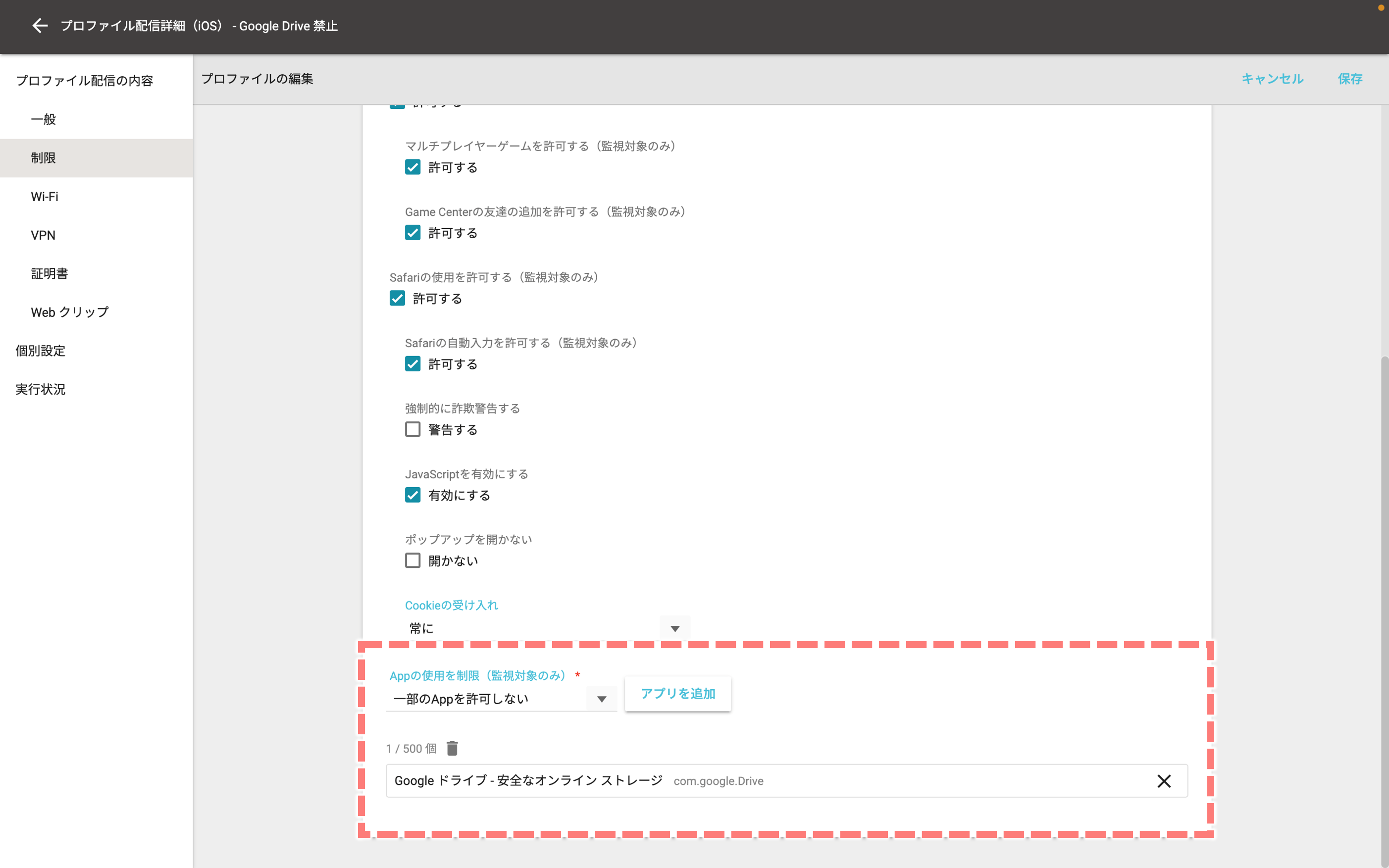

設定方法は2種類あり、「一部のAppを許可しない」「一部のAppを許可」から選択します。「一部のAppを許可しない」設定では、利用を禁止したいアプリを指定する「Blocklist」方式です。反対に「一部のAppを許可」では指定したアプリだけを許可する「Allowlist」方式です。「一部のAppを許可」では設定したアプリ以外は利用できなくなるため、利用には注意が必要です。

例えば「Googleドライブ」を禁止する構成プロファイルを作成し、デバイスに適用します(図1)。

図1 「一部のAppを許可しない」設定で、「Googleドライブ」を追加

図1 「一部のAppを許可しない」設定で、「Googleドライブ」を追加

構成プロファイルはデバイスにインストールされると、[設定]アプリより確認できます。そして適用後は、適用前に表示されていたGoogleドライブが非表示となり、デバイス上で利用できなくなるという動作になります(図2)。

図2 Google ドライブを禁止するプロファイルを適用後、アプリが非表示に

図2 Google ドライブを禁止するプロファイルを適用後、アプリが非表示に

アプリ内のデータ共有を禁止する

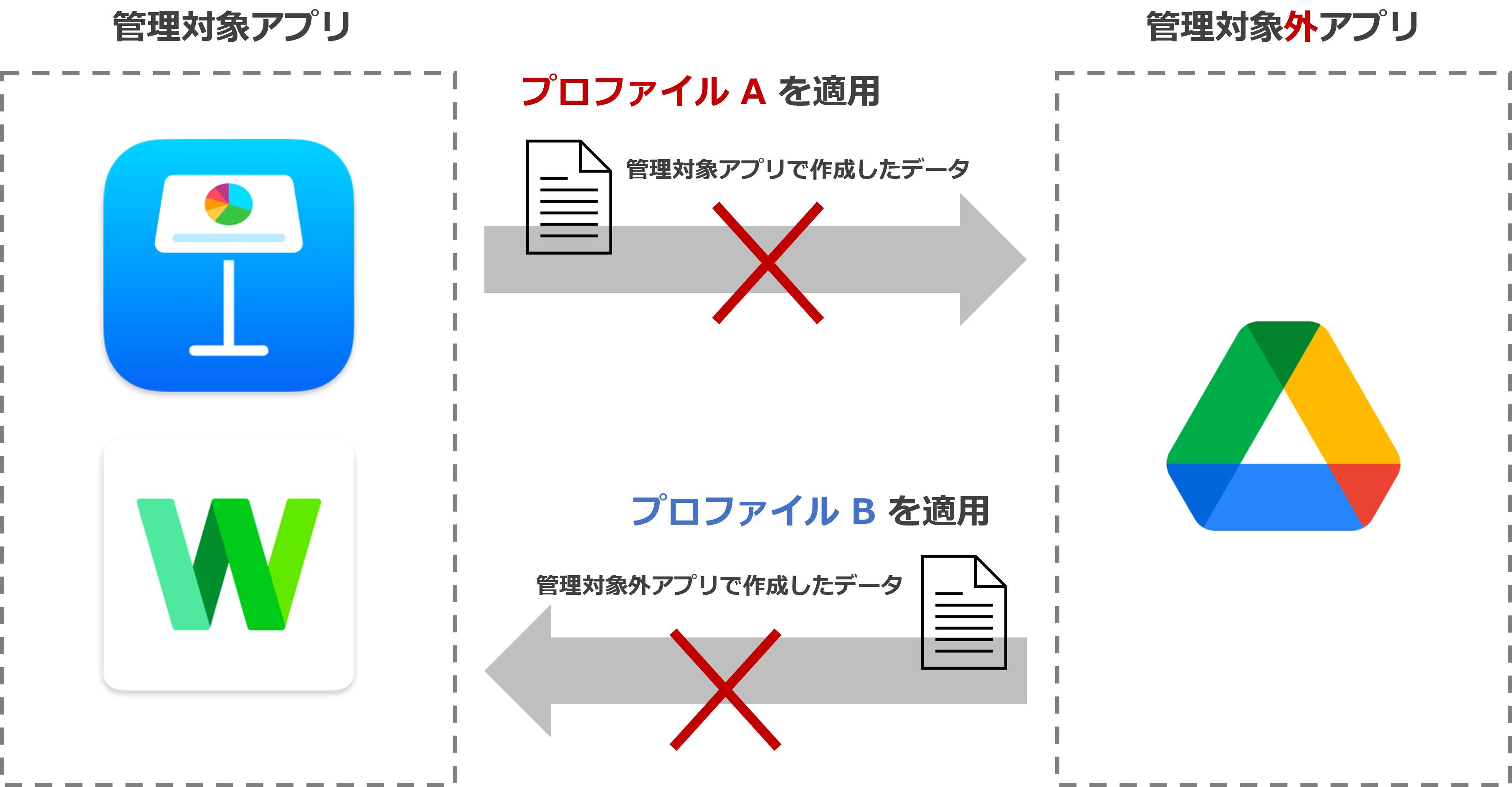

ここで少し番外編です。ここまでお話してきたのは、App Storeないしはアプリの利用を制御する機能でした。この他にも、デバイスの利用を制限できる構成プロファイルでは、アプリ内のデータのやり取りを制御することも可能です。この場合も構成プロファイルを利用します。

<アプリ内のデータ共有を禁止する構成プロファイル>

- プロファイルA:管理対象外出力先で管理対象ソースからの書類を許可する

- プロファイルB:管理対象出力先で管理対象外ソースからの書類を許可する

この2つの構成プロファイル、似て非なるものです。「管理対象外出力先」「管理対象出力先」とは、MDMで配信したアプリかどうかを指しています。「管理対象外出力先」はMDMで配信したアプリではない=App Storeから手動でインストールしたアプリということになります。一方、「管理対象外ソース」とはApp Storeから手動でインストールしたアプリで生成されたデータ、「管理対象ソース」とはMDMで配信したアプリで生成されたデータを指します。

非常にややこしいので、下記図で整理します(図3)。

図3 プロファイルAとBの違い

図3 プロファイルAとBの違い

組織で貸与したデバイスの管理という観点では、プロファイルAの方が有用です。プロファイルAは、組織の管理下にあるアプリで生成したデータを、【管理下にないアプリ=手動でインストールしたアプリ=シャドーIT】への流出を制御できるというメリットがあります。しかし、この構成プロファイルは後述するように、App Storeを禁止した上で、必要なアプリのみMDMから許可する運用をしていれば利用する必要性はあまりない機能です。

ちなみに「管理対象」という言葉は、しばしば「Managed」という言葉に置き換えられます。Managedつまり「管理されている」という意味合いで、これに「App(s)」を付与すると「管理されているアプリ」ということになります。Managed Apps=管理対象アプリで、MDMで配信し管理下に置かれているアプリということになります。

MDMを活用したiPhone・iPadのアプリ配信

ここからはMDMにおけるアプリ配信・遠隔インストール機能についてご紹介します。まず、アプリ配信の種類ですが、大きく分けて2種類、やや細かく分けると4種類に分類できます。

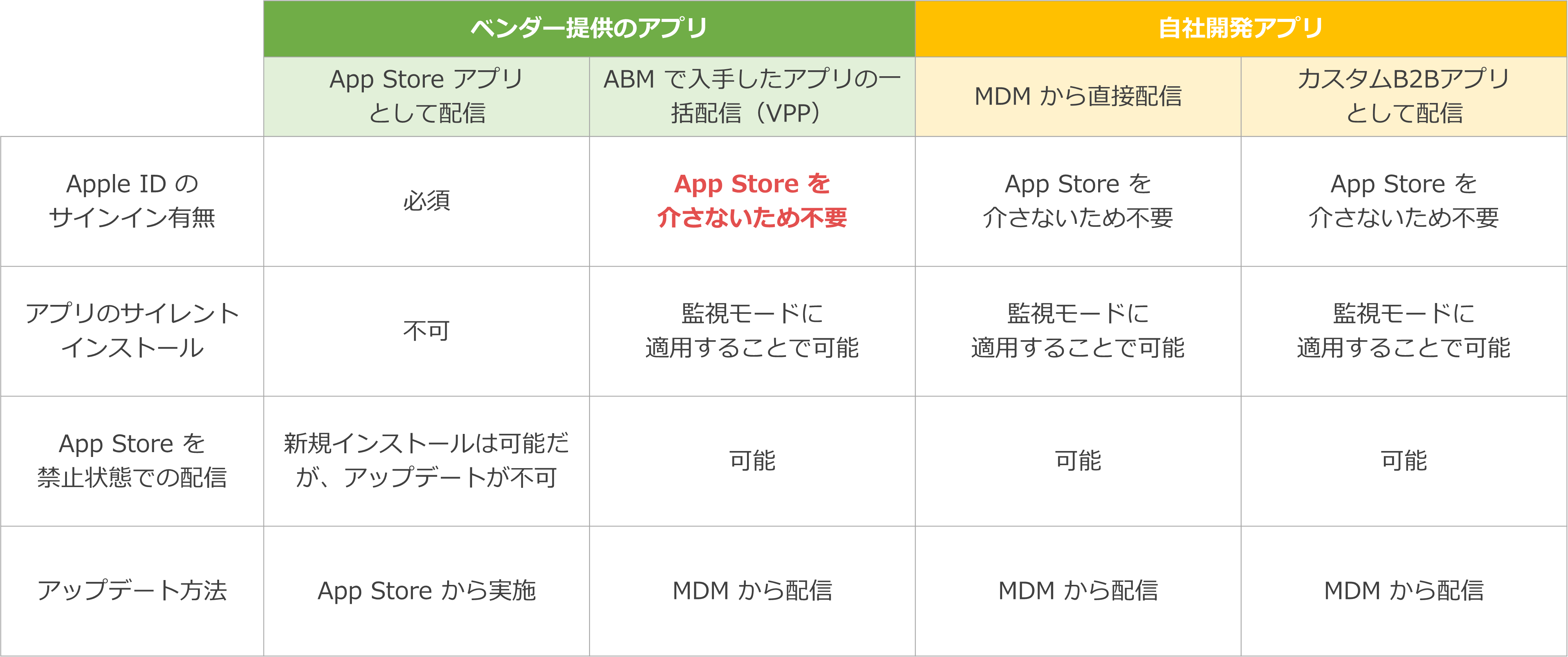

大まかに分けると、App StoreのアプリをMDMから配信する方法と、App Storeを介さずにApple Business Manager上の「アプリとブック」から入手したアプリをMDMから配信する方法(=アプリの一括配信/VPP)に分類できます。これに加えて、組織内で自社開発したアプリの配信を行うことができ、この方法も2種類あり、合計4種類となります(表1)。

表1 ベンダー提供のアプリと自社開発アプリの大きく2種類に分離できる

表1 ベンダー提供のアプリと自社開発アプリの大きく2種類に分離できる

App Storeアプリの配信とアプリの一括配信(VPP)

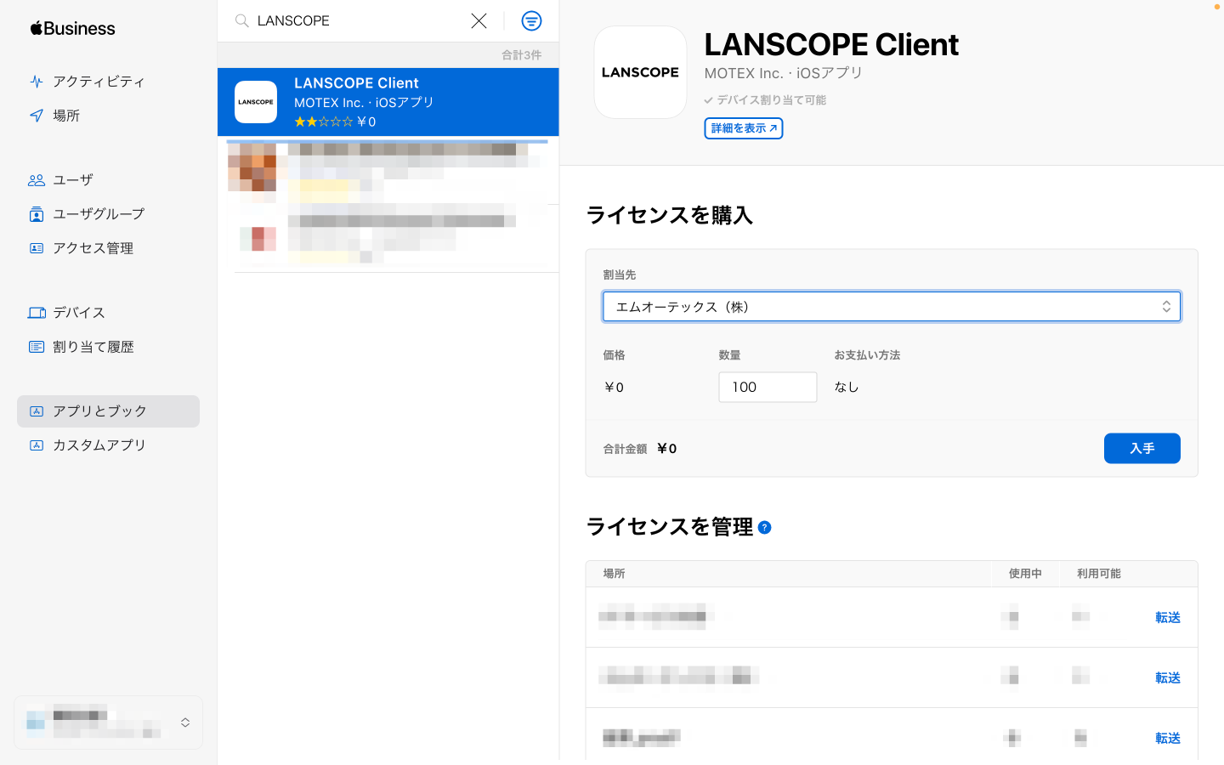

表1にまとめましたが、App Storeのアプリを配信する方法と、アプリの一括配信=VPPを利用する方法で大きく異なるのが、Apple Account(旧 Apple ID)のサインインが必要か否かです。アプリの一括配信を利用すれば、デバイスにApple Account(旧 Apple ID)が設定されていない場合であっても、App Store掲載のアプリをABMで入手した上で配信・インストールできます(図4)。

図4 ABMサイト上の「アプリとブック」で配信したいアプリを検索し、入手後にMDMへ情報連携

図4 ABMサイト上の「アプリとブック」で配信したいアプリを検索し、入手後にMDMへ情報連携

この他にも、デバイスが監視モードに設定されていれば、App Storeを禁止した上で、必要なアプリをサイレント(=デバイスにインストール可否のダイアログを表示させることなく)インストールできます。つまり、 組織が認めたアプリのみ利用者に利用してもらう運用体制を敷くことができます。ちなみに、デバイスが監視モードになっていない場合、インストール可否の選択を求めるダイアログが表示されますが、Apple Account(旧 Apple ID)が設定されていなくてもインストールは可能です。

App Storeのアプリ配信も、App Store禁止状態であっても、新規にアプリをインストールすることはできますが、アプリのアップデートはApp Storeから行う必要があります。App Storeを禁止しているとアップデートできないため、事実上、App Storeを禁止して、業務に必要なアプリのみを利用させたい場合は、VPPの利用が必須ということになります。

アプリの一括配信(VPP)は、Apple Business Manager(ABM)で提供されている機能の一つです。ABMは、MDMと組み合わせて利用するApple社が提供するプログラムです。ABMやVPPの利用方法については、下記記事でも紹介していますので参考にしてください。

自社開発アプリの配信方法

アプリ開発ベンダーがApp StoreやApple Business Managerの「Appとブック」上で公開して提供するアプリの他に、自組織の業務遂行や効率化のために開発した自社開発のアプリもMDMを通して配信できます。

配信方法としては、自社開発アプリを構成する「マニフェストファイル」「アプリファイル」をMDMにアップロードし、デバイスに配信する方法が過去には主流でした。しかし、この方法を取る場合、アプリを開発するためのライセンスである「Apple Developer Program」とは別に、「Apple Developer Enterprise Program」(ADEP)も取得する必要があります。そのため、最近は、Apple Business Managerに自社開発したアプリを特定の組織=自組織にのみ公開し、アプリの一括配信(VPP)を使って配信する方法(=カスタムB2Bとして配信)が主流となっています。

アプリの設定値を組み込んで配信できるManaged App Configurationとは?

MDMには、アプリの設定値(パラメーター)をあらかじめ組み込んだ上で、デバイスに配信する機能があります。これを「Managed App Configuration」といいます。どのような設定を組み込めるのかは、MDMにおける仕様ではなく、アプリを提供するベンダーに依存します。ここでは、Managed App Configurationを利用した例として、典型的な「私物iPhone/iPadで、LINE WORKSの利用を禁止する」設定についてご紹介します。

尚、Managed App Configurationは、App Storeアプリとしての配信、VPPで配信いずれの方法を取ったとしても利用可能です。

LINE WORKSの外部MDM連携

LINE WORKSは、広く普及している「LINE」のビジネス版として提供されているビジネスチャットツールです。LINEの使い勝手をそのままに、社内周知ができる掲示板、メンバー予定を把握できるカレンダー、資料等を保存できるストレージ、ビジネス版ならではでもあるセキュリティ対策など豊富な機能が提供されています。

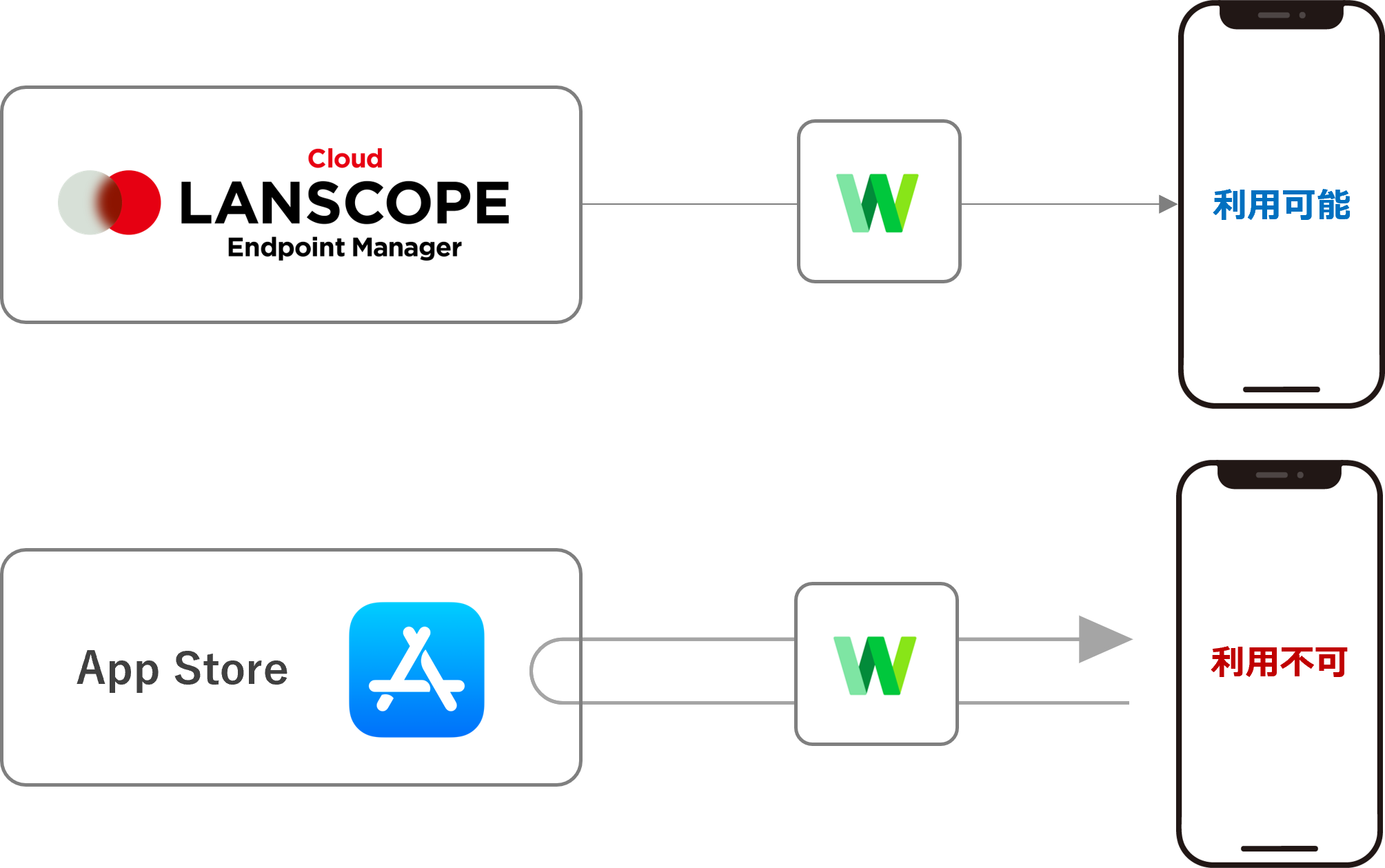

このLINE WORKSを「MDMから配信したアプリ以外で利用させない」という制御を、MDMのManaged App Configurationを利用することで実現できます(図5)。

図5 私物のスマホではLINE WORKSを利用できない

図5 私物のスマホではLINE WORKSを利用できない

MDMで設定する内容についてはLINE WORKSの仕様に依存します。詳細はLINE WORKSを提供するLINE WORKS株式会社のヘルプサイトに記載されているので、この内容を確認しながら設定します。

https://guide.worksmobile.com/jp/admin/admin-guide/security/mobile-security/3rd-party-mdm/

利用者側から見る、MDMを利用した場合のアプリのインストール方法

MDMでアプリを配信・インストールする場合は、管理者が管理コンソールから配信を実行後、デバイスに適用されます。アプリの一括配信(VPP)を利用する場合は、デバイスが監視モードになっていれば、利用者は特に意識することなく、アプリのインストールが行われますが、そうでない場合はアプリのインストール可否を選択するダイアログが表示されます。また、新規インストール時だけでなく、アプリのアップデート配信もMDMを介して行う必要があります。つまり、アプリのアップデート版がリリースされる度に、管理コンソールからアップデート配信を実行する必要があり、管理者にとっては負担となってしまいます。

ここでよく利用されるのが、デバイス利用者自身のタイミングで、管理者が許可しているアプリの中から新規インストール・アップデートを実行できる機能の活用です。特に制限が行われていないiPhone/iPadであれば、利用者自身でApp Storeからアプリをインストールして、最新バージョンにアップデートします。これと同じストーリーではあるものの、あくまでも管理者が許可した範囲で実現できる機能となります。この機能に関する詳細は下記記事でも言及していますので、ぜひご覧ください。

MDMでApple Account(旧 Apple ID)を管理できないのか?管理対象Apple Account(旧 Apple ID)とは?

ここまで、アプリの利用制限やApple Account(旧 Apple ID)のサインイン有無に依存しないアプリインストールについてご紹介してきました。ここでよく頂くご質問がこのセクションのタイトルです。「MDMを活用してApple Account(旧 Apple ID)を設定できないのか?」。解答としては、MDMがApple Account(旧 Apple ID)の設定や管理を手助けすることはできません。MDMを介して、管理下にあるデバイスにApple Account(旧 Apple ID)の設定をすることはできませんし、そもそもデバイスにどのApple Account(旧 Apple ID)が設定されているのか、こうした情報も取得できません。

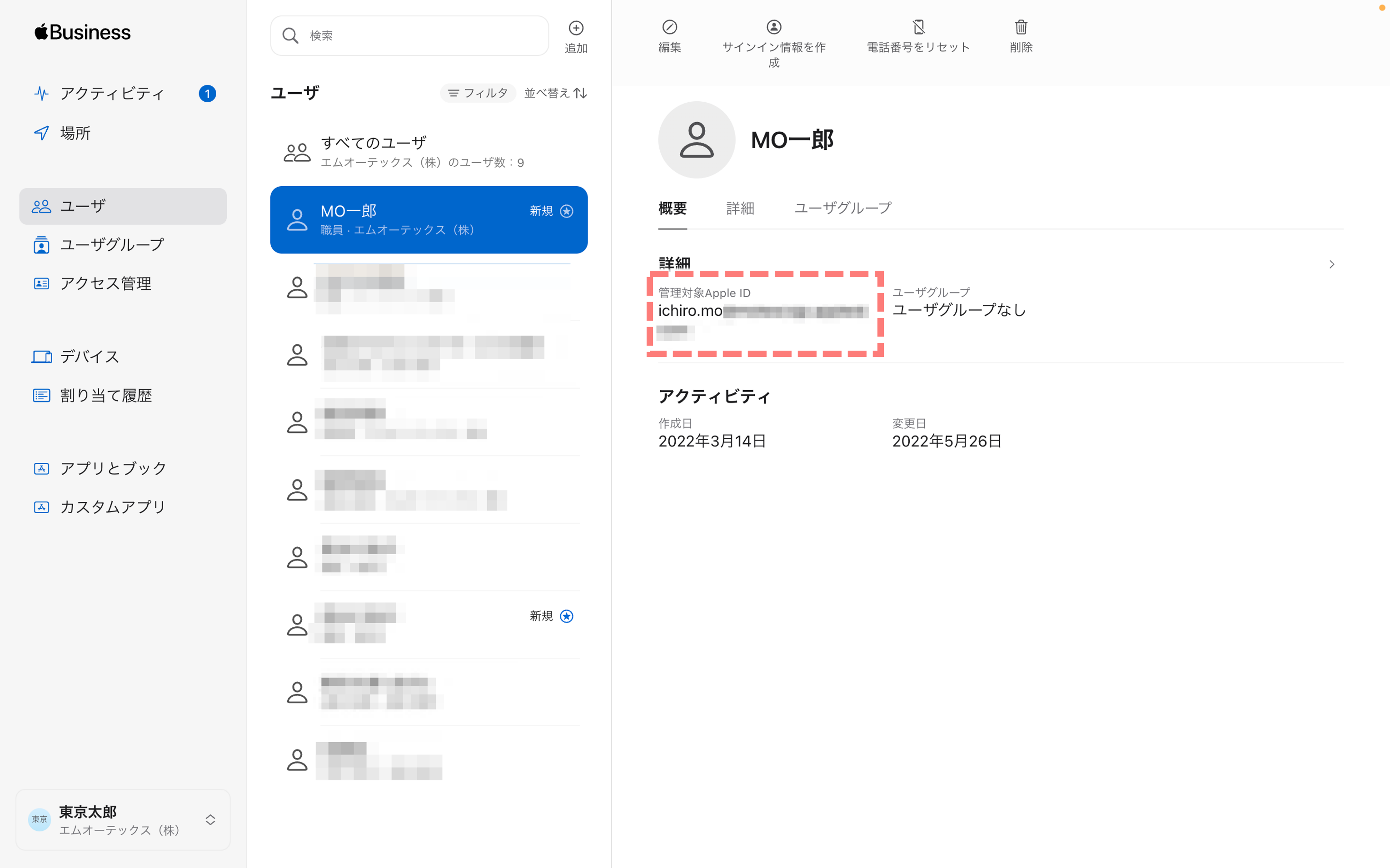

しかし、Apple Business Managerの機能の一つとして、「管理対象Apple Account(旧 Apple ID)」というものが存在します。管理対象Apple Account(旧 Apple ID)とは、Apple Business Manager上で作成できるApple Account(旧 Apple ID)(メールアドレスの形式)のことを指します。Apple Business Manager上でApple Account(旧 Apple ID)をまとめて作成し、設定したメールアドレス宛にサインインに必要なパスワードの設定をメール送信することが可能です(図6)。

図6 Apple Business Manager上で管理対象Apple Account(旧 Apple ID)を作成

図6 Apple Business Manager上で管理対象Apple Account(旧 Apple ID)を作成

しかし、この管理対象Apple Account(旧 Apple ID)で最も注意しなければいけないのは、管理対象Apple Account(旧 Apple ID)で利用できる機能の制限です。管理対象Apple Account(旧 Apple ID)でiPhoneやiPadへサインインした場合、通常のApple Account(旧 Apple ID)とは異なり、利用できるサービスに違いがあります。特に大きな違いとして、管理対象Apple Account(旧 Apple ID)では、App Storeからアプリをインストールできないという点にあります。App Store自体の閲覧は可能ですが、肝心なアプリの「入手」はグレーアウトし、インストールできないのです(図7)。

図7 管理対象Apple Account(旧 Apple ID)でサインインしても「入手」がグレーアウトしインストールできない

図7 管理対象Apple Account(旧 Apple ID)でサインインしても「入手」がグレーアウトしインストールできない

こうした例に代表するように、管理対象Apple Account(旧 Apple ID)では利用できない機能があります。詳細はApple社の公式サイトにも掲載されています。

https://support.apple.com/ja-jp/guide/apple-business-manager/axm78b477c81/web

MDMにLANSCOPE エンドポイントマネージャー クラウド版を選定する理由

LANSCOPE エンドポイントマネージャー クラウド版(以下、エンドポイントマネージャー)はPC・スマホをクラウドで一元管理できるIT資産管理・MDMツールです。2012年9月にリリースして以降、累計10,000社以上のお客様への導入実績があります。ここではエンドポイントマネージャーが選ばれる理由をポイントを絞ってご紹介します。

使いやすい管理コンソール

アイティクラウド社が運営するIT製品・SaaSのレビューサイト「ITreview」では、製品に対するお客様のレビューを閲覧できます。エンドポイントマネージャーにおいても、数多くのお客様からレビューを投稿いただいています。その中でも特に「レーディング」カテゴリにおける使いやすさ・導入のしやすさ・サポート品質等で評価4.0以上と、非常に高い評価をいただいています(表2)。

表2 ITreviewでは多くのお客様に使いやすさ・サポート品質で評価を頂いている

表2 ITreviewでは多くのお客様に使いやすさ・サポート品質で評価を頂いている

管理コンソールの使いやすさはエンドポイントマネージャーの特長の一つです。「使いやすさ」は、私たちが最もこだわっているポイントです。プロダクトマネージャー、製品を開発する開発者、コンソールのデザインを設計するデザイナーが、管理コンソール内で利用している文言や説明文の一言一句など細部にこだわり、検討の上、実装しています。また、エンドポイントマネージャーの管理コンソールは、SPA(Single Page Application)を採用しており、ログイン後の管理コンソール内のページ遷移の速度が速いことも、ストレスなく管理コンソールを利用できる「使いやすさ」という評価につながっていると思います。

しかし、機能によっては「使いづらさ」をご指摘いただくこともあります。弊社ではITreviewの投稿やサポートセンターへのお問い合わせ等でご指摘いただいた点を一つ一つ確認し、改善するよう取り組んでいます。

サポート品質

ITreviewで製品の使いやすさ同様に、ご評価いただいているのがサポート品質です。ヘルプデスク(サポートセンター)はもちろん、製品を運用していただくためのマニュアルや活用のヒントとなる豊富なコンテンツを、お客様専用サイトに公開しています(図8)。

図8 お知らせ・マニュアルなどお客様向けコンテンツを掲載した専用サイト

図8 お知らせ・マニュアルなどお客様向けコンテンツを掲載した専用サイト

ヘルプデスクでは、電話・メール・チャットの3種類のお問い合わせチャネルをご用意しています。特にチャットサービスでは「電話やメールよりも気軽に聞けるから良い」「チャットでの解決が難しいと分かった時には電話でフォローしてくれる」などお客様からも好評いただいているお問い合わせ方法です。

日々のお客様へのお問い合わせ対応、またサポート品質を向上させるための取り組みが評価され、おかげさまでカスタマーサポート・カスタマーサクセスに関連する多くの表彰をいただくことができました。

▼「日経コンピュータ 顧客満足度調査 2023-2024」運用管理・仮想化ソフト/サービス(クライアント)部門で第1位を獲得

▼「コンタクトセンター・アワード 2023」において「審査員特別賞」を受賞

▼「2023年度 カスタマーサポート表彰制度」において「奨励賞」を受賞

エンドポイントマネージャーは2012年9月のリリース以来、多くのお客様のiPhone・iPad管理を支援して参りました。iOS・iPadOSという特性上、どうしてもAppleの仕様に依存してしまう部分はありますが、これからも出来得る限りお客様に最適なサポート提案ができるよう努めて参ります。

プロダクトの安全性

クラウドサービスを利用する上で、サービスの堅牢な安全性は最も重要です。エンドポイントマネージャーはお客様に安心してご利用いただけるよう、プロダクトにおけるセキュリティ対策を講じています。

通信の安全性

インターネットサービスの中には、通信の途中で第三者に盗み見られたり、改ざんされる可能性があるものがあります。

エンドポイントマネージャー クラウド版の通信では SSL/TLS を用いて暗号化しているため、第三者が内容を確認したり改ざんすることができません。

国際的なセキュリティ基準に則った運用体制

国際規格 ISO/IEC 27001(ISMS)認証、クラウドサービスの提供や利用に対して適用される国際規格 ISO 27017 認証を取得し、厳格なセキュリティ基準に則って、エンドポイントマネージャー クラウド版の運用を行っています。

高度なセキュリティと信頼性

エンドポイントマネージャーは基盤にAmazon Web Services(AWS)を採用しています。AWS サービスレディプログラムは、特定の AWS サービスと連携するパートナーが構築した製品を検証するプログラムで、健全なアーキテクチャと AWS のベストプラクティスへの準拠、市場での採用(お客様の成功を含む)について技術的に評価を受けます。MOTEX は「Amazon RDS サービスレディ」の認定を受けています。また、AWS ファンデーショナルテクニカルレビューでは、AWS Well-Architected Framework で定義されたセキュリティ、信頼性、運用上の優位性に関するベストプラクティスに沿っていることを評価されます。エンドポイントマネージャー クラウド版は、AWS FTR を通過しています。

管理コンソールの不正アクセス・不正操作を防止

安全にクラウドサービスをご利用いただけるよう、エンドポイントマネージャーは管理コンソールのセキュリティ機能を実装。管理コンソールのログイン画面に、許可されていない第三者のアクセスを防止する IP アドレス制限や2要素認証、パスワードポリシーの設定が可能です。また管理コンソール上の操作履歴を1年分保存します。

iPhone・iPadだけでなく、PCもまとめて管理できる

エンドポイントマネージャーはスマホだけでなく、PCもまとめて管理できるIT資産管理ツールでもあります。IT資産管理ツールとして欠かすことができない資産管理・セキュリティ・操作ログ取得機能などを網羅。従来、IT資産管理ツールはオンプレミス型で運用することが一般的でしたが、最近はクラウド検討が進んでおり、エンドポイントマネージャーを採用いただくケースが増えています。

エンドポイントマネージャーのIT資産管理機能についてまとめた記事も公開していますので、ぜひご覧ください。

▼公開予定の記事

【決定版】エンドポイントマネージャー クラウド版を採用する理由とクラウド型 IT 資産管理ツールへの導入時の検討ポイントと移行スケジュール

まとめ

iPhone・iPadにおけるMDMを活用したアプリ管理についてまとめてきました。アプリやApp Storeなどの利用制限や遠隔でアプリを配信する機能がMDMには搭載されています。どの機能を利用すべきか、どのようなアプリ管理が最適か。これに明確な答えはありません。

MDMで利用制限やアプリ配信を行うことなく、利用者に自由にアプリをインストールしてもらい、その代わりにアプリのインストール状況などをモニタリングするといった運用体制を敷いている組織もあれば、App Storeの利用を制限し、許可したアプリのみMDMから配信する体制を敷いている組織もあり、その管理手法は異なります。

自社にとってどのような管理が最適なのか知りたい、またこの記事を読んでもなかなか整理がつかなかった場合は、ぜひ弊社が主催するオンライン相談にお申し込みください。iPhone/iPad管理に精通した弊社担当者が、お客様の状況をお伺いしながら、ご説明・ご提案をいたします。