Written by WizLANSCOPE編集部

目 次

CTEM(Continuous Threat Exposure Management)とは、サイバー攻撃の脅威に対して、リスクを継続的に評価し、優先度をつけて管理していく新しいセキュリティ対策のフレームワークです。

IT技術の発展やクラウドサービスの急速な普及により、近年ではサイバー攻撃の対象となる領域が大きく拡大しています。その結果、発見された脆弱性に個別対応を行うだけでは、十分な防御を維持することが難しくなっています。

このような背景から、リスクが高いものに優先順位を付けて対策を講じる「CTEM」というアプローチが注目を集めているのです。

本記事では、CTEMの基本から導入のメリット、成功のポイントまでをわかりやすく解説します。

▼本記事でわかること

- CTEMの概要

- CTEMの5つのステップ

- CTEMのメリット

- CTEM導入を成功させるためのポイント

「CTEMとは何か知りたい」「セキュリティ対策を強化したい」という企業・組織の方は、ぜひご一読ください。

CTEM(Continuous Threat Exposure Management)とは?

CTEM(シーテム)とは、 Continuous Threat Exposure Managementの頭文字をとった言葉で、2022年にガートナー社が提唱したセキュリティ対策のフレームワークです。

日本語では、継続的脅威エクスポージャー管理とも呼ばれます。

自社のIT資産がどのような脅威にさらされているのかを継続的に把握し、ビジネスへの影響を踏まえて、リスクの高いものに優先順位を付けて対策を講じるという考え方です。

CTEMは、単なるツールやテクノロジーではなく、組織全体で取り組むセキュリティプログラムやアプローチのことを指します。

ガートナー社は、2026年までにCTEMを導入している組織は、セキュリティ侵害の件数を3分の2に削減できると予測しており、今後のサイバーセキュリティにおける重要な考え方として注目を集めています。

参考:Gartner、2024年のサイバーセキュリティのトップ・トレンドを発表

従来の脆弱性管理との違い

脆弱性管理とは、ITシステムやソフトウェアなどに存在する脆弱性情報を調査・収集し、脆弱性を解消するまでの一連のプロセスを指します。

従来の脆弱性管理では、システムやソフトウェアに存在する個々の脆弱性をスキャンし、発見されたものを修正することに主眼が置かれていました。

しかし、この方法では、発見される脆弱性の数が膨大となり、すべての問題に対処することが現実的に困難であるという課題がありました。

また、技術的な深刻度(CVSSスコアなど)が高い脆弱であっても、必ずしもビジネス上の大きなリスクに直結するとは限らないという点も問題視されていました。

一方でCTEMは、攻撃者の視点で自社の環境を俯瞰し、「どの脅威が、どのように悪用され、ビジネスに最も大きな影響を与えるか」という観点から、対策の優先度を判断します。

これにより、限られたリソースを、ビジネス上で最も重大なリスクへの対策に集中させることが可能になります。

| CTEM | 従来の脆弱性管理 | |

|---|---|---|

| アプローチ | ・プロアクティブ(事前対応型) | ・リアクティブ(事後対応型) |

| 評価基準 | ・ビジネスインパクト ・攻撃の実現可能性 |

・脆弱性の深刻度スコア(CVSS) |

| 対象範囲 | ・IT資産全体 ・攻撃者の視点 |

・個別のシステムやソフトウェア |

| 目的 | ・ビジネスリスクの低減 | ・技術的な脆弱性の修正 |

CTEMが注目されている背景

近年、CTEMが注目を集めている背景には、「管理すべきIT資産の増加」「サイバー攻撃の高度化」そして「サイバー攻撃による被害の深刻化」といった要因が挙げられます。

クラウドサービス利用拡大やテレワークなどの新しい働き方の普及により、企業が管理すべきIT資産は急速に増加しました。

それに伴い、サイバー攻撃の対象となる領域も広がり、組織全体のどこにリスクが潜んでいるかを把握することが難しくなっています。

さらに、AI技術の発展により、攻撃者は、より巧妙かつ高度な手口を用いて、企業の防御網を突破しようとしています。

その結果、個別の脆弱性を修正するだけでは、複数の弱点を組み合わせた複合的な攻撃に十分に対応できなくなっています。

また、ビジネスのデジタル化が進んだことで、サイバーインシデントが事業継続に与える影響も年々深刻化しています。

IT技術がビジネスの基盤を担うようになっている昨今、セキュリティ対策はもはや単なるITの課題ではなく、経営課題として捉える必要性が高まっているのです。

参考:「ASM(Attack Surface Management)導入ガイダンス~外部から把握出来る情報を用いて自組織のIT資産を発見し管理する~」を取りまとめました (METI/経済産業省)

CTEMを構成する5つのステップ

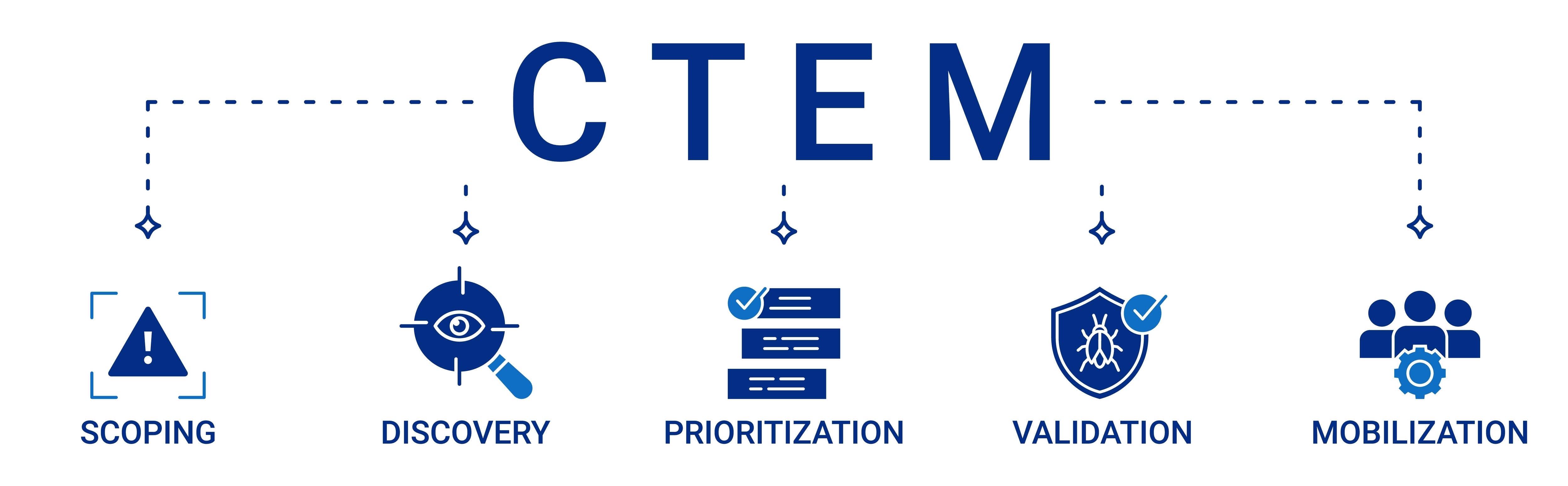

CTEMは、以下の5つのステップを継続的に繰り返すサイクルとして定義されています。

- 手順(1):スコープ設定(Scoping)

- 手順(2):発見(Discovery)

- 手順(3):優先順位付け(Prioritization)

- 手順(4):検証(Validation)

- 手順(5):動員(Mobilization)

このサイクルを継続的に回し続けることで、組織は変化し続ける脅威に対して、プロアクティブに対応できるようになります。

各ステップについて詳しく見ていきましょう。

手順(1):スコープ設定(Scoping)

まずは、自社のビジネスにとって重要なIT資産がなにかを定義することが重要です。

具体的には、顧客情報データベース、基幹業務システム、オンラインサービスのプラットフォームなど、事業継続に不可欠な資産を洗い出します。

この段階では、IT部門だけで判断するのではなく、事業部門や経営層も巻き込み、ビジネスの視点から守るべき対象の範囲(スコープ)を明確にすることが重要です。

手順(2):発見(Discovery)

次に、手順(1)で定義した重要資産に関連する脆弱性や設定ミス、その他の弱点などを洗い出します。

この工程では、外部からアクセス可能なサーバーやネットワーク機器だけでなく、クラウド環境の設定状況や従業員アカウントの権限管理など、内外を問わず、あらゆる側面を対象とします。

攻撃者が悪用し得る「侵入口」や「攻撃経路」を網羅的に発見することが目的です。

手順(3):優先順位付け(Prioritization)

発見された脅威すべてに、一度に対応することは現実的ではありません。

そのため、このステップでは、「どの脅威が重要資産に到達し、ビジネスに最も深刻な影響を与えるか」という観点からリスクを評価し、対策の優先順位を決定します。

具体的には、攻撃が成功する可能性や、攻撃された場合の被害規模を考慮し、最も緊急性の高いリスクから着手できるようにします。

手順(4):検証(Validation)

脅威に対して優先順位付けを行なった後、実際にその脅威が攻撃可能かどうかを検証します。

この工程では、ペネトレーションテスト(侵入テスト)やBreach and Attack Simulation (BAS) ツールなどを活用し、攻撃者の視点で擬似的な攻撃を実施します。

検証を行うことで、「本当にその脆弱性が悪用可能なのか」「既存のセキュリティ対策が有効に機能しているか」を客観的に確認でき、対策の必要性や優先度を裏付けることが可能になります。

手順(5):動員(Mobilization)

検証結果に基づき、具体的な対策を実行に移します。

IT部門や開発部門などと連携し、脆弱性の修正、設定変更、セキュリティルールの強化といった対応を進めます。

重要なのは、実施した対策の結果を次のスコープ設定や発見のステップにフィードバックし、継続的な改善サイクルを回し続けることです。

CTEMを導入するメリット

CTEMを導入することで、以下のようなメリットが期待できます。

- 効果的な投資判断が可能になる

- プロアクティブなセキュリティ体制を実現できる

- セキュリティ投資対効果を最大化できる

詳しく確認していきましょう。

効果的な投資判断が可能になる

CTEMを導入することの最大のメリットは、セキュリティ対策をビジネスリスクと直接結びつけて判断できる点にあります。

技術的な深刻度だけでなく、「事業への影響」という観点で対策の優先順位を判断するため、経営層にとっても理解しやすく、納得感のある投資判断が可能となります。

プロアクティブなセキュリティ体制を実現できる

CTEMは、問題が発生してから対応する「リアクティブなアプローチ」ではなく、攻撃を受ける前に脅威を特定し、対策を講じる「プロアクティブなアプローチ」に基づいて、セキュリティ体制を構築します。

攻撃者の視点で自社環境を継続的に評価することで、未知の脅威や新たな攻撃手法にも迅速に対応でき、組織全体のセキュリティレベルを継続的に向上させることが可能になります。

セキュリティ投資対効果の最大化が図れる

CTEMを採用することで、膨大な数の脆弱性の中から、本当に重要なリスクにリソースを集中できるようになります。

その結果、不要な対策コストの削減が可能となります。

また、セキュリティ担当者が日々のアラート対応に追われることなく、より戦略的な業務に時間を割けるようになるメリットもあります。

これらの効果により、セキュリティ投資対効果を最大化につながるでしょう。

CTEMとASMの違い

CTEMと混同されやすいセキュリティ対策のアプローチに、「ASM」があります。

ASM(Attack Surface Management)とは、インターネットからアクセス可能なすべてのIT資産を把握・可視化することで、企業・組織のセキュリティを強化する仕組みです。

CTEMとASMは、どちらか一方で選んで使うものではなく、併用することで、より強固なセキュリティ体制を構築することができます。

特に、CTEMの「発見(Discovery)」のステップにおいて、ASMは重要な役割を果たします。

ASMが「何が存在しているのか」を明らかにするのに対し、CTEMは「それがビジネスにとってどれほど危険か」を評価し、対策の優先順位付けまでを行う点が特徴です。

そのため、ASMで把握した情報をCTEMに取り込むことで、より精度の高いリスク判断と、効果的なセキュリティ対策の実行が可能になります。

CTEM導入を成功させるためのポイント

CTEMの導入を成功させるためには、以下のポイントを押さえることが重要です。

- 経営層との連携・合意形成を大切にする

- 部門横断での協力体制を構築する

- 適切なツールを選定・活用をする

CTEMの導入を検討されている方は、ぜひ参考にしてみてください。

経営層との連携・合意形成を大切にする

CTEMは、単なる技術的な対策だけでなく、ビジネスリスクを管理するためのアプローチです。そのため、経営層の理解と協力が欠かせません。

担当部門だけで取り組むのではなく、セキュリティ対策の目的が「ビジネスを守ること」にある点を経営層と共有し、十分な合意形成を図ることが重要です。

また、効果的なCTEMの取り組みにおいては、リスク状況や対策の進捗を定期的に可視化・報告し、全社的な取り組みとして継続的に推進することも求められます。

部門横断での協力体制を構築する

CTEMのサイクルを効果的に回すためには、セキュリティ部門だけでなく、ITインフラ部門、アプリケーション開発部門、さらには事業部門との密な連携が欠かせません。

脅威の情報を共有し、対策の実行に協力してもらえるような体制をあらかじめ構築しておくことが成功の鍵となります。

適切なツール選定・活用をする

CTEMの5つのステップを効率的に実行するためには、目的に合ったツールを選定し、適切に活用することが欠かせません。

例えば、ASMツールやCAASMツール、脆弱性評価ツール、BASツールなどを組み合わせることで、脅威の発見から検証までのプロセスを自動化し、セキュリティ担当者の負担を軽減することが可能です。

CAASMツールは、クラウドやオンプレミスなどに分散するIT資産を一元的に可視化・管理し、攻撃対象となり得る領域を特定するためのツールです。どこにリスクがあるのかを把握でき、効率的なセキュリティ対策が可能になります。

CTEMの実行をサポートする「LANSCOPE プロフェッショナルサービス」

LANSCOPE プロフェッショナルサービスでは、CTEMの実行を支援するさまざまなサービスを提供しています。

本記事では、以下の2つのサービスについて紹介します。

- 発見・優先順位付けのフェーズで役立つ「Panorays」

- セキュリティリスクの可視化に「サイバーリスク健康診断」

- 検証フェーズで活用できる「ペネトレーションテスト」

詳しく見ていきましょう。

セキュリティリスク評価システム「Panorays」

セキュリティリスク評価サービス「Panorays」は、企業や取引先が外部に公開しているIT資産を自動で検出し、セキュリティ上の脆弱性や攻撃対象となるリスクを迅速に特定・管理することが可能なサービスです。

サイバー攻撃では、把握できていない「見落とし資産」が狙われるケースも多く、企業・組織にとっては、自社だけでなく取引先を含めたIT資産の状態を正しく把握することが重要となります。

特に近年は、セキュリティ対策が十分でない中小企業を踏み台として攻撃を仕掛ける「サプライチェーン攻撃」の被害が深刻化しており、多くの企業にとっては、サプライチェーン全体でのセキュリティ強化が喫緊の課題となっています。

「Panorays」では、以下の2つの評価手法により、サプライチェーン全体のリスクを多面的に管理します。

| 外部評価 | 取引先が公開しているIT資産をスキャンし、脆弱性や攻撃対象領域を特定する |

|---|---|

| 内部評価 | セキュリティ調査票をオンラインで収集・分析し、取引先の対策状況を可視化する |

さらに、自動モニタリング機能により、サプライヤーのセキュリティ状態の変化を継続的に監視できるため、リスクの増減をタイムリーに把握することが可能です。

「Panorays」は、サプライヤーを含む、包括的な攻撃対象領域の可視化と管理をサポートし、CTEMにおける「発見」および「優先順位付け」のフェーズをサポートします。

CTEMの実践において、例えば、外部リスクの可視化から着実に取り組みたい企業にとって、有効なツールとして活用できます。

取引先や子会社を含め、自社に関するサプライチェーン全体のセキュリティリスクを把握したい場合は、ぜひ「Panorays」の活用をご検討ください。

「Panorays」についてより詳しく知りたい方は、下記のページをあわせてご確認ください。

セキュリティリスクの可視化に「サイバーリスク健康診断」

LANSCOPE プロフェッショナルサービスの「サイバーリスク健康診断」は、攻撃者視点で調査を実施し、自社の外部公開資産や脆弱性の有無を把握できるサービスです。

本診断では、外部からアクセス可能なサーバーやネットワーク機器だけでなく、クラウド環境の設定状況や従業員アカウントの権限管理など、内外を問わずあらゆる側面を対象として、組織全体のセキュリティ状態を診断します。

「どこにリスクが集中しているのか」や「どの領域から優先的に対策するべきか」を把握できるため、CTEMにおける「発見」「優先順位付け」のフェーズを効果的に進められます。

また、Panorays、サイバーリスク健康診断に加え、サーバー・ネットワーク機器、クラウドの脆弱性を洗い出せる「ネットワーク診断」や「クラウド診断」も有効です。

これらの診断では、以下の項目を専門家の視点で洗い出し、有効な対策を提供します。

| ネットワーク診断 | ・サーバー・ネットワーク機器・OSの設定不備や既知の脆弱性 |

|---|---|

| クラウド診断 | ・クラウド環境のセキュリティ設定や運用上の課題 |

これにより、自動評価ツールでは把握しきれない技術的な脆弱性や構成上のリスクを明確にできるため、CTEMにおける「検証」フェーズにも役立ちます。

高精度かつ費用対効果の高い「ペネトレーションテスト」

LANSCOPE プロフェッショナルサービスでは、実際に想定されるサイバー攻撃のシナリオを作成し、組織におけるシステムの弱点や潜在的なリスクを洗い出す高精度な「ペネトレーションテスト」を提供しています。

「情報の窃取」や「サービス停止」など、実際に起こり得るサイバー攻撃を想定したシナリオを作成し、そのシナリオに基づいて、攻撃の目的が達成できるかをテストします。

これにより、「APT攻撃」や「ランサムウェア」によって実害に至る可能性を明らかにし、最適な対策方法を提示します。

LANSCOPE プロフェッショナルサービスのペネトレーションテストは、豊富な知見と経験を備えた診断員が、お客様のシステム環境やご予算、ご要望に応じて最適なテストシナリオ(攻撃の流れ)を設計します。

限られたリソースの中で、費用対効果の高い検証を実施できるように柔軟に対応し、CTEMにおける「検証」フェーズを実践的にサポートします。

ペネトレーションテストについてより詳しく知りたい方は、下記のページをご参照ください。

また、具体的にどのような報告書か確認したい方は、サンプルをダウンロードすることも可能です。

まとめ

本記事では、「CTEM」をテーマに、その概要やメリットなどについて解説しました。

▼本記事のまとめ

- CTEMとは、サイバー攻撃の脅威に対して、継続的にリスクを評価・管理する新しいセキュリティ対策のアプローチ

- 近年、CTEMが注目を集めている背景には、「管理すべきIT資産の増加」「サイバー攻撃の高度化」「サイバー攻撃による被害の深刻化」などが挙げられる

- CTEMは、「スコープ設定」「発見」「優先順位付け」「検証」「動員」の5つのステップを継続的に繰り返すサイクルとして定義されている

- CTEM導入を成功させるためには、「経営層との連携と合意形成」「部門横断での協力体制の構築」「適切なツールの選定と活用」といったポイントを押さえることが重要

CTEMは、攻撃者の視点で自社のセキュリティリスクを継続的に評価し、ビジネスインパクトに基づいた優先順位付けを行うことで、プロアクティブかつ効率的なセキュリティ対策を実現する考え方です。

高度化・巧妙化する脅威に適切に対処するためには、従来の脆弱性管理から一歩進んだCTEMの考え方を取り入れ、自社のセキュリティ体制を見直すことが欠かせません。

本記事で紹介した「成功させるためのポイント」を参考に、ぜひセキュリティ対策にCTEMを取り入れてみてはいかがでしょうか。

本記事で紹介した「LANSCOPE プロフェッショナルサービス」では、CTEMの実行をサポートする「Panorays」や「サイバーリスク健康診断」、「ペネトレーションテスト」を提供しています。

効率的にCTEMを実行するためにも、ぜひ活用をご検討ください。

おすすめ記事