Written by 鈴木 菜摘

目 次

エムオーテックスへのEmotetご相談状況

Emotet感染の現場①:自社ネットワーク内でEmotetが蔓延

Emotet感染の現場②:取引先企業での感染が発覚した場合の対応

“いま必要な対策”とは?

自社ネットワーク内に EMOTET が潜んでいないかを無料で調査できます。

CylancePROTECT を1ヶ月無料で何台でもインストール可能。

「AIアンチウイルス無料体験キャンペーン」

エムオーテックスは企業・組織の情報セキュリティを守るソフトウェアの開発・販売・サポートを行っており、日々情報セキュリティに関するご相談を伺っています。

昨年末よりマルウェア「Emotet(エモテット)」に関するご相談が多く寄せられるようになりました。

この記事では、エムオーテックスが体験したEmotet感染の現場から、Emotetの特徴と必要な対処方法についてご紹介します。

エムオーテックスへのEmotetご相談状況

昨年末から2020年2月末時点で、エムオーテックスでは300件以上、Emotetに関連したセキュリティ対策強化のご相談をいただいています。

その内容は

「Emotetに自社が感染した」

「取引先がEmotetに感染したらしい」

「感染はしていないが不安なので対策を強化したい」

と様々です。

Emotetは、1社が感染すると、その取引先へと感染が広がっていくことが大きな特徴の1つです。自社だけでなく、顧客やパートナー企業への影響が考えられることから、対策強化の必要性を強く感じられている企業が多いといえます。

一方、国内の感染被害例を見ると、自社のセキュリティシステムではEmotet感染を検知できず、Emotetの感染を広げるなりすましの不審メールが配信されているという報告を受けて、調査をした結果、Emotetの感染が発覚しているというケースが多く見受けられます。

▼国内のEmotet被害(一例)

| 確認日 | 発信元 | 概要 |

|---|---|---|

| 2019年11月12日 | イオン | 10月25日頃よりイオングループを騙る第三者からの不審メールを確認。過去のメールのやり取りが引用され開くとマルウェアに感染するWord文書ファイルが添付。(例示された偽メールの文面はEmotetで観測されているものと同じ。) |

| 2019年12月12日 | NTT西日本ビジネスフロント | 12月10日にNTT西のグループ会社社員がEmotetに感染。12月11日に同社顧客より不審メールを受け取ったと9件の申告。調査の結果社外アドレス63件を含む1343件のメールアドレス流出の可能性。それ以外の情報流出事実なし。 |

| 2020年1月20日 | 岐阜新聞社 | 会社、社員になりすました不審メールが届いたとの連絡を受領し調査を実施。調査した結果、社内PC1台がEmotetに感染していることを確認。 |

出典:piyolog「国内で相次ぐ不振メールの注意喚起と返信型Emotetについてまとめてみた」(一部抜粋)

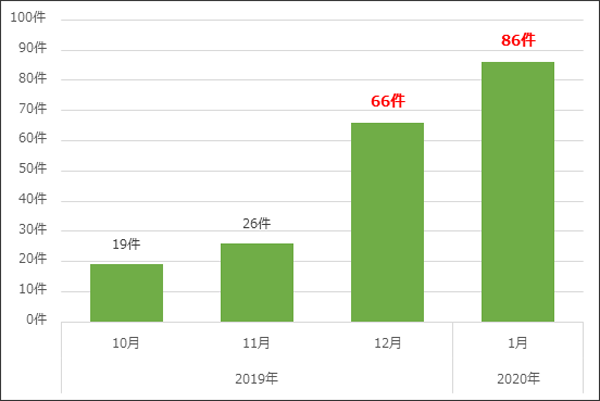

エムオーテックスでは、Emotetなどの危険なマルウェアが自社ネットワーク内に潜伏していないかを調査できる「AIアンチウイルス無料体験キャンペーン」を2019年の夏から実施していますが、Emotetの影響で12月~1月の期間だけで150件のお申込みをいただきました。

それだけ「Emotetに自社が感染しているのではないか?」と不安に感じている企業が多いことがわかります。

実際に本キャンペーンを利用したところ、社内にEmotetの感染端末が発見されたという例も、複数のお客様で確認されています。

▼エムオーテックス「AIアンチウイルス無料体験キャンペーン」お申込み状況

Emotet感染の現場①:自社ネットワーク内でEmotetが蔓延

Emotetは、感染企業からその取引先へとメールを媒介として広まっていく特徴がある点が有名ですが、外部だけでなく、自社ネットワーク内でも感染が拡大されるという恐ろしさもあります。

エムオーテックスがご支援したあるお客様の事例では、社内の数百台のPCのうち、なんと半数以上のPCでEmotetに感染していたことが発覚しました。すべてが社外からの不審なメール経由で個別に感染したとは考えにくく、社内の数台の端末がメール経由でEmotetに感染したのち、社内ネットワーク内で感染が拡大したと考えられます。

Emotetはワーム機能を持っており、OS等の脆弱性をついた社内ネットワーク内部での感染拡大を狙っています。過去にはEternalBlue脆弱性(MS17-010)を悪用し、ネットワーク内で感染が広がった事例があります。

このお客様の場合には、大きな問題が発生する前にEmotetが蔓延していることを把握し、全端末からEmotetを隔離・削除することができました。重大な情報の流出も確認されなかったため、大事に至る前に解決ができたといえますが、長期間Emotetの感染に気付くことができなければ、もっと恐ろしい結果になったことも考えられます。

Emotetは、様々なマルウェアを呼び寄せるプラットフォームとして動作し、特に「TRICKBOT(=情報窃取マルウェア)」と「RYUK(=ランサムウェア)との関連が多く報告されています。

仮にEmotetによってランサムウェアが呼び寄せられたとすると、社内の60%ものPCがランサムウェアに感染し、業務の続行ができなくなってしまった可能性があります。

現在Emotetに感染している可能性が少しでもある場合には、まずは「今感染しているか」、これを確認することが必要です。

Emotet感染の現場②:取引先企業での感染が発覚した場合の対応

続いては視点を変えて、自社ではなく取引先が Emotetに感染し、その被害を受けた場合の対処についてです。

Emotetは、1社が感染するとその取引先に対して不審メールがばらまかれ、感染を拡大します。このような手法は「サプライチェーン攻撃」とも呼ばれ、セキュリティ対策の手薄な2次請け・3次請け企業を介して、ターゲットとなる企業を攻撃する手法です。

サイバー犯罪者が、セキュリティが強固な大企業をターゲットにした場合、外部からセキュリティを突破し、内部ネットワークに侵入することは困難です。そこで、ターゲット企業の業務委託先や仕入先などの中から、よりセキュリティ対策が手薄な企業を探し、踏み台にしてターゲット企業のネットワークに侵入し、秘密情報・個人情報などを窃取する手法が生みだされました。

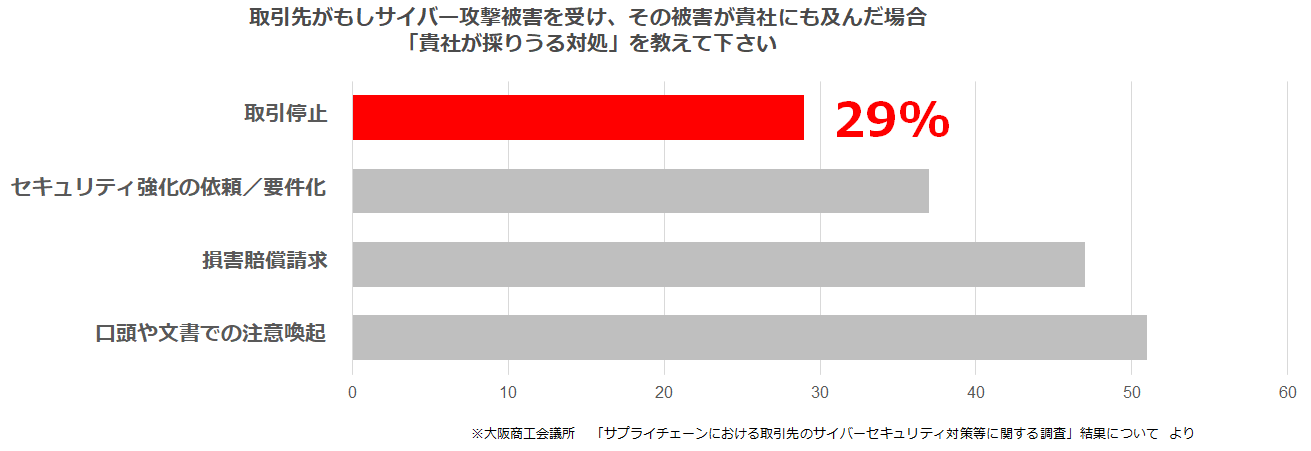

2019年5月に大阪商工会議所が報告した「サプライチェーンにおける取引先のサイバーセキュリティ対策等に関する調査」で、全国の従業員100人以上の企業へ行ったアンケートによると、『取引先がもしサイバー攻撃被害を受け、その被害が貴社にも及んだ場合「貴社が採り得る対処」』について、回答者の約3割が取引停止などの手段を講じる可能性があると回答しています。

▼大阪商工会議所調べ:サプライチェーン攻撃の被害に対して取りうる対策

出典:大阪商工会議所 「サプライチェーンにおける取引先のサイバーセキュリティ対策等に関する調査」結果について

エムオーテックスがご支援をしているあるお客様は、サプライチェーン攻撃により自社が被害を被った場合、上流の企業としては、取引先企業が被害者とは思いつつも、マスコミや顧客への対応を行うのは自社であるため、損害賠償請求や取引停止など強い対処をせざるを得ないとコメントをされています。

最近では、マルウェア感染を防ぐことが難しいため、SIEMやEDRと呼ばれる製品で感染後の対策を重視するのがよいという考え方が広まっています。しかし、マルウェアに感染し、自社や取引先に対して被害が出てしまった後では、いくら完璧な事後対応を行ったとしても、事業の継続に悪影響を与える事態は防げません。

「事後対応」ではなく、マルウェア感染自体を未然に防ぐための「事前対策」が最も重要です。

“いま必要な対策”とは?

エムオーテックスが提供するAIアンチウイルス「CylancePROTECT」は、2019年11月に確認された新タイプのEmotetに対して、2016年6月7日にリリースした検知エンジンで検知できたことを確認しています。マルウェア感染を未然に防ぐ「事前対策」に最適です。

このCylancePROTECT を1ヶ月無料で何台でも体験できるキャンペーンを実施中です。

自社の環境で CylancePROTECT の検知力の高さを体験でき、体験後にはマルウェア検知結果のサマリーレポートを無償提供します。CylancePROTECTの高精度の検知エンジンで、ネットワーク内にEmotetが潜んでいないかを確認することも可能です。

AIを活用した最新鋭のアンチウイルスを、この機会にご体験ください。

自社ネットワーク内にEmotetが潜んでいないかを無料で調査できます。

CylancePROTECT を1ヶ月無料で何台でもインストール可能。

AIアンチウイルス無料体験キャンペーン

キャンペーンコード:EM-110

おすすめ記事