Written by 今井 涼太

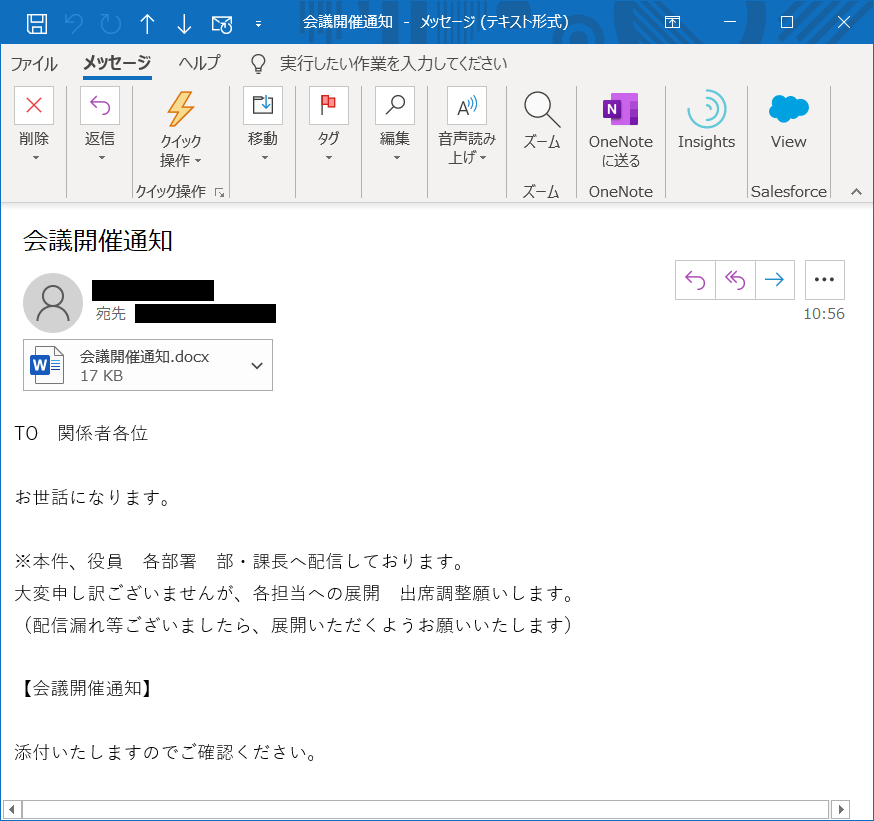

見慣れたメール文面で送られてきた添付ファイル。

この添付ファイルをダブルクリックすることに躊躇するでしょうか?

恐らくほぼ100%の方が、何ら疑うことなく添付ファイルをクリックしてしまうでしょう。

しかし実は、メールの添付ファイルにマルウェアをダウンロードするためのマクロが仕込まれており、マルウェアを侵入させることが目的の「ばらまきメール」である可能性があります。

このようなばらまきメールにはいくつかのバリエーションがあり、いずれも不信感を抱かせにくい工夫が施されています。

また、年末には賞与、2020年1月には「新型コロナウイルス」を題材にした手口が確認されるなど、社会的な関心事に便乗する傾向がある点も巧妙です。

不審なメールの正体と配信の仕組み

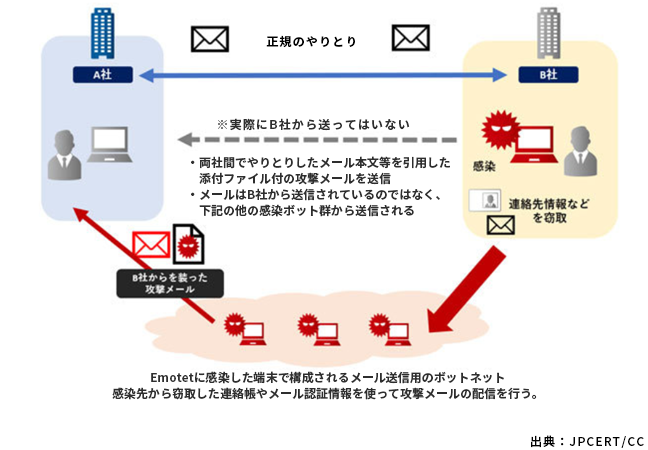

このようなメールは、Emotet(エモテット)と呼ばれるマルウェアを侵入させるための、サイバー犯罪者によるばらまきメールです。

Emotetの特徴は、感染するとメール情報が窃取され、取引先を装うなどより本物のメールらしい、巧妙なばらまきメールが作成されることにあります。

まずEmotetが【B社】のPCに侵入し感染します。

するとEmotetは、そのPCのOutlookのメール情報を収集し、攻撃を行うサイバー犯罪者に送信します。サイバー犯罪者はこの情報をもとに、次のターゲットとなる【A社】に対して、【B社】との実際のやり取りに似せるなど、【B社】に成りすましてEmotetのばらまきメールを送信します。

これを繰り返すことでEmotetは日本国内で大流行し、急速拡大した11月~12月では、1ヶ月に300社以上の企業が、IPAに対して被害の相談があったと報告されています。

BEC(ビジネスメール詐欺)との違いとばらまきメールの見分け方

事前にメール情報を収集し、その情報をもとにターゲット企業を攻撃する手法から、BEC(ビジネスメール詐欺)を連想する方もいるでしょう。

国内のBEC(ビジネスメール詐欺)被害としては、2018年1月に発表された日本航空(以下:JAL)の事件が挙げられ、3億8000万円もの金銭をだまし取られる被害にあいました。

旅客機のリース費用について、支払先である海外の金融会社の担当者に成りすました偽の請求書がJAL本社に届き、その指示通りに振り込みを行ったところ、実際には詐欺グループに金銭をだまし取られていたという事例です。

正規の取引先から請求書が届いた直後に、「訂正版」として偽の請求書が送られてきており、請求書のフォーマットもそっくりで、担当者名も同じだったことから、犯人は事前にJALのメール情報を窃取し、この情報をもとに巧妙な詐欺を働いたと考えられます。この点は、Emotet(エモテット)のばらまきメールとの共通点です。

一方で違いは、収集したメール情報の悪用の目的にあります。

Emotet(エモテット)のばらまきメールは、取引先などに対してばらまきメールを配信し、Emotetの本体ファイルをダウンロードして感染させることを目的としています。そのため、メールの内容は様々な企業に関連する一般的な内容であることが多いです。

それに対して、BEC(ビジネスメール詐欺)は金銭を直接振り込ませることを目的としているため、より綿密に情報収集をしたうえで、実際の取引先を装った巧妙なメールで攻撃を行います。このような目的の違いから、比較的Emotet(エモテット)のばらまきメールの方が見分けやすいといえます。

では、Emotet(エモテット)のばらまきメールを見分けるには、どのようなポイントがあるのでしょうか。

ポイントの1つ目は、送信元のメールアドレスです。

Emotetのばらまきメールでは、「@」以下がフリーメールのアドレスになっているなど、正規のメールアドレスとは異なるアドレスから送信されます。メールの添付ファイルを開く前に、正しいメールアドレスから送信されたメールかを確認することがポイントとなります。

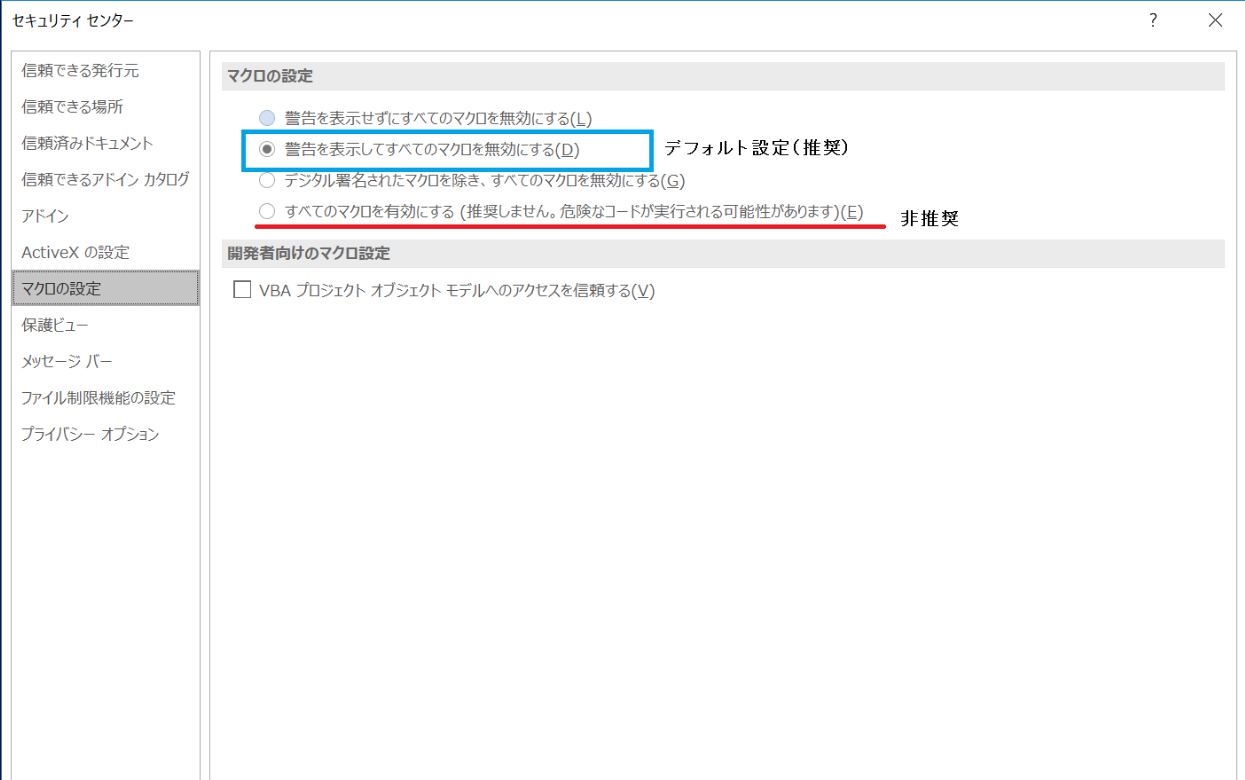

ポイントの2つ目は、添付されたファイルがWordファイルであるか、さらにそのWordファイルにマクロが設定されているかどうかです。

EmotetはWordファイルのマクロを利用して、Emotetの本体ファイルをダウンロードさせ、感染させるという仕組みで拡散されています。つまり、添付ファイルがWordファイルであれば疑って確認することがポイントとなります。さらに、もしWordファイルを開いてしまったとしても、マクロが実行されなければ感染しません。メーラー側でWord マクロの自動実行の無効化の設定を行っておくと安心です。

出典:JPSERT/CC 「マルウエア Emotet の感染に関する注意喚起」

https://www.jpcert.or.jp/at/2019/at190044.html

以上の2点が、現時点で確認されているEmotet(エモテット)のばらまきメールを見分ける方法となります。しかし、Emotet(エモテット)は常により巧妙に進化を続けており、今後別の方法で攻撃してくる可能性は十分に考えられます。この記事でご紹介した対策を講じたとしても、自社ネットワーク内への侵入を100%防ぐことは非常に難しいといえます。

Emotet(エモテット)が侵入した場合にも100%に近い精度で検知し、感染被害から守ることができるように、エンドポイントの防御力を強化することが何よりも重要です。

【無料キャンペーン】端末に潜むEMOTETを見つけ出せ!

エムオーテックスが提供するAIアンチウイルス「CylancePROTECT」は、2019年11月に確認された新タイプのEMOTETに対して、2016年6月7日にリリースした検知エンジンで検知できた、超高精度のアンチウイルス製品です。

AIアンチウイルス「CylancePROTECT」を1ヶ月無料で何台でも体験できるキャンペーンを実施中です。

CylancePROTECT を台数無制限でインストールでき、体験後には、マルウェア検知結果のサマリーレポートをプレゼントします。CylancePROTECTの高精度の検知エンジンで、ネットワーク内にEMOTETが潜んでいないかを確認することも可能です。

AI を活用した最新鋭のアンチウイルスを、この機会にご体験ください。

【お申し込みはこちら】

CylancePROTECT 無料体験キャンペーン

自社ネットワーク内に EMOTET が潜んでいないかを無料で調査できます。

CylancePROTECT を1ヶ月無料で何台でもインストール可能。

AIアンチウイルス無料体験キャンペーン

おすすめ記事