Written by Aimee

目 次

CSIRTとは、情報セキュリティに関連するインシデント(事故)への対応を主な業務とする専門組織です。

サイバー攻撃が高度化している昨今、どの企業も漏れなく「サイバー攻撃の標的となる」リスクが高まっています。このような背景から、インシデント発生後の対応を担う「CSIRT」の設置が多くの組織で求められています。

本記事では、CSIRTの役割や求められている理由、導入する際のポイントなどを解説します。

▼本記事でわかること

- CSIRTの役割、SOCやPSIRTとの違い

- CSIRTが求められる理由

- CSIRT構築の流れ・ポイント

セキュリティ対策を強化したい企業の方、CSIRTの構築を検討している企業の方は、ぜひ本記事の内容を参考として、適切なCSIRTの構築を目指してください。

CSIRT(シーサート)とは

「CSIRT」は、Computer Security Incident Response Teamの略語で、「シーサート」と読みます。

CSIRTは、コンピューターに関するセキュリティインシデント(事故)に、速やかに適切に対処するための専門チームです。

セキュリティインシデントとは、マルウェアや不正アクセス、情報漏洩など、セキュリティ上の脅威となる事件やトラブルのことです。

CSIRTは、インシデントの被害を最小限に抑え、速やかにシステム・サービスを復旧するための窓口対応から分析・調査・復旧、再発防止策の検討までを担います。

さまざまな分野でIT化・DX化が進む昨今、サイバー攻撃によるセキュリティインシデントの発生は後を絶ちません。

そのため、企業や組織をサイバー攻撃から守り、対策を打つための戦略的なチームとして「CSIRT」に注目が集まっています。

CSIRTの役割や構築方法、導入する際の流れなどを詳しく確認していきましょう。

CSIRTとSOC・PSIRTの違い

CSIRTと似た組織に「SOC」と「PSIRT」があります。

2つの組織の役割とCSIRTとの違いを解説します。

SOCとの違い

「SOC」は、Security Operations Centerの略語で、「ソック」と読みます。

SOCは、企業・組織のシステムやネットワークを24時間365日監視し、セキュリティインシデントの検知・分析を担当するセキュリティ部門です。

CSIRT・SOCは、ともにセキュリティインシデントの対応を専門とする組織ですが、役割が異なります。

CSIRTがインシデント発生後の対応を担うのに対し、SOCはシステムやネットワークを監視し、いち早く異常を検知・分析してインシデントに対処することが役割です。

たとえば、システムに不審な挙動が見られた際の動きが異なります。

| SOC |

・不審な挙動を検知したら、「対策すべき脅威であるか」を分析する ・必要に応じてCSIRTにエスカレーションする |

|---|---|

| CSIRT | ・報告された脅威(発生後)を、調査分析し、復旧・再発防止策などを策定する |

また、CSIRTからSOCに対して、原因調査や再発防止策の策定に必要な、ログ解析や調査を追加で依頼するケースもあります。

両者が適切に機能し、連携することで、より強固なセキュリティ体制を構築することが可能になります。

SOCの役割についてより詳しく知りたい方は、下記の記事をあわせてご参照ください。

PSIRTとの違い

「PSIRT」とは、Product Security Incident Response Teamの略語で、「ピーサート」と読みます。

PSIRTは、自社が提供する製品やソフトウェアの脆弱性・セキュリティインシデントに対応する組織です。

PSIRTとCSIRTは、ともに自社のセキュリティインシデントに対応する組織ですが、セキュリティ対策をおこなう「対象」が異なります。

PSIRTは、企業・組織が提供する製品やソフトウェアを対象として、脆弱性やセキュリティインシデントに対応する組織です。

一方でCSIRTは、企業・組織が保有する情報資産全般の脆弱性・セキュリティインシデントに対応する組織です。

そのため、PSIRTとCSIRTは、所属する部門が異なることも多いです。

PSIRTは、開発部門や品質管理部門に所属するケースが多く、CSIRTは情報システム部門に所属するケースが多いです。

| CSIRT | ・自社が保有する情報資産全般の脆弱性・セキュリティインシデントに対応する組織 | SOC | 組織のシステムやネットワークを24時間365日監視し、セキュリティインシデントの検知・分析を担当するセキュリティ部門 | PSIRT | ・自社が提供する製品やソフトウェアの脆弱性・セキュリティインシデントに対応したり、解決したりする組織 |

|---|

CSIRTが必要な理由

サイバー攻撃が増加傾向にある昨今、「CSIRT」の設置が多くの組織で求められています。

CSIRTが求められる理由を2つ紹介します。

詳しく確認していきましょう。

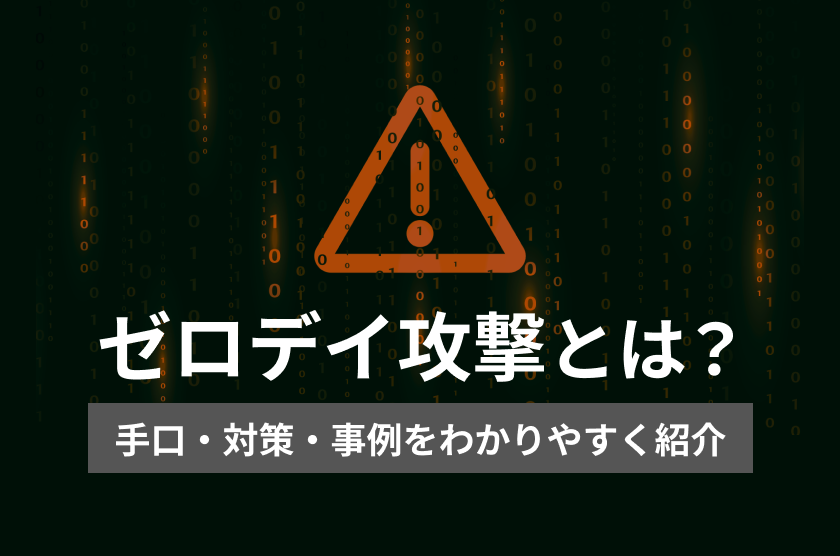

サイバー攻撃の標的となるリスクが高まっているため

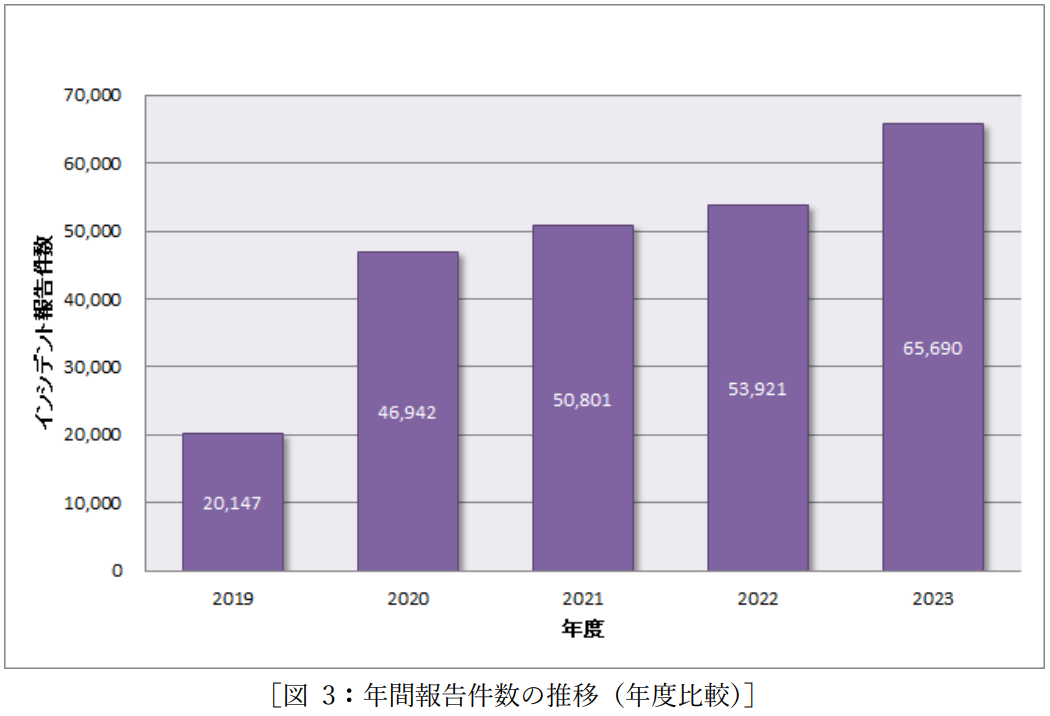

近年、サイバー攻撃は増加の一途をたどっており、それに伴ってセキュリティインシデントの報告件数も増えています。

国内外で発生したセキュリティインシデントの報告を受け付ける「一般社団法人 JPCERT コーディネーションセンター(JPCERT/CC)」が2024年4月に公表した「インシデント報告対応レポート」によると、2023年度の日本国内からのインシデントに関する報告件数は65,690件で、前年度の53,921件と比べて22%増加しています。

サイバー攻撃が増加傾向にある昨今、どの企業も漏れなくサイバー攻撃の標的になるリスクがあります。

また、サイバー攻撃の手口が年々巧妙になっていることから、最新のセキュリティ対策を導入したとしても、攻撃を100%防ぐことが困難になっています。

そのため、サイバー攻撃の被害を最小限に抑え、迅速に復旧させる役割を担う「CSIRT」必要性が増しています。

出典: 一般社団法人 JPCERT コーディネーションセンター「JPCERT/CC インシデント報告対応レポート」

インシデント発生時の対応を適切におこなうため

セキュリティインシデント発生後の対応を専門とする「CSIRT」が社内に設置されることで、万が一インシデントが発生してしまっても、迅速かつ適切な対応が可能になります。

インシデント発生後は、被害を最小限に抑えるための初動対応が非常に重要です。

しかし、社内にセキュリティインシデントに対応する専門組織がないと、「なにをするべきか」「どこに相談するべきか」が不明瞭となってしまい、初動対応が遅れてしまいやすいです。

「CSIRT」というセキュリティインシデントの専門組織を設置することで、インシデント発生時の対応遅れることなく、適切な対処が実現できるでしょう。

CSIRTの主な役割

CSIRTの役割を4つにわけて解説します。

CSIRTは具体的にどのような役割・業務をもつ組織なのか確認していきましょう。

事後対応(インシデントレスポンス)

CSIRTは、サイバー攻撃の被害を最小限に抑え、システムの復旧を目指すために、セキュリティインシデントが発生した際の窓口対応から、分析・調査、復旧、再発防止のための計画策定までを担う組織です。

インシデントが発生した際に、社内外のセキュリティの専門家に連携し、適切な調整や危機管理をおこなう役割は、「情報セキュリティマネジメント」と呼ばれ、CSIRTが担う役割の中でも重要な役割です。

また、インシデント発生時に適切な連携が実施できるように、SOCなどの社内組織や、社外の有識者との関係性を強化することも、CSIRTの役割のひとつです。

事前対応(インシデントレディネス)

セキュリティインシデントを発生させないように、監視・検知・イベント分析をすること、また、万が一インシデントが発生した際に被害を最小限に抑えるために準備することもCSIRTの役割です。

たとえば、インシデント発生時の対応フローや判断基準をあらかじめ決めておくことや、SOCなどの社内関係者や社外の有識者との連携を強化しておくことなどが、事前対応として挙げられます。

また、サイバー攻撃の被害を最小限に抑えるために、脅威に関する情報を収拾して分析したり、監視システムを用いて、不審なインシデントを早期に検知したりなど、適切な初動対応を講じるための事前対応も重要な役割です。

ただし、監視の役割を「SOC」のものとして、区別しているケースもあります。

脆弱性の管理

自社が扱うシステムにおける「脆弱性」の管理全般をCSIRTが担うケースもあります。

脆弱性とは、システムやネットワークなどにおける「弱点」や「欠陥」のことです。

脆弱性を悪用されると、システムへ不正侵入され、情報漏洩やマルウェア感染などの深刻な被害につながる恐れがあるため、早期に発見し、適切に対処する必要があります。

CSIRTは、自社が扱うシステムに脆弱性がないか調査・分析したり、発見した脆弱性を関係者に連携したりなど、脆弱性が悪用されないように対処する役割を担います。

セキュリティ教育や啓発活動

CSIRTは、所属する企業・組織の従業員全員が正しいセキュリティの知識を持てるように啓発・教育する役割を担うケースもあります。

従業員がセキュリティへの正しい知識を持っていると、インシデントの発生を回避できることに加え、万が一インシデントが発生した際も、適切な対応が可能になり、被害を最小限に抑えることができます。

CSIRTを構築する際の手順・流れ

CSIRTを社内に構築し、運用を開始するまでの流れを7つのステップにわけて解説します。

7つのステップは、日本シーサート協議会が作成した「CSIRT スタータキット」を参考としています。

資料公開もされているため、より詳しい情報が知りたい方は、本記事とあわせてご確認ください。

手順(1):CSIRT構築プロジェクトの立ち上げ

まずは、CSIRTを構築するためのプロジェクトを立ち上げましょう。

プロジェクトを円滑に進めるために考慮すべき観点は以下の通りです。

プロジェクト立ち上げ時に目的や目標、意思決定フローを決めておくことで、円滑なプロジェクト進行が可能になります。

手順(2):社内の現状把握・情報収集

プロジェクトが立ち上がったら、まずは、CSIRTが取り扱うべき情報を収集し、社内のセキュリティ状況を把握しましょう。

収集すべき情報は、社内システムやネットワークなどの情報資産、過去のインシデント情報、インシデントへの対応状況などです。

必要な情報が収集できたら、その情報をもとに、現状の課題・問題点を洗い出し、CSIRTをどのように運用すべきかを検討します。

CSIRTを構築するうえで検討すべき課題の例は以下の通りです。

手順(3):CSIRT構築の計画立案

次に、手順(2)で洗い出した課題・問題点を解決するためには、どのようなCSIRTを構築するべきなのかを検討し、計画を立案しましょう。

CSIRTの構築計画で検討すべき事項は以下の通りです。

| CSIRT基本構想の検討 | CSIRT運営の方向性や取り扱うインシデントの定義など |

|---|---|

| サービスの提供 | CSIRTが提供するサービスの内容や権限の範囲など |

| 社内体制の検討 | CSIRTが所属する部門やサービス提供の範囲、権限など |

| 社外連携の検討 | 外部CSIRTとの連携方法や外部組織との連携方針など |

| リソースの検討 | 人的リソース、設備的リソース、予算など |

| 比較検討 | 現状とCSIRT構築後、理想と現実の比較 |

| 構築スケジュール検討 | CSIRTの必要性を訴求するための資料作成 |

計画を立案する際は、CSIRT構築のメリットが認識しやすい案を目指しましょう。

手順(4):CSIRT構築

手順(3)で立案した計画案が経営陣や意思決定者に承認されたら、CSIRTの構築に取り掛かります。

社内の様々な部門と調整をおこない、場合によっては必要な人的リソースを導入して、運用を開始します。

CSIRTは、大きく分けて3つの活動形態があります。構築の目的やリソースに応じて、最適な形態を選択しましょう。

| 集中型 | CSIRT専属のスタッフで構成される |

|---|---|

| 分散型 | 他部署とCSIRTの兼任スタッフで構成される |

| 統合型 | CSIRT専属のスタッフと他部署との兼任スタッフで構成される |

手順(5):CSIRT運用前の準備

運用開始の準備ができたら、過去に発生したインシデントや想定されるインシデントのシナリオを活用して、CSIRT活動のシミュレーションを実施しましょう。

運用開始前にシミュレーションを実施することで、CSIRTの有用性を確認できたり、現時点での問題点を把握できたりします。

たとえば、連携体制や情報伝達経路に問題がある場合、シミュレーションで洗い出すことができるでしょう。

また、シミュレーションで洗い出された問題点は、改善案を検討し、手順(3) で作成したCSIRT構築の計画書に反映させます。

手順(6):CSIRT運用開始

シミュレーション実施・改善案の策定が完了したら、CSIRTの運用を開始しましょう。

運用開始後は、企業内で積極的にCSIRTの存在をアピールすることが重要です。

存在や役割を社内に周知することで、万が一インシデントが発生した際に、どこに相談・連絡すればよいのかを従業員が把握できるようになります。

手順(7):改善・再検討

CSIRTの運用を開始したら、定期的に効果を評価し、品質向上・機能拡充のための再検討を実施しましょう。

再検討を実施する際は、CSIRTの活動に対する評価・分析はもちろん、ニーズの把握や高度化するサイバー攻撃に対応するためのシミュレーションなどを実施する必要があります。

また、社内外のステークホルダーとの連携強化にも継続的に取り組み、いざというときに適切に対処できる体制構築を目指しましょう。

CSIRTを構築する際のポイント

最後に、CSIRTの構築をスムーズに進めるためのポイントを4つ紹介します。

CSIRTを構築する際は、ぜひ4つのポイントを意識してみてください。

経営陣からの理解を得る

CSIRTを円滑に運用するためには、経営陣や意思決定者の理解を得る必要があります。

サイバー攻撃から自社を守り、セキュリティインシデントを発生させないための体制整備は、CSIRTやSOCなどのセキュリティ対策の専門チームだけでなく、企業・組織全体で取り組むものです。

経営陣や意思決定者が、自社にどのようなセキュリティ課題があり、CSIRTの構築でどのように問題解決が図れるのかを理解していると、CSIRTの構築をスムーズに進めることができるでしょう。

活動範囲・責任領域を決めておく

CSIRTを構築する際は、CSIRTの活動範囲や責任領域、権限をあらかじめ決めておくようにしましょう。

CSIRTが対応するインシデントや事項の範囲をあらかじめ決めておくと、SOCなどの他部署と役割分担がしやすくなり、スムーズな連携が実現できるようになります。

活動範囲や責任領域が決まっていないと、リソースに対して、対応すべき事項が増えすぎてしまい、迅速な対応ができなくなってしまう恐れがあるため注意が必要です。

外部組織と連携する

CSIRTの効果的な運用には、外部組織との連携も欠かせない要素です。

CSIRTは、セキュリティインシデントに対応する社内組織ですが、社内だけで完結してしまうと、高度化するサイバー攻撃に対応しきれなくなる可能性があります。

他社のCSIRTやセキュリティベンダーなど、さまざまな関連組織と積極的に連携・情報共有をして、新たな脅威の動向や効果的な対策方法などの情報収集に取り組みましょう。

また、外部と関係構築をしておくことで、万が一セキュリティインシデントが発生した際にも、社外の有識者の知恵を借りることができるようになります。

CSIRTの構築状況

サイバー攻撃が増加・高度化する昨今、CSIRTのニーズは高まっており、実際にCSIRTを構築している企業も増えています。

しかし、CSIRTを構築したものの、セキュリティインシデントが発生した際に、適切に対応できるかを不安に感じている企業は少なくありません。

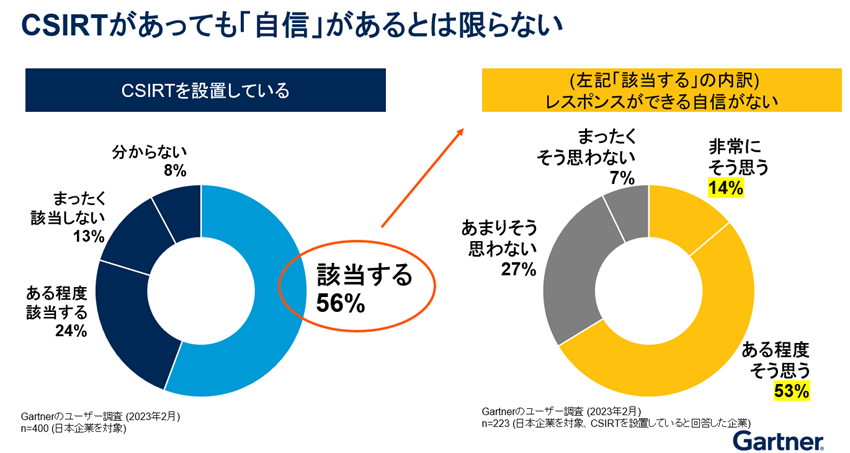

2023年2月にGatner社が、日本国内の従業員300人以上の組織を対象としておこなった調査によると、CSIRTを設置している企業は56%あり、そのうちの67%が迅速なインシデント対応を実施することに自信が無いと回答しています。

この結果から、多くの企業が自社にCSIRTを設置しながらも、肝心の「セキュリティインシデントへの対応」には、不安を抱いていることが伺えます。

自社のセキュリティ強化を目指すために専門組織を立ち上げたのに、実際は機能していないとなると、リソースが無駄になってしまうことはもちろん、万が一の際に適切な対応ができなくなってしまいます。

そのため「セキュリティの専門組織を社内で構築するリソースがない」「知見のある人材がいない」という場合は、CSIRTやSOCの機能をアウトソースすることを検討しましょう。

CSIRTやSOCの業務内容をアウトソースすると、企業は社内リソースを割かずに、高度なセキュリティ対策が実現できるようになります。

CSIRTを内製するのか、アウトソースするのかは、社内のセキュリティ対策の現状や課題感、予算、リソースなどのさまざまな観点を照らし合わせ、検討するようにしましょう。

出典:ガートナージャパン「Gartner、インシデント・レスポンスの強化に向けて企業が押さえておくべき重要事項を発表」

「LANSCOPE サイバープロテクション」はEDRの運用監視サービスを提供

前述した通り、社内に「CSIRT」や「SOC」などのセキュリティ専門組織を持っていても、社内だけでセキュリティインシデントに対応することに不安を感じている企業・組織の方は多いでしょう。

「LANSCOPE サイバープロテクション」は、お客様のPCやサーバ環境を24時間365日監視し異常を検知する、アウトソース型のSOC(MDR)サービス「Aurora Managed Endpoint Defense」を提供しています。

「Aurora Managed Endpoint Defense」は、脅威の侵入をブロックする「AIアンチウイルス」と、侵入後の脅威を検知し対処する「EDR」の2種類のソリューションを、セキュリティのスペシャリストが運用し、お客様のエンドポイント環境をあらゆる脅威から守り抜きます。

また、弊社のスペシャリストによる徹底したアラート管理により、お客様に本当に必要なアラートのみを厳選して通知するので、不要なアラートに対応する必要がなくなります。

緊急時もお客様の代わりにサイバー攻撃へ即時で対応するため、業務負荷を減らし、安心して本来の業務に集中していただけます。

「Aurora Managed Endpoint Defense」についてより詳しく知りたい方は、下記の記事をあわせてご参照ください。

まとめ

本記事では、「CSIRT」の概要や役割、構築する際の手順などを解説しました。

サイバー攻撃が高度化する昨今、セキュリティインシデントの発生を防ぎ、被害を最小限に抑えるためには、CSIRTやSOCなどの専門組織の構築は、急務の課題といえるでしょう。

自社のセキュリティ対策状況やリソース、課題などを改めて確認し、必要に応じてアウトソースを検討するなど、堅牢なセキュリティ体制を目指してください。

▼本記事のまとめ

- CSIRTは、セキュリティインシデントに対処するための専門組織

- サイバー攻撃の手口が巧妙化・悪質化する昨今、CSIRTの需要は増している

- CSIRTの効果的な運用には、社内だけでなく、社外との連携も必要不可欠である

- 社内リソースだけでサイバー攻撃に対応しきれない場合は、アウトソースも検討する必要がある

弊社では、お客様のPCやサーバ環境を24時間365日監視し異常を検知する、アウトソース型のSOC(MDR)サービス「Aurora Managed Endpoint Defense」を提供しています。

アウトソースを検討している企業の方は、ぜひご検討ください。

おすすめ記事