Written by 田村 彩乃

目 次

「SOC(Security Operation Center)」とは、24時間365日体制でネットワークの監視を行い、リアルタイムで脅威を検知・対処する役割を担う、サイバーセキュリティの専門組織・部門です。「ソック」と読みます。

SOCが担う主な業務内容は、大きく以下の3つに分類されます。

- 継続的な監視と検知・アラート

- 脅威の分析・調査

- セキュリティレベルの強化や対策立案

またSOCとしばしば比較される役割として、「CSIRT(シーサート)」がありますが、SOCが「インシデントの予防と早期発見」を目的とするのに対し、CSIRTは「インシデント発生時の対応と再発防止」を目的とする点で、違いがあります。

▼SOC・CSIRT、MDRの違い

| SOC | CSIRT | MDR | |

|---|---|---|---|

| 焦点 | 組織を継続的に監視し、セキュリティ脅威をリアルタイムで検出して対処 | セキュリティインシデントが発生した際の詳細な対応、調査、復旧活動 | セキュリティベンダーやサービスプロバイダーが、依頼者の「エンドポイント」あるいは「ネットワーク」環境を監視し、脅威の検知から対処まで行う |

| 目的 |

・インシデントの予防と早期発見 ・インシデント発生時の迅速な対応 |

・インシデント発生時、被害を最小限に抑えるための対応 ・再発防止 |

・インシデントの予防と早期発見 ・インシデント発生時の迅速な対応 |

| 運用 | 監視とオペレーション | インシデント発生時、集中的に対応 | 監視とインシデント対応 |

本記事では、いま需要が高まり続けている「SOC」「SOCサービス」に関して、主な仕事やニーズが増加する背景・失敗しないSOCサービスの選び方などを、わかりやすく解説します。

▼この記事を要約すると

- SOCとは、24時間365日体制でシステムやネットワークを監視し、検知・分析を担うセキュリティ組織

- 検知した異常を分析し、組織にどのような影響を与えるかを明らかにして、アラートを発するのが主な役割

- SOCとCSIRTとの違いは、前者が監視・検知・分析がメインなのに対し、CSIRTはインシデント対応や復旧、再発防止を担う

- SOCは主に、ネットワークやデバイスからのログデータを収集・監視するツール(例:EDR、NDR)と収集したログを分析するツール(例:SIEM、SOAR、XDR)を使用する)

- SOCの運用形態は、自社でSOCを運用する「プライベートSOC」と外部の専門企業がSOCを運用する「外部SOC」の2種類がある

SOC(Security Operation Center)とは

SOCとは、Security Operation Center(セキュリティオペレーションセンター)の略称であり、セキュリティの強化といち早いインシデント対応を目的として、24時間365日体制でネットワークを監視し、検知・分析を担う組織を指します。

SOCの「インシデント対応」の流れは以下の通りです。

- EDR等、セキュリティツールが異常を検知

- SOCにアラートが通知

- SOCで検知した異常の内容を分析(必要に応じユーザーに連絡)

- どういった影響があるか・影響範囲を特定

- 重要なインシデントであれば、CSIRT(後述)など他組織へ報告・連携

- 脅威の隔離や駆除・再発防止策の実施

SOCの監視範囲は、パソコンやスマートフォンなどのクライアント端末のほか、サーバーや組織内外のネットワークに至るまで、多岐にわたります。

なお、SOCがどのような監視体制を構築するのかは、組織形態や依頼先のベンダーなどによって異なります。

SOCを導入することで、近年の高度化するサイバー攻撃にも対応することができますが、自社で構築するとなると、「セキュリティ人材の確保」といった課題もあります。

そのため近年では「SOCサービス」として、外部に自組織のセキュリティ監視や運用を依頼するケースが増加しています。

SOCとCSIRT、MDRの違い

ここでは、SOCとよく比較される「CSIRT(シーサート)」、「MDR」との違いについて解説します。

SOCとCSIRTの違い

SOCとCSIRT(Computer Security Incident Response Team)は、どちらも組織内のシステムやネットワークを監視してセキュリティ強化を図る役割を持ちますが、「インシデントに関連する、どの部分をメインに管轄するか」に違いがあります。

SOCは組織内のさまざまなログを監視し、インシデントを「検知」する部分がメインの役割です。一方のCSIRTは、インシデントが発生した際に復旧や原因の追跡・復旧など、インシデント対応を実施するのがメインの役割となります。

| SOC |

・インターネットやシステムを24時間365日体制で監視 ・サイバー攻撃の「検知」「分析」を主におこなう |

|---|---|

| CSIRT | ・セキュリティインシデントが発生した際、「対応」「復旧」「対策」を担う |

SOCサービスによっては、インシデント発生後の復旧や改善策の施行までサポートするものもありますが、本来の役割としては「SOCがインシデント発生前の監視」を、「CSIRTがインシデント発生後の対応」を担当します。

SOCとMDRとの違い

「MDR」は、SOCや先述したCSIRTが行う「脅威の監視や検知・対応」といった役割を、アウトソースできるサービスやベンダーを指す言葉です。自組織にセキュリティの専門担当者やリソースが不足している場合も、MDRを利用することで、SOCの役割をアウトソーシングすることができます。

| SOC | 組織内のシステムやネットワークを監視する、組織の総称 |

|---|---|

| MDR | SOCやCSIRTの業務をアウトソーシングできる、サービスやベンダー |

MDRは通常、ベンダーが提供する監視系のセキュリティソリューション(EDRやNDRなど)の、マネージドサービスとして利用できるケースが一般的です。

なぜSOCが重要視されるのか(背景)

SOCが重要視される理由としては、以下が挙げられます。

- セキュリティ分野に特化した人材・組織の導入が求められるようになった

- 24時間365日体制での対応が必要になった

サイバー攻撃の高度化・多様化が進む昨今では、従来のようにネットワーク管理者や情報システム部門が兼任でセキュリティ部門を担当するのではなく、セキュリティ分野に特化した組織の導入が欠かせません。

また、サイバー攻撃はいつ発生するか予測が困難なことから、24時間365日体制での対応も必要です。

こうした背景からSOCの存在が重要視されています。

しかしながら、自社でのSOC運用はハードルが高いと感じている企業・組織は多いです。

そのため、外部に社内のセキュリティ監視や対策を依頼する「SOCサービス」の需要が増加しています。

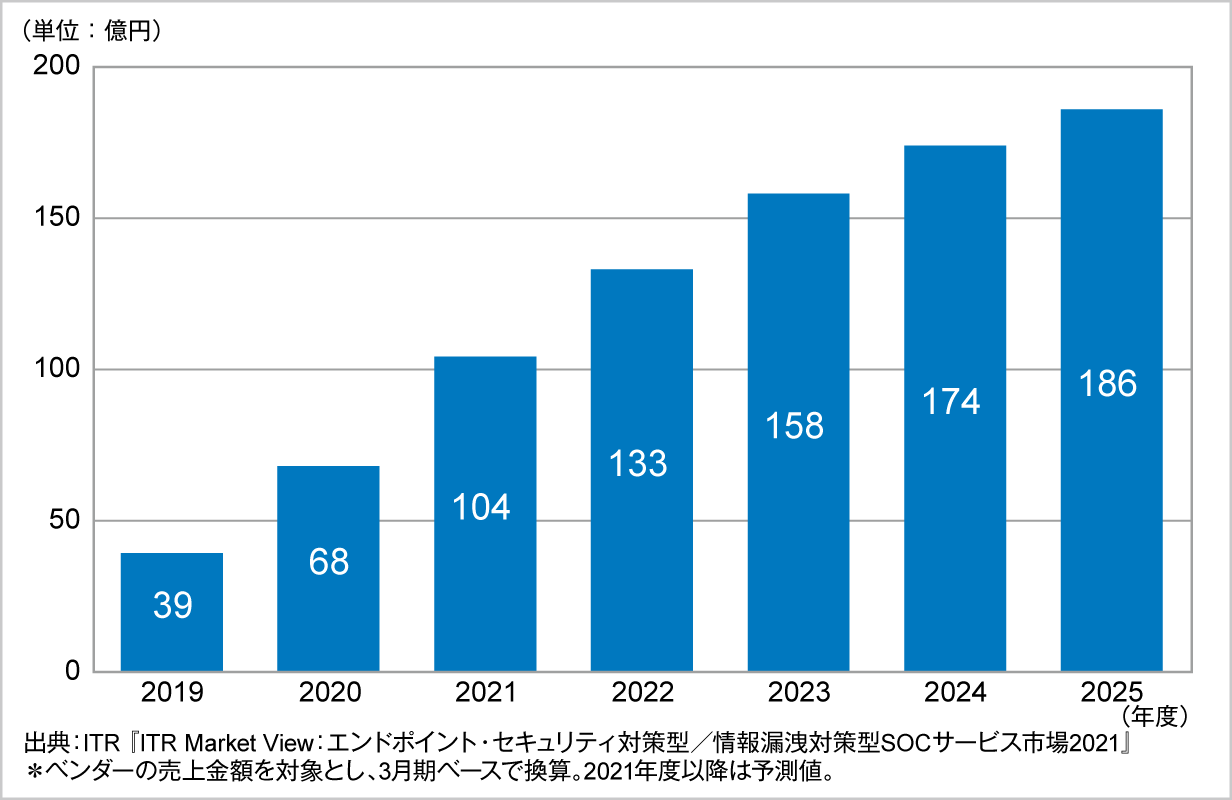

株式会社アイ・ティ・アールの発表した「マネージドEDR(SOCがEDRの監視・分析の代行を務める)サービス」の市場調査によると、その規模は2025年度に186億円へ達すると予測されています。

これは2019年度の39億円からおよそ約4.7倍に増加しており、2020~2025年度のマネージドEDRサービス市場のCAGR(年平均成長率)は22.4%にのぼると見込まれています。

図.マネージドEDRサービス市場規模推移および予測(2019~2025年度予測)

これらの市場動向からも、「運用監視を含めたセキュリティサービス(SOC)」の提供者と、そのサービスを求める利用者側のニーズが、2020年以降、ともに大きく増加していることがうかがえます。

SOCが担う業務内容

SOCが担う主な業務内容は、大まかに括ると次の3つに分類されます(ただし、どの範囲までサービスを提供するかは、組織や提供するベンダーによって異なります)。

- 継続的な監視と検知・アラート

- 脅威の分析・調査

- セキュリティレベルの強化や対策立案

SOCが担当する3つの業務について解説します。

1.継続的な監視と検知・アラート

SOCの業務内容、1つ目は「SIEMを活用した、継続的な監視と検知・アラート」です。

24時間365日体制で、対象の機器やネットワークを継続的に監視し、異常な動作やインシデント兆候があればいち早く検知を行います。検知したインシデントは速やかにSOCへアラートで通知され、CSIRTなどと連携して具体的な復旧作業や駆除作業等を行います。

SOCを委託している場合には、お客様の元へ迅速にアラートを通知し、脅威の早期発見・対処をサポートします。

2.脅威の分析・調査

SOCの業務内容、2つ目は「脅威の分析・調査」です。

検知したインシデントを詳細に分析し、インシデントが組織内のどの範囲に影響を及ぼすのか、提供するサービスにどんな影響を与えるのか、など「発生状況」「影響範囲」「根本原因」を明らかにします。

調査分析を行うことで、感染被害の拡大を未然に防止する、あるいは今後の再発防止に向けた対策立案を効果的に行うことが可能です。

3.セキュリティレベルの強化や対策立案

SOCの業務内容、3つ目は「セキュリティレベルの強化や対策立案」です。

脅威の分析・調査を行った後、インシデントの発生原因やセキュリティホールを明らかにし、再発防止に向けた対策の施行を行います。

具体的には、放置されたOSやソフトウェアの脆弱性に対策をする、パスワードの管理や設定を見直す、アンチウイルスやIDS/IPSなどを導入し多層防御を行う、などの対策が考えられます。

SOCの知識やノウハウを活用することで、既存のセキュリティ状況や対策内容を見直し、より強固な体制づくりを検討することが可能となります。

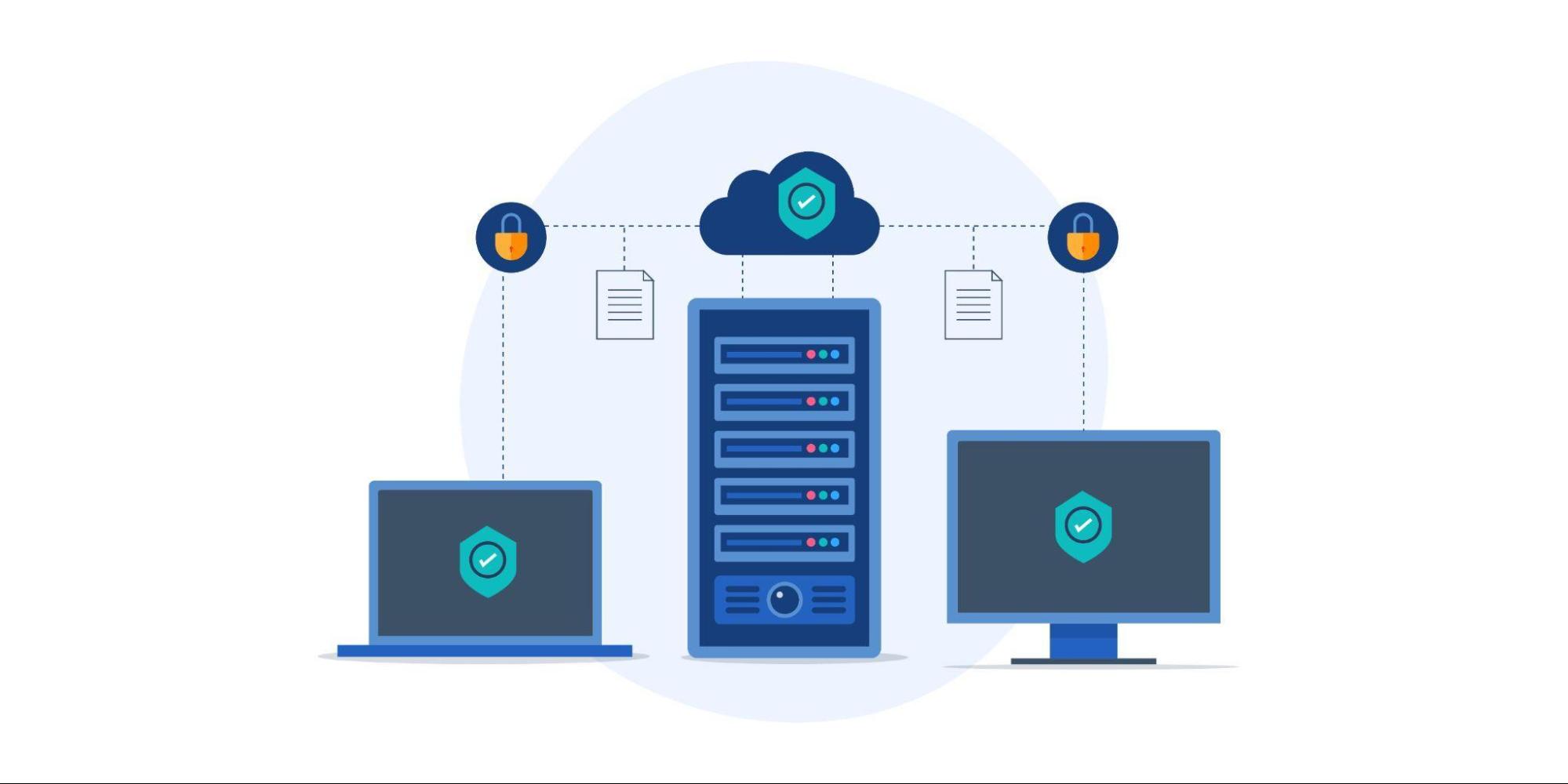

SOCが使用するツール

SOCが使用するツールは、主に以下の2つです。

- ネットワークやデバイスからのログデータを収集・監視するツール

- 収集したログを分析するツール

ネットワークやデバイスからのログデータを収集・監視するツール

ログデータを収集・監視するツールの例としては、EDRやNDRがあります。

●EDR

エンドポイント(PCやスマートフォンなどの端末)に侵入した脅威にいち早く対処するためのセキュリティソリューション。

エンドポイントを常時監視し、不正な活動を速やかに検知。さらに、セキュリティ監視者へ通知する。

●NDR

ネットワーク機器に流れるトラフィックを分析し、外部からの攻撃や内部不正などの兆候を可視化・検知するセキュリティソリューション。

ネットワーク全体を監視し、侵入した脅威をリアルタイムで検知。

収集したログを分析するツール

収集したログを分析するツールとしては、SIEM、SOAR、XDRなどがあります。

●SIEM

組織内のあらゆる領域に設置したセキュリティ機器・IT機器(ファイアウォール、IPS/IDS、各種サーバーなど)からログを一元的に収集し、それらの情報を相関的に分析することで、サイバー攻撃などの脅威を検知するセキュリティソリューション。

●SOAR

企業・組織で扱うさまざまなセキュリティ機器と連携し、脅威の検知、分析、インシデント発生時の対応などを、自動化・効率化するためのセキュリティソリューション。

●XDR

エンドポイントも含めた広範なレイヤーからデータを検知・収集・分析し、統合的にインシデント管理を行えるセキュリティソリューション。

SOCの運用形態

SOCの運用形態は、自社でSOCを運用する「プライベートSOC」と外部の専門企業がSOCを運用する「外部SOC」の2種類があります。

それぞれのメリット・デメリットは以下の通りです。

| メリット | デメリット | |

|---|---|---|

| プライベートSOC |

・継続的に見るとコストを削減できる ・自社でスペシャリストを育成し、ノウハウを補完できる |

・人材の確保と育成を行う必要がある ・情シス担当の負担が大きくなる |

| 外部SOC |

・専門家のスキルを活用できる ・高度なサイバー攻撃にも対処可能 |

・サービス利用料が継続的に発生する ・社内にセキュリティ運用のノウハウが蓄積されない |

プライベートSOC

自社でSOCを運用した場合、人材の採用~育成までのコストはかかるものの、独り立ちすれば「担当者の人件費のみ」で済むため、長い目で見るとコストが削減できる可能性が高いです。

ただし、運用するためには「人材の確保と育成」以外にも「監視システムの導入」や「SOCの対応範囲や業務設定」などの事前準備が必要となります。

外部SOC

外部の専門企業にSOCの運用を依頼する場合、専門家のスキルを活用できるというメリットがあります。

たとえ社内にセキュリティ人材やリソースが不足していても、高度なサイバー攻撃に対処できます。

しかしながら、SOCサービスを利用すると、継続的にコストがかかるだけでなく、社内にセキュリティ運用のノウハウが蓄積されないといったデメリットがあります。

SOCサービスの選び方

SOCサービスも提供ベンダーにより、その特徴や価格帯・サービス範囲などは様々です。

「なるべく予算を押さえたい」「セキュリティ監視の一部をアウトソースしたい」といった企業向けの簡易的かつ安価なサービスもあれば、「すべてをまるっとお任せしたい」という企業に適した、スペシャリストが在籍する手厚いサービスまで、その種類は多岐にわたります。

様々なSOCサービスの中から、自社に適したものを選定するには、以下のポイントを比較・確認することが重要です。

- サービスの「対応範囲・内容」は、求めているものと相違ないか

- 「自社の管理負荷」が、十分に軽減できるか(不要なアラート対応などがないか)

- 「担当者の専門スキル」は十分か

- 「サポート体制」は手厚いか・不便はないか

- 「過去の実績」は豊富か

- 「予算」は問題ないか

例えば、外部に「脅威の監視から検知・対応までを”包括的”に依頼したい」という組織が、「監視~検知のみ対応」するサービスを利用してしまうと、本来の目的が十分に達成できない可能性があります。

また、SOCサービスによっては、検知した挙動やプログラムを選別せず、ユーザーに通知するベンダーもあります。ユーザー側はすべての通知を確認しなければならないため、社内の管理工数削減を目指すのであれば、本当に必要な通知に厳選してくれるSOCサービスの利用が望ましいと言えます。

SOCサービス+最新のアンチウイルスを提供するLANSCOPE サイバープロテクション

LANSCOPE サイバープロテクションでは、話題のセキュリティソリューション「EDR」のSOCサービスとして「CylanceMDR」の提供を2023年より開始します。

脅威の侵入をブロックする「AIアンチウイルス」+侵入後の脅威を検知し対処する「EDR」の2種類のソリューションを、セキュリティのスペシャリストが運用。お客様のエンドポイント環境を、あらゆる最新の脅威から守り抜きます。

以下では「CylanceMDR」が特長とする、3つの強みをご紹介します。

1.必要なアラートを厳選して通知、お客様の管理負荷を最小限に。

SOCサービスでは、24時間365日体制でお客様の環境を監視し、不審な挙動やプログラムの検知に応じて、アラートを通知します。しかし、すべての検知にアラートを通知すると、管理工数が増大し、お客様の対応が追いつかないといった事態が発生してしまいます。

CylanceMDRでは、弊社のスペシャリストによる徹底したアラート管理により、お客様に本当に必要なアラートのみを厳選して通知。また緊急時もお客様の代わりに、サイバー攻撃へ即時で対応するため、業務負荷を減らし安心して本体の仕事へ集中していただけます。

2.問い合わせからの平均応答時間は9分。緊急時も安心。

CylanceMDRでは、お客様からの急なお問い合わせであっても、平均9分間で素早さで対応します。

突然、セキュリティインシデントが発生し「緊急で専門スタッフに相談したい」という場合も、専門スタッフが迅速なレスポンスを行うため安心です。

3.SOCスタッフは「修士号取得者」のみ。圧倒的な専門スキルで支援が可能。

CylanceMDRのSOCスタッフは、全員サイバーセキュリティの修士号を取得しています。SOCコンテストにて優勝経験もある専門家が、24時間365日の監視を行うため、安心してお客様のセキュリティ対応をお任せいただけます。

また、「未知のマルウェアが潜んでないか見てほしい」など、アラート対応以外でもセキュリティに関するご相談に対応します。メール以外に、電話・チャットでの対応が可能です。

まとめ

いまや、あらゆる企業・組織がセキュリティ体制を強化する上で欠かすことのできない「SOC」「SOCサービス」について解説しました。

▼本記事のまとめ

- SOCとは、セキュリティの強化を目的として、24時間365日体制でシステムやネットワーク環境を監視し、検知・分析を担う組織のこと

- SOCは検知した異常の内容を分析し、監視対象の組織にどのような影響を与えるのかを明らかにしてアラートを発するのが主な役割

- SOCとCSIRTとの違いは、前者が監視・検知・分析がメインなのに対し、CSIRTはインシデントからの復旧や再発防止策の策定などを担う

- SOCは主に、ネットワークやデバイスからのログデータを収集・監視するツール(例:EDR、NDR)と収集したログを分析するツール(例:SIEM、SOAR、XDR)を使用する

- SOCの運用形態は、自社でSOCを運用する「プライベートSOC」と外部の専門企業がSOCを運用する「外部SOC」の2種類がある

- SOCの「自社構築」には、長期的なコストの削減とノウハウの補完というメリットが、アウトソーシングには自社にセキュリティ人材やノウハウが無くても、セキュリティの専門家なサービスが受けられるというメリットがある

- アウトソーシングのサービス選定時は、「対応範囲」や「削減できる管理工数」「スタッフの専門性・実績」などを比較し、自社に最適なものを選ぶことが大切

SOCを導入することで、強固なセキュリティ構築に取り組み、貴社の大切な情報資産やスタッフをサイバー攻撃の脅威から守ることが可能です。

ぜひ貴社の現在のセキュリティ環境について、改めて課題や体制を見直してみてはいかがでしょうか。

おすすめ記事