Written by 田村 彩乃

目 次

ゼロデイ攻撃(Zero-Day Attack) とは、まだ世間に公開されていない・あるいは開発者やベンダー側も認識できていない、アプリケーションやソフトウェアに潜む脆弱性(セキュリティ上の欠陥や弱点)を悪用し、脆弱性が解消される前のわずかな隙をついて、不正アクセスやマルウェア感染などを仕掛けるサイバー攻撃の手口です。

「脆弱性に対する修正プログラムが配布される前」の短い期間が狙われるため、 セキュリティの強固な大企業や組織であっても対策が難しく、攻撃が成功しやすいという特性があります。

そんなゼロデイ攻撃に有効な対策として、次の4つが挙げられます。

1.OS/アプリをアップデートし、常に最新の状態を保つ

2.未知のマルウェアも検知できるアンチウイルスソフトを導入する

3.ネットワークセキュリティ製品を導入する

4. 定期的に脆弱性診断を実施する

ゼロデイ攻撃は対策を講じていても防御が難しいため、上記の対策に加え、攻撃による被害を最小限にするための対策もあわせて行うことが重要です。

▼被害を最小限にするための対策

・エンドポイント侵入後に備え、EDR製品を導入する

・重要な情報は暗号化もしくは隔離しておく

この記事では、企業・組織を脅かす「ゼロデイ攻撃」の詳細や実際の被害事例、取り組むべき対策などについてわかるやすく解説いたします。

▼この記事を要約すると

- ゼロデイ攻撃とは、アプリやソフトウェアの脆弱性をメーカーが発見し、対策を打つ前にその弱点に付け込んで、不正アクセスなどのサイバー攻撃を仕掛ける手口

- ゼロデイ攻撃は対策が確立する前の無防備な期間に攻撃をしかけるため、セキュリティの強固な企業・組織でも被害に遭う可能性がある

- ゼロデイ攻撃を防ぐためには、日頃からOSやアプリケーションのアップデートを徹底するとともに、新種のマルウェアを検知できるアンチウイルスソフトの導入やEDR製品の導入が重要

ゼロデイ攻撃とは?

ゼロデイ攻撃とは、システムやソフトウェアに残存する「ゼロデイ脆弱性」を悪用する、サイバー攻撃の手口です。

はじめに、ゼロデイ脆弱性とは何かを簡単に説明します。

ゼロデイ脆弱性とは

そもそも脆弱性とは、プログラムの不具合や設計上のミスが原因で発生する、システムやアプリに残存する「セキュリティ上の欠陥・弱点」を指します。

脆弱性が発見された場合、アプリやソフトウェアの提供者・開発者側が修正プログラムをリリースし、それを適用することで脆弱性が解消されます。

このうち、存在が公表されていないもの、修正プログラムがリリースされていないもの、開発者側がまだ認識できていないものが「ゼロデイ脆弱性」にあたります。

修正プログラムの配布日を「1日目」とした場合、修正プログラムの配布前は「0日目(=0day)」に該当することから、通常の脆弱性と区別し「ゼロデイ脆弱性」と呼ばれています。

改めてゼロデイ攻撃とは

ゼロデイ攻撃とは、修正プログラムがリリースされる前のていない未知の脆弱性(=ゼロデイ脆弱性)を突いて、不正アクセスなどのサイバー攻撃を仕掛ける手口のことです。

ゼロデイ攻撃では、開発者側やメーカーが脆弱性を発見し、セキュリティパッチを配布適用するまでの、わずかな時間を狙って、が狙われます。脆弱性を悪用した攻撃が行われます。

具体例

・ゼロデイ脆弱性:あるソフトウェアに、開発者側がまだ発見していない「バッファオーバーフロー」の脆弱性が残存

・ゼロデイ攻撃:攻撃者はこの脆弱性を利用し、開発者側が修正プログラムを配布する前に、システムをマルウェアに感染させて機密情報を窃取する

また、ゼロデイ攻撃のターゲットとなる主なプログラムとしては、以下が挙げられます。

・OS(例:Linux、Windows、Mac OS など)

・Webブラウザ(例:GoogleCrome、Firefox など)

・業務向けソフトウェア(例:Microsoft 365、 Adobe Acrobat など)

・メッセージアプリケーション(例:Slack、Outkook など)

・ネットワーク機器(例:VPNなど)

これらプログラムには「脆弱性を含む可能性」があり、上記サービスを利用するユーザーを対象に、ゼロデイ攻撃が仕掛けられる可能性があります。

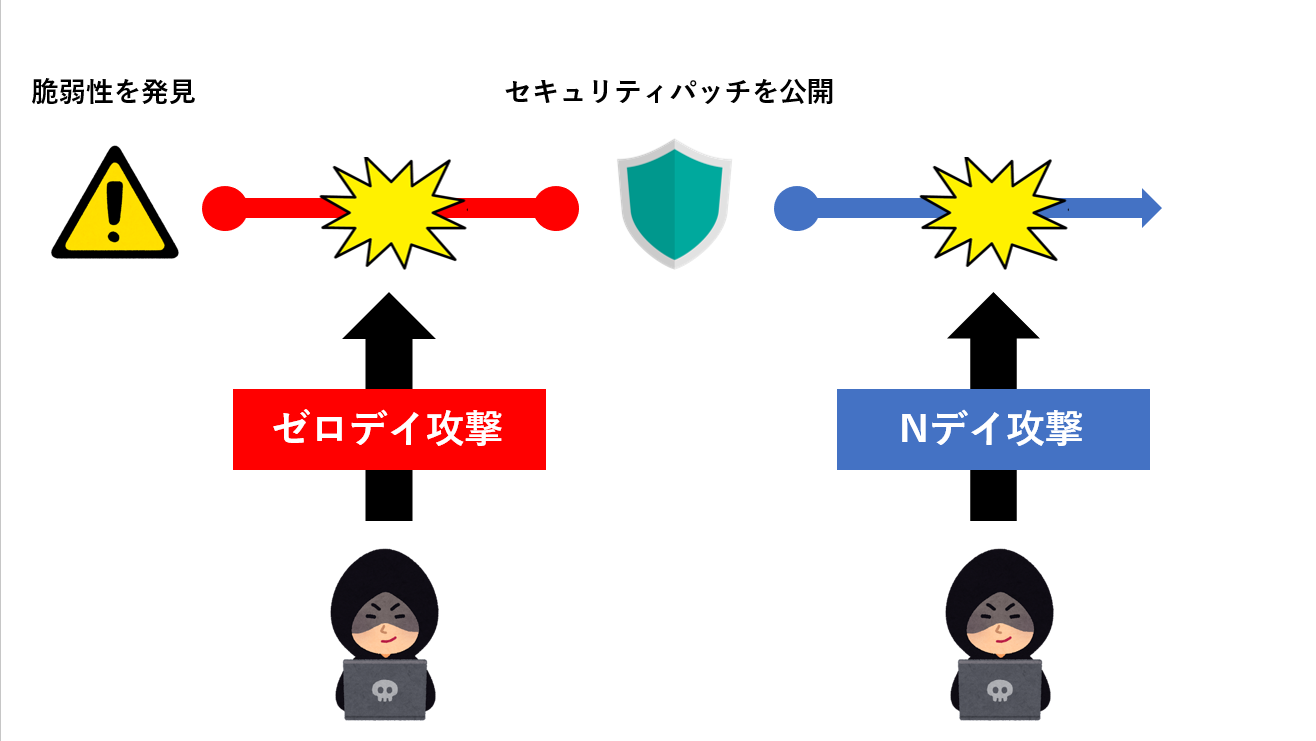

ゼロデイ攻撃とNデイ攻撃の違い

ゼロデイ攻撃と似ている攻撃として「Nデイ攻撃」が挙げられます。

Nデイ攻撃もセキュリティパッチを適用していない期間を狙って攻撃を仕掛けます。

しかし、ゼロデイ攻撃と大きく違うのは、Nデイ攻撃の場合は、すでにセキュリティパッチが公開されている脆弱性に対して、攻撃が行われるという点です。

下の図のように、ゼロデイ攻撃は脆弱性を発見してから、パッチが適用されるまでの期間が狙われます。

対してNデイ攻撃はパッチは公開されているものの、まだ適用されていない期間が狙われるのです。

▼ゼロデイ攻撃とNデイ攻撃の比較

このパッチ公開後、どのくらいの期間で修正プログラムが適用されるかは、企業やユーザーそれぞれで変わってくるため、「Nデイ攻撃」と呼ばれています。

ゼロデイ攻撃の特徴とその危険性

情報処理推進機構(IPA)が発表した「情報セキュリティ10大脅威 2025」を見ると、「システムの脆弱性を突いた攻撃」が3位にランクインしています。

これは、「情報セキュリティ10大脅威2024」で5位だった「修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)」と7位の「脆弱性対策情報の公開に伴う悪用増加」を統合したものです。

▼情報セキュリティ10大脅威 2025(組織編)

| 順位 | 脅威の内容 | 前年順位 |

|---|---|---|

| 1位 | ランサム攻撃による被害 | 1位 |

| 2位 | サプライチェーンや委託先を狙った攻撃 | 2位 |

| 3位 | システムの脆弱性を突いた攻撃 | 5、7位 |

| 4位 | 内部不正による情報漏えい等 | 3位 |

| 5位 | 機密情報等を狙った標的型攻撃 | 4位 |

| 6位 | リモートワーク等の環境や仕組みを狙った攻撃 | 9位 |

| 7位 | 地政学的リスクに起因するサイバー攻撃 | NEW |

| 8位 | 分散型サービス妨害攻撃(DDoS攻撃) | 圏外 |

| 9位 | ビジネスメール詐欺 | 8位 |

| 10位 | 不注意による情報漏えい等 | 6位 |

出典:IPA│情報セキュリティ10大脅威 2025(2025年1月30日)

ゼロデイ攻撃が、近年ここまで危険視されている理由は、ゼロデイ攻撃に以下のような特徴があるためです。

- 1.攻撃の成功率が非常に高い

- 2.攻撃には未知のマルウェアが使われる

ゼロデイ攻撃は、「脆弱性が存在するのに、セキュリティパッチを適用できない期間」を狙ってきます。そのため、セキュリティの強固な企業や組織であっても、攻撃が成功しやすくなってしまうのです。

また、従来型のアンチウイルスソフトは「パターンファイル」と呼ばれる過去に発見されたマルウェアの型を参考に、マルウェアを検知する仕組みを採用しています。しかし、ゼロデイ攻撃では常に「(過去に検知されていない)新種のマルウェア」が用いられるため、パターンマッチング式のアンチウイルスソフトでは、防ぎきることができません。

このように、根本的な対策を講じるのが難しいため、ゼロデイ攻撃は非常に厄介なサイバー攻撃といえます。

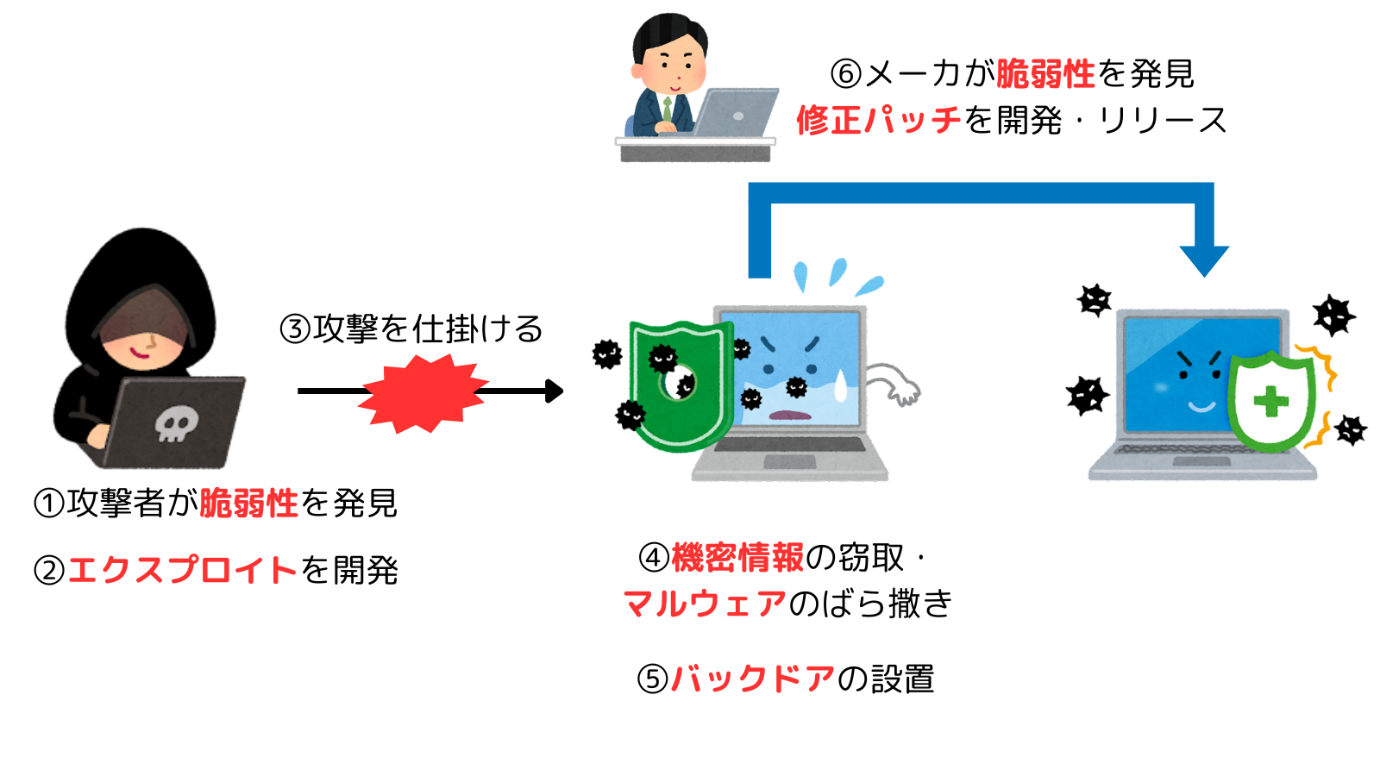

ゼロデイ攻撃の仕組みと基本的な流れ

「ゼロデイ攻撃が行われる基本的な流れ」は以下の通りです。

1.攻撃者が脆弱性を発見

2.エクスプロイトを開発

3.攻撃を仕掛ける

4.機密情報の窃取・マルウェアの拡散

5.バックドアの設置

1.攻撃者が脆弱性を発見

攻撃者は、OSやソフトウェアの提供元となるメーカーも認識していない脆弱性を探します。

攻撃者自身で探す場合もあれば、ダークウェブなどで脆弱性情報を入手する場合もあります。

2025年4月には、Fortinet社の「FortiGate」ファイアウォールのゼロデイ脆弱性がダークウェブ上で売買されていると発表され、話題になりました。

2.エクスプロイトを開発

エクスプロイトとは、ソフトウェアやOSの脆弱性を利用し、不正な操作を実行させようとするプログラムのことです。

これを開発し、攻撃に利用します。

3.攻撃を仕掛ける

攻撃者はメールやWebサイトなどを通して開発したエクスプロイトを送り込み、攻撃を実行します。

4.機密情報の窃取・マルウェアの拡散

エクスプロイトによって脆弱性を突き、ターゲットのシステム内に侵入したら、不正アクセスによる機密情報の窃取やマルウェアの拡散などを行います。

5.バックドアの設置

攻撃者はシステムへの再侵入を可能にするため、「バックドア」を攻撃対象のシステム内に設置します。

バックドアとは撃者がシステム侵入後、いつでも侵入を繰り返せるよう、攻撃者の用意した外部のサーバーへ内部から通信を行うプログラムです。

ゼロデイ攻撃の手口

ゼロデイ攻撃の主な手口は

・脆弱性を突いて、マルウェアに感染させる

・脆弱性を突いて、不正アクセスを行う

の2パターンです。そして、マルウェア感染や不正アクセスを行う手段として「メール」「Webサイト」「ネットワークへの直接的な攻撃」などが挙げられます。

1.攻撃メールを使った手口

ターゲットを騙すために、送信元をクライアントや大手企業に偽ったメールを送信。「マルウェア」を含む添付ファイルを送信したり、偽サイトへのURLを記載して誘導したりして、感染させます。

攻撃メールには、特定の組織や企業を狙う「標的型攻撃」と、不特定多数の企業・組織にメールを送る「ばらまき型」の2パターンがあります。

2.Webサイトを使った手口

Webサイトの脆弱性を突いて改ざんし、悪意のあるコードを埋め込むことで、サイト運用者の意図しないスクリプトを実行させる手口です。

改ざんすることで、訪問によってPCにマルウェアを自動ダウンロードさせたり、訪問者の個人情報を盗み取ったり、という不正行為を行います。

3.ドキュメントファイルを用いた手口

攻撃者はWord、PDFファイル、Excelなどに、マクロやスクリプトなど悪意のあるコードを埋め込み、開封させることでゼロデイ攻撃を仕掛ける手口です。

受信者がファイルを開くことで、攻撃用のコードが実行されマルウェアがダウンロードされたり、情報が窃取されたりします。ファイルはメール・SMS等で主に配布されます。

4.VPNの脆弱性を悪用する手口

在宅勤務やテレワークが一般化した昨今、自宅や社外から安全にネットワークを構築する手段として「VPNの活用」が普及する一方、その脆弱性を悪用する攻撃も増加しています。

例えば、VPNの脆弱性を悪用されることで、ネットワークやシステムへ不正侵入され、認証情報や機密情報が窃取されるケースがあります。

さらに、ネットワークやシステムへ侵入後、ランサムウェアをはじめとしたマルウェアを展開される危険性も考えられます。

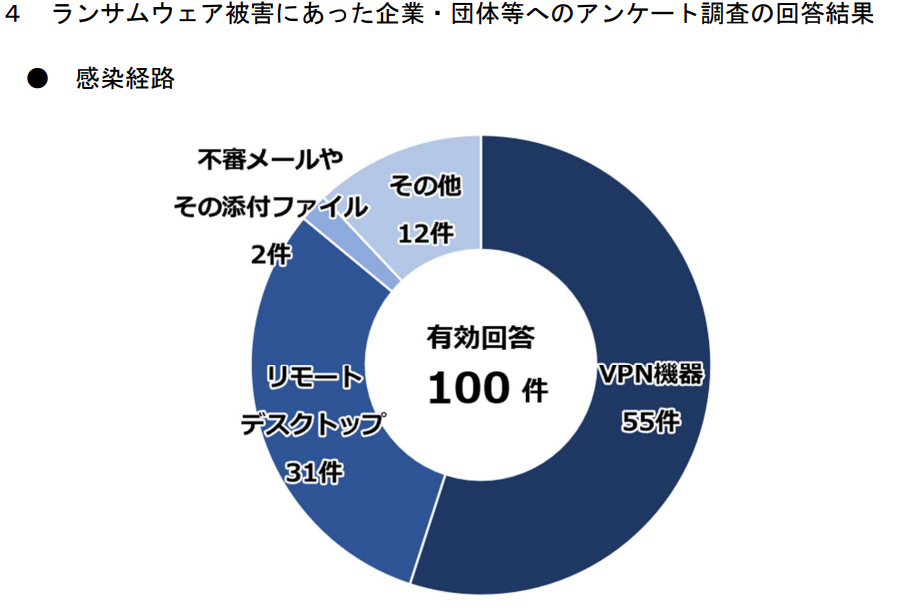

実際、警察庁によれば、「ランサムウェア攻撃の感染経路」としてVPN機器の脆弱性を悪用したものが最も多く、全体の5割以上を占めていたことが報告されています。

▼ランサムウェア攻撃の主な感染経路

出典:警察庁|令和6年におけるサイバー空間をめぐる脅威の情勢等について(令和7年3月13日)

VPNへの不正アクセス対策については、以下の記事でもまとめています。

ゼロデイ攻撃を受けた場合の被害

ゼロデイ攻撃を受けた場合、以下のような被害が想定されます。

マルウェア感染

セキュリティホールを修正できないと、マルウェアに感染させられる恐れがあります。

マルウェアに感染した場合

・情報漏洩

・金銭的損失

・システム・サービスの停止

・サイバー攻撃の踏み台に利用される

といった被害が発生するでしょう。

特にランサムウェアに感染した場合、端末やシステムがロックされてしまい、その解除と引き換えに多額の身代金を要求されることがあります。

他にも、ボットウイルスに感染すると、感染端末は攻撃者によって自由に遠隔操作が可能になり、サイバー攻撃の踏み台として利用されてしまいます。

不正アクセス

セキュリティホールを悪用して、攻撃者が不正アクセスを行う危険性があります。

もし、システムに不正に侵入された場合

・情報漏洩

・システムの乗っ取り

・データの改ざん・破壊

などの被害が想定されます。

不正アクセスによって顧客情報や取引先情報などが漏洩した場合、社会的信用の低下にもつながるでしょう。

【国内】最新のゼロデイ攻撃の被害事例

ここでは近年、日本国内で発生した「ゼロデイ攻撃」の被害事例をご紹介します。

1. メールサービスを展開する大手企業が不正アクセスを受け、サービスの利用者情報が漏洩

2025年4月、メールサービスを展開する大手企業が不正アクセスを受け、メールサービスの利用者の情報が漏洩した可能性があると発表しました。

586契約・31万アカウントの情報が漏洩したことがわかっています。

不正アクセスの原因は、同社が過去にメールサービスのオプション機能として採用していたソフトウェアの脆弱性でした。

この脆弱性が、ソフトウェアの開発元も把握していなかった未知の脆弱性であったことから、ゼロデイ攻撃だと判断できます。

なお、現在はメールサービスにおいて、当該ソフトウェアによるオプション機能は提供を終了しているとしています。

2. ゼロデイ攻撃による不正アクセスでリモートアクセス機器に登録していた個人情報が漏洩の可能性

2025年3月、量子科学技術研究開発機構(QST)がゼロデイ攻撃による不正アクセスを受けたことを発表しました。

同機構によれば、2025年1月9日に外部セキュリティ機関からネットワーク関連機器の脆弱性情報が提供され、QSTが利用していたリモートアクセス機器に脆弱性が存在することを把握。安全確保のため同じ日に当該システムを緊急停止しました。

5日後の14日にリモートアクセス機器を調査したところ、2024年12月にゼロデイ攻撃による不正アクセスの痕跡が確認されました。

リモートアクセス機器は、テレワークなどに利用していたことから、個人情報が登録されており、漏洩の可能性が否定できないとしています。

3. 4回のサイバー攻撃でJAXAの内部情報が漏洩、そのうち2回はゼロデイ攻撃

2024年7月、宇宙航空研究開発機構(JAXA)がサイバー攻撃を受け、内部情報が漏洩したと明らかにしました。

攻撃者はVPN機器の脆弱性をついて侵入し、JAXA職員や取引先企業の個人データ約5,000人分を窃取。

そのデータの中に含まれていた職員の認証情報が悪用され、「Microsoft 365」への不正アクセスが行われました。

Microsoft 365 で保有する1万件以上の文書ファイルが攻撃者に不正に閲覧されたり、外部に持ち出されたりした可能性があるとしています。

またJAXAへのサイバー攻撃は、2023年6月~2024年5月の約1年の間に4回行われ、そのうち2回がゼロデイ攻撃だったことがわかっています。

このように、本来強固なセキュリティ対策が行われている公的機関や大手企業においても、ゼロデイ攻撃の被害が発生しています。

次章では企業・組織が取り組むべき、ゼロデイ攻撃への基本的なセキュリティ対策について、ご紹介します。

ゼロデイ攻撃を防ぐための4つの対策

ゼロデイ攻撃を防ぐための具体的な対策として、次の4つが挙げられます。

1.OS/アプリをアップデートし、常に最新の状態を保つ

2.未知のマルウェアも検知できるアンチウイルスソフトを導入する

3.ネットワークセキュリティ製品を導入する

4.定期的に脆弱性診断を実施する

ここでは、上記の4つの対策について詳しく解説します。

1.OS/アプリをアップデートし、常に最新の状態を保つ

ゼロデイ攻撃に対する最も基本的な対策として、使用しているパソコン・サーバー等のOSやアプリケーションの定期アップデートを行い、常に最新の状態にすることを心がけましょう。

アップデートを適用せず放置すれば脆弱性が解消されないままになり、ゼロデイ攻撃を問わず、サイバー攻撃の標的となります。

メーカーから提供される最新のアップデート情報・パッチ情報の有無を定期的に確認し、案内があれば速やかに適用しましょう。情シスなど組織の担当者は「管理ツール」等を使用し、組織内端末のアップデートやパッチ適用の有無を、管理・把握することが重要です。

2.未知のマルウェアも検知できるアンチウイルスソフトを導入する

ゼロデイの対策として、未知のマルウェアも検知できる、高機能なアンチウイルスソフトを導入することも有効です。

理由としては、前述のように「従来のアンチウイルスソフト」で用いられるパターンマッチング型式では、まだ他で発見されていない未知のマルウェアを検知できないリスクがあるためです。ゼロデイで使われるマルウェアの多くは、この”未知のマルウェア”に該当します。

その点、AIや振る舞い検知、などの技術を活用した「パターンマッチングに頼らないアンチウイルスソフト」であれば、マルウェアの未知・既知に関係なく、あらゆるマルウェアの侵入を検知し、不正アクセスを防ぐことが可能です。

仮に、マルウェアを含むファイルの開封、Webサイト訪問をしてしまった場合も、PCやシステムのマルウェア感染を防ぐことができます。

3.ネットワークセキュリティ製品を導入する

ネットワーク外からの不正アクセスを防ぐ「ファイアウォール」や、ネットワーク内への不正アクセスを検知する「IDS」、検知し防御まで行う「IPS」などの製品を活用することも有効です。

また、ネットワーク内外を問わず攻撃者の不審な挙動を検知し、効率的に不正アクセスを防ぐ仕組みとして「NDR」というセキュリティも注目を集めています。

これらネットワークセキュリティを導入することで、ゼロデイ攻撃による「脆弱性」を突いた不正アクセスを、速やかに検知、防御や対策を行えるためです。先述した「VPNを狙った不正アクセス」なども、NDRやIDS/IPSなどの製品で検知できます。

4.定期的に脆弱性診断を実施する

脆弱性診断では、システムやネットワーク・Webアプリケーションに存在する脆弱性を特定することができます。

この脆弱性診断を定期的に実施することで、攻撃者に悪用される危険性がある脆弱性を事前に洗い出し、先んじて対策を講じることが可能になるので、ゼロデイ攻撃の被害にあう確率を低減することにつながります。

ゼロデイ攻撃による被害を最小限にするための対策

ゼロデイ攻撃は、対策を講じていても100%防ぐことは困難です。

そのため、万が一攻撃を受けてしまった場合に、被害を最小限に抑えるための対策も行いましょう。

被害を最小限にするための対策としては以下が挙げられます。

1.エンドポイント侵入後に備え、EDR製品を導入する

2.重要な情報は暗号化もしくは隔離しておく

1.エンドポイント侵入後に備え、EDR製品を導入する

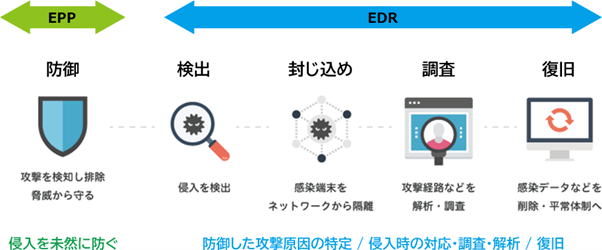

EDRとは「Endpoint Detection and Response」の略称であり、エンドポイント監視のセキュリティソリューションを指します。

アンチウイルス(ウイルス対策ソフト)が、PCやスマートフォンへの「マルウェアの侵入を防ぐ」セキュリティであるなら、EDRは「侵入してしまったマルウェアを検知し、駆除や隔離を行う」ためのセキュリティです。

そのため、もしゼロデイ攻撃によってマルウェアがPCやサーバー内部へ感染してしまった後でも、EDRで侵入したマルウェアを検知し、隔離や駆除といった対処を取ることが可能。被害の深刻化を、いち早く食い止めることができるのです。

アンチウイルス(EPP)とEDRを、セットで運用することは、ゼロデイ攻撃のマルウェア対策として非常に強力な手段となります。

この脆弱性診断を定期的に実施することで、攻撃者に悪用される危険性がある脆弱性を事前に洗い出し、先んじて対策を講じることが可能になるので、ゼロデイ攻撃の被害にあう確率を低減することにつながります。

2.重要な情報は暗号化もしくは隔離しておく

実際の被害事例を見てもわかるように、ゼロデイ攻撃によって情報が漏洩する危険性もあります。

そのため、漏洩した場合に影響が大きい情報に関しては、暗号化しておくか、隔離された領域に保存するようにしましょう。

ゼロデイ攻撃を受けた場合の対処法

ゼロデイ攻撃を受けてしまった場合は、以下の対処を行うようにしましょう。

・ネットワークを遮断する

・セキュリティ担当者に報告する

・ウイルススキャンを行う

ネットワークを遮断する

ゼロデイ攻撃を受けたことに気付いたら、直ちに攻撃を受けたデバイスをネットワークから遮断しましょう。

これにより、ネットワークを通してほかの端末に侵入されたり、マルウェアを送り込まれたりすることを防ぐことができます。

セキュリティ担当者に報告する

ゼロデイ攻撃を受けしまった場合、必ずセキュリティ担当者に状況を報告しましょう。

このとき、「攻撃が発覚した経緯」や「攻撃を受ける直前にどのような操作を行っていたのか」などをできる限り詳しく伝えることが望ましいです。

ウイルススキャンを行う

ゼロデイ攻撃によって、マルウェアに感染してしまうこともあるので、ウイルススキャンを行い、検知された場合は駆除しましょう。

万が一端末にマルウェアが残っていると、ネットワークに接続した際に感染を拡げてしまいます。

ゼロデイ攻撃対策なら、未知のマルウェアを検知するLANSCOPE サイバープロテクションがおすすめ

「LANSCOPE サイバープロテクション」では、ゼロデイ攻撃に使用される”未知のマルウェア”をも検知・対策可能な、業界最高峰のアンチウイルス・EDRを提供しています。

・アンチウイルス×EDRを提供可能な「CylancePROTECT(サイランスプロテクト)× CylanceOPTICS(オプティクス)」

・安価かつ未知のマルウェアも検知する「Deep Instinct(ディープインスティンクト)」

2種類のアンチウイルスについて、特長と導入メリットをご紹介します。

アンチウイルス×EDR をセットで導入するなら「CylancePROTECT」&「CylanceOPTICS」

先述の通り、マルウェア対策は「アンチウイルス」と「EDR」を掛け合わせることで、より強固なセキュリティ体制を確立できます。

・アンチウイルスとEDRをセットで導入したい

そんな方におすすめしたいのが、アンチウイルス「CylancePROTECT」です。オプションとして手ごろな価格でEDR「CylanceOPTICS」を付属できるため、簡単にEPPとEDRをセットにした運用を開始できます。

AI機械学習による、パターンマッチング型に頼らないマルウェア検知で、ゼロデイ攻撃や最新のサイバー攻撃にも安心して備えることが可能です。

安価かつ未知のマルウェアも検知する「 Deep Instinct(ディープインスティンクト)」

・手頃な価格でも、強力なアンチウイルスを導入したい

そんな方であれば、AIの”ディープラーニング機能”により、未知のマルウェアもブロック可能な、最新のアンチウイルス「Deep Instinct」がおすすめです。

「次世代アンチウイルス」と言われるNGAVに該当するソリューションであり、安価な価格帯ながら、ゼロデイ攻撃に用いられる最新のマルウェアもAIの学習機能で検知。

また、攻撃者は検知を逃れるため、実行ファイルだけでなくExcelやPDF、zipなど、多様な形式のマルウェアを生み出します。しかし ファイル形式を問わず対処する Deep Instinctであれば、これらのマルウェアも高い精度で検知・防御が可能です。

まとめ

「ゼロデイ攻撃」の意味や手口、具体的な対策などについて解説しました。

▼本記事のまとめ

- ゼロデイ攻撃とはソフトウェアやOSの脆弱性をメーカーが発見し、対策を打つ前に、その「脆弱性」を悪用し、不正アクセスなどのサイバー攻撃を仕掛ける手口

- ゼロデイ攻撃の被害リスクとして、情報漏洩やWebサイトの改ざん等がある

- ゼロデイ攻撃はメールやWebサイトなど、さまざまな手段を使って行われる

- ゼロデイ攻撃の対策として、最新の状態へのアップデートはもちろん、未知のマルウェアを検知する「アンチウイルス」「EDR」の導入も不可欠

セキュリティパッチ開発までの”わずかな期間”を狙う「ゼロデイ攻撃」は、今や情報セキュリティ10大脅威にも選出されるほど、全ての企業・組織が対策せざるを得ない脅威です。

本記事が「ゼロデイ攻撃」の理解と、対策を行うきっかけとなれば幸いです。

また、ゼロデイ攻撃の手法として良く用いられる「マルウェア感染時に気を付けたいNGアクション」をまとめた、お役立ち資料もぜひご活用ください。

おすすめ記事