Written by 夏野ゆきか

SEとして自動車業界/旅行業界の開発・保守・運用を経験後、フリーランスライターとして独立。IT系メディアに関するコラムや地域情報、エンタメなどの記事を執筆。

目 次

サンドボックスとは?

サンドボックスがマルウェアを検知する仕組み

サンドボックスの世界市場は右肩上がりで成長

「サンドボックス」がセキュリティ対策で重視された背景とは?

「サンドボックスは、どんな脅威やサイバー攻撃に有効か

サンドボックスの弱点・デメリット

サンドボックスと併用して実施すべきセキュリティ対策

未知のマルウェア対策なら、LANSCOPE サイバープロテクションにお任せ

まとめ

サンドボックスとは、マルウェア等の脅威を自由に動作させられる仮想環境のことで、アンチウイルスといったセキュリティ製品に活用されています。

サンドボックスは通常の領域から隔離してプログラムの検証を行えるため、万が一不審なプログラムが動作してしまったとしても、PCやシステムに影響を及ぼすことなく、安全に脅威をチェックすることができます。

さらに、サンドボックスには未知のマルウェアも検知できるという特徴があります。

従来のアンチウイルスソフトは、過去に発見されたことのあるマルウェアの特徴的なコードをデータベース化し、そのデータと一致したものをマルウェアとして検出する「パターンマッチン方式」が主流でした。

しかし、近年のサイバー攻撃では既知のマルウェアは基本的に使用されないため、従来のアンチウイルスソフトでは対応できません。

一方、サンドボックスは実際に不審なプログラムを動作させてマルウェアであるかを確認できるので、未知のマルウェアであっても検知することができます。ただし、仮想環境内でプログラムを実行する特性から、リアルタイム検知が難しいという課題があります。

そのため、EDRやNDRなどと組み合わせて、よりセキュリティを強化することが重要です。

▼この記事を要約すると

- ・サンドボックスは「マルウェアなどの脅威の検証を安全にできる仮想環境」である

- ・サンドボックスには、主に実際のPC端末など「仮想環境」を再現する機能、脅威を実行し検知する機能、レポート機能の3つの機能がある

- ・新種のマルウェアが次々に登場する現在、未知のウイルスにも対応可能なサンドボックスの世界市場はますます拡大すると予想される

- ・ただしサンドボックスには「検知できないマルウェアも存在」「リアルタイム検知が難しい」というデメリットがある

- ・サンドボックスで防げないウイルスは、デメリットを補填する「エンドポイントセキュリティ」との併用がおすすめ

サンドボックスの知識を学び、セキュリティ対策を強化したいと考えている方は、ぜひご一読ください。

また万が一、マルウェアに感染した際にやってはいけないNG行為をまとめた、お役立ち資料もご用意しました。ぜひご活用ください。

サンドボックスとは?

セキュリティ用語での「サンドボックス」とは、「マルウェア等の脅威を自由に動作させられる仮想環境」を指します。コンピューター上に仮想環境(サンドボックス)を設け、マルウェアが疑われるプログラムを実際に動かすことで、それが悪意の脅威であるかを検証します。

サンドボックスを活用すれば通常の領域から隔離してプログラムの検証を行えるため、万が一悪意のあるプログラムであっても、他のシステムに悪影響を及ぼすことなく、安全に脅威を検出できるのが特徴です。

サンドボックスとは直訳すれば「砂場」を指す用語です。子供が遊ぶ安全な「砂場」という領域同様、コンピューター上に安全な仮想空間(=砂場)を作り、マルウェアの検証が行えるというわけです。

サンドボックスの身近な例でいえば、 Windows 10 Pro/Enterprise に提供される「Windowsサンドボックス」などが挙げられるでしょう。例えば、PCにアプリケーションをダウンロードする際、Windowsサンドボックスを使うことで、個人でも仮想環境を構築しアプリの安全性を検証することができます。

サンドボックスを構成する主な「3つの機能」

サンドボックスを構成する主な機能は以下の3つです。

- 1.実際のPC端末など「仮想環境」を再現する機能

- 2.脅威の実行・検知する機能

- 3.レポート機能

一つずつ解説していきます。

1.実際のPC端末などを模した「仮想環境」を再現する機能

サンドボックスは、実際のPC端末やシステムを模倣する仮想環境を再現します。

仮想空間でプログラムやファイルを実行するので、もし攻撃にあっても、外部に影響を与えずに済みます。

2.脅威の実行・検知する機能

サンドボックスの主たる機能とも言えるのが、悪意のあるプログラムやファイルを実行する際に、その活動を監視し、異常な挙動を検出する機能です。

サンドボックス環境でファイルを展開し、不審な動きがないかをチェック。検知しなかった場合、実環境へ移行します。

3.レポート機能

実行されたプログラムやファイルの活動に関する、詳細なレポートを生成する製品もあります。

システム管理者に攻撃のライフサイクルやマルウェアの動作内容などが提出され、問題の修正・セキュリティ向上を図ることができます。

サンドボックスがマルウェアを検知する仕組み

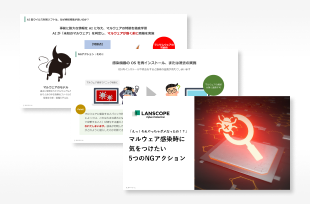

サンドボックスがマルウェアを検知する仕組み・流れについて、標的型攻撃メールのような「怪しい添付ファイルやURLが含まれたメール」を検証する事案を例に、見ていきましょう。

1.ユーザーが不審な添付ファイルやリンクが含まれているメールを受信します。

2.疑いのある添付ファイルやリンクがあるため、安全なサンドボックス領域で実行・展開し、動作の確認を行います。添付ファイルであれば、実際に開封してみる・URLであればクリックしてみる、という具合です。

3.仮に不正プログラムの場合、不審な挙動やサイト上でのスクリプトの実行が見られるため、ファイルの削除を行います。安全性が認められたもののみユーザーのコンピューターに転送します。

▼サンドボックスの仕組み

またサンドボックスでは、上記で説明したような「メール」の検証だけでなく、JavaScriptに組み込まれた不正なプログラムより、アプリケーションの安全性なども検証可能です。

実際、スマートフォンでもiOSやAndroidといったOSでは、アプリケーション経由でのマルウェア感染を防ぐため、アプリのダウンロード時にサンドボックス内で実行する設計を取っています。

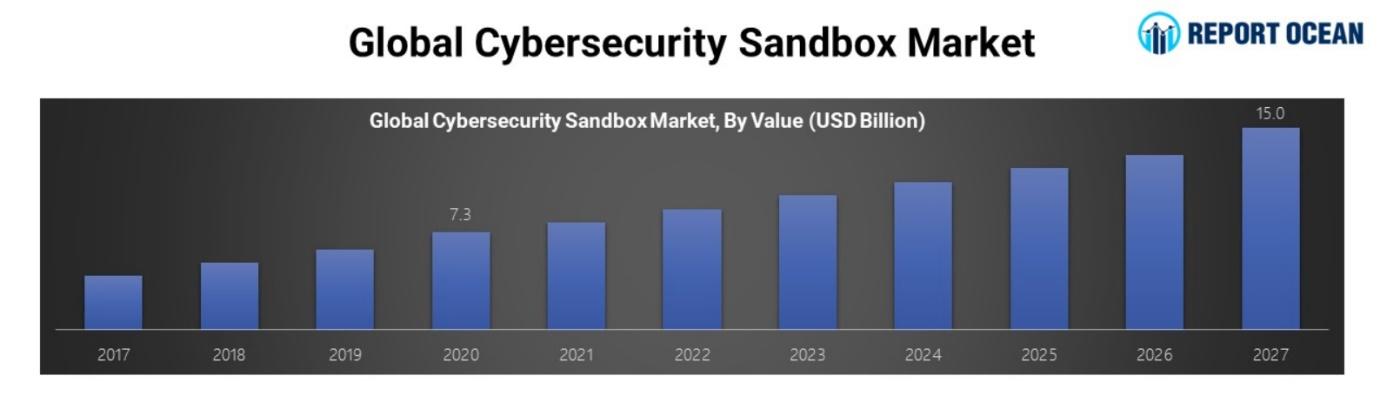

サンドボックスの世界市場は右肩上がりで成長

今なお「サンドボックス」への注目度は高く、市場規模は今後も拡大が予想されています。

数々の市場調査を手掛けるマーケティング企業「Report Ocean」によれば、複数のサイバーセキュリティ主要企業が、高度なアンチウイルスソフトを開発した影響を受け、サンドボックスの世界市場規模は2020年の73億ドルから、2027年には150億ドルに成長する見込みと発表しました。

▼サンドボックスの世界市場規模・推定

出典:NEWS CAST|サイバーセキュリティ・サンドボックス市場は、2027年までに150億米ドルに達すると予測されています。

また株式会社グローバルインフォメーションによると、2022年におけるサンドボックスの世界市場の推定規模は44億米ドルでしたが、2030年までには112億米ドルと2倍以上に成長。年平均成長率は2022年から2030年にかけて12.4%との見込みです。

2023年現在、日本では以前ほどの注目度は無い印象を受ける一方、サンドボックスのニーズは世界的に高まっていることが伺えます。

「サンドボックス」がセキュリティ対策で重視された背景とは?

サンドボックスが注目される背景として

- 1.(従来のセキュリティ製品では困難な)未知のマルウェアも検知できるから

- 2.国内でも主流の手口である「標的型攻撃」に有効な対策だから

といった理由が挙げられるでしょう。

そもそも従来のアンチウイルスソフトでは、「パターンマッチング方式」というマルウェア検知の仕組みが主流でした。

パターンマッチング方式とは、過去に発見されたことのあるマルウェアの特徴的なコードをデータベース化し、そのデータと比較することで、特長が類似したものを「マルウェア」として検出する仕組みです。

しかし近年、サイバー攻撃は進化を続け、毎日のように新種のマルウェアが誕生しています。二度と同じマルウェアが使われないケースも多く、もともとのパターンマッチング方式では全てのマルウェアに対応しきることは困難なのが現状です。

またパターンデータは増加し続けるため、管理や動作処理に負荷がかかってしまうという問題もあります。

そこで注目されたのが、パターンファイルを用いることなく、プログラムの挙動からマルウェアを見抜くことができる「サンドボックス」という仕組みでした。サンドボックスでは実際に動作させることで不正なプログラムかを判断するため、仮に過去発見されていない新種のマルウェアであっても検知が可能です。

また、先述の「サンドボックスでマルウェアを検知する流れ」の章でも説明した通り、標的型攻撃と相性の良いセキュリティソリューションであることも、注目される背景の1つでしょう。「標的型攻撃による機密情報の窃取」は2024年度の「情報セキュリティ10大脅威(組織編)」でも4位にランクインするなど、注目度の高いサイバー攻撃です。

怪しいメール・ソフトウェア・ファイルなどは、サンドボックス内で実行することにより、マルウェア感染を防止することが可能です。

「サンドボックスは、どんな脅威やサイバー攻撃に有効か

サンドボックスは、先述の通りマルウェアを含む攻撃と相性が良いとされています。

マルウェアの代表的な例として、以下のようなものが挙げられます。

| マルウェア名 | 特徴 |

|---|---|

| Emotet | 関係者等を装った不正メールを送り、添付ファイルを開封すると感染する。 |

| ランサムウェア | データを暗号化し、解除と引き換えに身代金を要求する。 |

| ウイルス | 他のプログラムに寄生して、悪意のある動作をさせる。 |

| トロイの木馬 | 無害なプログラムに擬態し、悪意あるプログラムを取り込ませる。きっかけを与えると個人情報の抜き取りやクラッシュなどを起こす。 |

| スパイウェア | コンピューター内に忍び込み、個人情報や閲覧履歴などのデータを勝手に外部へ送り出す。 |

標的型攻撃の一例である、2021年~22年に大流行した「Emotet(エモテット)」は、関係者を装った攻撃メールを特定の標的に送り、添付ファイルを開封させることで感染させる手口でした。

こういった大手企業や外部パートナーを装う巧妙な標的型攻撃メールであっても、サンドボックスでメール開封を行い添付ファイルを実行することで、感染を防ぎながらマルウェアの駆除・対策のための分析などを行うことができます。

サンドボックスの弱点・デメリット

ここまで述べたように、サンドボックスは「未知のマルウェアを含む攻撃も対応できる、優秀なセキュリティソリューション」である一方、デメリットも存在します。

ここでは、あらためて知っておきたい「サンドボックスの弱点・デメリット」を紹介します。

1.サイバー攻撃の高度化により「検知できない」マルウェアも発生している

近年ではサンドボックスをすり抜けられるか、テストできる開発環境も存在するなど「サンドボックスの対策をしたマルウェア」が攻撃に用いられる場合も少なくありません。

攻撃者は「仮想環境で動作の確認を行う」というサンドボックスの特性を逆手に、仮想環境内でプログラムが実行された場合のみ、マルウェアを動作させない仕組みを施します。

また、マルウェアの中には決められた時間でしか動作しないものも存在するため、不正な動作が確認できずブロックの対象とはならないケースも存在します。

2.リアルタイム検知が難しい(タイムラグの発生)

サンドボックスは仮想環境内でプログラムを実行することから「検証にタイムラグが発生」し、リアルタイムでマルウェアを検知することが困難という課題があります。

検証に時間を要せば、その最中にマルウェアが動作し、PCやモバイル端末へ感染してしまう恐れもあるでしょう。

このようなサンドボックスの課題を改善するためには、サンドボックスと併用でき、なおかつサンドボックスの弱点を補填できる、高精度なセキュリティツールの導入が必要となります。

サンドボックスと併用して実施すべきセキュリティ対策

サンドボックスと併用して実施すべきおすすめのセキュリティ対策は以下の4つです。

- 1.OSアップデートとセキュリティパッチ適用

- 2.セキュリティリテラシー教育

- 3.ファイアウォールやIDS/IPSの導入

- 4.アンチウイルス・EDRなどエンドポイントセキュリティの導入

ここでは、4つのセキュリティ対策について解説します。

1.OSアップデートとセキュリティパッチ適用

セキュリティを強化するために欠かせないのが、OSの定期的なアップデートとセキュリティパッチの適用です。OSのバージョンを古いままにしておくと、セキュリティプログラムの更新が行われないので、新たな脆弱性(システム上の弱点)へ対応ができません。放置された脆弱性は「攻撃者の恰好の的」となってしまうため、小まめにOSの更新プログラムを確認して定期的にアップデートしましょう。

またセキュリティパッチは、OSやソフトウェアの脆弱性や問題を改善するための修正プログラムです。適用をすると、既知の脆弱性に対処し、悪意ある攻撃からシステムを保護できます。

2.セキュリティリテラシー教育

企業・組織における「従業員のセキュリティリテラシー教育」は、サイバー攻撃を防ぐ環境構築において欠かせない項目の1つです。

従業員のセキュリティに関する知識習得は、「不審な添付ファイルを開封する」「怪しいソフトウェアをダウンロードする」といった、インシデントに繋がる行動を防止することに繋がります。不正アクセス、フィッシング詐欺、標的型攻撃などからのリスクを軽減できるでしょう。

手法としては「怪しいメールの取り扱い」や「社内システムのログイン方法」など、明確な社内ルールを策定し、職員への周知を図ります。

またセキュリティ意識向上のために、定期的に社内で研修を実施するのも良いでしょう。実際、過去にあったセキュリティ事故などを紹介すると、具体的に危険性がイメージできるのでおすすめです。

3.ファイアウォールやIDS/IPSの導入

ネットワーク上で不正なプログラムを検知する、ファイアウォールやIDSおよびIPSといった製品の導入も有効です。

ファイアウォールは、ネットワーク層に対する攻撃に特化しており、許可された通信のみを通過させ、不正なアクセスをブロックする「防御壁」の役割を果たします。

また、IDSおよびIPSはOS層やミドルウエア層に向けた攻撃に特化しているのが特徴です。IDSは侵入検知システムのことを指し、不正なアクセスがあった場合は管理者へアラートで通知します。IPSは通知機能に加え、不正アクセスの通信を遮断する侵入防止システムとして働きます。

また昨今はネットワーク全体を広く監視し、AI機能により不正アクセスを効率的に検知できる「NDR」というネットワークソリューションもあります。

4.アンチウイルス・EDRなどエンドポイントセキュリティの導入

「サンドボックスのデメリット」の章でもお話しした通り、近年では1つのセキュリティソリューションで全てのマルウェアを防止することは困難とされているため、アンチウイルスやEDRを併用する「多層防御」が望ましいとされています。

併用が推奨されるエンドポイントセキュリティの例として「パターンマッチング方式に頼らないアンチウイルス製品」があります。

近年では、人工知能による機械学習や振る舞い検知を用いたものなど、高精度かつリアルタイム検知が可能なアンチウイルス製品が登場しています。

「次世代型アンチウイルス(NGAV)」と称される製品は、未知のマルウェアにも有効です。

もう一つのEDRは、エンドポイント内を常時監視し、怪しいプログラムの侵入・動作を検知して、管理者にアラートで通知を行います。

未知のマルウェアに対処できる「アンチウイルス」や「EDR」と併用することで、サンドボックスの弱点をカバーしながら、より強固なセキュリティ体制を構築できます。

未知のマルウェア対策なら、LANSCOPE サイバープロテクションにお任せ

弊社ではAIによる自動学習で未知のマルウェアを検知する、業界最高峰のアンチウイルスを提供しています。

▼強みの異なる2種類のアンチウイルスソリューション

- 1.アンチウイルス✕EDR✕監視サービス(MDR)をセットで利用可能な「CylanceGUARD」

- 2.各種ファイル・端末に対策できる次世代型アンチウイルス「Deep Instinct(ディープインスティンクト)」

1.アンチウイルス✕EDR✕監視サービス(MDR)をセットで利用可能な「CylanceGUARD」

アンチウイルスは、EDRと掛け合わせることで、より強固なエンドポイントセキュリティ体制を確立できます。 しかし実際「EDRによるセキュリティ監視に手が回らない」という声も多く、アンチウイルスとEDRの併用が出来ていないケースも少なくありません。

- ・アンチウイルスとEDRを併用したい

- ・なるべく安価に両機能を導入したい

- ・しかし運用面に不安がある

そういった方におすすめしたいのが、未知のマルウェアも検知する最新のアンチウイルス「CylancePROTECT(サイランスプロテクト)」 とEDR「CylanceOPTICS(オプティクス)」を併用でき、かつ運用監視をセキュリティのプロにお任せできる

3点セットで利用可能なセキュリティサービス「CylanceGUARD(ガード)」です。

高精度なアンチウイルス・EDRを併用できる上、セキュリティのプロが24時間365日監視を行うため、より確実にマルウェアの侵入からお客様のエンドポイントを保護することが可能です。

またお客様のニーズに応じて、アンチウイルスのみ、アンチウイルス+EDRのみ導入するなど柔軟に導入頂くことも可能です。侵入前・侵入後のマルウェア対策を両立することで、バックドアの設置リスクを大幅に軽減。お客様の大切な情報資産を守ります。

2.各種ファイル・端末に対策できるNGAV「Deep Instinct(ディープインスティンクト)」

- ・PC,スマートフォンなどOSを問わず、対策をしたい

- ・サンドボックスだけでは対策困難な「実行ファイル以外の様々なファイル」に対処できる

そういった方には、AIによるディープラーニング機能で、未知の脅威を高精度にブロックする、NGAV 「Deep Instinct(ディープインスティンクト)」がおすすめです。

攻撃者はサンドボックスなど検知を逃れるため、実行ファイルだけでなくExcelやPDF・zipなど、多様な形式のマルウェアを生み出します。 しかしファイル形式を問わず対処する「Deep Instinct」であれば、これらのマルウェアも高い精度で検知・防御が可能です。

また幅広い端末での利用が可能で、Windows、macOS、AndroidなどのOSに対応しています。

サンドボックスのデメリットでもあげた「リアルタイム検知」にも対応しているため、不正なプログラムを見逃すことなく、侵入前で着実に検知・ブロックを行うことができます。

まとめ

本記事では「サンドボックス」について紹介しました。

▼本記事のおさらい

- ・サンドボックスとはコンピューター上に仮想環境を設けプログラムを実行することで安全に実行する仕組み

- ・サンドボックスの世界市場は拡大しており、今後さらにニーズが高まると予想される

- ・動作を確認して検証するため、未知のマルウェアでも検出が可能

- ・ただしサンドボックスをすり抜けるマルウェアが存在することやリアルタイム検知が難しいなどの弱点がある

- ・サンドボックスと併用でき、検知が素早いなど欠点を補填できるセキュリティツールの導入も検討する必要がある

サンドボックスは、未知のマルウェア対策を安全に行うのに有効な手段です。ただし、サンドボックスだけではカバーできない脅威・弱点もあるためので、補填できるセキュリティツールの導入も検討しながら最適な方法を検討してみてください。

LANSCOPE サイバープロテクションでは、マルウェア対策に有効なセキュリティソリューションを提供しています。また「マルウェアに感染した際、やってはいけないNG行為」をまとめた、お役立ち資料もご用意しました。ぜひご活用ください。

関連する記事