目 次

サプライチェーン攻撃とは

サプライチェーン攻撃の被害は増加傾向に

サプライチェーン攻撃の主な3つの手口

国内外のサプライチェーン攻撃の被害事例3選

サプライチェーン攻撃に有効な3つの事前対策

サプライチェーン全体のセキュリティレベルを上げる2つの方法

サプライチェーン攻撃対策ならLANSCOPEEプロフェッショナルサービスにおまかせください

まとめ

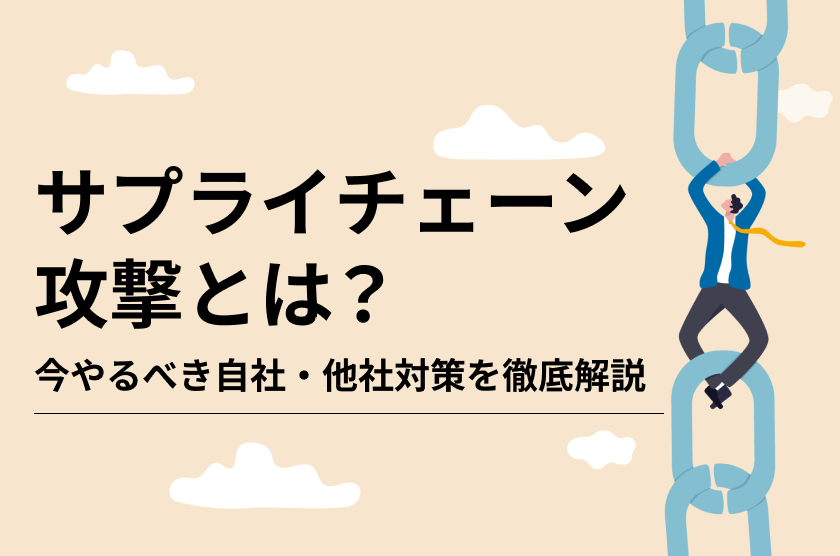

経済的ネットワークを悪用する犯罪手口、サプライチェーン攻撃の被害が急増しています。

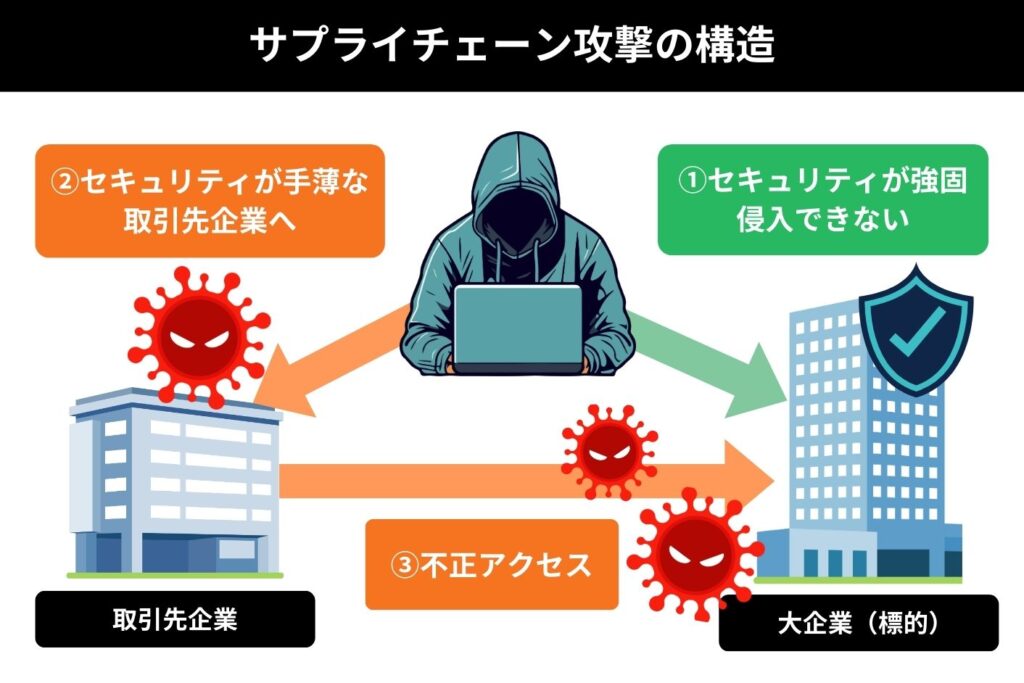

サプライチェーン攻撃とは、本来のターゲットを直接攻撃するのではなく、ターゲットが依存する外部組織(サプライチェーン)の脆弱性を狙う攻撃手法です。

とくにセキュリティの強固な大企業などが標的の場合に用いられる手口で、セキュリティが脆弱な大企業のパートナー企業、子会社などが、踏み台として狙われます。

▼サプライチェーン攻撃のイメージ

世界的に注目度は高く、毎年IPAが発表する「情報セキュリティ10大脅威(組織編)」では、2024年も昨年に引き続き「サプライチェーンの弱点を悪用した攻撃」は2位へランクインしています。

▼情報セキュリティ10大脅威 2024

| 順位 | 脅威の内容 | 前年順位 |

|---|---|---|

| 1位 | ランサムウェアによる被害 | 1位 |

| 2位 | サプライチェーンの弱点を悪用した攻撃 | 2位 |

| 3位 | 内部不正による情報漏えい等の被害 | 4位 |

| 4位 | 標的型攻撃による機密情報の窃取 | 3位 |

| 5位 | 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃) | 6位 |

| 6位 | 不注意による情報漏えい等の被害 | 9位 |

| 7位 | 脆弱性対策情報の公開に伴う悪用増加 | 8位 |

| 8位 | ビジネスメール詐欺による金銭被害 | 7位 |

| 9位 | テレワーク等のニューノーマルな働き方を狙った攻撃 | 5位 |

| 10位 | 犯罪のビジネス化(アンダーグラウンドサービス) | 10位 |

サプライチェーン攻撃から組織を守るには「自社のセキュリティ強化」に加え「サプライチェーン(関連組織)のセキュリティレベルの底上げ」といった、2軸の対策が必要です。

サプライヤー選定時から過去のインシデント状況や認証取得状況などを鑑みて「セキュリティ評価」を行うべきですし、契約時はサプライヤーが遵守すべきセキュリティ要件を提示し、責任の所在を事前に明らかにする必要があります。

この記事では、サプライチェーン攻撃の概要や対策について、例を用いてわかりやすく解説いたします。

- セキュリティが強固な組織に攻撃するため、セキュリティの手薄な関連会社や取引先を悪用するサイバー攻撃

- 「機密データの搾取」や「データ復旧を引き換えにした身代金の要求」が主な目的

- 狙われる対象別に「サービスサプライチェーン攻撃」「アイランドホッピング」「ソフトウェアサプライチェーン攻撃」に分けられる

- 対策時は、自社のセキュリティ強化に加えサプライヤーやパートナーへの注意喚起や支援、評価も重要

サプライチェーン攻撃対策に有効!

LANSCOPEプロフェッショナルサービスとは?

サイバー攻撃で狙われる自社の課題や脆弱性を

プロのセキュリティベンダーが解決します!

中小企業の情シス1,000人に聞いた

「クラウドサービスのセキュリティ対策」実態調査結果を発表!

急増中のクラウド経由の情報漏洩にどう対策している?クラウドサービスを利⽤している企業様の対策状況や課題を調査しました。

サプライチェーン攻撃とは

サプライチェーン攻撃とは、セキュリティレベルの高い標的企業・組織に侵入するために、サプライチェーンの中でもセキュリティレベルの低い関連会社や取引先などを悪用するサイバー攻撃の一種です。

▼サプライチェーン攻撃のイメージ図

掲載元:サイバーリスク健康診断│LANSCOPE プロフェッショナルサービス

業界を問わず、ビジネスを展開するためには多くの起業や組織とやりとりをする必要があります。企画や製造、出荷や販売といった、ビジネスのプロセスを「サプライチェーン」と呼び、この組織間の繋がりを悪用するのがサプライチェーン攻撃です。

攻撃の成功率が高まる上、他の企業を介することで侵入に気づかれにくいという特徴もあり、近年サプライチェーン攻撃の被害が増加しています。

サプライチェーン攻撃は何を目的に行われるのか

攻撃者が「サプライチェーン攻撃」を仕掛ける目的は、主に以下の2点です。

- 大企業の持つ機密情報など重要なデータを搾取すること

- 機密情報と引き換えに、高額な身代金を要求すること

大企業のもつ個人情報や機密データを不正入手し、情報を欲する第三者に売却することで利益を獲得します。

あるいは、搾取したデータのばらまき回避や、ランサムウェア攻撃のように暗号化したデータの復旧を引き換えに、高額な身代金を要求するケースも多く見られます。

情報セキュリティ10大脅威2024では「サプライチェーン攻撃」が2位に

サプライチェーン攻撃の脅威性は、経済産業省のIT機関「独立行政法人情報処理推進機構(IPA)」でも注目されています。

IPAが発表した「情報セキュリティ10大脅威2024」では、組織編の2位に「サプライチェーンの弱点を悪用した攻撃」がランクインしました。

※情報セキュリティ10大脅威とは…IPAが毎年発表する、この1年で「特に警戒すべき情報セキュリティ上の脅威」。情報セキュリティ分野の研究者や企業の実務担当者など、約200人が審議・投票を行い決定される。

▼情報セキュリティ10大脅威 2024

| 順位 | 脅威の内容 | 前年順位 |

|---|---|---|

| 1位 | ランサムウェアによる被害 | 1位 |

| 2位 | サプライチェーンの弱点を悪用した攻撃 | 2位 |

| 3位 | 内部不正による情報漏えい等の被害 | 4位 |

| 4位 | 標的型攻撃による機密情報の窃取 | 3位 |

| 5位 | 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃) | 6位 |

| 6位 | 不注意による情報漏えい等の被害 | 9位 |

| 7位 | 脆弱性対策情報の公開に伴う悪用増加 | 8位 |

| 8位 | ビジネスメール詐欺による金銭被害 | 7位 |

| 9位 | テレワーク等のニューノーマルな働き方を狙った攻撃 | 5位 |

| 10位 | 犯罪のビジネス化(アンダーグラウンドサービス) | 10位 |

また、サプライチェーン攻撃の順位は2019年~2021年で4位、それ以前は圏外だった点からも、近年の急速な被害拡大・凶悪性に注目が集まっていることがわかります。

サプライチェーン攻撃対策に有効!

LANSCOPEプロフェッショナルサービスとは?

サイバー攻撃で狙われる自社の課題や脆弱性を

プロのセキュリティベンダーが解決します!

サプライチェーン攻撃の主な3つの手口

サプライチェーン攻撃は、攻撃の起点別に下記の3種類に分けられます。

1.サービス提供元を攻撃する「サービスサプライチェーン攻撃」

2.関連会社やパートナー企業の脆弱性を狙う「アイランドホッピング攻撃」

3.ソフトウェア提供前に仕込まれる「ソフトウェアサプライチェーン攻撃」

ここではそれぞれの手口についてより詳しくご紹介します。

1.サービス提供元を攻撃する「サービスサプライチェーン攻撃」

サービスサプライチェーン攻撃とは、サービス事業者を標的とし、事業者が提供するサービスを経由してターゲットを攻撃するという手口です。デジタルサプライチェーン攻撃、とも呼ばれます。

例えば、顧客のITシステムの運用や保守を行う「MSP(マネージドサービスプロバイダ)」事業者に対し、MSPが管理するネットワークの脆弱性を狙って侵入や攻撃を仕掛け、標的とする企業に侵入するというケースが該当します。

サービスを通じて侵入されれば、サーバーなどが乗っ取られ、各種データにアクセスされることによる情報漏洩、ネットワークの停止といった大きな影響が出る可能性があります。

2.関連会社やパートナー企業の脆弱性を狙う「アイランドホッピング攻撃」

「アイランドホッピング攻撃」とは、ターゲットの関連組織や取引先を起点とするサプライチェーン攻撃の1種です。ビジネスサプライチェーン攻撃、あるいはグループサプライチェーン攻撃とも呼ばれます。

例えば、多額の身代金請求が見込める「国内の大手企業」を攻撃するため、セキュリティ体制が甘い海外拠点に不正アクセスしてから、標的の大手企業のシステムへ侵入する……という手口はアイランドホッピングの典型的なケースです。

また、常習的にやりとりをしている組織を経由した攻撃のため、攻撃に気づくまでに時間がかかり、被害が拡大しやすいといった特徴もあります。

3.ソフトウェア提供前に仕込まれる「ソフトウェアサプライチェーン攻撃」

「ソフトウェアサプライチェーン」とは、ソフトウェアが提供される前に、そのソフトウェアの開発・製造・提供のいずれかの工程に侵入して、不正コードやマルウェアを混入する手口を指します。ソフトウェアそのもの以外に、アップデートプログラムに細工するケースもあります。

主な攻撃経路としては、アプリケーションやソフトウェア、オープンソースコードなどが挙げられます。

製造過程や提供元に不正コードが仕掛けられるため、アプリケーションやソフトウェアが幅広い層に使われるほど、被害が大規模になりやすいという特徴があります

サプライチェーン攻撃による被害リスク

サプライチェーン攻撃を受けた場合、以下のような被害の発生が懸念されます。

- 組織における重要情報の窃取

- データの改ざん

- ランサムウェアによる身代金の要求

- システム障害・サービスの停止

- ブランド価値の低下

攻撃者の主な目的は、大企業のもつ個人情報や機密データを窃取することです。また、ターゲットシステム内のデータを暗号化し、公開と引き換えに身代金を要求されるケースもあります。

顧客や取引先の情報流出や、攻撃の影響によるシステム障害、サービスの停止などは、企業のブランド価値や信頼の低下を招きます。

国内外のサプライチェーン攻撃の被害事例3選

これまで国内外では多くのサプライチェーン攻撃が発生し、中には大規模な損害を伴ったケースも見られます。

サプライチェーン攻撃に関する、3つの被害事例をピックアップしてご紹介します。

1.大手電機メーカーが約8,000台のPCに不正アクセスを受けた事例

| 企業 | 大手総合電機メーカー |

|---|---|

| 被害時期 | 2019年6月 |

| 攻撃の手口 | アイランドホッピング攻撃 |

| 被害内容 | 個人情報・企業機密情報の外部流出 |

国内の大手総合電機メーカーでは、2019年大規模なサプライチェーン攻撃が発生しています。

攻撃者は、中国に拠点を置く関連会社へ侵入し、国内本社のPC約120台、サーバー約40台に不正アクセスを実施。結果として、防衛省や内閣府・原子力規制委員会など10を超える政府機関や、電力会社・JRなど主要民間企業のデータ漏洩が疑われる被害へと発展しました。

本国の本社と比較して、セキュリティが脆弱な海外関連会社を起点とする、典型的なアイランドホッピング攻撃の事例です。

2.監視アプリへのサプライチェーン攻撃で、18,000企業に被害が及んだ事例

| 企業 | 海外ソフトウェアメーカー |

|---|---|

| 被害時期 | 2020年12月 |

| 攻撃の手口 | ソフトウェアサプライチェーン攻撃 |

| 被害内容 | 約18,000企業のネットワークやサーバーへの不正アクセス被害 |

2020年、海外ソフトウェアメーカーが提供する「遠隔管理ソフトウェア」に、不正コードを混入させた「ソフトウェアサプライチェーン攻撃」の事例です。

攻撃者は、2019年9月時点であらかじめ提供前にソフトウェアへ不正コードを混入し、導入企業・組織が30,000社を越えた2022年3月のタイミングで攻撃を実行。利用者が増えた段階で攻撃を行ったことにより、結果的に約18,000の企業や組織で、不正アクセス等の影響が確認されました。

また、同ソフトウェアは米連邦政府機関やアメリカの大手企業でも幅広く利用されており、すべての組織にて1年以上も見抜けなかったことから「史上最大級の複雑かつ高度なサイバー攻撃」であると述べられました。

総合病院がサプライチェーン攻撃により2ヶ月業務停止となった事例

| 企業 | 国内総合病院 |

|---|---|

| 被害時期 | 2022年10月 |

| 攻撃の手口 | アイランドホッピング攻撃 |

| 被害内容 | ・院内の電子カルテシステム関連のサーバー、PC等1,300台のファイルが暗号化、 ・緊急時以外の診療が停止 |

2022年、国内の大手総合病院を対象に仕掛けられた、サプライチェーン攻撃の事例です。

今回の事例では、医療センターに給食を提供していた事業者を踏み台に、同病院へと侵入しランサムウェア攻撃を実施。医療センターの約2,300台の機器のうち、バックアップを含む基幹サーバー、電子カルテシステム関連のサーバー、パソコン等約1,300台において、ファイルが暗号化される被害が発生しました。

また、その影響で緊急時以外の手術・外来診療を停止する事態となり、最終的に1日で1,000名の患者へ影響を及ぼす被害へ発展しました。

事件の要因は、給食提供事業者がVPN機器のアップデートを行っておらず、ネットワーク上の脆弱性が放置されていたことがあげられます。また病院のサーバーには身代金を要求するメッセージも残されており、ランサムウェアを意図した悪質なサプライチェーン攻撃であることがうかがえます。

サプライチェーン攻撃対策に有効!

LANSCOPEプロフェッショナルサービスとは?

サイバー攻撃で狙われる自社の課題や脆弱性を

プロのセキュリティベンダーが解決します!

サプライチェーン攻撃に有効な3つの事前対策

これまで述べたように、サプライチェーン攻撃の標的となれば、機密データの流出や多額の賠償金・身代金の支払いなど、組織にとって大きな損失を受けることとなります。

そういった攻撃に備えるため、サプライチェーン攻撃に有効な事前対策を3つのポイントに分けてご紹介します。

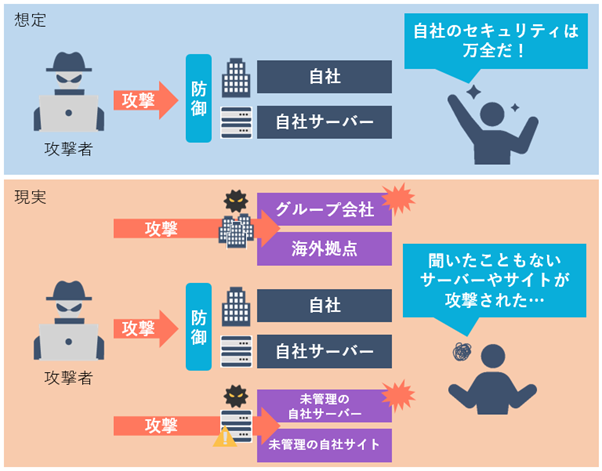

1.自社のセキュリティ状況の把握と対策

2.社内のセキュリティポリシー策定と教育

3.適切なセキュリティソリューションの導入

1.自社のセキュリティ状況の把握と対策

1つ目にあげるのが「まずは、自社のセキュリティ状況を把握すること」です。

現在導入しているシステムやアプリケーションに脆弱性はないか、設定は正しく行えているか、セキュリティ対策は十分であるか等を確認し、課題を洗い出します。また、いざという時に対策できるよう、インシデント対応計画や社内のセキュリティポリシーを策定することも大切です。

自社の抱えている課題や脆弱性を洗い出す手段として「セキュリティ診断(脆弱性診断)」を依頼する、という手法も有効です。専門家の知見を取り入れることで、自社だけでは難しいセキュリティ課題の洗い出しと対策案の策定を、短時間で把握することが可能です。

2.社内のセキュリティポリシー策定と教育

2つ目の対策は「社内のセキュリティポリシーの策定と、社員教育の徹底」です。

社内のセキュリティポリシーを策定することで、従業員は決められた社内ルールに基づいたアクションが可能に。また社内教育では、社内における情報の取り扱いや、インシデントが発生した際の対応などを、従業員に周知する働きかけが必要です。

具体的な例としては、アクセス権の管理や機密データの取り扱い、多要素認証やパスワードの設定、定期的なアップデートやパッチ適用などがあげられます。またセキュリティ教育は被害の発生を抑えるだけでなく、万一問題が発生した場合、被害を最小に押さえるためにも有効です。

3.適切なセキュリティソリューションの導入

システムを適切に保護するためには、人による対策のみでなく、適切なセキュリティソリューションの導入も重要です。

かつてセキュリティ製品というと、ファイアウォールに代表される、ネットワークの入口対策が中心でした。しかし現在では、ネットワークやエンドポイントに侵入後の脅威対策も並行して実施するなど「多層防御」のセキュリティ対策が重要視されています。

また近年の高度化したマルウェアやウイルスでは、従来製品の検知をすり抜けてしまうケースが少なくありません。自社にとって最適な、かつ最新の脅威にも対策できる、優れたセキュリティソリューションの導入が必要です。

「LANSCOPE プロフェッショナルサービス」では、万一、サプライチェーン攻撃によって悪質なマルウェアが社内ネットワークに侵入した場合も、即座に検知・対策できる、最新のNDRソリューション「Darktrace(ダークトレース)」を提供しています。

サプライチェーン全体のセキュリティレベルを上げる2つの方法

サプライチェーン攻撃を防ぐためには、自社のセキュリティを強化するだけでなく、サプライチェーン全体のセキュリティレベルを上げる必要があります。

そのためには、前述した3つの事前対策とあわせて、以下の他社対策も行うようにしましょう。

1.サプライチェーン企業の事前評価とモニタリング

2.サプライヤーと事前にセキュリティ契約を結ぶ

1.サプライチェーン企業の事前評価とモニタリング

1つ目にあげるのが「関連会社や取引先に対する事前評価とモニタリング」です。

サプライチェーン全体のセキュリティレベルを上げるには、自社以外のセキュリティ状況を把握・評価することが重要です。

具体的には、取引先や関連企業のセキュリティポリシーの内容や実施しているセキュリティ対策に関して、定期的に報告してもらうようにするとよいでしょう。

さらに、脆弱性対策に関する自社の知見やシステムを共有することも、サプライチェーン全体のセキュリティレベルを上げることにつながります。

また新規で契約する際には、リスクマネジメントの観点から、信頼できる企業や組織を選定しましょう。

2.サプライヤーと事前にセキュリティ契約を結ぶ

万一に備え、サプライヤーとあらかじめ、セキュリティに関する契約を結んでおくことも重要です。

経済産業省と独立行政法人情報処理推進機構(IPA)が策定した「サイバーセキュリティ経営ガイドライン」では「サイバーセキュリティ経営の重要10 項目」の中でビジネスパートナー等との契約において、サイバーセキュリティリスクへの対応に関して担うべき役割と責任範囲を明確化することが求められています。

そのため、

- サプライヤー側でインシデントが発生した場合、どう対応するか

- どこまでの範囲で責任を負うか

を契約書として取り交わしておきましょう。

これにより、万が一サプライチェーン攻撃に巻き込まれてしまっても、責任の所在を明らかにできます。

サプライチェーン攻撃対策ならLANSCOPEEプロフェッショナルサービスにおまかせください

「LANSCOPE プロフェッショナルサービス」では、サプライチェーン攻撃をはじめとするサイバー攻撃に有効な、手厚いセキュリティソリューションを提供しています。

1.脆弱性診断・セキュリティ診断

2.クラウドセキュリティ診断

3.サプライチェーンリスク評価サービス「Panorays(パノレーズ)」

3種類のソリューションについてご紹介します。

1.サプライチェーン攻撃で狙われる脆弱性に有効な「脆弱性診断・セキュリティ診断」

1つ目にご紹介するのが、自社のネットワークやアプリケーションのセキュリティ課題を明らかにする「脆弱性診断・セキュリティ診断サービス」です。

先述のとおり、サプライチェーン攻撃はセキュリティの脆弱性を狙って行われます。脆弱性診断を行うことで、組織のセキュリティ上の課題や欠陥を洗い出し、適切な対策を打つことが可能となります。

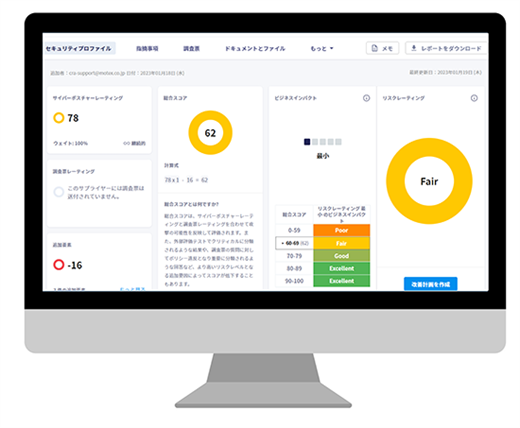

LANSCOPE プロフェッショナルサービスでは、まずは手軽に「セキュリティ診断」を受けていただけるサービスとして「サイバーリスク健康診断」を提供しています。

また、万一サプライチェーン攻撃を受けた際に「どの程度の被害が起きるか」「感染後、適切な対策が可能か」を明らかにできる「ペネトレーションテスト」も提供しています。

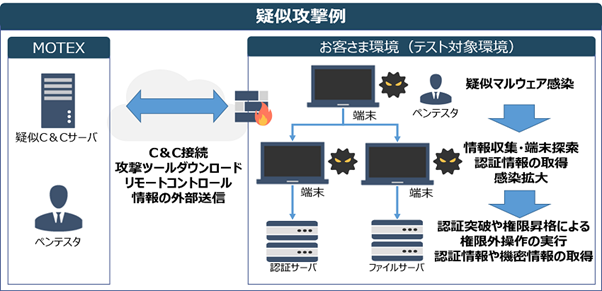

▼ペネトレーションテストによる疑似攻撃の例

ペネトレーションテストでは、実際のサイバー攻撃を想定した疑似攻撃を仕掛け、現状のセキュリティレベルや課題を洗い出すことが可能です。

クラウドサービスの設定による不正アクセス防止

2つ目にご紹介するのが「クラウドセキュリティ診断」です。

働き方の多様化に伴い、企業のクラウドサービス利用は急速に普及しています。利便性の高い一方、クラウドサービスを悪用した、不正アクセスや情報漏洩事故が後を絶ちません。これらクラウドを発端としたサイバー被害の原因の多くが「アクセス権限の設定不備」や「ログイン設定の脆弱性」に起因します。

クラウドセキュリティ診断であれば、Microsoft365 やAWS・salesforce といった、ご利用中のクラウドにおける設定不備を専門スタッフが改善。正しく設定しなおすことで、万一サプライチェーン攻撃でクラウドが狙われた際も、大切なデータを保護することが可能です。

サプライチェーンリスク評価サービス「Panorays(パノレーズ)」

3つ目にご紹介するのが、 SaaS型のセキュリティリスク評価システム「 Panorays(パノレーズ)」です。

自社に関連するサプライヤーの資産情報を自動収集し、サプライチェーン全体のセキュリティ対策状況を可視化することで、攻撃の潜在的リスクを把握できます。

例えば、取引先やグループ企業へ「セキュリティ対策状況のヒアリングアンケート」を送付したり、登録ドメインからサプライヤーが外部公開しているIT資産を検出・脆弱性を洗い出すなどを行うことが可能です。

関連企業や子会社も含めたサプライチェーン攻撃対策を効率的に行いたい、企業様におすすめのソリューションです。

まとめ

本記事では「サプライチェーン攻撃」をテーマに、その概要や事例・対策案について解説しました。

本記事のまとめ

- セキュリティレベルの高い組織へ侵入するため、セキュリティレベルの低い関連会社や取引先を悪用するサイバー攻撃の1種

- 「機密データの搾取」や「データの復旧を引き換えにした身代金の要求」が主な目的

- 狙われる対象別に「サービスサプライチェーン攻撃」「アイランドホッピング」「ソフトウェアサプライチェーン攻撃」などの種類に分けられる

- サプライチェーン攻撃対策として、自社の脆弱性対策やセキュリティツール導入はもちろん、サプライヤーやパートナー側への注意喚起・対策やサポートも重要

組織を悪質なサイバー攻撃から守るため、サプライチェーン攻撃を意識した対策は必要不可欠です。自組織だけでなく、関連事業者を踏まえ広い視野を持って、セキュリティ対策へ取り組んでいただければ幸いです。

サプライチェーン攻撃対策に有効!

LANSCOPEプロフェッショナルサービスとは?

サイバー攻撃で狙われる自社の課題や脆弱性を

プロのセキュリティベンダーが解決します!

中小企業の情シス1,000人に聞いた

「クラウドサービスのセキュリティ対策」実態調査結果を発表!

急増中のクラウド経由の情報漏洩にどう対策している?クラウドサービスを利⽤している企業様の対策状況や課題を調査しました。

おすすめ記事