3分でわかる!Darktrace(ダークトレース)

「LANSCOPE プロフェッショナルサービス」は、最新の攻撃手法と最適な対応策を探求するセキュリティプロフェッショナルチームがサービスを提供しています。

1.Emotet の再流行の兆し

2022年11月初旬に、Emotet感染を狙う不審メールが観測されたことから、Emotet感染の拡大が懸念されています。

弊社でもEmotet感染に関する通信が確認されており、これまでの攻撃傾向と異なる特徴や当社NDRソリューション「Darktrace」による最新検知事例をご紹介します。

インシデントレスポンスの際に、ご活用いただけますと幸いです。

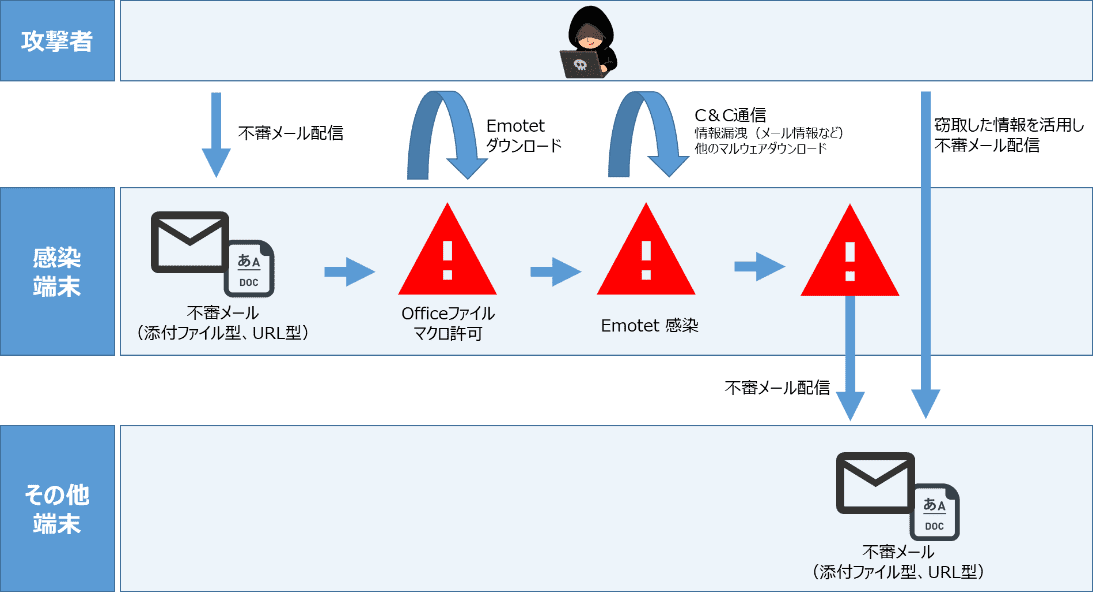

2.Emotet の特徴

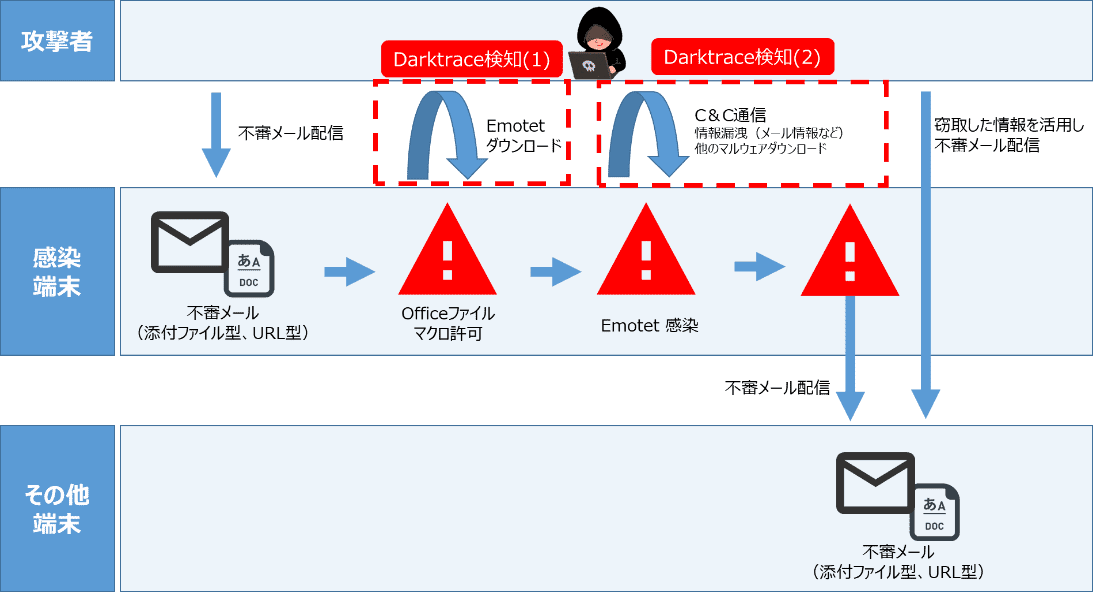

Emotetの特徴としては、不審メールの添付ファイルやURLリンクをクリックすることで、Emotetの感染に繋がります。

感染後にはメールアドレスやメール文面が漏えいし、2次被害に拡大する恐れや、ランサムウェアなどの別のマルウェアをダウンロードし、更なる感染を広げる可能性があります。

<Emotet に感染した際の挙動イメージ>

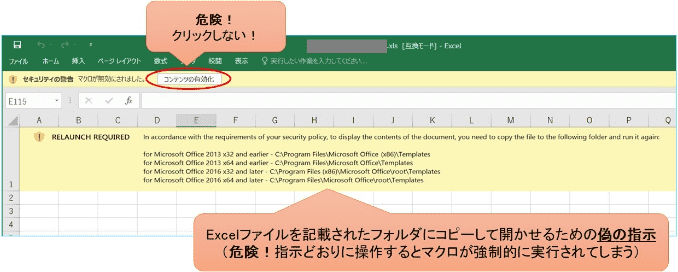

3.Emotet 感染を狙う不審ファイルの特徴

Emotetに感染させるマルウェアは、基本的にOfficeドキュメント(エクセル等)に、悪意あるマクロが組み込まれています。

「コンテンツの有効化」をクリックすることで悪意あるマクロが実行されてしまい、マルウェアに感染する可能性があります。

再開された2022年11月の不審ファイルの傾向として、信頼できるテンプレートにファイルを配置させ、上記の有効化を実施せず、Emotet感染させようとする偽表示による攻撃が確認されています。

<不審ファイルの開封時の状況(2022年11月)>

引用:Emotet(エモテット)と呼ばれるウイルスへの感染を狙うメールについて:図21 Excelファイル内に書かれている新たな偽の指示(2022年11月)

4.Darktraceによる検知状況

再稼働を始めたEmotet関連の攻撃は、弊社NDRソリューションである「Darktrace」にて不審な挙動をアラートで検知しました。

該当端末において不審メールの添付ファイルを開封したことで、Emotet に感染している可能性が考えられます。

<Darktraceによる検知状況>

この検知した通信内容に関して、Darktraceで検知事例と分析の詳細を説明します。

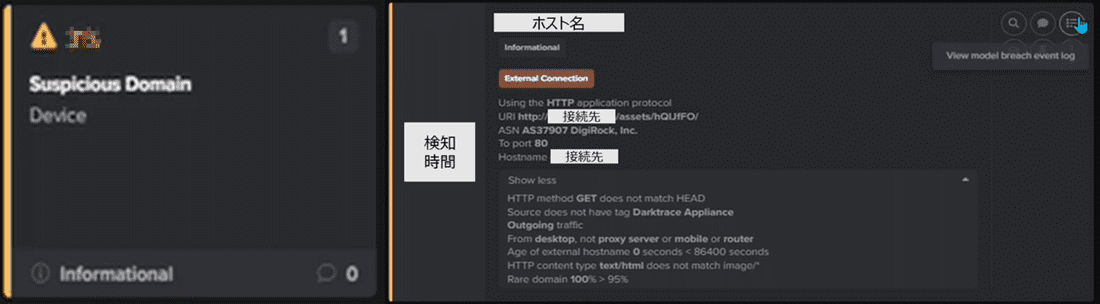

(1)Emotet 本体のダウンロード通信の検知

以下の検知アラートは、マルウェアの取得通信が疑わしい稀なドメインに対する通信となっていたことに起因し発生しています。また、これまでに類似の通信が社内環境でこれまでに発生しておらず、かつ攻撃通信の挙動である可能性が高いとAIロジックが判定しています。

<検知アラート名:Suspicious Domain>

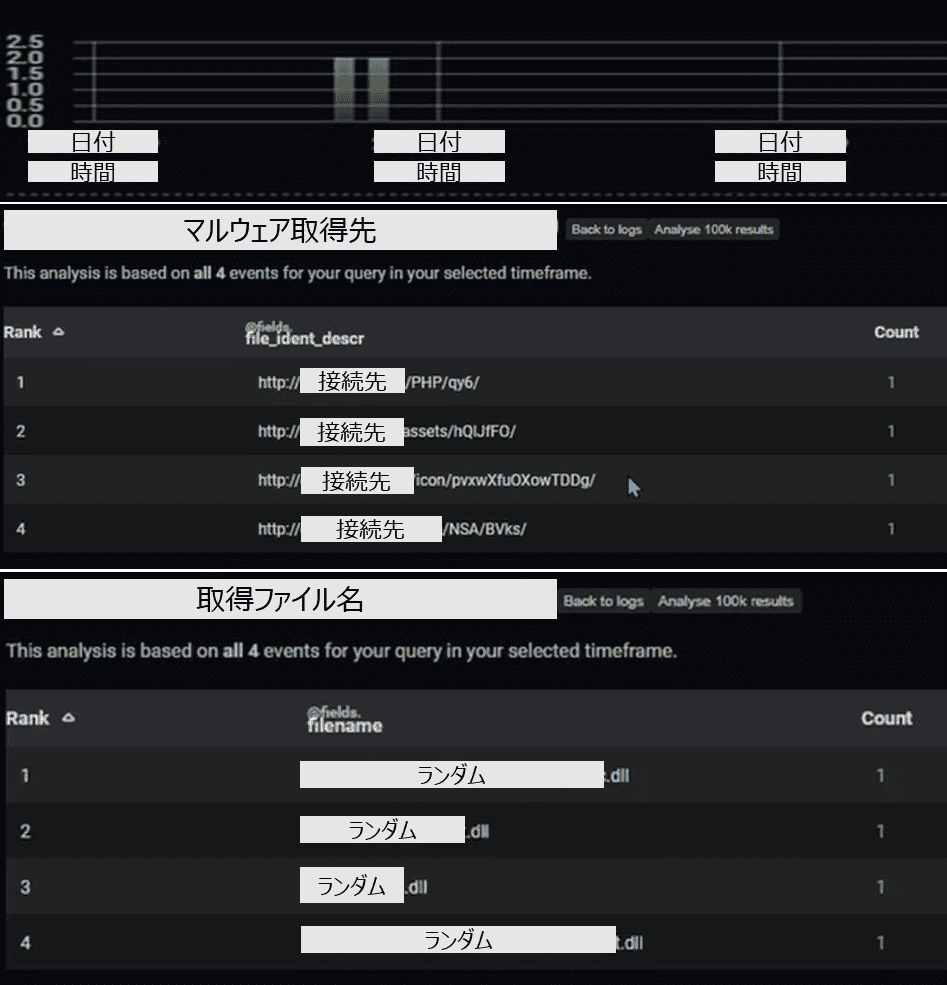

具体的な通信先を調査したところ、4つの通信先にDLL拡張子のファイルを取得する通信が確認されています。

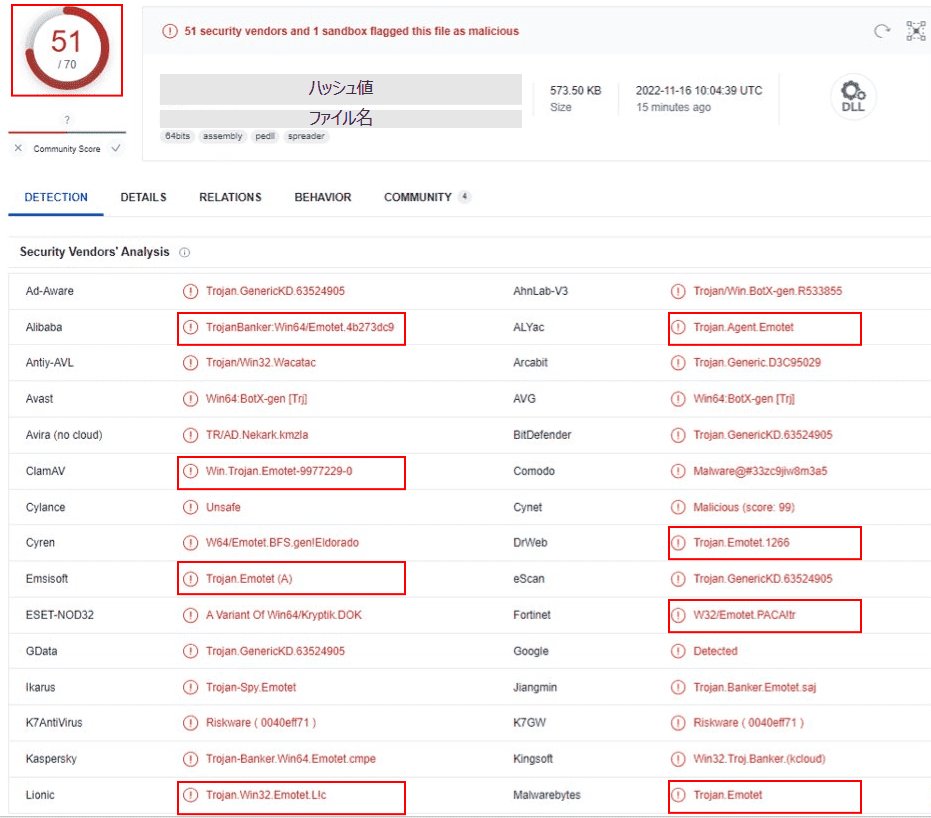

取得しているDLL拡張子のファイルは、ランダムな文字列であり、ハッシュ値ベースでの調査では、Emotet感染を狙うファイルであることが判明しました。

<通信先一覧と取得ファイル名>

<取得ファイルのVirusTotal結果(抜粋)>

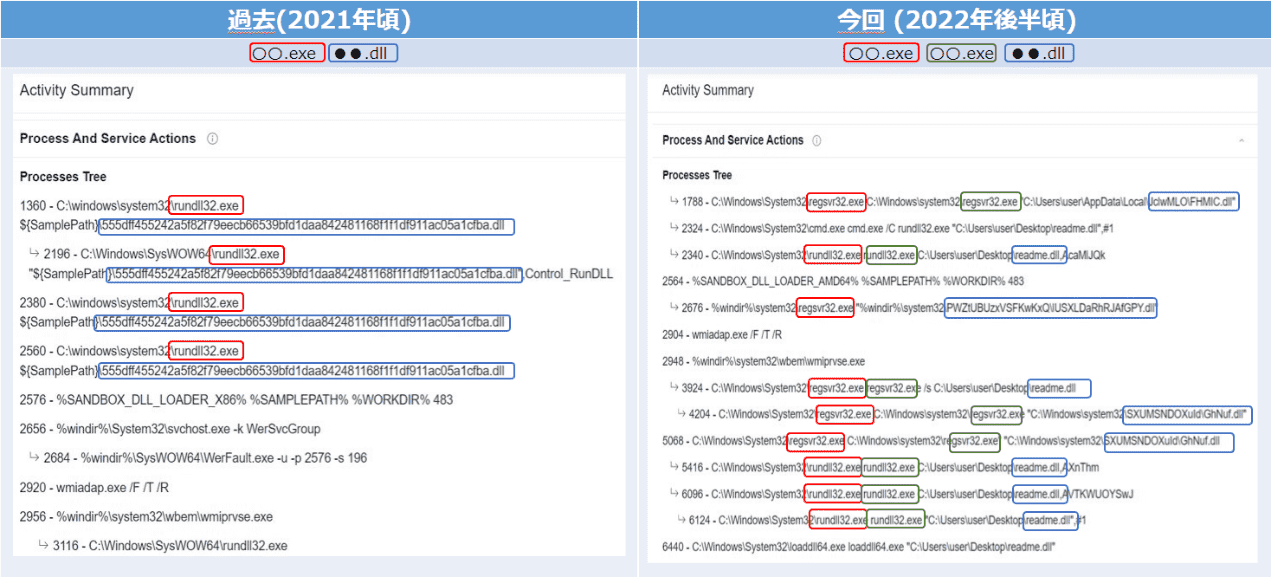

マルウェアの挙動については、PEファイル実行において、引数の数に変化が確認されたケースが一部存在しました。

この変化については、パターンマッチングベースのセキュリティ対策製品の検知回避を目的として、挙動を変えた方法を試行している可能性が考えられます。

<Emotetの挙動変化>

引用:VirusTotal

(2)Emotet感染時のC2通信の検知

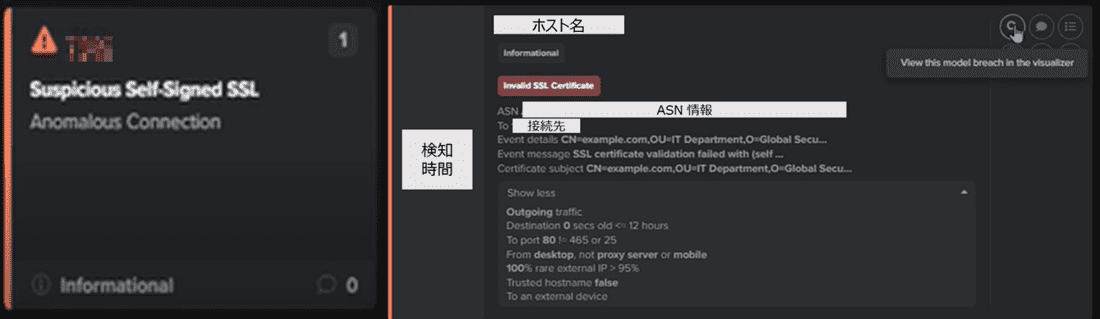

感染後のC2通信も不審な挙動として検知されており、疑わしい自己証明書が使用された稀な宛先へ通信したことでのアラートが確認されています。

<検知アラート名:Suspicious Self-Signed SSL>

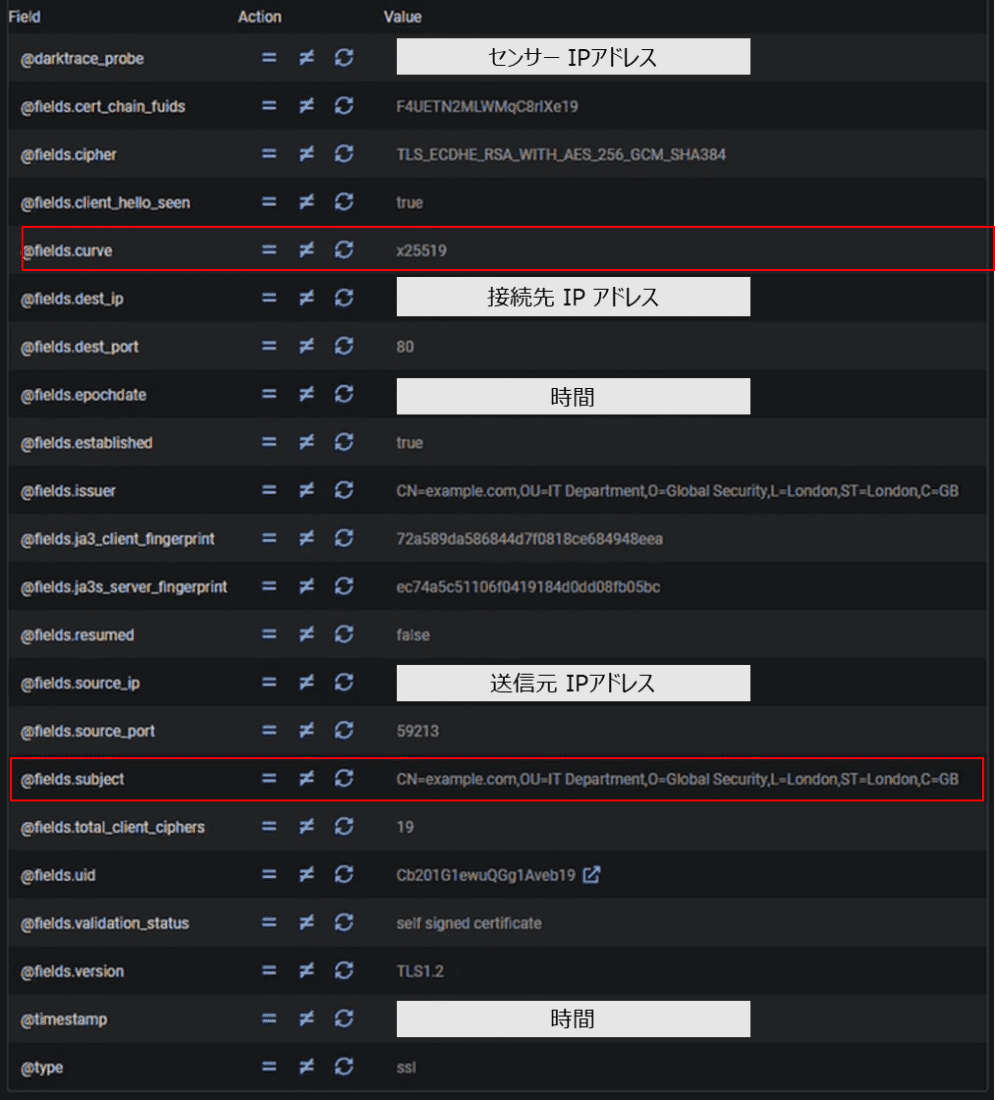

C2通信に関しては、 example.com を利用した自己証明書であり、鍵交換方式が X25519 を利用されていました。

<自己証明書を用いたC2通信>

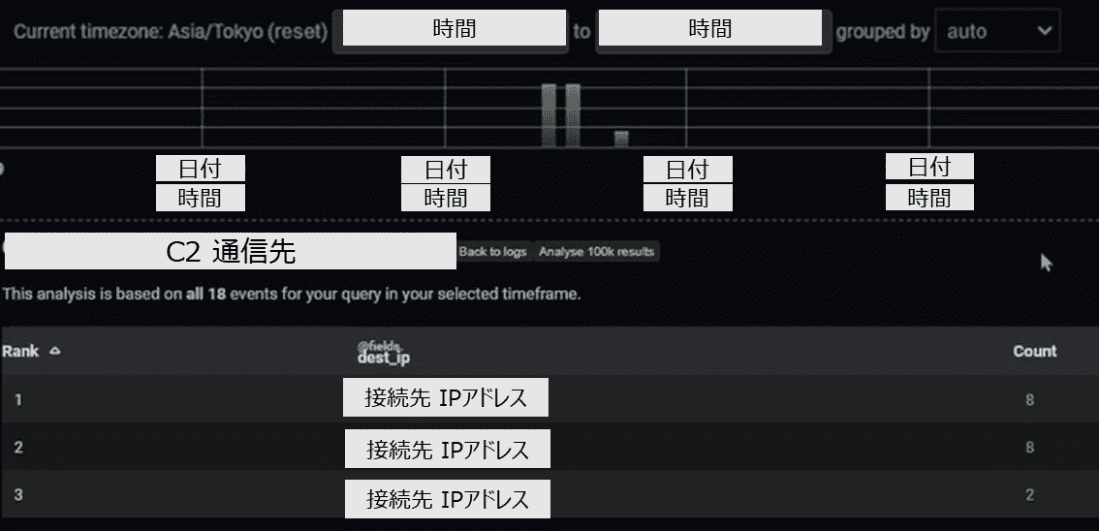

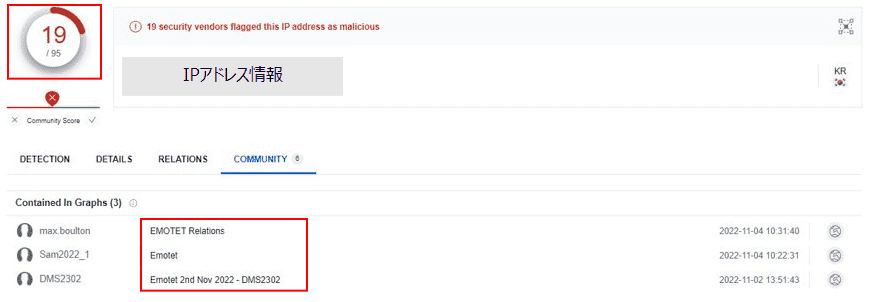

C2通信に関して、上記( example.com 及び X25519 )を条件に通信先を抽出したところ、3つの接続先IPアドレスが判明しました。

該当の通信先について、Emotet による通信が過去に行われた実績が確認され、不審な接続先であることが判明しています。

通信回数が少ないことから、これまでとは違い通信周期についてカスタマイズされている可能性が考えられます。

<C2通信の送信情報>

<通信先に関するVirusTotal結果(抜粋)>

5.まとめ

NDR製品であるDarktraceにおいて、再始動したEmotet の検知状況をご説明させていただきました。

攻撃者はセキュリティ対策製品などによる防御や検知を回避するため、さまざまな方法を試行しています。

今回のケースでは、パターンマッチ型のセキュリティ対策製品の場合、新たな攻撃パターンですと、検知が困難な場合が想定され、未知の脅威を検知可能なNDR製品「Darktrace」 で感染前後の通信を検知しました。

マルウェア感染の可能性を早急に把握するため、既知の脅威対策としてのパターンマッチ型のセキュリティ対策だけでなく、未知の脅威(新たな攻撃パターン)を検知するために、エンドポイントでもネットワークでも、未知の脅威に対処できるセキュリティ対策を実施していく必要があります。

なお、エンドポイント対策である DeepInstinctにおきましても、今回のEmotetの検知実績(エクセルファイル及びDLLファイルでの検知)があり、 静的解析「Deep Static Analysis」 で検知されております。

■NDR製品「Darktrace」のご紹介

■DeepInstinct のご紹介

6.参考文献

①マルウェアEmotetの感染再拡大に関する注意喚起(JPCERT/CC)

② Emotet(エモテット)と呼ばれるウイルスへの感染を狙うメールについて(IPA)

3分でわかる!Darktrace(ダークトレース)

「LANSCOPE プロフェッショナルサービス」は、最新の攻撃手法と最適な対応策を探求するセキュリティプロフェッショナルチームがサービスを提供しています。

おすすめ記事