Written by WizLANSCOPE編集部

目 次

フィッシングメールとは、個人情報や認証情報、クレジットカード情報などを不正に取得する目的で送信される「詐欺メール」です。

フィッシングメールを用いたフィッシング詐欺の被害件数は、近年急激に増加しています。

さらに、特定の企業を狙った標的型のフィッシング詐欺も報告されていることから、一般消費者だけでなく、企業・組織もフィッシングメールへの対策が急務となっています。

本記事では、フィッシングメールの具体的な手口や見分け方、有効なセキュリティ対策について解説します。

▼本記事でわかること

- フィッシングメールの手口

- フィッシングメールの見分け方

- フィッシングメールへの対策

- フィッシングメールへの対処法

フィッシングメールへの理解を深め、対策に役立てたい方はぜひご一読ください。

フィッシングメールとは

フィッシングメールとは、クレジットカード情報や認証情報などを盗みとることを目的とした偽装メールのことです。

攻撃者は、公的機関や大企業などを装ってメールを送信し、メール内のリンクをクリックさせることで、受信者を正規サイトと酷似したフィッシングサイトに誘導します。

誘導されたフィッシングサイトで情報を入力すると、その情報が攻撃者の手にわたってしまうという詐欺の手口です。

このようなフィッシング詐欺は、一般消費者がターゲットとなるイメージがありますが、近年は企業・組織を標的としたものも報告されています。

▼企業・組織をねらったフィッシング詐欺

| スピアフィッシング | ・特定の個人や企業を狙った標的型のフィッシング詐欺 ・取引先の担当者などを装ってフィッシングメールを送り、偽サイトに誘導して情報を盗む手法 |

|---|---|

| ボイスフィッシング (ビッシング) |

・音声(電話)を利用したフィッシング詐欺 ・銀行の担当者などを装って企業に電話をかけ、メールアドレスを聞き出してフィッシングメールを送る ・電話で指示しながら、フィッシングサイトに誘導する |

フィッシングメールは企業にとっても深刻な脅威であり、対策は急務の課題と言えるでしょう。

近年のフィッシング詐欺の動向

フィッシング詐欺の被害件数は、近年急激に増加しています。

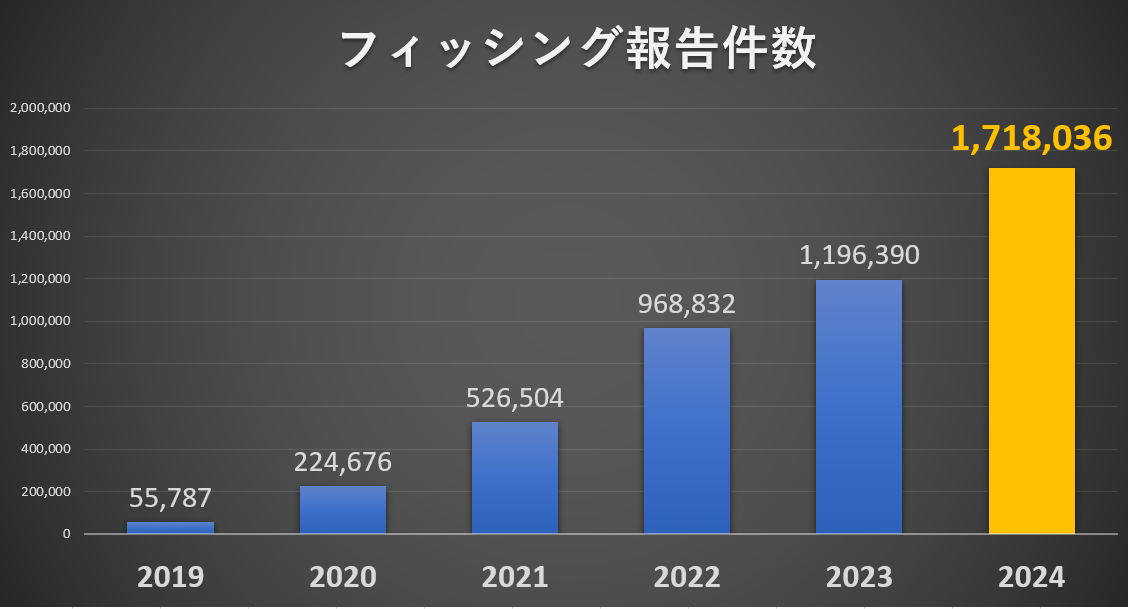

フィッシング対策協議会が発表した「フィッシング報告状況と対策」によると、2024年の1年間に報告されたフィッシングの件数は171万8,036件で、2023年と比較すると44%増加し、過去最高の件数となりました。

▼フィッシング報告件数の推移 (年別)

※フィッシング対策協議会のデータをもとにMOTEXで作成

フィッシング詐欺が急増加している背景には、生成AIやPhaaSの影響があると考えられます。

生成AIは年々精度を高めており、違和感のない巧妙なフィッシングメールを作成するために悪用されるケースが増えています。

さらに、フィッシング詐欺を実行するためのツール一式を提供するサービス「PhaaS(Phishing as a Service)」が登場したことで、専門的な知識がない人でも、簡単にフィッシング詐欺が仕掛けられるようになりました。

今後も、生成AIやPhaaSを利用したフィッシング詐欺は、さらに増加・高度化していくことが予想されます。

このような背景から、適切なソリューションを導入し、フィッシングメールを迅速に検出・ブロックできる体制を整えることが重要です。

フィッシングメールの具体的な手口

フィッシングメールの代表的な手口を実例を挙げて解説します。

ID・パスワードの変更や確認連絡を装う手口

フィッシングメールの典型的な手口として、受信者にIDやパスワードの変更・確認を促す手法が挙げられます。

▼ログインを促すフィッシングメールの例

- 「心当たりのないサインインがおこなわれました。アカウントを保護するためにパスワードを変更してください。」

- 「本人確認のため、以下のリンクからログインして情報を確認してください。」

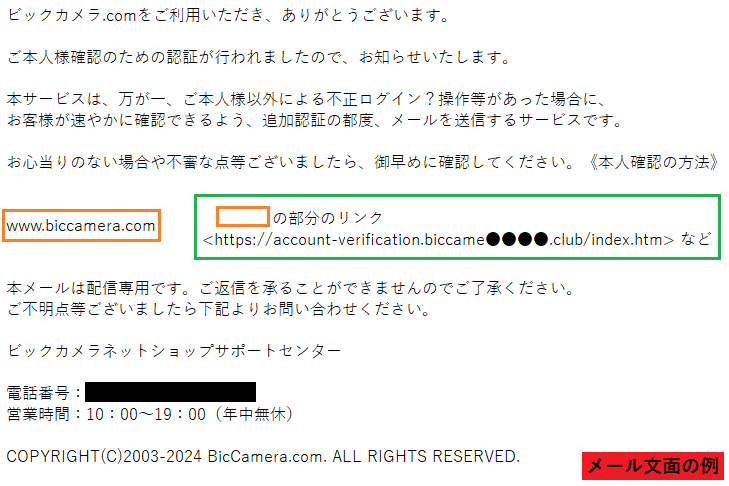

2024年2月には、大手家電量販店を装い「本人確認のための認証がおこなわれたため、心当たりがない場合はログインして確認してほしい」といった旨のフィッシングメールが確認されています。

▼大手家電量販店を装ったフィッシングメール

出典:フィッシング対策協議会|ビックカメラをかたるフィッシング (2024/02/14)

商品の購入確認や発送連絡を装う手口

ECサイトやフードデリバリーサービス、宅配業者を装い、商品の購入確認や発送連絡に見せかけたフィッシングメールを送る手口も多発しています。

▼商品の購入確認や発送連絡を装ったフィッシングメールの例

- 「あなたのアカウントで購入が確認されました。キャンセルする場合はこちらのリンクをクリックしてください。」

- 「発送準備が完了しました。詳細を確認するには以下をクリックしてください。」

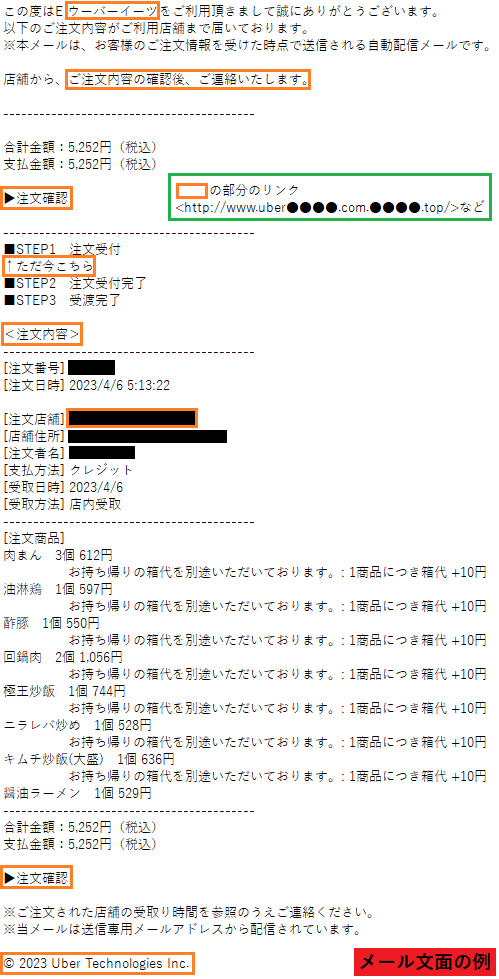

実際に、有名なフードデリバリーサービスを装った以下のようなフィッシングメールも確認されています。

▼有名フードデリバリーサービスを装ったフィッシングメール

出典:フィッシング対策協議会|Uber Eats をかたるフィッシング (2023/04/06)

公的機関からの通知を装う手口

信頼性の高い公的機関を装ってフィッシングメールが送られるケースも報告されています。

▼公的機関からの通知を装ったフィッシングメールの例

- 日本年金機構、社会保険事務所を名乗り「年金の振込情報を更新してください」「保険料が不足しています」

- 電力会社、水道局などを名乗り「電気料金が未納です」「水道料金の支払いが確認できません」

いずれも受信者の不安をあおるような内容になっています。

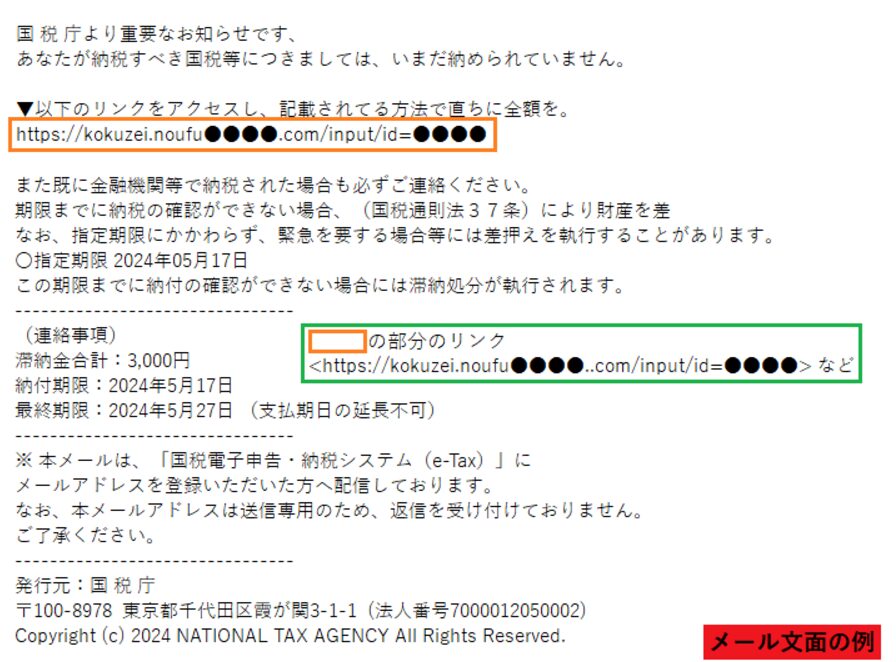

とくに国税庁を装ったフィッシングメールは、フィッシング対策協議会でも毎年のように確認されています。

▼国税庁を装ったフィッシングメール

出典:フィッシング対策協議会|国税庁をかたるフィッシング (2024/05/22)

国税庁のホームページでは、SMS・メールで国税の納付や、差押えに関する通知はおこなっていない旨が公表されています。不安をあおる内容が書かれていても冷静に対処するようにしましょう。

フィッシングメールの見分け方

フィッシングメールを見分けるためのポイントを6つ紹介します。

- 送信元のアドレスがフリーアドレスになっていないか

- タイトルや本文に不自然な日本語が使われていないか

- 記載されたURLが公式サイトと合致しているか

- 受信者の不安をあおるような表現が含まれていないか

- 宛名が不特定多数になっていないか

- メールの内容が通常の業務と一致しているか

前述の通り、フィッシングメールの内容は年々巧妙に自然になっています。

不審なメールに騙されないように、見分けるためのポイントを確認していきましょう。

送信元のアドレスがフリーアドレスになっていないか

まずは、送信元のアドレスを確認しましょう。

企業や公的機関からの正式な連絡であれば、その組織専用のドメインが使用されているのが一般的です。

一方フィッシングメールでは、フリーアドレスや、正規ドメインに似せた偽のドメインが使われます。

▼確認のポイント

- 正規のドメインが使用されているか。

- 一文字違いの偽ドメインや、フリーメールアドレスが使われていないか。

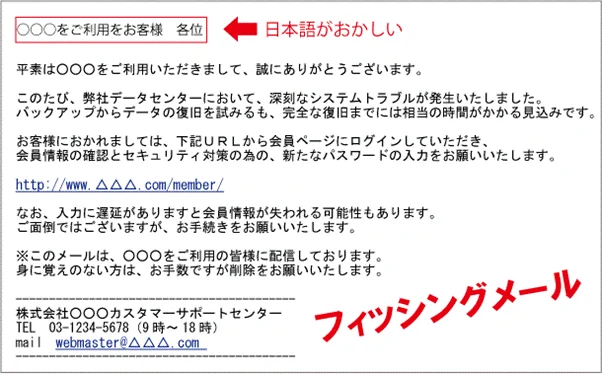

タイトルや本文に不自然な日本語が使われていないか

フィッシングメールは、自動翻訳ツールを使用して作成されたと思われるような不自然な日本語が含まれているケースが多く見受けれます。

そのため、明らかに誤字脱字、文字化けが多い場合は、メッセージ内のURLのクリックを避けるようにしましょう。

出典:警視庁|フィッシング110番

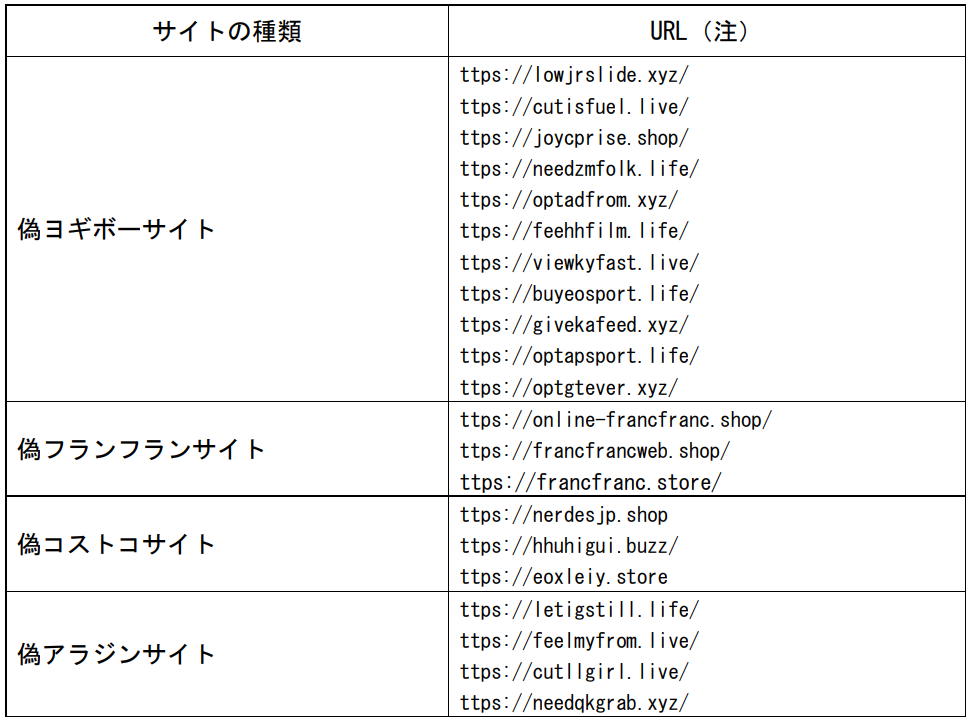

記載されているURLが公式サイトと合致しているか

フィッシングメールに記載されている偽サイトのURLは、「amazon」が「amaz0n」になっているなど、社名やサービス名の一部が類似した文字に変換されているケースがよく見られます。

ドメインも「.live」「.xyz」など、普段目にしないものを使用していることが多いです。

注視しないと気がつけないケースもあるため、覚えのないメールが届いた際は、よく確認するようにしましょう。

▼詐欺サイトのURL例

出典:消費者庁|人気インテリア家具や雑貨等の公式通信販売サイトを装った偽サイトに関する注意喚起(令和5年4月26日)

また、「.exe」「.bat」「.zip」などの実行可能ファイルや圧縮ファイルが添付されている場合、マルウェア感染のリスクが高いです。

受信者の不安をあおるような表現が含まれていないか

フィッシングメールの特徴として、受信者の不安をあおるような表現が含まれていることが挙げられます。

たとえば、「アカウントがロックされました」「すぐに対応しないと利用停止になります」など、受信者を焦らせる文言が含まれている場合は注意が必要です。

緊急性を煽る文面に遭遇した場合は、メールに記載されたURLからではなく、公式サイトから正規のサポート窓口へ問い合わせるようにしましょう。

宛名が不特定多数になっていないか

「お客様各位」や「利用者様」など、不特定多数を対象とした宛名が使われている場合は、フィッシングメールの可能性が高いと考えられます。

また、受信者が複数いるにも関わらず、送信先アドレスが「BCC」ではなく、「TO」に設定されている場合も注意が必要です。

フィッシングメールの被害にあわないためにも、違和感を覚えるメールの宛名や送信先はよく確認するようにしましょう。

メールの内容が通常の業務と一致しているか

業務と関係のない要求、日常的に受け取らないメッセージ(突然の送金依頼、機密情報の開示要求など)は、フィッシングメールの可能性があります。

安易に指示に従わず、電話やチャットなど、別の連絡手段で確認を取るようにしましょう。

フィッシングメールへの対策

年々巧妙化するフィッシングメールに対処するためには、セキュリティ意識の向上はもちろん、騙されないための仕組みづくりが必要です。

本記事では、フィッシングメールへの有効な対策を5つ紹介します。

- メール攻撃に有効なセキュリティソリューションの導入

- 多要素認証の導入

- URLと添付ファイルのスキャン

- 従業員へのセキュリティ教育の実施

- NDRなどの内部ネットワーク監視の導入

詳しく確認していきましょう。

メール攻撃に有効なセキュリティソリューションの導入

フィッシングメール対策には、メール攻撃に特化したセキュリティソリューションの導入が有効です。

たとえば、高度なフィッシング防止機能、マルウェアのリアルタイム検出、添付ファイルやURLの詳細分析といった機能が搭載されているツールが推奨されます。

代表的なものとして、マイクロソフトが提供する Microsoft Defender for Office 365 や、Googleの Google Workspace Security などが挙げられます。

エムオーテックス株式会社(以下、MOTEX)が提供する Darktrace/Emailは、AI(人工知能)を活用した次世代のメールセキュリティソリューションです。

従来のルールやシグネチャベースの対策とは異なり、AIによる行動分析を中心にすることで、未知の脅威や高度なフィッシングメールを検出・防御し、組織を保護するとが可能です。

Darktrace/Emailの主な特徴は、以下の通りです。

| AIによる異常検知 | 不自然な送信者、不審なURL、不規則な添付ファイル動作などの異常を自動的に検知することが可能 |

|---|---|

| 未知の脅威対応 | ゼロデイ攻撃、スピアフィッシング、BEC(ビジネスメール詐欺)といった高度な脅威への対応が可能 |

| 自動の脅威対応 | 高度な脅威を検出した場合、自動で該当メールを隔離し、被害を最小限に抑えることが可能 |

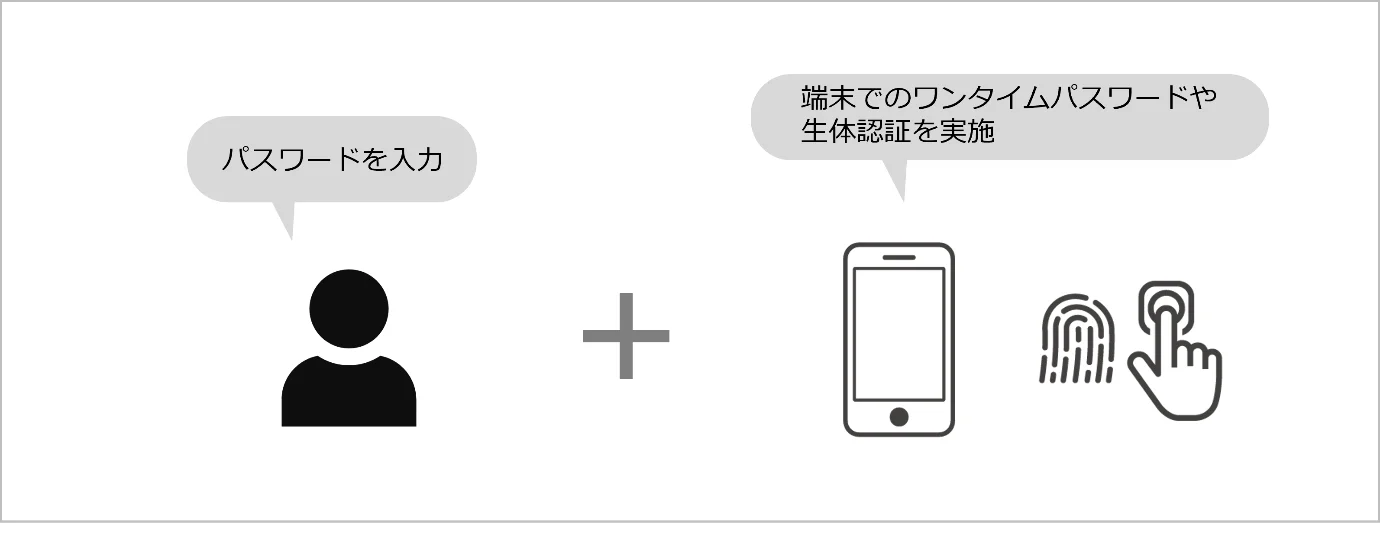

多要素認証の導入

多要素認証(MFA)は、従来のIDとパスワードに加えて、追加の認証要素を組み合わせることで、不正アクセスを防ぐセキュリティ対策です。

以下の3種類の認証要素のうち、2つ以上を活用してログイン認証をおこないます。

- 知識情報(パスワード、秘密の質問など)

- 所持情報(ワンタイムパスワードなど)

- 生体情報(指紋認証、顔認証など)

▼多要素認証のイメージ

多要素認証を導入することで、たとえ認証情報が漏洩したとしても、攻撃者がアカウントに不正アクセスするリスクを大幅に減らせます。

とくに、社内システムやメールアカウントなど、業務で利用する重要なシステムへのアクセスには、多要素認証を設定することが推奨されます。

URLと添付ファイルのスキャン

前述の通り、フィッシング詐欺は、メール本文に記載されたURLや添付ファイルを介して、詐欺サイトへ誘導します。

そのため、メール内のURLや添付ファイルをリアルタイムでスキャンする仕組みが、直接的かつ効果的な対策となります。

たとえば、メールゲートウェイやセキュリティソフトを活用することで、URLに埋め込まれた悪意のあるリンクを検出して、アクセスする前にブロックすることが可能です。

また添付ファイルについては、サンドボックス環境での実行検証をおこない、安全性が確認された上で開封できる仕組みを導入することが有効です。

従業員へのセキュリティ教育の実施

フィッシングメールから企業を守るためには、従業員のセキュリティ意識の向上が欠かせません。

システムやツールを導入しても、従業員のセキュリティ意識が低い場合、攻撃を完全に防ぐことが難しくなってしまいます。

また、人間の心理的な隙を狙って仕掛けられる攻撃もあるため、企業は、従業員一人ひとりに対して、フィッシングメールのへの正しい理解と適切な対処方法を周知する必要があります。

セキュリティ教育で扱うべき項目の例としては、以下が挙げられます。

| フィッシングメールの特徴を理解 | ・従業員がフィッシングメールを見分けられるように、典型的な手口や特徴を教育する |

|---|---|

| シミュレーション訓練の実施 | ・模擬的なフィッシングメールを送信し、従業員がどの程度適切に対応できるかを評価する ・定期的な実施で、従業員の警戒心を維持する |

| 不審メールの報告体制の整備 | ・怪しいメールを受信した際に、迅速にIT部門やセキュリティ担当者に報告できる仕組みを整備し、フローを共有する |

NDRなど内部ネットワーク監視の導入

NDR(Network Detection and Response)とは、ネットワーク全体を対象に異常な通信パターンを検知し、迅速に対応するためのセキュリティソリューションです。

導入することで、フィッシングメールによって発生する異常なトラフィックをリアルタイムで検知し、外部への情報流出や社内ネットワークへの不正アクセスを防ぐことができます。

また、機械学習やAIを活用した高度な分析機能により、正常な通信パターンと異常な挙動を迅速に識別し、必要に応じて攻撃を遮断することも可能です。

とくに、ネットワーク内での不審な挙動を常時監視するため、誤って従業員がフィッシングメールを開封してしまった場合でも、迅速に検知し、二次被害を防ぐことができます。

フィッシングメールに騙された場合の対処法

万が一フィッシングメールに騙されてしまった場合、被害を最小限に抑えるためには、迅速かつ適切な対応が求められます。

4つのパターン別に適切な対応方法を解説します。

- アカウント情報を入力してしまった場合

- クレジットカード情報を入力してしまった場合

- 口座情報を入力してしまった場合

- 添付ファイルをダウンロードしてしまった場合

フィッシングメールに騙されてしまった場合、まずは焦らずに、状況を正しく把握することが重要です。

いざという時に誤った対応を取らないように、適切な対応方法を確認していきましょう。

アカウント情報を入力してしまった場合

フィッシングメールに記載されたURLから偽サイトにアクセスし、IDやパスワードを入力してしまった場合は、速やかに以下の対応を取りましょう。

| パスワードの変更 | ・被害に遭ったサービスのIDとパスワードを直ちに変更する ・同一のID・パスワードを複数のサービスで使い回している場合は、すべてのサービスで異なるパスワードに変更する |

|---|---|

| 多要素認証(MFA)の有効化 | ・被害が拡大するリスクを軽減するため、多要素認証を有効にする |

クレジットカード情報を入力してしまった場合

クレジットカード情報を入力してしまった場合は、速やかに以下の対応を実施しましょう。

| カード会社への連絡 | ・カード会社に連絡し、利用停止手続きを実施する ・不正利用が確認された場合、カード会社へ補償申請をおこなう |

|---|---|

| 被害届の提出 | ・補償申請には警察への被害届が必要であるため、あわせて提出する |

| カードの再発行 | ・攻撃者がカード情報を悪用するリスク、たとえば「ダークウェブ」等で売買する可能性もあるため、該当カードを破棄し新しいカードを発行する |

口座情報を入力してしまった場合

口座情報を入力してしまった場合は、速やかに以下の対応を実施しましょう。

| 金融機関への連絡 | ・金融機関に連絡し、口座の利用停止を依頼する |

|---|---|

| 補償申請と被害届の提出 | ・口座から不正に金銭が引き出された場合、警察に被害届を提出し、金融機関に被害補償を申請する |

添付ファイルをダウンロードした場合

フィッシングメールに添付されたファイルは、マルウェアが仕込まれている可能性が高いです。

ファイルをダウンロードしてしまった場合は、直ちに以下の対応を実施しましょう。

| ネットワークからの隔離 | ・インターネット接続を直ちに切断し、感染拡大を防ぐ |

|---|---|

| アンチウイルスソフトによるスキャン | ・ファイルにマルウェアが含まれている可能性があるため、アンチウイルスソフトを使用してスキャンと駆除を実施する |

| 専門家への相談 | ・アンチウイルスソフトを導入していない場合や、適切な対応が不明な場合は、PCメーカーのサポート窓口や専門業者に相談する |

自社サイトがフィッシング詐欺に利用された時の対処法

自社サイトを模倣したフィッシングサイトが発見された場合、以下の対処をおこなうようにしましょう。

所轄警察のサイバー犯罪相談窓口への通報

自社サイトを模倣したフィッシングサイトが発見されたら、まずは所轄警察のサイバー犯罪相談窓口に通報し、対応を依頼しましょう。

被害状況を適切に記録し、法的手続きが迅速に進むように支援を受けることができます。

ユーザーへの注意喚起

正規のSNSアカウントや公式サイトを通じて、模倣サイトの存在を周知し、ユーザーに注意を呼びかけましょう。

注意喚起の際には、具体的な被害事例や正規サイトへの正いアクセス方法を明示し、誤って情報を入力しないように促す必要もあります。

フィッシングサイトの閉鎖依頼

次に、フィッシング詐欺対応事業者や該当ドメインを管理するホスティングプロバイダーに連絡し、詐欺サイトの閉鎖を依頼しましょう。

依頼する際に、模倣された内容や詐欺の詳細などの必要証拠を添付することで、迅速な対応が期待できます。

被害状況の把握とフォロー

自社サイトを模倣するフィッシングサイトが発見された場合、被害状況の把握はもちろん、被害者へのフォローアップも欠かせない対応です。

また、詐欺サイトの閉鎖依頼をおこなっても、新たなフィッシングサイトが次々と作られる可能性があります。

そのため、以下のようなセキュリティサービスの利用も検討しましょう。

- フィッシングサイトの検知から閉鎖依頼まで、包括的に支援するサービス

- 自社ブランドやドメイン名の、類似ドメインの登録を監視・防止するサービス

フィッシングメール対策なら、NDR「Darktrace(ダークトレース)」

MOTEXの提供するNDR「Darktrace(ダークトレース)」には、メールを入口として仕掛けられるサイバー攻撃を、最新のAI技術で防御する「Darktrace/Email機能」が搭載されています。

Darktraceは、企業や組織のネットワークおよびクラウド環境のパケットを収集し、通信全体を可視化しながら、異常な挙動をリアルタイムで検知するNDRソリューションです。

自己学習型AIを搭載しており、ユーザーの通信パターンやメールの「文脈」を理解することが可能で、従来のシグネチャベースでは検知が難しい精度の高い攻撃メールにも対応することができます。

たとえば、以下のような多様なメールセキュリティリスクを自律的に検知・対応することが可能です。

- ビジネスメール詐欺(BEC)

- フィッシング攻撃

- ソーシャルエンジニアリング

- 業務メールアカウントへの不正侵入

- なりすましメール

- データ窃取

- スピアフィッシング

また、メール受信から約1秒以内に危険度を分析し、以下のアクションを自動的に実行するため、ユーザーが誤って攻撃メールを開封するリスクを未然に防げます。

- 不正URLの無効化

- 危険な添付ファイルの削除

- メールの隔離

Darktrace/Emailは、クラウド環境で利用可能なサービスで、Microsoft 365(Business Basic以上のライセンス)、またはGoogle Workspace/G Suite(Enterpriseプラン以上)の環境にて利用可能です。

より詳しく知りたい方は、以下のページをあわせてご確認ください。

まとめ

本記事では、「フィッシングメール」をテーマに、実例や見分け方、有効な対策について解説しました。

本記事のまとめ

- フィッシングメールとは、個人情報や認証情報、クレジットカード情報などを不正に取得する目的で送信される「詐欺メール」

- フィッシングメールの具体的な手口としては、「ID・パスワードの変更や確認連絡を装う」「商品の購入確認や発送連絡を装う」「公的機関からの通知を装う」などが挙げられる

- フィッシングメールへの対策として、「メール攻撃に有効なセキュリティソリューション」「多要素認証」「NDRなど内部ネットワーク監視」などの導入が有効

近年、フィッシングメールの手口は高度化し、精度も向上しているため、従来の対策方法だけでは、見分けが困難なケースも増加しています。

覚えのない不審なメールを受け取った際は、メール内のURLや添付ファイルを開かないように徹底しましょう。

また、最新のセキュリティソリューションの活用、多要素認証の導入などによって、不正アクセスや情報漏洩、マルウェア感染のリスクを低減することも重要です。

MOTEXでは、メールを入り口として仕掛けられるサイバー攻撃を、最新のAI技術で防ぐ「Darktrace」を提供しています。

本記事で紹介したようなフィッシングメールはもちろん、従来のシグネチャベースでは検知が難しい精度の高い攻撃メールにも対応可能です。

セキュリティ強化を目指す企業・組織の方は、導入をぜひご検討ください。

おすすめ記事