Written by 石田成美

目 次

本記事では「パスワードの使いまわしがなぜ危険なのか」をテーマに、根本的な解決策や、おすすめのパスワードの内容について解説いたします。

近年のオンラインサービスの普及により、プライベートであればSNSやオンラインショッピング、業務では複数のクラウドサービスにて、アカウントに「ログイン」する機会が増加しました。

アカウントごとにパスワードを覚えるのは難しいため、複数のサービスで同一のパスワードを使いまわしている方も多いでしょう。実際IPAなどの調査によれば、ユーザーの約半数が複数サービスで同一のパスワードを使いまわしているという結果も出ています。

以前はこのような背景を受け「パスワードの使いまわしは危険」という観点から「サービスごとに長く複雑なパスワードをそれぞれ設定すべき」という主張が通説でした。

しかし、アカウント毎に複雑なパスワードを管理することは現実的でなく、ユーザーにとっても大きな負担となります。そこで昨今では「強力なパスワードへの見直し」は勿論ですが、加えて「多要素認証」や「シングルサインオン」といった、根本的な認証の強化・効率化セキュリティ対策を行うことが求められています。

▼この記事を要約すると

- IPAの報告によると、ユーザーの約4~5割が、複数のWebサービスでパスワードを使いまわしている

- パスワードを使いまわすと、1つのサービスのパスワードが漏洩した際、他サービスも芋づる式に不正ログインされる可能性がある

- 「アカウントの乗っ取り」「個人・機密情報の流出」「データの改ざん」といった被害が想定される

- 不正ログインを避けるには、「多要素認証」や「シングルサインオン」の導入に加え「推測されづらいパスワードを設定する」ことも大切

- もし不正ログインされた場合、「パスワードの変更」「他サービスで不正ログインがないか確認」「ヘルプデスク等に相談」といった対処を行う

パスワードの使いまわしが危険とされる理由

「パスワードの使いまわしが危険」と警告される理由として、1つのアカウントに関するパスワードが漏洩した際、芋づる式に他のサービスでも不正ログインが行われるリスクがあげられます。

第三者のパスワードを手にした犯罪者は、組織のシステム・クラウドサービス・SNS等のアカウントへ不正にログインし、アカウントの乗っ取りや不正利用を行います。

このとき複数のサービスでパスワードを使いまわすと、別のアカウントも乗っ取りの被害にあう、あるいは盗んだパスワード情報をダークウェブなどで売買され、二次被害を受けてしまうといった可能性があります。

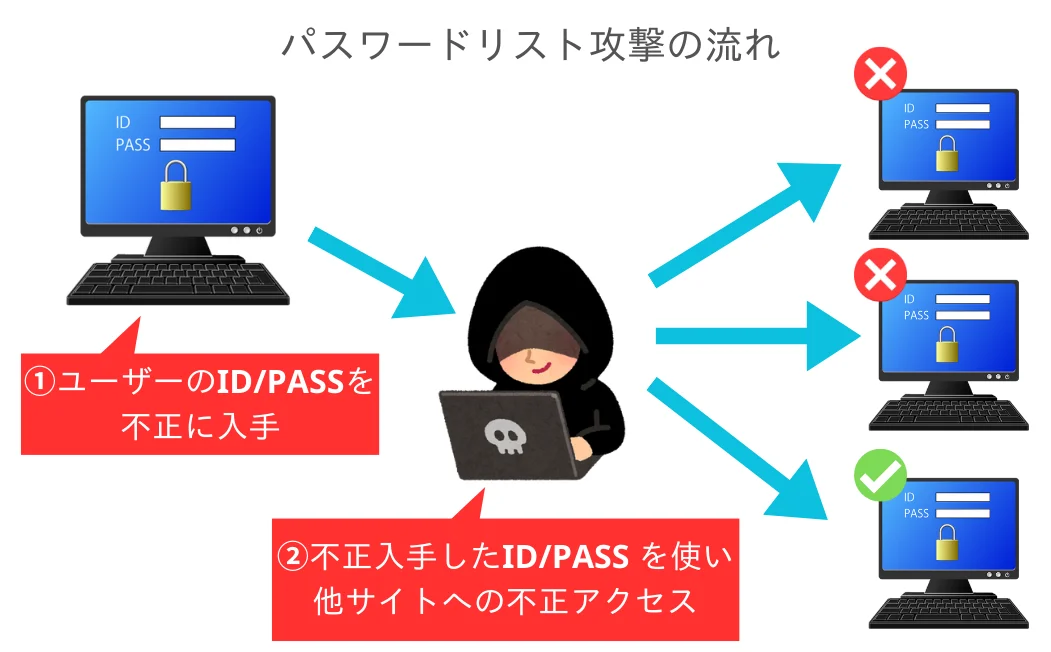

パスワードの使いまわしが招く「パスワードリスト攻撃」被害

アカウントへの不正アクセスを目的とするサイバー攻撃の中でも、「パスワードの使いまわし」をターゲットにしているのが「パスワードリスト攻撃」です。

パスワードリスト攻撃とは、攻撃者が何らかの手法で入手した「ユーザーIDとパスワードの組み合わせ」の一覧(リスト)を使い、第三者のシステムやサービスへ不正ログインを試みる攻撃です。

複数サイトでパスワードを使いまわすほど、パスワードリスト攻撃で被害を受けるリスクは高まります。

パスワードリスト攻撃の「成功率」の高さがわかる、被害事例を1つご紹介します。

2019年、大手運輸会社が運営するWebサイトにて、不正アクセス事件が発生しました。不正ログインは他社サービスから流失したと見られる、IDとパスワードを悪用した”パスワードリスト攻撃”によるものでした。

事件では約3万件のアカウントに対し攻撃が行われ、そのうち約10%にあたる3,467件で不正ログインに成功、個人情報を閲覧された可能性があるとのことです。

この件からもわかる通り、パスワードを使いまわすと、1つのパスワードが漏洩した際に他のアカウントも被害を受ける可能性があります。万が一パスワードが漏洩し不正ログインが見られた場合は、そのアカウントだけでなく、同一パスワードを設定した他のサービスでも、パスワードを変更しなければなりません。

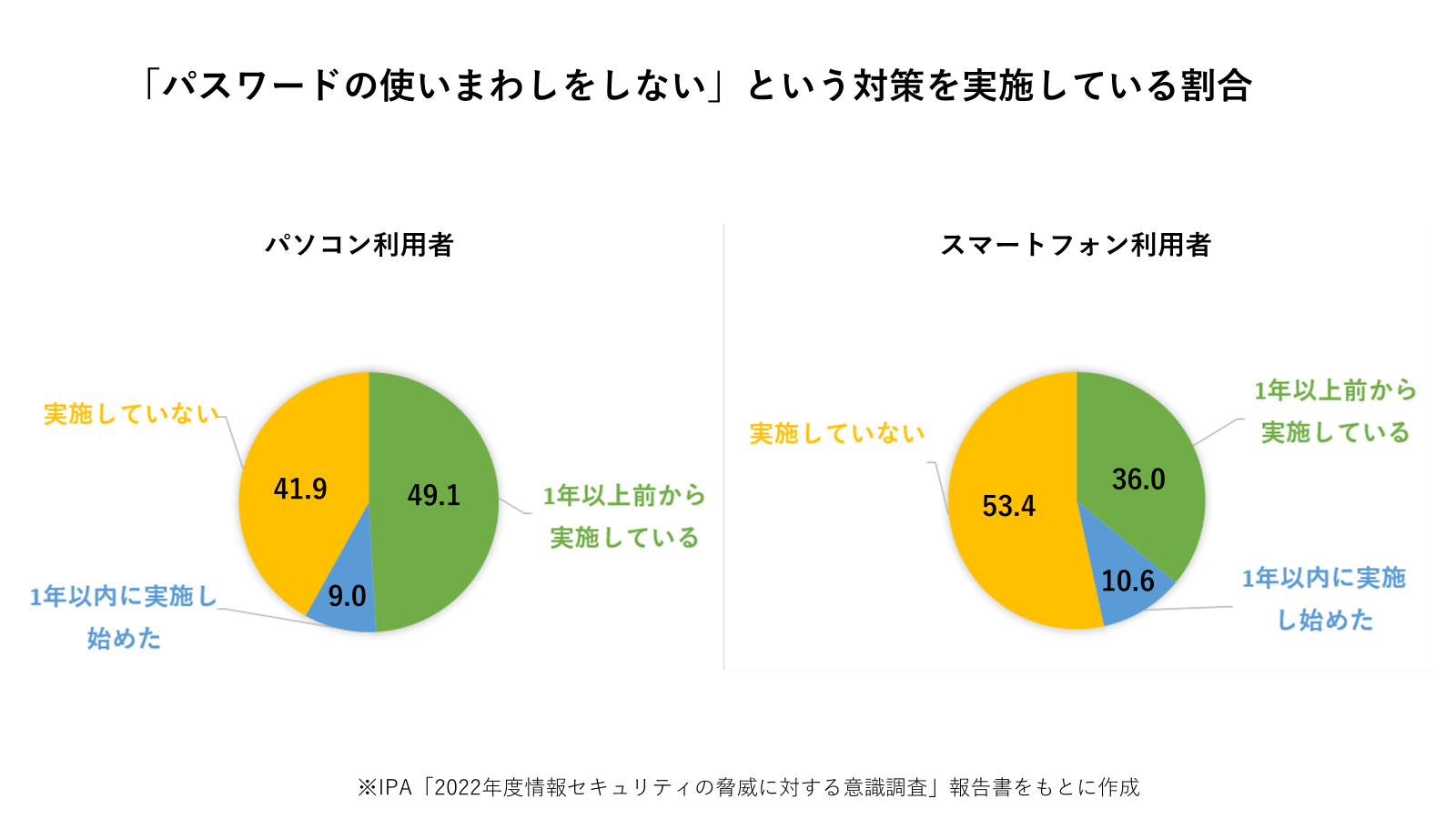

半数近くのユーザーが「パスワードを使いまわしている」と回答

「パスワードを使いまわす」ことは危険である一方、実際には約半数のユーザーが、未だにパスワードを複数のサービスで使いまわしています。

IPAが一般者向けに実施した「2022年度情報セキュリティの脅威に対する意識調査」の報告書によると、複数のアカウントでパスワードの使いまわしをしている割合は、パソコン利用者で41.9%、スマートフォンでは53.4%ほど。

4~5割のユーザーが、複数のWebサービスでパスワードを使いまわしていると回答しました。

▼「パスワードの使いまわしをしない」対策を実施しているユーザーの割合

出典:IPA|「2022年度情報セキュリティに対する意識調査【倫理編】【脅威編】」報告書(2023年2月16日)

またAironWorksが実施した「働く人のサイバーセキュリティに関する実態調査」でも、全体の44.1%が「仕事とプライベートで同一のパスワードを1つ以上使用している」と回答しています。

出典:AironWorks|働く人のサイバーセキュリティに関する実態調査(2022年11月7日)

このようにユーザーのセキュリティ意識が向上している昨今であっても、利用者の半数が、依然としてパスワードを使いまわしているのが現状です。

パスワードの使いまわしによっておこる被害

先述の通り同一パスワードを使いまわすことで、同じパスワードを設定した他のサービスへ、不正ログイン被害が波及する危険性があります。

攻撃者にアカウントへ不正ログインされることで、次のような被害が想定されます。

- 個人・機密情報の流出

- アカウントの乗っ取り

- データの改ざん・削除

個人・機密情報の流出

不正ログインが行われると、個人情報や組織の機密情報が流出する恐れがあります。

攻撃者は乗っ取ったアカウントを悪用し、権限昇格をしながら組織のクラウドサービスやシステム内で侵入範囲を広げ、より重要な情報を窃取する可能性があります。

また不正取得した個人・機密情報がダークウェブ※1で売買され、被害がさらに拡大する可能性もあります。

※1ダークウェブ…通常の方法ではアクセスできないWebサイトの総称。「匿名性が高い」という特徴があり、マルウェアを簡単に作成できるツールや、OS・ソフトウェアの「脆弱性」に関する情報など違法なものが取引されている。

情報の流出は、顧客や取引先に迷惑をかけるだけでなく、多額の損害賠償を請求されることがあり、企業に大きなダメージを与えます。

アカウントの乗っ取り

不正ログインされると、アカウントが攻撃者に乗っ取られ、サービスや金銭の不正利用、スパムの送信、悪意のあるコンテンツの投稿といった被害にあう危険性があります。

例えば、攻撃者が利用者になりすまし、ネットバンキングで不正に出金したり、オンラインサイトで商品を購入したりすることがあります。SNSのアカウントが乗っ取られ、身に覚えのない投稿やメッセージを送信されるリスクもあるでしょう。

また攻撃者がログインパスワードを変更すると、正規ユーザーはアカウントへのログインができなくなってしまいます。

アカウントが乗っ取られた際の「兆候」や「対処法」については、以下の記事でも詳しく解説しています。

データの改ざん・削除

管理者になりすましてサーバ上のデータに不正アクセスされると、情報の改ざんや削除をされる恐れがあります。

企業サイトの管理者アカウントに不正アクセスされれば、Webサイトの内容を改ざんされる恐れもあるでしょう。

サイト上の文言を誤った内容に書き換えるだけでなく、悪意あるプログラムを埋め込むことで、閲覧者の端末を自動でマルウェアに感染させる「ドライブバイダウンロード」等の攻撃が、仕掛けられるケースもあります。

ただし「パスワードの使いまわし」を防ぐため、単純な文字列を使うのは危険

複数のWebサービスで同一のパスワードを使いまわすのは危険である一方、「短く覚えやすい単純なパスワード」をサービスごとに設定する行為もまた危険です。

覚えやすい単純なパスワードは攻撃者に予測されやすく、逆に不正ログインの危険性を高めてしまうためです。

パスワードを設定する際は、基本的に長く複数の文字列を組み合わせた、推測されづらいものを採用しましょう。おすすめのパスワードについては、「【あわせて行いたい対策】推測されづらいパスワードを設定する」の章にて解説します。

ただし「パスワードを長く複雑なものに設定する」だけでは、攻撃者による不正ログインを完全に防ぐことは困難です。根本的に対策するためには、そもそもID・パスワードのみに認証を頼らない「多要素認証」や、ID・パスワードを複数管理する必要がない「シングルサインオン」などの導入が必要でしょう。

次章で詳しく説明いたします。

※ソーシャルエンジニアリング…PC画面を覗き見してパスワードを盗む、ごみ箱を漁って個人情報を盗むなど情報通信技術を使わずに情報を盗む手法。

パスワードの使いまわしによる、不正ログイン防止のセキュリティ対策

パスワードの使いまわしによる不正ログイン被害を防ぐためには、以下の対策を行うことが有効です。

【根本的な対策①】多要素認証を導入する

【根本的な対策②】シングルサインオンを導入する

【あわせて行いたい対策】推測されづらいパスワードを設定する

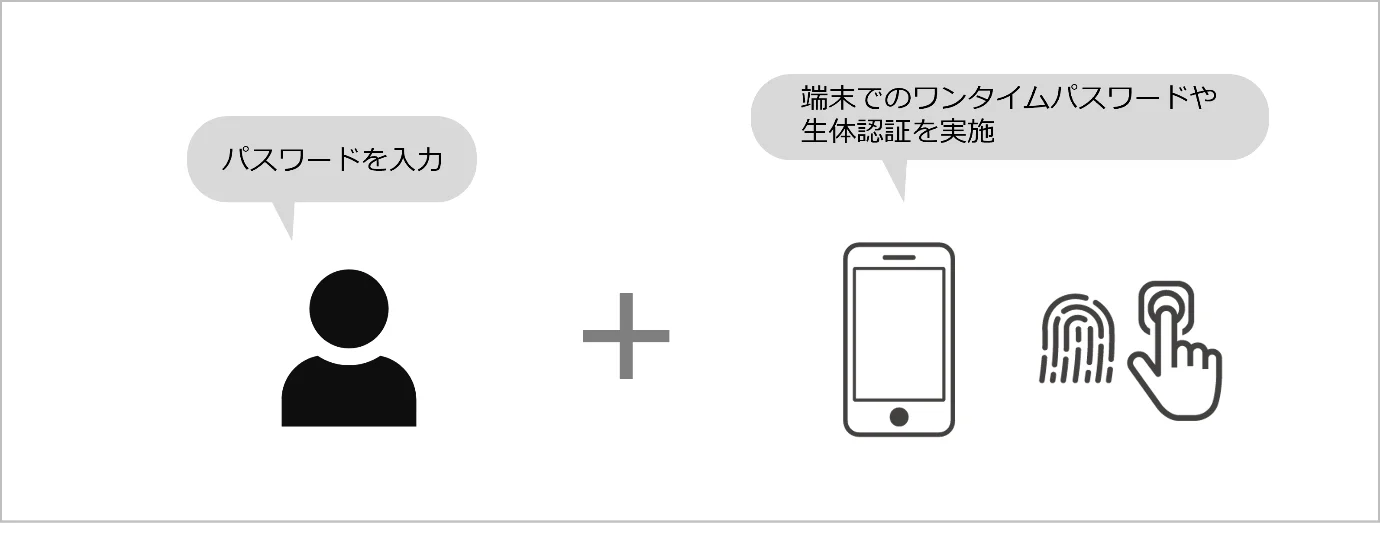

【根本的な対策①】多要素認証を導入する

パスワードの使いまわしによる不正ログインを根本的に防ぐ対策として「多要素認証」があげられます。

多要素認証とは、2種類以上の認証方法を組み合わせることで、利用者本人かどうかを確認する方法です。例えば多要素認証では、通常の「ID+パスワードの入力」に加え、ワンタイムパスワードの送信や指紋認証といった、別の認証が必要となります。

▼多要素認証のイメージ

多要素認証を導入すれば、ログイン時にパスワード以外の認証も必要となるため、万が一パスワードを悪用し不正ログインが行われても、アクセスを防ぐことが可能です。

多要素認証で用いる「3種類の情報」は、以下の通りです。

| 知識情報 | ・本人だけが知っている情報 例)パスワードやPINコード(暗証番号)、秘密の質問など |

|---|---|

| 所有情報 | ・本人だけが所有している物の情報 例)スマートフォン、セキュリティキー、ICカードなど |

| 生体情報 | ・本人の身体的特徴に基づく情報 例)顔、虹彩、指紋、音声、静脈など |

上記の3種類の中から、異なる2つ以上の要素を組み合わせて本人確認を行います。

(例)

・IDとパスワード認証(知識情報)+指紋認証(生体情報)

・IDとパスワード認証(知識情報)+ワンタイムパスワードの入力(所有情報)

多要素認証については以下の記事で詳しく解説していますので、ぜひあわせてご覧ください。

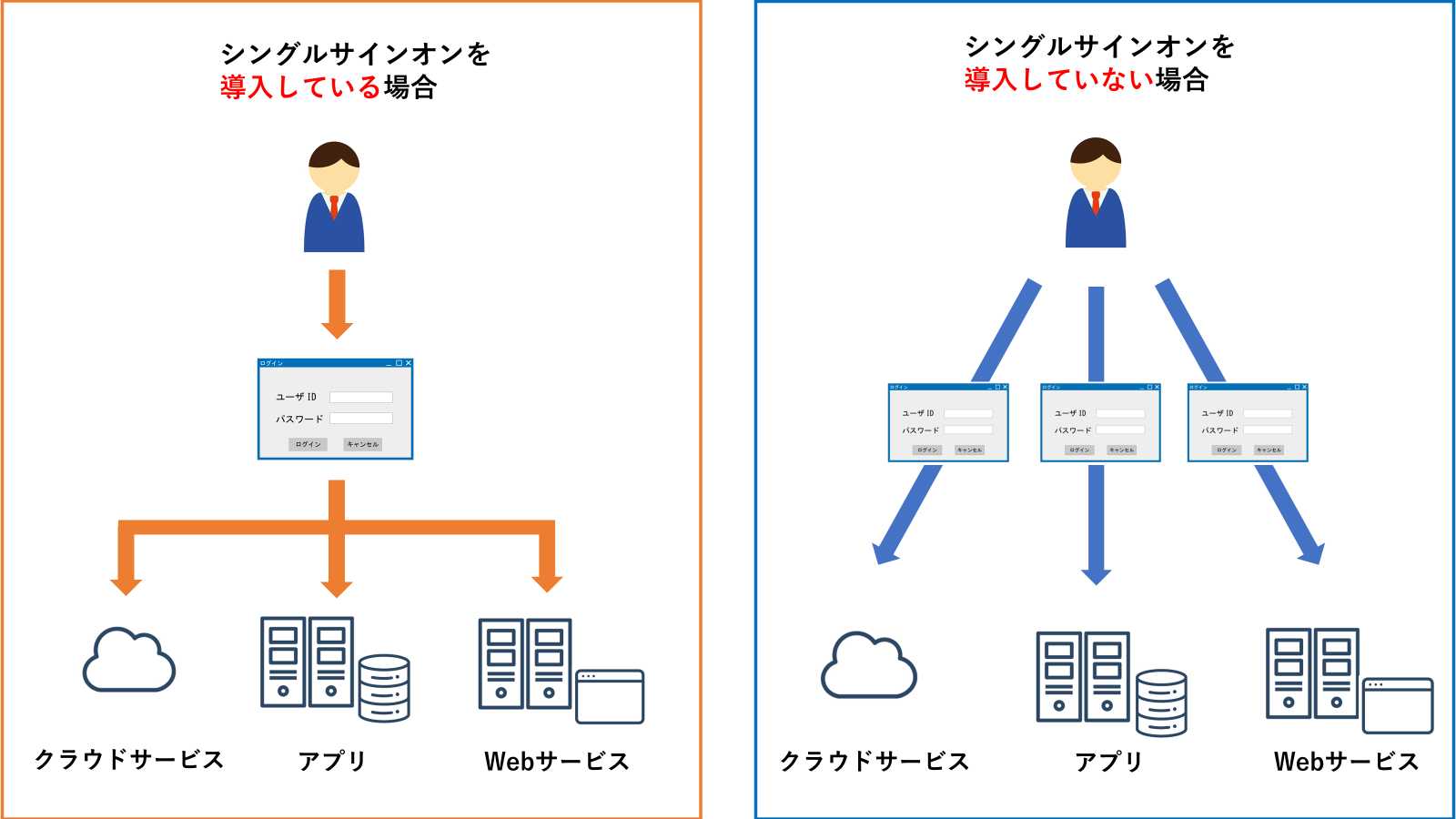

【根本的な対策②】シングルサインオンを導入する

「複数のパスワードを管理するのが困難」というお悩みを根本から解決するのが、シングルサインオンの導入です。

シングルサインオンとは、IDとパスワードによる認証を一度行うだけで、連携した複数のWebサービスに自動的にログインできる認証方法です。

▼シングルサインオンを導入している場合・していない場合

シングルサインオンを導入すれば、各サービスへ個別にログインする手間が省けるため、利便性があがり業務効率化を図ることができます。また管理するID・パスワードの組み合わせは1種類だけなので、複数のパスワードを管理する工数も削減できます。

ただし、シングルサインオンで利用するIDとパスワードが外部に流出すると、連携している全てのサービスに、不正ログインされるリスクもあります。シングルサインオンを導入する際は、併せて先述した「多要素認証」を導入するなど、セキュリティ体制の強化を図ることが求められます。

【あわせて行いたい対策】推測されづらいパスワードを設定する

不正ログインの完全な対策ではありませんが、やはり攻撃者から推測されづらい、長く複雑なパスワードを設定することは重要です。

人名や生年月日・123456、などといった単純な文字列は、攻撃者から推測されやすく、下記のような攻撃で認証を突破される恐れがあります。

| ブルートフォース攻撃 | IDを固定し、想定される全てのパスワードのパターンを総当たりで入力することで、認証突破を試みるサイバー攻撃手法 |

|---|---|

| 辞書攻撃 | リスト(辞書)に登録されているような、一般的な用語や人物名・地名・単純な文字列・あるいはそれらの派生語など、特定の意味を持つ単語からパスワードを推測し、認証突破を試みるサイバー攻撃手法 |

ここで長く複雑でありながら、覚えやすいパスワードを作る”1つの例”をご紹介します。

パスフレーズ(通常のパスワードよりも長い10文字~数十文字以上で構成されるもの)を1つ決めて、そこに記号やサービス名などを追加し、設定する方法です。

1.まず、ベースとなるパスフレーズを決めます。

例「Akai Ringo Oishii」

※英単語より日本語をローマ字にした方が、海外からの辞書攻撃の対策になります。

2.次に、一部の文字を数字や記号に置き換えます。

例「Aka1R1ng001$h11」

3.さらに、使用するWebサービスの略字や頭文字を前後に付け足します。

例 アマゾン(amzn)…「amAka1R1ng001$h11zn」

インスタグラム(ig)…「iAka1R1ng001$h11g」

こうすることで、複雑ながらも作成者にとっては覚えやすいパスワードを設定できるでしょう。

もしパスワードを悪用し、不正ログインされた兆候が見られたら?

不正ログインが疑われる場合は、速やかに次の手順で対処をしましょう。

- パスワードを変更する

- ほかのサービスでも不正ログインがないか確認する

- ヘルプデスクや問い合わせ先に相談する

1.パスワードを変更する

まずは、不正ログインが疑われるアカウントのパスワードを速やかに変更し、再ログインされるリスクを防ぎましょう。

攻撃者によってパスワードが変更され、ログインできなくなってしまった場合は、サービスの運営元に問い合わせてアカウントの停止手続きを行います。

2.他のサービスでも不正ログインがないか確認する

他のサービスでも同一のパスワードを使いまわしている場合は、対象サービスに不正ログインの兆候がないか、あわせて確認しましょう。

身に覚えのない投稿やメッセージの送信、ログイン・購入履歴が見られた場合、不正ログインをされている可能性が高いです。

また仮に不正ログインの様子がなくても、漏洩したパスワードを用いてアカウントにログインされるリスクがあるため、速やかにパスワードの変更を行いましょう。

3.ヘルプデスクや問い合わせ先に相談する

アカウントが乗っ取られると、攻撃者によって不正な操作に悪用されるリスクがあります。

不正ログインが疑われた際は、対象サービスのヘルプデスクへ速やかに連絡し「アカウントの停止や削除」など、今後どのように対応を取るべきか連携をとりましょう。

2022年4月1日より、不正ログインによる情報漏洩が発生した場合は、個人情報保護委員会への報告と、被害者本人への通知が義務化されています(個人情報保護法)。

このように不正ログイン後の対応を速やかに行うことで、被害を最小限にとどめることができます。

また企業・組織であれば、定期的に利用しているオンラインサービスの認証方法を見直し、不正ログインへの対策を強化することも重要です。

クラウドサービスの安全な認証設定なら「LANSCOPE プロフェッショナルサービス」にお任せ

先述の通り、パスワードを使いまわさず、長く推測されづらいものに設定することは重要な一方、それだけでは不正ログインのリスクを完全に無くすことはできません。

攻撃者の不正なアクセスから大切なアカウントや情報資産を守るには、ID・パスワードのみに頼らない「多要素認証」「パスワードレス認証」などを導入し、根本的に問題を解決することが重要です。

LANSCOPE プロフェッショナルサービスでは、お客様がご利用中のAWS、Microsoft 365、Azureといった、各種クラウドサービスの認証設定を最適化する「クラウドセキュリティ診断」を提供しています。

「多要素認証」をはじめ、アクセス権限の見直しや認証方法の設定など、不正ログインの火種となる設定不備を洗い出し、専門のベンダーが正しい対策をご提案。パスワードの使いまわしに起因する、従業員アカウントへの不正ログイン・情報漏洩などを未然に防ぎます。

対応可能なクラウドサービスは多岐にわたるため、幅広いお客様の「クラウド設定の不安解消」にお力添えすることが可能です。

▼対応可能なクラウドサービスの診断一覧

Microsoft 365 セキュリティ診断

Google Workspace セキュリティ診断

Salesforce セキュリティ診断

Amazon Web Services(AWS)セキュリティ診断

Microsoft Azure セキュリティ診断

Google Cloud Platfor (GCP)セキュリティ診断

Zoom セキュリティ診断

Box セキュリティ診断

Slack セキュリティ診断

組織の不正ログインリスクを軽減する「クラウドセキュリティ診断」の詳細は、以下よりご覧ください。

まとめ

本記事では「パスワードの使いまわし」をテーマに、その危険性や現状・対策について解説しました。

▼本記事のまとめ

- IPAの報告によると、ユーザーの約4~5割が、複数のWebサービスでパスワードを使いまわしている

- パスワードを使いまわすと、1つのサービスのパスワードが漏洩した際、他サービスも芋づる式に不正ログインされる可能性がある

- 「アカウントの乗っ取り」「個人・機密情報の流出」「データの改ざん」といった被害が想定される

- 不正ログインを避けるには、「多要素認証」や「シングルサインオン」の導入に加え「推測されづらいパスワードを設定する」ことも大切

- もし不正ログインされた場合、「パスワードの変更」「他サービスで不正ログインがないか確認」「ヘルプデスク等に相談」といった対処を行う

簡易なパスワードの使いまわしは危険ですが、不正ログインを防ぐには、現在の認証方法を根本から見直すことも重要です。ぜひ現在のログイン設定や認証方法を見直し、オンラインサービスに関して、より強固なセキュリティ体制を構築していきましょう。

また弊社では、中小企業の情報システム担当者1,000名を対象に『クラウドセキュリティに関する実態調査』を行いました。

- クラウドサービスに対して、セキュリティ対策は行えているか?

- 監査ログによる定期チェックや監視は行えているか?

- 過去、クラウド経由でどういったインシデントが発生したか?

などの情報をレポートにまとめています。ぜひ自社のクラウドセキュリティ対策の参考にご活用ください。

おすすめ記事