Written by WizLANSCOPE編集部

【TOP5】Webアプリケーション脆弱性診断で検出数の多い「注意したいポイントTOP5」とは?

現場で頻繁に発見される「特に多いWebアプリの5つのリスク」について、対策も含めて解説します!

目 次

ディレクトリトラバーサル攻撃とは、Webサイトやアプリケーションの脆弱性を突き、管理者が本来公開するつもりのないファイルや情報に、攻撃者が不正にアクセスするサイバー攻撃の手法です。

ディレクトリトラバーサル攻撃を受けると、機密情報の漏洩やデータの改ざんといった深刻な被害が想定されます。

本記事では、ディレクトリトラバーサルの仕組みや被害事例、有効な対策などを解説します。

▼本記事でわかること

- ディレクトリトラバーサル攻撃の概要

- ディレクトリトラバーサル攻撃の仕組み

- ディレクトリトラバーサル攻撃による被害

- ディレクトリトラバーサル攻撃への対策

「ディレクトリトラバーサル攻撃とはどのような攻撃なのか」「どのような対策が有効か」などを知りたい方はぜひご一読ください。

ディレクトリトラバーサル攻撃とは

ディレクトリトラバーサル攻撃とは、アクセスされることを想定していない非公開情報が保存されたディレクトリに、不正な手段でアクセスするサイバー攻撃手法で、「パス・トラバーサル」とも呼ばれています。

ディレクトリとは、コンピュータで複数のファイル管理を行う際に使用する「フォルダの格納場所」を指し、トラバーサルは「横断」を意味します。

つまり、ディレクトリトラバーサル攻撃では、攻撃者がディレクトリの場所を指定するパス(住所のようなもの)を横断することで、非公開の機密情報が格納されたディレクトリ(ファイル)に、不正アクセスする攻撃です。

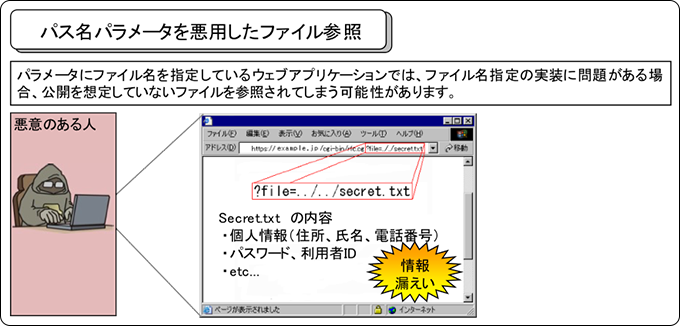

出典:IPA|安全なウェブサイトの作り方 – 1.3 パス名パラメータの未チェック/ディレクトリ・トラバーサル

ディレクトリトラバーサル攻撃を受けた場合、機密情報の漏洩やデータの改ざんといった被害が発生する恐れがあります。

さらに、アカウントの乗っ取り・なりすましなどの危険性もあり、Webサイトやサービスを運営する企業・組織は、十分に注意する必要があります。

ディレクトリについて

ここでは「ディレクトリ」について、もう少し詳しく解説します。

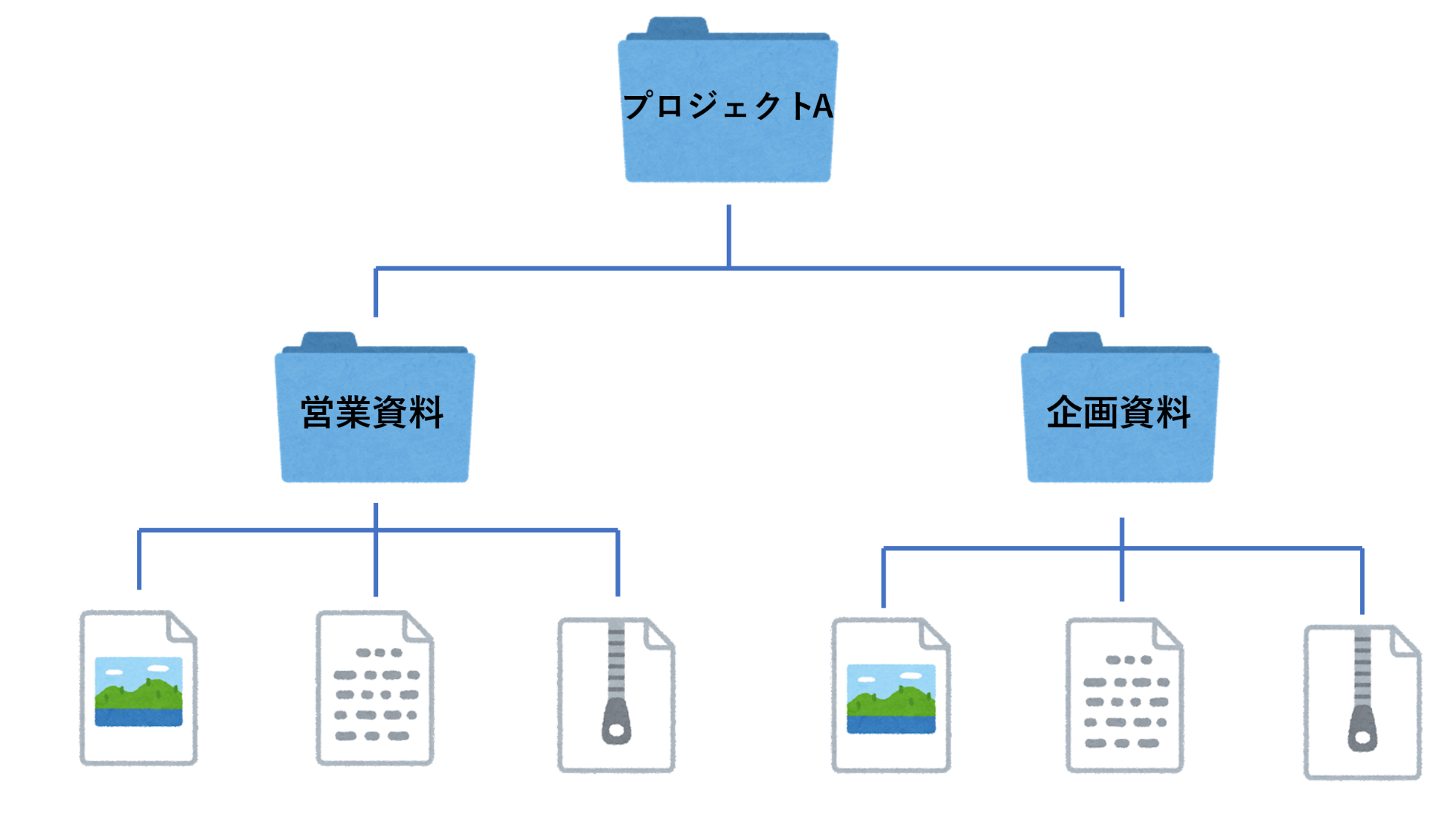

ディレクトリが活用される例としては、「PCのファイル管理」や「Webサイトのコンテンツ分類」などが挙げられます。

まず、PCのファイル管理では、目的ごとやプロジェクトごとにディレクトリを作成し、ファイルを整理することで、必要な情報を迅速に見つけられるようになります。

以下は、PCやファイルサーバーに、「プロジェクトA」というディレクトリを作成し、その中に「営業資料」「企画資料」というサブディレクトリを作成した事例です。

▼PCやファイルサーバーのディレクトリ構成例

営業資料や企画資料の中には、さらなるファイルや文書など「孫ディレクトリ」に該当するものが含まれます。

「Webサイトのコンテンツ分類」においても、ディレクトリは重要な役割を果たします。

ディレクトリを作成してWebサイト上のコンテンツを整理することで、ユーザーにとっての使いやすさ(ユーザビリティ)と、検索エンジンがページを巡回しやすくなる点(クローラビリティ)の両方を向上させることができます。

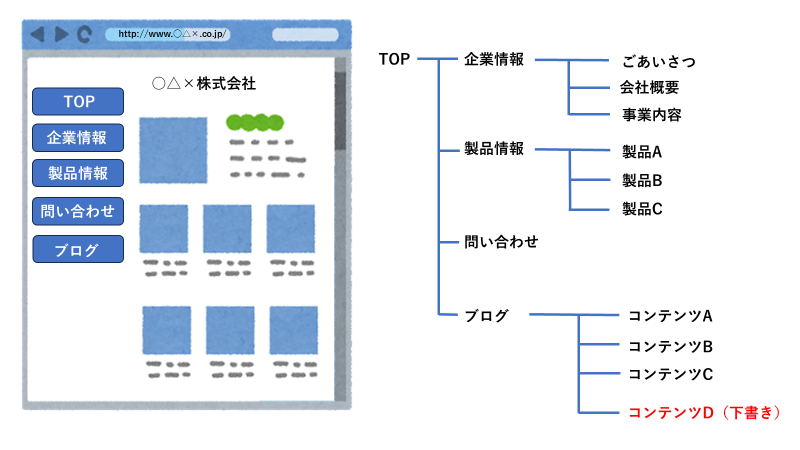

以下の図は、企業のWebサイトのディレクトリ構成例を表したものです。

▼Webサイトのディレクトリ構成例

Webサイトの最上位にはTOPページがあり、その下に「企業情報」や「製品情報」「問合せ」「ブログ」といったサブディレクトリが存在します。

このディレクトリ構成のうち、最下層にある「コンテンツD(下書き)」は、まだ一般には公開していないページです。

しかしWebサイトに脆弱性が存在する場合、公開中のページを起点として、このような「非公開ページ(コンテンツD)」へ不正アクセスし、閲覧や意図しない公開が行われてしまう可能性があります。

このような不正アクセスを引き起こす攻撃が、本記事のテーマとなる「ディレクトリトラバーサル攻撃」です。

ディレクトリトラバーサル攻撃の仕組み

ディレクトリトラバーサル攻撃は、「パス」を悪用して行われます。

パスとは「経路」を意味する言葉で、目的のファイルが保存されているディレクトリへアクセスするための道順を表します。

このパスには、「絶対パス」と「相対パス」の2種類があります。

| 絶対パス | ・ディレクトリ階層構造の最上位(ルート)から、目的のディレクトリやファイルまでの経路をすべて示したパス ・どの場所から参照しても、常に同じ文字列で表示される |

|---|---|

| 相対パス | ・現在参照しているディレクトリを基準に、目的のディレクトリやファイルまでの経路を示したパス ・起点となるディレクトリが変わるため、目的地までの経路も都度変化する |

ディレクトリトラバーサル攻撃では、このうちの「相対パス」が悪用されます。

例えば、「http://www.ABCsite.com/index/contact/product/blog.html」という構造のWebサイトがあるとします。

この場合、攻撃者が「非公開ブログ」のファイル名を推測し「../blog/20231201memo.html」などの相対パスを指定することで、本来は公開されていないページを不正に閲覧できてしまう可能性があります。

また、「contact」ディレクトリ配下に、非公開の情報が保存された「secret」ディレクトリがあるとします。

このとき、「product」ディレクトリからの相対パスとして「http://www.ABCsite.com/index/contact/product.cgi.file=../secret」のように指定すると、下位の階層から上位の階層にあるディレクトリへアクセスできてしまう場合があります。

このように、攻撃者に予測されやすいディレクトリ構造やファイル名を使用していると、ディレクトリトラバーサル攻撃を受けるリスクが高まります。

ディレクトリトラバーサル攻撃による被害を

ディレクトリトラバーサル攻撃を受けた場合、以下のような被害につながる恐れがあります。

- 個人・機密情報の漏洩

- データやファイルの改ざん・削除

- アカウントの乗っ取り・なりすまし

詳しく確認していきましょう。

個人・機密情報の漏洩

ディレクトリトラバーサル攻撃を受けると、本来であればアクセスできないはずのディレクトリに、不正にアクセスされてしまいます。

その結果、格納されていた顧客情報やデータベースの設定ファイルなどが漏洩する恐れがあります。

このような事態が発生すると、情報を悪用されるリスクに加え、顧客からの信頼の低下や、損害賠償請求による金銭的な被害などが発生する可能性もあります。

データやファイルの改ざん・削除

ディレクトリトラバーサル攻撃を受けると、設定ファイルやシステムデータの改ざん・削除が行われる可能性もあります。

例えば、サーバーが「データ」と「書き込み先ファイル名」をクライアントから受け取る仕組みになっている場合、攻撃者によってデータの内容を悪意あるものに書き換えられたり、書き込み先のファイル名を任意のファイル名に変更されたりする恐れがあります。

データが改ざんされると、Webサイト上に誤った情報や不適切な内容が掲載されたり、サイト訪問者がマルウェアに感染したりなどのリスクが生じます。

また、システムデータが削除された場合には、システムの停止やサービス提供の中断に追い込まれる可能性もあります。

アカウントの乗っ取り・なりすまし

ディレクトリトラバーサル攻撃によって閲覧されたファイルの中に、認証情報が含まれていた場合、アカウントの乗っ取りやなりすましといった不正行為に悪用されるリスクが生じます。

特に、Webサイトの管理者アカウントが乗っ取られると、Webサイトの改ざんや不正運用、さらにはサービス停止など、事業経営にまで深刻な被害が及ぶリスクもあります。

さらに盗まれた認証情報は、他サービスの不正アクセスに二次利用されたり、ダークウェブなどで不正売買されたりするなど、被害がさらに拡大する恐れもあります。

【TOP5】Webアプリケーション脆弱性診断で検出数の多い「注意したいポイントTOP5」とは?

現場で頻繁に発見される「特に多いWebアプリの5つのリスク」について、対策も含めて解説します!

ディレクトリトラバーサル攻撃の被害事例

国内で発生したディレクトリトラバーサル攻撃による被害事例を紹介します。

2020年1月、大手電機メーカーが、不正アクセスにより個人情報および機密情報が流出した可能性があると発表しました。

流出の可能性があるとされた情報は、以下の通りです。

- 従業員や採用応募者、関係会社の退職者などの個人情報

- 技術資料や営業資料などの機密情報

- 防衛省が指定した注意情報

調査の結果、攻撃者は、同社が運用していたウイルス対策システムに残存していたディレクトリトラバーサルの脆弱性を突いて、不正アクセスを行ったことが判明しています。

被害を受けた企業は、「侵入防止」「拡散防止」「流出防止」「グローバル対応」の 4つの視点からサイバーセキュリティー対策および監視体制の強化を進め、再発防止に取り組むとしています。

ディレクトリトラバーサル攻撃への対策

ディレクトリトラバーサル攻撃に有効な対策としては、以下が挙げられます。

- パラメータの外部入力によるファイルアクセスを不可にする

- サーバー上に非公開情報を置かない

- Webサーバー内のディレクトリのアクセス権限を最適化する

- プロにWebサイトの脆弱性診断を依頼する

詳しく確認していきましょう。

パラメータの外部入力によるファイルアクセスを不可にする

ディレクトリトラバーサル攻撃は、外部から指定された相対パスを通じて侵入されるため、これをできない仕様にすることが、根本的な解決策といえます。

具体的には、外部からパラメータによってファイル名を直接指定し、サーバーやWebサイトへアクセスできないような設計を行うことが重要です。

どうしてもパラメータでファイル名を直接指定できる仕様にしなければいけない場合は、入力値の検証を徹底する必要があります。

例えば、相対パスを記述するのに必要な文字列「..」などが検出された場合は、処理を行わない、またはエラーとした扱うといった対策を講じましょう。

サーバー上に非公開情報を置かない

そもそも外部からアクセスできる可能性のあるサーバーやWebサイトには、機密情報や個人情報をできるだけ保存しないようにすることも、有効な対策の一つです。

Webサーバー内のディレクトリのアクセス権限を最適化する

Webサイトやサーバー内に保管している機密情報など、本来は外部からアクセスされることを想定していないファイルについては、アクセス権限を適切に管理することも重要です。

例えば、閲覧権限を管理者のみに設定するなど、アクセス権限を最適化することで、重要な情報が不正に閲覧されるリスクを低減できます。

プロにWebサイトの脆弱性診断を依頼する

ディレクトリトラバーサル攻撃をはじめとする脆弱性を突いた攻撃への対策には、Webサイト上に脆弱性が存在しないかを定期的に調査し、必要に応じて改善することが欠かせません。

そこで、「ディレクトリトラバーサル攻撃の予防策」として効果的なのが、Webサイトやアプリケーションに潜む脆弱性を専門家が診断し、適切な対処法を提案する「Webアプリケーション脆弱性診断」です。

この診断では、ディレクトリトラバーサル攻撃の原因となるファイル名やディレクトリを指定する「パラメータ」を特定し、根本的な対策に向けたサポートを行います。

自社内でWebサイトの脆弱性に対する専門的な対処が難しい場合には、こうした診断サービス活用の検討が推奨されます。

ディレクトリトラバーサル対策なら「LANSCOPEプロフェッショナルサービス」

ディレクトリトラバーサル攻撃をはじめとするWebサイトの脆弱性につけ込むサイバー攻撃への対策として、LANSCOPE プロフェッショナルサービスの「Webアプリケーション脆弱性診断」を紹介します。

「Webアプリケーション脆弱性診断」では、スペシャリストがきめ細かい診断を行い、ディレクトリトラバーサル攻撃の発生要因となり得る、Webアプリケーションの脆弱性(課題)を洗い出した上で、有効な対策を提案します。

効率的かつ網羅的に、優先順位を付けながらWebサイトの課題に対策できるため、リリース前の確認はもちろん、定期的なセキュリティチェックにも適しています。

社内だけでは脆弱性に対する専門的な対処が難しいという場合は、ぜひ活用をご検討ください。

また、診断内容を重要項目に絞り、より低価格でWebアプリケーションの脆弱性診断を受けていただける「セキュリティ健康診断パッケージ」も提供しております。

まとめ

本記事では「ディレクトリトラバーサル攻撃」をテーマに、その仕組みや被害リスク・有効な対策などを解説しました。

本記事のまとめ

- ディレクトリトラバーサル攻撃とは「ディレクトリ(フォルダ)」を横断し、機密情報が格納されたディレクトリに不正アクセスする攻撃手法

- ディレクトリトラバーサル攻撃を受けた場合、「個人・機密情報の漏洩」「データやファイルの改ざん・削除」「アカウントの乗っ取り・なりすまし」といった被害リスクが想定される

- ディレクトリトラバーサル攻撃に有効な対策としては、「パラメータの外部入力によるファイルアクセスを不可にする」「サーバー上に非公開情報を置かない」「Webサーバー内のディレクトリのアクセス権限を最適化する」「プロにWebサイトの脆弱性診断を依頼する」などが挙げられる

ディレクトリトラバーサル攻撃は、以前から報告されている攻撃手法でありながら、現在でも被害事例が後を絶たない脅威の一つです。

Webサイトやアプリケーションを運営する企業は、自社だけでなく顧客の情報資産を守るためにも、日頃から安全なサイト・サービス作りに取り組むことが求められます。

自社内で専門的な調査や対策が難しい場合は、本記事で紹介したLANSCOPE プロフェッショナルサービスの「Webアプリケーション脆弱性診断」の活用もぜひご検討ください。

【TOP5】Webアプリケーションの脆弱性診断で検出数の多い「注意したいポイントTOP5」とは?

現場で頻繁に発見される「特に多いWebアプリの5つのリスク」について、対策も含めて解説します!

おすすめ記事