Written by 夏野ゆきか

目 次

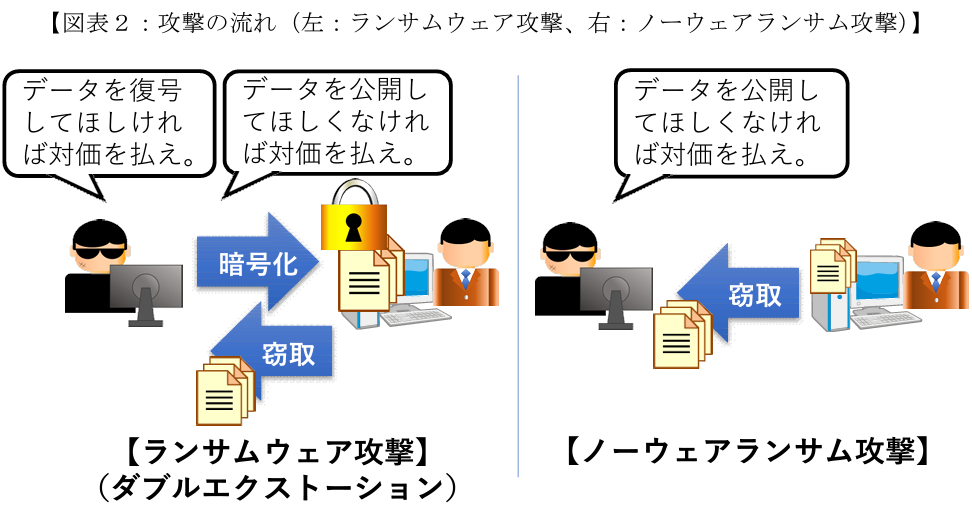

ノーウェアランサムとは、「データの暗号化」を行わない、新たなランサムウェア攻撃の手法です。従来のランサムウェアとノーウェアランサムは、攻撃手法や攻撃スピード、検知の難易度などが大きく異なります。

▼従来のランサムウェアとノーウェアランサムの違い

| 従来のランサムウェア | ノーウェアランサム | |

|---|---|---|

| 攻撃手法 | データを暗号化し、暗号化の解除と引き換えに身代金を要求 | データを窃取し、データを公開しないことと引き換えに身代金を要求 |

| 攻撃スピード | 遅い (暗号化に時間がかかる) |

速い (暗号化のプロセスがないので迅速に攻撃できる) |

| 検知の難易度 | 検知しやすい (暗号化処理の際、特徴的な挙動がみられるため) |

検知が難しい (静かに情報を窃取するため) |

ノーウェアランサムでは、盗んだデータをばらまく・公開すると脅迫して身代金を要求することから、高精度なアンチウイルスやEDRの導入とあわせて、データの保護も強化する必要があります。

特に以下の対策を徹底するようにしましょう。

・パスワードポリシーの見直し

・多要素認証の導入

・重要なデータの暗号化

・アクセス権限の最小化

本記事では、ノーウェアランサムと従来のランサムウェア攻撃の違いや、ノーウェアランサム対策などを解説します。

▼この記事をまとめると

- ノーウェアランサムとは、「データの暗号化」を行う工程を省くことで、効率化に特化した新たなランサムウェア攻撃手法

- 暗号化を行わないことで、挙動が検知されづらくなる(発見しづらい)という特徴もある

- 「ファイル暗号化」「企業への金銭要求」どちらもせず、データ自体をダークウェブで販売して金銭を得る、新たなランサムウェアの手口も発生

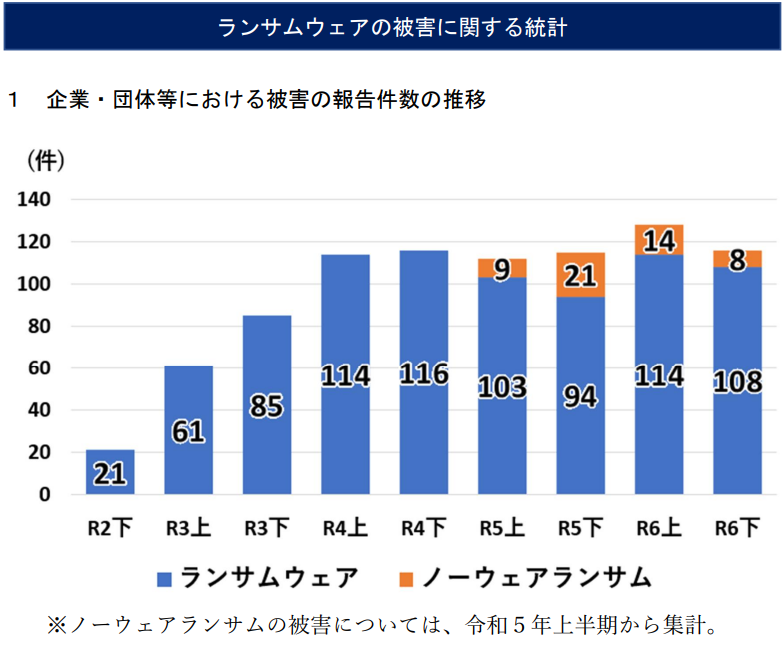

- 2023年度以降、通常のランサムウェア攻撃も一貫して猛威をふるっている

- LANSCOPEのセキュリティソリューションでは、最新のランサムウェア攻撃にも対策が可能

ノーウェアランサムとは?

ノーウェアランサムとは、データを暗号化せずに盗み出し、盗んだデータを「公開する」もしくは「ばらまきく」と脅迫して身代金を要求する、新たなランサムウェア攻撃の手口です。その暗号化しないという特徴から、警察庁は「ノーウェア(非暗号化型)ランサム」と名づけました。

ノーウェアランサムによる被害が日本国内で初めて確認されたのは2023年。

警察庁によれば、2023年は30件、2024年には22件の被害報告がされています。

出典:警察庁|令和6年におけるサイバー空間をめぐる脅威の情勢等について(令和7年3月13日)

現段階では件数は多くないものの、「データを暗号化する」という工程を省けることは、攻撃者側にとって大きなメリットになるため、今後増加する可能性も否定できません。

従来のランサムウェア攻撃とノーウェアランサムの違い

従来のランサムウェアとノーウェアランサムは、攻撃手法や攻撃スピード、検知の難易度などが大きく異なります。

以下はそれぞれの違いをまとめた表です。

▼従来のランサムウェアとノーウェアランサムの違い

| 従来のランサムウェア | ノーウェアランサム | |

|---|---|---|

| 攻撃手法 | データを暗号化し、暗号化の解除と引き換えに身代金を要求 | データを窃取し、データを公開しないことと引き換えに身代金を要求 |

| 攻撃スピード | 遅い (暗号化に時間がかかる) |

速い (暗号化のプロセスがないので迅速に攻撃できる) |

| 検知の難易度 | 検知しやすい (暗号化処理の際、特徴的な挙動がみられるため) |

検知が難しい (静かに情報を窃取するため) |

従来のランサムウェア攻撃は、データを暗号化し、その解除と引き換えに、高額な身代金要求するのが一般的でした。

また近年では、データの暗号化解除に加え、盗んだデータのばらまきと引き換えに、追加で身代金を要求する「二重恐喝(ダブルエクストーション)」も頻繁に見られています。

一方、ノーウェアランサムは、「二重恐喝」の手口のうち、データの暗号化の手順を飛ばし、最初からデータの公開と引き換えに身代金を要求する手口です。

出典:警察庁|令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について(令和5年9月21日)

ノーウェアランサムは暗号化するプロセスがないことから、攻撃スピードが速く、さらに検知が難しいという特徴もあります。

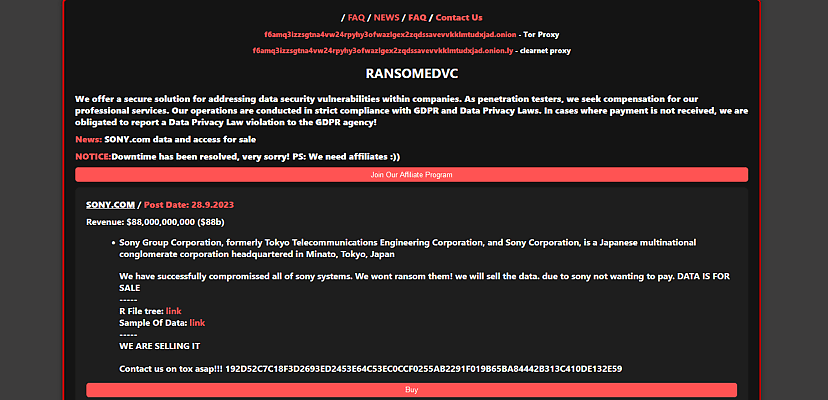

ダークウェブへの販売を目的とする、最新のランサムウェア攻撃

ノーウェアランサム以外にも、「データの暗号化」や「身代金の要求」を行わず、データの不正入手のみを行う「新種のランサムウェア攻撃」手法が報告されています。

この新たなサイバー攻撃では、攻撃者はランサムウェア攻撃にて入手した機密情報をダークウェブ上で販売し、攻撃のターゲットではなくデータを必要とする第三者から、金銭を獲得することを目的とします。

実際、日本の大手ITメーカーを標的に、入手したデータを販売目的で使用する、新種のランサムウェア攻撃が、2023年9月に発生しました。

具体的には「Ransomed.vc」と名乗るハッカー集団が、国内ITメーカーのシステムをハッキングし、データを盗んだと主張。

社内システムログインページのスクリーンショット、ベンチマークの詳細を概説するPowerPointの社内プレゼンテーション資料、複数のJavaファイルなど、同社の保有する「約6,000個のファイルにアクセス権限」を保有していると、供述しています。

出典:cyberdaily.au|Ransomed.vc group claims hack on ‘all of Sony systems’

出典:cyberdaily.au|Ransomed.vc group claims hack on ‘all of Sony systems’

▼Ransomed.vcからの脅迫文

We have successfully compromissed all of ■■■■ systems. We wont ransom them! we will sell the data. due to ■■■■ not wanting to pay.

(私たちはすべての ■■■■ システムを侵害することに成功しました。私たちは身代金を要求しません!データを販売いたします。■■■■ が支払いたくないため。)

出典:https://www.cyberdaily.au/commercial/9600-ransomed-vc-group-claims-hack-on-all-of-sony-systems

報告によると、身代金の要求は一切なく、攻撃の目的はデータの不正入手と販売であるとみられています。データの価格は明示されていませんが、Ransomed.vcは連絡先情報を提供し、データの取引を可能にしているようです。

大手ITメーカーは、社内検証用サーバー1台に不正アクセスの形跡はあるが、業務に大きな影響を与えるほどではないと発表しています。既に該当のサーバーを社内ネットワークからは切断し、より詳しい状況を調査中です。

この「新種のランサムウェア攻撃」が今後どれだけ流行するかは、不正入手したデータがダークウェブでどれだけ需要があるか(販売できるか)に依存するでしょう。従来のランサムウェアと対策内容に大きな差異はないため、企業は引き続き入念な対策の実施が必要となります。

ノーウェアランサムの被害事例

ここでは、国内と海外それぞれの被害事例を紹介します。

国内の事例

2023年12月、兵庫県伊丹市は、委託事業者のシステムが不正アクセスされ、20件の個人情報が流出したと発表しました。

委託事業者によれば、利用していたアプリサービスの一部に不正アクセスされ、保存していたファイルの持ち出し、および削除が行われたとのこと。

また、身代金の要求があったこともわかっています。

委託事業者は再発防止策として、セキュリティ強化とパスワード変更の対応を行うとしています。

海外の事例

2023年5月、ランサムウェアのサイバー攻撃集団「Clop」が、米国政府で利用されているファイル共有サービスの脆弱性を悪用し、ランサムウェア攻撃を実行した事例が報告されました。既に米国では複数の政府関連機関が、Clopによるランサムウェア攻撃を受けています。

この攻撃で特徴的だったのが、一般的なランサムウェア攻撃の常套手口である「データの暗号化」が行われず、窃取した情報のみを脅迫材料として使用する手法が採用された点です。

この手法は「ノーウェアランサム」に該当し、データの暗号化は実施されず、正規ツールや正規アカウントを悪用した攻撃フェーズが中心になりました。その結果、ランサムウェア攻撃の検知・対策が難しくなり、被害者が攻撃に気づきにくくなる仕組みです。

被害の具体的な額は公表されていないものの、被害対象となった製品のサーバーは、世界で2,000台強、法人数は1,000社を超えるとみられます。

この事態を受けCISAは、利用者に対して、ファイル共有サービス環境へのHTTP、HTTPSトラフィック無効化を呼びかけ。サイトへのアクセスを制限してセキュリティ向上を図ると共に、利用バージョンアップデートの実施を促しました。

ノーウェアランサムに有効な「セキュリティソリューション」とは

ノーウェアランサムを中心に、新たなランサムウェア攻撃被害について解説してきました。

「暗号化」の過程を行わないノーウェアランサム攻撃では、通常のランサムウェア攻撃に有効な「エンドポイントに侵入後の”不審な挙動”をキャッチし、検知対応する(事後対応)」という、EDR製品での対応が、困難となる可能性があります。

この懸念を払拭するには

1.そもそもの侵入を防ぐ、高性能な「アンチウイルス(EPP)」の導入

2.VPN経由など、ネットワーク侵入時に脅威を検知する「NDR」の導入

が有効です。ただし、“従来のランサムウェア攻撃を防御する要”としては、

3.エンドポイント侵入後のランサムウェアを検知する「EDR」の導入

も欠かすことができません。

弊社の提供する、1~3 に該当するセキュリティソリューションをご紹介します。

1.EPP・アンチウイルスによる「ランサムウェア攻撃の事前防御」

ランサムウェア攻撃の侵入をブロックするため、まずは高性能なアンチウイルスの導入が必要です。

仮にデータを暗号化しないノーウェアランサムであっても、優秀なアンチウイルスを導入することで、そもそもPCやサーバーへ侵入することを防御できます。

LANSCOPE サイバープロテクションでは、人工知能を仕様した高精度な「次世代型アンチウイルス」として、Deep Instinct(ディープインスティンクト)を提供しています。

「ディープラーニング」機能で未来を予測し、従来のアンチウイルスソフトでは検知することができない「未知のウイルス」も、99%※の確立で防御をすることができます。

※Unit221B社調べ

2.VPN経由など、ネットワークに侵入したランサムウェアを検知「NDR」

ノーウェアランサムの確実な検知として、有効な手段がネットワークセキュリティをつかさどる「ダークトレース(NDR)」という製品となります。

通常のランサムウェア攻撃では

・攻撃が侵入する場面

・データを暗号化する場面

の2つのシーンで攻撃を検知することが可能ですが、ノーウェアランサムの場合、後者のシーンがないことで、検知が難しくなるという懸念がありました。

しかし、NDR「ダークトレース」であれば「攻撃の侵入時」「データの暗号化時」両方でランサムウェアを検知できるため、通常・新種を問わず、幅広くランサムウェアに対応できるという強みがあります。

ダークトレースを導入していれば、仮にサーバーへ「アンチウイルスソフト」が導入できていない場合も、VPNやリモートデスクトップ経由で侵入したランサムウェア攻撃を、NDRにて検知することが可能です。

3.PCに侵入後のランサムウェアの検知なら「EDR」

「データの暗号化を行わない”ノーウェアランサム”は、『EDR』では検知できない可能性がある」旨をお伝えしました。

たしかにノーウェアランサムとの相性は未知数ですが、やはり従来のランサムウェア攻撃対策として、エンドポイントの事後対応を可能とする「EDR」導入は欠かせません。

仮にEPPで取り逃したランサムウェア攻撃も、EDRによって検知・対応することが可能なためです。

LANSCOPE サイバープロテクションでは、EPPにオプション追加で利用できる、お手頃価格のEDR「CylanceOPTICS」を提供しています。

また、自社のEDR運用が困難という企業様に向けて、EDR×運用監視サービスである「CylanceMDR」の提供も今期より開始しています。

ノーウェアランサムに有効な対策

ノーウェアランサムに有効な対策としては、以下が挙げられます。

1.OSやソフトウェアを最新のバージョンにアップデートする

2.パスワードポリシーを見直す

3.不審なリンク・添付ファイル・サイトを開かない

4.多要素認証を導入する

5.重要なデータを暗号化しておく

6.アクセス権限を最小限にする

1.OSやソフトウェアを最新のバージョンにアップデートする

OS・ソフトウェアのアップデートを怠り、古いバージョンのまま使用していると、脆弱性(セキュリティ上の欠陥)が解消されずに放置されることになります。

脆弱性の放置は、ランサムウェアをはじめ様々なサイバー攻撃に狙われる原因となります。

特にランサムウェア攻撃の主な侵入経路である「VPN」の脆弱性は、サイバー攻撃の踏み台として頻繁に悪用されています。VPNも忘れず、アップデートや最新のセキュリティパッチ適用をしてください。

2.パスワードポリシーを見直す

簡単に推測できるパスワードを使用すれば、それだけ攻撃者も容易にログイン情報を推測できるため、不正アクセスなどの攻撃を受けやすくなります。

そのため、社内でパスワードを設定する場合は「文字数の長さ」「複数の文字列を組み合わせる」など、簡単に推測ができないパスワードの作成をポリシーで義務付けると良いでしょう。

組織のパスワードポリシーを見直すことで、攻撃者の侵入対策の強化を図ることが重要です。

3.不審なリンク・添付ファイル・サイトを開かない

不審なリンクや添付ファイル、ウェブサイトから、アカウントデータなどの情報を抜き取られてしまう場合もあります。基本的に不審なメール、サイト、またはURLは開かないようにしましょう。

スパムメールなどには、ランサムウェアにつながるリンクや添付ファイルが、含まれる可能性があります。同様に、特定のウェブサイトを訪れた際にも感染するので注意してください。不正なウェブサイトを開くことで、マルウェア(ランサムウェア)がコンピュータに侵入し、データを奪われる危険性が高まります。

このような事態に陥らないために、組織内では社員に対する社内教育やセキュリティポリシーの周知が不可欠です。同時に、組織はセキュリティポリシーを策定し、社員にその遵守を徹底させる必要があります。セキュリティ意識の向上をはかり、ノーウェアランサムのリスクを最小限に抑えましょう。

4.多要素認証を導入する

多要素認証とは、システムなどにログインする際、パスワードの他に「SMSコード」や「生体認証」、「ワンタイムパスワード」などの入力を組み合わせる手法です。

多要素認証を導入することで、攻撃者が重要なデータ・システムへ不正にアクセスするリスクを低減することができます。

5.重要なデータを暗号化しておく

ノーウェアランサムでは、データを盗み出し、「公開されたくなければ身代金を払え」と脅迫してきます。

そのため、外部に公開されたら影響が大きい重要なデータに関しては、あらかじめ暗号化しておきましょう。

これにより、たとえ情報を持ち出されたとしても、データの中身を閲覧されたり、脅迫の材料として利用されたりすることを阻止できます。

6.アクセス権限を最小限にする

攻撃者は脅迫の材料として利用できそうな重要なデータを探索するために、システムに侵入後、権限昇格を繰り返す可能性があります。

※権限昇格…より高い権限レベル(管理者権限など)を得るため、獲得したログイン情報などを用いて、ネットワーク内の様々なシステムやアカウントへアクセスを繰り返すこと

そのため、「重要なデータにアクセスできるのは幹部層のみにする」など、アクセス権限を最小限にして、攻撃者が重要なデータに簡単にたどり着けないようにしておくことが重要です。

まとめ

ノーウェアランサムをはじめとする「最新のランサムウェア攻撃」について、手口や対策・近年の動向トレンドなどを解説してきました。

- ノーウェアランサムは暗号化を行わないランサムウェアで、海外では数年前から被害が出ており、2023年に日本でも初の被害報告が上がった

- ノーウェアランサムでは、データの暗号化でなく、公開やばらまきを対価に身代金を要求する

- 最新のランサムウェアの中には、身代金の要求をせず、データを販売し第三者から金銭を得るのが目的の手口もある

- ノーウェアランサムには、「EPP」「NDR」などのセキュリティソリューションが有効

- ノーウェアランサムの事前対策は「OSやソフトウェアを最新バージョンにアップデート 」「パスワードポリシーの見直し」「不審なリンク・添付ファイル・サイトを開かない」「復元できる前提」で、データのバックアップを残す」が有効

ノーウェアランサムは、今後も引き続き猛威を振るうことが予想されています。被害を最小限にするために、組織として早期に現状対策の見直し・取り組みを行いましょう。

最新のランサムウェアにも有効な、弊社のセキュリティソリューションについては、以下の資料もご活用ください。

おすすめ記事