Written by WizLANSCOPE編集部

目 次

リスクベース認証(RBA)とは、システムやサービスへのログイン時にユーザー行動やアクセス環境を分析し、リスクレベルに応じて追加の認証を行うなど、認証強度を調整するセキュリティ手法です。

リスクベース認証では、リスクが高いと判断された場合のみ追加の認証が行われるため、多要素認証と比較して、ユーザーの操作負担は軽減されます。

本記事では、リスクベース認証の仕組みやメリット・デメリットなどを解説します。

▼本記事でわかること

- リスクベース認証の概要

- リスクベース認証のメリット

- リスクベース認証の注意点

「リスクベース認証とは何か」「導入することでどのようなメリットが期待できるのか」などを知りたい方は、ぜひご一読ください。

リスクベース認証とは

リスクベース認証とは、システムやサービスへのログイン・認証時に、ユーザー行動やアクセス環境からリスクレベルを分析・評価し、リスクがあると判断された場合にのみ追加の認証を行うセキュリティ手法です。

例えば、普段は東京のオフィスから平日の日中にアクセスする従業員が、深夜に海外からの接続を試みたとします。

システムはこれを潜在的なリスクとして認識し、SMS認証や生体認証などの追加手続きを要求することで、不正アクセスを未然に防止します。

リスク有無の判断には、以下のような要素が使用されます。

| 要素 | 「リスクが高い」と判定される事例 |

|---|---|

| デバイス情報 | ・登録していないデバイスからのアクセス |

| アクセスする時間帯 | ・普段アクセスがない時間帯・曜日に発生したアクセス |

| IPアドレス | ・普段利用しているネットワーク経由ではないアクセス |

| 位置情報 | ・普段の行動範囲と大きく異なる地域からのアクセス |

フィッシング攻撃やリプレイ攻撃といったサイバー攻撃の高度化により、攻撃者がユーザーの認証要素を不正利用し、不正アクセスやなりすましを仕掛ける被害事例が増加しています。

従来の静的パスワードによる対策では十分なセキュリティを確保できない背景から、ユーザーエクスペリエンスを損なうことなく高度なセキュリティを実現する「リスクベース認証」への注目が高まっています。

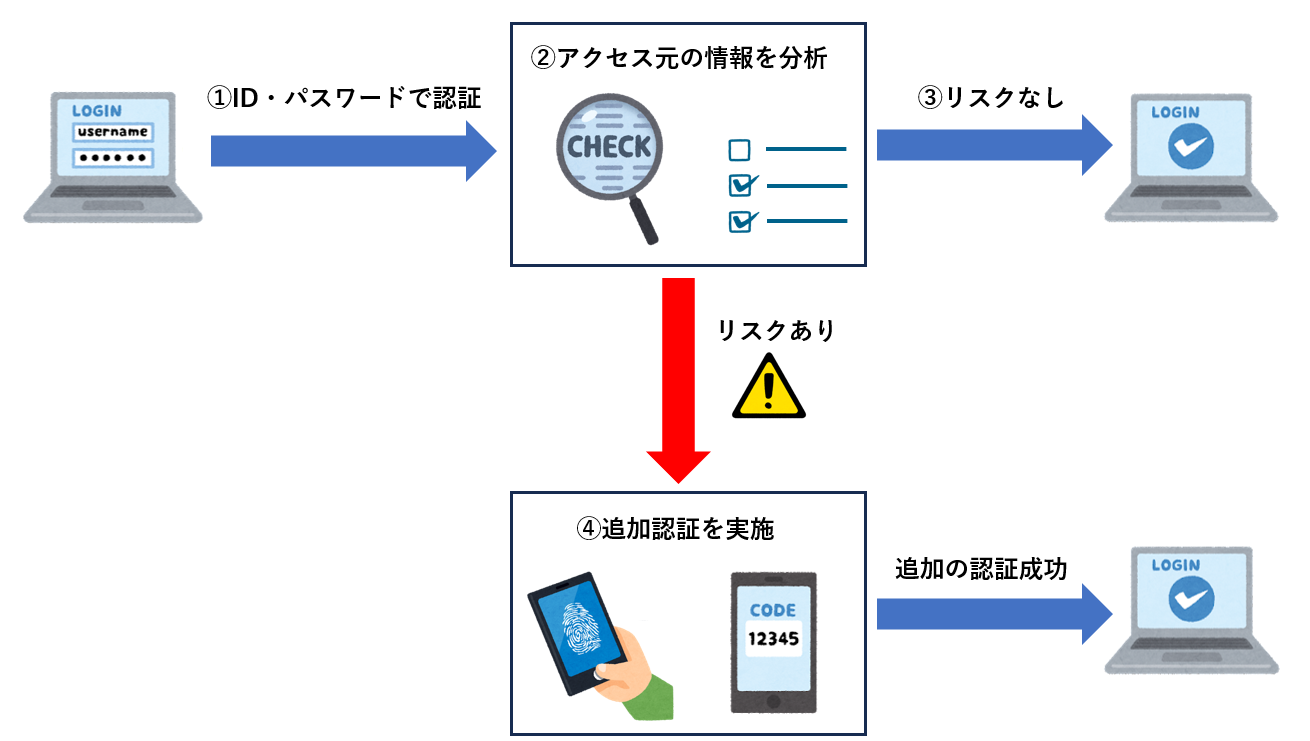

リスクベース認証の仕組み・流れ

リスクベース認証が行われる際の基本的な流れは、以下の通りです。

- ユーザーがIDとパスワードを入力し、ログインする

- システム側は送信された認証情報とともに、アクセス元のIPアドレスやデバイス情報、位置情報、時間帯などを含むユーザー行動を分析する

- 分析の結果、リスク無しと判断された場合、ユーザーはそのままログイン可能

- 分析の結果、リスク有りと判断された場合、追加認証が実行される。認証が成功すればログイン可能

▼リスクベース認証の仕組み

リスクベース認証では、セキュリティリスクのレベル別に認証段階を設けることで、セキュリティ強化とユーザーエクスペリエンス(UX)の最適化を両立することが可能です。

リスクベース認証の種類

リスクベース認証には、「アクティブ認証」と「パッシブ認証」の2種類があります。

それぞれの認証方法の特徴を解説します。

アクティブ認証

アクティブ認証は、追加認証においてユーザー操作を必要とする方式です。

例えば、スマートフォンに送信されたワンタイムパスワードの入力や、事前に設定された秘密の質問への回答などが、アクティブ認証に該当します。

この方式のメリットは、確実な本人確認が可能という点です。

ユーザーが実際に操作する必要があるため、仮に第三者にID・パスワードを窃取されたとしても、不正アクセスのリスクを大幅に低減できます。

オンラインバンキングでの送金や、重要な個人情報の変更といった、高度なセキュリティが要求される場面で重宝されます。

パッシブ認証

パッシブ認証は、追加認証においてユーザーの操作を必要としない認証方式です。

この方式では、アクセスしたデバイスの種類やIPアドレス、過去の行動履歴などの情報をもとにユーザーの本人確認を行います。

ユーザー操作が不要なパッシブ認証は、利便性が高くなる一方で、アクティブ認証に比べ、ややセキュリティ強度が低くなる懸念があります。

そのため、社内システムやイントラネットといった、アクセス環境が比較的限定された環境下での使用や、アクティブ認証との併用が推奨されます。

リスクベース認証を導入するメリット

リスクベース認証を導入するメリットとして、以下の2点が挙げられます。

- ログイン時のセキュリティを高められる

- ログイン時のユーザーの負担を軽減できる

詳しく確認していきましょう。

ログイン時のセキュリティを高められる

リスクベース認証の最大のメリットは、セキュリティレベルを大幅に向上できることです。

認証プロセスにおいて、複数の要素を総合的に評価するため、従来のID・パスワードのみの認証に比べて、より精密な本人確認が可能になります。

仮に、ログイン情報が漏洩した場合でも、不正アクセスのリスクを大幅に低減できます。

ログイン時のユーザーの負担を軽減できる

リスクベース認証には、ユーザーの負担を軽減できるというメリットもあります。

この点は、特に「多要素認証」と比較した場合に顕著です。

多要素認証とは、以下の3つの認証要素のうち、2つ以上の要素を組み合わせて認証を行うセキュリティ手法です。

| 知識情報 | 特定のユーザーのみが知っている情報 例:パスワード、秘密の質問の回答 |

|---|---|

| 所持情報 | 利用者本人が所持している情報 例:スマートフォン、ICカード |

| 生体情報 | 本人固有の身体情報 例:指紋、顔、虹彩 |

ログイン時に必ず追加の認証手続きが必要となるため、セキュリティを確実に強化できる反面、ユーザーにとっては負担が大きくなりやすいです。

一方でリスクベース認証では、不審な動作が検知された場合のみ追加認証が行われるため、セキュリティを保ちながら、ユーザーの負担を軽減できます。

リスクベース認証の注意点

リスクベース認証は優れた認証方式ですが、導入や運用にあたっては、いくつかの課題も考慮する必要があります。

主な課題としては、以下の点が挙げられます。

- 誤検知による正当なアクセスのブロック

- 導入・運用にかかるコスト・専門知識の必要性

- リスク評価の精度の限界

例えば、リスクベース認証では、「普段と異なるユーザー行動」をリスクとして評価するため、「出張先や新しいデバイスからのログイン」が不正と判断される場合があります。

そのため、出張が多い企業などでは、リスク判定の段階を調整するなど、運用設計の工夫が求められます。

また、導入費用やシステムの複雑さといった課題もあるため、ベンダーの支援を活用したり、段階的に導入することで負担を軽減したりすることが重要です。

さらに、リスクベース認証のみで不正アクセスのリスクを完全に排除することは難しいため、企業・組織は、その他のセキュリティ対策や認証方法と組み合わせて運用する必要があります。

認証関係の不正アクセス対策なら「LANSCOPE プロフェッショナルサービス」

Webアプリケーションやクラウドサービスなどにおける認証関連の不正アクセス対策を支援するサービスとして、本記事では「LANSCOPE プロフェッショナルサービス」を紹介します。

「LANSCOPE プロフェッショナルサービス」では、セキュリティの専門家が、貴社の認証・アクセス周りのセキュリティリスクを診断し、リスクレベルに基づく脆弱性の優先順位づけや、最適な対策方法について提案します。

自社システムやサイトの「認証周り」の課題に対策する「脆弱性診断・セキュリティ診断」

「LANSCOPE プロフェッショナルサービス」の「脆弱性診断・セキュリティ診断」では、お客様のサーバーやネットワーク・Webアプリケーション環境にて、脆弱性の有無や権限設定の見直しなどをセキュリティの専門家が実施します。

リスクベース認証の導入が日常的な対策とすれば、脆弱性診断はスポットで定期的に実施する「健康診断」のようなセキュリティ対策です。

▼脆弱性診断:「認証周り」の確認項目の例

- アカウントロックの有無(適切か)

- 多要素認証の有無

- エラーメッセージから認証情報が推測できないか

- パスワードの強度は十分か

脆弱性診断を実施することで、「不正アクセス攻撃への耐性があるか」「課題は何か」「セキュリティリスクはどのレベルか」などの項目を明らかにし、脆弱性への対策を効率的に実施できるようになります。

クラウドサービスへの不正アクセスを防止「クラウドセキュリティ診断」

Microsoft 365 やAWSといったクラウドサービスにおける認証周りのセキュリティ強化には、「クラウドセキュリティ診断」が有効です。

以下のような、不正アクセスの原因となる管理設定上の不備を洗い出すことで、攻撃者の侵入リスクを低減します。

- 各種クラウドサービスに「多要素認証」を適用する

- セッションタイムアウト時に「強制的にログアウトする」

まとめ

本記事では、リスクベース認証の概要や仕組み、導入メリットなどを解説しました。

本記事のまとめ

- リスクベース認証とは、ユーザーの行動を分析し、リスクレベルが高いと判断した場合に追加認証を行うセキュリティ方式

- リスクベース認証には「アクティブ認証」と「パッシブ認証」の2種類がある

- 導入することで、「ログイン時のセキュリティ強化」と「ユーザーの負担軽減」が期待できる

- リスクベース認証を導入する際は、「誤検知による正当なアクセスの拒否」「導入や運用のコスト・人的リソースの必要性」などの課題を考慮する必要がある

リスクベース認証は、セキュリティの強化とユーザーの負担軽減を両立するセキュリティ手法です。

企業・組織のセキュリティが重要視される現代において、動的かつ柔軟な認証手法として有効です。

本記事で紹介した「LANSCOPE プロフェッショナルサービス」は、Webアプリケーションやクラウドサービスなどにおける認証関連の不正アクセス対策を支援するサービスです。

不正アクセスや情報漏洩の被害から自社を守るためにも、ぜひ脆弱性診断の実施をご検討ください。

おすすめ記事