Written by WizLANSCOPE編集部

目 次

スプーフィングとは、信頼できる企業、個人、デバイスなどになりすましてユーザーやシステムなどに誤った行動をとらせる行為です。

スプーフィングが生じると、情報や金銭の窃取、マルウェア感染などの被害が懸念されるため、適切な対策が求められます。

本記事では、スプーフィングの概要や種類、対策などを解説します。

▼本記事でわかること

- スプーフィングの概要

- スプーフィングの種類

- スプーフィングの検知方法

- スプーフィングへの対策

「スプーフィングとは何か」「どのような対策が有効なのか」などを知りたい方はぜひご一読ください。

スプーフィングとは

スプーフィングとは、信頼性の高い企業や個人、デバイスなどになりすまし、相手を欺き、誤った行動をとらせる行為です。

メール・電話・Webサイトなど、さまざまな通信チャネルを通じておこなわれます。

スプーフィングを受けると、社内ネットワークに侵入され、機密情報や認証情報といった重要情報が盗まれる恐れがあります。

そのほかにも、自社サイトが改ざんされ、フィッシング詐欺に利用されてしまうケースも考えられます。

スプーフィングによる被害は、企業のブランド価値の低下などにもつながりかねないため、早期の検知と対策が欠かせません。

スプーフィングの仕組み

スプーフィングは、「なりすまし」と「ソーシャルエンジニアリング」を組み合わせた攻撃手法です。

ソーシャルエンジニアリングとは、通信技術を使わずに、システムやサービスのログインに必要な情報を盗み取る情報窃取の手口です。

例えば、信頼できる人物になりすまし、心理的なすきや油断につけこんで、情報の窃取などをおこないます。

スプーフィングの具体的な手口として、以下が挙げられます。

- 有名企業に酷似した偽サイトを作成し、ユーザーを油断させて、情報を入力される

- 取引先の担当者になりすまして偽の請求書を添付したメールを送り、入金を促す

このように、見た目の信頼性と心理的な信頼を同時に利用し、巧みに騙す点が、スプーフィングの危険性を高めています。

スプーフィングの種類

スプーフィングには、いくつかの種類があります。

本記事では、9つのスプーフィングについて解説します。

- メールスプーフィング

- IPスプーフィング

- Webサイトスプーフィング

- GPSスプーフィング

- DNSスプーフィング

- ARPスプーフィング

- 発信者ID(電話)スプーフィング

- テキストスプーフィング

- 顔のスプーフィング

それぞれの手法の特徴を理解しておくと、適切な対策を講じることが可能になります。

詳しく解説します。

メールスプーフィング

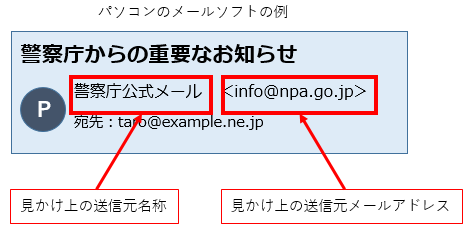

メールスプーフィングとは、攻撃者がメールのヘッダー部分を改ざんし、偽のアドレスを表示させることで、信頼できる相手からのメッセージであるかのように装う手法です。

常日頃からメールのヘッダーまで注意深くチェックしている人は少なく、表示される送信者名やアドレスが知っている人や企業のものだった場合、そのメールが本物だと判断してしまいがちです。

攻撃者はこの心理を悪用し、金銭の振り込みを要求したり、機密情報へのアクセス許可を求めたりする内容のメッセージを送信します。

また、こうした偽装メールには、マルウェアが仕込まれたファイルが添付されている場合も少なくありません。

もし添付ファイルを開いてしまうと、個人のコンピューターだけでなく、社内ネットワーク全体にウイルスが拡散する恐れもあります。

IPスプーフィング

IPスプーフィングとは、IPアドレスを偽装して、システムをだます手法です。

本来、通信パケットのヘッダー部分にあるIPアドレスは送信者のアドレスです。

しかしIPスプーフィングでは、このIPアドレスを改ざんして身元を偽り、接続を試みます。

たとえば、IPアドレスを書き換えることで社内からアクセスしているように見せかけ、ファイアウォールの認証をすり抜けることも可能になってしまいます。

Webサイトスプーフィング

Webサイトスプーフィングは、正規のWebサイトに酷似した偽サイトを作成して利用者を騙す手法です。

攻撃者は本物のサイトのデザインやレイアウトを模倣し、見た目では区別がつかないほど精巧な偽サイトを構築します。

利用者が偽サイトと気づかずに個人情報を入力すると、その情報は攻撃者の手に渡ってしまいます。

Webサイトスプーフィングは多くの場合、メールスプーフィングと連携して実行されます。

GPSスプーフィング

GPSスプーフィングとは、偽のGPS信号を送信し、正規のGPS信号を打ち消してしまう手法です。

偽のGPS信号を送ることで、攻撃者が自分自身の位置情報を不正に操作したり、自動車のナビゲーションシステムを操作して、運転者を意図しない場所へ誘導したりすることが可能です。

攻撃の規模が拡大すると、船舶や航空機の位置情報システムまでもが影響を受ける恐れがあります。

また、スマートフォンの位置情報サービスを利用するアプリケーションも、GPSスプーフィングの標的となりやすく、個人のプライバシーや安全が脅かされる危険性があります。

DNSスプーフィング

DNSスプーフィングは、DNSキャッシュポイズニングとも称される攻撃手法で、DNSサーバーの情報を書き換え、ユーザーを偽サイトのIPアドレスに誘導します。

具体的には、以下の手順で実行されます。

- 特定のWebサイトを模倣した偽のサイトが作成される

- DNSサーバーの情報を改ざんし、正規ドメインと偽のIPアドレスの組み合わせをDNSサーバーに送り込む

- ユーザーが本物のWebサイトにアクセスしようとする

- DNSサーバーから本来のIPアドレスではなく、攻撃者が挿入した不正なIPアドレスが提供される

DNSスプーフィングを受けると、ユーザーは、提供された不正なIPアドレスに基づいて偽サイトにアクセスし、そこで個人情報などを入力してしまいます。

正しいドメインを入力しても、裏側で偽のIPアドレスへ導かれるため、攻撃されていることに気づきにくいのが厄介な点です。

ARPスプーフィング

ARP (Address Resolution Protocol)とは、IPアドレスからMACアドレス(ネットワーク機器に割り当てられる固有の識別番号)を特定するための通信プロトコルです。

▼ARPの仕組み

- ARPが同一ネットワーク内のデバイスに対して、IPアドレス「xxx.xxx.x.x」に対応するMACアドレスを問い合わせる

- 対応するデバイスが応答する

- IPアドレスとMACアドレスの対応関係がARPテーブルに記録される

- 以降の通信では、その記録を参照して送受信がおこなわれる

ARPスプーフィングでは、このMACアドレスの問い合わせの際に、該当デバイスになりすまして、誤ったMACアドレスを返します。

この操作により、本来は別のデバイスに送られるはずのデータが、攻撃者のデバイスに転送されてしまいます。

この攻撃が成功すると、攻撃者は標的宛ての通信内容の盗聴や改ざん・停止が可能になり、情報漏洩や通信の信頼性低下のリスクが高まります。

発信者ID(電話)スプーフィング

発信者ID(電話)スプーフィングとは、発信者情報を改ざんして、相手をだます手法です。

たとえば、見慣れた市内局番や信頼できる組織の電話番号に偽装することで、ターゲットが電話に出る確率を高めます。

VoIP技術の普及により、このような番号偽装は以前よりもはるかに簡単に実行できるようになりました。

電話に出た被害者に対して、攻撃者は通常、カスタマーサポートの担当者や政府機関の職員を装います。

巧妙な話術を用いて、社会保障番号、生年月日、銀行口座情報、パスワードなどの重要な個人情報を聞き出そうとしてくるのです。

一部の高度な攻撃では、通話を海外や長距離キャリアに転送し、被害者に高額な通話料金を負担させる手口も確認されています。

テキストスプーフィング

テキストメッセージスプーフィングとは、SMSを利用した攻撃手法です。

攻撃者は送信者IDを偽装して、実在する企業や公的機関になりすましてSMSを送信します。

偽装されたメッセージには、フィッシングサイトへの誘導リンクや、悪質なソフトウェアをダウンロードさせるためのリンクが含まれていることがあります。

顔のスプーフィング

顔認証に対するスプーフィング攻撃では、ハッキングされたシステムやソーシャルメディアのプロフィールから不正に取得された生体認証データが悪用されます。

攻撃者は高解像度の写真や動画、さらには3Dモデルを使用して、顔認証システムをだまそうとします。

この攻撃により、攻撃者は正規の利用者になりすまして、保護されたシステムやサービスへの不正アクセスを実現します。

スプーフィングの検知方法

スプーフィングの主な検知方法は以下の通りです。

- デジタル署名

- ソース確認

- パターン分析

- スペルエラーチェック

- ネットワークトラフィック監視

詳しく解説します。

デジタル署名

デジタル署名は、送信者が真正であることを証明し、コンテンツが改ざんされていないことを証明できる技術です。

有効なデジタル署名が付与されていない場合、そのコンテンツは攻撃者によって改ざんされている可能性があります。

とくに重要な契約書や金融取引に関連するメッセージでは、署名の有無を確認することで、スプーフィングの被害を受けていないかを検証することができます。

ソース確認

通信の送信元を慎重に確認・検証することは、スプーフィングを見抜く基本的な方法です。

一見本物に見えるメールであっても、送信者のアドレスを詳細に調べると、わずかな違いや不自然な点が発見される場合があります。

正規の企業や組織から送られてきたように見えるメッセージには、ドメイン名にごくわずかな変更が加えられているケースが多いため、正しい送信元かどうかを注意深く確認することが重要です。

パターン分析

システムや人間の行動には一定の規則性があり、この通常のパターンから逸脱した活動は警戒すべきサインです。

たとえば、普段は営業時間内にしか連絡してこない取引先から深夜にメールが届いた場合や、文体や言い回しが普段と大きく異なる場合は注意が必要です。

スペルエラーチェック

なりすましメールでは、差出人やドメインにごくわずかな綴りの違いが仕込まれていることがあります。

一目では気づかないような微細な文字の変更や追加により、正規のアドレスに似せた偽のアドレスが作成されます。

受信したメールのアドレスを既知の正規アドレスと慎重に比較し、スペルエラーのチェックをすることで、なりすましメールを見分けることができるでしょう。

ネットワークトラフィック監視

ネットワーク通信を定期的に監視し、通常と異なる通信量の急増や不明な接続先を検出することは、スプーフィングの早期発見に有効です。

異常なトラフィックパターンは、スプーフィングやそれに関連する攻撃の兆候である可能性があります。

スプーフィングへの対策

スプーフィングを受けないためには、以下のような対策が有効です。

- 通信の暗号化

- 多要素認証の導入

- DNSSECの実装

- ファイアウォールの設定変更

- OS・ソフトウェア・ハードウェアの最新化

- 従業員へのセキュリティ教育の実施

詳しく解説します。

通信の暗号化

通信経路を暗号化することで、IPアドレスを盗まれるリスクを低減でき、IPスプーフィングの回避につながります。

WebサイトはHTTPではなくHTTPSを利用し、SSL/TLS証明書を適切に管理することで、利用者との間で安全な情報交換を実現できるでしょう。

多要素認証の導入

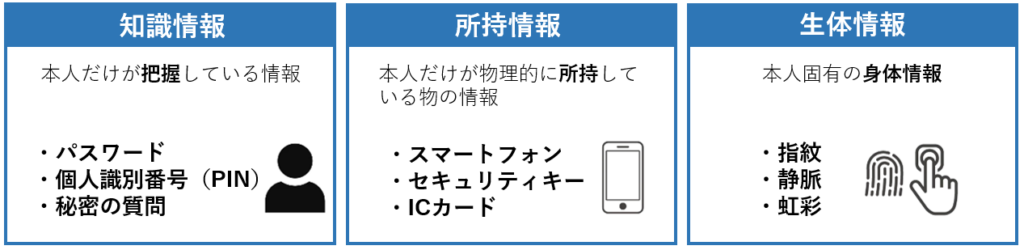

多要素認証とは、ユーザーの身元確認のため、「知識情報」「所持情報」「生体情報」の中から2つ以上の認証要素を組み合わせて認証をおこなうセキュリティ手法のことです。

たとえば、Webサービスにログインするためにパスワード(知識情報)を入力後、認証アプリのコード(所持情報)を入力してログインするのが多要素認証です。

多要素認証を導入すると、WebサイトスプーフィングによってID・パスワードが盗まれてしまっても、不正ログインを回避できる可能性が高まります。

DNSSECの実装

DNSセキュリティの拡張機能である「DNSSEC」は、DNSクエリへの応答が正規の情報源から提供されていることを検証できる技術です。

この仕組みにより、DNSスプーフィングのリスクを大幅に低減することが可能になります。

DNSSECを導入したWebサイトでは、デジタル署名を利用して情報の真正性が保証されます。

アクセスしようとするサイトが本物であることを技術的に証明できるため、偽装サイトへの誘導を防止できます。

ファイアウォールの設定変更

ファイアウォールとは、ネットワークの境界に配置され、通信を監視・制御するセキュリティシステムです。

事前に定義されたルール・ポリシーに基づき、許可されていない通信をブロックすることで、内部ネットワークへの不正侵入を防ぎます。

ファイアウォールは、IPアドレスをもとに、通信を許可するかどうかを判断します。

そのため、内部ネットワークのIPアドレスを装って接続を試みようとするIPスプーフィングが仕掛けられると、標準的な設定だとすり抜けてしまう危険性があります。

IPスプーフィングを防ぐには、内部ネットワークのIPアドレスを装った外部からの通信を拒否する設定をする必要があります。

OS・ソフトウェア・ハードウェアの最新化

OSやアプリケーション、各種ソフトウェアなどの状態を常に最新に保つことで、既知の脆弱性を悪用した攻撃を防ぐことができます。

とくにセキュリティパッチは早急に適用し、攻撃者に悪用される隙を与えない体制を整えることが重要です。

自動更新機能を活用すると、管理負荷を軽減しながら、継続的な高いセキュリティレベルを維持することができるでしょう。

従業員へのセキュリティ教育の実施

技術的な対策を徹底しても、従業員のセキュリティ意識が低い場合、スプーフィングの被害にあう危険性は減りません。

たとえば、不審なメールに記載されたURLを安易にクリックしてしまうと、偽サイトに誘導されたり、情報窃取型のマルウェアをダウンロードさせられたりする危険性があります。

こうした被害を未然に防ぐためには、従業員への情報セキュリティ教育を継続的に実施し、セキュリティ意識を高めることが重要です。

セキュリティ教育で共有すべき内容の例としては、以下が挙げられます。

- 不審なメールの添付ファイルやリンクを開いてしまった場合のリスク

- 不審なメールの見分け方

- 不審なメールを受信した場合の対応フロー

とくに演習や模擬攻撃を取り入れたトレーニングは、実践的な防御力を養うのに有効です。

IP・DNSスプーフィングへの対策に「LANSCOPE プロフェッショナルサービス」

IPアドレスやDNSサーバーの情報を偽装して、社内ネットワークへの接続や情報窃取を試みるスプーフィングへの有効な対策として、LANSCOPE プロフェッショナルサービスの「ネットワーク診断」を紹介します。

IPスプーフィングやDNSスプーフィングによる被害を防ぐためには、ネットワーク機器やサーバーに潜む設定不備や脆弱性を明らかにし、適切に対処する必要があります。

LANSCOPE プロフェッショナルサービスの「ネットワーク診断」は、スプーフィングで悪用されかねない、設定不備や脆弱性をセキュリティのスペシャリストが洗い出し、具体的な対策を提案するサービスです。

さらに、診断で洗い出された脆弱性に対して擬似攻撃をおこない、実際にスプーフィングが成立するのか、サーバーやネットワークにセキュリティ耐性はあるのかなどを評価することも可能です。

診断をおこなうスペシャリストは、国家資格である「情報処理安全確保支援士」を保有しており、高い専門性に基づいて、わかりやすく詳細な診断報告の提供が可能です。

スプーフィングをはじめとする脅威から自社を守るために、LANSCOPE プロフェッショナルサービスの「ネットワーク診断」の実施をぜひご検討ください。

まとめ

本記事では「スプーフィング」をテーマに、その概要や種類、対策などを解説しました。

▼本記事のまとめ

- スプーフィングとは、信頼できる企業・個人・デバイスなどになりすまして、ユーザーやシステムなどに誤った行動を取らせる行為

- スプーフィングには、「メールスプーフィング」「IPスプーフィング」「電話スプーフィング」などさまざまな種類が存在する

- スプーフィングを検知するには、「デジタル署名」「パターン分析」「ネットワークトラフィック監視」などの方法がある

- スプーフィングを防ぐためには、「通信の暗号化」「DNSSECの実装」「ファイアウォールの設定変更」といった技術的な対策に加え、「従業員へのセキュリティ教育の実施」も重要である

本記事で紹介した通り、スプーフィングにはさまざまな種類があります。

まずはどのような手法があるのかを把握し、それぞれの手法に対して、どのような対策が必要かを検討することが推奨されます。

攻撃者は、Webサイトスプーフィングとメールスプーフィングを連携させるなど、複数の手口を組み合わせて攻撃を仕掛けてくる場合もあるので、包括的なセキュリティ対策を意識しましょう。

本記事で紹介したLANSCOPE プロフェッショナルサービスの「ネットワーク診断」は、スプーフィングの標的となり得るネットワーク機器やサーバーにおける脆弱性を洗い出し、適切な対策を提案するサービスです。

脆弱性を突いたサイバー攻撃は、年々高度化・巧妙化しており、その被害規模も拡大しています。

このような攻撃の被害から自社を守るためにも、ぜひネットワーク診断・ペネトレーションテストの実施をご検討ください。

おすすめ記事