Written by MashiNari

“ChatGPT”の社内利用ルール、どう決める?

【AIサービス利用ガイドライン】を公開!

MOTEXが社内向けに作成したAIサービス利用ガイドラインをダウンロードできます。利用方針の決め方、作成ポイントの解説付き!

目 次

ゼロトラストアーキテクチャとは、ゼロトラストにもとづき、企業・組織のシステムやデバイス、データなどのリスクを最小限に抑えるためのセキュリティ対策の考え方です。

ちなみにゼロトラストとは、すべてのユーザーやデバイスを信頼せず、情報資産への全アクセスに対し検査・認証を行うというセキュリティ概念を指します。

ゼロトラストアーキテクチャを導入することで、「場所・デバイス問わず安全にアクセスできる」「セキュリティをより強化できる」といったメリットが期待できることから、近年注目されています。

ゼロトラストアーキテクチャを構成する要素としては

- 認証と認可

- ネットワーク

- エンドポイント対策

- ログ収集

などがあり、これらを実現するためには多要素認証やEDR、CASBといったさまざまなソリューションを組み合わせて活用することが求められます。

この記事では、ゼロトラストアーキテクチャの概要や導入時のポイントなどを解説します。

▼この記事でわかること

- ゼロトラストアーキテクチャが注目される背景には、「セキュリティの強化」「リモートワークの増加」「クラウドの利用拡大」の3つのポイントがある

- ゼロトラストアーキテクチャを構成する要素は「認証と認可」「ネットワーク「エンドポイント対策」「ログ収集」」がポイントになる

- 組織の課題や展望により設計は大きく変わるため、組織全体で長期的に取り組むことが重要

ゼロトラストアーキテクチャとは

ゼロトラストアーキテクチャとは、ゼロトラストの概念に則したセキュリティ環境を構築するための要素や構造の総称と考えることができます。

※ゼロトラスト…すべてのユーザーやデバイスを信頼せず、情報資産への全アクセスに対し検査・認証を行うというセキュリティ概念

NISTによるゼロトラストアーキテクチャの定義

NIST(米国国立標準技術研究所)では、ゼロトラストアーキテクチャを以下の通り定義しています。

出典:米国国立標準技術研究所(PwCコンサルティング合同会社訳)「NIST SP800-207」

システムのコンポーネントや機能以外にも、データや処理のフロー、ポリシーなどを幅広く包括しています。

デジタル庁が考えるゼロトラストアーキテクチャ

デジタル庁では、ゼロトラストアーキテクチャを下記のように捉え、運用方針を定めています。

出典:デジタル庁「ゼロトラストアーキテクチャ適用方針」

ゼロトラストの概念に則り、攻撃者が侵入した後の対処にフォーカスしています。

そのために権限を最小化し、内部の通信を常に検証するモデルをデジタル庁では作成しています。

組織のセキュリティ環境にゼロトラストの概念を取り入れるときは、ゼロトラストアーキテクチャの設計が必要となります。

なぜゼロトラストアーキテクチャが注目されるのか

ここでは、なぜゼロトラストアーキテクチャが注目されているのか。「セキュリティの強化」「リモートワークの増加」「クラウドの利用拡大」の3つのポイントについて解説します。

セキュリティの強化

ゼロトラストアーキテクチャは、従来のネットワークセキュリティ手法とは異なり、ネットワーク内部のユーザーやデバイスを最初から信頼しないという考え方に基づいています。そのため、アクセスが必要なリソースに対して、厳密な認証と権限付与が行われます。これにより、不正アクセスやデータ漏洩のリスクが軽減されるとともに、内部からの攻撃や権限の悪用にも対処できるようになります。

また、マイクロセグメンテーションという技術を用いて、ネットワーク内部を細かく分割し、異なるセキュリティレベルを設定することができます。そうすることで権限のないユーザーやデバイスがアクセスできる範囲を最小限に抑えることができ、セキュリティを一層強化することができます。

リモートワークの増加

近年、リモートワークが急速に普及しており、企業ネットワークの外部からのアクセスが増えています。従来のネットワークセキュリティ手法では、企業ネットワークの内部を信頼し、外部からのアクセスに対してセキュリティ対策を行っていましたが、リモートワークの増加により、このアプローチが十分でなくなっています。

ゼロトラストアーキテクチャは、ネットワーク内外に関わらず、すべてのユーザーやデバイスに対して厳密な認証と権限付与を行うため、リモートワークのセキュリティを確保するのに適しています。リモートワークをしている従業員がアクセスするリソースに対して、最小限の権限を与えることで、不正アクセスやデータ漏洩のリスクを軽減することができます。また、リモートワークのデバイスのセキュリティ状態をリアルタイムで監視し、異常が検出された場合にはアクセスを制限することも可能です。

クラウドの利用拡大

クラウドサービスの利用が増えるにつれ、企業のデータやアプリケーションがオンプレミス環境からクラウド環境に移行しています。そのため、従来のネットワークセキュリティ対策では対応しきれない課題が増えています。

ゼロトラストアーキテクチャは、クラウド環境でのセキュリティを強化するために有効です。クラウドサービスへのアクセスに対しても、ゼロトラストアーキテクチャは厳密な認証と権限付与を行います。

これにより、クラウド上のデータやアプリケーションへの不正アクセスやデータ漏洩のリスクを軽減することができます。

また、マルチクラウド環境やハイブリッドクラウド環境においても、一貫したセキュリティポリシーを適用することが可能です。さらに、クラウドサービスプロバイダーが提供するセキュリティ機能と連携することで、より効果的なセキュリティ対策を行うことができます。

ゼロトラストアーキテクチャは、クラウド環境においても従来のネットワークセキュリティ手法に比べて高いセキュリティを提供するため、クラウドの利用拡大に伴って注目されています。

ゼロトラストアーキテクチャを構成する要素

ゼロトラストアーキテクチャを構成する要素として、下記4つがポイントとなります。

認証と認可

「認証」は利用者が正規のユーザーであることを確認し、「認可」はユーザーに対して権限を与えます。

認証フェーズで利用する基本的な技術は、多要素認証とシングルサインオンです。

多要素認証により認証セキュリティの堅牢性が大きく向上し、シングルサインオンにより利用者は何種類ものアカウント情報を管理する必要がなくなり、利便性が向上します。

認可フェーズでは、アクセスしているユーザーに対して、システム内のリソースに対するアクセス可否の判定を行ないます。

認証を通過したからといってすぐにアクセス権限を与えるのではなく、様々な要素を検証し、信頼性を確認します。

例えば下記のような状況では、疑わしいアクセスであると判定して認可フェーズを求める、アクセス権限を渡さない、という動作を行います。

- 利用しているデバイスは通常使っているものではない

- 日本在住の従業員アカウントであるのに、海外からアクセスされている。

- ウイルス対策ソフトやOSのバージョンが古い

- 資産管理ツールやEDRなどのエージェントが正常に動作していない

このように、認証を通過しても信頼せず常に検証を行なうことで攻撃のリスクを排除します。

このような機能を提供するためのサービスは、IAM(Identity and Access Management)が代表的です。

クラウド上で組織のポリシーを反映した認証と認可を適切に管理することができます。

ネットワーク

従業員の自宅やコワーキングスペースなどからの社内システムへアクセスする場合でも、各種クラウドサービスに分散されている環境を適切に保護する必要があります。

これを実現するためには、クラウド基盤上で構成されたセキュアなネットワーク環境が必要です。

ゼロトラストネットワークを実現するためのサービスは、「SASE(Secure Access Service Edge)」が代表的です。

「CASB(Cloud Access Security Broker)」や「SWG(Secure Web Gateway)」など、安全なゼロトラストネットワークを構築するためのソリューションとして活用が広がっています。

エンドポイント対策

エンドポイントデバイス(PCやスマートフォン)はマルウェアやフィッシング詐欺などの被害に遭いやすく、テレワークの普及によりターゲットとされることが増えている傾向にあります。

ゼロトラストでは、エンドポイントについても攻撃を受けることを前提としたアプローチを行います。

代表的なエンドポイント対策に、「EDR(Endpoint Detection and Response)」があります。

EDRは従来のウイルス対策ソフトと異なり、マルウェアに感染した後のデバイス遮断や管理者への通知、ログの収集を行い、インシデント発生後の対応をサポートすることが主な役割です。

ログ収集

現在の環境でもログの収集・監視を行うことは一般的ですが、ゼロトラストでは様々な場所にデータが存在し、アクセス元のデバイスの場所も限定されません。

そのため、クラウド上にログ収集基盤を構築し、各社内システムやクラウドサービス、エンドポイント端末のログを集約します。

ログ関連の機能を提供する代表的なサービスに「SIEM(Security Information and Event Management)」があります。

上述した多様なログを収集し、内容の分析や人間が状況を把握するためのUIが用意されており、ゼロトラスト環境の運用に重要な役割を担っています。

このように、ゼロトラストを実現するためには様々な検討事項が存在し、既存環境に必要な変更点も多数あります。

しかし、ゼロトラストは現代のビジネス環境に適応し、既存の境界型防御の課題を解決するメリットも多くあります。

ゼロトラストアーキテクチャを導入する際のポイント

ゼロトラストアーキテクチャを導入する際は、以下のポイントをおさえるようにしましょう。

- 自社のセキュリティ環境を把握する

- 企業・組織に不足している要素や課題を洗い出す

- 必要なセキュリティ対策を明確にする

- コスト・リソースを確保する

自社のセキュリティ環境を把握する

まずはセキュリティ担当者と自社のセキュリティ環境を確認しましょう。

現状を適切に把握することで、課題の洗い出しや導入すべきシステムの検討がしやすくなります。

企業・組織に不足している要素や課題を洗い出す

ゼロトラストアーキテクチャを実現する上で不足している要素や現在のセキュリティ環境の課題を洗い出しましょう。

必要なセキュリティ対策を明確にする

不足している要素や課題を洗い出したら、それらを解決するために必要なサービスやセキュリティソリューションを明確にしていきます。

コストを確保する

ゼロトラストアーキテクチャを実現するためには、多要素認証やEDR、CASBといったさまざまなソリューションの導入が必要になってくるため、事前に導入コストの検討も行いましょう。

コストの確保が難しい場合は、必要なサービスやソリューションを一度にすべて導入するのではなく、段階的に導入するのも一つの手です。

ゼロトラストアーキテクチャの導入には事前検討を含め、多くの工数や時間が必要になります。

自組織の現状や展望、在るべき姿によって、ゼロトラストアーキテクチャの設計は大きく変わります。IT部門の一業務ではなく、組織全体で長期的に取り組むことが重要です。

具体的にゼロトラストアーキテクチャの導入を検討していない状態でも、ここで紹介した現状の分析や課題整理を行っておくことで将来、ゼロトラストを導入する際に役立つでしょう。

ゼロトラストアーキテクチャの実現に役立つLANSCOPE エンドポイントマネージャー クラウド版

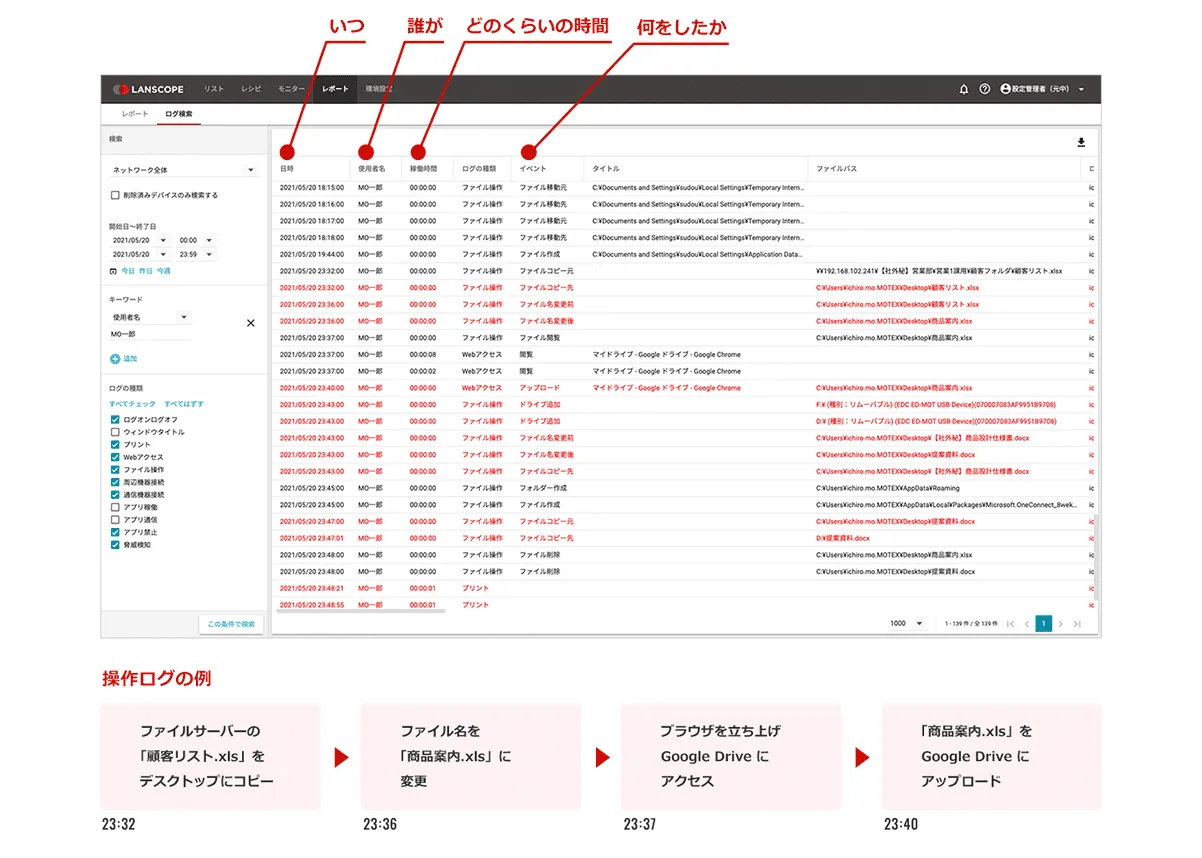

先述した通り、ゼロトラストアーキテクチャを構成する要素の一つに「ログ収集」があります。

LANSCOPE エンドポイントマネージャー クラウド版は、Windows・macOSのPC管理に必要な機能を網羅し、IT資産管理ツールとして欠かせない操作ログ取得機能も備えています。

操作ログ収集

LANSCOPE エンドポイントマネージャー クラウド版では、ログオン・ログオフログやウィンドウタイトル、ファイル操作ログ、Webアクセスログ、プリントログなど一般的なIT資産管理ツールで実装されている操作ログをリアルタイムに取得できます。取得したログは標準で2年間、オプション導入で最大5年まで保存可能です。

これにより、不正操作の抑止や有事の際の情報追跡ができるため、2022年4月に施行された改正個人情報保護法など組織における法令遵守という観点においても効果を発揮できます。

LANSCOPE エンドポイントマネージャー クラウド版の詳細につきましては、以下の製品ページをご覧ください。

まとめ

ゼロトラストアーキテクチャについて、注目されている背景や構成する際のポイントなどをお伝えしました。

本記事のまとめ

- ゼロトラストアーキテクチャが注目される背景には、「セキュリティの強化」「リモートワークの増加」「クラウドの利用拡大」の3つのポイントがある

- ゼロトラストアーキテクチャを構成する要素は「認証と認可」「ネットワーク「エンドポイント対策」「ログ収集」」がポイントになる

- 組織の課題や展望により設計は大きく変わるため、組織全体で長期的に取り組むことが重要

ゼロトラストアーキテクチャの導入には事前検討を含め、多くの工数や時間が必要になります。

そのため、IT部門の一業務ではなく、組織全体で長期的に取り組むことが重要です。

“ChatGPT”の社内利用ルール、どう決める?

【AIサービス利用ガイドライン】を公開!

MOTEXが社内向けに作成したAIサービス利用ガイドラインをダウンロードできます。利用方針の決め方、作成ポイントの解説付き!

おすすめ記事