Written by MashiNari

“ChatGPT”の社内利用ルール、どう決める?

【AIサービス利用ガイドライン】を公開!

MOTEXが社内向けに作成したAIサービス利用ガイドラインをダウンロードできます。利用方針の決め方、作成ポイントの解説付き!

目 次

情報セキュリティの7要素とは、「機密性」「完全性」「可用性」という情報セキュリティの3要素に「真正性」「責任追跡性」「否認防止」「信頼性」の4つの新しい要素を追加した7つを指します。

| 機密性 | 許可されたユーザーだけが情報にアクセスできることを指す | 完全性 | 情報に誤りがなく完全である状態を保護して、維持することを指す | 可用性 | 情報へアクセスする権限を持つユーザーが、必要な時にアクセス可能であることを指す | 真正性 | 情報にアクセスしているユーザー・端末が、許可された人物やシステムであることを明確にする状態を指す | 責任追跡性 | 情報やシステムに対する操作が、誰によってどのように行われたのかを明確にすることを指す | 否認防止 | 情報資産に関する問題が発生した際、その原因となる人物が、後から否認できないよう証明することを指す | 信頼性 | システムの処理やデータ操作が、欠陥や不具合なく実行されることを指す |

|---|

これらを網羅的に確保・維持することで、外部攻撃や内部不正、ヒューマンエラー、災害などによって引き起こされるセキュリティリスクを防止することができます。

また、企業・組織が抱えるセキュリティリスクを把握し、それに応じて以下の情報セキュリティ対策を行うことも重要です。

- 技術的対策…ハードウェア・ソフトウェア面からセキュリティリスクを防止するための対策

- 人的対策…ヒューマンエラーなど人が原因で発生するセキュリティリスクを防止するための対策

- 物理的対策…災害などの物理的な要因で発生するセキュリティリスクを防止するための対策

この記事では、情報セキュリティの7要素の定義やそれぞれの要素を確保・維持するための対策を解説します。

▼この記事を要約すると

- 情報セキュリティとは、企業・組織が保有する情報資産をサイバー攻撃や内部不正などから守ることを指す

- 情報セキュリティリスクとは、組織が利用するシステムやサービス、保有する情報資産に対して悪影響を及ぼすリスクのことを指し、「脅威」と「脆弱性」の2つに大別できる

- 情報セキュリティの3要素とは、機密性(Confidentiality)・完全性(Integrity)・可用性(Availability)のことで、3つの頭文字をとってCIAとも呼ばれる

- 近年では、情報セキュリティの3要素に加えて「真正性」「責任追跡性」「否認防止」「信頼性」の4つを加えた7つの要素が提唱されている

- 情報セキュリティ対策は、大きく分けると「技術的対策」「人的対策」「物理的対策」の3つがある

情報セキュリティとは

情報セキュリティとは、企業・組織が保有する情報資産をサイバー攻撃や内部不正などから守ることを指します。

情報資産には機密情報をはじめ、企業のブランドやイメージ、技術情報や業務のノウハウ、情報を保管する機器類も含まれます。

また情報セキュリティは、前述したサイバー攻撃や内部不正への対処はもちろん、災害や設備の事故などを想定したBCP※1を考慮する必要もあります。

組織として必要な対処は多岐にわたるため、情報セキュリティは策定して終わりではなく、継続的にPDCAサイクルを回して改善を続けることが大切です。

※1 BCP:事業継続計画。災害や事故、テロなどの緊急事態を想定し、そのような場合においてもできる限り事業を継続させるための計画。

情報セキュリティにおけるリスク

情報セキュリティにおけるリスクとは、組織が利用するシステムやサービス、保有する情報資産に対して悪影響を及ぼすリスクのことを指します。

個別のリスクは多岐にわたりますが、組織のリスクは「脅威」と「脆弱性」の2つに大別することができます。

脅威

情報セキュリティの脅威は、情報の安全性やシステムの正常動作を妨げる要因を指し、「意図的脅威」「偶発的脅威」「環境的脅威」の3つに分類されます。

- 意図的脅威…外部攻撃や内部不正など、人間が意図的に発生させる脅威

- 偶発的脅威…ヒューマンエラーにより意図せず発生する脅威

- 環境的脅威…火事や地震、落雷などの災害による脅威

脆弱性

脅威を発生させる可能性を持つ、セキュリティ対策上の弱点を指します。

建物の耐震・耐火構造などの物理的な脆弱性やソフトウェアの不具合、システム障害や機密情報管理体制の不備などが該当します。

何も起こらなければ被害は発生しませんが、脅威を引き起こす原因であるため脆弱性への対処は重要なセキュリティ対策です。

情報セキュリティの3要素とは

情報セキュリティの3要素とは、機密性(Confidentiality)・完全性(Integrity)・可用性(Availability)のことで、3つの頭文字をとってCIAとも呼ばれます。

機密性(Confidentiality)

許可されたユーザーだけが情報にアクセスできることを指します。

情報へのアクセス権限は最小限にすることが基本です。

適切なアクセス権限の設定や、堅牢な認証システムの利用が主な対策です。

完全性(Integrity)

情報に誤りがなく完全である状態を保護して、維持することを指します。

情報の改ざんはもちろん、メンテナンス不足により内容が古い状態なども完全性が損なわれていると言えます。

不正アクセス対策や適切な文書管理が主な対策です。

可用性(Availability)

情報へアクセスする権限を持つユーザーが、必要な時にアクセス可能であることを指します。

システムの障害や災害で情報にアクセスできない状態は、可用性が損なわれていると言えます。

システムや電源の多重化、BCPが主な対策です。

情報セキュリティの3要素については以下の記事で詳しく解説していますので、ぜひあわせてご覧ください。

また、情報セキュリティの3要素は「ISO/IEC 27001」にてバランスよく維持することが求められています。

「ISO/IEC 27001」とは、ISMS※2を構築・運用する上で満たさなければならない、要件やルールを国際的な規格として定めたものです。

※2 ISMS…リスクアセスメントに基づき、保有する情報の重要度に合わせ、適切なマネジメントを実施・継続的に改善するための仕組み

情報セキュリティの7要素(追加された4つの新要素)とは?

情報セキュリティの3要素である「機密性」「完全性」「可用性」は広く知られているところですが、近年ではそれに加えて「真正性(Authenticity)」「責任追跡性(Accountability)」「否認防止(non-repudiation)」「信頼性(Reliability)」の4つを加えた7つの要素が提唱されています。

真正性(Authenticity)

情報にアクセスしているユーザー・端末が、許可された人物やシステムであることを明確にする状態を指します。

悪意のある人物がアカウント情報を盗んでシステムへアクセスできるといった状態は、真正性が損なわれていると言えます。

真正性を確保・維持するための対策としては

- デジタル署名

- 生体認証を含む多要素認証

などが挙げられます。

責任追跡性(Accountability)

情報やシステムに対する操作が、誰によってどのように行われたのかを明確にすることを指します。

責任追跡性を確保・維持するための対策としては

- ファイルへのアクセスログ

- 端末操作ログ

- デジタル署名

などが挙げられます。

否認防止(non-repudiation)

情報資産に関する問題が発生した際、その原因となる人物が、後から否認できないよう証明することを指します。

行為を指摘した際、証拠がなければ言い逃れることも可能であり、事実確認が困難になるケースもあります。

責任追跡性と同様にアクセスログや端末の操作ログを取得し、確実に保存することが主な対策です。

信頼性(Reliability)

システムの処理やデータ操作が、欠陥や不具合なく実行されることを指します。

意図していない処理によりデータに変更が加えられると、そのデータは完全性を失い、情報としての信頼性は著しく低下します。

信頼性を確保・維持するための対策としては

- システム設計時のレビュー・テストの徹底

- マニュアル・ルールの策定

などが挙げられます。

情報セキュリティ対策の種類

情報セキュリティを高めるための対策は、大きく分けると以下の3つがあります。

- 技術的対策

- 人的対策

- 物理的対策

技術的対策

技術的対策とは、ハードウェア・ソフトウェア面からセキュリティリスクを防止するための対策です。

具体的には以下のような対策が該当します。

- アンチウイルスの導入

- ファイアウォールやIDS/IPSの設置

- ログ監視

- データの暗号化

人的対策

人的対策は、ヒューマンエラーや従業員による不正な情報の持ち出しなど、人が原因で発生するセキュリティリスクを防止するための対策です。

具体的には以下のような対策が該当します。

- 従業員へのセキュリティ教育の実施

- マニュアル・ルールの策定

物理的対策

物理的対策とは、紛失・破壊・災害といった物理的な要因で発生するセキュリティリスクを防止するための対策です。

具体的には以下のような対策が該当します。

- 監視カメラの設置

- 入退室記録の管理

- 警備員の配置

- オートロックの設置

LANSCOPE エンドポイントマネージャー クラウド版で行う情報セキュリティ対策

弊社が提供する、IT資産管理・MDMツール「LANSCOPE エンドポイントマネージャー クラウド版」には、情報セキュリティ対策に有効な以下の機能が備わっています。

- Windowsアップデート管理

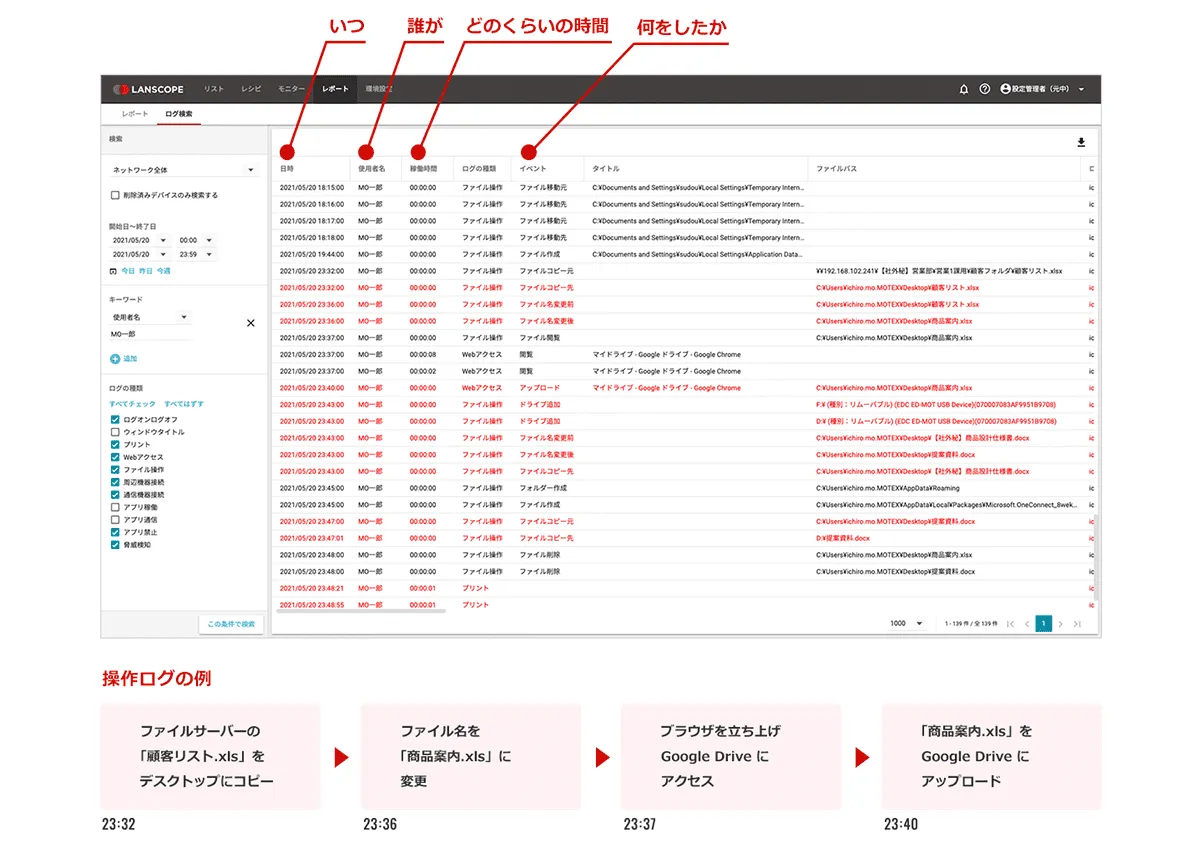

- 操作ログの収集

パッチ更新、OSが最新の状態にあるかの確認

LANSCOPEエンドポイントマネージャー クラウド版では、Windowsアップデート管理に関して、以下のような機能を備えています。

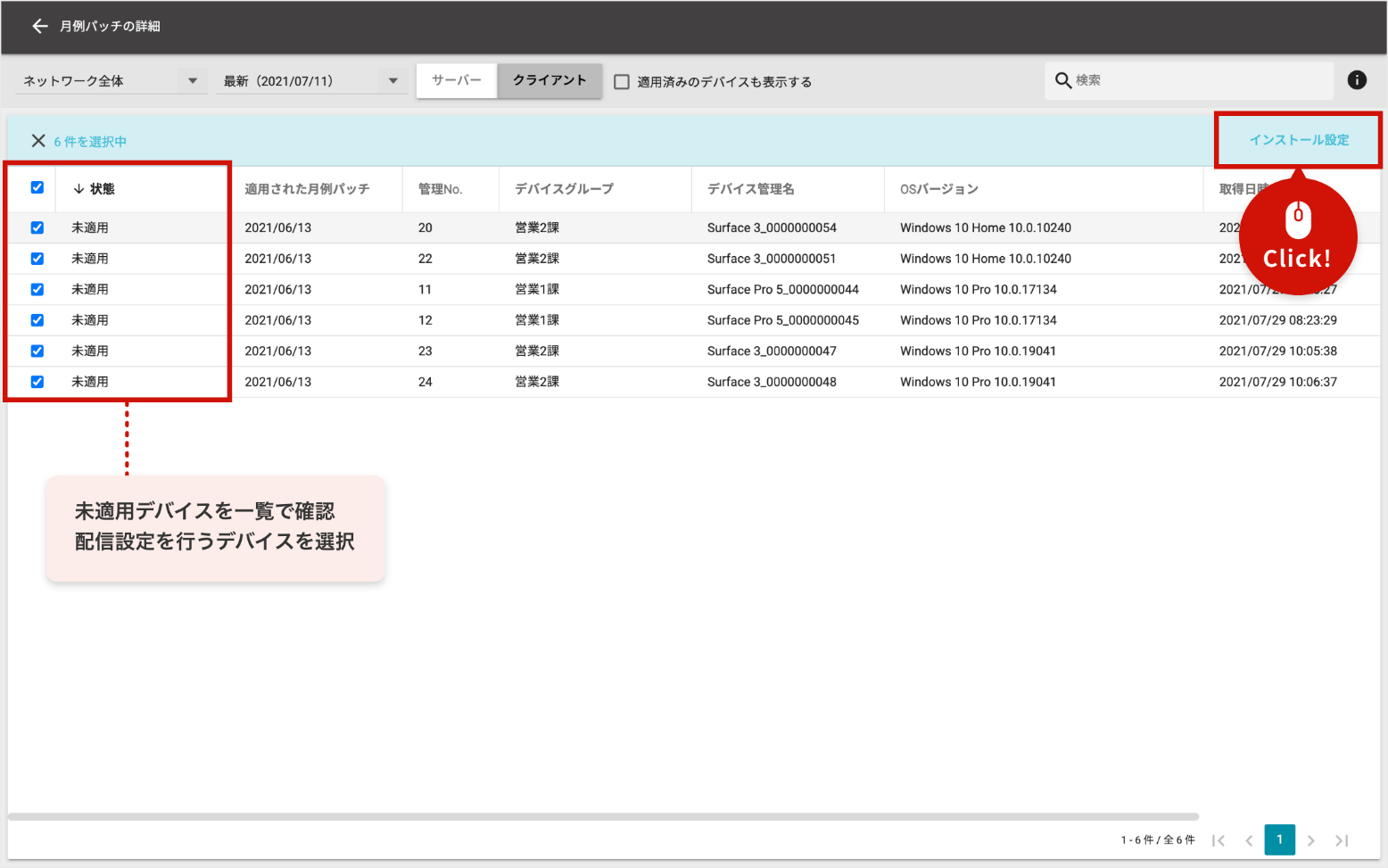

1.最新のWindowsアップデート(機能更新プログラムや品質更新プログラムなど)が未適用の端末を、管理画面で一覧表示

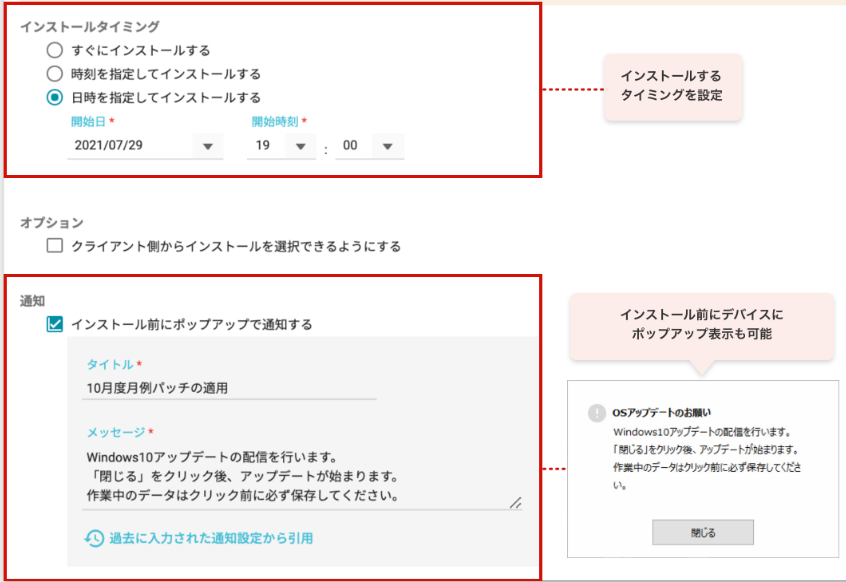

2.配信日時や表示メッセージ等、細やかな設定に基づく、Windowsアップデートの一括配信

3.端末がインターネットに接続されていれば、社内ネットワークにアクセスしない社外利用の端末も管理が可能

4.Windowsアップデートの配信後の成功・失敗の把握

アップデートの適用状況把握から配信までをワンストップで管理

LANSCOPE エンドポイントマネージャー クラウド版 では、Microsoft社が提供する「機能更新プログラム」(Feature Update[FU])や「品質更新プログラム」(Quality Update[QU])の適用状況を管理画面より把握し、パッチ・更新プログラムを配信するまでを、ワンストップでおこなえます。

▼LANSCOPE エンドポイントマネージャー クラウド版で「未適用デバイス」を一括確認

▼更新プログラム・パッチの配信日時・メッセージを設定し、配布を実行

管理者側でアップデートの配信・適用まで一括で操作できるため、従業員のリテラシーに左右されないパッチ管理が可能です。

操作ログ収集

LANSCOPE エンドポイントマネージャー クラウド版では、ログオン・ログオフログやウィンドウタイトル、ファイル操作ログ、Webアクセスログ、プリントログなど一般的なIT資産管理ツールで実装されている操作ログをリアルタイムに取得できます。取得したログは標準で2年間、オプション導入で最大5年まで保存可能です。

情報漏洩に繋がりそうな従業員の不正操作を、早期に発見し、インシデントを防止することが可能です。

詳しい機能は、以下のページよりご覧ください。

情報セキュリティ対策を怠らず、機密情報を守るために

本記事では「情報セキュリティの7要素」をテーマに、それぞれの定義や対策について解説しました。

本記事のまとめ

- 情報セキュリティとは、企業・組織が保有する情報資産をサイバー攻撃や内部不正などから守ることを指す

- 情報セキュリティリスクとは、組織が利用するシステムやサービス、保有する情報資産に対して悪影響を及ぼすリスクのことを指し、「脅威」と「脆弱性」の2つに大別できる

- 情報セキュリティの3要素とは、機密性(Confidentiality)・完全性(Integrity)・可用性(Availability)のことで、3つの頭文字をとってCIAとも呼ばれる

- 近年では、情報セキュリティの3要素に加えて「真正性」「責任追跡性」「否認防止」「信頼性」の4つを加えた7つの要素が提唱されている

- 情報セキュリティ対策は、大きく分けると「技術的対策」「人的対策」「物理的対策」の3つがある

これまでセキュリティインシデントが発生していなかった組織でも、外部環境の変化によって脅威にさらされるリスクは0ではありません。

情報セキュリティ対策の重要なポイントとして、可能な対応はインシデントが発生する前に実施することが挙げられます。従業員のデバイスやウイルス対策ソフトを最新の状態に保つことでマルウェアや不正アクセスの脅威に備え、内部不正を行えない環境を構築することが重要です。

“ChatGPT”の社内利用ルール、どう決める?

【AIサービス利用ガイドライン】を公開!

MOTEXが社内向けに作成したAIサービス利用ガイドラインをダウンロードできます。利用方針の決め方、作成ポイントの解説付き!

おすすめ記事