Written by 伏見みう

エンジニアとしてEVやHEV、産業用設備の研究開発職に従事していた。退職後は北欧デンマークで1年過ごし、現地の風力発電設備などを見学。現在はフリーランスとして活動している。

目 次

SIEMとは

SIEMの仕組みと分析の流れ

SIEMの主な5つの機能

SIEMの導入メリット

便利なSIEMだがデメリットも

SIEMとSOC、EDRの違い

SIEM検討ユーザーに知ってほしい、NDR「Darktrace(ダークトレース)」の魅力

まとめ

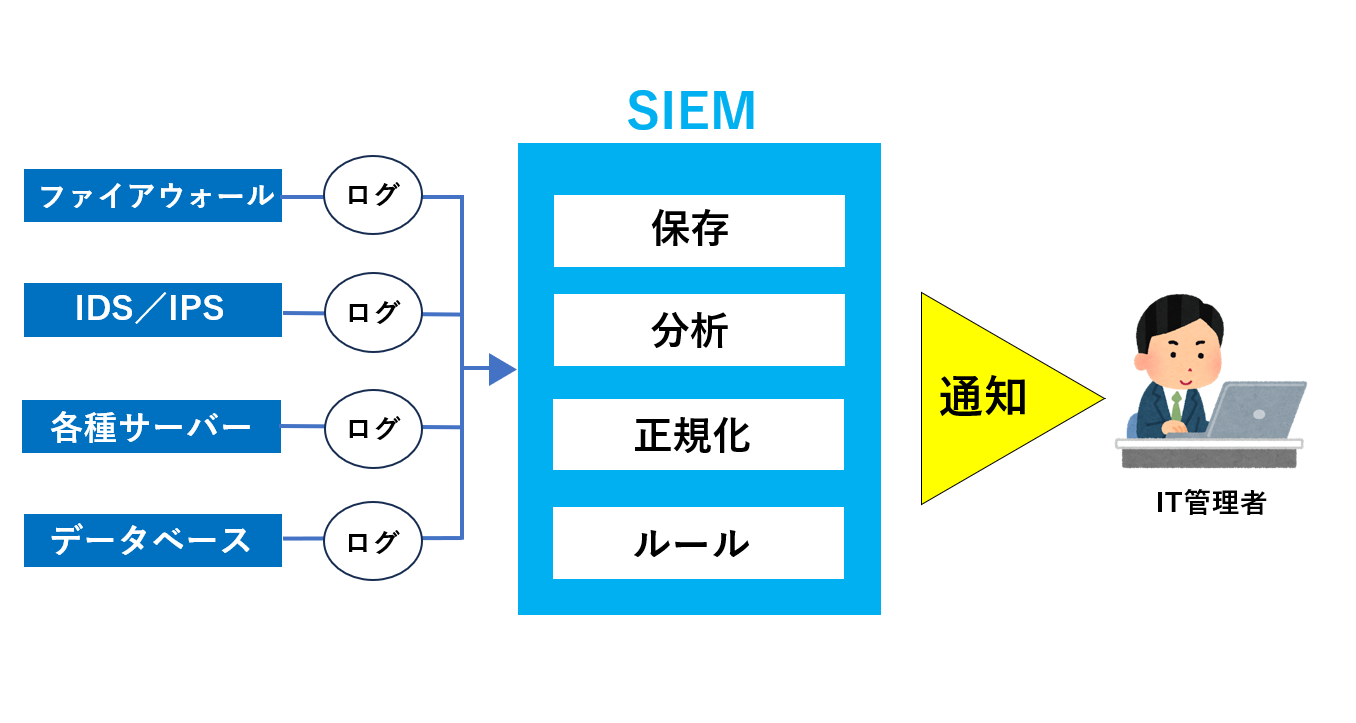

SIEMとは、組織の”あらゆる層”に設置したセキュリティ機器・IT機器(ファイアウォール、IPS/IDS、各種サーバーなど)からログを一元的に収集し、それらの情報を相関的に分析することで、サイバー攻撃などの脅威を検知するセキュリティソリューションです。

SIEMを導入することで

- 脅威の早期発見

- 内部不正対策

- 多層防御の実現

などが可能になることから、近年その必要性が高まっています。

セキュリティ監視ソリューションとして優秀なSIEMですが、導入時の設計・コスト面のハードルが高いという課題もあるため、適切なリソースが確保できるか事前によく検討することが重要です。

本記事ではSIEMの機能やその仕組み、導入した際のメリット・デメリットなどを分かりやすくご説明します。

▼この記事を要約すると

- SIEMは組織のあらゆる領域に設置したIT機器より、ログやイベントデータを集約し、一元的に管理・分析を行えるセキュリティ概念および製品

- 集約したデータを相関分析することで、迅速で詳細な脅威検知を実現

- 主な機能として「ログ収集」「データの可視化」「相関分析」「アラート通知」「レポート生成」がある

- 導入することで「多層防御を活かした強固なセキュリティ体制」構築に加え、監理者の工数削減・内部不正対策の実現といったメリットがある

また「SIEMに興味はあるが、導入にハードルの高さを感じている」というユーザー様におすすめなのが、エムオーテックスの提供するネットワーク監視ソリューション「Darktrace(ダークトレース)」です。

SIEM同様、ネットワークのログを幅広く監視することで脅威を速やかに検知しますが、細やかなルール定義や詳細設定が不要、導入しやすいといったメリットがあります。

Darktraceで解決できる課題・魅力については、以下のページよりご覧ください。

3分でわかる!NDR製品「Darktrace(ダークトレース)」

AI(機械学習)を活用し、様々なデバイスやユーザー行動を分析。

未知のサイバー攻撃・内部不正の兆候を、素早く検知します。

SIEMとは

SIEM(Security Information and Event Management:セキュリティ情報イベント管理)とは、Gartner(ガートナー)社が2005年に提唱したセキュリティ概念・及びソリューションです。

その概要の通り「セキュリティ情報の収集とイベント管理」を組み合わせたセキュリティであり、組織内のあらゆる領域から集約したログやイベントデータを相関分析し、脅威を検知、管理者へアラートで通知します。

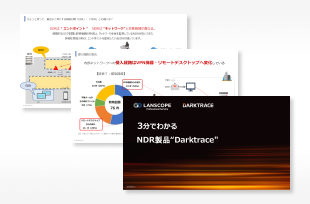

▼SIEMのイメージ

SIEMが求められている背景には、サイバー攻撃の高度化があります。

サイバー攻撃は年々その手法が巧妙化しており、単一のセキュリティ製品だけでは攻撃を防げません。そのため、近年では「多層防御」が主流になっています。

多層防御とは、組織のシステムに複数のセキュリティ機器を導入し、それぞれのレイヤーで脅威を防御する仕組みです。

▼多層防御の例

- ネットワークの入り口である一次防衛ラインにファイアウォールを設置

- 二次防御ラインにIDS/IPSを設置

- 三次防御ラインにアンチウイルスソフトを設置

多層防御によって強固なセキュリティ体制を構築できますが、各レイヤーにセキュリティ機器を設置し、ログ管理をする必要があるため、工数が膨らみ運用が困難となるケースが少なくありません。

この問題を解消するのが、今回解説する「SIEM」です。

SIEMでは、アンチウイルス・ファイアウォール※1・IDS/IPS※2 といった複数のIT機器から収集したログを、SIEM1台に集約し分析することが可能です。そのため作業者の管理工数を削減できる上、サイバー攻撃などのインシデントの兆候を、いち早く発見できるという強みがあります。

またSIEMのもつ「相関分析機能」により、単独のログでは発見できなかったパターンを捉え、潜在的な脅威を検知することも可能となります。

「SIEM」はセキュリティソリューションである、「SIM(セキュリティ情報管理)」 と「SEM (セキュリティイベント管理)」の単語を、かけあわせて生まれました。

| SIM | 複数の機器からログデータを収集し、一元管理する機能 |

|---|---|

| SEM | 設定したルールに基づき、収集したデータを分析・管理者へ通知する機能 |

※1:ファイアウォール:外部インターネットと社内ネットワークの境界に設置し、脅威になりえる通信をブロックするソフトウェア。

※2:IDS/IPS:不正アクセスを検知しアラートを出すシステム。IPSは不正アクセス検知に加え、通信を遮断する機能をもつ。

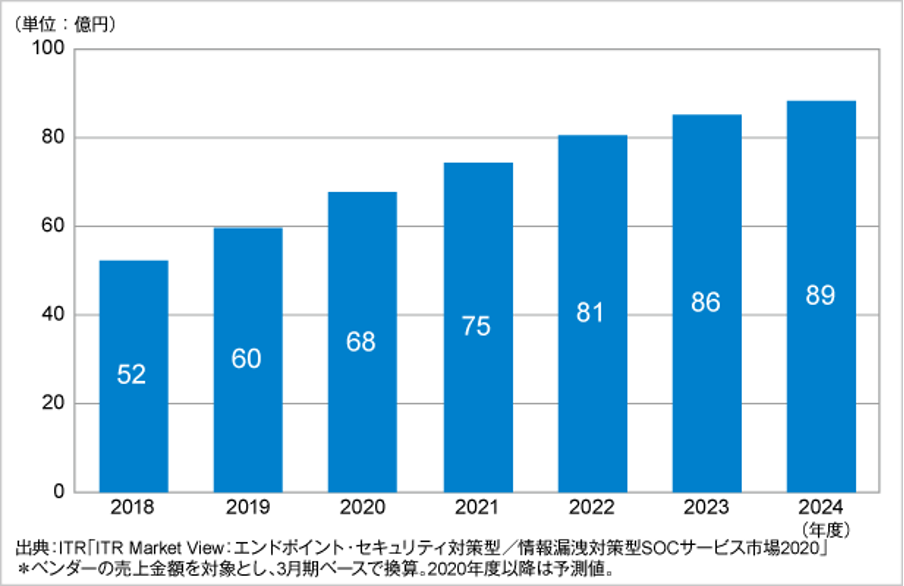

SIEMの国内需要は右肩上がりで増加

SIEM製品の国内需要は増加の一途をたどっています。

コンサルティング会社「ITR」の調査によると、SIEM運用分析サービスの市場は2018年より右肩上がりで増加。2024年には89億円まで市場が拡大すると予測しています。

▼SIEM運用分析サービス市場規模推移および予測(2018~2024年度予測)

出典:ITR Market View|エンドポイント・セキュリティ対策型/情報漏洩対策型SOCサービス市場2020

利便性の高いSIEMですが、その複雑な操作性から、導入した多くの企業で「ログ収集にとどまっている」「相関分析を行えるスキルのある社員がいない」といった課題が発生しています。

SIEM運用分析サービスでは、SIEM提供元のベンダーが、販売に加え運用まであわせてサポートします。

SIEMの仕組みと分析の流れ

SIEMの主な仕組みについて、もう少し掘り下げて解説します。

- セキュリティ機器やサーバー、アプリケーション等から「ログを収集」

- 収集したログデータを参考に、SIEMが「相関的に分析」

- 分析をもとに検知した脅威について、管理者へ「アラート通知」

▼SIEMのイメージ

先述の通り、SIEMでは組織内のあらゆるセキュリティ領域よりイベントデータ・ログを収集し、一元的に保存します。

収集するデータの一例としては、ファイアウォールを通過した/拒否された通信のログ、ファイルの編集ログ、サーバーへのアクセスログ、IDS/IPSが監視した通信ログなどがあります。

収集された膨大なログデータは一元管理できるように自動で正規化され、事前に設定されたルールやアルゴリズムに従って分析。異常なアクティビティや攻撃の兆候を検出します。特徴的なのは機器を横断した相関分析が可能な点であり、組織のシステムを包括的に相関分析することで、潜在的な脅威を発見しやすくなります。

また脅威が予見されるイベントやログが検知されたら、速やかに管理者にアラートにて通知されます。SIEMでは外部・内部ネットワークを問わず、あらゆるソース(サーバー、エンドポイント、システム、アプリケーションなど)から、イベントデータがSIEMに送信されます。

例えば「機密データへの不正な編集」や、「機密データが格納されたファイルサーバへ、複数回のログイン試行」といった不審なイベントを検知すれば、関連するログデータとともに速やかに管理者へ通知します。収集されたデータや検知されたイベントなどは長期保管されるので、中長期的な調査や再発防止策の検討に役立てることが可能です。

SIEMの主な5つの機能

SIEMを構成する主な機能は、次の5つです。

ここでは、SIEMの主な5つの機能について説明します。

- ログ収集と管理

- データの可視化

- イベントの相関付け・分析

- 脅威のリアルタイム検知・アラート通知

- レポート生成

1. 各レイヤーからの「ログ収集・管理」

各レイヤーに設置したIT機器より、ログデータを収集します。データを1台に集約することで、従来できなかった相関的な分析を可能とします。

2. 収集したデータの「可視化」

従来、ログデータは各機器で保存・管理しており、可視化するフォーマットは機器ごとに異なりました。

SIEMでは、収集したログデータを自動で正規化することで、異なるフォーマットのデータを統一。SIEMのダッシュボードより、収集した全てのログデータを可視化することが可能です。ログデータを可視化することで、インシデントの早期発見や運用方針の決定に役立てることができます。

3. イベントの「相関付け・分析」

システム内のあらゆる機器から収集・統合されたログデータは、アカウント変更やサーバーアクセスといったユーザーイベントと関連付けられ、単一のログデータだけでは不可能な脅威分析を実現します。

例えば「サーバーへの複数回のログイン試行」といった不審なイベントが検知されると、関連機器のログデータと紐づけて分析し、迅速かつ正確に脅威を検知します。

4. 検知した脅威の「アラート通知」

あらゆるログやイベントを分析し、セキュリティインシデントや潜在的なマルウェアといった脅威が検知されると、SIEMはユーザーにアラートで通知します。

ユーザーは通知を受けとることで、ネットワークの遮断や脅威の駆除など、速やかなインシデント対応に取り組むことが可能となります。

5. インシデント管理のための「レポート生成」

検知した脅威に対する中長期的な対策を施すため、脅威の内容を基に自動でレポートを作成します。

レポートには検知時に利用したイベント情報やログデータが記載されており、今後のセキュリティ対策への方針決定にも役立てることが可能です。

SIEMの導入メリット

ここまで説明した通り、SIEMの活用は組織のセキュリティレベルを向上するだけでなく、運用者の管理工数の削減・長期的なセキュリティ対策の実現にも効果をもたらします。

SIEM導入における具体的な3つのメリットについて説明します。

1.脅威の早期発見が可能

SIEMでは組織のあらゆるセキュリティ機器やネットワーク機器の膨大なログデータをリアルタイムで収集・分析することで、脅威の早期発見を実現できます。

SIEM製品によっては脅威や不審なイベントを検知しアラートを通知した後、自動でネットワークを遮断する機能を搭載したものもあります。

BlackBerry Japanによれば、日本は世界で4番目にサイバー攻撃の被害が多い国であることが報告されています。日々攻撃者から狙われる組織の情報資産を守り抜く上で、これらの脅威を早期に発見し対応できるSIEMは、非常に心強い存在と言えるでしょう。

出典:グローバル脅威インテリジェンスレポート2023年4月版-BlackBerry

2.内部不正に対策できる

SIEMはサイバー攻撃のような外部脅威だけでなく、「従業員による不正なデータ持ち出し」「情報の改ざんや削除」といった、組織の内部不正にも対策できます。

組織内のあらゆるネットワーク・セキュリティ機器のログデータを収集するため、個人が操作するデバイスやサーバーへのアクセス履歴などを相関分析することも可能であるためです。

昨今では大手企業にて、従業員の内部犯行による情報漏洩事件が多発しています。SIEMを活用することで、従業員の不審な操作やアクセスを素早く検知し、対応することが可能となります。

3.限られたリソースで多層防御を実現できる

VPNや公開サーバーの脆弱性を突いて侵入してくる標的型攻撃やサプライチェーン攻撃には、多層防御による脅威の遮断が有効となります。しかしながら多層防御は膨大な管理工数がかかることから、実現が難しい企業も多いのが実態です。

SIEMでは、膨大なログデータを一台で可視化できる上、それらを相関的に分析し脅威アラートを通知します。管理者の「複数のセキュリティ機器からログを収集し、脅威を発見する」作業の手間を大幅に軽減することで、少ないリソースでの多層防御の実現をサポートします。

便利なSIEMだがデメリットも

ここまで説明した通り、セキュリティ監視ソリューションとして優秀なSIEMですが、導入・運用におけるデメリットも存在します。

まず組織にとって大きな課題となるのが、導入時の設計・コスト面のハードルの高さです。

SIEMは組織のシステムを包括的に管理・分析できる便利な機能ですが、これを導入・運用するためには「セキュリティ解析能力」「ログ管理能力」を持つ人材が必要となります。

また設計時には

- どのような分析結果や情報を抽出するか

- どのようなルールや”しきい値”でアラートを出すか

- 脅威を検知した際、どういったルールで自動対応させるか

などをあわせて検討する必要があり、セキュリティ知識のある人材がいなければ困難でしょう。あらゆるレイヤーにて脅威分析をおこなう特性上、アラート通知が増える可能性もあるため、管理者は現実的な運用ができるレベルまで、アラート通知の感度を調整する必要があります。

他にも複数の機器からログを収集するため、ネットワークのトラフィックを圧迫し通信速度に悪影響を及ぼす可能性も生じます。これを避けるためにはSIEMで使用するネットワークの通信量を見積り、対応しうるストレージ容量やハードウェアを準備することが必要となります。

SIEMとSOC、EDRの違い

SIEMについて調べている際、SOCやEDRといった単語を目にする機会も多いでしょう。

ここでは、SIEMとSOC、EDRの違い(関係性)について解説します。

SIEMとSOCについて

SOC(Security Operation Center)とは、24時間365日体制でネットワークの監視を行い、リアルタイムで脅威を検知・対処する役割を担う、サイバーセキュリティの専門組織・部門です。

SIEMとSOCの違いは、「どこに重点をおいているか」です。

SIEMは組織のあらゆる層に設置したセキュリティ機器・IT機器からログを収集し、データを分析することに重点をおいていますが、SOCはその分析結果に基づいたセキュリティ対応に重点をおいています。

つまり、SIEMはSOCが行うセキュリティ対応を支援するツールの一つなのです。

SIEMとEDRについて

EDR(Endpoint Detection and Response)とは、PCやスマートフォンといったエンドポイント上の不審な挙動を速やかに検知・セキュリティ監視者へ通知し、脅威の侵入にいち早く対処するためのセキュリティソリューションです。

SIEMとEDRの違いは「どこにフォーカスを当てているか」です。

SIEMは、企業・組織のシステム環境全体にフォーカスを当てているのに対し、EDRはエンドポイントにフォーカスを当てています。

SIEMを導入することで、システム全体としてどのようなインシデントが発生したのかを確認することはできますが、脅威の迅速な検知と対応は困難です。

一方、EDRはエンドポイントに侵入した脅威を素早く検知し、隔離・駆除まで行うことができますが、システム全体を網羅することは難しいです。

つまり、SIEMとEDRは補完的な関係にあるといえます。

SIEM検討ユーザーに知ってほしい、NDR「Darktrace(ダークトレース)」の魅力

- ネットワーク全体のログ管理を一元化できる「SIEM」に興味関心がある

- しかし社内リソース等の問題で、導入にはハードルが高い

そういったユーザー様に知っていただきたいのが、SIEMと同様にあらゆるセキュリティ領域を網羅的に監視し、異常を速やかに検知するセキュリティソリューション「Darktrace(ダークトレース)」です。

NDR「Darktrace」では、企業・組織のネットワークやクラウドのパケットを収集することで、ネットワーク全体の通信状況の可視化と異常な挙動の検知を行います。

クラウド、テレワーク、Eメール、IoTデバイスとあらゆるデジタル環境を監視し、一元的な分析システムで管理者のインシデント対応を支援します。

NDR「Darktrace」でカバーできる、SIEMのデメリット

先述したとおり、SIEMには以下のような懸念はありました。

- 導入、設計が難しい。

- ストレージ容量を圧迫、操作速度が遅くなりがち

- ログ取得の定義決め(なにをもってアラートとするかの定義)が難しい

その点、ダークトレースであれば

- 各機器からのログ取得がそもそも不要(内部の通信はコアスイッチに集約することが多く、そのログさえ取得すれば、それぞれの機器から取得するより簡単に解析できる)

- ストレージを圧迫せず、操作速度も早い(SIEMみたくログデータを大量に扱わないので、ストレージやCPUへの負担が少ない。解析に必要な通信のみ扱うので軽い)

- 導入・設計が簡単(AI機械学習を元にした異常検知なので、セキュリティルールの設定もAIが自動で更新)

という具合に、SIEMにおける欠点をカバーすることが可能です。

NDR「Darktrace(ダークトレース)」の詳細については、以下の製品ページよりご覧ください。

まとめ

本記事では、脅威を早期発見して迅速に対応できるセキュリティソリューション、SIEMについて、その詳細な機能や導入時のメリット・デメリットについて解説しました。

▼本記事のまとめ

- SIEMは組織のあらゆる領域に設置したIT機器より、ログやイベントデータを集約し、一元的に管理・分析を行えるセキュリティ概念および製品

- 集約したデータを相関分析することで、迅速で詳細な脅威検知を実現

- 主な機能として「ログ収集」「データの可視化」「相関分析」「アラート通知」「レポート生成」がある

- 導入することで「多層防御を活かした強固なセキュリティ体制」構築に加え、監理者の工数削減・内部不正対策の実現といったメリットがある

サイバー攻撃の脅威が年々大きくなっている現代社会では、攻撃を受けた際に迅速かつ正確に対処することで、被害を最小限に抑えるための体制作りが必要不可欠です。

ぜひ自社のニーズやリソースと照らし合わせながら、SIEMをはじめ最適なセキュリティソリューションの導入を検討していきましょう。

本記事で紹介したNDR「Darktrace」の詳細、解決できる課題については、以下のページよりご覧ください。

3分でわかる!NDR製品「Darktrace(ダークトレース)」

AI(機械学習)を活用し、様々なデバイスやユーザー行動を分析。

未知のサイバー攻撃・内部不正の兆候を、素早く検知します。

PC操作ログを徹底活用!

Splunk のデータアナライザーで実現する内部不正の可視化とは?

「退職者のデータ持ち出し」など過去の内部不正を

Splunkを使って効率的に把握・対策することが可能です。

関連する記事