Written by Aimee

目 次

情報セキュリティにおける「3要素」は、一般的に「機密性(Confidentiality)」、「完全性(Integrity)」、「可用性(Availability)」のことを指し、頭文字をあわせて「CIA」とも呼ばれます。

それぞれの概要および、情報セキュリティの3要素を確保・維持するための具体的な対策は以下の通りです。

| 概要 | 対策 | |

|---|---|---|

| 機密性 | 許可されたユーザーのみが情報にアクセスできる状態にしておくこと | ・アクセス権限の最小化 ・パスワード管理 ・データの暗号化 ・VPNの導入 |

| 完全性 | 情報を正確かつ完全な状態にしておくこと | ・バージョン管理 ・データのバックアップ ・デジタル署名 |

| 可用性 | 必要なときにいつでも情報を利用可能な状態にしておくこと | ・冗長化 ・負荷分散 ・無停電電源装置 |

情報セキュリティの3要素をバランスよく維持することは、企業・組織が保有する情報資産を適切に保護できるだけでなく、適切な情報セキュリティ管理体制を整備し、運用していることを証明する「ISMS認証」の取得にも役立ちます。

また近年では、先述した3要素に加えて「真正性(Authenticity)」「責任追跡性(Accountability)」「否認防止(non-repudiation)」「信頼性(Reliability)」の4つの要素も重要視されています。

| 真正性 | 情報にアクセスしているユーザー・端末が、許可された人物やシステムであることを明確にする状態を指す | 責任追跡性 | 情報やシステムに対する操作が、誰によってどのように行われたのかを明確にすることを指す | 否認防止 | 情報資産に関する問題が発生した際、その原因となる人物が、後から否認できないよう証明することを指す | 信頼性 | システムの処理やデータ操作が、欠陥や不具合なく実行されることを指す |

|---|

この記事では、情報セキュリティ3要素の定義や確保・維持するための対策などを解説します。

▼この記事を要約すると

- 情報セキュリティの3要素とは、機密性・完全性・可用性を指す

- 3要素のうちどれか一つの要素だけを高めてしまうと、利便性や生産性が低下するだけでなく、逆に情報漏洩のリスクが高まってしまうため、機密性、完全性、可用性をバランスよく維持する必要がある

- 近年では、前述した3要素に加えて「真正性(Authenticity)」「責任追跡性(Accountability)」「否認防止(non-repudiation)」「信頼性(Reliability)」の4つの要素も重要視されている

- 情報セキュリティを確保するためには、情報セキュリティ基本方針、情報セキュリティ対策規定、情報セキュリティ対策手順書などの3つの文書を策定する必要がある

- 情報セキュリティの具体的な対策としては、「サイバー攻撃対策の強化」「パスワード管理の徹底」「社内教育の実施」などが挙げられる

情報セキュリティ3要素の概要と重要性

情報セキュリティの3要素とは、機密性(Confidentiality)・完全性(Integrity)・可用性(Availability)のことです。

上記3つの頭文字をとってCIAとも呼ばれます。

機密性…許可されたユーザーのみが情報にアクセスできる状態にしておくこと

完全性…情報を正確かつ完全な状態にしておくこと

可用性…必要なときにいつでも情報を利用可能な状態にしておくこと

これら3つの要素は、情報を適切に保護し、不正アクセスや改ざん、さらにはサービスの停止といったリスクから守るうえで非常に重要です。

組織や個人の情報資産を保護するためにも、これらの要素を理解し、適切な対策を講じることが求められます。

以降では、機密性・完全性・可用性それぞれについて詳しく解説いたします。

機密性(Confidentiality)

機密性とは、許可されたユーザーのみが情報にアクセスできる状態にしておくことです。

機密性が保たれていない場合、個人情報や企業秘密が漏洩し、悪用される可能性があります。

情報漏洩による信頼の喪失や法的な責任を負うリスクが生じるため、機密性の確保は極めて重要です。

機密性を確保するための方法としては、以下が挙げられます。

アクセス権限の最小化

従業員・顧客の個人情報やまだ世に出ていない新製品の開発情報といった重要な情報へのアクセス権限は限られた人のみに付与することで、不正利用や犯罪に悪用される危険性を低減できます。

パスワード管理

パスワードポリシー(パスワードに関するルールや規定)によってパスワードの文字数や入れるべき文字種などを指定することで、従業員が第三者から容易に推測できるようなパスワードを設定することを防ぐことができます。

データの暗号化

データの転送時や保存時に暗号化を行うことで、仮に外部に漏れてしまっても、閲覧や不正利用を防止することが可能です。

VPNの導入

VPNとは、インターネット上で安全な通信を実現するための技術です。

VPNを使用することで、通信データを暗号化し、外部からの攻撃者による窃取やデータ改ざんから保護することができます。

完全性(Integrity)

完全性とは、情報を正確かつ完全な状態にしておくことです。

もう少しかみ砕いて説明すると、「情報に間違いがなく、かつ最新で、過不足がない状態」を指します。

この完全性が低い場合、誤った情報に基づいて意思決定が行われたり、企業・組織の評判や信頼が損なわれたりすることが考えられます。

完全性を確保するための方法としては、以下が挙げられます。

バージョン管理

バージョン管理を行うことによって、いつ、だれがファイルを変更したのか、どのように変更したのかなどをさかのぼって確認することが可能になります。

データのバックアップ

定期的なデータのバックアップを行うことで、データの損失や改ざんが発生した場合でも、すぐに復元することができます。

デジタル署名

デジタル署名とは、電子文書が改ざんされていないことを証明する技術で、公開鍵暗号方式によって電子文書に署名を付与します。

公開鍵暗号方式は、暗号化と復号に異なる鍵を使用する方式です。

仮に電子文書が署名後に改変された場合、デジタル署名によって検知できるので、完全性を確保することができます。

可用性(Availability)

可用性とは、必要なときにいつでも情報を利用可能な状態にしておくことです。

可用性が低い場合、システムのダウンタイムや遅延が発生し、業務が停滞する可能性があります。

これにより、生産性が低下し、ビジネスの信頼性や顧客満足度が損なわれるため注意が必要です。

可用性を確保する方法としては、以下が挙げられます。

冗長化

冗長化とは、簡単に言うと「予備設備を準備しておくこと」です。日ごろから既存の設備と同じものを複数運用しておくことで、サーバーや機器の故障時も、システム全体を停止せずに稼働し続けることができます。

負荷分散

負荷分散は、特定のサーバーに処理が集中しないよう、複数のサーバーに処理を均等に分散することです。

これにより、分散先のサーバーが一台停止してしまったとしても、残りのサーバーでサービスの継続が可能になります。

無停電電源装置

停電などの電源障害が発生した際、重要な設備に安定的に電力を供給する電源装置です。

無停電電源装置を導入しておくことで、予期せぬ停電が発生した際、安定した運用を継続できるだけでなく、サーバーやストレージ機器が強制シャットダウンされるのを防ぐことができます。

情報セキュリティ3要素のバランスと取り組み方

情報セキュリティの観点では、機密性、完全性、可用性をバランスよく維持する必要があります。

というのも、どれか一つの要素だけを高めてしまうと、利便性や生産性が低下したり、逆に情報漏洩のリスクが高まったりしてしまうためです。

例えば、機密性を高めるために厳格なアクセス制御を行うと、作業効率が低下するとともに、必要な時に必要な情報にアクセスできないなど可用性が低下する可能性があります。

そのため、企業は適切なリスク評価を行い、ニーズに応じた対策を講じることが重要です。

情報セキュリティ3要素に追加された4つの要素

近年では、先述した3要素に加えて「真正性(Authenticity)」「責任追跡性(Accountability)」「否認防止(non-repudiation)」「信頼性(Reliability)」の4つの要素も重要視されています。

| 真正性 | 情報にアクセスしているユーザー・端末が、許可された人物やシステムであることを明確にする状態を指す | 責任追跡性 | 情報やシステムに対する操作が、誰によってどのように行われたのかを明確にすることを指す | 否認防止 | 情報資産に関する問題が発生した際、その原因となる人物が、後から否認できないよう証明することを指す | 信頼性 | システムの処理やデータ操作が、欠陥や不具合なく実行されることを指す |

|---|

情報セキュリティを構成する7つの要素に関しては以下の記事で詳しく解説していますので、ぜひあわせてご覧ください。

情報セキュリティの3要素はISMS認証の取得に必要不可欠

ISMS認証とは、リスクアセスメント(職場に潜む危険性・リスクを改善するための分析や取り組み)に基づき、保有する情報の重要度に合わせ、適切なマネジメントを実施・継続的に改善するための仕組みです。

ISMS認証を取得することで、企業・組織が適切な情報セキュリティ管理体制を整備し、運用していることを証明することができるので、顧客や取引先からの信頼を獲得できるといったメリットがあります。

このISMS認証を取得するためには、「ISO/IEC 27001」と呼ばれる国際規格に従って自社のセキュリティ環境を整備する必要がありますが、「ISO/IEC 27001」では機密性・完全性・可用性をバランスよく確保・維持することが求められています。

情報セキュリティの3要素をバランスよく確保・維持するためには、「リスクアセスメント」が非常に重要となります。

リスクアセスメントの手順については、次で説明いたします。

リスクアセスメントの基本的な手順

リスクアセスメントは、以下のような手順で行うのが基本です。

1. リスクの特定(洗い出し・分析・評価)

2. 優先順位を決めてリスク対応

3. リスクアセスメントの実施状況の評価・見直し

1. リスクの特定(洗い出し・分析・評価)

最初のステップは、組織が保有する情報資産にどのような潜在的リスクがあるのかを洗い出し、分析・評価します。

リスクの洗い出しは、「機密性・完全性・可用性が損なわれていないか」ということを軸に行います。

2. 優先順位を決めてリスク対応

特定されたリスクは、発生する可能性や組織・業務への影響度に応じて優先順位をつけます。

優先度の高いものから対策を講じ、それに伴うコストや労力を最適化します。

3. リスクアセスメントの実施状況の評価・見直し

リスクアセスメントの実施後、定期的に実施状況を評価し、必要に応じて見直します。組織内の状況や環境が変化するにつれて、新たなリスクが発生する可能性があるため、リスクアセスメントは定期的に繰り返されるべきです。

また、実施された対策の効果を評価し、必要に応じて調整や改善を行います。

以上が、リスクアセスメントの基本的な手順です。

企業は、これらの手順を適切に実施することで、情報セキュリティリスクを最小限に抑え、安全で信頼性の高いビジネス環境を確立することができます。

情報セキュリティ3要素の向上につながる情報セキュリティポリシーの策定

情報セキュリティポリシーとは、企業・組織が実施する情報セキュリティ対策の方針や行動指針を指します。

情報セキュリティポリシーによって、保有する情報資産をさまざまな脅威から守るために「どのような対策をどういった手順で行うのか」などが明確になります。

これを企業・組織全体に周知徹底することで高度な情報セキュリティ対策を実現でき、結果として情報セキュリティの3要素を向上させることにつながります。

以下では、情報セキュリティポリシーに含めるべき内容について解説します。

策定するべき内容

情報セキュリティポリシーの内容は、企業・組織の規模、保有する情報資産、体制などによって異なるため、自社にあったものを策定する必要がありますが、一般的には以下の項目を含むとよいとされています。

●情報セキュリティ基本方針

●情報セキュリティ対策規定

●情報セキュリティ対策手順書

一つ目の情報セキュリティ基本方針とは、組織が情報セキュリティに対する姿勢や方針を示す文書です。情報セキュリティの重要性を認識し、その実現に向けて組織が取り組むべき方向性や目標が明確に記述されます。

次に、情報セキュリティ対策規定とは、組織が情報セキュリティを実現するための具体的なルールや規則を定めた文書です。情報セキュリティに関する各種ポリシーや手順、ガイドラインが記載され、組織内の全ての関係者がこれに従うことが求められます。

最後に、情報セキュリティ対策手順書は、具体的な情報セキュリティ対策の手続きや手順を示す文書です。例えば、パスワード管理手順やシステムアクセス制御手順など、情報セキュリティを実現するための具体的な手順が記載されます。

これらの文書は組織の情報セキュリティ体制の基盤となり、安全で信頼性の高い情報環境を構築するために不可欠です。

詳しくは以下の記事で詳しく解説していますので、ぜひあわせてご覧ください。

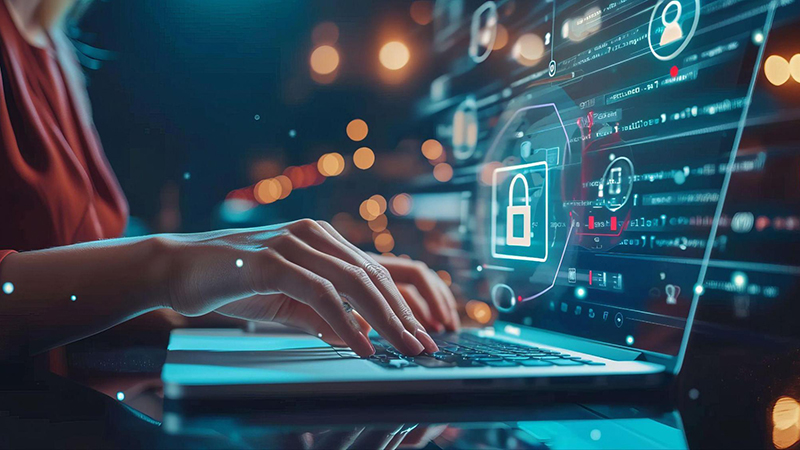

情報セキュリティの具体的な対策方法

これまでは、情報セキュリティ対策を行う上で理解しておきたい3つの要素について説明しましたが、ここからは具体的な情報セキュリティ対策について解説します。

情報セキュリティの具体的な対策としては、以下の3つが挙げられます。

●サイバー攻撃対策の強化

●パスワード管理の徹底

●社内教育の実施

サイバー攻撃対策の強化

サイバー攻撃では、ソフトウェアやシステム脆弱性がたびたび悪用されます。

脆弱性とは「セキュリティ上の欠陥」のことで、放置しておくとマルウェア感染や不正アクセスといった被害にあうリスクが高まります。

そのため、サイバー攻撃対策を強化するためには、パッチ更新や定期的なセキュリティアップデートによってソフトウェアやシステムの脆弱性を修正する必要があります。

パスワード管理の徹底

不正アクセスやアカウントの乗っ取りなどを防ぐためには、パスワード管理の徹底が必要不可欠です。

例えば、パスワードを設定する際は、最低でも8文字以上にして、英字・数字・記号をすべて入れるなどできるだけ強固なパスワードの作成するようにしましょう。

ただし、複雑なパスワードを設定しても認証を突破されてしまうこともあります。

そういう場合に備えて、多要素認証もあわせて導入しておきましょう。

多要素認証とは、知識情報(パスワードなど)、所持情報(スマートフォンなど)、生体情報(指紋など)の中から、2つ以上の要素を活用して認証を行うセキュリティ手法です。

▼多要素認証のイメージ

多要素認証を導入していれば、仮にパスワードが漏洩したり推測されたりしても、認証を突破される危険性を低減できます。

社内教育の実施

社員の意識と理解を高めるための社内教育は、情報セキュリティの強化に欠かせません。

セキュリティ勉強会を開催することで、セキュリティの基本的な知識や最新の脅威に関する情報を共有し、社員の意識を高めましょう。

また、社員の意識調査を定期的に実施し、情報セキュリティに関する理解度や認識の誤りを把握し、対策を立てることも大切です。

LANSCOPE エンドポイントマネージャー クラウド版で行う情報セキュリティ対策

弊社が提供する、IT資産管理・MDMツール「LANSCOPE エンドポイントマネージャー クラウド版」には、情報セキュリティ対策に有効な以下の機能が備わっています。

●Windowsアップデート管理

●操作ログの収集

パッチ更新、OSが最新の状態にあるかの確認

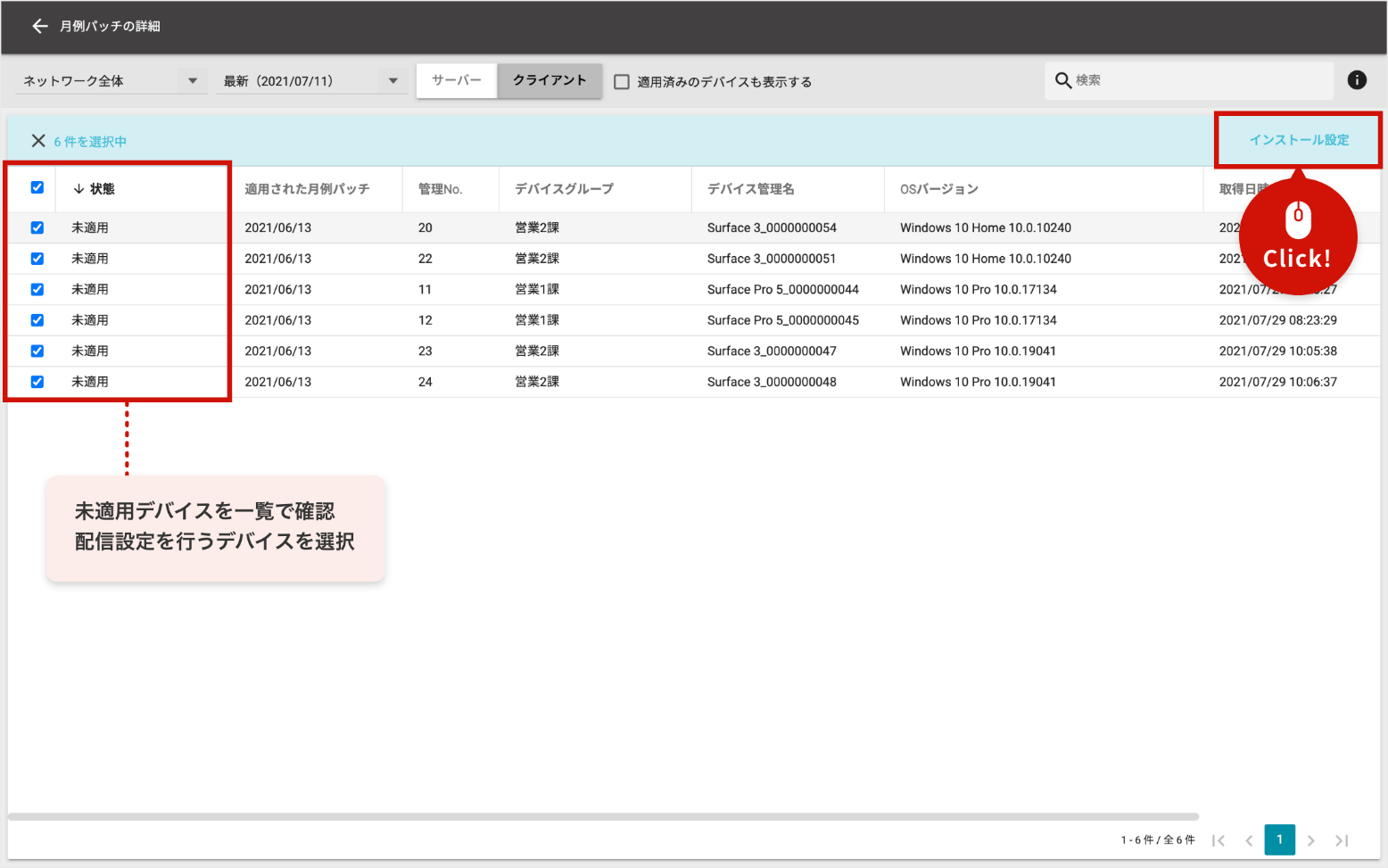

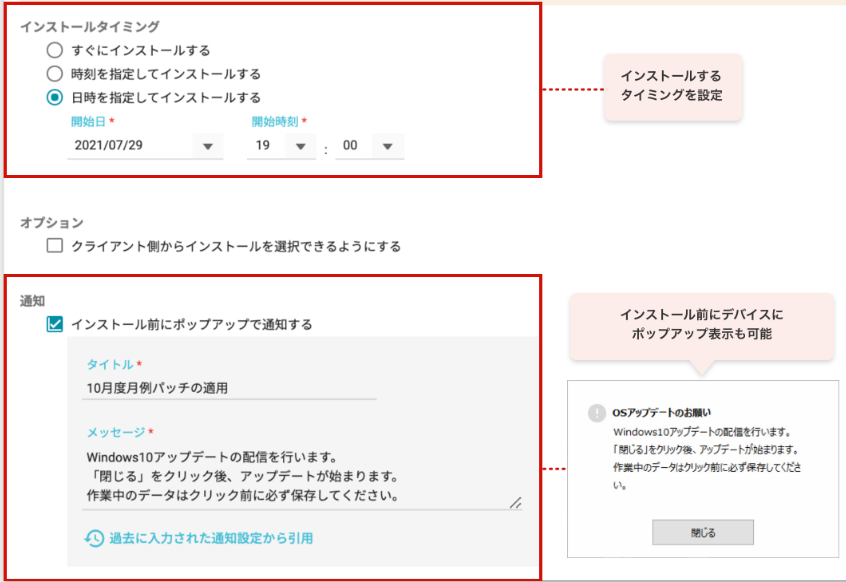

LANSCOPEエンドポイントマネージャー クラウド版では、Windowsアップデート管理に関して、以下のような機能を備えています。

1.最新のWindowsアップデート(機能更新プログラムや品質更新プログラムなど)が未適用の端末を、管理画面で一覧表示

2.配信日時や表示メッセージ等、細やかな設定に基づく、Windowsアップデートの一括配信

3.端末がインターネットに接続されていれば、社内ネットワークにアクセスしない社外利用の端末も管理が可能

4.Windowsアップデートの配信後の成功・失敗の把握

アップデートの適用状況把握から配信までをワンストップで管理

LANSCOPE エンドポイントマネージャー クラウド版 では、Microsoft社が提供する「機能更新プログラム」(Feature Update[FU])や「品質更新プログラム」(Quality Update[QU])の適用状況を管理画面より把握し、パッチ・更新プログラムを配信するまでを、ワンストップでおこなえます。

▼LANSCOPE エンドポイントマネージャー クラウド版で「未適用デバイス」を一括確認

▼更新プログラム・パッチの配信日時・メッセージを設定し、配布を実行

管理者側でアップデートの配信・適用まで一括で操作できるため、従業員のリテラシーに左右されないパッチ管理が可能です。

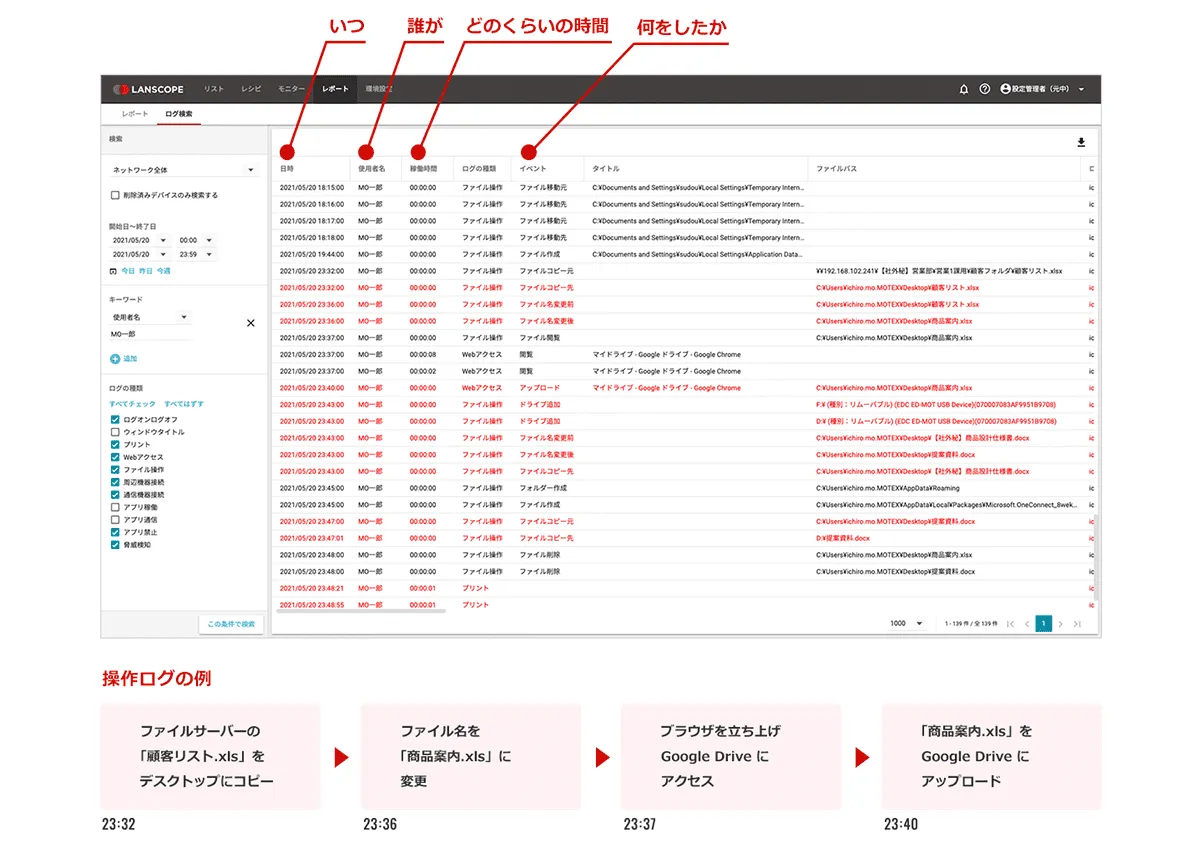

操作ログ収集

LANSCOPE エンドポイントマネージャー クラウド版では、ログオン・ログオフログやウィンドウタイトル、ファイル操作ログ、Webアクセスログ、プリントログなど一般的なIT資産管理ツールで実装されている操作ログをリアルタイムに取得できます。取得したログは標準で2年間、オプション導入で最大5年まで保存可能です。

情報漏洩に繋がりそうな従業員の不正操作を、早期に発見し、インシデントを防止することが可能です。

詳しい機能は、以下のページよりご覧ください。

まとめ

本記事では「情報セキュリティ3要素」をテーマに、その概要や対策について解説しました。

▼この記事を要約すると

- 情報セキュリティの3要素とは、機密性・完全性・可用性を指す

- 3要素のうちどれか一つの要素だけを高めてしまうと、利便性や生産性が低下するだけでなく、逆に情報漏洩のリスクが高まってしまうため、機密性、完全性、可用性をバランスよく維持する必要がある

- 近年では、前述した3要素に加えて「真正性(Authenticity)」「責任追跡性(Accountability)」「否認防止(non-repudiation)」「信頼性(Reliability)」の4つの要素も重要視されている

- 情報セキュリティを確保するためには、情報セキュリティ基本方針、情報セキュリティ対策規定、情報セキュリティ対策手順書などの3つの文書を策定する必要がある

- 情報セキュリティの具体的な対策としては、「サイバー攻撃対策の強化」「パスワード管理の徹底」「社内教育の実施」などが挙げられる

組織は機密性、完全性、可用性のバランスを適切に保ちながら、セキュリティリスクに対処するための戦略を策定し、実施していきましょう。

おすすめ記事