Written by WizLANSCOPE編集部

目 次

長期休暇中は、企業のセキュリティ体制が手薄になりやすく、サイバー攻撃者に狙われやすい傾向があります。

また、長期休暇前は、業務の進捗確認やプロジェクトの整理、関係者への引き継ぎ対応などに忙しく、セキュリティ対策が後回しになっているケースも多いと思います。

しかしながら、セキュリティ対策の強化と確認を後回しにしてしまうと、有事の際に対応が遅れ、被害の拡大が懸念されます。

本記事では、長期休暇前そして休暇後におこなうべきセキュリティ対策について解説します。

▼本記事でわかること

- 長期休暇前におこなうべき対策

- 長期休暇後におこなうべき対策

年末年始、ゴールデンウィーク、お盆など長期休暇前にはぜひ本記事をご一読ください。

長期休暇前後にやっておくべきセキュリティ対策とは?

GWや夏休み、年末年始などは、人員不在を狙ったサイバー攻撃などのインシデントが発生しやすいです。安心して長期休暇を過ごせるように、休暇前後に実施すべきセキュリティ対策を確認しましょう。

長期休暇の時期はセキュリティリスクが高まる

年末年始やゴールデンウィーク、夏季休暇などの長期休暇期間は、企業のセキュリティ担当者やシステム管理者が不在になるケースも多いでしょう。

サイバー攻撃者はこうした「セキュリティ体制が手薄になるタイミング」を狙って、攻撃を仕掛けてくることがあります。

実際、2024年末から2025年初頭にかけて、DDoS(分散型サービス妨害)攻撃が国内で相次いで発生しています。

DDoS攻撃とは、複数のデバイスから攻撃対象のサーバーに対して、意図的に大量のパケットを送信し、相手のサーバーやネットワークへ膨大な負荷をかけダウンさせようとするサイバー攻撃のことです。

▼2024年末から2025年初頭にかけて発生したDDoS攻撃一覧

| 日時 | 標的 | 被害の概要 |

|---|---|---|

| 2024/12/26 | 大手航空会社 | 一時手荷物預かりシステムが使用できなくなり、国内線4便が欠航、国内線・国際線あわせて71便に遅れが発生 |

| 2024/12/26 | 大手銀行A | 個人・法人向けサービスに一時ログインができない状態に |

| 2024/12/29 | 大手銀行B | 個人向けのインターネットバンキングにログインできない状態に |

| 2024/12/31 | 大手銀行C | ネットバンキングにアクセスしづらくなる障害が発生 |

| 2025/01/02 | 大手通信企業 | 運営するポータルサイトなどで一時システム障害が発生 |

| 2025/01/05 | 民間気象法人 | Web版の天気予報専門メディアの一部コンテンツが閲覧しにくくなったり、アプリ版の一部機能が利用しづらくなったりする被害が発生 |

長期休暇中のインシデントは、初動対応の遅れが被害の拡大に直結します。

たとえば、外部との通信量が急増していることに気がつくのが遅れると、その間に機密情報が流出してしまったり、社内ネットワークが乗っ取られてしまったりする恐れがあります。

そのため、長期休暇に入る前に、インシデント発生時の対応フローなどを事前に確認しておくことが重要です。

また、休暇明けに業務を再開する際には、不審な挙動がなかったか、改ざんやアクセス履歴に異常がないかなど、システム全体の安全性を慎重に確認することが求められます。

休暇前におこなうべき対策

まずは、長期休暇に入る前に実施すべきセキュリティ対策を解説します。

- 緊急時の連絡フローや対応手順を確認する

- 使用しない機器の電源を切る

- OSやソフトウェアなどを最新化する

- バックアップを取得しておく

被害を最小限に抑えるためにも、具体的にどのような対策をしておけばよいのか確認していきましょう。

緊急時の連絡フローや対応手順を確認する

休暇中にインシデントが発生した場合に備えて、緊急時の連絡フローや対応手順は休暇に入る前に必ず確認しておきましょう。

とくに確認しておきたい事項としては以下が挙げられます。

▼確認しておくべき事項

- 連絡先(電話、メール、チャットツールなど)は最新の状態か

- 担当者の不在時に備えた代替対応者は明確にされているか

- 夜間・休日に対応可能な体制が整っているか

- インシデント対応の手順書やマニュアルが整備されているか

- インシデントを認知した場合の報告窓口が共有できているか

- 取引先や関係会社の連絡窓口が共有できているか

- 長期休暇中もシステムベンダーと連絡が取れるか

万が一インシデントが発生してしまっても、対応者や対応フローが定まっていれば、初動対応を迅速におこなうことができます。

ただし、確認が形骸化しないように注意しましょう。

使用しない機器の電源を切る

インターネットや社内ネットワークに常時接続されている機器は、休暇中に外部からスキャン・攻撃される可能性が高まります。

とくに以下のような機器は狙われる危険性が高いため注意が必要です。

- 長期的に無人になる拠点や支店のPC・プリンター

- 開発環境用のテストサーバー

- 業務で一時的に使われていたUSBハブや外部記憶装置

- メンテナンス予定がない社内Wi-FiアクセスポイントやIoT機器

使用しない機器に関しては長期休暇前に電源を切り、物理的にリスクを遮断することが推奨されます。

また、常時稼働が必要な基幹システムについては、セキュリティパッチの適用やログ監視設定の見直し、遠隔監視の体制強化などで代替的な対策を施す必要があります。

OSやソフトウェアなどを最新化する

OSやソフトウェアを最新化せず、脆弱性を放置してしまうと、不正アクセスやマルウェア感染のリスクが高まります。

そのため、休暇前には必ずOSや業務用アプリケーション、アンチウイルスソフトなどが最新の状態であるかどうかを確認し、必要に応じてアップデートを実施しましょう。

バックアップを取得しておく

休暇中に予期せぬトラブルが発生した際、最終的な復旧の命綱となるのがバックアップデータの存在です。

サイバー攻撃やシステム障害が発生しても、最新のバックアップがあれば、被害を最小限に抑えることができます。

バックアップは、クラウドや外部ストレージ、オフライン環境など複数の場所に保存することが理想です。

また、取得したバックアップが正常に復元できるか、定期的にテストすることも重要です。

休暇明けにおこなうべき対策

次に、休暇明けにおこなうべき対策を解説します。

- ログを確認する

- 定義ファイルを更新する

- OSやソフトウェアなどを最新化する

- 持ち出したデバイスにウイルススキャンをおこなう

休暇明けは気持ちが緩みやすく、セキュリティ意識が低下しやすいです。

安全に業務を再開できるように、本記事で紹介する対策の実施を徹底しましょう。

ログを確認する

まずは、休暇中に不正アクセスや異常な通信が発生していないかなど、各種ログを確認しましょう。

たとえば以下のようなログの確認が重要となります。

- ファイアウォール、ルーター、VPNなどネットワーク機器のアクセスログ

- 社内サーバーやクラウド環境へのログイン履歴

- 管理者権限の操作履歴や設定変更ログ

- セキュリティ製品のアラート記録(IDS/IPS、EDRなど)

とくに、休日・深夜のログインや、普段アクセスしないIPアドレスからの通信履歴があった場合は早急に調査をおこないましょう。

定義ファイルを更新する

アンチウイルスソフトやエンドポイントセキュリティ製品は、最新のマルウェアや攻撃手法に対応するために、定義ファイル(シグネチャ)の更新が必要です。

休暇中にネットワークが遮断されていたデバイスでは、自動更新が停止している可能性があるため、業務再開前には必ず以下の点を確認しましょう。

- ウイルス定義ファイルやエンジンが最新になっているか

- セキュリティアップデートの自動適用が有効になっているか

- 定義ファイルの更新ログにエラーが出ていないか

なお定義ファイルの更新は、サイトの閲覧やメールの送受信などをおこなう前に実施してください。

OSやソフトウェアなどを最新化する

休暇中に公開されたセキュリティパッチを適用しないまま業務を再開してしまうと、脆弱性が残存した状態でネットワークに接続されることになり、非常に危険です。

長期休暇明けには、以下の更新が確実におこなわれているかを必ずチェックした上で、業務を再開するようにしましょう。

- OS(Windows、macOS、Linux等)の最新パッチ適用

- 業務アプリケーションのアップデート(Office製品、ブラウザ、PDF閲覧ソフトなど)

- ドライバやファームウェアのアップデート(とくにWi-Fiルーターや周辺機器)

とくに、ブラウザやリモート接続ツール(VPNクライアント、リモートデスクトップなど)は攻撃対象になりやすいため、常に最新版に保つことが基本的なセキュリティ対策となります。

持ち出したデバイスにウイルススキャンをおこなう

長期休暇中にノートPCやUSBメモリなどのデバイスを持ち帰って使用した場合、それらが外部のネットワーク環境を経由して、マルウェアなどの感染源になる可能性があります。

そのため、一度社外ネットワークを経由したデバイスは、社内ネットワークに接続する前に必ず以下のステップを実施しましょう。

- 信頼できるアンチウイルスソフトでのフルスキャン

- 不要なソフトやファイルの削除

- 企業で定められたセキュリティポリシーとの整合確認

とくにUSBメモリは、マルウェアが自動実行ファイルに仕込まれていることがあるため、接続前に隔離環境でのスキャンを実施するなど、慎重な扱いが求められます。

業務のスピード感も大切ですが、それ以上に「セキュリティの再確認」が優先されるべきタイミングが、まさにこの休暇明けです。

ほんの少しの確認や手間を惜しまないことが、重大なトラブルの未然防止につながります。

長期休暇のセキュリティ対策に「LANSCOPE エンドポイントマネージャークラウド版」

エムオーテックス株式会社(以下、MOTEX)が提供するIT資産管理・MDMツール「LANSCOPE エンドポイントマネージャー クラウド版」は、長期休暇前後のセキュリティ強化に役立つセキュリティソリューションです。

たとえば、Microsoft社が提供する「機能更新プログラム」(Feature Update[FU])や「品質更新プログラム」(Quality Update[QU])の適用状況の把握から、パッチ・更新プログラムの配信までをワンストップでおこなえます。

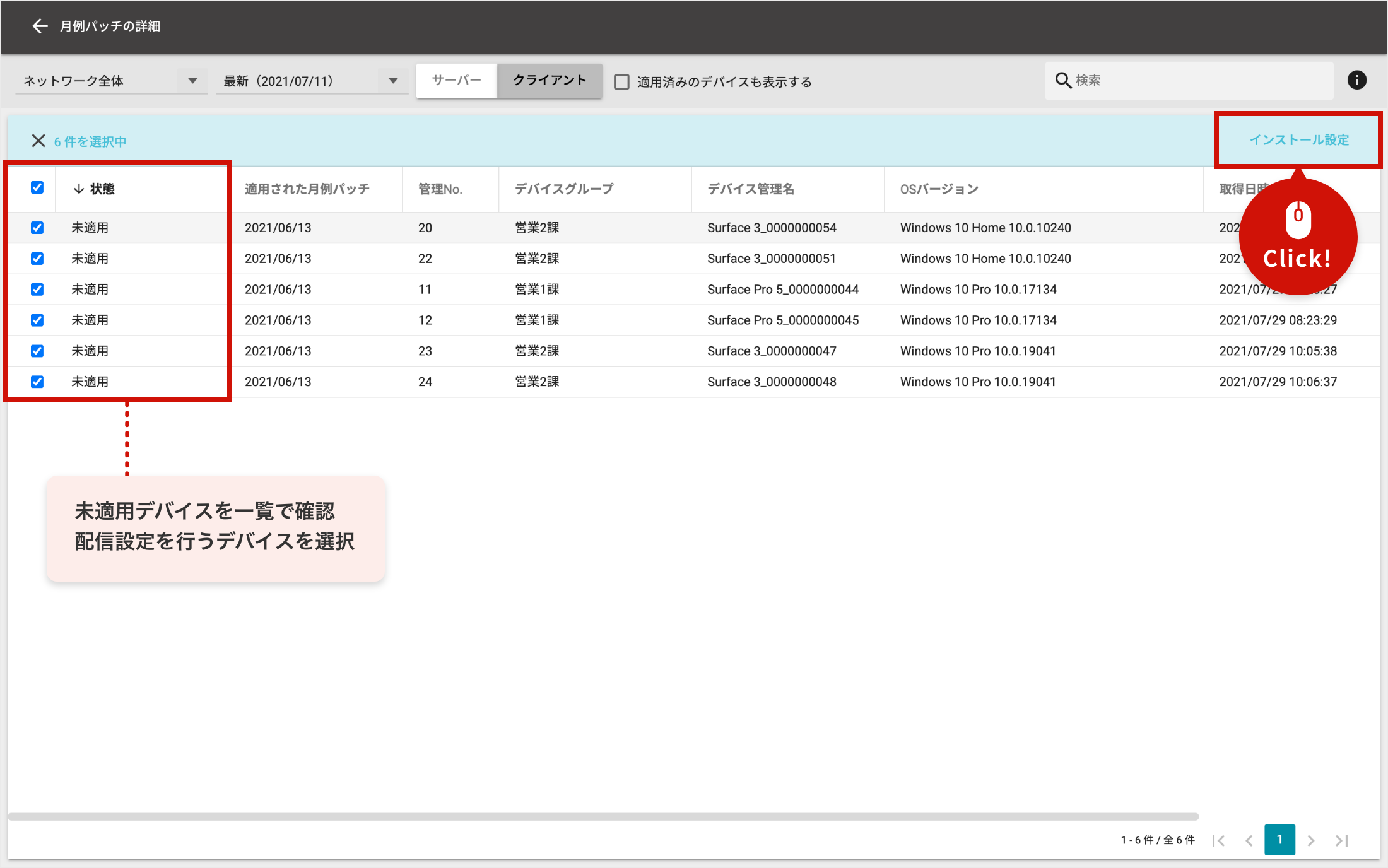

▼LANSCOPE エンドポイントマネージャー クラウド版で「未適用デバイス」を一括確認

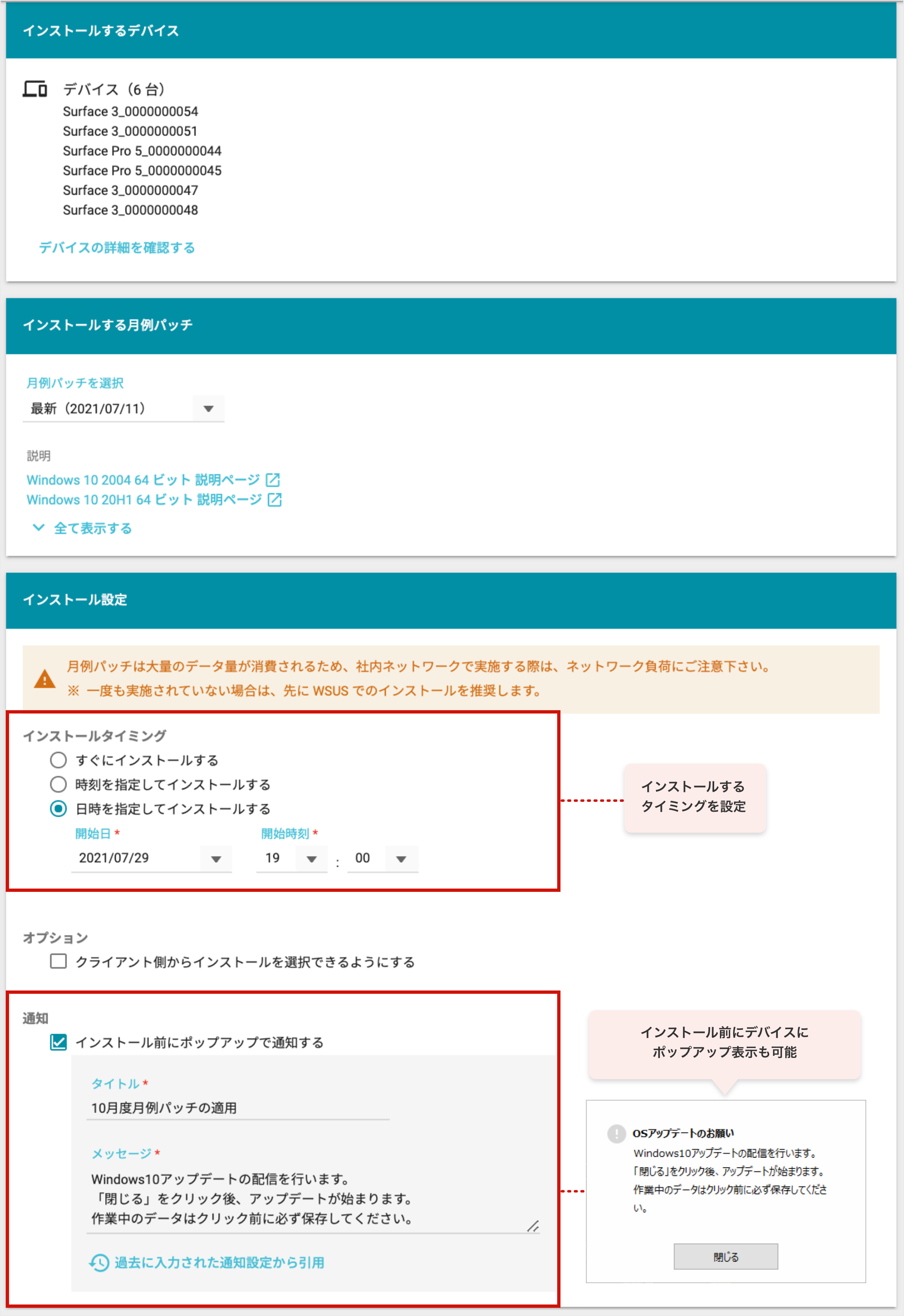

▼更新プログラム・パッチの配信日時・メッセージを設定し、配布を実行

管理者側でアップデートの配信・適用まで一括で操作できるため、長期休暇前・長期休暇後のアップデート管理が効率よくおこなうことができます。

また、「LANSCOPE エンドポイントマネージャー クラウド版」は、PCの操作ログを取得することも可能です。

ログ画面からは、アプリの利用、Webサイトの閲覧、ファイル操作、Wi-Fi接続などについて、「どのPCで」「誰が」「いつ」「どんな操作をしたか」など、社員のPC利用状況を簡単に把握できます。

たとえば、長期休暇中に自宅にPCを持ち出した従業員が情報漏洩に繋がりそうな操作をした場合は、アラートで管理者に通知されるため、不正行為の早期発見・インシデントの防止も可能です。

「LANSCOPE エンドポイントマネージャー クラウド版」についてより詳しく知りたい方は、下記のページまたは機能や特徴についてわかりやすくまとめた資料をご確認ください。

3分で分かる!

LANSCOPE エンドポイントマネージャー クラウド版

PC・スマホをクラウドで一元管理できる「LANSCOPEエンドポイントマネージャー クラウド版」とは?についてわかりやすく解説します。機能や特長、価格について知りたい方はぜひご活用ください。

まとめ

本記事では、長期休暇の前後におこなうべきセキュリティ対策について解説しました。

▼本記事のまとめ

- サイバー攻撃の攻撃者は、セキュリティ体制が手薄になる長期休暇を狙って攻撃を仕掛けてくる傾向がある

- 長期休暇前は、緊急時の連絡フローや対応手順をあらかじめ確認し、「OSやソフトウェアの最新化」「バックアップを取得」をおこなうことが重要

- 長期休暇後は、まず「OSやソフトウェアの最新化」「定義ファイルの更新」をおこない、各種ログの確認や持ち出したデバイスのウイルススキャンを実施してから通常業務に取り組むことが推奨される

休暇中は人手が少なくなり、システム監視の目も行き届きにくくなるため、攻撃者にとっては攻撃を仕掛ける絶好のタイミングです。

長期休暇中のインシデント発生を回避するためにも、休暇前には入念なセキュリティ確認と対策をおこないましょう。

また、休暇明けは通常業務を始める前に、「定義ファイルの更新」「OSやソフトウェアの最新化」などをおこなうことも忘れないようにしてください。

本記事で紹介した「LANSCOPE エンドポイントマネージャークラウド版」は、長期間前後のセキュリティ対策に効果的なことに加え、平時のPC・スマホ管理の効率化にも有効です。

たとえば、Windowsアップデート管理や記録メディア制御、macOSの利用制御など、PC管理に必要な機能が搭載されていることに加えて、デバイス情報取得や盗難紛失対策、Apple Business Manager、Android Enterpriseにも対応しており、スマホ管理も実施できます。

長期休暇前後にやっておくべきセキュリティ対策と「LANSCOPE エンドポイントマネージャークラウド版」の機能・特長をわかりやすくまとめた資料をご用意しているので、セキュリティ強化を目指す企業・組織の方は、本記事とあわせてぜひご活用ください。

長期休暇前後にやっておくべきセキュリティ対策とは?

GWや夏休み、年末年始などは、人員不在を狙ったサイバー攻撃などのインシデントが発生しやすいです。安心して長期休暇を過ごせるように、休暇前後に実施すべきセキュリティ対策を確認しましょう。

おすすめ記事