目 次

・2017脅威トレンド

・RaaS(Ransomware as a Service)

・ファイルレスマルウェアとは

・プロテクトキャット(CylancePROTECT)は最新の脅威にどこまで対応できるのか?

Written by 坂本 琴音

※本内容は、Cylance社が160ヵ国の政府機関や組織から得られたデータから、サイランスの顧客に影響を及ぼした重大なサイバー脅威や業界トレンドについて分析しまとめた「Cylance 2017 Threat Report」をもとに、Cylance Japan株式会社 最高技術責任者 乙部氏が解説したものです。(日本語版はこちらからダウンロード可能です)

本記事の関連資料をご紹介します!

「未知の脅威に対抗するエンドポイントセキュリティ対策」

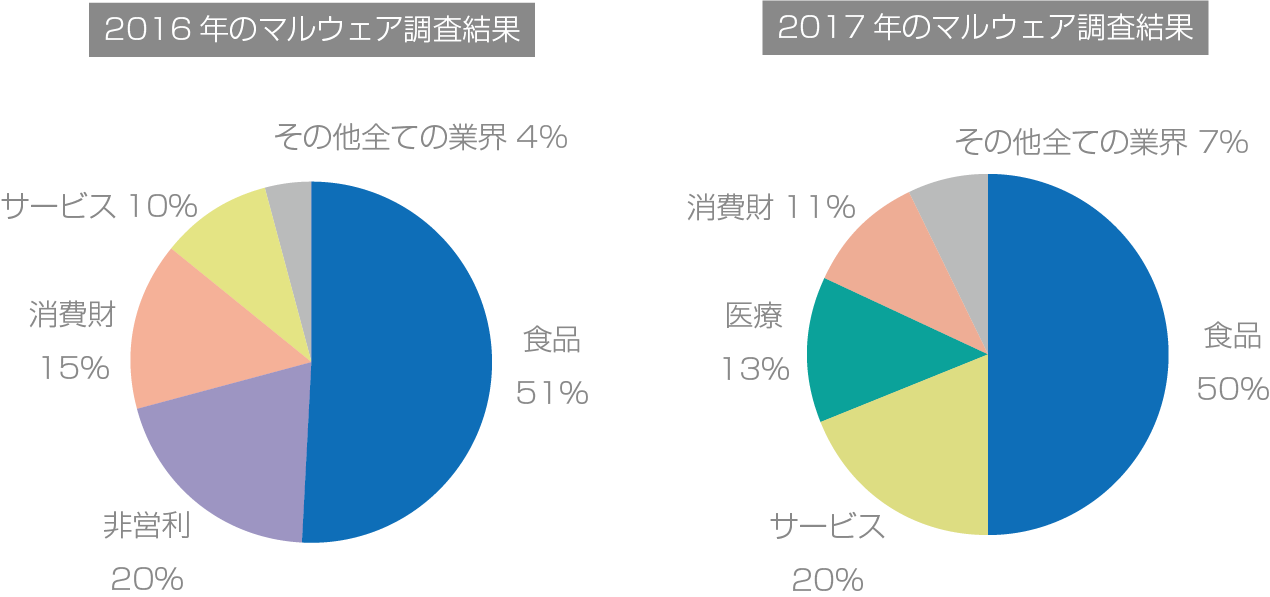

2017年の1年間、CylancePROTECTをお使いのユーザー様環境において発生した脅威の数は、企業平均で3,900件、1日あたり10件を超え、これは前年比で13.4%増と引き続き増加傾向にあります。特にその中でも食品やホスピタリティといった業種が狙われていました。

2017年で一番数が多かったマルウェア「TOP10マルウェア」は、ランサムウェア(WannaCry,Cerber,Locky,Petya,Polyransom)と、オンラインバンキングなどからパスワードを盗むボット系のマルウェア(Up atre,Emotet,Ramnit,Fareit,Terdoit/Zloaders)の2種類が占める結果となりました。

この2つは関係のないように見えますが実は関係しており、例えばLocky(ランサムウェア)は、Dridexといわれるボットネットを使って配布されています。

つまり感染した端末がゾンビPCとなり、そこを経由してスパムを配信するのと同じように、ランサムウェアが配布されます。これらの問題には、FBIを始めとして捜査がされていますが、1つが潰されても、また新しいボットネットが生まれ侵入経路が変わっていくため、引き続き注意が必要です。

ランサムウェアについて、2017年は前年比3倍と急増しており、世界160カ国、16の業種で感染が確認されるなどその被害は拡大しています。その中で、身代金を要求しない(しても受け取らない)という新しいタイプのランサムウェアが確認されています。また、ファイル自体を起動できなくし、マシンをクラッシュさせるなど破壊型のものが出てきています。

これまでランサムウェアは金銭目的とされていましたが、それ以外に業務妨害や国が絡んでいるという説、また攻撃者の予想を超えて拡大してしまったなどと言われているのが最近の傾向です。さらに新たな傾向としては、サプライチェーン攻撃が増えてきている点です。

これはソフトウェアの提供元(サプライチェーン)を狙い、その偽のソフトウェアからマルウェアは送り込んでくるというものです。有名なものとしては、2015年の「Kingslayer」ですが、これは2017年立て続けに確認されています。そのうちの1つで日本でも有名なのは「CCleaner」というPCの不要な設定やデータを削除するソフトを開発する会社がハッキングを受け、そのソフトのVer.533が改ざんされ、そのソフトを介してマルウェアの感染が広がるといったケースがあります。

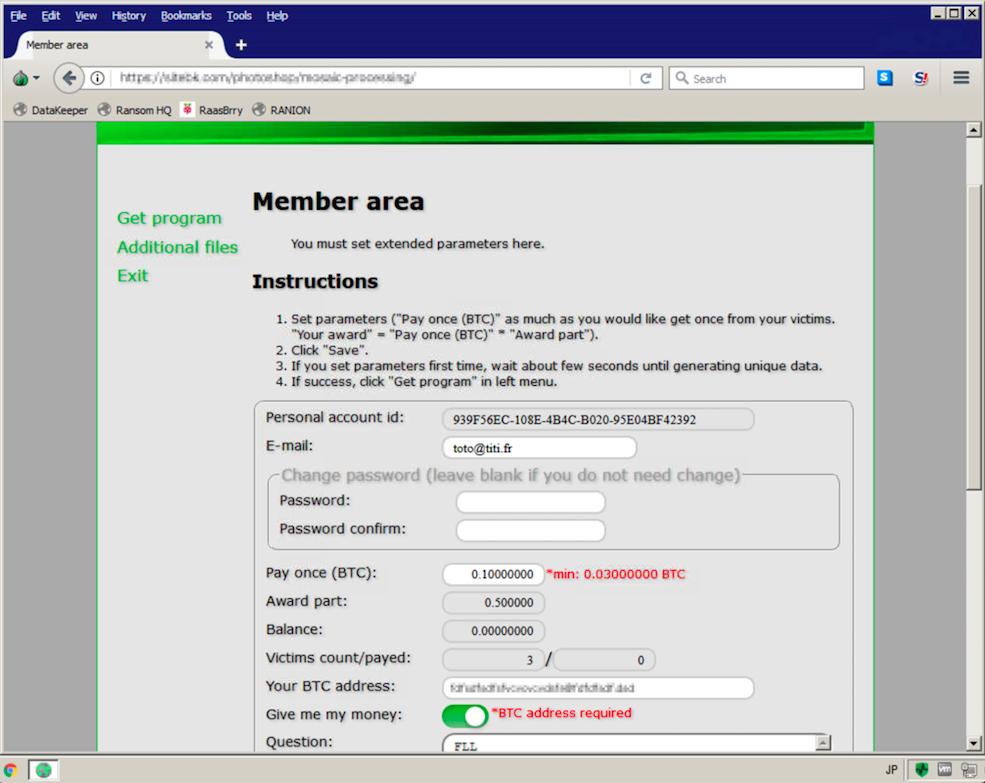

最近のトレンドとしてRaaS(Ransomware as a Service)が挙げられます。ダークウェブ(特定のアプリからでしかアクセスできないサイト)上ではドラッグ、兵器、個人情報、盗品といった不法なものが売買されていますが、その中にランサムウェアを無料で作成できるサービスサイトが増えています。これらのほとんどはメールアドレスを登録するだけでランサムウェアを無料で簡単に作成することができます。

このサービスモデルは、ランサムウェアで感染が広がると支払われた身代金のうち3割がサイトの運営者に、7割がサイトの利用者に入るという仕組みになっています。そのため、サイトを作っている側からすると無料で提供をしてもランサムウェアに感染する人が増えれば増えるほど儲かるというビジネスモデルが出来上がっているため、ダークウェブの中でもこのようなサービスが増えているのです。

マルウェアの9割以上は、ペイロードと言われるプログラムの形で落ちてきて、そこからコードが実行されるというものです。これに対してディスクにファイルを書き込まず、システムメモリに常駐して活動をおこなうマルウェアのことをファイルレスマルウェア(ほかにも、マルウェアレスやインメモリマルウェアとも呼ばれる)といいます。これ自体は昔から存在は確認されており、ここ最近で流行り始めたものではありません。

実際にはWindows上にあるPowerShellやJavaScriptなどの正規ツールでキックし、そこからスクリプトが実行され動き出すという仕組みです。一般的にはメモリに常駐してファイルレスで活動を行うと言われていますが、実際はローカルにあるファイルが実行されているのです。

例えば、有名な「Kovter」というものを例に挙げると、これは本体自体が落ちて来ずに本体のコードがレジストレリに書き込まれ、それが実行されるというタイプのファイルレスマルウェアです。具体的には、最初にメールの添付などでJavaScriptが実行されます。そこからマルチダウンローダーと呼ばれるもので次のJavaScriptを落とし、その次にKovterのDropperと呼ばれる本体のファイルを落とすための実行ファイルを落とします。つまり、ファイルレスと言われるものでもこのようにドロップする段階ではファイルが存在するのがほとんどです。

では、なぜファルレスと呼ばれるのか。それは、全ての情報がレジストリ上にしかなく、ファイルという形で残らないのです。具体的には、書き込まれたレジストリのコマンドラインでJavaScriptが実行できるようになっており、その読み込んでいるコード自体もレジストリに書き込まれています。そして、レジストリに書き込まれた段階で実行ファイルを消していくのです。その特徴から名前が挙がることもありますが、実際に作成するには高度な知識を要するため、出回っている数としては少ないのが実態です。

2017年の脅威を振り返り、これらの脅威に対してプロテクトキャット(CylancePROTECT)がどこまで対応できたのかというと、有名なWannaCry,Locky,Petyaといったランサムウェアについても、1年以上前のモデルで予測防御することができたという実績を残すことができています。また、上記のファイルレスマルウェア「Kovter」についても、スクリプト制御の機能を使うことで、JavaScript自体の動きを制御しマルチダウンローダーの本体を落とす手前のスクリプトを止めることができるだけでなく、本体のEXEファイルを検知し止めることができるため、感染することはないのです。

おすすめ記事