Written by Fumi

Webコンテンツディレクター

プロフィール:Webライター・編集者を経て現在はディレクターに携わる。扱っているコンテンツは主にSEO記事、ホワイトペーパー、自社メディア。マーケティング・DX系を中心に執筆中。

目 次

ランサムウェアとは

IPA「情報セキュリティ10大脅威」で、ランサムウェアは4年連続で1位に

ランサムウェアの代表的な「感染経路」

代表的なランサムウェアの種類

ランサムウェアに感染した場合の被害

ランサムウェアの被害事例

ランサムウェアの被害に遭わないための対策

ランサムウェアに感染した場合の対処法

ランサムウェア対策ならLANSCOPEサイバープロテクションにお任せ

まとめ

ランサムウェアとは、重要なデータを暗号化したり、パソコンをロックしたりして使用不能にし、解除の条件として身代金を要求するマルウェア(悪意のあるソフトウェアやコードの総称)です。

以前までは「メール」「Webサイト」経由の感染がほとんどでしたが、リモートワークの普及に伴い、最近では「VPN機器」や「リモートデスクトップ」経由の感染が急増しています。

さらに、近年のランサムウェアは感染経路だけでなく、攻撃手法も多様化しています。

たとえば、「暗号化を解除してほしければ身代金を払え」と1回脅迫するだけでは終わらず、「身代金の支払いに応じなければ、盗んだデータを公開する」とさらに脅迫を行う二重恐喝(ダブルエクストーション)の手口が頻繁に見られるようになりました。

こうしたランサムウェアに感染してしまうと、企業・組織は業務が継続できなくなるだけでなく、重要な情報が流出する危険性もあるため、対策を徹底する必要があります。

この記事では、ランサムウェア特徴や被害防止策、感染時の対処法などをわかりやすく解説します。

ランサムウェア攻撃への対策を知りたい方は、「ランサムウェア被害にあわないための対策」より、ぜひご覧ください。

▼この記事を要約すると

●ランサムウェアとは、重要なデータを暗号化したり、パソコンをロックしたりして使用不能にし、解除の条件として身代金を要求するマルウェア

●代表的な感染経路としては、「Webサイト」「メール・添付ファイル」「VPN機器」「リモートデスクトップ」「ファイルダウンロード」「USBメモリなど外付けHDD」などがある

●ランサムウェアに感染した場合、「システム上の被害」「業務上の被害」「金銭的被害」「情報流出による社会的信用の失墜」といった被害が想定される

●ランサムウェアの被害に遭わないためには、「従業員への教育」「ユーザー権限の厳密化・設定」「セキュリティパッチの適用」「OSやWebブラウザを最新のバージョンに保つ」「メールスキャンによるウイルス検知」「フリーWiFi時のVPN使用」「強力なアンチウイルスソフトの導入」といった対策を講じる必要がある

●感染した場合の対処法としては、速やかにネットワークから端末を隔離し、上長や担当者へ相談した後、マルウェアの駆除や感染経路や原因、被害範囲などの調査を行う

【6割が導入経験有り】

情シス1000人に聞いた!EDR利用実態調査

「導入後の効果は?」「運用で困ったことは?」などなど

EDRに関する、情シス担当者の声をご紹介します。

ランサムウェアとは

ランサムウェアとは、重要なデータを暗号化したり、パソコンをロックしたりして使用不能にし、解除の条件として身代金を要求するマルウェア(悪意のあるソフトウェアやコードの総称)です。

「ランサム(Ransom=身代金)」と「ウェア(Software)」を繋げた造語であり、ソフトウェアを悪用して身代金を要求するという特徴から名づけられました。

近年のランサムウェアの傾向

以前までは、不特定多数の組織・企業にフィッシングメールを送り、ランサムウェアに感染した企業に対して「身代金」を要求する、という「ばらまき型ランサムウェア」が一般的でした。

しかし近年では、あらかじめ支払い能力の高い特定の組織・企業にねらいを定め、攻撃者がVPN機器の脆弱性(セキュリティ上の欠陥)をついて内部ネットワークへ侵入して感染を広げる「標的型ランサムウェア」が主流になっています。

▼標的型・ばらまき型ランサムウェアの違い

| ばらまき型ランサムウェア | 標的型ランサムウェア | |

|---|---|---|

| 身代金額 | 標準的な価格(数万~数十万円) | 高額(数千万~数十億円) |

| 人質対象 | ファイルやデータの暗号化 | データの暗号化・流出・売買 |

| ターゲット | 不特定多数 | 特定の企業・組織 |

ランサムウェアの攻撃手法の変化

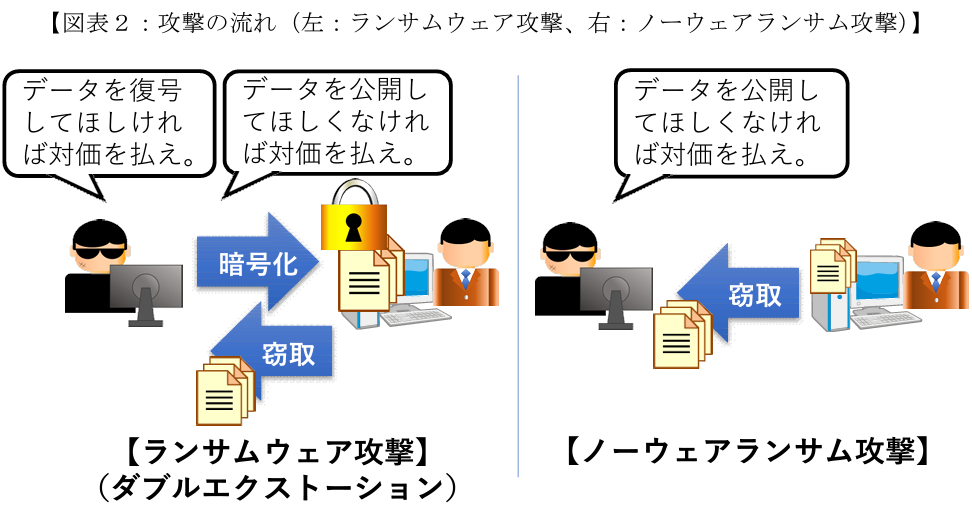

昨今、「暗号化を解除してほしければ身代金を払え」と1回脅迫するだけでは終わらず、「身代金の支払いに応じなければ、盗んだデータを公開する」とさらに脅迫を行う二重恐喝(ダブルエクストーション)という攻撃手法が頻繁に見られるようになりました。

それだけではなく、DDoS攻撃や被害組織の顧客・利害関係者を執拗に攻撃する多重脅迫の手法が使われるケースも増えています。

また「ノーウェアランサム」という従来の「データを暗号化し、復旧を対価に身代金を要求する」という工程を省き、最初から盗んだデータのばらまきを引き換えに、金銭を要求するという新たな攻撃手法も登場しています。

▼従来ランサムウェア攻撃と、ノーウェアランサムの手口の違い

出典:警察庁|令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について(令和5年9月21日)

通常のランサムウェア攻撃と比べデータを暗号化する手順がなく、より「簡易的」かつ「効率的」に攻撃を仕掛けられる特徴から、今後国内でも普及することが懸念されます。

IPA「情報セキュリティ10大脅威」で、ランサムウェアは4年連続で1位に

独立行政法人情報処理推進機構「IPA」では、前年度、国内で最も社会的に影響を与えたサイバー脅威を選出する「情報セキュリティ10大脅威」を毎年公開しています。

これによると、「ランサムウェアによる被害」は2021年以降、2024年現在まで4年連続で1位を獲得しています。

| 順位 | 組織 | 前年順位 |

|---|---|---|

| 1位 | ランサムウェアによる被害 | 1位 |

| 2位 | サプライチェーンの弱点を悪用した攻撃 | 2位 |

| 3位 | 内部不正による情報漏えい | 4位 |

| 4位 | 標的型攻撃による機密情報の窃取 | 3位 |

| 5位 | 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃) | 6位 |

| 6位 | 不注意による情報漏えい等の被害 | 9位 |

| 7位 | 脆弱性対策情報の公開に伴う悪用増加 | 8位 |

| 8位 | ビジネスメール詐欺による金銭被害 | 7位 |

| 9位 | テレワーク等のニューノーマルな働き方を狙った攻撃 | 5位 |

| 10位 | 犯罪のビジネス化(アンダーグラウンドサービス) | 10位 |

出典:IPA|情報セキュリティ10大脅威 2024(2024年1月24日)

数あるサイバー攻撃の中でも「ランサムウェアによる被害」が、とりわけ大きく注目される理由としては、以下のようなことが考えられます。

●情報社会の現在において金銭以上の資源とも言えるデータが凍結されてしまうため

●仮に高額な身代金を支払っても、データが返ってくる保証はないため

●金融機関や医療機関などの大きな組織をターゲットにすることも多く、生活インフラ凍結の引き金になるため

●支払った金銭は裏組織・闇社会の手にわたる可能性が高いため

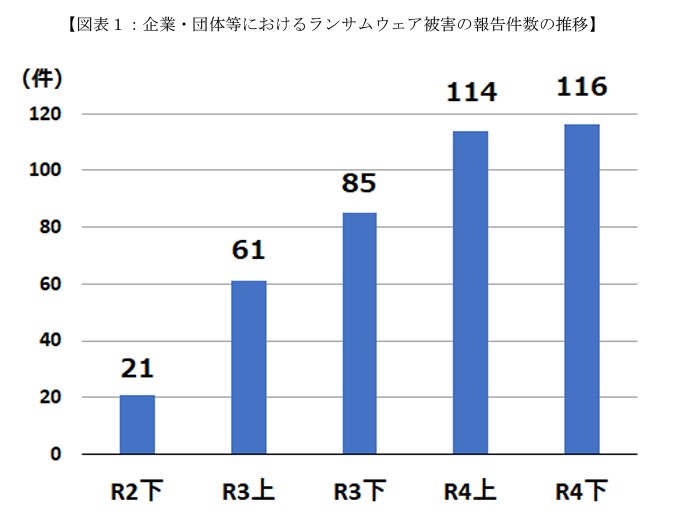

2020年以降、国内ランサムウェア被害件数は右肩上がりで上昇

ランサムウェア攻撃による実被害も、国内で急激に増加しています。令和5年、警察庁が発表した「企業・団体等におけるランサムウェア被害の報告件数」における推移は、2020年から2022年の下期にかけて、右肩上がりで上昇していることがうかがえます。

出典:警察庁|令和4年におけるサイバー空間をめぐる脅威の情勢等について(令和5年3月16日)

ランサムウェア攻撃は年々攻撃が巧妙化し、対策が難しくなってきているのが現状です。

特に新型コロナウイルスの流行に伴ってテレワークが普及してからは、VPN経由の不正アクセスなど「セキュリティの脆弱性」を狙った攻撃が増加しています。

ランサムウェアの代表的な「感染経路」

ランサムウェアの代表的な「感染経路」として、以下のような例が挙げられます。

●VPN機器

●リモートデスクトップ

●Webサイト

●メール・添付ファイル

●ファイルダウンロード

●USBメモリなど外付けHDD

・メール・添付ファイル

いわゆるフィッシング詐欺のように、リンクや添付ファイルを送付したスパムメールやなりすましメールを送り、アクセスしたPCをランサムウェアに感染させる手口です。

・Webサイト

WordPressを始めとしたCMS(コンテンツ・マネジメント・システム)の改ざんによって、脆弱性を攻撃する不正サイトへの誘導を促します。サイトに表示されているインターネット広告にランサムウェアが紛れ込んでいる場合があります。

・VPN機器・リモートデスクトップ

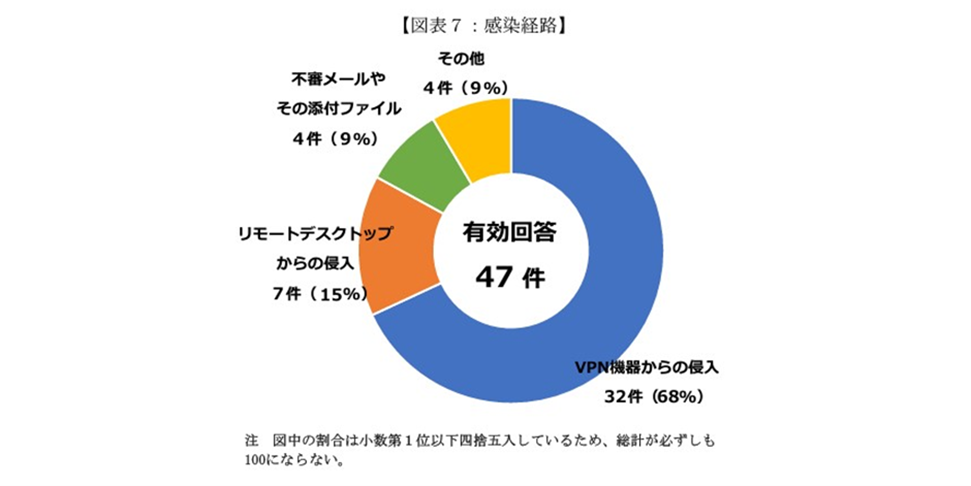

以前までは「メール」「Webサイト」を狙う犯行が一般的でしたが、最近では「リモートワーク」の普及に伴い、「VPN機器」「や「リモートデスクトップ」の脆弱性をついた悪質な攻撃被害が増加しています。

実際、警察庁が2022年9月に公表した「令和4年上半期のランサムウェア被害の実態」でも、感染経路として最も多かったのが「VPN機器からの侵入(68%)」、次点で「リモートデスクトップからの侵入(15%)」であったことが報告されています。

出典:警察庁 – 令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について

出典:警察庁 – 令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について

VPNは社外から「社内ネットワーク」へアクセスするための接続機器です。攻撃者は脆弱性のあるVPN機器を経由して、社内ネットワークへ不正にアクセスし、ランサムウェアを送り込むといった手口を用います。

ランサムウェアの感染経路については以下の記事で詳しく解説していますので、ぜひあわせてご覧ください。

代表的なランサムウェアの種類

ランサムウェアの種類は年々増加しています。

以下は代表的なランサムウェアの種類を表にまとめたものです。

| 名称 | 特徴 |

|---|---|

| CryptoWall | データが暗号化されると修復が困難。 バックアップを検索して暗号化するという厄介な特徴を持っている。 |

| CryptoLocker | コンピュータ内のファイルを暗号化するだけでなく、コンピュータ自体へのアクセスもブロックする。 主に、メールの添付ファイルを開封することで感染する。 |

| TeslaCrypt | 感染すると、端末に保存されているファイルの拡張子を「vvv」に変更してしまい、開けなくなる。 後にランサムウェアの開発者によって暗号化解除キーが公開されたので、被害リスクは少ない。 |

| Locky | 日本での被害が多いランサムウェアで、主な感染経路はメールの添付ファイル。 |

| Bad Rabbit | 主な感染経路は不正なWebサイトの閲覧。 サイトの閲覧者にドライブバイダウンロード攻撃(Webサイトを閲覧した際に、勝手にマルウェアをインストールさせる攻撃手法)を仕掛ける。 |

| WannaCry | 2017年に大規模な被害をもたらしたランサムウェア。 ワームの機能(自動的に感染を広げていく機能)とランサムウェアの機能を併せ持っている。 |

| PETYA/GoldenEye | 感染するとファイルが一瞬で暗号化される。 ファイルだけでなくハードディスクMBRも暗号化される |

| Ryuk | 最大の特徴は、感染するとリモートから暗号化が可能になる点。 身代金の支払いに応じやすい機関(医療機関や金融機関など)をターゲットにしており、高額な身代金を要求する。 |

| Maze | データを暗号化する前に情報を窃取し、身代金の支払いを拒否するとデータを漏洩させるという二重恐喝を行う。 |

| LockBit | データを暗号化する速度が他のランサムウェアよりも速いという特徴がある。 |

ランサムウェアの種類については以下の記事で詳しく解説していますので、ぜひあわせてご覧ください。

【6割が導入経験有り】

情シス1000人に聞いた!EDR利用実態調査

「導入後の効果は?」「運用で困ったことは?」などなど

EDRに関する、情シス担当者の声をご紹介します。

ランサムウェアに感染した場合の被害

ランサムウェアに感染した場合、以下のような被害が想定されます。

●システム上の被害

●業務上の被害

●金銭的被害

●情報流出による社会的信用の失墜

システム上の被害

感染PC上で有効な操作ができなくなり、さらに感染PC内のファイルやネットワーク上の共有ファイルが暗号化されランサムウェアの駆除を行っても暗号化されたまま利用できなくなる、といったハードウェアやOSの被害。

業務上の被害

ランサムウェア被害によりシステムがダウンし、業務が停止する被害。(例)大手自動車メーカーの工場稼働停止、医療機関の診療・手術停止など

金銭的被害

要求された「身代金」を支払うことによる金銭的な被害。

ある企業の調査によれば、2022年に日本の組織が支払った身代金の平均支払額は113,048ドル(約1,600万円)で、2021年の4,327,024ドルと比較すると減少しているものの、依然として金銭的被害は発生し続けています。

情報漏洩害

顧客の個人情報や会社の機密データが窃取され、インターネット上で公開される情報流出と、それに起因する社会的信用の失墜。ランサムウェア攻撃を受ける業種によっては、ときにその被害が人命に影響を及ぼす可能性もあります。

ランサムウェアの被害事例

ここではランサムウェアの被害事例を紹介します。

| 業界・業種 | 教育機関 |

|---|---|

| 時期 | 2022年10月 |

| 被害の概要 | 学生・職員のアカウント情報を管理するサーバーがランサムウェア攻撃を受け、4万815件の個人情報が流出。 |

ある国立大学機構が第三者による不正アクセスを受け、ランサムウェアに感染し、データの一部が改変されるという事例が発生しました。

利用者より「パスワードを変更できない」と連絡があり、調査を行ったところデータが暗号化されていることを確認。「復元したければ連絡するように」と、攻撃者からのメッセージが残されていたとのことです。

攻撃対象は学生や職員の「Microsoft 365」アカウントを管理する認証システムのサーバーで、不正アクセスにより、氏名や生年月日・メールアドレスなど、4万815件の個人情報が流出した可能性が明らかにされました。

今回の不正アクセスの原因は、ファイアウォールの誤設定とされています。

ファイアウォールの設定変更時にミスがあり、外部から問題のシステムにアクセスできる状態となっていました。

暗号化されたデータについては復元が可能であり、大学の業務において直接的な影響はなかったとのことです。

今後の対策として大学機構側は、サーバーの設計・構築段階におけるセキュリティ評価を行い、安全確認について手順を確立するとしています。

また、以下の記事では国内外で起きたランサムウェアの事例をまとめていますので、事例についてさらに詳しく知りたい方は以下の記事もぜひご覧ください。

ランサムウェアの被害に遭わないための対策

?金銭的にも、情報紛失/流出といった社会的信頼の側面でも被害が恐ろしいランサムウェアですが、被害に遭わないためにはどのような対策を取れば良いのでしょうか。

「ランサムウェア被害に遭わないための対策」としては、以下のような例があげられます。

●従業員への教育(不審なリンク・メールへアクセスしない等)

●ユーザー権限の厳密化・設定

●セキュリティパッチの適用

●OS、ソフトウェア、VPN機器などは常に最新の状態を保つ

●メールスキャンによるウイルス検知

●フリーWiFi時のVPN使用

●強力なアンチウイルスソフトの導入

基礎的なことですが「怪しいメールで添付ファイルを開かない」「不審なリンクをクリックしない」「信頼度の低いウェブサイトからファイルをダウンロードしない」といった、感染の原因となるアクションを防ぐための、従業員教育や社内ルールの策定はとても重要です。

また、OSやVPN機器の脆弱性を放置していると、ランサムウェアに感染するリスクが高まります。

そのため、パッチを適用し、常に最新の状態を保って脆弱性を残さないようにしましょう。

加えて、万一の場合に備え重要なデータは定期的なバックアップを行いましょう。リスクの高いデータは、単にバックアップを取得するだけでなく、オフラインでも保管するのがおすすめです。クラウドストレージを用いる場合も、事前に「データをもとに戻す手順の確立とテスト」をしておきましょう。

【6割が導入経験有り】

情シス1000人に聞いた!EDR利用実態調査

「導入後の効果は?」「運用で困ったことは?」などなど

EDRに関する、情シス担当者の声をご紹介します。

ランサムウェアに感染した場合の対処法

万一、ランサムウェアに感染した場合、まずは感染が疑われる端末を速やかにネットワークから隔離し、他の端末やネットワークへ被害が拡大しないよう対策しましょう。

加えて、ランサムウェア被害を最小限に食い止めるため、以下の流れに沿って対応を進めます。

●初動対応(感染内容の確認)

●ランサムウェアの報告とインシデント対応策の決定・実施

●ネットワークの遮断

●感染範囲の確認と情報の記録

●被害の最小化と原状回復

また、感染時は自社判断で身代金を支払う前に、警察署やセキュリティの専門サービスへ相談し、適切な対処を確認することを推奨します。

LANSCOPEサイバープロテクションでは、ランサムウェア感染時に、迅速な原因特定とサービス復旧に向けサポートする「インシデント対応サービス」を提供しています。専門家が細やかに支援するため、ランサムウェアの知識がない担当者様も安心です。

さらに、より詳しい「ランサムウェア感染後の対処方法」については、下記の記事にまとめています。

ランサムウェア対策ならLANSCOPEサイバープロテクションにお任せ

「LANSCOPE サイバープロテクション」では、ランサムウェアをはじめとした凶悪なマルウェアを速やかに検知・ブロックする、2種類のAIアンチウイルスを提供しています。

▼2種類のアンチウイルスソリューション

1. アンチウイルス✕EDR✕監視サービス(MDR)をセットで利用できる「CylanceGUARD」

2. 各種ファイル・端末に対策できる次世代型アンチウイルス「Deep Instinct」

1. アンチウイルス✕EDR✕監視サービス(MDR)をセットで利用可能な「CylanceGUARD」

アンチウイルスは、EDRと掛け合わせることで、より強固なエンドポイントセキュリティ体制を確立できます。 EDRとは、PCやスマートフォンに侵入した後のマルウェアに対し、事後検知や駆除を行えるセキュリティソリューションです。

しかし実際「EDRによるセキュリティ監視に手が回らない」という声も多く、アンチウイルスとEDRの併用が出来ていないケースも少なくありません。

・ アンチウイルスとEDRを併用したい

・ なるべく安価に両機能を導入したい

・ しかし運用面に不安がある

そういった方におすすめしたいのが、アンチウイルスを中心に3つのサービスを提供する「Cylanceシリーズ」です。

1. 最新のアンチウイルス「CylancePROTECT」

2. EDR「CylanceOPTICS」

3. EDRを用いた運用監視サービス「CylanceGUARD」

の3つをお客様の予算やご希望条件に応じて提供します。高精度なアンチウイルス・EDRを併用できる上、セキュリティのプロが24時間365日監視を行うため、より確実にマルウェアの侵入からお客様のエンドポイントを保護することが可能です。

アンチウイルスのみ、アンチウイルス+EDRのみ導入するなど、柔軟な提案も可能です。侵入前・侵入後のマルウェア対策を両立することで、お客様の大切な情報資産を守りましょう。

2. 各種ファイル・端末に対策できるNGAV「Deep Instinct(ディープインスティンクト)」

・ PC、スマートフォンなどOSを問わず、対策をしたい

・ 実行ファイル以外の様々なファイルにも、対応できる 製品が良い

・ 手頃な価格で「高性能なアンチウイルス」を導入したい

そういった方には、AIによるディープラーニング機能で、未知のマルウェアを高精度にブロックする、次世代型アンチウイルス「Deep Instinct(ディープインスティンクト)」がおすすめです。

近年の攻撃者は、セキュリティ製品の検知を逃れるため、実行ファイルだけでなくExcelやPDF・zipなど、多様な形式のマルウェアを生み出します。 しかしファイル形式を問わず対処する「Deep Instinct」であれば、これらのマルウェアも高い精度で検知・防御が可能です。

ランサムウェアをはじめ、2020年以降に国内でも猛威を振るった「Emotet(エモテット)」などの攻撃も、 Deep Instinctで検知することが可能です。

また幅広い端末での利用が可能で、Windows、macOS、AndroidなどのOSに対応しています。手ごろな価格帯で導入できるのも魅力です、ぜひ以下の製品ページよりご覧ください。

ランサムウェア攻撃を受けたかも……事後対応なら「インシデント対応サービス」にお任せ

「PCがランサムウェアに感染してしまったかも」

「システムへ不正アクセスされた痕跡がある」

このようにサイバー攻撃を受けた”事後”に、いち早く復旧するためのサポートを受けたい場合は、プロがお客様に代わって脅威に対処する「インシデント対応サービス」の利用がおすすめです。

フォレンジック調査のスペシャリストがお客様の環境を調査し、感染状況と影響範囲を特定。マルウェアの封じ込めをはじめとした復旧支援に加え、今後どのように対策すべきかのアドバイスまで支援いたします。

「自社で復旧作業を行うのが難しい」「マルウェアの感染経路や影響範囲の特定をプロに任せたい」というお客様は、是非ご検討ください。

まとめ

「ランサムウェアとは」をテーマに、初心者でも被害内容や対策を理解できるよう内容をまとめました。

本記事のまとめ

●ランサムウェアとは、重要なデータを暗号化したり、パソコンをロックしたりして使用不能にし、解除の条件として身代金を要求するマルウェア

●代表的な感染経路としては、「Webサイト」「メール・添付ファイル」「VPN機器」「リモートデスクトップ」「ファイルダウンロード」「USBメモリなど外付けHDD」などがある

●ランサムウェアに感染した場合、「システム上の被害」「業務上の被害」「金銭的被害」「情報流出による社会的信用の失墜」といった被害が想定される

●ランサムウェアの被害に遭わないためには、「従業員への教育」「ユーザー権限の厳密化・設定」「セキュリティパッチの適用」「OSやWebブラウザを最新のバージョンに保つ」「メールスキャンによるウイルス検知」「フリーWiFi時のVPN使用」「強力なアンチウイルスソフトの導入」といった対策を講じる必要がある

●感染した場合の対処法としては、速やかにネットワークから端末を隔離し、上長や担当者へ相談した後、マルウェアの駆除や感染経路や原因、被害範囲などの調査を行う

ランサムウェアは今後もさらに悪質なものへアップデートされることが予想されます。 自社の大事な情報と金銭だけでなく社会的信用まで奪われてしまわないよう、知識と対策をとり備えておきましょう。

また個人や企業単位で、より体系的な「ランサムウェア対策」を行いたい方は、以下の無料ダウンロード資料もご活用ください。

【6割が導入経験有り】

情シス1000人に聞いた!EDR利用実態調査

「導入後の効果は?」「運用で困ったことは?」などなど

EDRに関する、情シス担当者の声をご紹介します。

・ランサムウェア攻撃が流行している理由とは

・ランサムウェアを用いた攻撃の流れとは?

・ランサムウェア攻撃をどうやって防ぐか

・ランサムウェア攻撃被害に合ってしまったら

・企業をランサムウェア攻撃から守る!

エムオーテックスが提供する高度AIアンチウイルスCPMS

・Cyber Protection Managed Service powered by Deep Instinctとは

関連する記事