Written by Aimee

【保存版】ランサムウェア感染前&感染直後に行いたい、32のアクションリスト

感染を防ぎたい!感染後の対処方法を知りたい!という方のために、

ランサムウェアへの対応方法を「チェックリスト形式」でまとめました。

目 次

本記事では、知っておきたい16種類のランサムウェアについて、その特徴や被害・対策などを解説します。

近年、サイバー犯罪の中でも特に深刻な問題となっているのが、ランサムウェア攻撃です。

ランサムウェア攻撃を受けると、データの暗号化やロックによってサービスや業務が停止するだけでなく、復旧と引き換えに多額の身代金を要求されるなど、大規模なセキュリティリスクが懸念されます。

また近年ではデータ復旧に加え、「機密情報のばらまき」を引き換えに、金銭を要求する手口も見られています。ランサムウェア攻撃は時代によって様々な種類が登場しており、企業・組織はランサムウェアへの理解を深め、適切な対策に取り組まなければなりません。

▼この記事でわかるランサムウェア16種類

- CryptoLocker – クリプトロッカー

- CryptoWall – クリプトウォール

- TeslaCrypt – テスラクリプト

- Troldesh (またはShade) – トロルデシュ(またはシェード)

- Jigsaw – ジグソー

- GoldenEye – ゴールデンアイ

- Petya – ペトヤまたはペチャ

- Locky – ロッキー

- Bad Rabbit – バッドラビット

- WannaCry – ワナクライ

- Ryuk – リューク

- GandCrab – ガンドクラブ

- MAZE – メイズ

- LockBit – ロックビット

- Conti – コンティ

- Qlocker – キューロッカー

ランサムウェア攻撃の主な被害とは?

ランサムウェア攻撃によって受ける被害は、主に「暗号化」「身代金を要求」「データの公開」の3種類です。またそれに伴い、顧客や社会からの信頼の失墜・大規模な金銭被害などが懸念されます。

・データの暗号化・画面のロックによりサービスや業務が妨害される

ランサムウェアに感染すると、パソコンやサーバー端末に保存されたデータがディスクごと暗号化され、ファイル操作や閲覧ができなくなってしまいます。

また、画面がロックされることもあり、システムやデバイスが使用不能になるため、サービスや業務が妨害されるだけでなく、利益の損失も引き起こします。

・データ復旧を条件に、高額な身代金を要求する

ランサムウェアでは、暗号化したデータを復旧することを条件に、高額な身代金を要求するケースが一般的です。資金力のある企業をターゲットにするため、昨今のランサムウェアでは特定の大企業を入念な計画に基づいて攻撃する「標的型攻撃」が頻繁に用いられます。

・盗まれた情報が漏洩する

窃取された機密情報をばらまかれる、あるいはダークウェブマーケット等で不正に売買されるリスクもあります。

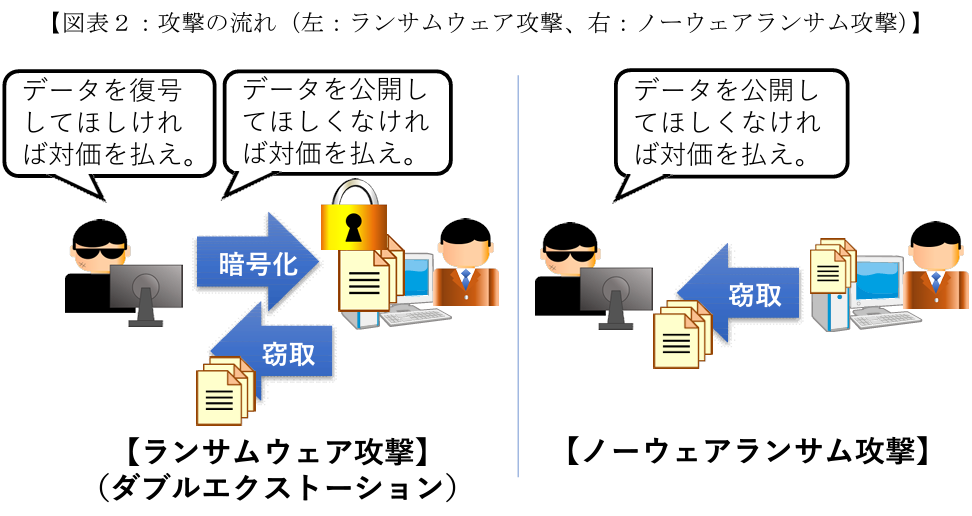

攻撃者は通常、データの暗号化解除を条件に身代金を要求しますが、要求に応じない場合は「窃取したデータをネット上に公開する」、追加で身代金を要求します。これを二重恐喝(ダブルエクストーション)といいます。

また「データを暗号化する」工程を省き、最初から盗んだデータのばらまきを引き換えに金銭を要求する「ノーウェアランサム」という手法も、2023年より国内で報告されています。

▼二重恐喝(ダブルエクストーション)とノーウェアランサムのイメージ

出典:警察庁|令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について(令和5年9月21日)

ランサムウェアの種類16選

ランサムウェアは、大きく分けると「暗号化型」と「画面ロック型」の2種類があります。

・「暗号化型」のランサムウェア

サーバーやパソコンに保存されているデータを暗号化することで使用不能にし、暗号化解除と引き換えに身代金を要求。

・「画面ロック型」ランサムウェア

感染したデバイスの画面をロックすることで使用不能にし、ロック解除と引き換えに身代金を要求。

「暗号化型ランサムウェア」では、従来は共通鍵暗号方式(暗号化と復号化を一つの鍵で行う方式)が利用されていましたが、近年は公開鍵暗号方式(誰でも入手できる公開鍵と発行元しか知らない秘密鍵の2つで行う方式)と組み合わせたハイブリッド暗号化が利用されており、復旧がより困難になっています。

両タイプとも、攻撃者が被害者に対して身代金を要求し、それに応じない場合はデータやシステムへのアクセスを復旧させないと脅迫します。

以下では知っておきたい16種類のランサムウェアについて、その特徴や被害内容を解説します。

1.CryptoLocker – クリプトロッカー

| 名称 | CryptoLocker – クリプトロッカー |

|---|---|

| 発見時期 | 2013年頃 |

| 特徴 |

・コンピュータ内のファイルを暗号化するだけでなく、コンピュータ自体へのアクセスもブロックしてしまう ・主に、メールの添付ファイルを開封することで感染する |

| 被害内容 | 2013年11月初旬までに、英語圏を中心に約34,000台のマシンが感染し、被害総額は2,700万ドルを超えている想定 |

2013年頃に登場したランサムウェアです。RSA暗号化を利用し、被害者のファイルをロックすることで、身代金を要求します。主にフィッシング攻撃を通じて拡散し、多くの個人と企業に被害を及ぼしました。

2. CryptoWall – クリプトウォール

| 名称 | CryptoLocker – クリプトウォール |

|---|---|

| 発見時期 | 2014年頃 |

| 特徴 |

・主にメールの添付ファイルを開封することで感染する ・感染するとファイルの拡張子がランダムな文字列に変更される ・ユーザーのファイルを暗号化するだけでなく、バックアップを検索して同様に暗号化する |

| 被害内容 | Cyber Threat Allianceの分析によると、感染の試みは406,887件に上り、被害総額は全世界で3.25億ドル以上といわれています。2021年末には CryptoWall 4.0がリリースされ、マッピングされたドライブをスキャンし、バックアップを破壊。バックアップの復元が困難である点が特徴です。 |

CryptoWallは2014年に出現したランサムウェアで、CryptoLockerに続く主要なランサムウェアとなりました。電子メール添付ファイルや偽の広告を通じた、拡散能力で知られています。

3. TeslaCrypt – テスラクリプト

| 名称 | TeslaCrypt – テスラクリプト |

|---|---|

| 発見時期 | 2015年頃 |

| 特徴 |

・暗号化されたファイルの拡張子が「.vvv」に変更されることから「vvvウイルス」とも呼ばれている ・主に、メールの添付ファイル、改ざんされたWebサイト、不正広告を経由してシステムに侵入する ・初期のTeslaCryptのターゲットがビデオゲームのコミュニティだったことから、一般的なファイル(文書、画像など)だけでなくゲーム用のファイルを暗号化する |

| 被害内容 | 3か月間で163人が総額7万6522ドルを支払う被害が発生。 |

ゲームファイルを標的にしたランサムウェアで、2015年に出現しました。特にゲームのセーブデータやプロファイル情報を暗号化する等、ゲーマーを標的にしていたことが特徴です。

4. Troldesh – トロルデシュ

| 名称 | Troldesh – トロルデシュ |

|---|---|

| 発見時期 | 2015年頃 |

| 特徴 |

・別名「Shade」としても知られている ・攻撃者が被害者に直接コンタクトをとって身代金を要求する ・主な感染経路はメールのリンクや添付ファイル ・ファイルを暗号化した後、さらに別のマルウェアをダウンロードするケースもある |

| 被害内容 | Troldeshの影響を受けた国はアメリカ、日本、インド、タイ、カナダなど |

CryptoWallやCryptoLockerと類似しており、ファイルの暗号化と復号キーとを引き換えに、身代金を要求するランサムウェアです。ロシアで開発されたと見られており、フィッシングメールを通じて拡散されました。

5. Jigsaw – ジグソー

| 名称 | Jigsaw – ジグソー |

|---|---|

| 発見時期 | 2016年頃 |

| 特徴 |

・感染するとホラー映画「SAW」に登場する人形の画像が出現することからその名がついた ・ユーザーのファイルをロックし、身代金を支払わないと1時間にごとにファイルが削除される(削除されるファイルは指数関数的に増えていく) ・再起動しても意味がなく、むしろ1000個ファイルが削除されてしまう |

| 被害内容 | 被害状況は個々のケースに依存するが、ランサムウェアの被害者が支払いを行わざるを得ない状況に陥ったり、データが失われたりするなど、深刻な問題を引き起こした。 |

2016年に初めて出現したランサムウェアです。ホラー映画「SAW(ソウ)」から名前を取っており、感染すると時間経過とともに、ランダムにファイルを削除し、身代金を払うよう圧力をかけるという特徴をもっていました。

6. Petya – ペトヤ / ペチャ

| 名称 | Petya – ペトヤ / ペチャ |

|---|---|

| 発見時期 | 2016年頃 |

| 特徴 |

・コンピュータ内のファイルを暗号化するだけでなく、システム自体も暗号化してしまうので、感染するとコンピュータが起動できなくなる ・主に、メールの添付ファイルを開封することで感染する ・WindowsOSを搭載したコンピュータのみを標的とする |

| 被害内容 | Petyaの変種がロシアやウクライナを中心に大規模なシステム障害を引き起こした。日本での被害も大きく、世界で9番目に多くの組織が感染。 |

MBR(マスターブートレコード)を暗号化することで、システムの起動プロセスを乗っ取るランサムウェアです。コンピュータを実質的に使用不可能にすることで、被害者に身代金の支払いを要求します。

Petyaはその後、さらに破壊的なNotPetyaへと進化しました。

7. GoldenEye – ゴールデンアイ

| 名称 | GoldenEye – ゴールデンアイ |

|---|---|

| 発見時期 | 2016年頃 |

| 特徴 |

・Petyaの亜種 ・感染後にローカルネットワーク内で拡散先のIPアドレスリストを作成し、感染拡大を試みる ・感染すると1時間以内に強制的に再起動され、再起動時にデータが暗号化される |

| 被害内容 | ウクライナでは重要インフラが相次いでダウンするなど大きな被害が発生。 チェルノブイリの放射線モニタシステムや、首都キエフの地下鉄、国営電力会社などに影響を及ぼした。 |

Petyaの変種で、特に2016年に活動をおこなったランサムウェアです。MBRを暗号化しシステムの起動を妨げることで、コンピュータ全体を使用不可にし、身代金の支払いを要求します。

8. Locky – ロッキー

| 名称 | Locky – ロッキー |

|---|---|

| 発見時期 | 2016年頃 |

| 特徴 |

・巧妙に偽装された電子メールの添付ファイルを開封することで感染する ・多言語対応型であり、脅迫文が日本語でも記載されている ・感染すると拡張子が「.locky」に変更される |

| 被害内容 | 大流行した際、Lockyに感染させるためのファイルを仕込んだフィッシングメールが24時間で2,300万通も送信された。 Lockyはニュージーランド、チェコ、カナダ、アイルランド、フィンランド、フランスなどで感染が拡大し、さらに日本でも多くの端末が被害を受けた。 |

2016年に拡散し、特に悪意のあるWord文書を通じて感染したランサムウェアです。AES暗号化によってファイルを暗号化し、身代金を要求。世界的に流行し、多くの組織に影響を及ぼしました。

9. Bad Rabbit – バッドラビット

| 名称 | Bad Rabbit – バッドラビット |

|---|---|

| 発見時期 | 2017年頃 |

| 特徴 |

・Petyaの亜種 ・ユーザーが不正なWebサイトを閲覧、および悪意のあるインストーラーをクリックすると感染する(その際Adobe Flashインストーラーに偽装する) |

| 被害内容 | 国内の建材メーカーを含める数十の企業サイトが改ざんされ、 Bad Rabbit配布の踏み台に。建材メーカーは一時企業サイトを閉鎖する事態となった。 |

「Petya」と類似しており、偽のAdobe Flashアップデートを介して配布され、2017年にウクライナとロシアで主に発生しました。

ユーザーがWebサイトよりファイルをダウンロードすることで、ランサムウェアに感染します。

10. WannaCry – ワナクライ

| 名称 | WannaCry – ワナクライ |

|---|---|

| 発見時期 | 2017年頃 |

| 特徴 |

・Windows OSの脆弱性を標的とする ・ランサムウェアの機能と自己増殖できるワームの機能をあわせもっている ・Officeデータや動画、画像、など166種類のファイルを暗号化し、暗号化されたファイルのファイル名には「.WNCRY」という文字列が付与される |

| 被害内容 | 世界中で約230,000台ものコンピュータに被害をもたらした。その被害額は合計で40億ドルに及んだと推計されている。 |

2017年5月に世界中で大規模な感染を引き起こしたランサムウェアで、NSAから漏洩したエクスプロイト「EternalBlue」を利用してWindowsの脆弱性を悪用しました。

WannaCryは短期間で広範囲に感染し、150以上の国で20万台以上のコンピュータが感染するなど、多くの組織や個人に影響を与えました。

11. Ryuk – リューク

| 名称 | Ryuk – リューク |

|---|---|

| 発見時期 | 2018年頃 |

| 特徴 |

・標的型ランサムウェア ・データを暗号化するだけでなく、Windowsのシステム復元オプションを無効化する ・ネットワークドライブ上のファイルも影響を受け、バックアップファイルなども暗号化の対象になる ・シャットダウンしている端末でも遠隔で起動させることができ、暗号化の対象にされてしまう |

| 被害内容 | 主にアメリカの企業を中心に被害が報告されており、これまで政府、教育、医療、製造、技術機関を標的にしており、2019年には最高1,250万米ドルの身代金を要求し、2020年末までには総額1億5,000万米ドルを騙し取ったと推測されている。 |

「標的型攻撃」を特徴としており、特に企業や公共機関をターゲットにしたランサムウェアです。ネットワークを横断することにより、より価値の高いデータを暗号化することで、高額な身代金を要求するという特徴をもちます。

12. GandCrab – ガンドクラブ

| 名称 | GandCrab – ガンドクラブ |

|---|---|

| 発見時期 | 2018年頃 |

| 特徴 |

・「I love you」や「This is my love letter to you」といった簡素な英文が記載されているメールの添付ファイルを開封することで感染する ・感染するとファイルが暗号化され、拡張子に「.GDCB」や「.CRAB」が追加される |

| 被害内容 | 国内の市立病院で電子カルテシステムが使用できなくなる事件があり、その原因が「 GandCrab」。暗号化されてしまった全データの復元に成功したのは、約半年後だったとされている。 |

2018年に出現し、RaaS(Ransomware as a Service)モデルを採用したランサムウェア。その運用の柔軟性から、攻撃者が誰でも容易にランサムウェアを実行できるという点で、注目を集めました。

13. MAZE – メイズ

| 名称 | MAZE – メイズ |

|---|---|

| 発見時期 | 2019年頃 |

| 特徴 |

・二重恐喝型ランサムウェア ・データを暗号化させる前に情報の窃取を行う ・主な感染経路はメールの添付ファイル、リモートデスクトップ、VPN |

| 被害内容 | 2020年、大手画像処理機器メーカーのグループ会社がMazeの被害にあった。 Maze に感染したことでMicrosoft Teams、Eメールなどを含む広範囲なアプリケーションに影響が出ただけでなく、約10TBものデータが盗み出された。さらに、攻撃者は盗んだファイルの一部をWeb上で公開した。 |

2019年に確認されたMAZEは、データの暗号化だけでなく、被害者データを公開することを引き換えに、二重恐喝をおこなうという手口がみられました。

14. LockBit – ロックビット

| 名称 | LockBit – ロックビット |

|---|---|

| 発見時期 | 2019年頃 |

| 特徴 |

・二重恐喝型のランサムウェア ・データを暗号化する速度がほかのランサムウェアに比べて非常に速い ・ネットワーク内部で自動拡散できる |

| 被害内容 | 2022~2023年にかけてのLockBitによる被害件数は、ランサムウェアの中で最多。2023年7月には日本国内でLockBitによる大規模なシステム障害が発生。 |

2022~2023年にかけてのLockBitによる被害件数は、ランサムウェアの中で最多。2023年7月には日本国内でLockBitによる大規模なシステム障害が発生。2020年に登場したランサムウェアで、感染したネットワーク内にて迅速に拡散し、大量のデータを短時間で暗号化する恐ろしい特徴を備えていました。

15. Conti – コンティ

| 名称 | Conti – コンティ |

|---|---|

| 発見時期 | 2020年頃 |

| 特徴 |

・二重恐喝型ランサムウェア ・ソフトウェアやサービスをターゲットにした標的型ランサムウェアでもあり、高度な暗号化と攻撃手法が特徴 ・標的システムへの侵入には、スピアフィッシングやシステムの脆弱性などが利用される |

| 被害内容 | イギリスの国家犯罪対策庁(NCA)によれば、ContiやRyukによるイギリスでの被害は、病院、学校、企業、地方自治体など149の個人・組織におよんでおり、被害額は2700万ポンド(約44億円)にのぼる。 |

2020年に登場したランサムウェアで、Ryukの後継と見られています。

Contiは高度なカスタマイズ機能を備えており、攻撃者側で特定のネットワーク環境に適応させられる点が特徴です。

16. Qlocker – キューロッカー

| 名称 | Qlocker – キューロッカー |

|---|---|

| 発見時期 | 2021年頃 |

| 特徴 |

・QNAP社のNAS(ネットワーク接続ストレージ)の脆弱性を悪用したランサムウェア ・NAS上のデータを暗号化するだけでなく、バックアップからデータを復元するためのスナップショットも削除する |

| 被害内容 | QNAP社のNASは中小企業や個人事業主向けに広く使用されており、その被害は数百件を超えるとされている。 |

QlockerはQNAP製NASを標的とするランサムウェアです。2021年5月に初めて確認され、感染するとNAS上のファイルを暗号化し、復元キーと引き換えに身代金を要求します。

迅速な拡散力と、多くのQNAPデバイスユーザーに影響を与えました。

【保存版】ランサムウェア感染前&感染直後に行いたい、32のアクションリスト

感染を防ぎたい!感染後の対処方法を知りたい!という方のために、

ランサムウェアへの対応方法を「チェックリスト形式」でまとめました。

近年のランサムウェアの攻撃手法6選

近年のランサムウェア攻撃は非常に巧妙で、その手法は多岐にわたります。以下では、その中でも注目すべき6つの攻撃手法について解説します。

- 多重脅迫型

- 標的型

- 破壊型

- 暴露型

- RaaS

- サプライチェーン攻撃

多重脅迫型

多重脅迫型は、標的に対して幾重にも脅迫してくる攻撃手法です。

具体的には

- データを暗号化して暗号化解除のために身代金を要求する(単一脅迫)

- 次に窃取したデータを公開されたくなかったら身代金の支払いに応じろと要求する(二重脅迫)

- データの暗号化と暴露に加えてDDoS攻撃を行い、運用を停止させる(三重脅迫)

- さらに、標的の顧客や取引先と攻撃者がやり取りすることにより、標的にさらにプレッシャーをかける(四重脅迫)

といったフェーズで、攻撃を仕掛けてきます。

標的型

標的型は、不特定多数をねらったばらまき型で感染を広げるのではなく、特定の組織や個人を狙った攻撃です。

ターゲットに合わせたカスタマイズが行われ、効率的に身代金を得ることを目的としています。

破壊型

破壊型は、システムやデバイス内のデータを破壊することを目的とします。

感染することでデータが使用できなくなるという点は通常のランサムウェアと同じですが、データを破壊することが目的なので、データの復旧は期待できないという点が大きく異なります。

暴露型

暴露型は、「ランサムウェア攻撃を受けると、どういった被害を受ける?」でも紹介した二重恐喝型ランサムウェアと同じものです。

身代金の支払いに応じなかった場合に「窃取したデータをネット上に公開(暴露)する」とさらに脅迫してきます。

RaaS

RaaS(Ransomware as a Service)は、サイバー犯罪者向けにランサムウェアを提供・販売するサービスです。

RaaSにより、ランサムウェアを実装する手間が軽減され、より多くのサイバー犯罪者がランサムウェアを気軽に利用できるようになりました。

サプライチェーン攻撃

サプライチェーン攻撃は、標的である大企業を直接攻撃するのではなく、大企業のサプライチェーン上にあるセキュリティ対策が手薄な子会社などを狙ってランサムウェア攻撃を仕掛ける手法です。

ランサムウェア攻撃によりサプライチェーンの下流企業の運用が停止すれば、上流企業も影響を受ける危険性があります。

ランサムウェアの攻撃段階

ランサムウェア攻撃は、以下の4段階にわけて行われます。

- 内部ネットワークへの侵入

- ハッキング

- 情報の窃取

- ランサムウェアの展開

1 内部ネットワークへの侵入

攻撃者はまず、標的組織の内部ネットワークに侵入します。

侵入するための方法としては、「ランサムウェアの主な感染経路」で紹介したように、メールやVPNの脆弱性、リモートデスクトップの設定不備などを利用します。

2 ハッキング

内部ネットワークに侵入したら、攻撃者は遠隔操作ツールやハッキングツールなどを駆使して権限の拡張や、標的データの特定を行います。サーバーへの不正アクセスやセキュリティ対策の回避など、高度なハッキング技術を利用して、標的の制御を目指します。

3 情報の窃取

ハッキング成功後、攻撃者は標的組織内の重要な情報を窃取します。個人情報、機密データ、業務関連の情報など、攻撃者にとって価値のあるデータを入手することで、ランサムウェア攻撃をより効果的に進めようとします。

4 ランサムウェアの展開

情報の窃取が完了したら、攻撃者はランサムウェアを標的組織内に展開します。

ファイルの暗号化、システムの制御権奪取などを行い、身代金を要求します。

【保存版】ランサムウェア感染前&感染直後に行いたい、32のアクションリスト

感染を防ぎたい!感染後の対処方法を知りたい!という方のために、

ランサムウェアへの対応方法を「チェックリスト形式」でまとめました。

ランサムウェアへの基本的な対策

ランサムウェアへの基本的な対策としては以下が挙げられます。

- 不審なメールやリンク・ソフトのダウンロードに注意

- OS・ソフトウェアは常に最新の状態を保つ

- 多要素認証など認証方法の強化・見直し

- バックアップをとっておく

- アンチウイルスソフト・EDRの導入

1.不審なメールやリンク・ソフトのダウンロードに注意

主な感染経路の部分でも説明した通り、メールの添付ファイルやリンクを開くことでランサムウェアに感染する危険性があります。信頼できない送信元からのメールに添付されたファイルや記載されたURLは、安易に開かないようにしましょう。

また、一見無害そうなソフトウェアをダウンロードすることで、ランサムウェアに感染するケースもあります。開発元がわからないようなフリーソフトなどは、極力ダウンロードしないようにしましょう。

また、Webサイトの閲覧やUSB経由で感染するケースもあるため「業務と関係がないサイトは閲覧しない」「外部接続機器を勝手に接続しない」などの心がけも重要です。

2.OS・ソフトウェアは常に最新の状態を保つ

OSやソフトウェアに残る脆弱性(セキュリティ上の欠陥)は、ランサムウェア攻撃のつけいる隙となります。

こまめにアップデートを行うことでセキュリティパッチ(脆弱性を修正・保護するための追加プログラム)が適用され、脆弱性を無くすことが可能です。

また、先述の通り、近年VPN機器の脆弱性を悪用したランサムウェア攻撃が急増していますVPN機器に関してもこまめにアップデートを行い、脆弱性対策をおこなうようにしましょう。

3.多要素認証など認証方法の強化・見直し

リモートデスクトップやVPN機器の認証パスワードが、推測しやすい文字列に設定されていたことで、ネットワーク侵入・ランサムウェア感染といった被害が発生したケースもあります。

各種システム・サービスの認証においては、多要素認証を利用し、認証方法の強化を行いましょう。多要素認証とは、知識情報(パスワードなど)、所持情報(スマートフォンなど)、生体情報(指紋など)の中から、2つ以上の要素を活用して認証を行うものです。

多要素認証を導入していれば、たとえパスワードを推測されても、所持情報や生体情報などさらに別の要素が必要になるため、認証を突破されるリスクが極めて低くなります。

4.バックアップをとっておく

ランサムウェアに感染するとデータが暗号化され、最悪の場合データが復旧できないケースもあります。定期的にバックアップを行い、万一の暗号化に備えることが重要です。

バックアップデータを安全に保管・管理するためには「3-2-1ルール」を適用するのが理想です。

▼3-2-1ルール

- 少なくともデータは「3つ」保存する

- 異なる「2つ」の媒体(例:外付けHDDとクラウドストレージ)で保管する

- 「1つ」はオフサイト(自社施設から物理的に離れた場所)で保管する

また感染時に備え、データをバックアップから復旧する手順をあらかじめ確認し、事前にテストを実施しておくと良いでしょう。

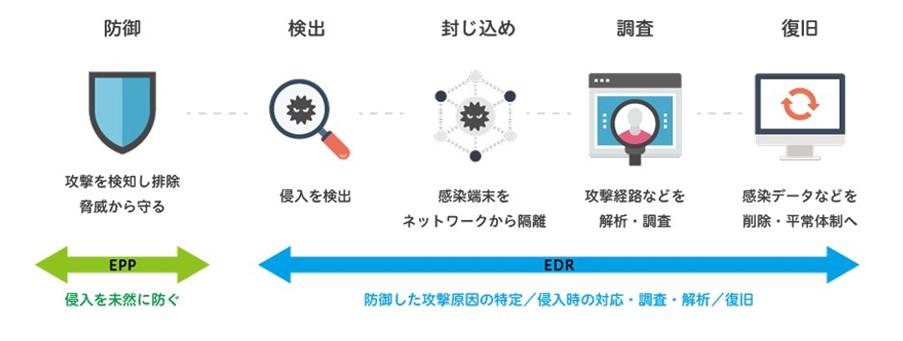

5.アンチウイルスソフト・EDRの導入

ランサムウェアから身を守るためには、「アンチウイルスソフト」や「EDR」といったエンドポイントセキュリティを導入することが重要です。

アンチウイルスとは、PCやモバイル端末にランサムウェア等のマルウェアが侵入することを、水際で防御するセキュリティソリューションです。一方の「EDR」は、エンドポイント内を監視し、侵入したマルウェアを速やかに検知し、対処するためのセキュリティです。

▼(EPP)とEDRの対応範囲

万が一、アンチウイルスで検知できずランサムウェアが侵入した場合も、EDRがあれば事後検知により脅威の拡大を食い止めることが可能です。

またアンチウイルスソフトの中には、パターンマッチング方式のみに頼らず、振る舞い検知や機械学習を組み合わせた「未知のマルウェアに対策できる製品」を選ぶことが重要です。

ランサムウェア対策ならLANSCOPEサイバープロテクションにお任せ

「LANSCOPE サイバープロテクション」では、ランサムウェアをはじめとした凶悪なマルウェアを速やかに検知・ブロックする、2種類のAIアンチウイルスを提供しています。

▼2種類のアンチウイルスソリューション

- アンチウイルス✕EDR✕監視サービス(MDR)をセットで利用できる「CylanceMDR」

- 各種ファイル・端末に対策できる次世代型アンチウイルス「Deep Instinct」

1. アンチウイルス✕EDR✕監視サービス(MDR)をセットで利用可能な「CylanceMDR」

アンチウイルスは、EDRと掛け合わせることで、より強固なエンドポイントセキュリティ体制を確立できます。 EDRとは、PCやスマートフォンに侵入した後のマルウェアに対し、事後検知や駆除を行えるセキュリティソリューションです。

しかし実際「EDRによるセキュリティ監視に手が回らない」という声も多く、アンチウイルスとEDRの併用が出来ていないケースも少なくありません。

- アンチウイルスとEDRを併用したい

- なるべく安価に両機能を導入したい

- しかし運用面に不安がある

そういった方におすすめしたいのが、アンチウイルスを中心に3つのサービスを提供する「Cylanceシリーズ」です。

- 最新のアンチウイルス「CylancePROTECT」

- EDR「CylanceOPTICS」

- EDRを用いた運用監視サービス「CylanceMDR」

の3つをお客様の予算やご希望条件に応じて提供します。高精度なアンチウイルス・EDRを併用できる上、セキュリティのプロが24時間365日監視を行うため、より確実にマルウェアの侵入からお客様のエンドポイントを保護することが可能です。

アンチウイルスのみ、アンチウイルス+EDRのみ導入するなど、柔軟な提案も可能です。侵入前・侵入後のランサムウェア対策を両立することで、お客様の大切な情報資産を守りましょう。

2. 各種ファイル・端末に対策できるNGAV「Deep Instinct(ディープインスティンクト)」

- PC、スマートフォンなどOSを問わず、対策をしたい

- 実行ファイル以外の様々なファイルにも、対応できる 製品が良い

- 手頃な価格で「高性能なアンチウイルス」を導入したい

そういった方には、AIによるディープラーニング機能で、未知のマルウェアを高精度にブロックする、次世代型アンチウイルス「Deep Instinct(ディープインスティンクト)」がおすすめです。

近年の攻撃者は、セキュリティ製品の検知を逃れるため、実行ファイルだけでなくExcelやPDF・zipなど、多様な形式のマルウェアを生み出します。 しかしファイル形式を問わず対処する「Deep Instinct」であれば、これらのマルウェアも高い精度で検知・防御が可能です。

今回のテーマであるランサムウェアをはじめ、2020年以降に国内でも猛威を振るった「Emotet(エモテット)」などの攻撃も、 Deep Instinctで検知することが可能です。

また幅広い端末での利用が可能で、Windows、macOS、AndroidなどのOSに対応しています。手ごろな価格帯で導入できるのも魅力です、ぜひ以下の製品ページよりご覧ください。

ランサムウェア攻撃を受けたかも……事後対応なら「インシデント対応パッケージ」にお任せ

「PCがランサムウェアに感染してしまったかも」

「システムへ不正アクセスされた痕跡がある」

このようにサイバー攻撃を受けた”事後”に、いち早く復旧するためのサポートを受けたい場合は、プロがお客様に代わって脅威に対処する「インシデント対応パッケージ」の利用がおすすめです。

フォレンジック調査のスペシャリストがお客様の環境を調査し、感染状況と影響範囲を特定。マルウェアの封じ込めをはじめとした復旧支援に加え、今後どのように対策すべきかのアドバイスまで支援いたします。

「自社で復旧作業を行うのが難しい」「マルウェアの感染経路や影響範囲の特定をプロに任せたい」というお客様は、是非ご検討ください。

まとめ

本記事では「ランサムウェアの種類」をテーマに、その概要や対策について解説しました。

近年急増しているランサムウェア攻撃は、企業や組織に深刻な影響を与えます。ぜひ本記事も参考に、ランサムウェアへの理解を今一度深めてみてはいかがでしょうか。

ランサムウェア対策に役立つ資料もご用意しています。ぜひご活用ください。

【保存版】ランサムウェア感染前&感染直後に行いたい、32のアクションリスト

感染を防ぎたい!感染後の対処方法を知りたい!という方のために、

ランサムウェアへの対応方法を「チェックリスト形式」でまとめました。

おすすめ記事