Written by 田村 彩乃

目 次

“ChatGPT”の社内利用ルール、どう決める?

【AIサービス利用ガイドライン】を公開!

MOTEXが社内向けに作成したAIサービス利用ガイドラインをダウンロードできます。利用方針の決め方、作成ポイントの解説付き!

操作ログとは、ユーザーが端末上で実行した操作を記録したデータのことです。

端末にログインした日時、ファイル・フォルダのコピーや移動、閲覧したWebサイトのURL、USBメモリのような記録媒体の追加・削除など、端末上でおこなったユーザー操作が細かく記録されます。

操作ログを取得・管理することで、以下のようなメリットが期待できます。

- 情報漏洩が起きた際に原因を特定できる

- 内部統制の強化ができる

- 労務管理を最適化できる

また、操作ログはアクセスログと混同されがちですが、アクセスログは接続履歴(いつ、だれが、どこから接続したのか)を、操作ログは操作履歴(だれが、どの端末でどのような操作をしたのか)を記録したデータという点で、違いがあります。

この記事では、操作ログの必要性や種類、管理の際の注意点などについて詳しく解説します。

▼この記事を要約すると

- 操作ログとは、ユーザーが端末上で実行した操作を記録したデータのこと

- アクセスログは接続履歴(いつ、だれが、どこから接続したのか)で、操作ログは操作履歴(だれが、どの端末でどのような操作をしたのか)という違いがある

- 操作ログ管理が必要な理由としては、「情報漏洩事故の増加」「テレワークの普及」の2点が挙げられる

- 操作ログを適切に管理することで、「情報漏洩が起きた際に原因を特定できる」「内部不正対策になる」「労務管理を最適化できる」といったメリットが期待できます。

- 操作ログには、「ログオン・ログオフログ」「ファイル操作ログ」「Webアクセスログ」「USBメモリなど記録メディアの追加/削除、書込みログ」などの種類がある

- 操作ログを管理する際は「私物のデバイス・ネットワークを使用しない」「社内ネットワーク/システムへの権限設定」「監視体制・ルールを構築する」などのポイントに注意する

操作ログとは

操作ログとは、ユーザーがパソコンやスマートフォンなどの端末上で実行した操作を記録したデータのことです。

記録されるデータの例としては

- ログインやログアウト

- 閲覧したデータの内容や変更を加えた操作

- データにアクセスした時間帯

などがあります。

また、ユーザーが実行した操作が成功したかどうかも記録されるため、例えば失敗した場合のログだけを抽出して不審な操作を特定するなどの管理も可能です。

一般的には事前に管理権限を付与する管理者ユーザーを決めておき、事前に記録する範囲を設定してから運用します。適切に記録範囲を限定することによって、自社にとって本当に必要なデータのみを記録でき、いざという時の活用が容易になります。

操作ログとアクセスログの違い

操作ログとアクセスログは混同されやすいですが、両者には以下のような違いがあります。

| 操作ログ | 端末やサーバー上でどのような操作が行われたかを記録するログ。 |

|---|---|

| アクセスログ | サーバーやネットワーク機器に対し、どのようなリクエストや接続が行われたかを記録するログ。 |

操作ログは操作履歴のことなので、PCの電源がオンになった、ファイルが新規で作成された、などユーザーが行った操作が記録されます。

一方アクセスログは「接続履歴」なので、IPアドレスやアクセス日時・アクセスに使用されたWebブラウザなどが記録されます。

操作ログを管理する必要性

操作ログ管理が必要な理由としては、以下の2点が挙げられます。

- 情報漏洩事故の増加

- テレワークの普及

情報漏洩事故の増加

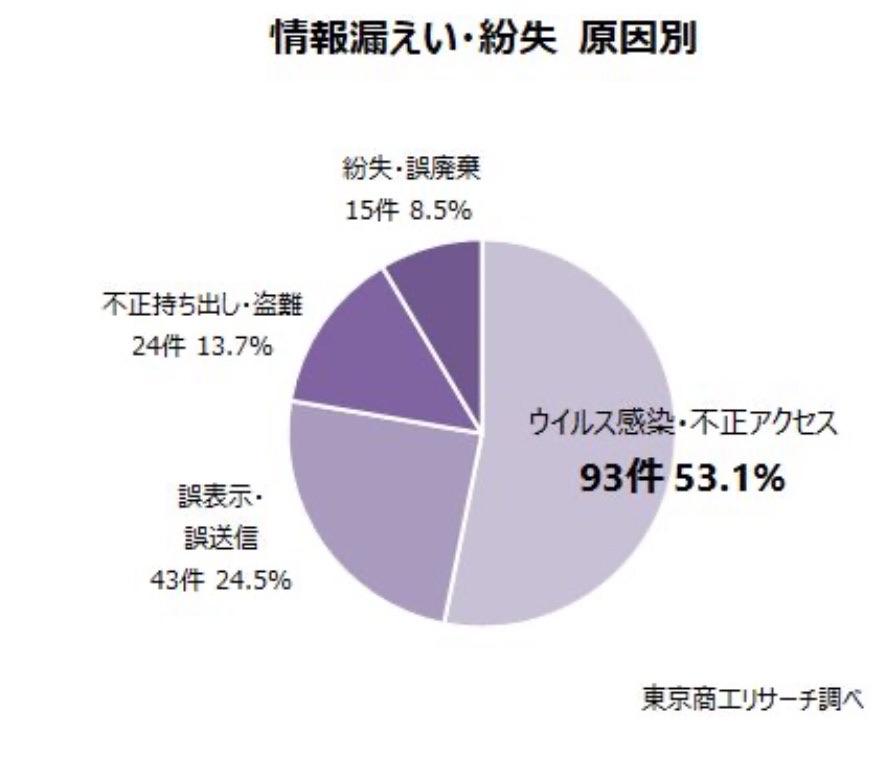

株式会社東京商工リサーチが2024年に発表した調査結果によると、2023年の個人情報の漏洩・紛失事故は175件で、事故件数は調査を開始した2012年以降最多となりました。

また、漏洩した個人情報も4,090万8,718人分と最多を更新しています。

出典:東京商工リサーチ| 2023年の「個人情報漏えい・紛失事故」が年間最多 件数175件、流出・紛失情報も最多の4,090万人分(2024年1月19日)

2023年の情報漏洩の原因の内訳を見ると、「ウイルス感染・不正アクセス」が半数以上を占めています。

出典:東京商工リサーチ| 2023年の「個人情報漏えい・紛失事故」が年間最多 件数175件、流出・紛失情報も最多の4,090万人分(2024年1月19日)

内部不正にあたる「不正持ち出し・盗難」の割合は13.7%と一見すると少ないですが、実は前年の5件から約5倍に増加しています。

このように、外部からの不正アクセスや、社内関係者による情報の持ち出しなどにより、情報漏洩事故が多発しています。

そのため、情報漏洩が発生した原因を即座に特定できる操作ログはもはや必要不可欠と言えます。

テレワークの普及

テレワークの普及によって、従業員は自宅やコアーキングスペースなどオフィス以外でも業務ができるようになりました。

しかしながら、オフィスに出社していないと

- 仕事とプライベートの切り替えが難しく、長時間労働になりやすい

- 作業状況が見えにくく、労働時間の管理が難しい

などの課題が生じます。

そこで、稼働時間や作業状況を見える化できる操作ログの必要性が高まっているのです。

操作ログを管理するメリット

操作ログを適切に管理することで、以下のようなメリットが期待できます。

- 情報漏洩が起きた際に原因を特定できる

- 内部不正対策になる

- 労務管理を最適化できる

情報漏洩が起きた際に原因を特定できる

操作ログを管理しておけば、機密情報や個人情報が漏洩した際、「いつ」「どこから」「どの端末に」アクセスされたのかがわかります。

内部不正対策になる

操作ログを見れば、「いつ」「誰が」「どのファイルにアクセスしたのか」がわかるため、仮に従業員が機密情報を不正に持ち出していた場合、即座に特定することができます。

また、操作ログを管理していることを周知することで、内部不正の抑止にもつながります。

労務管理を最適化できる

操作ログでは端末のログオン・ログオフした時間帯も記録されているので、従業員の労働時間を把握することができます。

また、システムやファイルにアクセスした時間もわかるので、隠れ残業が行われていないかも確認することが可能です。

PC操作ログの種類

PCの操作ログには以下のような種類があります

- ログオン・ログオフログ

- ファイル操作ログ

- Webアクセスログ

- USBメモリなど記録メディアの追加/削除、書込みログ

ログオン・ログオフログ

ログオン・ログオフのログは、ユーザーが何時に該当の端末にログインし、ログオフしたのかを記録する操作ログです。ログオンした時刻とログオフした時刻を記録しておくことで、ユーザーが業務を始めた時刻と終えた時刻を管理することが可能になります。

不正アクセスが起こったときのログオン状態を確認する目的などにも活用できますが、前述のようにログオンとログオフの時刻を把握することによって勤怠状況を押さえるなど、労務管理上のメリットも期待できます。

ファイル操作ログ

ファイル操作ログとは、端末から行ったあらゆるファイル操作のログを指しています。ファイルやフォルダのコピーや移動、新規作成、内容の変更、データの削除、名称の変更など、何らかの変更が加わると、ファイル操作ログとして変更を行った時間やユーザー名、変更内容などが詳細に記録されます。

データの不正アクセスがあって外部に持ち出された場合に時刻を特定したり、改ざんが行われた際に変更が加えられたファイルを見つけ出したりする目的で役立ちます。

Webアクセスログ

Webアクセスログとは、Webサイトの閲覧やインターネットを経由したデータのダウンロード・アップロード、掲示板やSNSへの書き込みなどを記録するログのことです。

マルウェアに感染した端末がどのWebサイトを原因として感染したのかを特定したり、ダウンロードしたファイルにマルウェアが仕込まれていたときにダウンロード元を追跡したりする場合に活用できます。

USBメモリなど記録メディアの追加/削除、書込みログ

USBメモリをはじめとした記録メディアの追加と削除、書込みログも操作ログで取得できます。USBメモリをパソコンなどの端末に接続した時刻や、新たに作成・コピーしたファイルの内容、削除したファイルの名称などを記録可能です。

USBを経由したデータの持ち出しやマルウェアの持ち込みなどがあった場合に、USBの操作ログを追いかけることで原因を特定しやすくなります。

ログの取得方法

ログの取得方法としては以下の2つが挙げられます。

- Windowsのイベントビューアーを活用する方法

- ログ管理システムを活用する方法

1. Windowsのイベントビューアーを活用する方法

WindowのPCを使用している場合、イベントビューアーで操作ログを取得することが可能です。

▼イベントビューアーで取得できる主なログ

- セキュリティログ…ログオン・ログオフ、設定変更など

- システムログ…電源のオン・オフなど

- アプリケーションログ…アプリケーションに関するログ

イベントビューアーは、Windowメニューのスタートを選択し、検索窓に「イベントビューアー」と入力することで開くことができます。

ログ管理システムを活用する方法

ログ管理システムとは、業務で使用するPC、スマホ、クラウドサービス、サーバーなどのログを取得・管理できるツールです。

ログ管理システムには様々なタイプがあり、PCの操作ログ取得に特化したものや、IT資産管理ツールの機能の一つとして操作ログを取得できるものなどがあります。

ログ管理システムの導入を検討する場合は、取得できるログの種類や範囲、既存の環境に対応しているかなどを事前に確認するようにしましょう。

PC操作ログを管理する際に注意すべき点

PCの操作ログを管理することは内部統制を強化して社内のセキュリティを守る上で重要ですが、使い方によってはかえってセキュリティが低下したり社内の混乱を招いたりする可能性があります。操作ログを運用する際は、次の3つのポイントに注意しましょう。

私物のデバイス・ネットワークを使用しない

操作ログを管理する際は、私物のデバイスやネットワークを使用しないことが大切です。管理者権限があればどこからでも操作ログを管理できるからといって、私物のデバイスを通じて接続すると、情報漏洩や不正アクセスのリスクが高まります。

私物のデバイスには業務とは関係のないファイルやデータが数多く含まれており、さらには業務用のセキュリティよりも低い水準のセキュリティしか用意されていないケースも少なくありません。操作ログを管理するために社外のネットワークなどから社内のネットワークに接続することは避けて、業務用の同じネットワークに接続されている端末から管理しましょう。

社内ネットワーク/システムへの権限設定

操作ログを取得することは大切ですが、各ユーザーの社内ネットワークやシステムに対する権限設定を適切に行うことも重要です。どのユーザーがどういった機能を使用できるのか、制限をかけなければならない機能があるのかどうかなどを個別に洗い出して、本来はアクセスできない機能やファイルに容易にアクセスできない環境を整備しましょう。

特に社内ユーザーだけでなく外部ユーザーに社内システムへのアクセス権限を付与する場合は、入念な権限設定による切り分けが必要不可欠です。

監視体制・ルールを構築する

操作ログの管理を行う前に、監視体制とルールを整備することも大切です。誰が管理者となって、どのような頻度で、操作ログ上のどの項目を監視するのかを取り決めることで、定期的なログ監視を行って不正アクセスや情報漏洩のリスクを事前に察知しやすくなります。

また、ログの管理を行うにあたって管理者が1名で対応すると、管理者自身に不正があった場合に見つけることが困難になります。社内で管理者を監視するためのルールを併せて制定しておくと、より安全性の高い運用が可能です。

操作ログの取得・管理ならLANSCOPE エンドポイントマネージャーにお任せ

操作ログを取得・管理して安全性の高いセキュリティを維持するためには、LANSCOPE エンドポイントマネージャーの導入がおすすめです。ここでは、LANSCOPE エンドポイントマネージャーの魅力や特徴について解説します。

取得できる操作ログ

LANSCOPE エンドポイントマネージャーで取得できる操作ログは、下記のとおりです。

- ログオン・ログオフログ

- ウィンドウタイトルログ

- アプリ利用ログ

- ファイル操作ログ(ファイル・フォルダのコピー/移動/作成/上書き/削除/名前の変更)

- USBメモリなど記録メディアの追加/削除、書込みログ

- Webアクセスログ(閲覧/ダウンロード/アップロード/書込み)

- プリントログ

- 通信機器接続ログ(Wi-Fi/Bluetooth)

多種多様なログを取得することで、安全性の高い運用をサポートします。

違反操作が行われたエンドポイントで原因を発見

ファイアウォールの記録とLANSCOPEの操作ログを掛け合わせることによって、これまでは難しかった「違反操作が起こった原因の特定」が可能になります。スムーズな原因の切り分けが可能になることで、意図しない違反を制御できます。

ポップアップでユーザーに警告

特定のWebサイトでファイルをアップロードしたり、ファイル操作を行ったりしたときに、ユーザーに対してリアルタイムでポップアップ通知を行う機能が搭載されています。ユーザー自身に警告することによって、リスクの高い行動を抑制できます。

PCの利用状況を見える化。業務状況を確認

ユーザーのPC利用状況を見える化することで、誰がどのような業務を行っているのかを把握しやすくなります。LANSCOPE エンドポイントマネージャーはセキュリティの維持・強化にも高い効果を発揮しますが、労務管理にも活躍します。

尚、LANSCOPEはお客様のニーズによって “LANSCOPE エンドポイントマネージャー オンプレミス版” “LANSCOPE エンドポイントマネージャー クラウド版”の2製品から選択いただけます。

LANSCOPE エンドポイントマネージャー オンプレミス版は、コンプライアンス上クラウドを利用できない場合などに最適です。また、オンプレミス型の製品ではありますが、AWS・Azureといったクラウド基盤に構築することで、インターネット経由でデバイスを管理することも可能です。

LANSCOPE エンドポイントマネージャー クラウド版は、PCに加えて、スマートフォンやタブレット等のモバイルデバイスをクラウドで一元管理することが可能です。PCとスマホをまとめて管理したい場合や社内ネットワークに繋がらないテレワークの端末もまとめて管理したい場合に最適です。

まとめ

この記事では「操作ログ」をテーマにメリットや種類などを解説しました

本記事のまとめ

- 操作ログとは、ユーザーが端末上で実行した操作を記録したデータのこと

- アクセスログは接続履歴(いつ、だれが、どこから接続したのか)で、操作ログは操作履歴(だれが、どの端末でどのような操作をしたのか)という違いがある

- 操作ログ管理が必要な理由としては、「情報漏洩事故の増加」「テレワークの普及」の2点が挙げられる

- 操作ログを適切に管理することで、「情報漏洩が起きた際に原因を特定できる」「内部不正対策になる」「労務管理を最適化できる」といったメリットが期待できます。

- 操作ログには、「ログオン・ログオフログ」「ファイル操作ログ」「Webアクセスログ」「USBメモリなど記録メディアの追加/削除、書込みログ」などの種類がある

- 操作ログを管理する際は「私物のデバイス・ネットワークを使用しない」「社内ネットワーク/システムへの権限設定」「監視体制・ルールを構築する」などのポイントに注意

操作ログを取得・管理することは、社外からの不正アクセスやマルウェア感染などのトラブルが起こったときに速やかに原因を特定するだけでなく、社内の内部統制を強化して内部不正の発生を防止する役割も担っています。

ログオンからログオフまでのあらゆる操作を記録する操作ログを定期的に監視し、不審な動きがないかどうかをチェックして社内のセキュリティを維持しましょう。

“ChatGPT”の社内利用ルール、どう決める?

【AIサービス利用ガイドライン】を公開!

MOTEXが社内向けに作成したAIサービス利用ガイドラインをダウンロードできます。利用方針の決め方、作成ポイントの解説付き!

おすすめ記事