Written by MashiNari

目 次

ゼロトラストとは

なぜ、ゼロトラストが注目されるのか?

ゼロトラストの7つの要件

ゼロトラストを実現するメリット

ゼロトラストのデメリット

ゼロトラストの実現に向けたアプローチ

ゼロトラストの実現を支援するLANSCOPEエンドポイントマネージャークラウド版

ゼロトラストをどのように捉えるべきか

“ChatGPT”の社内利用ルール、どう決める?

【AIサービス利用ガイドライン】を公開!

MOTEXが社内向けに作成したAIサービス利用ガイドラインをダウンロードできます。利用方針の決め方、作成ポイントの解説付き!

ゼロトラストとは、すべてのユーザーやデバイスを信頼せず、情報資産への全アクセスに対し検査・認証を行うというセキュリティ概念です。

今や従来の「境界型防御」によるセキュリティでは不十分であり、社内・社外ネットワークを問わず対策を講じる「ゼロトラスト」のセキュリティ概念が、すべての企業・組織に求められています。

ゼロトラストを実現することで、サイバー攻撃の被害を抑制できるのはもちろん、場所を問わずに業務を遂行できるといったメリットがあります。

このゼロトラストを実現するためには、以下7つの要件を満たす必要があります。

- ネットワークセキュリティ

- データセキュリティ

- デバイスセキュリティ

- クラウドワークロードセキュリティ

- アイデンティティセキュリティ

- 可視化と分析

- 自動化

この記事では、ゼロトラストの意味やメリット・デメリットについて解説します。

▼この記事を要約すると

- ゼロトラストとは、すべてのユーザーやデバイスを信頼せず、情報資産への全アクセスに対し検査・認証を行うというセキュリティ概念

- ゼロトラストが注目されている理由としては「内部不正による情報漏洩の多発」「サイバー攻撃の高度化」「働き方の多様化」「クラウドサービスの浸透」などが挙げられる

- ゼロトラストを実現するためには、「ネットワークセキュリティ」「データセキュリティ」「デバイスセキュリティ」「クラウドワークロードセキュリティ」「アイデンティティセキュリティ」「可視化と分析」「自動化」という7つの要件を満たす必要がある

- ゼロトラストを実現することで、「サイバー攻撃の被害を抑制」「働く場所を選ばないセキュリティ環境」「安全なクラウドサービスの活用」といったメリットが期待できる

- ただし、システムを再構築したりする必要もあることから、コストや時間がかかるというデメリットがある

ゼロトラストとは

ゼロトラストとは、ゼロ(0)トラスト(trust=信頼)という名称の通り、何も信頼しないことを前提としたセキュリティの概念です。

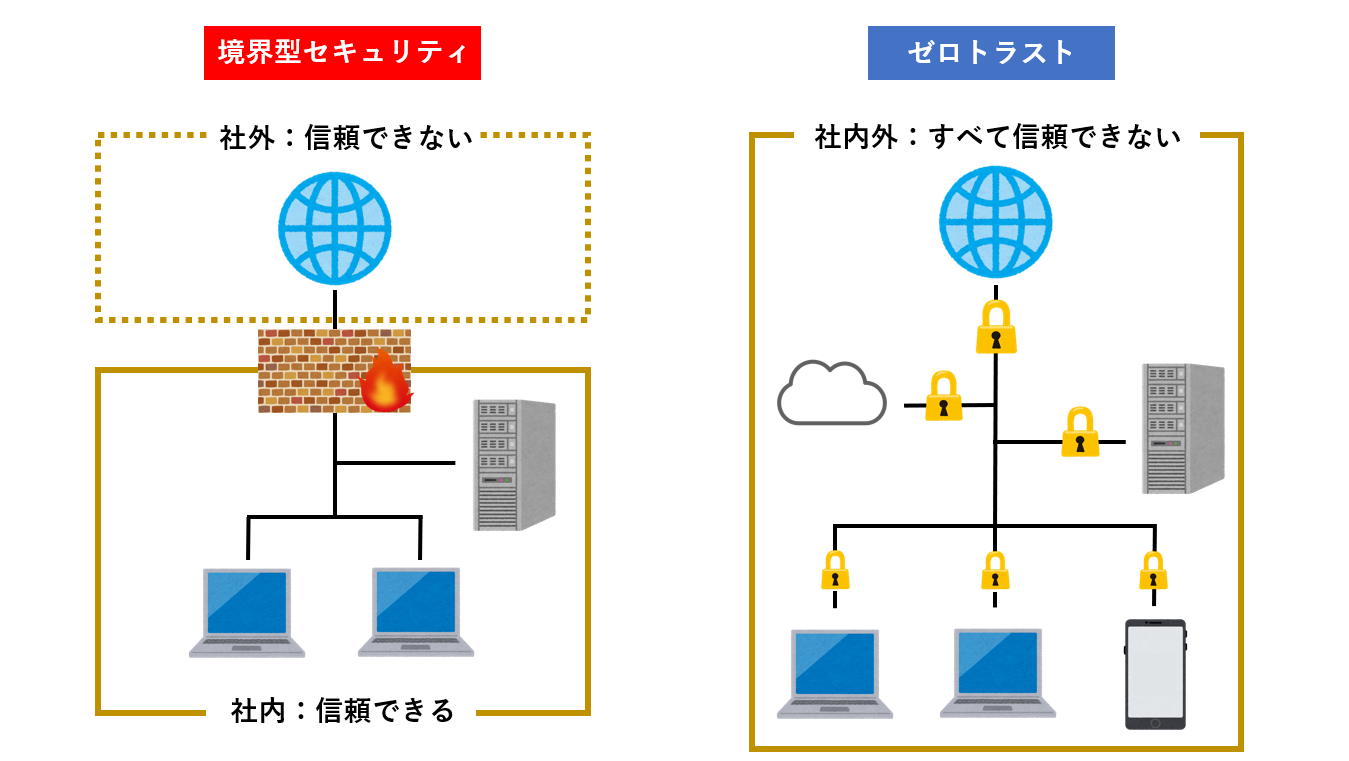

従来のセキュリティ対策では、業務で使用するネットワークを社外・社内とで分離し、社外と社内の境界にファイアウォールなどを配置して、外部からの脅威の侵入を防ぐ「境界型防御」が主流でした。

この境界型防御では、防御壁の内側にある「社内ネットワークに接続するできている通信」であれば、すべて安全であるという考え方に基づいています。

しかし、この境界型防御の考え方では「一度内部へ侵入してしまった攻撃」や「内部犯による情報窃取」には対策できないという課題があります。

そこで注目されているのが、正規の認証プロセスを経てアクセスしている通信であっても、すべての通信を信頼しないという「ゼロトラスト」の概念です。

ゼロトラストを実現するためには

- 多要素認証の導入といった認証を強化するための対策

- サイバー攻撃の入口となるエンドポイントを保護するための対策

- 内部不正につながるシャドーITへの対策

などが必要になります。

※シャドーIT…組織のシステム管理部門の管理・許可を経ず、個人が自主的に導入・使用するデバイスやソフトウェア

なぜ、ゼロトラストが注目されるのか?

ゼロトラストが注目される理由としては以下が挙げられます。

- 内部不正による情報漏洩の多発

- サイバー攻撃の高度化

- 働き方の多様化

内部不正による情報漏洩の多発

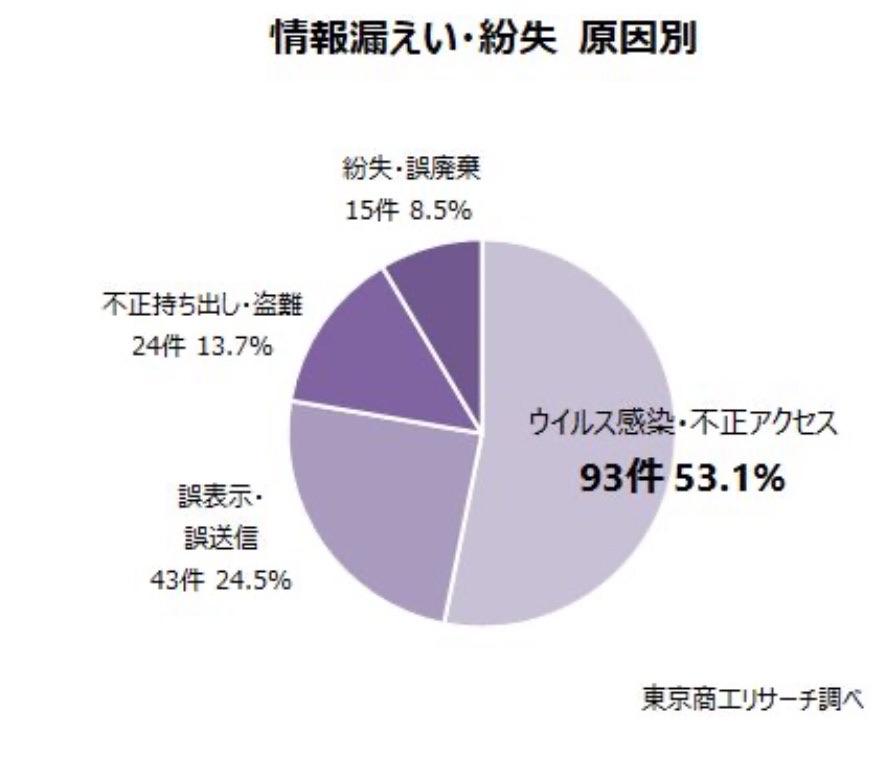

株式会社東京商工リサーチが2024年に発表した調査結果によると、2023年に起きた個人情報の漏洩・紛失事故の原因の内訳を見ると、「ウイルス感染・不正アクセス」が53.1%、「誤表示・誤送信」が24.5%、「不正持ち出し・盗難」が13.7%となっています。

出典:東京商工リサーチ| 2023年の「個人情報漏えい・紛失事故」が年間最多 件数175件、流出・紛失情報も最多の4,090万人分(2024年1月19日)

内部不正にあたる「不正持ち出し・盗難」は一見すると少ないですが、実は前年の5件から約5倍に増加しています。

「社内ネットワークに存在する通信は安全」という考え方の境界型防御では、社内ネットワークに接続している内部犯による情報の奪取や破壊、改ざんに対して防御できません。

そのため、すべてのユーザーやデバイスを信頼せず、情報資産への全アクセスに対し検査・認証を行うゼロトラストが注目されているのです。

サイバー攻撃の高度化

現代のサイバー攻撃は、極めて巧妙な手法で実行されるケースが多くあります。

高度なスキルを持ったクラッカーにより長期的な標的型攻撃が行われた場合、防ぎきることは困難なのが実情です。

境界型防御の「内部ネットワークに部外者を侵入させない」考え方が通用しなくなっていることから、ゼロトラストの考え方が求められています。

働き方の多様化

新型コロナウイルスの流行や働き方改革の影響で、近年テレワークが急速に普及し、クラウドサービスの利用も増加しています。

それに伴い、自宅など社外から社内ネットワークに接続する、直接外部のクラウドサービスにアクセスするということが当たり前になり、社内と社外の境界があいまいになってきました。

つまり、社内と社外の境界にセキュリティ対策を施す従来のやり方では、情報資産を守ることは困難といえます。

だからこそ、全ての通信に対し対策をするゼロトラストが注目されているのです。

クラウドサービスの浸透

クラウドサービスの利用率は年々増加しています。

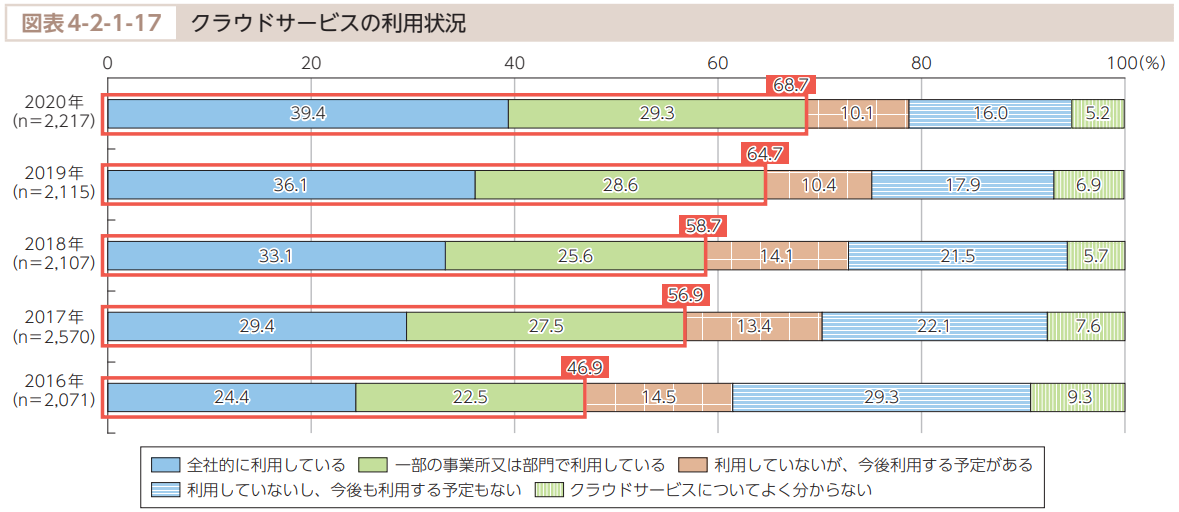

総務省の調査によると、2016年に46.9%だった企業のクラウドサービス利用率は、2020年には68.7%にまで上昇しています。

出典:総務省|令和3年版 情報通信白書(2021年7月30日)

急速に広がるクラウドサービスの利用が引き起こす弊害として、内部ネットワークと外部の境界が曖昧になることが挙げられます。

具体的には、本来社外に持ち出してはいけない機密情報であっても、社外ネットワーク上のクラウドストレージやコミュニケーションツールに保存するといったケースが該当します。

結果として、防御壁の外部にも機密情報が存在する状態となるため、境界型防御だけでは情報漏洩を完全に防ぐとが困難となっています。

このように、ビジネス環境の変化により境界型防御が前提としている環境が崩れつつあることで、ゼロトラストで解決する気運が高まっていると考えられます。

ゼロトラストの7つの要件

ゼロトラストを提唱したForrester Research(フォレスターリサーチ)社は、2018年に「ゼロトラスト・エクステンデッド・エコシステム(ZTX)」を発表しました。

ZTXでは、ゼロトラストを実現する際に考慮すべき以下7つの要件が定義されています。

- ネットワークセキュリティ

- データセキュリティ

- デバイスセキュリティ

- クラウドワークロードセキュリティ

- アイデンティティセキュリティ

- 可視化と分析

- 自動化

ネットワークセキュリティ

ゼロトラストでは、社内ネットワークも安全ではないと考えています。

そのため、情報資産を守るためには端末ごとに認証を行い、条件を満たした端末のみをネットワークにアクセスさせることが求められます。

社外ネットワークへのアクセスを安全に行うためのSWG (Secure Web Gateway)などの導入が有効です。

データセキュリティ

社内ネットワークに侵入した攻撃者や内部犯による情報漏洩やデータの改ざんなどを防ぐために、機密情報の監視と保護も重要です。

データセキュリティの要件を満たすためには企業・組織の機密情報漏洩・窃取を防ぐためのセキュリティシステムであるDLPなどの導入が有効です。

デバイスセキュリティ

マルウェア感染といったリスクを低減するために、IT資産管理ツールなどでバージョン管理を行い、デバイスのセキュリティ状態を維持することが求められます。

また、デバイスセキュリティを満たすためには、エンドポイント(PCやスマートフォンなどの端末)における不正な活動を速やかに検知・セキュリティ監視者へ通知するEDR やアンチウイルス(=EPP)などの導入も有効です。

クラウドワークロードセキュリティ

IaaS/PaaSの利用状況やセキュリティリスクを可視化し、システム運用管理を効率化します。

クラウドワークロードセキュリティを満たすためには、クラウドサービスの設定監視に特化したCSPMの導入が有効です。

CSPMを活用すれば、IaaS/PaaSの設定を自動で監視・評価できるだけでなく、複数のクラウドサービスのセキュリティ状況を一元管理することが可能となります。

アイデンティティセキュリティ

業務に必要な最小限のアクセス権のみを付与するべく、ITリソースにアクセスする際に必要なデジタルアイデンティティ(IDやパスワードなど)を定期的に変更することが求められます。

加えて、IDとパスワードだけに頼らない多要素認証などを導入することによって認証を強化することも必要です。

可視化と分析

ゼロトラストでは、セキュリティを高めるためにすべてのアクセスを可視化し、万が一攻撃を受けてしまった場合は分析と対応を行うことが重要です。

可視化と分析の要件を満たすためには、組織内のあらゆる領域から集約したログやイベントデータを相関分析し、脅威を検知、管理者へアラートで通知できるSIEMの導入が有効です。

自動化

ゼロトラストでは、セキュリティを確保するためのタスクを自動化することが求められます。自動化することでセキュリティ担当者の負担を軽減し、効率的にセキュリティ運用を行うことができます。

自動化の要件を満たすためには、企業・組織で扱うさまざまなセキュリティ機器と連携し、脅威の検知、分析、インシデント発生時の対応などを、自動化・効率化できるSOARの導入が有効です。

ゼロトラストを実現するメリット

ゼロトラストを実現することで、下記のメリットを見込むことができます。

- サイバー攻撃の被害を抑制

- 働く場所を選ばないセキュリティ環境

- 安全なクラウドサービスの活用

サイバー攻撃の被害を抑制

攻撃を防ぎきれなかった時点で大きな被害に直結する境界型防御に対して、ゼロトラストでは攻撃を受け侵入されることを前提としています。

そのため、不正アクセスやマルウェアが組織のネットワークに侵入しても被害を抑え込み、管理者への通知や対処に必要なログ収集を行なうことが可能となります。

働く場所を選ばないセキュリティ環境

ゼロトラストを構成する要素は、基本的にクラウド上で稼働しています。

そのため、インターネットに接続できる環境であれば場所を問わずに業務を遂行することが可能です。

接続数や設定の手間など、VPNのデメリットを払拭することも期待できます。

安全なクラウドサービスの活用

内部ネットワークと外部ネットワークの境界線に依存しないゼロトラストでは、点在する各クラウドサービスを安全に利用することが可能です。

組織のリソースをクラウドにシフトしていく上で、セキュリティが課題となると考えられます。

ゼロトラストはクラウドの活用を前提としているため、一貫したセキュリティポリシーでクラウドサービスを管理することができます。

ゼロトラストのデメリット

ゼロトラストの実現によって多くのメリットがありますが、デメリットも存在します。

実現するためのコストや難易度

ゼロトラストは新しいセキュリティの概念であり、実際にゼロトラスト環境を実現している例は多くありません。

多くの事例やナレッジを参考にして設計できる境界型防御とは異なり、試行錯誤や想定外のトラブルが発生する可能性は高いと言えます。

現代のビジネス環境にマッチしたゼロトラストですが、容易に実現できるものではないと認識しておくことが大切です。

ゼロトラストの実現に向けたアプローチ

ゼロトラストは複数のサービスを組み合わせて、既存のセキュリティ環境との整合性を取りながら進める必要があります。

スタンダードな方法論はまだ確立されていませんが、実現に向けた流れの一例を紹介します。

ゼロトラスト導入の目的を明確にする

ゼロトラスト関連のサービスは多く存在していますが、全てを使わなければゼロトラストを実現できないということはありません。

自組織がゼロトラストに何を求めており、どのような効果を発揮したいのかを明確にし、そのために必要なサービスを選定・導入する必要があります。

導入の目的を明確化するためには、自組織の業務や環境、今後の展望を視野にいれながら現状を整理することが大切です。

業務内容や業務フローの整理

ゼロトラストを導入することで、認証方法や利用するクラウドサービス、組織が従業員に求めるセキュリティ意識やリテラシーなど、多くの変化が想定されます。

また、業務によって取り扱う機密情報のレベルにも差があるでしょう。

センシティブな内容を含む個人情報であるのか、メールアドレスのみであるかで、求められるセキュリティ要件は異なります。

ゼロトラストを導入する業務の範囲や職種を明確にすることが、適切なゼロトラストアーキテクチャ設計や混乱の防止に繋がります。

ゼロトラストアーキテクチャについてはこちらで解説していますので、併せてご覧ください。

課題の整理

ここで抽出した課題がゼロトラストによってどのように解決されるのかを明確にすることが、導入するべきサービスや運用方法の検討に繋がります。

ここでの分析が疎かになってしまうと、ゼロトラスト推進を開始してから手戻りの発生や不要なサービスを導入してしまうなど、大きなロスが発生する恐れがあります。

IT資産の整理

ゼロトラストの推進により、既存のファイアウォールや各サーバーはクラウドサービスに置き換わることがあります。

そのため、組織がどのようなIT資産を有しており、それぞれがどのように連携しているのかを明確化します。

ゼロトラストの推進においては、一度に全てを置き換えることは難しく、徐々に導入を進めていくのが一般的です。

既存システムとゼロトラストサービスが共存する期間は長く続くため、予期せぬトラブルを防止するためにも重要な工程です。

IT関連コストの整理

各種サービスの利用を開始すると、既存システムの一部を廃棄するなど既存環境に大きな変化をもたらします。

現状はほぼ定量化されているIT資産関連コストやメンテナンスコストも影響を受けるため、それを調査・予測することが必要です。

運用・保守コストやゼロトラストで置き換わるサービス、リース契約中の機器など、どのようにコストが変化するかを想定しましょう。

サービスの選定、導入

ここまでに整理した内容をもとに、自組織が求めるサービスを選定します。

SASEのようなソリューションを利用してネットワークセキュリティ環境を整える方法や、CASBやSWGを個別に選定して自組織の業務にマッチした環境を整えるなど、選択肢は多くあります。

ゼロトラスト関連サービスは登場から日が浅いものが多く、利用者側のナレッジも十分とは言えません。

そのため、自組織での運用が無理なくできるか、必要なサポートは用意されているかなど、導入後の状況を意識した選定が重要です。

ゼロトラストを実現するためには、入念な事前検討が必須です。

急がずに自組織にマッチした導入を着実に進めていきましょう。

こちらの記事で、ゼロトラストを構成する代表的なサービスを紹介しています。

併せてご覧ください。

ゼロトラストの実現を支援するLANSCOPEエンドポイントマネージャークラウド版

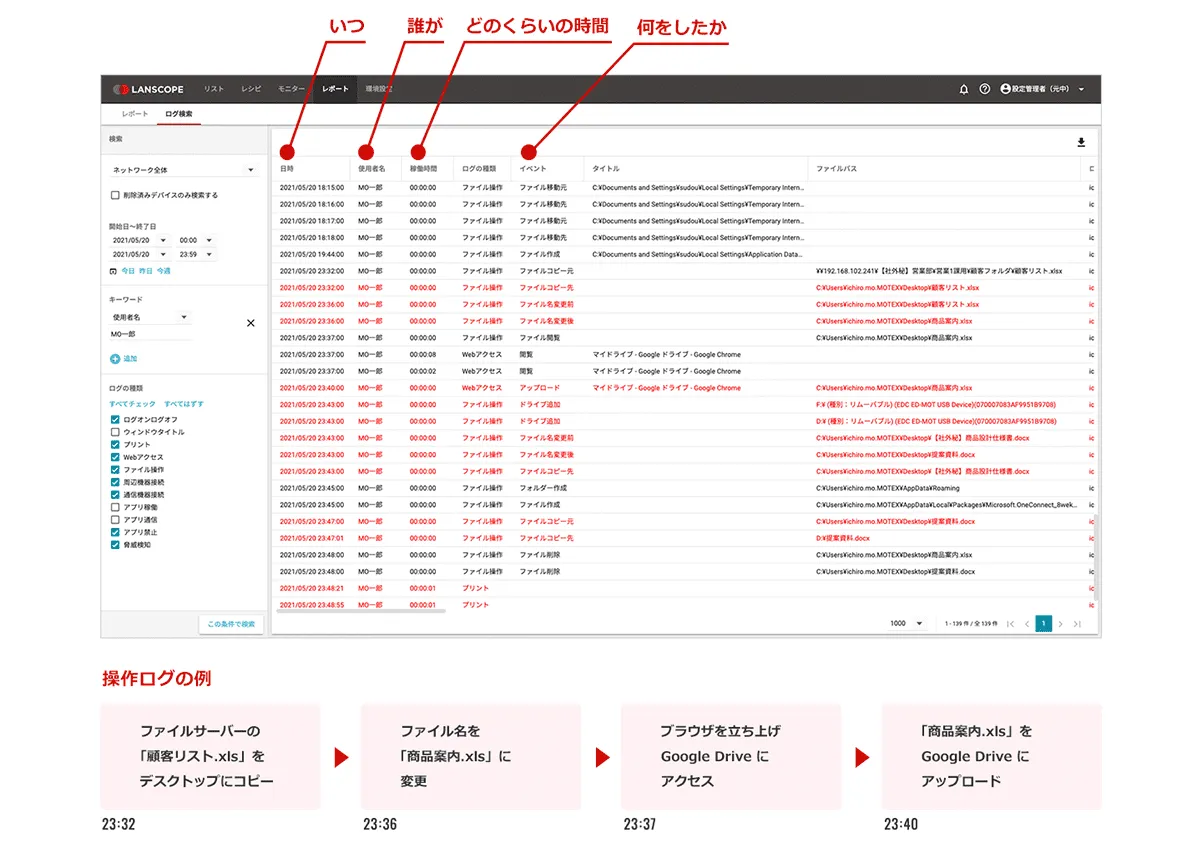

エムオーテックスが提供するIT資産管理・MDMツール「LANSCOPEエンドポイントマネージャークラウド版」には、ゼロトラストの実現を支援する様々な機能が備わっています。

▼ゼロトラストの実現を支援する「機能」の一例

- PCやスマホの「操作ログ」を自動で取得

- PCやスマホ、タブレットの利用状況を「レポート」で見える化

- あらかじめ決めたポリシーに基づく、「利用制限」や「アラート通知」

- 万が一の紛失時に役立つ「リモートロック」「リモートワイプ」や「位置情報」の取得

- Windowsアップデートやパッチ適用の管理

内部不正対策として欠かせない PC の操作ログは、最大5年分の保存が可能。

またログ画面からは、PCにおけるアプリ利用、Webサイトの閲覧、ファイル操作、Wi-Fi接続といった従業員の操作について、「いつ」「誰が」「どのPCで」「なんの操作をしたか」などを一目で把握できます。

情報漏洩に繋がりそうな従業員の不正操作を早期に発見し、インシデントを防止することが可能です。

他にも、万が一従業員が業務で使用するデバイスを紛失した場合も、遠隔で画面ロックや端末の初期化ができるため、第三者に情報を閲覧されるリスクを防止できます。

LANSCOPEエンドポイントマネージャークラウド版の詳細は、以下の製品ページをご覧ください。

ゼロトラストをどのように捉えるべきか

本記事では「ゼロトラスト」をテーマに意味やメリット・デメリットなどを解説しました。

本記事のまとめ

- ゼロトラストとは、すべてのユーザーやデバイスを信頼せず、情報資産への全アクセスに対し検査・認証を行うというセキュリティ概念

- ゼロトラストが注目されている理由としては「内部不正による情報漏洩の多発」「サイバー攻撃の高度化」「働き方の多様化」「クラウドサービスの浸透」などが挙げられる

- ゼロトラストを実現するためには、「ネットワークセキュリティ」「データセキュリティ」「デバイスセキュリティ」「クラウドワークロードセキュリティ」「アイデンティティセキュリティ」「可視化と分析」「自動化」という7つの要件を満たす必要がある

- ゼロトラストを実現することで、「サイバー攻撃の被害を抑制」「働く場所を選ばないセキュリティ環境」「安全なクラウドサービスの活用」といったメリットが期待できる

- ただし、システムを再構築したりする必要もあることから、コストや時間がかかるというデメリットがある

ゼロトラストは境界型防御の弱点を克服し、高度なセキュリティ環境を実現する概念と考えられます。

しかし、境界型防御のセキュリティ環境からゼロトラストのセキュリティ環境へ移行することは容易ではなく、ナレッジや事例による盤石なノウハウや正解も存在していません。

まずはゼロトラストの基本を理解し、自組織にとってどのようなメリットがあるのかを検討するとよいでしょう。

“ChatGPT”の社内利用ルール、どう決める?

【AIサービス利用ガイドライン】を公開!

MOTEXが社内向けに作成したAIサービス利用ガイドラインをダウンロードできます。利用方針の決め方、作成ポイントの解説付き!

おすすめ記事