Written by WizLANSCOPE編集部

目 次

インフォスティーラー(Infostealer)とは、感染したデバイスから情報を窃取することを目的としたマルウェアです。

2025年に入ってから、このインフォスティーラーによって証券口座のサイトにログインするためのIDやパスワードが盗まれ、不正な取引がおこなわれる被害が相次いでいます。

本記事では、証券口座乗っ取り事件に使用された「インフォスティーラー」の感染経路や有効な対策などを解説します。

▼本記事でわかること

- インフォスティーラーの仕組み

- インフォスティーラーの感染経路

- インフォスティーラーへの対策方法

また、インフォスティーラーをはじめとして、近年高度化・巧妙化が見られるマルウェア感染への対策方法に有効な「LANSCOPEソリューション」の活用方法もあわせて解説しています。

セキュリティ強化を目指す企業・組織の担当者の方は、ぜひご確認ください。

証券口座の乗っ取り被害が発生している理由

2025年に入り、ネット証券の顧客アカウントが乗っ取られる被害が相次いで発生しています。

攻撃者は、盗んだID・パスワードを使用して顧客のアカウントを乗っ取り、顧客が保有していた金融商品を勝手に売却します。

そして、その売却資金で安い中国企業の株式を大量に購入し、利益を得ていました。

金融庁が2025年5月8日に公表した被害状況によると、同年1月~4月までの4か月間に確認された不正取引件数は3,505件にのぼり、不正取引による売買は3,000億円を超えたことがわかっています。

出典:金融庁|インターネット取引サービスへの不正アクセス・不正取引による被害が急増しています(令和7年5月8日更新)

証券口座の乗っ取りに使用された手口として「フィッシング」が挙げられます。

フィッシングとは、メール・SMS内のURLをクリックさせ、偽のWebサイトに誘導するサイバー攻撃で、個人情報やアカウント情報を入力させて盗み取る行為です。

攻撃者は証券会社を装い「オンラインサービス約款が変更になります。下記リンクよりご確認ください」などといった内容のメールを送って、リンクをクリックさせようとします。

リンクをクリックすると正規のサイトと酷似した偽サイトに誘導され、アカウント情報を入力させて盗むのです。

さらに、もう一つの手口として「インフォスティーラー」と呼ばれるマルウェアを用いた手口も確認されています。

本記事では、この「インフォスティーラー」について詳しく解説します。

インフォスティーラーとは

「インフォスティーラー(Infostealer)」とは、感染したデバイスから情報を窃取することを目的とした「情報窃取型マルウェア」です。

情報という英語の「インフォ」と、盗むという意味の「スティール」が組み合わさっています。

インフォスティーラーは、主に以下のような情報を狙います。

- ブラウザに保存されている情報(クレジットカード情報、閲覧履歴など)

- 認証情報(ID・パスワード)

- システム情報(OSの種類、バージョンなど)

- 暗号資産ウォレット

- クリップボード

- Cookieの情報

たとえば、Google ChromeやMicrosoft EdgeなどのブラウザにIDやパスワードを保存している場合、この情報を狙うケースがあります。

インフォスティーラーは、ほかのマルウェアと異なり、感染してもデータの破壊や暗号化、デバイスのパフォーマンス低下など目立った症状が表れない特徴があります。

また、バックグラウンドで静かに動作し、数秒から数十秒というきわめて短い時間でデバイスから情報を窃取するため、感染した証拠が隠滅されてしまい、発見しづらいという特徴ももっています。

インフォスティーラーは、WindowsなどのOSにあらかじめ備わっている正規のシステム機能(例:PowerShellやWMI)を悪用する傾向にあり、従来のアンチウイルスソフトでは検知が難しいという傾向があります。

インフォスティーラーの感染経路

インフォスティーラーの主な感染経路は以下の通りです。

- フィッシングメール

- 偽のCAPTCHA

- 改ざんされたWebサイト・広告

- 偽装されたソフトウェアやプラグインのインストーラー

- Webブラウザの拡張機能

インフォスティーラーはどのようにして感染するのか、詳しく確認していきましょう。

フィッシングメール

インフォスティーラーの代表的な感染経路のひとつがフィッシングメールです。

実在する企業・組織を装ってメールを送り、メール内のリンクをクリックさせて、不正なサイトに誘導します。

誘導された不正サイトにアクセスすると、インフォスティーラーに感染してしまいます。

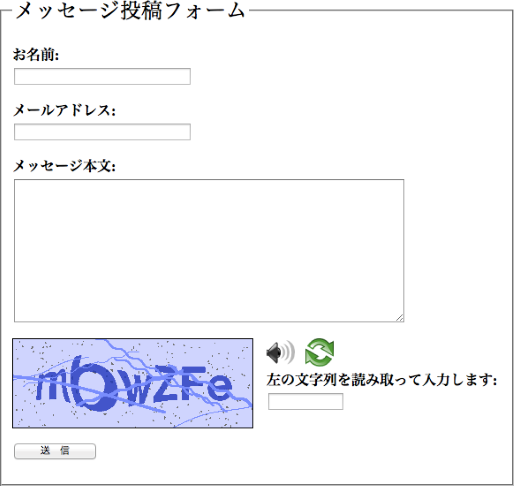

偽のCAPTCHA(キャプチャ)

CAPTCHAとは、ボットからの攻撃を回避するために、人間による操作であることを確認するためのものです。

▼CAPTCHAの例

- 複数の画像から指示された特定の画像だけ選択する

- 画像に表示されたゆがんだ文字を入力する

出典:IPA|第9章 2.CAPTCHA(2007年6月28日)

攻撃者は偽のCAPTCHAを表示させ、たとえば「私はロボットではありません」にチェックを入れると、悪意のあるスクリプトがユーザーのクリップボードにコピーされます。

ほかにもさまざまなCAPTCHAのパターンがありますが、サイト閲覧中に「Windows キー + Rキー」を同時に押下するように指示されたら、とくに警戒が必要です。

「Windows キー + Rキー」は、ファイル名を指定して実行するコマンドで、これを押下してしまうと、知らず知らずのうちにインフォスティーラーがダウンロードされてしまうリスクがあります。

改ざんされたWebサイトや悪意あるオンライン広告

正規のWebサイトが何者かにより不正に改ざんされ、アクセスしたユーザーにインフォスティーラーを自動的にダウンロードさせるケースも報告されています。

これには「ドライブバイダウンロード」と呼ばれる手法が使われており、ユーザーが特別な操作をしなくても、ただページを開いただけで感染するリスクがあります。

また、Web広告(バナー広告など)に悪質なコードが埋め込まれていて、インフォスティーラーが配布されるケースもあります。

このように、正規の広告ネットワークを悪用して、Webサイトなどに不正な広告を掲載し、広告を表示・クリックしたユーザーのデバイスをマルウェアに感染させる攻撃手法を「マルバタイジング(malvertising)」と呼びます。

偽装されたソフトウェアやプラグインのインストーラー

無料のユーティリティソフトや便利ツール、Webブラウザのアドオンなどに見せかけた偽のインストーラーを通じて、インフォスティーラーが仕込まれることもあります。

とくに、違法に配布されているソフトや、正規サイトではないダウンロードページから入手したアプリケーションには注意が必要です。

見た目は正規品と変わらず、インストール中に特別な警告も表示されないため、気がつかずに感染してしまうケースが後を絶ちません。

悪質なWebブラウザ拡張機能(エクステンション)

一見便利な機能を提供するように見えるWebブラウザの拡張機能にも、インフォスティーラーが仕込まれていることがあります。

追加機能を提供する裏で、ユーザーのID・パスワードの入力情報や閲覧履歴を密かに収集し、外部サーバーに送信してしまうケースがあります。

インフォスティーラーへの対策方法・ポイント

本記事では、インフォスティーラーの被害を防ぐ方法を3つ解説します。

- エンドポイントセキュリティの強化

- ID・パスワード管理と多要素認証(MFA)の導入

- 定期的な脆弱性診断の実施

3つの対策方法は、すぐに実践できる具体的な対策方法です。

ぜひ参考にして、インフォスティーラーの被害を防いでください。

エンドポイントセキュリティの強化

前述したとおりインフォスティーラーは、従来のアンチウイルスソフトでは検出が難しい高度なマルウェアです。

そのため、未知のマルウェアにも対応できるアンチウイルスソフトの導入が求められます。

また、マルウェアがアンチウイルスの検知をすり抜けてしまったときのことを考え、EDRをあわせて導入することも推奨されます。

EDRとは、PCやスマホなどのエンドポイントにおける不審な挙動やインシデントの兆候をリアルタイムで検知し、迅速に対応することを目的としたセキュリティソリューションです。

アンチウイルスとEDRを併用し、エンドポイントセキュリティを強化することで、インフォスティーラーに感染するリスクや被害が拡大するリスクを最小限に抑えることができるでしょう。

また、「万が一に備えてEDRは導入したいけれど、管理工数を割きたくない」「なるべく低価格でEDRを導入したい」という企業・組織の方には、LANSCOPE サイバープロテクションが提供するEDR「Aurora Focus」がおすすめです。

EDR「Aurora Focus」と、未知のマルウェアでも99%予測検知と隔離ができる次世代型アンチウイルス「Aurora PROTECT」と連動させることで、AIによる高い精度での脅威の検知、調査、封じ込め、復旧まで一連の対応がおこなえます。

詳細を知りたい方は、ぜひ下記のページをご確認ください。

ID・パスワード管理と多要素認証(MFA)の導入

インフォスティーラーによって盗まれる情報の中でとくに被害が大きいとされるのが、IDとパスワードです。

ID・パスワードが漏洩すると、企業や個人のさまざまなアカウントが乗っ取られるリスクが高まります。

とくにパスワードは「長く複雑なものを設定する」「使いまわさない」ことはもちろん、人目に付く場所に保管しないようにしましょう。

また、多要素認証を導入して、不正ログインのリスクを下げるのも有効な対策です。

多要素認証とは、ログインするためにパスワードを入力後、スマートフォンの電話番号あてに送られてきたコードを入力するなど、複数の認証要素を組み合わせてユーザーの身元確認をおこなうセキュリティ手法です。

定期的な脆弱性診断の実施

インフォスティーラーはCookie情報を窃取することもあります。

仮に攻撃者の手にCookie情報が渡ってしまうと、セッションハイジャックがおこなわれる危険性があります。

セッションハイジャックとは、Webサイトを利用時に発行されるセッションID(Cookieに保存される)を不正に入手し、正規のユーザーになりすまして不正アクセスをするサイバー攻撃です。

セッションハイジャックは、Webサイトのセッション管理の脆弱性を狙った攻撃のため、定期的に脆弱性診断を受けることで、リスクを低減させることができます。

インフォスティーラー対策には「LANSCOPE サイバープロテクション」

インフォスティーラーをはじめとする高度なマルウェア感染を、高精度で検知・防御する方法として、AIアンチウイルス「LANSCOPE サイバープロテクション」を紹介します。

「LANSCOPE サイバープロテクション」では、未知のマルウェア検知・ブロックに対応する、2種類のAIアンチウイルスを提供しています。

▼2種類のアンチウイルスソリューション

- アンチウイルス×EDR×監視サービス(MDR)をセットで利用できる「Aurora Managed Endpoint Defense(旧:CylanceMDR)」

- 各種ファイル・デバイスに対策できる次世代型アンチウイルス「Deep Instinct」

2種類のアンチウイルスソリューションの特徴を紹介します。

1.MDRサービス「Aurora Managed Endpoint Defense」

「LANSCOPE サイバープロテクション」では、EDRのマネージドサービス「Aurora Managed Endpoint Defense (旧:CylanceMDR)」を提供しています。

高度なエンドポイントセキュリティ製品を導入しても、適切に運用できなければ意味がありません。

「Aurora Managed Endpoint Defense」は、下記の2種類のセキュリティソリューションの運用を、お客様の代わりにセキュリティのスペシャリストが実施するMDRサービスです。

- 脅威の侵入をブロックする「AIアンチウイルス」

- 侵入後の脅威を検知し対処する「EDR」

セキュリティのスペシャリストが徹底したアラート管理をおこなうため、お客様にとって本当に必要なアラートのみを厳選して通知することが可能になり、不要なアラートに対応する必要がなくなります。

また、緊急時にはお客様の代わりにサイバー攻撃へ即時で対応するため、業務負荷を減らし、安心して本来の仕事へ集中していただけます。

対応するスタッフは全員、サイバーセキュリティの修士号を取得したプロフェッショナルなので、安心して運用をお任せいただけます。

「Aurora Managed Endpoint Defense」についてより詳しく知りたい方は、下記のページをご確認ください。

2.各種ファイル・デバイスに対策できるNGAV「Deep Instinct」

「LANSCOPE サイバープロテクション」では、 AI(ディープラーニング)を活用した次世代ウイルス対策ソフト「Deep Instinct」を提供しています。

下記のようなセキュリティ課題をお持ちの企業・組織の方は、 検知率99%以上のアンチウイルス製品「Deep Instinct」の利用がおすすめです。※

- 未知のマルウェアも検知したい

- 実行ファイル以外のファイル形式(Excel、PDF、zipなど)にも対応できる製品が必要

- 手頃な価格で高性能なアンチウイルスを導入したい

近年の攻撃者は、セキュリティ製品から検知を逃れるため、実行ファイルだけでなくExcelやPDF・zipなど、多様な形式のマルウェアを仕掛けてきます。

「Deep Instinct」は、形式を問わずにさまざまなファイルに対応しているため、多様な形式のマルウェアを検知可能です。

また、手ごろな価格設定も魅力です。詳細は以下よりご覧ください。

※Unit221B社調べ

迅速な復旧には「インシデント対応パッケージ」

「マルウェアに感染したかもしれない」「サイトに不正ログインされた痕跡がある」など、サイバー攻撃を受け後”に、いち早く復旧するためのサポートを受けたい場合は、プロがお客様に代わって脅威に対処する「インシデント対応パッケージ」の利用がおすすめです。

「LANSCOPE サイバープロテクション」のインシデント対応パッケージは、フォレンジック調査の専門家がお客様の環境を調査し、感染状況や影響範囲を特定します。

また、マルウェアや脅威の封じ込めから復旧支援、さらに今後の対策に関するアドバイスまでを提供します。

インシデント対応パッケージについて詳しく知りたい方は、下記のページをご確認ください。

多要素認証の最適化なら「LANSCOPE プロフェッショナルサービス」

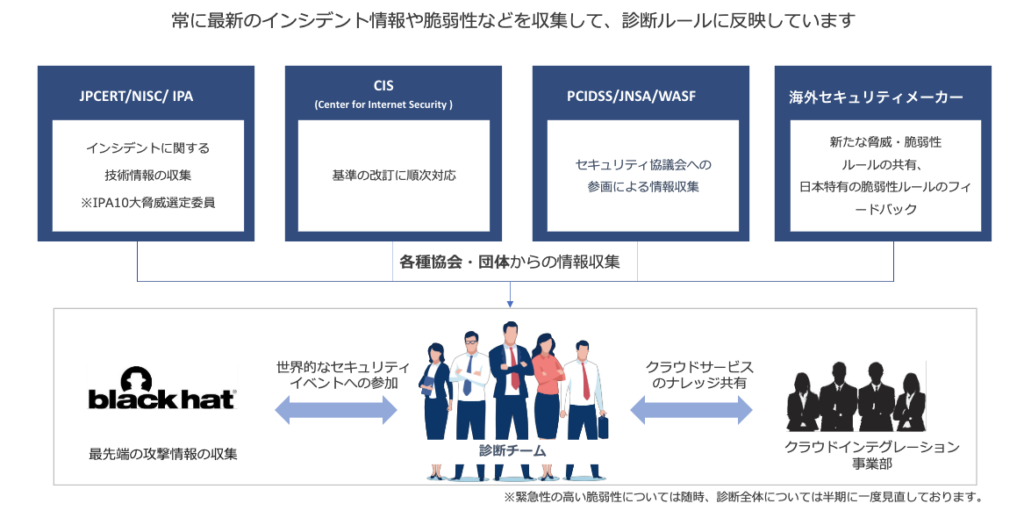

「クラウドサービスの多要素認証」の最適化には、「LANSCOPE プロフェッショナルサービス」が提供するクラウドセキュリティ診断の利用がおすすめです。

「LANSCOPE プロフェッショナルサービス」が提供するクラウドセキュリティ診断は、CISベンチマークやJPCERT・IPAなどの発信する情報を常に収集し、診断ルールへ反映するため、いつでも最新のセキュリティやルールに則った診断を受けることが可能です。

また対応可能なクラウドサービスは多岐にわたるため、幅広いクラウド設定の不安解消にお力添えすることが可能です。

▼対応可能なクラウドサービスの診断一覧

- Microsoft 365 セキュリティ診断

- Google Workspace セキュリティ診断

- Salesforce セキュリティ診断

- Amazon Web Services(AWS)セキュリティ診断

- Microsoft Azure セキュリティ診断

- Google Cloud Platfor (GCP)セキュリティ診断

- Zoom セキュリティ診断

- Box セキュリティ診断

- Slack セキュリティ診断

「多要素認証」を含む、クラウドサービスのセキュリティ対策に興味のある方は、下記のページをぜひご確認ください。

まとめ

本記事では「インフォスティーラー」をテーマに、感染経路や有効な対策などを解説しました。

本記事のまとめ

- インフォスティーラーは、感染したデバイスから情報を窃取することを目的とした「情報窃取型マルウェア」

- インフォスティーラーの主な感染経路としては、「フィッシングメール」「偽のCAPTCHA」「改ざんされたWebサイト・広告」などが挙げられる

- インフォスティーラーによる被害を防ぐ・最小限に抑えるためには、「エンドポイントセキュリティの強化」や「ID・パスワード管理と多要素認証の導入」「定期的な脆弱性診断の実施」などが有効である

証券口座の乗っ取りによって注目を集めた「インフォスティーラー」ですが、証券会社にとどまらず、さまざまな企業が狙われる危険性があります。

日頃から適切なセキュリティ対策を講じ、サイバー攻撃の被害を防ぎましょう。

インフォスティーラーをはじめとする高度なマルウェア感染を、高精度で検知・防御する方法として、AIアンチウイルス「LANSCOPE サイバープロテクション」の利用がおすすめです。

自社のセキュリティ状況や課題に沿って、最適なセキュリティソリューションの導入をご検討ください。

おすすめ記事