サイバー攻撃

知っておきたいマルウェアの種類11選!特徴や事例・対策をわかりやすく解説

Written by 夏野ゆきか

目 次

マルウェアとは、情報の窃取やデータ改ざんなど 有害な動作を行う意図で作成された、悪意のあるソフトウェアやコードの総称 です。

マルウェアには様々な種類があり、それぞれに違った特徴があります。マルウェアの特性を理解し対策をすることは、企業にとって必須の課題と言えるでしょう。

本記事では、主要なマルウェア11種類に焦点を当て、特徴や事例を紹介します。

▼この記事を要約すると

- マルウェアとは、有害な動作を行う意図で作成された、悪意のあるソフトウェアやコードの総称

- 「メール」「WEBサイトの閲覧」「ソフトウェアのインストール」など普段何気なく行っている行動からマルウェアに感染することが多い

- マルウェアに感染すると「情報漏洩」「ファイルの改ざん」「デバイスの乗っ取り」「金銭的な損失」などの被害にあう

- マルウェアに感染した場合は、速やかにネットワークから切り離して感染拡大を防ぎ、アンチウイルスソフトを利用してマルウェアの駆除を行うようにする

- マルウェアから身を守るためには、アンチウイルスソフトで侵入を未然に防ぎつつ「不審なリンクや添付ファイルは開かない」「重要なデータはバックアップを保存しておく」なども意識することが重要

「マルウェアにはどんな種類があるのか」「特徴や対処法を知りたい」という方は、ぜひご一読ください。

マルウェアとは

マルウェアとは、 悪意のある動作をさせるために作られた、不正なソフトウェアやコードの総称 です。

「Malicious(マリシャス=悪意のある)」 + 「Software(ソフトウェア)」 を意味する造語であり、ユーザーのコンピューターやシステムに感染することで、データの削除や改ざん・コンピューターの機能停止・情報漏洩などの悪事を働きます。

近年、国内でも大手企業や医療機関等を狙った「サイバー攻撃事件」が頻繁に取り沙汰されますが、マルウェアは悪質なサイバー攻撃にてしばしば用いられます。

昨今では攻撃者により、世界中で「1日に100万個」のマルウェアが新たに作られていると言われ、国内すべての企業・組織は 自社の情報資産を守るためにも、マルウェアへの理解と対策が必要不可欠 です。

主なマルウェアの3タイプ

マルウェアには様々な種類がありますが、大きくは以下の3つのタイプへ分類できます。

1.ウイルス型

2.ワーム型

3.トロイの木馬型

| マルウェアのタイプ | 寄生先 | 自己増殖 |

|---|---|---|

| 1.ウイルス | ・必要(単体での存在は不可能) ・他のファイルへ寄生する |

可能 |

| 2.ワーム | ・不要(単体での存在が可能) | 可能 |

| 3.トロイの木馬 | ・不要(単体での存在が可能) ・有益なプログラムへなりすます |

不可 |

ウイルス型に該当するマルウェアは、 自己増殖 が特徴です。WordやExcelといったファイルへ寄生し、ファイルやネットワークを介して、次々に感染を広げていきます。

同じくワーム型のマルウェアも自己増殖ができ、自身の複製を次々に生成して感染範囲を拡大します。ワーム型はウイルス型と異なり 「寄生先を必要としない」 点も特徴です。

トロイの木馬型マルウェアは、 「正規のファイルやプログラム」になりすまし、ターゲットの気づかないうちにコンピューターやシステム内へ侵入 、秘密裡に活動を行います。寄生先は不要ですが、ウイルス型やワーム型のように、自己増殖をする機能は備えていません。

主なマルウェアの種類(11種類)

先述した「ウイルス」「ワーム」「トロイの木馬」をはじめ、知っておきたい主なマルウェアの種類は以下の11種類です。

皆さんはいくつご存じでしょうか?

| マルウェア名 | マルウェアの特徴 |

|---|---|

| 1.ウイルス | ・プログラムやファイルに寄生する ・自己増殖が可能 |

| 2.ワーム | ・単体で動作可能 ・自己増殖も可能 |

| 3.トロイの木馬 | ・単体で動作可能 ・有益なプログラムへなりすます |

| 4.バックドア | ・外部と不正な通信が可能になる ・感染に気付きにくい |

| 5.スパイウェア | ・情報を外部へ自動送信する ・感染に気付きにくい |

| 6.ランサムウェアランサム | ・データやファイルの内容を暗号化 ・復旧と引き換えに身代金を要求する |

| 7.アドウェア | ・偽警告や広告を表示 ・フリーソフトのDLで感染することが多い |

| 8.スケアウェア | ・偽警告を表示 ・ユーザーの不安をあおり金銭の支払いや個人情報の提供などを要求 |

| 9.ボット | ・外部からの遠隔操作が可能 ・ボットの集まり(ボットネット)を形成、サイバー攻撃へ悪用される |

| 10.キーロガー | ・キーボードの操作情報を記録する |

| 11.ファイルレスマルウェア | ・実行ファイルを用いないマルウェア ・従来アンチウイルスでは検知できないケースも |

以下では 各マルウェアの特徴 を、実際にあった 「被害事例」 と合わせてご紹介します。

1.ウイルス

ウイルスとは、「電子メールやホームページ閲覧などによってコンピューターに侵入する、悪質なプログラム」を指します。

自己増殖機能 を持っているのが特徴で、Wordなどコンピューター内のファイルに感染し、ネットワークを介して他のコンピューターにも感染を広げます。最近ではPC内に登録される電子メールアドレス帳や過去の送受信履歴を利用し、自動でウイルス付きの電子メールを送信したり、ホームページを見ただけで感染したりといった悪質なウイルスも存在します。

ウイルスに感染すると PCの動作不良 や データの破壊 などといった被害に見舞われます。

▼ウイルスの被害事例

2014年、大手下着メーカーのWebサイトが不正アクセスにより改ざんされる被害がありました。

改ざんされたWebサイトを閲覧すると不正なサイトに誘導され、ウイルスに感染させられるという事態が発生しました。

2.ワーム

ワームとは、 他のファイルに寄生せず、単体で動作することが可能 な不正プログラムです。「自己増殖機能」も持ち合わせているため、感染力が非常に強いという厄介な特徴があります。

感染すると増殖を繰り返し、CPUや記憶領域などの容量を圧迫して動作を遅くし、最悪の場合は端末を「機能停止」に陥れます。

▼ワームの被害事例

2004年、MyDoomワームの亜種「Mydoom.o@MM」の影響で、世界的な被害をもたらした事件があります。攻撃者はワームを仕込んだメールをターゲットへ送信し、開封と同時に感染。さらにデバイスに保存されたアドレス帳を元に、ワームを含む大量のスパムメールがばらまかれました。

3.トロイの木馬

トロイの木馬とは、 有益なプログラムを装ってダウンロード させ、きっかけを与えると悪意を持った動作をするプログラムです。

自己増殖機能はないので爆発的な感染力はありませんが、無害そうな文書ファイルや無料ツールなどになりすます、また感染後も目立つ活動が行われないため、「侵入に気づくことが難しい」という特性があります。

トロイの木馬に感染すると 個人・機密情報が漏洩 するだけでなく、後述するバックドアの設置・ボットの作成など、他の サイバー攻撃の踏み台 にされるリスクもあります。

▼トロイの木馬の被害事例

2012年に発生したPC遠隔操作事件で「トロイの木馬」が利用されました。

攻撃手口としては、トロイの木馬を仕掛けたアプリをダウンロードさせ、被害者のPCが感染。PCを攻撃者が遠隔操作できる状態にし、殺害予告や爆破予告などを発信しました。結果、トロイの木馬によりPCの所有者は不正な発信を行った「犯罪者」として、誤認逮捕される事態となりました。

4.バックドア

バックドアとは、マルウェアによって設置可能なシステムへ不正侵入するための入口です。あるいはそういった機能を持つマルウェアを「バックドア型マルウェア」と呼んだりもします。3分類の中でば「トロイの木馬型」へ分類されます。

バックドアを設置されると、攻撃者に遠隔操作され、いつでもターゲットのシステム内部へ自由に出入りしされてしまいます。 情報が盗み見られる、データやシステムを書き換えられる、他のサイバー攻撃に悪用される などのリスクが懸念されます。

▼バックドアの被害事例

過去にはバックドアが大学のWebサーバーに設置され、7年存在に気付かれなかったという事件も発生しています。

2022年8月、ある大学の公開Webサーバーにて不正アクセス被害が発覚し、約8か月の間、大学内でインターネットが使えなくなる事態となりました。この不正アクセスの原因がバックドアであり、なんと7年もの間誰からも気づかれず、外部から不正にアクセスできる状態になっていました。

5.スパイウェア

スパイウェアとは、ユーザーから気づかれないよう所持する情報を盗み、外部へ不正送信するプログラムを指します。「トロイの木馬型」のマルウェアに該当します。

スパイウェアは侵入後、バックグラウンドで秘密裏に活動するため「ユーザーが感染に気付きづらい」という厄介な特性があります。

スパイウェアに感染すると、情報が漏洩するだけでなく、 特定のページに強制遷移 したり、勝手に ブラウザのセキュリティ設定を変更 したりします。

▼スパイウェアの被害事例

2023年には、ロシア人ジャーナリストがスパイウェア「Pegasus」により、iPhoneを乗っ取られる被害にあいました。Pegasusは、イスラエルのNSO Groupが開発したマルウェアで、使用者の操作なしにiPhoneに侵入できるとされています。

この脆弱性は既に修正済みですが、一度「Pegasus」に感染すれば、通話やメッセージ、アプリの利用履歴などが外部に送信され大規模な情報漏洩事故を引き起こすリスクがありました。

6.ランサムウェア

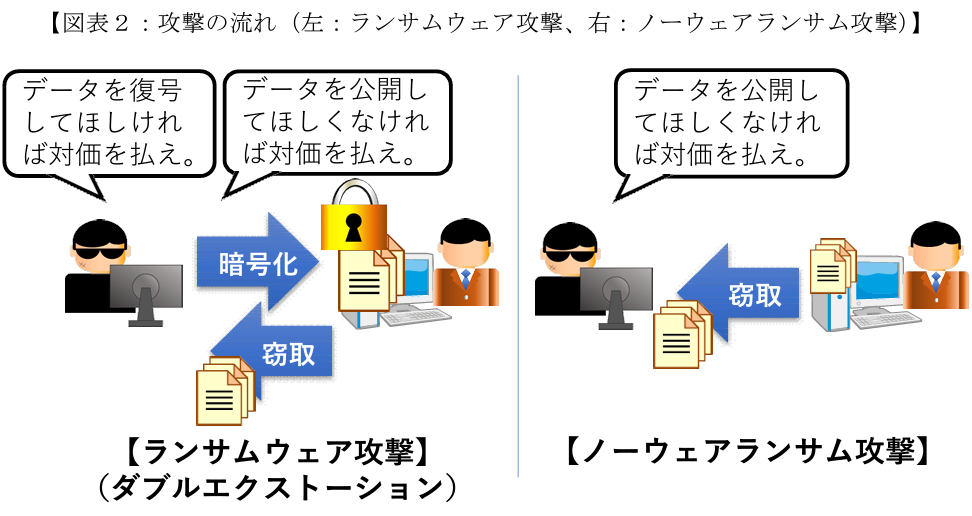

ランサムウェアとは、 「Ransom(身代金)」 + 「Software(ソフトウェア)」 を意味する造語であり、ターゲットのデータや端末の復旧を引き換えに「身代金」を要求するため、利用するマルウェアです。

ランサムウェアに感染すると デバイスのロックやデータの暗号化 で使用不可となるため、攻撃者は「データ復旧」を対価に、身代金を要求します。

またデータの「暗号化解除」に加え、盗んだデータの 「ばらまき」と引き換えに追加で身代金を要求する「二重恐喝(ダブルエクストーション)」 の犯行が、近年では常習化されています。

さらに最近では「データの暗号化」のステップを飛ばし、最初からばらまきと引き換えに身代金を要求する 「ノーウェアランサム」の手口 も見られるようになりました。

出典:警察庁|令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について(令和5年9月21日)

▼ランサムウェアの被害事例

2021年、徳島県の病院にてシステムへ不正侵入され、 約8万5千人分の「電子カルテ」などが暗号化され閲覧できなくなった事件 です。ロシアを拠点とする犯罪集団「Lockbit」の犯行でした。

VPN装置の脆弱性の放置や、マルウェア対策ソフトの停止など、リスクが高い状態で運用していたことが原因です。電子カルテの復旧までには約2か月を要し、その間患者の診療や受け入れができないという深刻な事態となりました。

7.アドウェア

アドウェア(Adware)とは、広告(Advertising)を表示させて収入を得ることを目的としたソフトウェアです。多くの場合、無料で利用可能なソフトウェアをインストールすることで感染します。

悪意のあるアドウェアに感染すれば、偽警告やポップアップが執拗に表示されたり、不正なページに誘導され、 個人情報 や カード情報を窃取 されてしまったりする恐れがあります。

さらにブラウザを開いた際、最初に表示される画面が勝手に変更される「ブラウザー・ハイジャッカー」と呼ばれるアドウェアもあります。

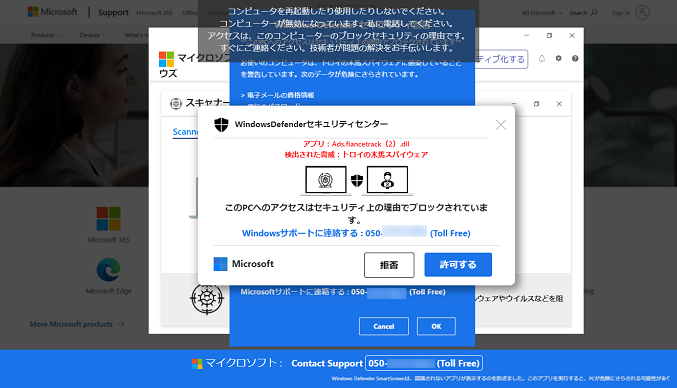

8.スケアウェア

スケアウェア(Scareware)とは、ウイルスに感染させたと見せかけて不安をあおり、脅迫を行う不正プログラムです。

「お使いのパソコンはウイルスに感染しています」などのメッセージを表示し、ウイルス駆除のために偽のセキュリティシステムの購入を促します。

▼偽警告画面の事例

出典:IPA|偽のセキュリティ警告に表示された番号に電話をかけないで(2021年11月16日)

偽警告の指示に従ってしまうと、 個人情報 や カード情報 を盗まれたり、 マルウェアをダウンロード させられたりします。

▼スケアウェアの被害事例

2023年3月、福岡県では スケアウェアによるサポート詐欺で約3,500名の個人情報が流出 しました。

攻撃手口は、偽の警告文と共にセキュリティサービスを装う電話番号をPCに表示。福岡県の職員が表示された電話番号に電話し指示に従ったところ、PCが乗っ取られ、情報漏洩に不正利用されたとのことです。

9.ボット

ボットとは、「コンピューターを外部から遠隔操作するためのマルウェア」です。

ボットに感染すると「ボットネット※」の一部として、 迷惑メールの大量配信やサーバーへの攻撃(DDoS攻撃) のような、大規模なサイバー犯罪に加担させられる危険性があります。

※ボットネット…「ボット」に感染したコンピューターで構成された「ネットワーク」

▼ボットに感染したコンピューターによるサイバー攻撃への悪用

出典:総務省-国民のための情報セキュリティサイト|ボットとは?

▼ボットの被害事例

2016年に起きた史上最大規模のDDoS攻撃には「Mirai」というボットが使用されました。

Miraiに感染したIoT機器がボットネットを形成し、大量のデータを特定のWebサイトへ送りつけるDDoS攻撃を仕掛け、複数の著名なECやSNSサービスでサーバーが停止。アクセス不能の事態となりました。

10.キーロガー

キーロガーとは、ユーザーの 「キーボード入力」を記録・監視 するソフトウェアです。

もともとデバッグ作業や通信ログの確認・解析に使用されていた技術ですが、悪用されることで ID や パスワード 、 暗証番号の不正入手 に利用されてしまいます。

仮にユーザーがキーボードで「オンラインアカウントへのログイン情報」を入力した際、キーロガーが悪用されれば、入力したIDやパスワードを盗み見られてしまいます。

キーロガーは情報を抜き取るだけで、PCに直接的な影響がないことから、感染に気づきづらいのが特徴です。

▼キーロガーの被害事例

岐阜県のとある中学校で、IDやパスワードが抜き取られる事件が発生しました。

犯人は深夜に校舎へ侵入し、PCにキーロガーを設置。キーロガーによって不正入手したIDとパスワードを用いて学校の管理アカウントへログインし、生徒の個人情報や画像などを盗みました。

11.ファイルレスマルウェア

ファイルレスマルウェアとは、従来のディスク上で保存される実行ファイルではない、 メモリ上で実行されるマルウェア のことです。

通常マルウェアの大半は 「実行ファイル」 と呼ばれ、 ディスクに保存され、実行されることで悪事を働きます。 しかしウイルス対策ソフトからの検知を逃れるため、実行ファイルを使用しない「ファイルレスマルウェア」が使用されるケースも増えています。

通常のウイルス対策ソフトでは、端末に保存されるファイルの中でも「実行ファイル」は”マルウェアの可能性が高い”と判断します。該当しないファイルレスマルウェアは、従来のウイルス対策ソフトの中では、検知が困難な場合が少なくありません。

▼ファイルレスマルウェアの被害事例

2019年、大手電機メーカーでPowerShellを悪用したファイルレスマルウェア攻撃により、 約8,000人の個人情報や企業機密に不正アクセスをされる被害 がありました。

感染の疑いがある端末は国内外で132台に上り、そのうち9台には個人情報といった重要な情報が含まれていました。流出した可能性のある機密情報はほとんどが社内向けの資料(受注報告など)でしたが、中には防衛省が「注意情報」と定める機密もあったとされています。

弊社では「実行ファイル」だけでなく、多様な形式のファイルからマルウェアを検知できる、アンチウイルスソフト 「 Deep Instinct(ディープインスティンクト)」 を提供しています。

マルウェアの感染経路

コンピューターやモバイル端末などのデバイスに、マルウェアが不正に侵入する行為を「マルウェア感染」といいます。

マルウェアの主な感染経路として、以下の6つがあげられます。

・メール、SMS

・Webサイトの閲覧

・ソフトウェアのインストール

・ファイル共有

・外部媒体

・ソフトウェア・OSの脆弱性

中でも特に多いのが、メールの添付ファイルやSMSに記載されているリンクを開くことで感染するケースです。

以前までは、メール本文の日本語の言い回しが不自然であったり、普段使用されない漢字(繁体字、簡体字など)が用いられていたりすることも多く、簡単に「不正なメール」を見破ることができました。

しかし、近年の「フィッシングメール」や「標的型攻撃メール」は本文に不自然な点がなく、さらに公的機関や取引先を装って送られてくるなど巧妙さを増しており、正規のメールやSMSと見分けがつきづらいのが実態です。

メールの添付ファイルやURLをクリックすると、あらかじめ仕込まれたマルウェアに感染してしまいます。

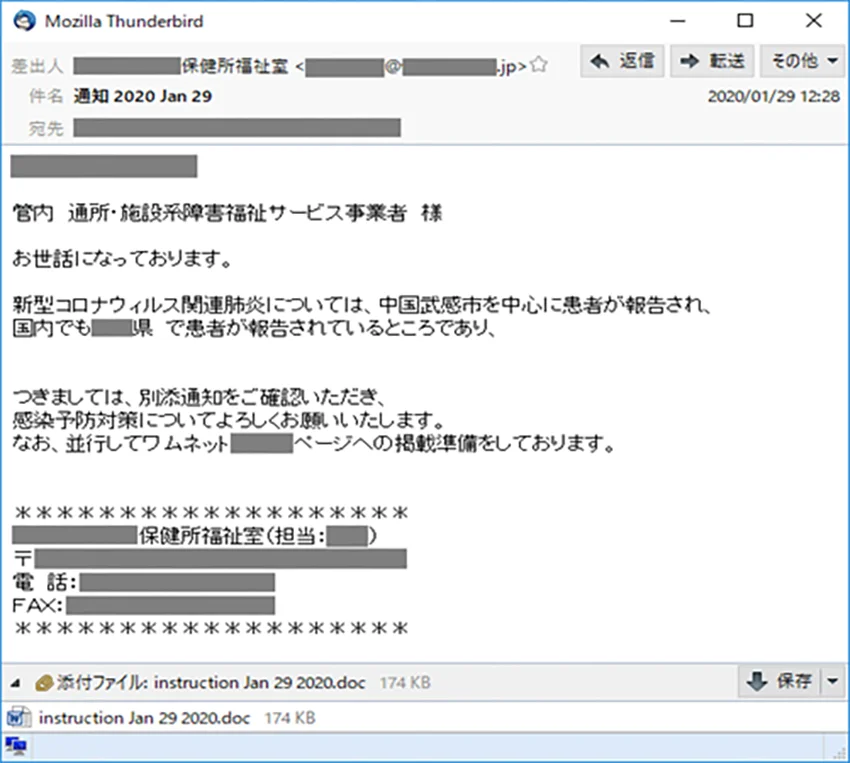

▼保健所からの案内を装ったメールの例

出典:IPA│図1 新型コロナウイルスを題材とした攻撃メールの例(2020年1月)

その他の感染経路として、フリーでダウンロードできるソフトウェアやアプリケーションにマルウェアが仕込まれている場合や、Webサイトを閲覧するだけでマルウェアに感染する場合、USBメモリなどの外付け機器を差し込むと感染するケースなどもあります。

またマルウェアの外部侵入には、しばしばソフトウェアやOSの脆弱性(欠陥)が利用されるため、ユーザーは常にそれらのバージョンを最新に保つこと・こまめなアップデートを行うことが重要です。

マルウェア感染時の被害リスク

マルウェアに感染した場合の被害内容は多岐にわたりますが、以下では特に主要なものについてご紹介します。

情報漏洩

ファイルやWebサイトの改ざん

コンピューターの動作不全

デバイスの乗っ取り

金銭的な損失

情報漏洩

マルウェア感染による最も多い被害は「情報漏洩」です。「従業員や顧客の個人情報が流出する」「企業の機密情報が外部にさらされる」などが考えられます。

個人情報や取引先の企業情報漏洩は、損害賠償責任を負うだけでなく社会的な信頼を失う可能性もあります。漏洩したアカウント情報やカード情報が不正利用され、意図しない送金やアカウントの乗っ取りなどが発生する懸念もあります。

ファイルやWebサイトの改ざん

デバイスに保存されているファイルが勝手に改ざん、削除される危険性もあります。

あるいはWebサイトの管理者端末が感染すれば、アカウント情報が窃取されサイト自体が改ざんされる可能性もあります。

コンピューターの動作不全

マルウェアにコンピューターのCPUやメモリを占領されることで、コンピューターの動作が重たくなったり、最悪の場合はシステムが停止するケースもあります。

デバイスの乗っ取り

PCを乗っ取られる・遠隔操作されることで、知らぬ間にサイバー攻撃の踏み台にされているケースも少なくありません。

「トロイの木馬の被害事例」にも記載した通り、最悪の場合はコンピューターの持ち主が疑われ、誤認逮捕に繋がる場合もあります。

金銭的な損失が発生する

マルウェアに感染すると、システムが正常に動作しない・ECやWebサービスを提供できないなど、業務停止に追い込まれる可能性があります。

「消去されたデータの復旧」「感染原因の調査」「再発防止策の策定」など、回復のために多額の費用が必要です。先述の通り、被害を受けた顧客やパートナー企業があれば、それらの損害賠償を支払う場合もあるでしょう。

また 「データ復旧と引き換えに身代金を要求する」という「ランサムウェア攻撃」 のように、そもそも高額な金銭の要求を目的に、マルウェア攻撃を仕掛けるケースもあります。

マルウェアに感染した?見極めるポイント

マルウェアに感染してしまうと、以下のような兆候が見られます。

・パフォーマンスが低下する

・不審なポップアップが表示される

・端末の電源が勝手に落ちる、起動しない

・身に覚えのない挙動が増える

まずマルウェアに感染すると、マルウェアの活動によってCPUやメモリが使用されることから、パフォーマンスが低下し、動作が不自然に遅くなります。

またマルウェアが システムの設定を変更 する影響で、端末の電源が勝手に落ちたり、起動できなくなったりする現象も見られます。以前には見られなかった、不審なポップや広告などが表示される場合もあります。

ほかにも アプリが自動で起動する、記憶にない操作ログ・アカウントへのログイン履歴が増えている 場合などは、マルウェアに感染している可能性があるでしょう。感染時の対策は以下で説明します。

マルウェアに感染した場合の対処法

もし「マルウェアの感染が疑われる」場合は、速やかに以下の対処法を行いましょう。

・ネットワークから切り離す

・アンチウイルスソフトを利用する

・上長・セキュリティ担当者へ報告する

マルウェアに感染した際、真っ先に行うべき行動が 「ネットワークからの隔離」 です。ネットワークに接続したままにすれば、ネットワーク経由で他の端末やサーバーに感染が広がってしまうためです。

ネットワークから切り離したら、PCの電源は切らず、アンチウイルスソフトを利用してマルウェアの駆除を行いましょう。PCに内蔵されたソフトを起動し、指示に従ってPCのスキャンとウイルス駆除を行います。

またマルウェアの感染が疑われる場合は、自分だけで対処せず、速やかに上長や社内のセキュリティ担当者へ相談し適切な判断を仰ぐことが大切です。

マルウェアへの予防対策

マルウェアの感染を防ぐためには、日常から以下のような「予防対策」を行うことが有効です。

1.アンチウイルスソフトを導入する

2.OSは常に最新の状態にしておく

3.不審なリンクや添付ファイルは開かない

4.重要なデータはバックアップを保存しておく

1.アンチウイルスソフトを導入する

マルウェア感染を防ぐために欠かせないのが、 アンチウイルスソフトの導入 です。アンチウイルスをPCやモバイル端末に導入しておくことで、マルウェアの侵入を未然に検知しブロックすることが可能です。

「アンチウイルスソフト」と言っても、マルウェアを見分けるための機能や精度は製品によって異なります。近年のマルウェアは「アンチウイルスで検知されづらい仕組み」を取っている新種・亜種も多いため、未知のマルウェアも正しく検知できる、高精度な製品を利用することがおすすめです。

LANSCOPE サイバープロテクションでも、AI技術により「未知や新種のマルウェア」も検知・ブロックできるアンチウイルスソフトを提供しています。

2.OS・ソフトウェアは常に最新の状態に

マルウェアの感染経路として、OSやソフトウェアの脆弱性を狙う犯行が跡を絶ちません。脆弱性を放置すれば攻撃の対象にされやすくなるため、OS・ソフトウェアは常に最新の状態へアップデートし、脆弱性を無くすことが重要です。

組織であれば、すべての端末におけるアップデートを一元で管理するなど、漏れのない仕組みづくりを心がけましょう。

3.不審なリンクや添付ファイルは開かない

「マルウェアの感染経路」の部分でも説明した通り、マルウェアはメールの添付ファイルやリンクから感染するケースが多いです。メール、ファイル、URLなど、不審なものは基本的に開封せず、速やかに削除しましょう。

企業・組織であれば、「セキュリティポリシー」の見直しや「従業員の研修」を行い、不審なリンクや添付ファイルは開かないよう注意喚起を行いましょう。

4.重要なデータはバックアップを保存しておく

データの改ざんや削除に備え、重要なデータは定期的にバックアップを保存して管理するのが重要です。このときバックアップ先は1か所でなく 「複数のバックアップを違う場所に保存する」こと をおすすめします。

というのも、仮にすべてのバックアップを同じ場所(例えば社内ネットワーク上の共有フォルダなど)に保存してしまうと、そこに感染が広がった場合、すべてのバックアップが使用不能になってしまうためです。

保存先は「オンライン」だけでなく「オフライン」環境も含めると良いでしょう。

マルウェア対策ならLANSCOPE サイバープロテクションにお任せ

先述の通り、 各種マルウェア感染から組織のPC・スマートフォンを守るためには、マルウェアの検知精度に優れた、高性能なアンチウイルスの導入が必要です。

「LANSCOPE サイバープロテクション」では、未知のマルウェアも検知・ブロックする、2種類のAIアンチウイルスを提供しています。

▼強みの異なる2種類のアンチウイルスソリューション

1.アンチウイルス✕EDR✕監視サービス(MDR)をセットで利用可能な 「CylanceMDR」

2.各種ファイル・端末に対策できる次世代型アンチウイルス 「Deep Instinct(ディープインスティンクト)」

1.アンチウイルス✕EDR✕監視サービス(MDR)をセットで利用可能な「CylanceMDR」

アンチウイルスは、EDRと掛け合わせることで、より強固なエンドポイントセキュリティ体制を確立できます。 EDR とはPCやモバイル端末に万一、 マルウェアが侵入してしまった場合も、事後検知や駆除が可能 なセキュリティ製品です。

しかし実際「EDRによるセキュリティ監視に手が回らない」という声も多く、アンチウイルスとEDRの併用が出来ていないケースも少なくありません。

・アンチウイルスとEDRを併用したい

・なるべく安価に両機能を導入したい

・しかし運用面に不安がある

そういった方におすすめしたいのが、未知のマルウェアも検知する最新のアンチウイルス「 CylancePROTECT(サイランスプロテクト)」 とEDR「 CylanceOPTICS(オプティクス)」 を併用でき、かつ運用監視をセキュリティのプロにお任せできる、 3点セットで利用可能なセキュリティサービス 「CylanceMDR」 です。

高精度なアンチウイルス・EDRを併用できる上、セキュリティのプロが24時間365日監視を行うため、より確実にマルウェアの侵入からお客様のエンドポイントを保護することが可能です。

またお客様のニーズに応じて、 アンチウイルスのみ、アンチウイルス+EDRのみ導入する など柔軟に導入頂くことも可能です。侵入前・侵入後のマルウェア対策を両立することで、トロイの木馬型マルウェアの潜伏リスクを大幅に軽減し、お客様の大切な情報資産を守ります。

2.各種ファイル・端末に対策できるNGAV「Deep Instinct(ディープインスティンクト)」

・PC,スマートフォンなどOSを問わず、対策をしたい

・「実行ファイル以外の様々なファイル」に対処できる 製品が良い

・手頃な価格で「高性能なアンチウイルス」を導入したい

そういった方には、AIによるディープラーニング機能で、未知の脅威を高精度にブロックする、 NGAV 「Deep Instinct(ディープインスティンクト)」 がおすすめです。

近年の攻撃者は、セキュリティ製品の 検知を逃れるため、実行ファイルだけでなくExcelやPDF・zipなど、多様な形式のマルウェア を生み出します(これがファイルレスマルウェアです)。

しかしファイル形式を問わず対処する「Deep Instinct」であれば、これらのマルウェアも高い精度で検知・防御が可能です。また幅広い端末での利用が可能で、Windows、macOS、AndroidなどのOSに対応しています。

AIによる学習機能を活用することで新種のマルウェアも高い精度で検知し、お客様のコンピューターを感染から守ることが可能です。 導入しやすい手頃な価格設定 も、 Deep Instinct の大きな魅力です。

まとめ

今回は覚えておくべき「マルウェア11種類」について、その特徴や事例を紹介しました。

▼本記事のまとめ

- マルウェアは主に「ウイルス型」「ワーム型」「トロイの木馬型」の3タイプに分類される

- 主な感染経路として「メール」「WEBサイトの閲覧」「ソフトウェアのインストール」などがある

- マルウェアに感染すると「情報漏洩」「ファイルの改ざん」「デバイスの乗っ取り」「金銭的な損失」などの被害が想定される

- マルウェアに感染した場合は、速やかにネットワークから遮断し、アンチウイルスソフトでマルウェアの駆除を行う

情報漏洩やシステムの停止、データ改ざんなどの被害を受けることは、企業にとって存続が危うくなるような、甚大な被害をもたらすこととなりかねません。

マルウェアは日々進化を続けています。日頃から十分なセキュリティ対策を行い、マルウェア攻撃に備えましょう。

LANSCOPE サイバープロテクションでは、AI技術により「未知や新種のマルウェア」も検知・ブロックできる高精度なアンチウイルスソフトを提供しています。詳細は以下よりご覧ください。

おすすめ記事