Written by WizLANSCOPE編集部

【完全保存版】ランサムウェア被害を防ぐ!

感染前後に行いたい32のアクションリスト

本資料では、ランサムウェアへの「感染を防ぐための予防策」から「感染後の初動対応」までをチェックリスト形式でまとめています。実践的な内容にしているため、緊急時対応の見直しにもぜひご活用ください。

目 次

近年、企業・組織を狙ったサイバー攻撃は巧妙化しており、とりわけ「ランサムウェア」による被害は深刻な社会問題となっています。

万一ランサムウェアに感染してしまった場合、冷静かつ迅速に適切な対応を取ることが被害を最小限に抑える鍵となります。

本記事では、ランサムウェアに感染してしまった際の初期対応から、具体的なデータの復旧方法、そして再発を防ぐための予防策までを網羅的に解説します。

▼本記事でわかること

- ランサムウェア感染時の初期対応

- ランサムウェア感染からの復旧方法

- ランサムウェアの再感染を防ぐための対策

「ランサムウェア感染時の対応」や「具体的な復旧方法」などを知りたい方はぜひご一読ください。

ランサムウェアとは

ランサムウェアとは、重要なデータを暗号化したり、パソコンをロックしたりして使用不能にし、その解除の条件として身代金を要求するマルウェア(悪意のあるソフトウェアやコードの総称)の一種です。

「Ransom(身代金)」と「Software(ソフトウェア)」を組み合せた造語であり、感染すると、身代金要求による金銭的な損失に加えて、重要データが使用できなくなる重大なリスクが生じます。

実際、2025年9月には大手飲料製造業グループがランサムウェア攻撃を受け、大規模なシステム障害が発生したと報告されています。

この攻撃により、当該企業では、受注・出荷をはじめとした各種業務に深刻な影響が生じ、事業継続に大きな支障をきたしました。

近年増加する「二重脅迫」「三重脅迫」型ランサムウェア

従来のランサムウェアは、前述の通り、データを暗号化して身代金を要求する手法が主流でした。

しかし近年では、データの暗号化にとどまらず、事前に組織の機密情報や個人情報を窃取し、「身代金を支払わなければ、盗んだデータを公開する」と脅迫する手口が急増しています。

この手法は「二重脅迫型ランサムウェア(ダブルエクストーション、二重恐喝)」と呼ばれ、バックアップによってデータを復旧できた場合でも、情報漏洩という別の深刻なリスクに直面します。

さらに二重脅迫型を発展させた「三重脅迫」「四重脅迫」といった高度化した攻撃も報告されており、もはやバックアップ体制を構築するだけでは、被害を防ぐことは困難になっています。

ランサムウェア感染時に取るべき初期対応

万一ランサムウェアに感染してしまった場合、被害を最小限に食い止めるためには、迅速な初期対応が何よりも重要になります。

焦って誤った行動を取らないように、適切な初期対応を認識しておきましょう。

- 手順(1):ネットワークからの隔離

- 手順(2):影響範囲の特定と被害状況の把握

- 手順(3):経営層や関係各所への報告

詳しく確認していきましょう。

手順(1):ネットワークからの隔離

まずは感染が疑われるPCをネットワークから物理的に切り離しましょう。

有線LANであればLANケーブルを抜き、無線LAN(Wi-Fi)であれば接続をオフにします。

これにより、同じネットワークに接続されている他のPCやサーバーへの感染拡大を防げます。

手順(2):影響範囲の特定と被害状況の把握

次に、「どのデバイスが感染したのか」「どのサーバーの共有フォルダが暗号化されているか」「どの業務システムに影響が出ているか」など、ランサムウェアの影響範囲を特定します。

影響範囲の特定は、その後の復旧作業や関係者への報告内容に直結するため、極めて重要なプロセスです。

また、可能であれば脅迫メッセージのスクリーンショットや、暗号化されたファイル名の拡張子など、攻撃手法の分析に役立つ情報も記録しておきましょう。

手順(3):経営層や関係各所への報告

被害状況をある程度把握できた段階で、速やかに経営層や情報システム部門の責任者に報告し、組織として対応方針を早急に決定する必要があります。

あわせて、契約しているセキュリティベンダーに連絡するとともに、公的機関であるIPA(情報処理推進機構)の「情報セキュリティ安心相談窓口」、各都道府県警察のサイバー犯罪相談窓口など、公的な専門機関への相談も検討しましょう。

外部機関の知見や支援を受けることで、被害の拡大防止や適切な判断の助けになります。

【完全保存版】ランサムウェア被害を防ぐ!

感染前後に行いたい32のアクションリスト

本資料では、ランサムウェアへの「感染を防ぐための予防策」から「感染後の初動対応」までをチェックリスト形式でまとめています。実践的な内容にしているため、緊急時対応の見直しにもぜひご活用ください。

ランサムウェア感染時のNG行動

ランサムウェア感染時の混乱した状況では、良かれと思って取った行動が、かえって事態を悪化させてしまうことがあります。

特に以下の3つの行動は絶対に避けるべきです。

- 身代金の安易な支払い

- 感染PCのシャットダウンや再起動

- 個人での安易な復旧作業の試み

なぜNG行動なのか、それぞれの理由を解説します。

身代金の支払い

攻撃者の要求に応じて身代金を支払うことは、原則として避けるべきです。

まず、要求に応じて身代金を支払ったからといって、データが確実に復号される保証はありません。

それどころか、身代金を支払った事実が攻撃者に伝わることで、「脅迫すれば金銭を支払う企業・組織」と認識され、再び攻撃の標的とされるリスクが高まります。

加えて、支払われた金銭が犯罪組織の活動資金となり、さらなるサイバー犯罪や攻撃の助長につながる可能性もあります。

このような点から、攻撃者の指示や要求に従わないことが重要です。

感染PCのシャットダウンや再起動

感染に気づいた際に、慌ててPCの電源を落としたり、再起動したりすることは避けるべきです。

シャットダウンしてしまうと、メモリ上に残っていたマルウェアの活動記録が消えてしまい、後の感染経路や被害範囲の調査が困難になる可能性があります。

さらに、再起動によって暗号化プロセスが再開・進行してしまうタイプのランサムウェアも存在します。

シャットダウンや再起動したからといってランサムウェアが消えるわけではないため、安易な操作で被害を拡大させることがないように注意しましょう。

個人での復旧作業

暗号化されたファイルを元に戻そうとして、ファイル名を変更したり、拡張子を書き換えたりといった個人的な復旧作業を行うことは、むしろ危険です。

こうした自己流の復旧作業によってファイルが破損してしまった場合、たとえ正規の復号ツールを入手できたとしても、復旧が不可能になる恐れがあります。

復旧作業は、必ず専門家の指示のもとで、正しい手順に従って進めることが重要です。

マルウェア感染時のNG行動とは?

「えっ!それやっちゃダメだったの!?」マルウェア感染の被害を拡大しないために知っておきたいNG行動をまとめました。専門家が教える感染時の正しい対処法もお伝えします。

ランサムウェア感染後にデータを復旧する方法

次に、暗号化されたデータを復旧するための具体的な方法を3つ解説します。

- バックアップデータから復元する

- 復号ツールを利用する

- 専門の復旧業者へ依頼する

状況に応じて最適な手段を選択しましょう。

バックアップデータから復元する

最も確実かつ基本的な復旧方法は、事前に取得しておいたバックアップデータを用いてシステムやファイルを復元することです。

復元作業を行う際は、まずネットワーク内からランサムウェアを完全に駆除し、バックアップデータ自体が感染していないことを確認することが欠かせません。

この作業を怠ると、復元後のシステムが再び感染し、被害が繰り返される恐れがあります。

バックアップの感染を防ぐためには、バックアップをネットワークから切り離したオフライン上に保管しておくことが有効です。

また、いざという時に確実に復元できるよう、定期的にリストア(復元)手順を訓練しておくことも重要です。

復号ツールを利用する

一部の既知のランサムウェアについては、セキュリティベンダーや公的機関が共同で運営する「No More Ransom」プロジェクトなどのサイトで、無料の「復号ツール」が公開されています。

こうしたツールを利用することで、暗号化されたファイルを復旧できる可能性があります。

▼「No More Ransom」の使い方

- 「No More Ransom」の公式サイトへアクセスする

- 「ランサムウェアの特定」をクリックし、暗号化されたファイルを選択する

- 「結果を見る」をクリックしてランサムウェアの種類を特定する

- 特定されたランサムウェアに対応する「復号ツール」を確認する

- 復号ツールがあった場合はダウンロードする

ただし、すべてのランサムウェアに対応しているわけではないため、「No More Ransom」はあくまで選択肢の一つとして認識し、ほかの確実な方法と併せて検討する必要があります。

参考:ホーム | The No More Ransom Project

専門の復旧業者へ依頼する

バックアップがなく、復号ツールも見つからない場合は、データ復旧を専門とする業者への依頼を検討しましょう。

専門業者は、ランサムウェアに関する高度な知識と技術を有しており、自力では困難なケースでもデータを復旧できる可能性があります。

ただし、依頼には高額な費用がかかる場合が多く、また100%の復旧を保証するものではないことを理解しておく必要があります。

ランサムウェア感染からの復旧費用と時間の目安

万が一ランサムウェアの被害に遭った場合、事業への影響を考える上で「復旧にどれくらいの費用と時間がかかるのか」は非常に重要な問題です。

公的機関の調査データを基に、復旧にかかる費用と時間の目安を確認していきましょう。

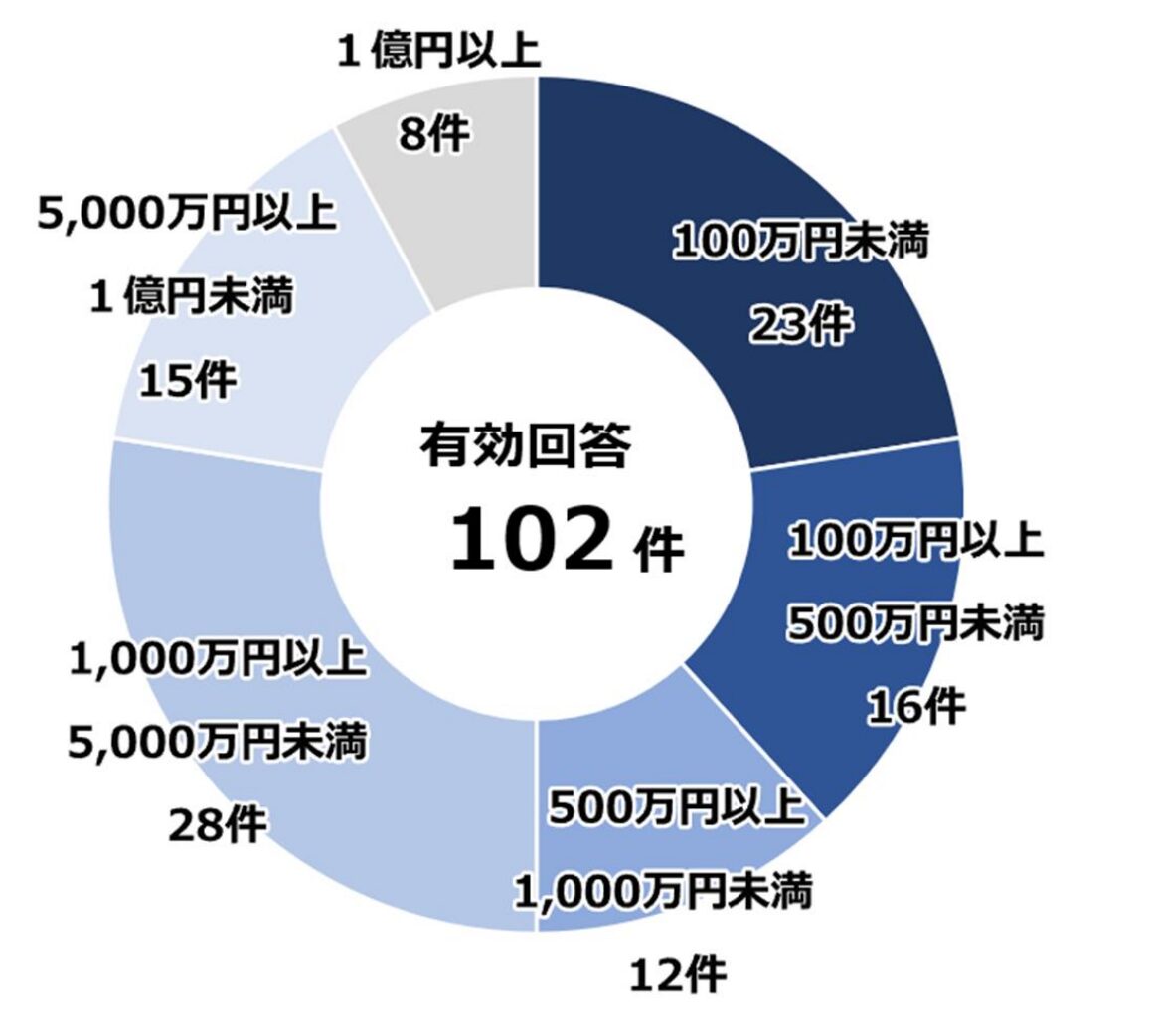

復旧にかかる費用の内訳

警察庁が2025年に発表した報告によると、ランサムウェア被害の調査・復旧に要した費用は、「1,000万円以上5,000万円未満」と回答した企業が28件(27%)で最も多い結果となりました。

出典:警察庁|令和6年におけるサイバー空間をめぐる脅威の情勢等について(令和7年3月13日)

中には1億円以上の費用がかかったケースも報告されています。

この費用には、専門業者への調査・復旧依頼費用だけでなく、システム停止による機会損失、顧客対応費用なども含まれると考えられ、被害の深刻さがうかがえます。

復旧までにかかる時間の目安

同調査によると、被害からの復旧に要した時間は、「即時~1週間未満」が最も多い項目でした。

しかし、復旧が長期化するケースも少なくありません。

実際に、国内の企業が被害に遭い、主要なサービスを再開するまでに1か月以上を要した事例も報告されています。

この期間、事業が停止することによる影響は計り知れません。

参考:警察庁|令和6年におけるサイバー空間をめぐる脅威の情勢等について(令和7年3月13日)

ランサムウェアへの再感染を防ぐための対策

ランサムウェア感染から復旧できたとしても、根本的な原因が解消されていなければ、再発のリスクは依然として残ります。

そのため、復旧作業と並行して、再感染を防ぐための対策を着実に講じることが重要です。

- OSやソフトウェアの定期的な更新

- 定義ファイルに依存しないアンチウイルスソフトの導入

- 従業員へのセキュリティ教育の実施

- 認証の強化とアクセス権の見直し

これらの対策は、ランサムウェアだけでなく、さまざまなサイバー脅威に共通して有効な基礎的な対策でもあります。

確実に実行できるように、各項目を確認していきましょう。

OSやソフトウェアの定期的な更新

ランサムウェアを含む多くのマルウェアは、OSやソフトウェアに存在する「脆弱性」を悪用して侵入します。

脆弱性とは、システムやアプリケーション、ネットワークなどに存在する「弱点」や「欠点」のことです。

この脆弱性を修正するには、開発元から提供されるセキュリティパッチやアップデートを速やかに適用し、常にシステムを最新の状態に保つことが欠かせません。

これは最も基本的でありながら、極めて重要な対策です。

確実に実施できるように、情報を定期的に確認し、適用状況を管理する体制を構築しましょう。

定義ファイルに依存しないアンチウイルスソフトの導入

アンチウイルスソフトを導入することで、ランサムウェアの侵入を水際でブロックすることができます。

アンチウイルスソフトとは、コンピューターウイルスやマルウェアから、システムを保護するために設計されたプログラムのことで、さまざまな脅威を未然に防ぐ、いわゆる「盾」のような役割を果たします。

従来型のアンチウイルスソフトは、マルウェアの特徴をまとめた「定義ファイル」を用いて脅威を検出していました。

しかし近年は、攻撃者が次々に新しいマルウェアを生み出し、攻撃を行うケースが増えており、従来型の方式では被害を十分に防ぐことが難しくなっています。

そのため、パターンファイルに依存しないアンチウイルスソフトを選ぶことが推奨されます。

例えば、AIを活用したアンチウイルスソフトでは、AIが自動で組織のシステム環境を学習し、新たに誕生するマルウェアのパターンであっても検出することが可能です。

今後さらに高度化・巧妙化するサイバー脅威に対抗するためには、このようなAI技術を活用した防御策の導入も必要となってくるでしょう。

従業員へのセキュリティ教育の実施

ランサムウェアの主な感染経路の一つに、不審なメールの添付ファイルやリンクを開封してしまうケースがあります。

どれほど堅牢なセキュリティ対策を導入していたとしても、従業員のセキュリティ意識が低ければ、思わぬ経路からマルウェアに感染するリスクがあります。

こうした事態を防ぐためには、従業員に定期的に教育機会を設け、以下のような内容を継続的に理解・浸透させることが重要です。

- 攻撃メールへの対処法や怪しいWebサイトを見分けるポイント

- マルウェアに感染によって想定される被害

- 実際に発生した被害事例

従業員一人ひとりのセキュリティ意識を高めることで、組織全体としてサイバー脅威に直面するリスクを低減させることができます。

認証の強化とアクセス権の見直し

脆弱な認証方法やパスワードを使用している場合、攻撃者にネットワークへ容易に侵入され、ランサムウェアが実行されるリスクが高まります。

このようなリスクを低減するためには、複雑で強度なパスワードを設定することに加え、多要素認証(MFA)を導入し、認証プロセスを強化することが効果的です。

さらに、各従業員やサーバーに付与するアクセス権限を「必要最小限」の原則で見直すことで、万が一アカウントが乗っ取られたとしても、被害が広範囲に及ぶことを防げます。

ランサムウェア感染からの迅速な復旧サポートに「インシデント対応パッケージ」

本記事で解説した通り、ランサムウェアに感染した場合は、適切な初期対応によって被害の拡大を防ぎ、復旧に向けた的確な対処を講じることが極めて重要です。

しかし実際は、「何から手をつけていいかわからない」「自社だけで対応することが不安」などの悩みを抱える企業・組織は少なくありません。

こうした緊急時の課題に対して、セキュリティの専門家が早期解決を支援するサービスとして、LANSCOPE サイバープロテクションの「インシデント対応パッケージ」を紹介します。

「インシデント対応パッケージ」は、フォレンジック調査のスペシャリストが、原因の特定と封じ込め、影響範囲の調査を行い、いち早い復旧を支援します。

「ランサムウェアに感染したかもしれない」 「サイトに不正ログインされた痕跡がある」 など、不審な挙動が見られたら、すぐにご連絡ください。

次世代型アンチウイルス「Aurora Protect」

近年、マルウェアの手口は高度化・巧妙化の一途をたどり、攻撃者は次々と新しいマルウェアを生み出しています。

そのため、従来型のアンチウイルスでは被害を十分に防ぐことは困難になっており、定義ファイルに依存しない新たな検出方法が求められています。

そこで本記事では、AI(人工知能)を使って、高精度でマルウェアを検知できる次世代型アンチウイルス「Aurora Protect」を紹介します。

「Aurora Protect」は、AIの機械学習によりマルウェアの特徴を自動で分析し、その結果に基づいて、未知・亜種を問わず最新のマルウェアやランサムウェアを、実行前に検知・隔離することが可能です。

また、シグネチャ更新も不要なため、運用負荷が軽減できることに加えて、CPU負荷も平均0.3%と低く、日常業務に影響を与えず快適なパフォーマンスを維持できます。

さらに「Aurora Protect」は、EDR「Aurora Focus」やMDRサービス「Aurora Managed Endpoint Defense」と組み合わせて活用することも可能です。

自社環境に最適な製品を活用し、ぜひ堅牢なセキュリティ体制の構築にお役立てください。

まとめ

本記事では「ランサムウェア感染からの復旧」をテーマに、具体的な復旧方法や感染時の対処法、再感染を防ぐための対策などを解説しました。

本記事のまとめ

- ランサムウェアに感染した場合、まずは感染デバイスをネットワークから隔離し、影響範囲の特定と被害状況の把握、経営層や関係各所への報告を行うことが重要

- 万一ランサムウェアに感染してしまっても、攻撃者の要求通りに身代金を支払ったり、個人で復旧作業を行ったりすることは避けるべきである

- ランサムウェアをはじめするサイバー脅威への感染を防ぐためには、「OSやソフトウェアの定期的な更新」「定義ファイルに依存しないアンチウイルスソフトの導入」「従業員へのセキュリティ教育の実施」「認証の強化とアクセス権の見直し」などの基礎的な対策を確実に実行することが重要である

ランサムウェアがもたらす被害は、企業の事業継続を脅かす深刻なリスクになり得ます。

「感染の兆候が見られた」「不審な挙動が生じている」などの場合は、情報システム部門に速やかに報告し、適切な対処を仰いでください。

また、自社のみでの対応が難しい場合は、専門機関へ相談することが重要です。

LANSCOPE サイバープロテクションの「インシデント対応パッケージ」は、フォレンジック調査のスペシャリストが、原因の特定と封じ込め、影響範囲の調査を行い、いち早い復旧を支援するサービスです。

「ランサムウェアに感染したかも」と思ったら、すぐにご連絡ください。

おすすめ記事