Written by Aimee

目 次

ランサムウェアに感染すると、システムダウンによる業務停止や重要データの損失、さらにはデータ復旧のための身代金の支払いなど、企業・組織にとって深刻な被害が数多く発生する可能性があります。

そのため、ランサムウェアに感染しないためにも

- 従業員にセキュリティ教育を行う

- 信頼できるアンチウイルスソフトを導入する

- OSやソフトウェア・VPNを常に最新の状態にしておく

- 認証方法の強化

- ネットワーク監視のセキュリティを導入する

といった予防策が欠かせません。

また、ランサムウェアに感染した時のことを考えてバックアップを取得・保管する場合は、以下のポイントを押さえるようにしましょう。

- 「3-2-1」のルールに則ってバックアップを取得・保管する

- 半年~1年分のバックアップを取得する

- どの時点のバックアップかわかるようにする

- バックアップへのアクセス権限は最小限にする

- システム全体のバックアップを取得する

この記事では、ランサムウェアに感染しないための対策、被害を最小限に抑えるための対策に加え、ランサムウェア対策に欠かせないバックアップのポイントも紹介します。

▼この記事を要約すると

- ランサムウェアとは、組織のコンピューターシステムに侵入してファイルを暗号化し、その復旧を条件に身代金を要求するマルウェアの手口

- ランサムウェアに感染しないための対策として、「従業員へのセキュリティ教育」「アンチウイルスの導入」「OSやソフトウェア、VPNの定期的なアップデート」「認証方法の強化」「ネットワーク監視・検知するソリューションの導入」といった対策が有効

- 被害を最小限にする対策として、「アクセス権限の最小化」「EDRの導入」「インシデント対応計画の策定」などを、日ごろから行っておくことが大切

【保存版】ランサムウェア感染前&感染直後に行いたい、32のアクションリスト

感染を防ぎたい!感染後の対処方法を知りたい!という方のために、

ランサムウェアへの対応方法を「チェックリスト形式」でまとめました。

ランサムウェアとは?

ランサムウェアとは、マルウェア(悪意のあるソフトウェアやコードの総称)の一種です。

攻撃者はターゲットとなる組織のコンピューターシステムに、ランサムウェアを感染させ、機密情報などが含まれるファイルを暗号化し、その解除を条件に身代金を要求します。

▼ランサムウェア感染~身代金要求の流れ

- PCがランサムウェアに感染する

- PC上で、ファイル暗号化用の鍵が作成される

- 2の鍵で、PC内のファイルが暗号化される

- ファイル暗号化用の鍵が、攻撃者に送られる

- 被害者側のPC画面に「身代金要求」の画面が表示される

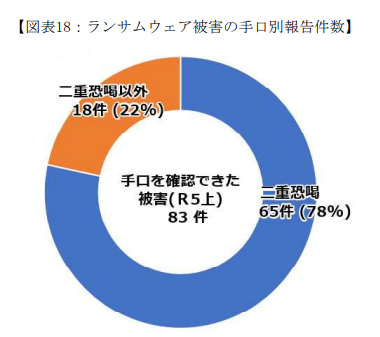

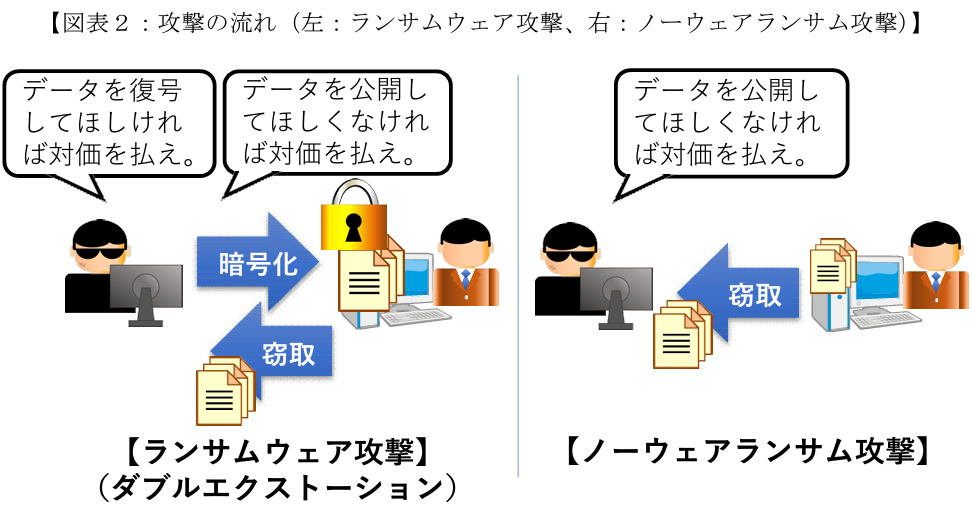

近年では、暗号化されたデータの解除に加え、窃取したデータの非公開を条件に、追加で金銭を要求する「ダブルエクストーション(二重恐喝)」が行われるケースが常習化しています。

出典:警察庁│令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について

さらに2023年には、データを暗号化せず、最初からターゲットのデータ公開・ばらまき等と引き換えに、身代金を要求する「ノーウェアランサム」が報告されました。

出典:警察庁|令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について(令和5年9月21日)

ランサムウェア攻撃を受けると、システムダウンによる業務停止や重要データの損失、さらにはデータ復旧のための身代金の支払いなど、企業・組織にとって深刻な被害が、数多く発生する可能性があります。

ランサムウェアに感染しないための5つの対策

「ランサムウェアに感染しない」ため、企業・組織に取り組んでほしい対策は以下の通りです。

- 従業員にセキュリティ教育を行う

- 信頼できるアンチウイルスソフトを導入する

- OSやソフトウェア・VPNを常に最新の状態にしておく

- 認証方法の強化

- ネットワーク監視のセキュリティを導入する

1.従業員にセキュリティ教育を行う

組織のセキュリティ対策において、従業員のセキュリティリテラシー(情報セキュリティに関する知識・技術を身につけて実践できる能力)を向上させることは、必要不可欠です。

そのためには、従業員に対して定期的にセキュリティ教育を行う必要があります。

ランサムウェア対策をはじめ、多くのサイバー攻撃に有効な対策として

- 不審なメールの添付ファイルや文面の URL をクリックしない

- 業務に関係ない Web サイトやフリーソフトを利⽤しない

- 私物のデバイスを会社のネットワークに接続しない

といったことを、セキュリティ教育にて周知する必要があります。必要に応じて、不審なメールやWebサイトを見極めるためのトレーニング等を実施するのも有効です。

ランサムウェアは、メールの添付ファイルやURLを介して感染することがあるため、従業員には不審なメールの添付ファイルやURLを開かないように指導しましょう。さらに、不正なWebサイトを閲覧するだけで感染するケース、フリーソフトにマルウェアが含まれているケースもあるため、業務に関係のないWebサイトやフリーソフトの利用は避けるよう呼び掛けてください。

また、私物のデバイスを会社のネットワークに接続しないように指導することも大切です。自身のPCがランサムウェアに感染していた場合、社内ネットワークを通じて他の端末に感染が広がる可能性があります。

ただし近年のランサムウェアは非常に巧妙で見破りにくいため、万全なセキュリティ教育を行っていても、被害が発生する恐れがあります。そのため、以降で紹介する対策もあわせて行うことが重要です。

2.信頼できるアンチウイルスソフトを導入する

アンチウイルスソフトを導入することで、ランサムウェアの侵入を防ぐことができます。基礎的なサイバー攻撃対策として、アンチウイルスの導入は欠かせません。

特に、従来のパターンマッチング方式では防御できない未知の脅威にも対応できる、定義ファイルに依存しないアンチウイルスソフトを選ぶのがおすすめです。

パターンマッチング方式とは、過去に検知したマルウェアのデータファイルをもとに、性質が類似しているかを比較し、マルウェアや脅威を見分けるといった方法です。過去のマルウェア(ランサムウェア)の使いまわしであれば検知できる一方、現在では攻撃者の大半が新たに生み出した未知のマルウェアを攻撃に使用するため、十分な検知が困難とされています。

LANSCOPE サイバープロテクションでは、パターンファイルに頼らず未知・亜種のマルウェアやランサムウェアを検知する、AIアンチウイルスを提供しています。

3.OSやソフトウェア、VPNを常に最新の状態にしておく

OSやソフトウェア、VPNを最新の状態にアップデートしなければ、セキュリティプログラムが更新されず、脆弱性(セキュリティ上の欠陥)が残った状態となります。脆弱性の放置は、ランサムウェアをはじめ様々なサイバー攻撃に狙われる原因となります。

特に、先述の通りランサムウェアの感染経路で最も多いのが「VPN機器」を狙ったものであり、VPNの脆弱性を放置していたことに起因するケースが少なくありません。また、VPNの認証情報自体が漏洩していることも原因の一つなので、テストアカウントや退職者のアカウントなどは、都度削除することを心がけましょう。

OSソフトウェア・VPN機器などは、定期的にアップデートを行い、最新のセキュリティパッチ適用を心がけましょう。

4.認証方法の強化

ターゲットの所持するVPNなどのネットワーク機器、あるいはシステムアカウントやクラウドサービス等に攻撃者が不正にログインし、侵入や不正な操作をおこなうといった被害が多発しています。

脆弱な認証方法やパスワードを採用している場合、ランサムウェア被害に遭う(ネットワークに侵入され、ファイルが暗号化される)リスク、また感染時の被害が拡大するリスクを助長するため、認証方法の強化も積極的に行っておきたい対策です。

認証に「推測されにくいパスワードを設定すること」も必要ですが、根本的に不正ログインを解決するのであれば、多要素認証やIPアドレスによるアクセス制限などの導入が有効といえます。

多要素認証とは、知識情報(パスワードなど)、所持情報(スマートフォンなど)、生体情報(指紋など)の中から、2つ以上の要素を活用して認証を行うセキュリティ手法です。

▼多要素認証のイメージ

多要素認証であれば、仮にパスワードを攻撃者に不正利用された場合も、認証を突破されるリスクを最小限に抑えられるでしょう。

また、IPアドレスによるアクセス制限は、特定の場所からのアクセスのみを許可することで、不正なアクセスを防ぐことができます。

5.ネットワーク監視のセキュリティを導入する

企業・組織の監視領域をネットワークに広げることで、より早期にランサムウェアを検出し手を打つことができます。

ネットワークを監視・検知するソリューションの例としては、以下のようなものがあります。

IPSとIDSはネットワークへの通信を監視し、悪意のあるパターンや挙動があれば、侵入を阻止する役割を果たします。

またNDRはネットワーク全体の通信パターン・トラフィックを広く監視し、分析することで異常な活動を検出し、駆除や隔離といった対応を行います。SIEMはセキュリティイベントの収集、分析、報告を行い、セキュリティインシデントに対する即時の対応を支援するソリューションです。

アンチウイルスなどのエンドポイントセキュリティとあわせて、上記のようなネットワークを監視するソリューションを導入することで、防御層を複数設置する「多層防御」を実現することは、ランサムウェア対策として非常に有効です。

MOTEXでは、ネットワーク全体の通信状況を可視化し、ランサムウェア攻撃などの異常な挙動を検知・素早く侵入へ対処できる、NDR「Darktrace(ダークトレース)」を提供しています。

【保存版】ランサムウェア感染前&感染直後に行いたい、32のアクションリスト

感染を防ぎたい!感染後の対処方法を知りたい!という方のために、

ランサムウェアへの対応方法を「チェックリスト形式」でまとめました。

ランサムウェア被害を最小限にするための3つの対策

前章では「ランサムウェアに感染しないためには、どうすればよいか」に焦点をあてて対策を紹介しました。

以降では、ランサムウェアに感染してしまった場合を想定し、「被害を最小限に抑えるため」に日頃から実施すべき対策について、ご紹介します。

- アクセス権限を最小化する

- EDRを導入する

- インシデント対応計画を策定しておく

1.アクセス権限を最小化する

攻撃者は、組織の保有する「より重要なデータ」に近づくため、セキュリティの手薄なシステムから侵入し、侵入後に活動範囲を広げる「ラテラルムーブメント」を行います。

※ラテラルムーブメント…ネットワークに侵入した後、ネットワーク内を水平方向に移動しながら、侵害範囲を徐々に拡大していく攻撃手法。

攻撃者は必要な特権昇格を行い、複数のシステムやアカウントを侵害していくため、対策として「アクセス権限の最小化」が効果的です。

例えば、組織の重要データへアクセスできる人材を幹部に限定する、システムへのログインは担当部署のみに権限を渡す、などが有効です。アクセス権限は定期的に見直し、必要のない権限は小まめに削除することを心がけましょう。

2.EDRを導入する

EDRとは、エンドポイントにおけるランサムウェア感染を早期に検知し、サイバー攻撃の被害を最小化するためのセキュリティソリューションです。アンチウイルスと併用することで、真価を発揮します。

EDRではPCなどエンドポイントを広く監視することで、万一ランサムウェアがアンチウイルスをすり抜けて侵入した場合も、侵入後の脅威を素早く検知できます。さらに、ランサムウェア感染が疑われる端末を隔離、駆除する機能も備えているため、ほかの端末に感染が拡大するリスクも防ぐことが可能です。

ただし、EDR単体ではランサムウェアの侵入をブロックすることはできないため、アンチウイルスソフトとEDRを併用することで、エンドポイントセキュリティのさらなる強化が期待できます。

LANSCOPEサイバープロテクションでは、アンチウイルスとセットで導入できるEDR「CylanceOPTICS」を提供しています。

3.インシデント対応計画を策定しておく

インシデント対応計画とは、組織がセキュリティインシデントに対処するための、手順やプロセスを文書化したものです。

例えば、セキュリティインシデントが発生した場合

- 初動対応はどのように行うべきか

- 誰に連絡しなければいけないのか

- どのような手順で復旧作業を行えばよいのか

などの具体的なアクションを明確化しておきます。

他にも、どういった事象がセキュリティインシデントとみなされるのか、セキュリティインシデントが発生した場合、誰を責任者にするのかなども、明文化しておく必要があります。

インシデント対応計画をあらかじめ策定しておくことで、有事の際も迅速な対応が実現できます。

【保存版】ランサムウェア感染前&感染直後に行いたい、32のアクションリスト

感染を防ぎたい!感染後の対処方法を知りたい!という方のために、

ランサムウェアへの対応方法を「チェックリスト形式」でまとめました。

ランサムウェア対策に欠かせないバックアップのポイント

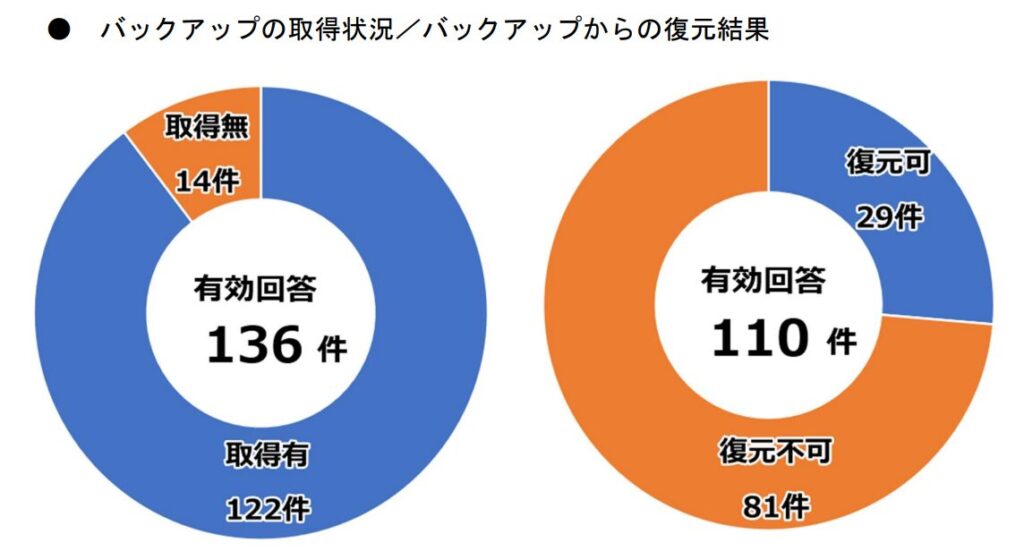

警察庁が令和7年3月に発表した「令和6年におけるサイバー空間をめぐる脅威の情勢等について」によれば、ランサムウェア被害を受けた企業の約9割がバックアップを取得していたと回答しました。

しかしながら、バックアップから復元できたと回答した企業は約3割という結果に。

※有効回答数は異なります

出典:警察庁|令和6年におけるサイバー空間をめぐる脅威の情勢等について(令和7年3月13日)

バックアップから復元できなかった理由として多かったのは、「バックアップも暗号化されてしまったから」でした。

近年のランサムウェア攻撃では、バックアップサーバーも標的にされるケースが多いことから、以下のポイントを押さえて適切にバックアップを取得・保管することが必要不可欠と言えます。

- 「3-2-1」のルールに則ってバックアップを取得・保管する

- 半年~1年分のバックアップを取得する

- どの時点のバックアップかわかるようにする

- バックアップへのアクセス権限は最小限にする

- システム全体のバックアップを取得する

「3-2-1」ルールとは、安全なバックアップを実現するためのルールで、データコピーは3つ作成、異なる2種類の媒体に保存、1つはオフサイトに保存、というものです。

最近では、このルールを拡張した「3-2-1-1-0」のルールが推奨されており、1つは不変的なコピー、バックアップにエラーがない(0エラー)の概念が追加されています。

データのバックアップにおいては、半年~1年分を取得しておくことが望ましいです。

というのも、ランサムウェアの中には潜伏期間が長いものも存在するので、2~3週間分のバックアップしか取得していない場合、バックアップも感染している場合があるからです。

長期間、多世代のバックアップを取得・保管する場合は、どの時点のものか、明確にわかるようにしましょう。

さらに、バックアップへのアクセス権限は最小限にしておくことで、より安全性を強化することができます。

またデータだけではなく、設定やアプリケーション、OSなどシステム全体のバックアップを取得することで、感染後にシステムを構築し直す手間が省けます。

ランサムウェアに感染した場合の対処法

万一、ランサムウェアへ感染してしまった場合(感染が疑われる場合)は、以下の対処法を実施しましょう。

- 感染した端末をネットワークから隔離する

- ランサムウェアに感染したことを報告する

- 初動調査を行う

1. 感染した端末をネットワークから隔離する

最初に行うことは、感染端末をネットワークから隔離することです。

感染端末をネットワークに接続したまま放置すると、ネットワークを介して組織内の別の端末に、感染が拡大するリスクがあるためです。

・有線接続の場合は、端末に接続されているLANケーブルを抜くなどして、接続を切断します。

・無線接続(Wi-Fi)の場合は、端末のWi-Fi設定をオフにすることで、ネットワークから切り離します。

またバックアップしたデータが感染した端末と同じネットワーク上にある場合は、データの保護のためにも早急に隔離する必要があります(万一に備え、バックアップは同一ネットワーク上以外の場所にも、保存するようにしましょう)。

2. ランサムウェアに感染したことを報告する

万が一ランサムウェアに感染した場合は、情報システム部門や関連部門へ速やかに報告しましょう。

報告をする際は、感染の疑いがあるネットワークは利用せず、事前に定めたコミュニケーション手段を利用するようにしてください。

また、各都道府県警察に設置されている「サイバー犯罪相談窓口」へ通報し、公的機関も交えて調査や対応を進めるようにしましょう。

3. 初動調査を行う

感染の状況と被害範囲を評価するために、導入済みのアンチウイルスや監査ログなどを用いて、初動調査を実施します。

他のウイルス感染やサイバー攻撃を受けている可能性もあるため「そもそも本当にランサムウェア攻撃による被害なのか」を、端末に起きている不具合や症状から判定する必要があります。

また感染状況の調査と並行して、感染していると考えられる端末台数や感染範囲、ランサムウェア種類の把握も進めましょう。ランサムウェアの種類によっては復号ツールが公開されている場合もありますので、種類の特定は重要なステップです。

組織内での調査が困難である場合は、外部へフォレンジック調査や復旧対応を依頼するのも1つの手段です。

ランサムウェアに感染した場合の復旧方法

ランサムウェアに感染し、データが暗号化されてしまった場合は以下の方法で復旧を試してみましょう。

- 「No More Ransom」サイトを利用する

- バックアップを利用する

- ベンダーツールを利用する

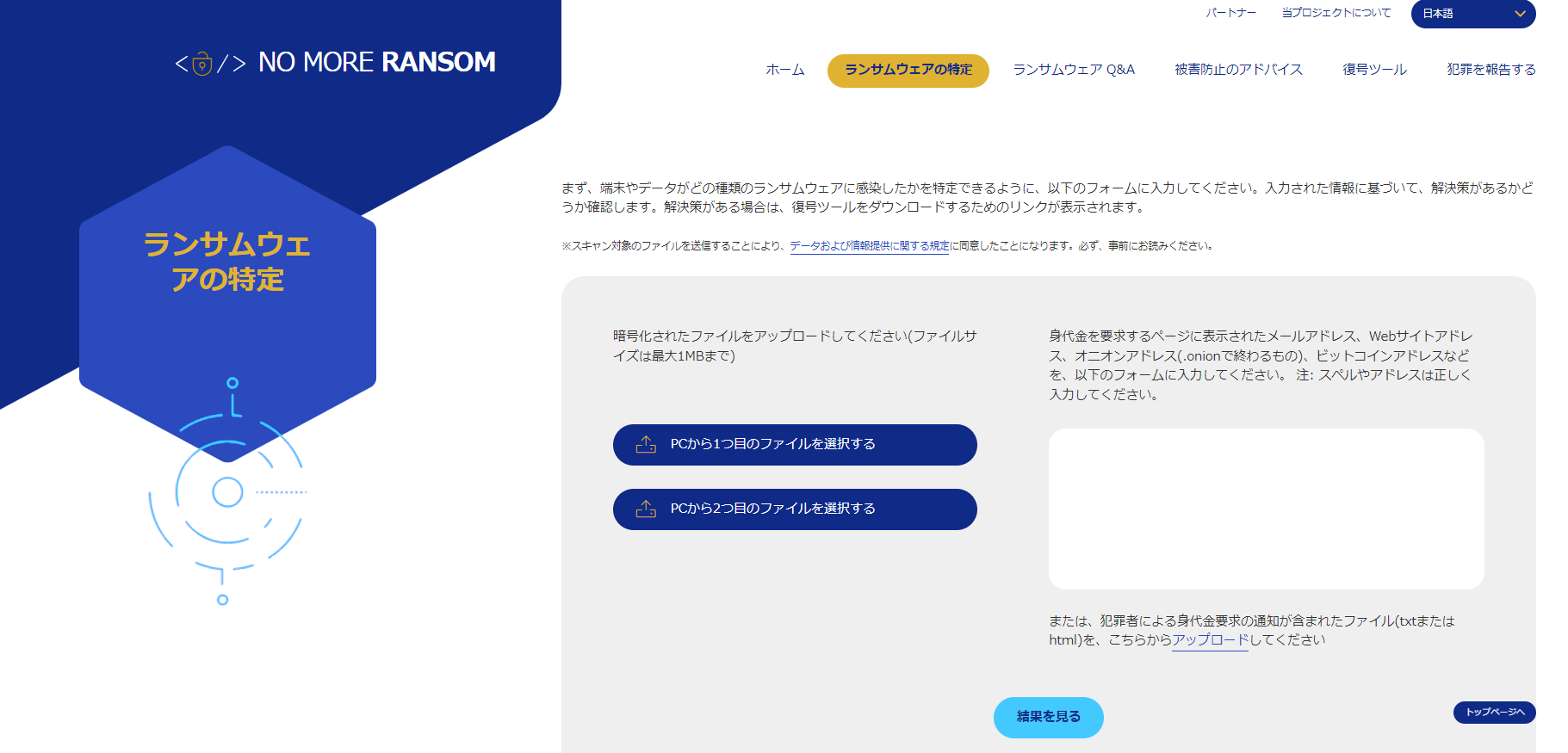

「No More Ransom」サイトを利用する

「No More Ransom」のWebサイトでは、ランサムウェア対策に関する情報やランサムウェアによって暗号化されたファイルを復号するツールなどが公開されています。

感染したランサムウェアの種類によっては復号ツールが利用できますので、一度確認してみるとよいでしょう。

No More Ransomの使い方は以下の通りです。

- 「ランサムウェアの特定」をクリックし、暗号化されたファイルを選択

- 「結果を見る」をクリックしてランサムウェアの種類を特定

- ランサムウェアの種類がわかったら「復号ツール」を選択

- 復号ツールがあった場合はダウンロードする

「No More Ransom」サイトは無料で使うことができます。

バックアップを利用する

バックアップを利用して復旧する場合、バックアップがランサムウェアに感染していないことが条件になります。

そのため

- 感染後に取得したバックアップ

- 感染端末と同一ネットワーク内に保存されていたバックアップ

は利用しないようにしましょう。

安全に復旧するためにも、オフラインで保存されているバックアップの使用をおすすめします。

ベンダーツールを利用する

大手を筆頭に、さまざまなセキュリティベンダーが無償の復号ツールを提供しているので、そちらを利用するのも一つの手です。

ただし、無償ツールと偽って不正なツールを提供しているケースもあります。

そのため

- 必ず公式サイトから復号ツールをダウンロードする

- 大手など信頼できるセキュリティベンダーが提供しているもののみダウンロードする

ということを意識しましょう。

組織のランサムウェア対策なら、LANSCOPEサイバープロテクションにお任せ

最後にランサムウェアをはじめとする、各種マルウェア検知に優れた、弊社のAIアンチウイルス「LANSCOPE サイバープロテクション」について、ご紹介させてください。

「LANSCOPE サイバープロテクション」では、高度なランサムウェア攻撃も検知・ブロックする、2種類のAIアンチウイルスを提供しています。

▼2種類のアンチウイルスソリューション

- アンチウイルス✕EDR✕監視サービス(MDR)をセットで利用できる「Cylanceシリーズ」

- 各種ファイル・端末に対策できる次世代型アンチウイルス「Deep Instinct」

1. アンチウイルス✕EDR✕監視サービス(MDR)をセットで利用可能な「Cylanceシリーズ」

アンチウイルスは、EDRと掛け合わせることで、より強固なエンドポイントセキュリティ体制を確立できるのは先述の通りです。アンチウイルスとEDRを併用することで、ランサムウェアを侵入前・侵入後の両方で、早期に検知・対応することが可能となります。

しかし、実際は「EDRによるセキュリティ監視に手が回らない」というお客様の声も多く、アンチウイルスとEDRの併用が、機能していないケースが少なくありません。

- アンチウイルスとEDRを併用したい

- なるべく安価に両機能を導入したい

- しかし運用面に不安がある

そういった方におすすめしたいのが、アンチウイルスを中心に3つのサービスを提供する「Cylanceシリーズ」です。

- 最新のアンチウイルス「CylancePROTECT」

- EDR「CylanceOPTICS」

- EDRを用いた運用監視サービス「CylanceMDR」

の3つをお客様の予算やご希望条件に応じて提供します。高精度なアンチウイルス・EDRを併用できる上、セキュリティのプロが24時間365日監視を行うため、より確実にマルウェアの侵入からお客様のエンドポイントを保護することが可能です。

アンチウイルスのみ、アンチウイルス+EDRのみ導入するなど、柔軟な提案も可能です。侵入前・侵入後のマルウェア対策を両立することで、お客様の大切な情報資産を守りましょう。

2. 各種ファイル・端末に対策できるNGAV「Deep Instinct(ディープインスティンクト)」

- AIを駆使したアンチウイルスで、未知のマルウェア・ランサムウェアも検知したい

- 実行ファイル以外の様々なファイルにも、対応できる 製品が良い

- 手頃な価格で「高性能なアンチウイルス」を導入したい

そういった方には、AIによるディープラーニング機能で、未知のマルウェアを高精度にブロックする、次世代型アンチウイルス「Deep Instinct(ディープインスティンクト)」がおすすめです。

近年の攻撃者は、セキュリティ製品の検知を逃れるため、実行ファイルだけでなくExcelやPDF・zipなど、多様な形式のマルウェアを生み出します。 しかしファイル形式を問わず対処する「Deep Instinct」であれば、これらのマルウェアも高い精度で検知・防御が可能です。

ランサムウェアをはじめ、2020年以降に国内でも猛威を振るった「Emotet(エモテット)」などの脅威も、 Deep Instinctであれば検知することが可能です。

手ごろな価格帯で導入できるのも魅力です。ぜひ以下の製品ページよりご覧ください。

万一、ランサムウェアに感染したら?インシデント対応パッケージにお任せください

「ランサムウェアに感染してしまったかも」

「システムへ不正アクセスされた痕跡がある」

このようにサイバー攻撃を受けた”事後”に、いち早く復旧するためのサポートを受けたい場合は、プロがお客様に代わって脅威に対処する「インシデント対応パッケージ」の利用がおすすめです。

フォレンジック調査のスペシャリストがお客様の環境を調査し、感染状況と影響範囲を特定。ランサムウェアの封じ込めをはじめとした復旧支援に加え、今後どのように対策すべきかのアドバイスまで支援いたします。

「自社で復旧作業を行うのが難しい」「ランサムウェアの感染経路や影響範囲の特定をプロに任せたい」というお客様は、是非ご検討ください。

まとめ

本記事では「ランサムウェア対策」をテーマに、企業・組織が最低限取り組みたい、基本の対策方法について解説しました。

▼本記事のまとめ

- ランサムウェアとは、組織のコンピューターシステムに侵入してファイルを暗号化し、その復旧を条件に身代金を要求するマルウェアの手口

- ランサムウェアに感染しないための対策として、「従業員へのセキュリティ教育」「アンチウイルスの導入」「OSやソフトウェア、VPNの定期的なアップデート」「認証方法の強化」「ネットワーク監視・検知するソリューションの導入」といった対策が有効

- 被害を最小限にする対策として、「アクセス権限の最小化」「EDRの導入」「インシデント対応計画の策定」などを、日ごろから行っておくことが大切

ランサムウェアに感染すれば、最悪の場合、事業そのものの継続が困難になることも考えられます。本記事も参考に、企業・組織は改めて現状のランサムウェア対策を棚卸し、会社全体で、自社に必要な施策に取り組んでいきましょう。

またMOTEXでは、ランサムウェア対策に役立つホワイトペーパーもご用意しました、ぜひご活用ください。

【保存版】ランサムウェア感染前&感染直後に行いたい、32のアクションリスト

感染を防ぎたい!感染後の対処方法を知りたい!という方のために、

ランサムウェアへの対応方法を「チェックリスト形式」でまとめました。

おすすめ記事