Written by 夏野ゆきか

【保存版】ランサムウェア感染前&感染直後におこないたい、32のアクションリスト

感染を防ぎたい!感染後の対処方法を知りたい!という方のために、

ランサムウェアへの対応方法を「チェックリスト形式」でまとめました。

目 次

RaaSとは、サイバー攻撃の一種であるランサムウェアを提供するサービスモデルです。

ランサムウェアとは、感染したPCやファイルをロックあるいは暗号化し、復旧と引き換えに身代金を要求するマルウェアです。

RaaSでは、ランサムウェア攻撃に必要な機能がパッケージ化されており、専門的な知識を持たない第三者も、容易にランサムウェア攻撃を仕掛けられるという特徴があります。

またサブスクリプション型など比較的低価格で提供されている商品も多く、攻撃者側が手を出しやすいことから、近年のランサムウェア攻撃増加の大きな要因となっています。

▼本記事でわかること

- RaaSの概要

- RaaSの提供・収益モデル

- RaaSの事例

- RaaS・ランサムウェアへの対策

「RaaSとは何か?」「具体的な対策方法」を知りたい方は、ぜひご一読ください。

RaaSとは?

RaaSとは「Ransomware as a Service」の略で、サイバー攻撃の一種である「ランサムウェア」の機能をパッケージ化して提供するサービスモデルです。

「ランサムウェア」は、マルウェアの一種で、感染したPCやファイルをロックあるいは暗号化し、復旧と引き換えに身代金を要求する犯罪手口です。

近年では通常の身代金要求に加え、暗号化したデータの公開と引き換えに金銭を求めるという、二重恐喝の手口も常習化しています。

このランサムウェアの増加を助長しているのが、「RaaS」の存在です。

RaaSは、ランサムウェアの開発者である「RaaSオペレーター」とランサムウェアの利用者である「RaaSアフェリエイト」の間で成り立つビジネスモデルです。

RaaSモデルでは、RaaSオペレーターが、ランサムウェアの「使用権」をサブスクリプション形式などで、RaaSアフェリエイト、つまり攻撃者に提供します。

必要な機能がパッケージ化されているため、高度な技術や知識をもたないユーザーでも、攻撃が仕掛けられるといったメリットがあります。

またRaaSの中には、一般的なベンダー同様、サポートが受けられる場合もあり、ランサムウェアの発生を促進する危険な存在といえます。

組織はセキュリティ対策を強化し、従業員の情報リテラシー向上や定期的なバックアップ実施など、ランサムウェア攻撃への備えを強化する必要があります。

RaaSはどこで売買される?

RaaSは、通常ダークウェブ市場やマルウェア取引がおこなわれるフォーラムなどで売買されます。

ダークウェブとは、通常の検索エンジンでは見つけられない、匿名性の高いWebサイトのことです。

秘匿性が高いことから、マルウェアや個人情報など、様々な違反売買目的で悪用されています。

RaaSの販売者は、ランサムウェアの攻撃に必要なツール、身代金回収の手段や攻撃方法、被害者交渉におけるカスタマーサポートなどの商材・サービスを、購入者に提供します。

RaaSの提供・収益モデルとは

RaaSの提供・収益のモデルには以下の4つがあります。

- サブスクリプション

- 利益分配

- アフェリエイト

- 1回限りのライセンス料

ここからは、それぞれのモデルについて解説していきます。

サブスクリプション

RaaSの代表的な提供・収益モデルである「サブスクリプション型」では、攻撃者はRaaSを利用するため、販売者に月額・年額などで定期支払いをおこないます。SaaS サービスと同様のイメージです。

サブスクリプション型のメリットとして、購入者は常に最新モデルのランサムウェアにアクセスできたり、技術的なサポートを受けられたりと、費用対効果の高いサービスを受けられることが挙げられます。

利益分配

利益分配型は、前払いや定額払いなどをおこなわず、攻撃者が身代金回収に成功した場合のみ支払いが発生する型式です。あらかじめ定めた料率にもとづき、販売者は回収した身代金の一部を報酬として受け取ります。

身代金の配分は販売者によって様々ですが、 10%~30%程が相場と言われています。

アフェリエイト

アフェリエイトは、先述したブスクリプションと利益分配を、組み合わせて運用する提供モデルです。攻撃者はRaaSの利用開始時にサブスクリプションの代金を支払い、攻撃が成功し身代金を回収したら、その一部を販売者にコミッションとして支払います。

販売者は、サブスクリプションの定期収入に加えて成功報酬も得られるため、メリットが大きく、市場的にも混合モデルが採用されているケースが多く見受けられます。

1回限りのライセンス料

このモデルでは、月額料金の支払いや利益分配はなく、ランサムウェア利用時にその都度1回限りのライセンス料を支払う型式です。

使用できるのは1回限りと制限がありますが、コストを抑えられるという側面を持っています。

有名なRaaSの事例

RaaSの有名な事例に、以下のようなものがあります。

- Tox

- LockBit

- REvil (Sodinokibi)

- Maze

Tox

Toxは2015年に登場した、世界で初めて出現したRaaSとも言われています。Toxはランサムウェアの生成・配布を容易にする、Webベースのプラットフォームです。

Toxは専門的な知識を持たずともすぐ利用でき、一般的なセキュリティであれば、回避できる機能を備えています。身代金の額と脅迫内容を記載して、認証した文字列(CAPTCHA)を送信するだけで、攻撃用のファイルが作成されます。

通信には匿名ネットワークツールの「tor」、身代金の受け取りには「ビットコイン」を活用して、高い匿名性を持ちます。

LockBit

LockBitは「二重恐喝」をおこなうRaaSです。高額な身代金を回収できそうなターゲットを自動で抽出し、データの暗号化を高速で実施するという特徴があります。バージョン2.0(RED)、3.0(BLACK)、GREENとバージョンアップを続けており、現在でも活動が見られます。

有名な事例として、2023年7月に発生した日本国内での港コンテナターミナル機能停止事件があります。全てのターミナルにて作業停止を余儀なくされ、物流がストップする事態に陥りました。

REvil (Sodinokibi)

REvilは2019年4月の出現以来、高いカスタマイズ性と攻撃の成功率で、悪名高いRaaSの1つです。別名「Sodinokibi」とも呼ばれています。

REvilの出現と共に活動を停止した「GandCard」と呼ばれるRaaSとも多くの類似点があり、複数のコードが流用されています。

2021年には、米国の大手食肉加工会社や大手ITサービス会社に、REvil を用いた大規模なサイバー攻撃が仕掛けられました。食肉加工会社は一時的に操業停止に追い込まれ、最終的に身代金1,100万ドル(約12億円)が攻撃者に支払われました。

Maze

Mazeは二重恐喝を主流とするRaaSの一種で、大企業や政府機関など、規模の大きい組織を標的とする特徴があります。

2022年、Mazeは活動の終了を発表しましたが、依然としてセキュリティ業界での影響が懸念されています。Mazeの終了後には亜種とみられる「Egregor」が現れ、Mazeと共通の機能もあるとされています。

Mazeの被害事例では、2020年7月に大手精密機器メーカーの米国拠点が攻撃を受け、運用するクラウドプラットフォームのデータ10TBに問題が発生しました。8月にはMazeが同社から盗み出したとされる、Eメールやファイルの一部がWeb上に公開される事態となりました。

企業が取るべき、RaaSおよびランサムウェア対策

ここでは企業が取るべき、7つのRaaSおよびランサムウェア対策を紹介します。

- OSやソフトウェアを最新の状態へ保つ

- ネットワーク監視のセキュリティを導入する

- 多要素認証を導入し、不正アクセスを防止する

- 暗号化対策でデータのバックアップを取る

- アクセス権限は最小限にとどめる

- 従業員のリテラシー強化をはかる

- 強力なエンドポイントセキュリティを導入する

1. OSやソフトウェアを最新の状態へ保つ

RaaSやランサムウェア対策に限らず、セキュリティ対策の基本としてOSやソフトウェアは最新の状態に保つよう心がけましょう。定期的なパッチ適用・アップデートをおこなうことで、既知の脆弱性を修正できたり、新たなセキュリティ機能を追加できたりするためです。

脆弱性の残る古いバージョンのソフトウェアやOSは、しばしばランサムウェア攻撃の起点に悪用されます。更新漏れがないよう、自動アップデート機能の活用がおすすめです。

2. ネットワーク監視のセキュリティを導入する

ネットワーク監視のセキュリティの導入も、RaaSおよびランサムウェア対策には有効です。代表的な製品に「IDS」「IPS」「NDR」などがあります。

組織内のネットワーク上のトラフィックを機器で監視することにより、異常な活動や不審な通信を検知し、不正な侵入や攻撃を早期に発見・対策が可能です。ネットワークへの侵入防止から、攻撃の影響を最小限に抑えるための即時対応にも効果的です。

| 特徴 | IDS | IPS | NDR |

|---|---|---|---|

| 主な機能 | 不正侵入の検知 | 不正侵入の検知と防止 | ネットワーク上の 脅威の検知と対応 |

| アクション | アラート発信 | トラフィックをブロック | 脅威を検知し、 自動的に対応 |

| 目的 | 不正アクセスや 攻撃の検知 |

攻撃の実行を防止 | 複雑な脅威や潜在的な 攻撃の検知と対応 |

| 対応する脅威 | 既知の攻撃パターン | 既知の攻撃パターン | 既知および未知の脅威 |

さらに、セキュリティイベントのログを記録し、分析することで、攻撃手法や侵入経路を割り出し、今後の対策に活用できます。

MOTEXでは、内部ネットワークを含むあらゆる領域を幅広く監視し、AIがサイバー攻撃を自動検知・遮断するNDR「Darktrace(ダークトレース)」を提供しています。

3.多要素認証を導入し、不正アクセスを防止する

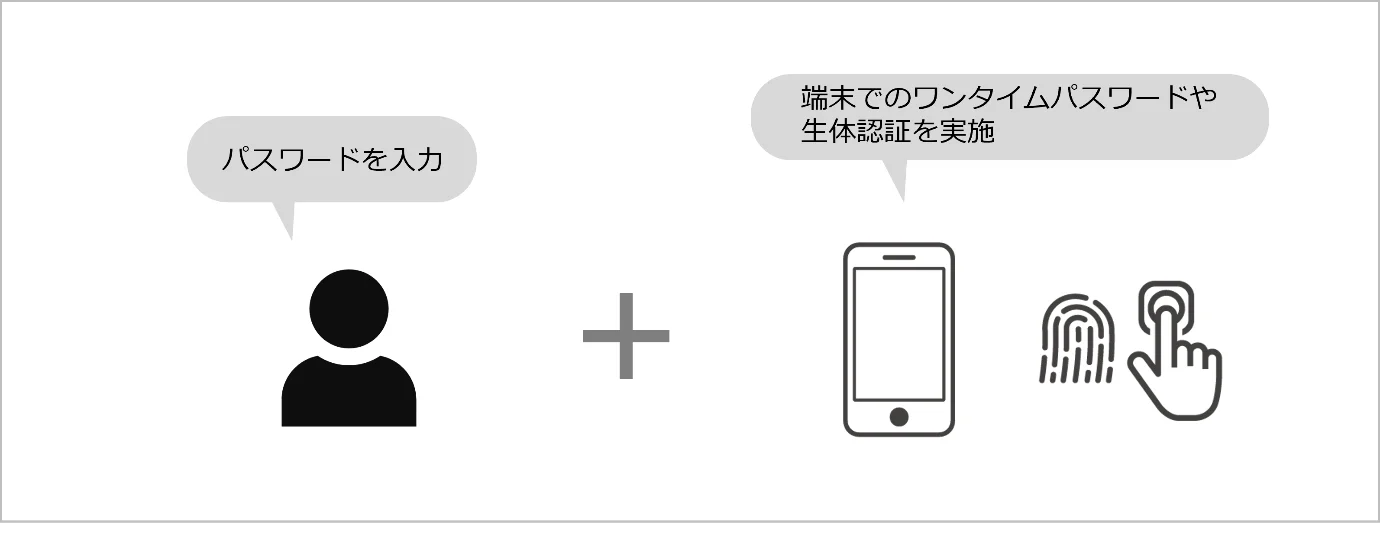

アカウントへの不正アクセスを根本的に防ぐ対策として、「多要素認証」が有効です。

多要素認証とは、ユーザーの認証時に2種類以上の認証要素を必要とするセキュリティ手法です。

従来のログインではIDとパスワードのみによる認証が一般的でしたが、多要素認証ではID/ログインの入力に加え、ワンタイムパスワード入力や指紋認証などの操作が必要です。

▼多要素認証のイメージ

昨今主流なランサムウェアの手口に、VPN機器へ認証情報を悪用し、不正ログインを働くものがあります。

またターゲットの関係者からメールアカウントを乗っ取り、ランサムウェアを含むメール攻撃を仕掛ける手口も多く、RaaS対策としても多要素認証の導入は欠かせません。

4.暗号化対策でデータのバックアップを取る

ランサムウェア対策として、日常からのバックアップ取得は欠かせません。

バックアップはランサムウェアによりデータが暗号化された場合、重要な情報を復元できる唯一の手段であるためです。

具体的なバックアップ方法は以下の通りです。

- 定期的なバックアップの実施

- オフラインやクラウドでのバックアップ

- バックアップのテスト

ランサムウェアからバックアップを保護するために、オフサイト(離れた場所)やクラウドにバックアップを保存するようにしましょう。

また、定期的にバックアップからの復元テストを実施することで、緊急時にデータを確実に回復できることを確認することも重要です。

5.アクセス権限は最小限にとどめる

最小限の権限を適用し、ランサムウェアがシステム内で拡大するのを防ぐことで、感染時の被害を抑えられます。

- 必要最低限のアクセス制御

- アクセス権限の定期的な見直し

権限を割り当てる際は、職務に必要なアクセス権限のみに留め、また、不要になったアクセス権限は即時削除することで、権限の適切な管理を維持できるでしょう。

6.従業員のリテラシー強化をはかる

ランサムウェアをはじめ、多くのセキュリティ被害は、従業員がフィッシングメールの添付ファイルを開いたり、悪意のあるリンクをクリックしたりすることからはじまるケースが多いです。

また、アクセス権限の設定ミスや簡易パスワードの利用など、ポリシーの理解不足によって、インシデントにつながるケースも有ます。

従業員のセキュリティ意識を高めるためにも、社内でセキュリティ教育を実施し、セキュリティに関する意識を高め、ランサムウェアをはじめとするマルウェアの侵入リスクの低減を目指しましょう。

7.強力なエンドポイントセキュリティを導入する

ランサムウェアの起点となるエンドポイントを感染から防ぐ上で、アンチウイルス(ウイルス対策ソフト)の導入は効果的です。

アンチウイルスを選定する際は、既知のマルウェアのみ対応可能なパターンマッチング方式ではなく、新種のランサムウェアも検知できる、「定義ファイル」に頼らない製品が望ましいです。

また万が一、ランサムウェアに感染した場合の被害を最小限に留めるため、同じくエンドポイントセキュリティである「EDR」製品の導入も推奨されます。

EDRでは、PCなどエンドポイントのログを24時間監視し、不正なトラフィックや挙動を検知して自動でアラート、隔離、駆除といった対応をおこないます。

>アンチウイルス(事前防御)とEDR(事後対応)を併用することで、より強固なセキュリティ体制を構築することが可能です。

RaaS・ランサムウェア対策なら「LANSCOPE サイバープロテクション」にお任せ

「LANSCOPE サイバープロテクション」では、RaaS、ランサムウェア対策においても実績のある、2種類のAIアンチウイルスを提供しています。

- アンチウイルス✕EDR✕監視サービス(MDR)をセットで利用できる「Aurora Managed Endpoint Defense」

- 各種ファイル・端末に対策できる次世代型アンチウイルス「Deep Instinct」

1. アンチウイルス✕EDR✕監視サービス(MDR)をセットで利用可能な「Aurora Managed Endpoint Defense」

アンチウイルスは、EDRと掛け合わせることで、より強固なエンドポイントセキュリティ体制を確立できます。

しかし実際は、「EDRによるセキュリティ監視に手が回らない」という声も多く、アンチウイルスとEDRの併用が出来ていないケースも少なくありません。

- アンチウイルスとEDRを併用したい

- なるべく安価に両機能を導入したい

- しかし運用面に不安がある

そういった方におすすめしたいのが、アンチウイルスを中心に3つのサービスを提供する「Auroraシリーズ」です。

「Auroraシリーズ」は、下記の3種類の製品・サービスをお客様の予算やご希望条件に応じて提供します。

- 最新のアンチウイルス「Aurora Protect」

- EDR「Aurora Focus」

- EDRを用いた運用監視サービス「Aurora Managed Endpoint Defense」

高精度なアンチウイルス・EDRを併用できる上、セキュリティのプロが24時間365日監視をおこなうため、より確実にマルウェアの侵入からお客様のエンドポイントを保護することが可能です。

「アンチウイルス」のみ、「アンチウイルス+EDRのみ」を導入するなど、柔軟な提案も可能です。

侵入前・侵入後のランサムウェア対策を両立することで、お客様の大切な情報資産を守りましょう。

2. 各種ファイル・端末に対策できるNGAV「Deep Instinct(ディープインスティンクト)」

次に、AIによるディープラーニング機能で、未知のマルウェアを高精度にブロックする、次世代型アンチウイルス「Deep Instinct(ディープインスティンクト)」を紹介します。

たとえば、以下のような課題をお持ちの企業・組織の方には、「Deep Instinct」が効果を発揮します。

- 未知のマルウェアも検知したい

- 実行ファイル以外の様々なファイルにも、対応できる製品が良い

- 手頃な価格で高性能なアンチウイルスを導入したい

近年の攻撃者は、セキュリティ製品の検知を逃れるため、実行ファイルだけでなく、ExcelやPDF・zipなど、多様な形式のマルウェアを生み出します。

ファイル形式を問わず対処する「Deep Instinct」であれば、高度化・巧妙化するマルウェアも、高い精度で検知し、防御することが可能です。

また、手ごろな価格設定も魅力です。詳細は以下よりご覧ください。

「Deep Instinct」についてより詳しく知りたい方は、下記のページをご確認ください。

ランサムウェア攻撃を受けたかも……事後対応なら「インシデント対応パッケージ」にお任せ

「マルウェアに感染してしまったかも」 「サイトに不正ログインされた痕跡がある」 など、サイバー攻撃の被害が発覚した場合、いち早く対応し、復旧させる必要があります。

サイバー攻撃の被害を最小限に抑える方法として、プロがお客様に代わって脅威に対処する 「インシデント対応パッケージ」 の利用がおすすめです。

「LANSCOPE サイバープロテクション」の「インシデント対応パッケージ」では、フォレンジック調査のスペシャリストがお客様の環境を調査し、感染状況と影響範囲を特定します。

また、調査後は、封じ込めをはじめとした復旧支援に加え、今後どのように対策すべきかのアドバイスも提供します。

「自社で復旧作業をおこなうのが難しい」「攻撃の感染経路や影響範囲の特定をプロに任せたい」というお客様は、ぜひご検討ください。

「インシデント対応パッケージ」については、下記のページで詳しく紹介しています。

まとめ

「RaaSとは」をテーマに、その提供モデルや具体的な被害事例、対策方法について解説しました。

▼本記事のまとめ

- RaaSとは「Ransomware as a Service」の略で、ランサムウェアを提供するサービスモデル

- RaaSは、ダークウェブ上やフォーラムなどで売買されている

- RaaSには「サブスクリプションモデル」「コミッションベースモデル」この二つを組み合わせて提供する「混合モデル」の3つがある

- 有名なRaaSの事例には「Tox」「LockBit」「REvil (Sodinokibi)」「Maze」を用いたものがある

- 対策として「多要素認証」「バックアップの取得」「アクセス権限の最小化」「従業員のリテラシー強化」「強力なエンドポイントセキュリティ、ネットワーク監視製品を導入」などが有効

RasSの販売により、誰でも簡単にランサムウェア攻撃ができるようになった現在、今後もランサムウェア攻撃がさらなる猛威を振るうと予想されます。

被害にあわないためにも、基本のランサムウェア対策に取り組み、強固なセキュリティ体制の構築をおこなっていきましょう。

【保存版】ランサムウェア感染前&感染直後におこないたい、32のアクションリスト

感染を防ぎたい!感染後の対処方法を知りたい!という方のために、

ランサムウェアへの対応方法を「チェックリスト形式」でまとめました。

おすすめ記事