Written by WizLANSCOPE編集部

目 次

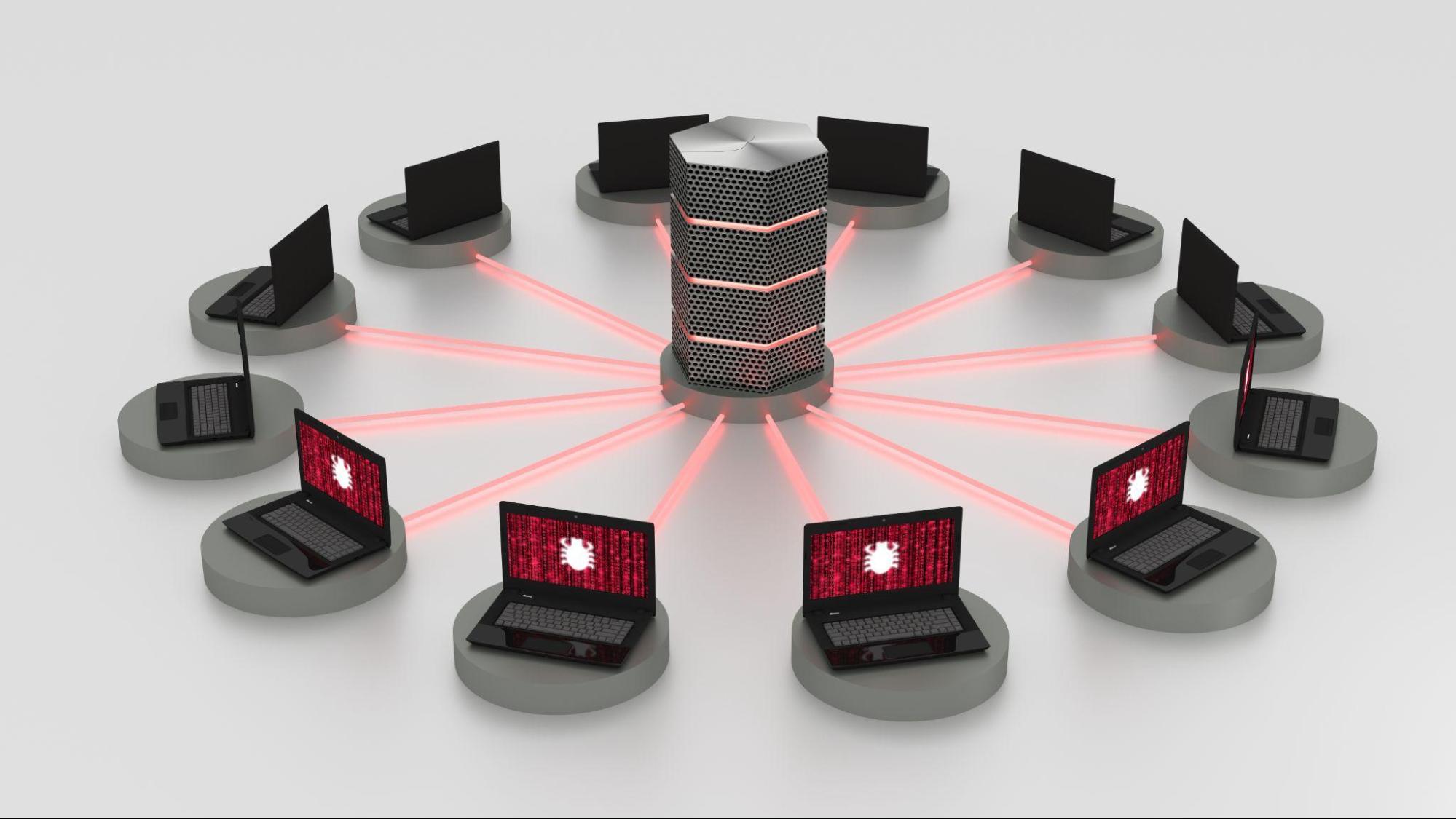

「ボットネット」とは、マルウェアに感染し、外部から遠隔操作が可能になったコンピューターやスマートフォンなどのデバイスが集まって構成されるネットワークのことです。

ボットネットは、数百万単位のデバイスで構成されるケースもあり、その結果、大規模なサイバー攻撃を引き起こす危険性があります。

本記事では、ボットネットの仕組みや感染経路、有効な対策などを解説します

▼本記事でわかること

- ボットネットの概要

- ボットネットの仕組み

- ボットネットの感染経路

- ボットネットの一部にならないための対策

「ボットネットとは何か」を知り、セキュリティ強化に役立てたい方はぜひご一読ください。

ボットネットとは

「ボットネット」とは、「ボット(BOT)」というマルウェア(悪意のあるソフトウェア)に感染し、外部から遠隔操作が可能になったコンピューターやスマートフォンなどのデバイスが集まって構成されるネットワークのことです。

ボットネットは、多い場合には数万から数百万単位のデバイスで構成されるケースもあり、攻撃者はボットネットを活用することで、単独では難しい大規模なサイバー攻撃を仕掛けることが可能となります。

過去には数十万のデバイスを遠隔操作したDDoS攻撃により、米国でいくつもの著名なサービスが停止に追い込まれる被害も発生しています。

ボットネットの一部にならないためには、日頃から、ボットウイルスをはじめとするマルウェアへの十分な対策を講じる必要があります。

ボットとは

「ボット」とは、指定された作業を自動で実行するプログラムのことです。

そのなかでも、侵入したデバイスを不正に操作するために設計されたものは「ボットウイルス」と呼ばれ、トロイの木馬やワームなどと同じくマルウェアに分類されます。

ボットウイルスに感染したデバイスは、外部からの遠隔操作が可能になり、保存されているデータを閲覧されたり窃取されたりする危険性があるため、早めの駆除が求められます。

しかしながら、ボットウイルスはデバイスに侵入後、バックグラウンドで密かに動作することから、感染に気づきにくいという特徴があります。

さらに、ボットウイルスの中には、手動・自動でアップデートする機能が備わっているものも存在し、更新することでアンチウイルスソフトの検出を逃れようとします。

そのため、ボットウイルスの感染経路を正しく理解し、感染しないための対策を講じることが非常に重要です。

ボットネットの仕組み

ボットネットはどのように手順で構成されるのかを解説します。

まず攻撃者は、以下のような方法で、ターゲットのデバイスにボットウイルスを侵入させます。

- 不正なWebサイトを閲覧させる

- 添付ファイルにボットを仕掛けたメールを送りつけ、開封させる

- 有益なソフトウェアになりすましダウンロードさせる

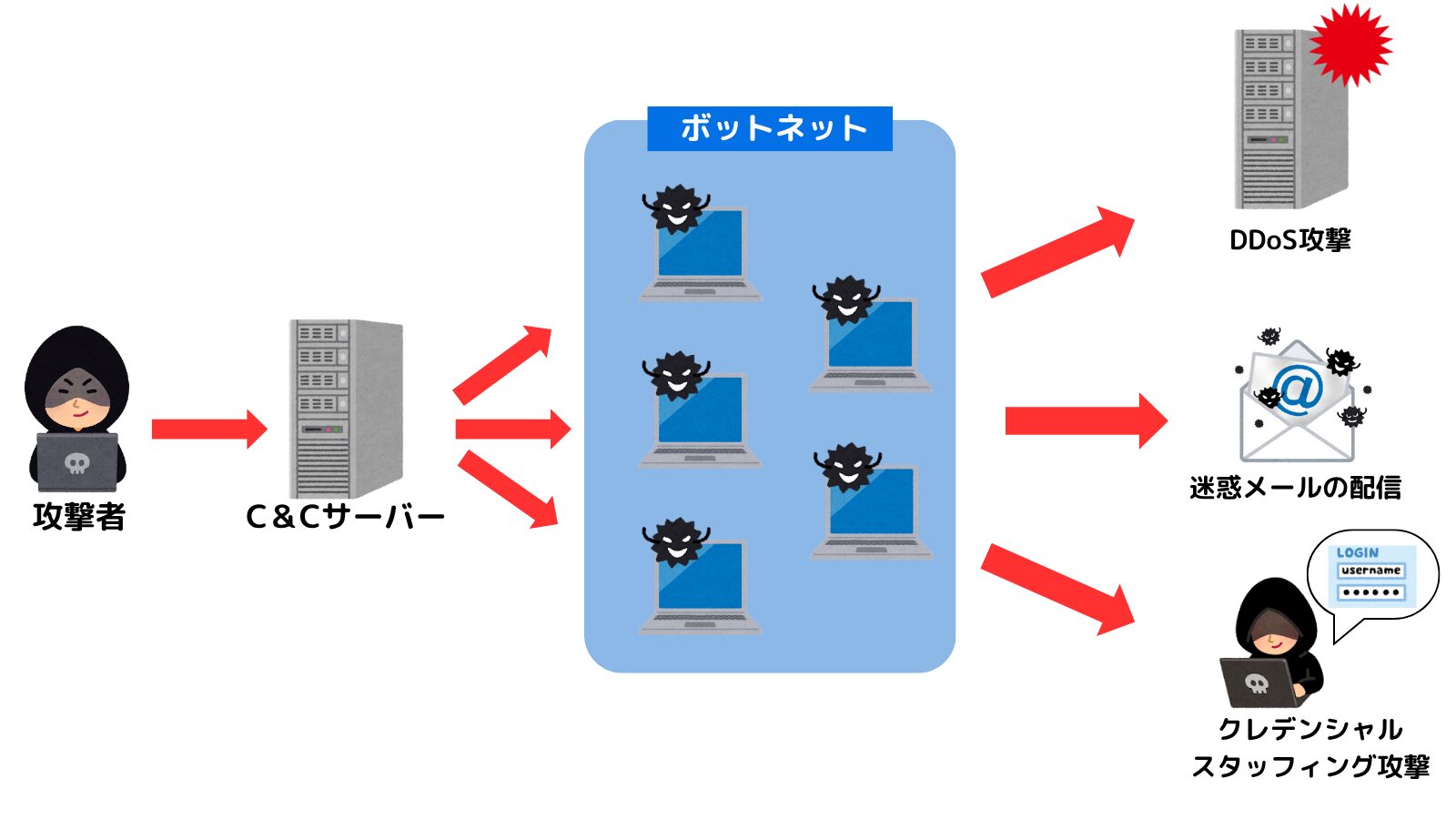

次に、以下のような手順でボットネットを構成します。

- ターゲットのデバイスにボットウイルスを侵入させる

- 感染したデバイスが自動的にC&Cサーバーに接続される

- C&Cサーバーからの命令で、感染したデバイスが操作される

ボットウイルスに感染したデバイスは、ボットネットをコントロールする指令サーバー「C&Cサーバー」に自動的に接続されます。

このC&Cサーバーに接続されると、ユーザーが気がつかないうちにデバイスがボットネットの一部となり、外部からの遠隔操作が可能になります。

攻撃者は、C&Cサーバーを介して情報を盗んだり、不正なアクションをおこなうように指示を出したりします。

ボットウイルスの感染経路

ボットウイルスの代表的な感染経路としては以下が挙げられます。

- OSやアプリケーションの脆弱性

- メールの添付ファイルやリンク

- 無料のソフトウェアやアプリ

前述した通りボットもマルウェアの一種であるため、主な感染経路はほかのマルウェアと同様です。

どのような経路でボットウイルスに感染するのか確認していきましょう。

OSやアプリケーションの脆弱性

ボットウイルスをはじめとするマルウェアは、OSやアプリケーションに潜む脆弱性(セキュリティ上の欠陥)を突いて仕掛けられるケースが多いです。

攻撃者は、この脆弱性を悪用してシステムに不正侵入し、デバイスにボットを送り込み、マルウェアに感染させます。

メールの添付ファイルやリンク

取引先や顧客、社内の関係者になりすましてメールを送り、ボットウイルスに感染させるケースもあります。

攻撃メールだと気がつかずに添付ファイルを開いてしまうと、ボットウイルスがデバイスに侵入してしまいます。

また、メールの本文内に不正なリンクを記載し、そこから不正なサイトに誘導することで、感染させる手口もあります。

昨今では、サイトにアクセスしただけで自動的にマルウェアがダウンロードされる「ドライブバイダウンロード」という手法が使われるケースもあります。

無料のソフトウェアやアプリ

Web上で公開されているフリーソフトや無料アプリケーションにボットウイルスが仕込まれているケースもあります。

前述した通り、ボットウイルスはバックグラウンドで密かに動作するため、感染しても長期間気づけない危険性があります。

提供元が信頼できる場合を除き、安易にソフトウェアをダウンロードすることは避けましょう。

ボットネットを悪用したサイバー攻撃の例

ボットネットを悪用したサイバー攻撃の例として、以下が挙げられます。

- DDoS攻撃

- 迷惑メール・スパムメールの大量送信

- クレデンシャルスタッフィング攻撃(アカウント乗っ取り)

それぞれどのような攻撃なのかを確認していきましょう。

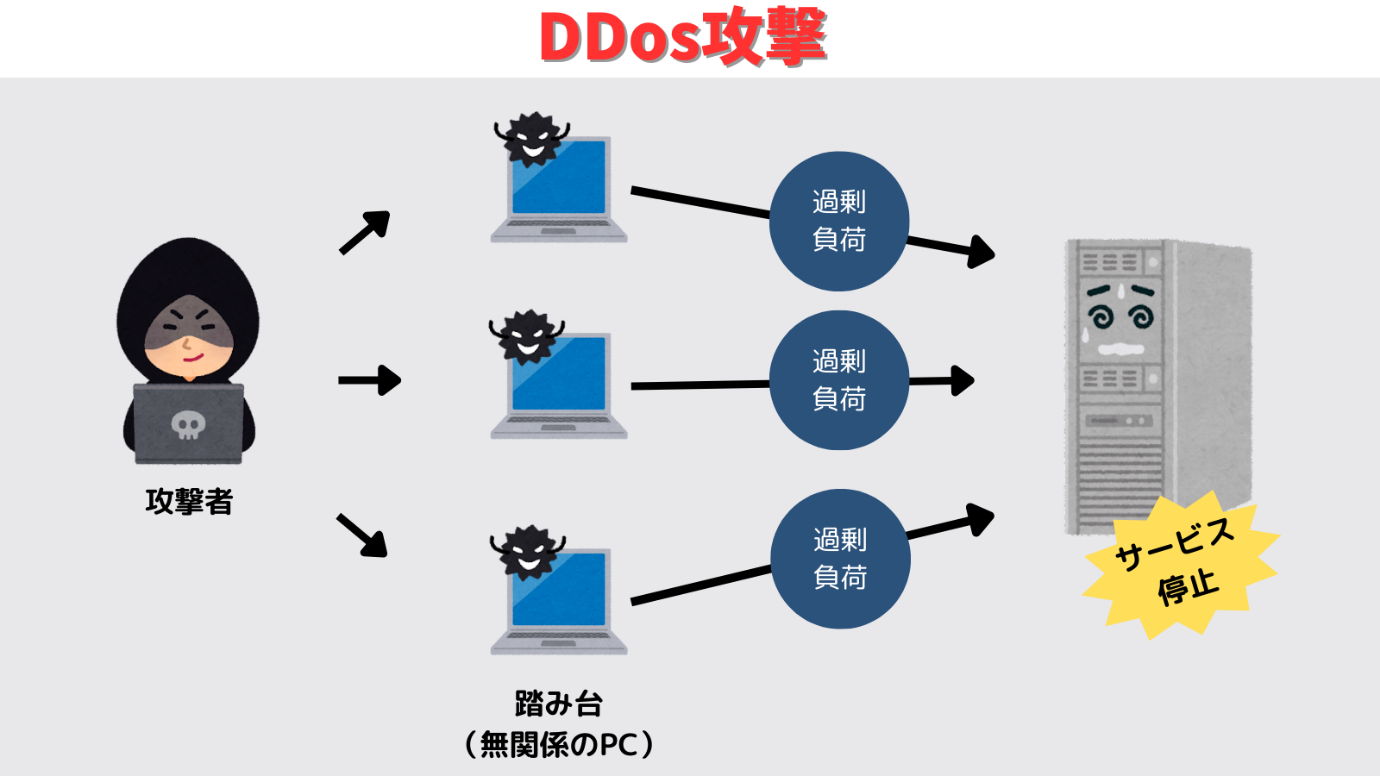

DDoS攻撃

ボットネットを悪用したサイバー攻撃の代表例として、「DDoS攻撃」が挙げられます。

DDoS攻撃とは、攻撃対象のWebサーバーに対して、複数のコンピュータから大量のパケットを一斉送信し、サーバーに負荷をかけることで、Webサービスを停止に追い込むサイバー攻撃です。

攻撃者は、C&Cサーバーを通じてボットウイルスに感染したデバイスに命令を送り、それらのデバイスから一斉にパケットを送信させることができます。

DDoS攻撃を受けた企業は、以下のようなダメージを受けるリスクがあります。

- オンラインサービスが停止する

- 営業活動ができず金銭損失が発生する

- サービスへアクセスできないため、顧客からの信頼低下を招く

- 復旧への工数や費用が発生する

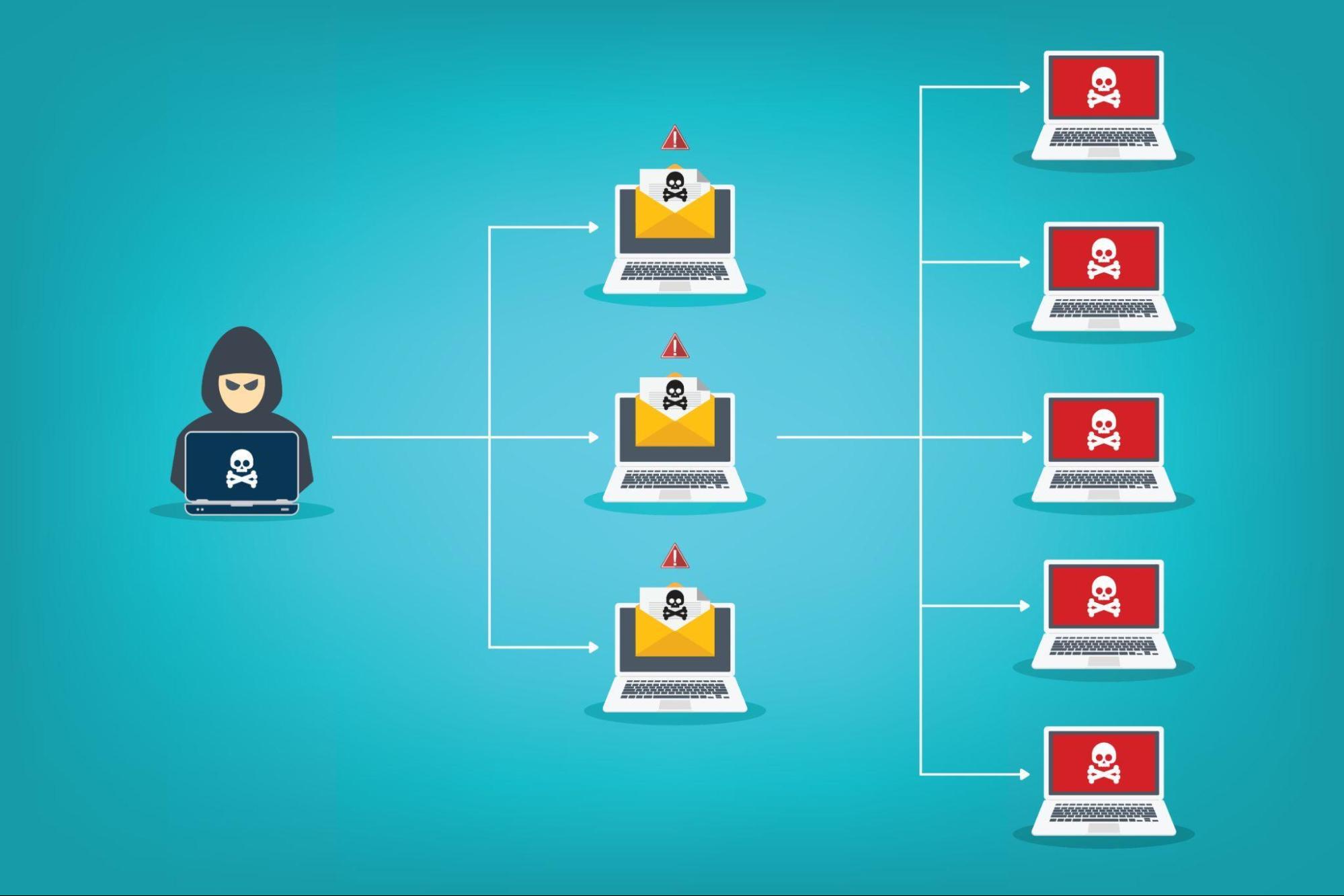

迷惑メール・スパムメールの大量送信

攻撃者は、ボットウイルスに感染したデバイスを遠隔操作し、不特定多数に迷惑メールやスパムメールを送信することができます。

さらにボットネットを利用することで、一度に大量のメールを送ることも可能です。

アドレス帳の情報を盗まれた場合、迷惑・スパムメールの送信元になってしまうリスクに加え、流出した情報がさらなるサイバー攻撃に悪用されるリスクもあります。

乗っ取られたデバイスは、攻撃者が所有しているわけではないため、発信元の操作が難しく、攻撃者を特定できないケースが多いです。

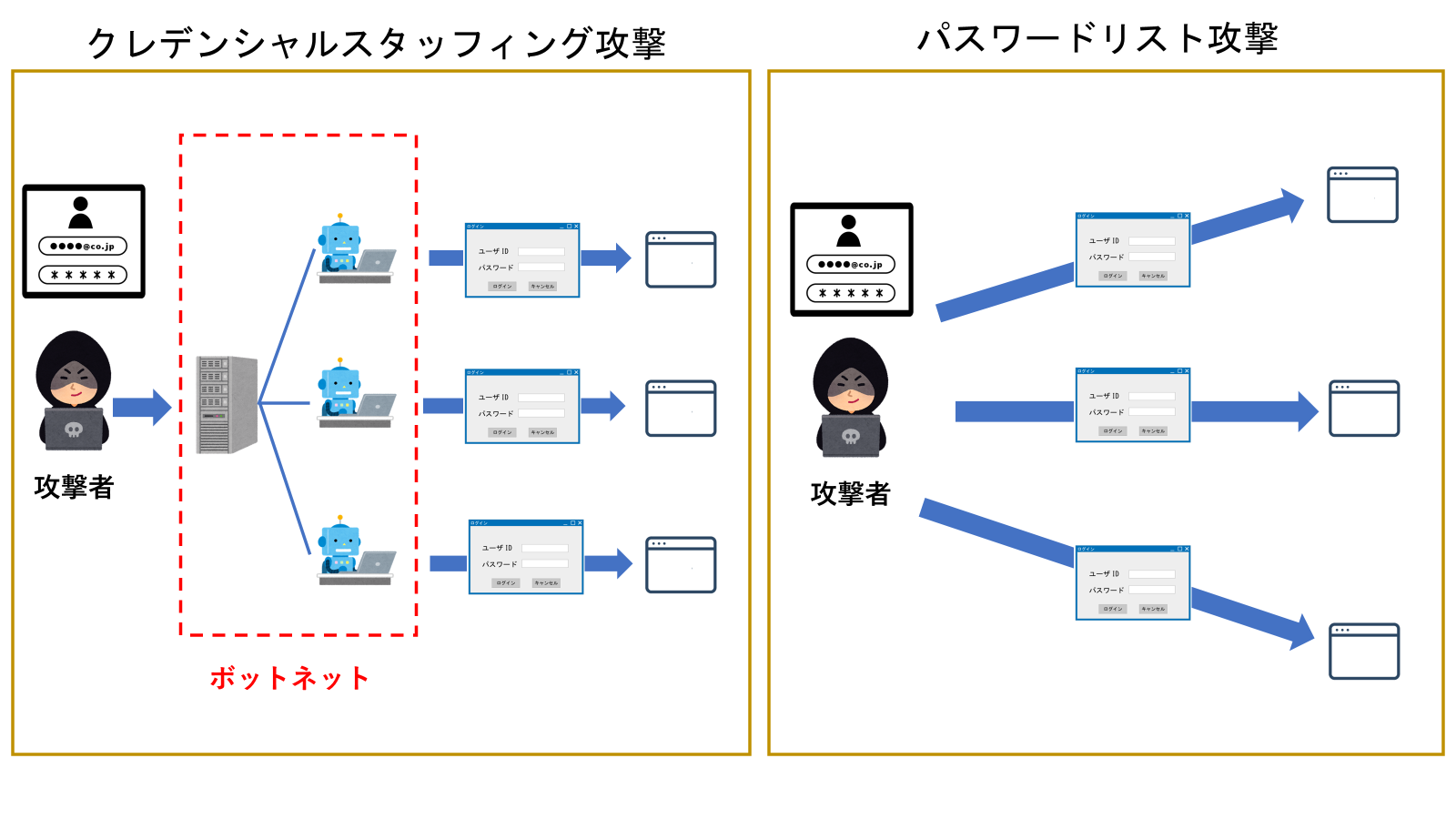

クレデンシャルスタッフィング攻撃(アカウント乗っ取り)

クレデンシャルスタッフィング攻撃とは、不正に入手したアカウント情報を利用し、ボットによって複数のサイトやアプリケーションに不正アクセスを仕掛ける攻撃手法です。

この攻撃では、複数のサービスで、同じIDやパスワードを使い回すというユーザーの習慣が悪用されます。

クレデンシャルスタッフィング攻撃と似た攻撃として「パスワードリスト攻撃」が挙げられます。

パスワードリスト攻撃も、不正に入手したID・パスワードを用いて、サービスやシステムに不正アクセスを試みるサイバー攻撃です。

クレデンシャルスタッフィング攻撃は、「ボットネット」を活用し、複数のデバイスから自動で不正ログインを試みるという点で、パスワードリスト攻撃と異なります。

このほかにも、「ボットネットを活用してマルウェアを配布させる」「フィッシング詐欺への誘導をおこなう」など、ボットネットを用いたサイバー攻撃は後を絶ちません。

危険性を正しく理解し、適切な対策を講じることが重要です。

ボットネットの被害事例

ボットネットの形成が引き起こした大規模なサイバー攻撃の被害事例を2つ紹介します。

ボットネットに組み込まれるとどのような被害に見舞われるリスクがあるのか確認していきましょう。

38万台のIoT機器がボットに感染、大規模なDDoS攻撃を引き起こした事例

2016年9月20日、「Mirai」というボットウイルスに感染した多数のIoT機器が遠隔操作され、アメリカのセキュリティ情報サイトに対して大規模なDDoS攻撃が仕掛けられました。

この攻撃では、数十万台規模の機器が一斉にWebサイトへアクセスしたため、サーバーがダウンし、一時的にアクセスできなくなる事態が発生しました。

さらに、この攻撃は、DNSサーバー(ドメイン名とIPアドレスを紐付け、変換するサーバー)に対してもおこなわれ、TwitterやPinterest、PayPalといった著名なサービスも一次利用できなくなる被害も発生しました。

ネットバンキングを狙うボット悪用、総額2億5,000万円への不正引き出し事例

2017年10月、インターネットバンキングに不正アクセスし、他人の口座から約2億5,000万円を引き出した疑いで31歳の男性が逮捕される事件が発生しました。

調べによると、攻撃者は「ドリームボット」というボットを悪用し、2016年11月から2017年6月にかけて24都道府県42の金融機関を襲撃したことがわかっています。

「ドリームボット」とは、インターネットバンキングを標的とするボットで、金融機関を装ったフィッシングメールを送信し、受信者のデバイスを感染させるのが一般的な手口です。

感染後、攻撃者はユーザーからインターネットバンキングのID・パスワードを不正に取得し、アカウントを乗っ取って不正送金をおこないます。

この事件の犯人は、日本初のドリームボットを利用した犯罪の逮捕されたケースとなりました。

ボットネットの一部にならないための対策

ボットネットの一部にならないためは、以下ような対策を講じる必要があります。

- OS・ソフトウェアは常に最新の状態にする

- 不審なメールの添付ファイルやリンクは開かない

- アンチウイルスソフトを導入する

- EDRを導入する

ひとつずつ解説します。

OS・ソフトウェアは常に最新の状態にする

前述したように、攻撃者はOSやアプリケーションの脆弱性を突いて、ボットに感染させます。

そのため、OS・ソフトウェアは定期的にアップデートし、悪用されそうな脆弱性を放置しないようにしましょう。

不審なメールの添付ファイルやリンクは開かない

不審なメールの添付ファイルや本文中のリンクを安易に開くと、ボットウイルスに感染するリスクが高まります。

心のあたりのないメールは開かずに削除し、よく使うWebサイトにはメールからではなく、アドレスを自分で入力する・ブックマークから訪れるといった方法をとるようにしましょう。

とくに昨今は、生成AIを悪用して、自然で巧妙に作られた詐欺メールが届く機会が増えています。

日頃から高いセキュリティ意識を持ち、不審なメールを開かないように注意しましょう。

アンチウイルスソフトを導入する

強力なアンチウイルスを導入することで、デバイスに侵入しようとするボットウイルスを検知し、感染を未然に防ぐことができます。

前述のとおり、ボットウイルスは変異しながら検知を逃れようとするため、従来のパターンマッチング式のアンチウイルスでは、検知が難しい場合もあります。

そのため、シグネチャ型に頼らず、パターンファイル化されていない「未知のマルウェア」も検出できるアンチウイルスがおすすめです。

「LANSCOPE サイバープロテクション」では、AIを活用したアンチウイルスを提供しており、高い精度であらゆるボットの検知・ブロックが可能です。

詳しくは後述します。

EDRを導入する

ボットウイルスへの対策には、エンドポイントでの動作や通信を監視し、異常なプログラムを検出する「EDR」の導入も効果的です。

「侵入後のマルウェア検知や駆除がおこなえる」という特性上、潜伏期間が長く見つけづらい「ボットウイルス」と、非常に相性の良いソリューションです。

PCやスマートフォン、サーバーといった「エンドポイント」は、アンチウイルスとEDRを同時に運用することで、更に確実なマルウェア駆除を実現きます。

「LANSCOPEサイバープロテクション」では、アンチウイルスとセットで導入できるEDR「Aurora Focus」を提供しています。

セキュリティ強化を目指す企業の方は、ぜひ「LANSCOPEサイバープロテクション」の機能をご確認ください。

ボットネット対策には「LANSCOPEサイバープロテクション」

ボットネットの一部にならないためには、そもそもボットウイルスに感染しないことが需要です。

「LANSCOPE サイバープロテクション」では、ボットウイルスをはじめとした凶悪なマルウェアを速やかに検知・ブロックする、2種類のAIアンチウイルスを提供しています。

▼2種類のアンチウイルスソリューション

- アンチウイルス ✕ EDR ✕ 監視サービスをセットで利用できる「Aurora Managed Endpoint Defense」

- 各種ファイル・デバイスに対策できる次世代型アンチウイルス「Deep Instinct」

2種類のアンチウイルスソリューションの特徴を紹介します。

1.アンチウイルス✕EDR✕監視サービスをセットで利用可能な「Aurora Managed Endpoint Defense」

「LANSCOPE サイバープロテクション」では、EDRのマネージドサービス「Aurora Managed Endpoint Defense (旧:CylanceMDR)」を提供しています。

高度なエンドポイントセキュリティ製品を導入しても、適切に運用できなければ意味がありません。

「Aurora Managed Endpoint Defense」は、下記の2種類のセキュリティソリューションの運用を、お客様の代わりにセキュリティのスペシャリストが実施するMDRサービスです。

- 脅威の侵入をブロックする「AIアンチウイルス」

- 侵入後の脅威を検知し対処する「EDR」

セキュリティのスペシャリストが徹底したアラート管理をおこなうため、お客様にとって本当に必要なアラートのみを厳選して通知することが可能になり、不要なアラートに対応する必要がなくなります。

また、緊急時にはお客様の代わりにサイバー攻撃へ即時で対応するため、業務負荷を減らし、安心して本来の仕事へ集中していただけます。

対応するスタッフは全員、サイバーセキュリティの修士号を取得したプロフェッショナルなので、安心して運用をお任せいただけます。

「Aurora Managed Endpoint Defense」についてより詳しく知りたい方は、下記のページをご確認ください。

2. 各種ファイル・デバイスに対策できるNGAV「Deep Instinct」

「LANSCOPE サイバープロテクション」では、 AI(ディープラーニング)を活用した次世代ウイルス対策ソフト「Deep Instinct」を提供しています。

下記のようなセキュリティ課題をお持ちの企業・組織の方は、 検知率99%以上のアンチウイルス製品「Deep Instinct」の利用がおすすめです。※

- 未知のマルウェアも検知したい

- 実行ファイル以外のファイル形式(Excel、PDF、zipなど)にも対応できる製品が必要

- 手頃な価格で高性能なアンチウイルスを導入したい

近年の攻撃者は、セキュリティ製品から検知を逃れるため、実行ファイルだけでなくExcelやPDF・zipなど、多様な形式のマルウェアを仕掛けてきます。

「Deep Instinct」は、形式を問わずにさまざまなファイルに対応しているため、多様な形式のマルウェアを検知可能です。

また、手ごろな価格設定も魅力です。詳細は以下よりご覧ください。

※Unit221B社調べ

万が一、マルウェアに感染した場合は?迅速な復旧を実現する「インシデント対応パッケージ」

「マルウェアに感染したかもしれない」「サイトに不正ログインされた痕跡がある」など、サイバー攻撃を受け後”に、いち早く復旧するためのサポートを受けたい場合は、プロがお客様に代わって脅威に対処する「インシデント対応パッケージ」の利用がおすすめです。

「LANSCOPE サイバープロテクション」のインシデント対応パッケージは、フォレンジック調査の専門家がお客様の環境を調査し、感染状況や影響範囲を特定します。

また、マルウェアや脅威の封じ込めから復旧支援、さらに今後の対策に関するアドバイスまでを提供します。

インシデント対応パッケージについて詳しく知りたい方は、下記のページをご確認ください。

まとめ

本記事では「ボットネット」をテーマに、仕組みやその危険性・対策について解説しました。

本記事のまとめ

- ボットネットとは、ボットというマルウェアに感染したコンピュータで構成されたネットワークのこと

- ボットネットを悪用したサイバー攻撃には、「DDoS攻撃」「迷惑メール・スパムメールの大量送信」「クレデンシャルスタッフィング攻撃(アカウント乗っ取り)」などがある

- ボットネットの一部にならないためには「OS・ソフトウェアの最新化」「優秀なアンチウイルスソフト・EDRの導入」といった対策が有効

ボットネットの一部になってしまうと、外部から遠隔操作され、知らない間にサイバー攻撃に加担させられる危険性があります。

企業・組織がサイバー攻撃に関わったとなれば、顧客や取引先からの信用を失うことも考えられます。

そのため、まずはボットウイルスに感染しないためにも、基本的なマルウェア対策を徹底しましょう。

また本記事で紹介した「LANSCOPE サイバープロテクション」では、ボットウイルスをはじめとした凶悪なマルウェアを速やかに検知・ブロックする、2種類のAIアンチウイルスを提供していますので、ぜひご検討ください。

3分で分かる!

LANSCOPE サイバープロテクション

2種類の次世代AIアンチウイルスを提供する「LANSCOPE サイバープロテクション」について、ラインナップと特長を紹介します。

おすすめ記事