Written by Aimee

目 次

ファイルレスマルウェアとは、パソコンのOSに組み込まれた正規のツールや機能を悪用する攻撃です。ファイルがディスク上に保存されるのではなく、メモリ上に書き込まれて動作するため、従来のアンチウイルスソフトでは検知が難しいという特徴があります。

近年、サイバー攻撃に利用されるマルウェアは急速に進化しており、中でも「ファイルレスマルウェア」による被害が著しく増加しています。企業・組織はファイルレスマルウェアの特徴や仕組みを理解し、対策を講じることが重要です。

この記事では、ファイルレスマルウェアの対策、その仕組みについて解説いたします。

▼この記事を要約すると

- ファイルレスマルウェアとは、パソコンのOSに組み込まれた正規のツールや機能を悪用して攻撃を仕掛けるマルウェア

- ファイルレスマルウェアは、実行ファイルをハードディスク上に配置せず、メモリ上で動作するため、アンチウイルスでの検知が難しい

- ファイルレスマルウェアの主な感染経路としては、「メールの添付ファイル」「不正なWebサイト」「不正な広告」などがある

- ファイルレスマルウェアも検知可能な、アンチウイルスやEDRといったエンドポイントセキュリティの導入が有効な対策

ファイルレスマルウェアとは

ファイルレスマルウェアとは、パソコンのOSに組み込まれた正規のツールや機能を悪用して攻撃を仕掛けるマルウェアです。

具体的には、無害なファイルに見せかけてパソコンに侵入し、WindowsなどのOSに組み込まれた正規のツール(PowerShellなど)を悪用して情報を窃取します。攻撃時に不正なファイルを用いずWindowsの正規ツールを利用して行われるため、アンチウイルスの「ふるまい検知」機能でも異常として検知されないという特徴があります。

ウォッチガード・テクノロジー・ジャパンによると、2020年におけるファイルレスマルウェアの割合は、2019年に比べて888%増加したという結果が報告されています。

出典:ウォッチガードレポート:ファイルレスマルウェア攻撃が900%増、クリプトマイナーが復活、ランサムウェア攻撃が減少(2021年4月28日)

また、ファイルレスマルウェアの攻撃手法としては、Windows 7以降に標準で備わっている

- Windows PowerShell

- Windows Management Instrumentation(WMI)

を悪用する方法が代表的です。

| ツール | 説明 | 悪用可能性 |

|---|---|---|

| Windows PowerShell | Microsoftが提供するコマンドラインシェルおよびスクリプト言語。システム管理、自動化、スクリプトの実行が可能 | システム内で悪質な操作を行う可能性がある。 |

| Windows Management Instrumentation (WMI) | Windows OSで管理情報の収集や操作を行う仕組み。コンピュータ上のすべての情報にアクセスが可能 | リモートからシステム情報を収集し、不正な操作を行う可能性がある。 |

これらのツールは、本来システム管理や設定変更を容易にするために提供されていますが、攻撃者はこれを逆手に取り、悪意ある活動に利用しています。

ファイルレスマルウェアに感染すると、従来のマルウェアと同様に、データの改ざんや個人・機密情報の漏洩といった被害が発生します。

従来マルウェアとファイルレスマルウェアの違い

そもそもマルウェアとは、悪意あるソフトウェアの総称です。コンピュータウイルスやトロイの木馬、ランサムウェアなどはすべてマルウェアに含まれます。

従来のマルウェアは、悪意のあるソフトウェアを何らかの方法でインストールさせ、攻撃を実行します。

しかしファイルレスマルウェアでは、正規のOSに元々備わっている機能を用いて、メモリに常駐し、ソフトウェアをインストールさせることなく攻撃を行うことができます。メモリは処理を終えると内容が消去されるため、メモリ上に保存されたファイル(マルウェア)は、攻撃後の痕跡が残りません。

ディスクに実行ファイルを保存せず、痕跡を残さないという特性から「ファイルレスマルウェア」と呼ばれています。

ファイルレスマルウェアは、アンチウイルスソフトでの検知が難しい

ファイルレスマルウェアの特徴に、従来のアンチウイルス(ウイルス対策ソフト)では検知が難しいことがあげられます。

アンチウイルスは、ファイルがハードディスク上で実行された際、パターンマッチングやディスクスキャンといった方法で「脅威であるか」を判定します。しかしファイルレスマルウェアはそもそもディスク上にファイルが保存されないため、アンチウイルスで検知することが困難なのです。

また、ファイルレスマルウェアはパソコンのOSに標準で備わっている正規のツールや機能を悪用するため、正規のコマンドやプログラムとの判別が困難なのです。

Emotet(エモテット)も、ファイルレスマルウェアの一種

2019年から国内で大流行した、マルウェア「Emotet(エモテット)」も、ファイルレスマルウェアの一種です。

Emotetとは、主に「メール」を感染経路として攻撃を仕掛けるマルウェアです。攻撃者は、マクロ付きのWordやExcelファイルをメールに添付し、ターゲットへ送信。ユーザーが攻撃メールの添付ファイルを開くと、Emotetに感染し、メールアカウントやパスワード、アドレス帳などの情報が抜き取られてしまう仕組みです。

Emotetの感染被害が深刻化した理由には、攻撃手法の巧妙さが挙げられます。

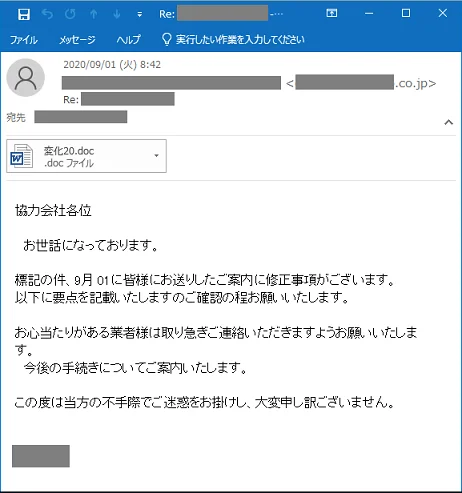

2021年11月には、タイトルに「RE:」をつけ、正規にやり取りされているメールに攻撃メールを紛れ込ませることで、不信感を抱かせずEmotetをダウンロードさせる手口が蔓延しました。

▼タイトルに「RE:」を用いた、攻撃メールの例

出典:IPA|「Emotet」と呼ばれるウイルスへの感染を狙うメールについて- 図7 日本語の攻撃メールの例(2020年9月)

IPA(情報処理推進機構)の調査によれば、2022年に届け出のあったウイルス感染被害(実被害)のうち、Emotetに感染した被害が145件と、全体の約77%を占めました。

Emotetでは悪性ファイルでなく、Microsoft Office系ファイルを含む攻撃メールにて感染させるファイルレスマルウェアであるため、従来の「パターンマッチング」のアンチウイルスでは、検知が難しいという特徴があります。

ファイルレスマルウェア攻撃と感染の流れ

ファイルレスマルウェアを使用した攻撃は、以下のような流れで行われます。

今回はもっとも主流な「メールの添付ファイルにマルウェアを仕掛ける」手口について、ご紹介します。

▼ファイルレスマルウェア攻撃の流れ

- 攻撃者が添付ファイルに「不正なコード」を仕込んだメールを送信する

- 受信者が添付ファイルを開くと、「PowerShell」を呼び出す不正なコードが実行される

- 攻撃者が用意したサーバーに自動的に接続される

- ファイルレスマルウェアがダウンロードされる

- PowerShellの不正操作が可能になる

1. 攻撃者が添付ファイルに「不正なコード」を仕込んだメールを送信する

攻撃者は、ターゲットの関係者や取引先を装った攻撃メールを作成し、不正なコードを仕込んだファイル(文書ファイルやPDFファイルなど)を添付して送信します。

2. 「PowerShell」を呼び出す不正なコードが実行される

受信者がメールに添付されたファイルを開くと、自動的に「PowerShell」を呼び出す、不正なコードが実行されます。

3. 攻撃者が用意したサーバーに自動的に接続される

呼び出されたPowerShellによって、攻撃者が用意したサーバーに端末が自動で接続されます。これにより、攻撃者は被害者のシステムを遠隔で制御できるようになります。

4. ファイルレスマルウェアがダウンロードされる

接続が確立されたら、攻撃者はファイルレスマルウェアを受信者のシステムに送り込みます。

5. PowerShellの不正操作が可能になる

送り込まれたファイルレスマルウェアにより、PowerShellが不正に操作され、情報の窃取・さらなる他のマルウェアに感染させるなど、悪意ある活動に利用されてしまいます。

ファイルレスマルウェアの主な感染経路

ファイルレスマルウェアの主な感染経路として、以下の3つが挙げられます。

- メールの添付ファイル

- 不正なWebサイト

- 不正な広告

1. メールの添付ファイル

ファイルレスマルウェアの感染経路として、一般的なのが「メールの添付ファイル」です。

攻撃者は正規のメールに見せかけて、悪意あるコードが埋め込まれたファイルを添付し、ターゲットへ送信。受信者がファイルを開くことで、メモリ内で悪意のある活動が始まり、感染が広がります。

2. 不正なWebサイト

不正なWebサイトを訪れることも、ファイルレスマルウェアの感染に繋がります。

攻撃者は、あらかじめWebサイト上に悪意あるスクリプトを埋め込みます。ユーザーがメールやSMSに書かれたURLを踏み、サイトにアクセスすると、自動的にスクリプトが実行されファイルレスマルウェアに感染してしまいます。

3. 不正な広告

広告スペースを悪用し、ファイルレスマルウェアを含むスクリプトを仕込むケースもあります。

ユーザーがWeb広告をクリックすると、悪意のあるスクリプトが実行され、端末がマルウェアに感染してしまいます。

ファイルレスマルウェアによる被害内容・リスク

ファイルレスマルウェアに感染することで、以下のような被害が発生する可能性があります。

- 個人・機密情報の漏洩

- 新たなマルウェアへの感染

- PCの遠隔操作

- デバイスが起動しない、勝手に再起動する

- 端末内のデータの削除、改ざん

- 身に覚えのないSNSの発信 など

ファイルレスマルウェアであっても、通常のマルウェアと感染後の被害内容は大きく変わりません。

・個人・機密情報の漏洩

ファイルレスマルウェアに感染すると、情報窃取などの不正な動作をするモジュールを、攻撃者が用意したサーバーからダウンロードしてしまいます。

これにより攻撃者へ内部の情報が発信され、重要な機密情報が漏洩する危険性があります。

・新たなマルウェアへの感染

PowerShellによって攻撃者が用意したサーバーに自動的に接続されると、ファイルレスマルウェアだけでなく、ランサムウェアなど別のマルウェアが送り込まれ、感染することがあります。

・PCの遠隔操作

ファイルレスマルウェアに感染した場合、攻撃者は遠隔からユーザーのPCを操作できるようになります。これにより、アカウント権限を奪われシステムを乗っ取られたり、大規模なサイバー攻撃の踏み台に利用されたり、情報を継続的に盗まれたりする危険性があります。

これらの被害を防ぐためには、通常のマルウェアはもちろん、ファイルレスマルウェアも念頭に置いた、セキュリティ対策への取り組みが必要でしょう。

ファイルレスマルウェアの被害事例

過去にあった、有名なファイルレスマルウェアの被害事例をご紹介します。

2019年に国内の大手電機メーカーが、Windowsに標準搭載された「PowerShell」を悪用したファイルレスマルウェア攻撃を受け、約8,000人の個人情報や企業機密に不正アクセスをされる事件が発生しました。

攻撃者は、直接国内の大手電機メーカーに攻撃を仕掛けるのではなく、同社の中国拠点を踏み台に社内ネットワークへと侵入する「サプライチェーン攻撃」を仕掛けました。そして端末のメモリ内で活動するファイルレスマルウェアがPowerShellを用いて実行され、外部からの遠隔操作を確立。

4月時点で攻撃者は中国拠点の端末を介し、日本国内にあるウイルス対策管理サーバーへ攻撃。ファイルレスマルウェアを用いて、国内複数拠点の端末へと侵入しました。

国内で導入しているウイルス対策ソフトが不審な通信を検知したのは、それから2か月以上が経過した、6月28日のことだったと言います。流出した情報の大半は、技術資料や受注状況といった社内向けの資料でしたが、中には防衛省が「注意情報」と定める機密情報もあったと報告されています。

ファイルレスマルウェアの「OSに標準で備わる機能を悪用し、メモリ上で実行される」という特徴から、攻撃の検知が難しく大規模な被害に繋がってしまった事例です。

ファイルレスマルウェアへの基本的な対策

ここまで見てきたように、ファイルレスマルウェアは検知が難しい一方、放置すれば情報漏洩などの厄介な被害を巻き起こすリスクがあります。

ファイルレスマルウェアから身を守るためには、以下のような対策が有効です。

- 不審なメール・添付ファイルを安易に開かない

- ファイルレスマルウェアに有効な、エンドポイントセキュリティを導入する

1.不審なメールや添付ファイルを安易に開かない

基本的な対策となりますが、不審なメール・送信元不明なメッセージに添付されたファイル・URL等は、安易にクリックしないことを心がけましょう。

特にメールの添付ファイルは、ファイルレスマルウェアの攻撃手段としてよく用いられます。

企業・組織においては、「不審な添付ファイルは安易に開かない」という注意喚起に加え、攻撃メール訓練の実施など、従業員へのセキュリティ教育の推進も必要でしょう。

2.ファイルレスマルウェアに有効な、エンドポイントセキュリティを導入する

根本的な解決策として、ファイルレスマルウェア対策に有効な、「アンチウイルスソフト」や「EDR」といったエンドポイントセキュリティを導入することがあげられます。

EDRとは「マルウェアの侵入」を前提に、侵入後の脅威検知や対処に強みをもつ、エンドポイントセキュリティです。万が一、アンチウイルスで検知できずファイルレスマルウェアが侵入した場合も、EDRがあれば事後検知により脅威の拡大を食い止めることが可能です。

またアンチウイルスソフトの中には、従来難しかったファイルレスマルウェアにも対応可能な、パターンマッチング・ふるまい検知のみに頼らない製品もあります。

ファイルレスマルウェア対策ならLANSCOPEサイバープロテクションにお任せ

従来のアンチウイルスソフトでは検知が難しいファイルレスマルウェア感染から、組織の大切な情報資産を守るためには、高性能なエンドポイントセキュリティの導入が必要です。

「LANSCOPE サイバープロテクション」では、あらゆるマルウェアを検知・ブロックする、2種類のAIアンチウイルスを提供しています。

- アンチウイルス✕EDR✕監視サービス(MDR)をセットで利用可能な 「CylanceMDR」

- 各種ファイル・端末に対策できる次世代型アンチウイルス 「Deep Instinct(ディープインスティンクト)」

▼強みの異なる2種類のアンチウイルスソリューション

1. アンチウイルス ✕ EDR✕監視サービス(MDR)をセットで利用可能な「CylanceMDR」

アンチウイルスは、EDRと掛け合わせることで、より強固なエンドポイントセキュリティ体制を確立できます。 先述の通り、EDRとは、PCやスマートフォンに侵入した後のマルウェアに対し、事後検知や駆除を行えるセキュリティソリューションです。

しかし実際 「EDRによるセキュリティ監視に手が回らない」 という声も多く、アンチウイルスとEDRの併用が出来ていないケースも少なくありません。

- アンチウイルスとEDRを併用したい

- なるべく安価に両機能を導入したい

- しかし運用面に不安がある

そういった方におすすめしたいのが、アンチウイルスを中心に3つのサービスを提供する「Cylanceシリーズ」です。

- アンチウイルス「CylancePROTECT(サイランスプロテクト)」

- EDR「CylanceOPTICS(オプティクス)」

- EDRをの運用監視サービス「CylanceMDR」

の3つをお客様の予算やご希望条件に応じて提供します。高精度なアンチウイルスとEDRを併用できる上、セキュリティのプロが代理で24時間365日監視を行うため、マルウェアの侵入から素早くお客様のエンドポイントを保護します。

勿論アンチウイルスのみ、アンチウイルス+EDRのみ導入する、など柔軟な提案も可能です。

2. ファイルレスマルウェアも対策できるNGAV「Deep Instinct(ディープインスティンクト)」

- ファイルレスマルウェアなど、様々なファイルに対処したい

- 手頃な価格で「高性能なアンチウイルス」を導入したい

- PC、スマートフォンなどOSを問わず、対策をしたい

そういった方には、AIによるディープラーニング機能で、未知のマルウェアもブロックする、次世代型アンチウイルス「Deep Instinct(ディープインスティンクト)」がおすすめです。

ファイル形式を問わず対処する「Deep Instinct」であれば、ファイルレスマルウェアをはじめ様々なファイルに対し、高い精度でマルウェアの検知・防御が可能です。

▼対応ファイル一覧

- 実行ファイル(.exe / .dll / .sys / .scr / .ocx など)

- Office ファイル・埋め込みマクロ(.docx / .docm / .xlsx / .pptx / pptm など)

- PDFファイル(.pdf)

- Adobe Flashファイル(.swf)

- 画像ファイル(.tiff)

- フォントファイル(.ttf / .otf)

- 圧縮ファイル(.zip / .rar など)

先述した「Emotet(エモテット)」や、ランサムウェア攻撃などの脅威もDeep Instinctで検知することが可能です。

また幅広い端末での利用が可能で、Windows、macOS、AndroidなどのOSに対応。手ごろな価格帯で導入できるのも魅力です。

3.マルウェア感染や不正アクセスを受けたかも……事後対応なら「インシデント対応パッケージ」

「PCがマルウェアに感染してしまったかも」

「システムへ不正アクセスされた痕跡がある」

このようにサイバー攻撃を受けた”事後”に、いち早く復旧するためのサポートを受けたい場合は、プロがお客様に代わって脅威に対処する「インシデント対応パッケージ」の利用がおすすめです。

フォレンジック調査のスペシャリストが、お客様の環境を調査し、感染状況と影響範囲を特定。マルウェアの封じ込めをはじめとした復旧支援に加え、今後どのように対策すべきかのアドバイスまで支援いたします。

「自社で復旧作業を行うのが難しい」「マルウェアの感染経路や影響範囲の特定をプロに任せたい」というお客様は、是非ご検討ください。

まとめ

本記事では「ファイルレスマルウェア」をテーマに、その仕組みや対策について解説しました。

▼本記事のまとめ

- ファイルレスマルウェアとは、パソコンのOSに組み込まれた正規のツールや機能を悪用して攻撃を仕掛けるマルウェア

- ファイルレスマルウェアは、実行ファイルをハードディスク上に配置せず、メモリ上で動作するため、通常のアンチウイルスでは検知が難しい

- ファイルレスマルウェアの主な感染経路としては、「メールの添付ファイル」「不正なWebサイト」「不正な広告」などがある

- ファイルレスマルウェアの検知が可能な、アンチウイルスやEDRといったエンドポイントセキュリティの導入が有効な対策

安易な添付ファイルの開封や信頼性の低いダウンロード元からのソフトウェア取得は、ファイルレスマルウェアの侵入リスクを高めてしまいます。日頃からメールや添付ファイルは慎重に取り扱うこと、また高精度なセキュリティソフトの導入といった対策を行っていきましょう。

エムオーテックスでは、近年ますます巧妙化するマルウェア攻撃について、セキュリティ担当者が知っておくべき5つの手口を1冊の資料へまとめました。ぜひ合わせてご活用ください。

おすすめ記事