Written by 夏野ゆきか

目 次

水飲み場型攻撃とは、事前にターゲットである企業・個人が頻繁にアクセスするWebサイトを割り出し、そのサイトを改ざんしてマルウェアに感染させる攻撃手法です。攻撃者は、ターゲットの行動パターンを把握することで、攻撃に利用できそうなサイトを選別し、サイトの脆弱性を突いて改ざんを行います。

改ざんされていることに気付かずにサイトを閲覧すると、マルウェアに感染し、機密情報の窃取や内部システムの乗っ取りといった被害にあってしまいます。

また、この水飲み場型攻撃とよく似た攻撃に「ドライブバイダウンロード」があります。ドライブバイダウンロードが不特定多数を狙って攻撃を仕掛けるのに対し、水飲み場型攻撃は巧妙な計画に基づき、特定の個人や企業を狙うという違いがあります。

▼この記事を要約すると

- 水飲み場型攻撃とは、特定の企業・個人がよくアクセスするWebサイトを改ざんし、アクセスしたターゲットをマルウェアに感染させる攻撃手法

- 水飲み場型攻撃とドライブバイダウンロードは、どちらも「Webサイトを改ざんし、訪問者をマルウェア感染させる」手口。ドライブバイダウンロードは不特定多数に、水飲み場型攻撃は特定の個人や企業に、攻撃を仕掛ける点が異なる

- 水飲み場型攻撃にあった場合、「機密情報の窃取」「端末の乗っ取り」「データの改ざん・削除」「サイバー攻撃の踏み台」といった被害が想定される

- Webサイトを閲覧するユーザー側の対策としては、「OS・ソフトウェアの定期的なアップデート」「アンチウイルスの導入」「重要なデータの暗号化」「こまめなバックアップ」などが有効

- Webサイトの管理側が行うべき対策として、「定期的な脆弱性診断の実施」「ファイアウォールや改ざん検知システムの導入」などが挙げられる

水飲み場型攻撃とは

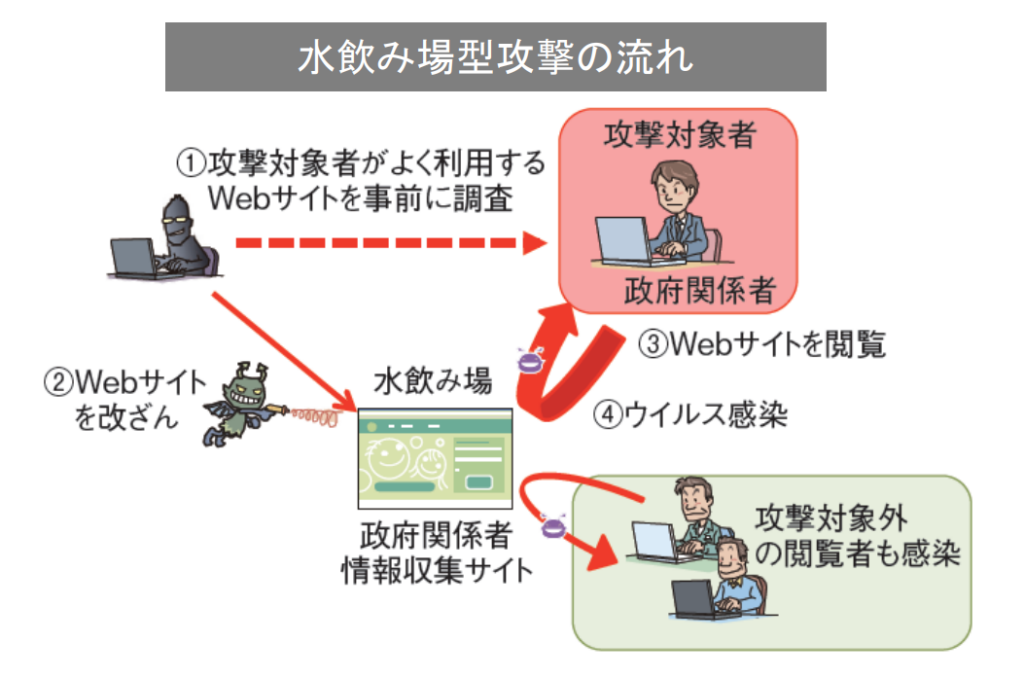

水飲み場型攻撃とは、特定の企業・個人がよくアクセスするWebサイトを改ざんし、そのサイトにアクセスしたターゲットをマルウェアに感染させる攻撃手法です。特定の組織にターゲットを絞って攻撃をしかける、「標的型攻撃」の一種として用いられます。

出典:IPA|情報セキュリティ白書2014(2014年7月31日)

水飲み場に獲物が現れるのを待ち伏せて襲う「肉食動物の狩り」に手口が似ていることから、「水飲み場型攻撃」という名称が付けられています。

水飲み場型攻撃では、ターゲットが日常的に閲覧するであろうWebサイトのみを狙うため、サイトの改ざんやマルウェアの存在が発覚するまでに時間がかかる傾向にあります。さらに、公的機関のサイトが改ざんされるケースもあるため、怪しいサイトの閲覧を控えるだけでは、攻撃を回避できない点も非常に厄介です。

水飲み場型攻撃の被害に遭うと、改ざんされたサイトを閲覧した端末がマルウェアに感染し、機密情報の窃取が行われたり、あるいは知らない間に、自社のサイトがサイバー攻撃の踏み台にされたりなどのセキュリティ被害にあう危険性があります。

水飲み場型攻撃への対策には、サイトを利用する閲覧者・サイト管理者の両方が、適切な対策に取り組むことが重要です。

水飲み場型攻撃とドライブバイダウンロードとの違い

水飲み場型攻撃とよく似た攻撃に「ドライブバイダウンロード」があります。

ドライブバイダウンロードとは、ユーザーが改ざんされたWebサイトや悪意のある広告を閲覧した際、自動でマルウェアをPCにダウンロード・インストールさせる攻撃手法です。

▼ドライブバイダウンロード攻撃のイメージ

両者ともWebサイトを改ざんし、ユーザーの意思に関係なくマルウェアへ感染させるという攻撃手口が共通していますが、ドライブバイダウンロードが不特定多数を狙って攻撃を仕掛けるのに対し、水飲み場型攻撃は特定の個人や企業を狙うという違いがあります。

あらかじめターゲットを定めて犯行に及ぶ水飲み場型攻撃の方が、明確な目的に基づき、より綿密な情報収集と入念な計画のもとに実行されるという特徴があります。

水飲み場型攻撃の手口(流れ)

水飲み場型攻撃は、以下のような手口(流れ)で行われます。

- 1. ターゲットがよく閲覧するWebサイトを割り出す

- 2. Webサイトの中で、不正アクセスできそうなものを調査する

- 3. 目星をつけたWebサイトに侵入し、不正なコードを埋め込む

- 4. 改ざんしたWebサイトにターゲットが訪問したらを、偽サイトへ誘導しマルウェアをダウンロードさせる

順番に見ていきましょう。

1. ターゲットがよく閲覧するWebサイトを割り出す

まず攻撃者は、ターゲットがよく閲覧するサイトの特定を行います。

具体的には

- ・ ターゲットと同じ業種の人がよく利用するようなWebサイトをピックアップする

- ・ SNSなどのオンライン上の活動履歴を分析する

- ・ IPアドレス情報から訪問履歴を割り出す

などの方法が用いられます。

このように多角的な情報収集を行い、徹底的にターゲットの行動パターンを把握することで、攻撃に有利なサイトを選別していきます。

2. そのWebサイトの中で、不正アクセスできそうなものを調査する

ターゲットが閲覧するWebサイトを割り出したら、そのサイトに対して脆弱性調査を行い、改ざんできるかの可能性を探ります。

仮に脆弱性が見つからなかった場合、別途“偽サイト”を作成してターゲットを誘導するなど、攻撃方法の変更を検討する場合もあります。

3. 目星をつけたWebサイトに侵入し、不正なコードを埋め込む

脆弱性のあるWebサイトにて、改ざんを行います。

具体的には、ターゲットがそのサイトを閲覧した際、自動的にマルウェアのダウンロードが実行されるような不正なコードを埋め込みます。

4. 改ざんしたWebサイトにターゲットが訪問したらを、偽サイトへ誘導しマルウェアをダウンロードさせる

改ざんしたWebサイトにターゲットが訪問すると、埋め込まれたJavaScriptやHTMLのリダイレクト設定が作動し、ターゲットは知らぬ間に攻撃者が作成した別サイトへ誘導されてしまいます。

誘導先のサイトを訪問した時点で、マルウェアが自動的にユーザーの端末にダウンロードされてしまうのです。

水飲み場型攻撃による被害

水飲み場型攻撃にあうと、以下のような被害が発生する可能性が考えられます。

- ● 機密情報が盗まれる

- ● PCなどの端末が乗っ取られる

- ● 遠隔操作されデータ改ざんや削除が行われる

- ● サイバー攻撃の踏み台にされる

水飲み場型攻撃にあいマルウェアに感染すると、攻撃者は組織内のネットワークに自在に侵入でき、機密情報の窃取が可能になります。

また、PCやサーバーなどの端末がマルウェアに乗っ取られれば、遠隔から不正な操作を受けかねません。データの改ざんや削除、アクセス権の奪取などが考えられ、攻撃者に組織内の重要システムを自在に操作される恐れもあります。

他にも、自社が運営するサイトが改ざんされた場合、知らぬ間にマルウェア感染のための踏み台にされるといった被害も想定されます。

このように水飲み場型攻撃の被害は組織の重要データの流出に留まらず、システム運用や事業継続に重大な支障をきたす恐れがあります。被害にあわないためにも、企業は徹底した対策を実施する必要があるでしょう。

水飲み場型攻撃の被害事例

ここでは、実際に起こった水飲み場型攻撃の事例を紹介します。

政府関連機関を狙い、行財政情報をまとめたニュースサイトが改ざんされた事例

水飲み場型攻撃の事例として、行財政情報をまとめた有料ニュースサイトが不正に改ざんされ、そのサイトを閲覧した特定組織の関係者がマルウェアに感染した事件があげられます。

被害にあったニュースサイトは、攻撃者による改ざんによって不正なコードが埋め込まれており、特定のIPアドレスやドメインから接続した閲覧者のみが、マルウェアに感染するよう仕組まれていました。

それらのマルウェアは、端末を遠隔操作できる高度な機能を備えていたことも明らかになっています。

水飲み場型攻撃への対策(Webサイトを閲覧する側の対策)

Webサイトを閲覧するユーザー側が行うべき、水飲み場型攻撃の対策は以下の4つです。

- 1. OS・ソフトウェアは常に最新の状態にしておく

- 2. アンチウイルスを導入する

- 3. 重要なデータは暗号化する

- 4. こまめにバックアップを取得する

1. OS・ソフトウェアは常に最新の状態にしておく

OSやソフトウェアの脆弱性を放置すると、その弱点を突いてマルウェアに感染されるリスクが高まります。

水飲み場型攻撃をはじめとするマルウェア感染対策として、定期的に最新の状態へアップデートを行うことで、脆弱性を放置しないことが重要です。

2. アンチウイルスを導入する

アンチウイルスを導入することで、PCのマルウェア感染を未然に防ぐことができます。基礎的なマルウェア対策として、アンチウイルスは必ず導入しましょう。

このとき、既知のマルウェアしか検出できないパターンマッチング方式のアンチウイルスの場合、対応できない未知・亜種のマルウェアの場合、検知をすり抜けて感染してしまう可能性があります。

未知・亜種のマルウェアも検出可能な、高精度のアンチウイルスを導入するとよいでしょう。

またPCなどエンドポイントのマルウェア感染対策として、侵入後のマルウェア検出や駆除がおこなえる「EDR」の導入もおすすめです。

3. 重要なデータは暗号化する

マルウェアに感染すると、端末が攻撃者に乗っ取られ、C&Cサーバーを通じて情報が外部に送信されてしまいます。

※C&Cサーバー…マルウェアに感染した端末をコントロールするサーバー。攻撃者がマルウェアに指令を出したり、窃取した情報を受け取ったりするために使用される。

個人・機密情報といった重要なデータは暗号化し、万が一情報が盗まれても“中身を閲覧できない”状態にすることで、情報漏洩を防止できます。

4. こまめにバックアップを取得する

マルウェアに感染し保有データを破壊・改ざんされた場合でも、バックアップを取得していればデータの復旧が可能です。

このとき、バックアップの適切な取得・保管方法として「3-2-1ルール」が推奨されています。

▼3-2-1ルール

- ・ 少なくとも同一データは「3つ」所持する

- ・ 少なくとも、異なる「2つ」の媒体(例:外付けHDDとクラウドストレージ)でデータを保管する

- ・ 「1つ」はオフラインのサイト(自社施設から物理的に離れた場所)で保管する

また、万一の感染時に備えて、定期的に「バックアップから復元できるか」をあらかじめ確認しておきましょう。

水飲み場型攻撃への対策(Webサイトを管理する組織側の対策)

Webサイトを管理する組織側が行うべき、水飲み場型攻撃の対策は以下の通りです。

- 1. 定期的な脆弱性診断の実施

- 2. ファイアウォールや改ざん検知システムの導入

順番に確認をしていきましょう。

1. 定期的な脆弱性診断の実施

水飲み場型攻撃は、Webサイトの脆弱性を突いて不正なコードを仕掛けることから始まるため、定期的に脆弱性診断を実施し、サイトの課題を明らかにする対策が有効です。

脆弱性診断では、Webサイトのプログラムやネットワーク構成、利用しているOSなど、さまざまな側面からセキュリティリスクを分析・評価してもらえます。

診断を通じて発見された脆弱性への対策を講じることでWebサイトの堅牢性を高め、不正な改ざんや侵入を防ぐことができます。

2. 改ざん検知システムの導入

外部からの改ざんを検知できる、セキュリティシステムの導入も有効な対策です。

サイトの改ざん検知システムは、Webサイトのコンテンツやスクリプトに改ざんや不正な挿入がないかを、リアルタイムで監視するシステムです。

仮に攻撃者がサイトに不正なコードを仕掛けても、即座に検知されるため、被害の拡大を最小限に食い止められます。

水飲み場型攻撃の対策なら、LANSCOPEサイバープロテクションにお任せ

水飲み場型攻撃によるマルウェア感染を防ぐためには、日頃から高精度なエンドポイントセキュリティ(アンチウイルスやEDR)を導入し、感染対策を行うことが重要です。

「LANSCOPE サイバープロテクション」では凶悪なマルウェアを速やかに検知・ブロックする、2種類のAIアンチウイルスを提供しています。

▼2種類のアンチウイルスソリューション

- ・ アンチウイルス✕EDR✕監視サービス(MDR)をセットで利用できる「CylanceMDR」

- ・ 各種ファイル・端末に対策できる次世代型アンチウイルス「Deep Instinct」

1. アンチウイルス✕EDR✕監視サービス(MDR)をセットで利用可能な「CylanceMDR」

アンチウイルスは、EDRと掛け合わせることで、より強固なエンドポイントセキュリティ体制を確立できます。 しかし実際「EDRによるセキュリティ監視に手が回らない」という声も多く、アンチウイルスとEDRの併用が出来ていないケースも少なくありません。

- ● アンチウイルスとEDRを併用したい

- ● なるべく安価に両機能を導入したい

- ● しかし運用面に不安がある

そういった方におすすめしたいのが、アンチウイルスを中心に3つのサービスを提供する「Cylanceシリーズ」です。

- 1. 最新のアンチウイルス「CylancePROTECT」

- 2. EDR「CylanceOPTICS」

- 3. EDRを用いた運用監視サービス「CylanceMDR」

の3つをお客様の予算やご希望条件に応じて提供します。高精度なアンチウイルス・EDRを併用できる上、セキュリティのプロが24時間365日監視を行うため、より確実にマルウェアの侵入からお客様のエンドポイントを保護します。

またアンチウイルスのみ、アンチウイルス+EDRのみ導入するなど、柔軟なご対応も可能です。

2. 各種ファイル・端末に対策できるNGAV「Deep Instinct(ディープインスティンクト)」

- ● 新種のランサムや未知のマルウェアも検知したい

- ● 実行ファイル以外の様々なファイルにも、対応できる 製品が良い

- ● 手頃な価格で「高性能なアンチウイルス」を導入したい

そういった方には、AIによるディープラーニング機能で、未知のマルウェアを高精度にブロックする、次世代型アンチウイルス「Deep Instinct(ディープインスティンクト)」がおすすめです。

近年の攻撃者は、セキュリティ製品の検知を逃れるため、実行ファイルだけでなくExcelやPDF・zipなど、多様な形式のマルウェアを生み出します。 しかしファイル形式を問わず対処する「Deep Instinct」であれば、これらのマルウェアも高い精度で検知・防御が可能です。

また1台あたり月額300円(税抜)から利用できる、手ごろな価格設定も魅力です、ぜひ以下の製品ページよりご覧ください。

水飲み場型攻撃を受けたかも……事後対応なら「インシデント対応パッケージ」にお任せ

「PCがマルウェアに感染してしまったかも」

「システムへ不正アクセスされた痕跡がある」

このようにサイバー攻撃を受けた”事後”に、いち早く復旧するためのサポートを受けたい場合は、プロがお客様に代わって脅威に対処する「インシデント対応パッケージ」の利用がおすすめです。

フォレンジック調査のスペシャリストがお客様の環境を調査し、感染状況と影響範囲を特定。マルウェアの封じ込めをはじめとした復旧支援に加え、今後どのように対策すべきかのアドバイスまで支援いたします。

「自社で復旧作業を行うのが難しい」「マルウェアの感染経路や影響範囲の特定をプロに任せたい」というお客様は、是非ご検討ください。

まとめ

本記事では、「水飲み場型攻撃」をテーマにその手口や有効な対策などを解説しました。

▼本記事のまとめ

- 水飲み場型攻撃とは、特定の企業・個人がよくアクセスするWebサイトを改ざんし、アクセスしたターゲットをマルウェアに感染させる攻撃手法

- 水飲み場型攻撃とドライブバイダウンロードは、どちらも「Webサイトを改ざんし、訪問者をマルウェア感染させる」手口。ドライブバイダウンロードは不特定多数に、水飲み場型攻撃は特定の個人や企業に、攻撃を仕掛ける点が異なる

- 水飲み場型攻撃にあった場合、「機密情報の窃取」「端末の乗っ取り」「データの改ざん・削除」「サイバー攻撃の踏み台」といった被害が想定される

- Webサイトを閲覧するユーザー側の対策としては、「OS・ソフトウェアの定期的なアップデート」「アンチウイルスの導入」「重要なデータの暗号化」「こまめなバックアップ」などが有効

- Webサイトの管理側が行うべき対策として、「定期的な脆弱性診断の実施」「ファイアウォールや改ざん検知システムの導入」などが挙げられる

水飲み場型攻撃にあうと、機密情報の窃取に留まらず、システム運用や事業継続に重大な支障をきたす恐れがあります。サイトの閲覧者はもちろん、管理者側もしっかりと対策を講じるようにしましょう。

おすすめ記事