サイバー攻撃

内部不正対策できていますか?内部モニタリング環境導入の3ポイントを「LANSCOPE ソリューション」を用いて解説

昨今、大手企業でも「内部要因による情報漏洩事件」が立て続けに発生し、顧客情報の漏洩・不正利用といった、社会的な懸念を招いていることは記憶に新しいでしょう。

本記事では、近年重大なセキュリティインシデントとして世間に注目される「内部不正に起因する情報漏洩の脅威」と、今できる点検方法、そして今後の対策として組織が実践すべき「内部不正のモニタリング環境構築」について解説します。

【前半】では、現在の実態・事例から読み解く「内部不正事件」の現状・課題について

【後半】では、それら内部不正事件への対策として導入すべき「内部モニタリング環境構築」の3ポイント

を、エムオーテックスの3つのソリューションとあわせてご説明します。

▼弊社の提供する「内部不正対策」に有効なセキュリティ製品の詳細は、以下の無料資料にてご覧いただけます。

PC操作ログを徹底活用!

Splunk のデータアナライザーで実現する内部不正の可視化とは?

「退職者のデータ持ち出し」など過去の内部不正を

Splunkを使って効率的に把握・対策することが可能です。

国内でも注目を浴びる「内部不正による情報漏洩」の動向

多発するセキュリティインシデントが日々大きなニュースとなり、セキュリティに関する情報は攻撃者側、防御側ともに活発に発信されています。

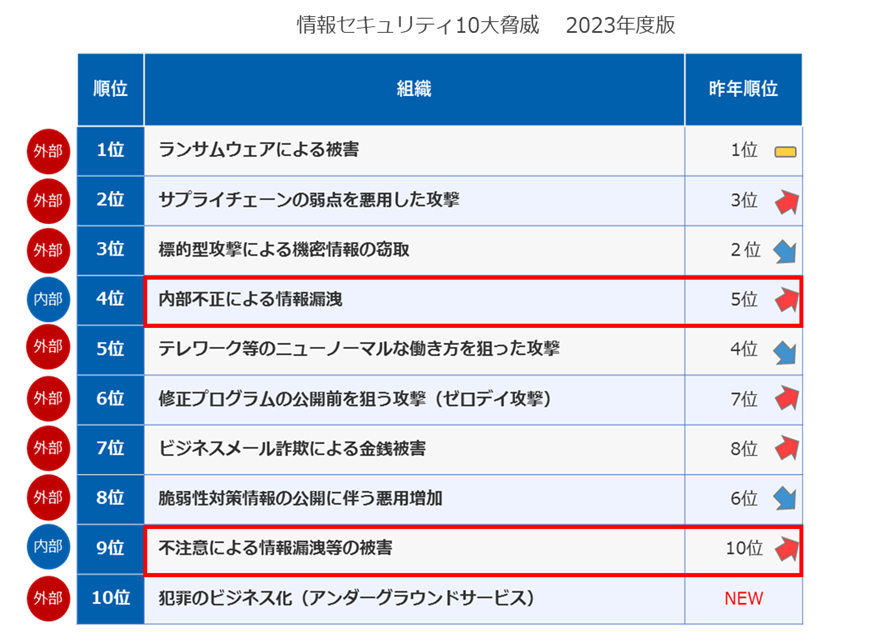

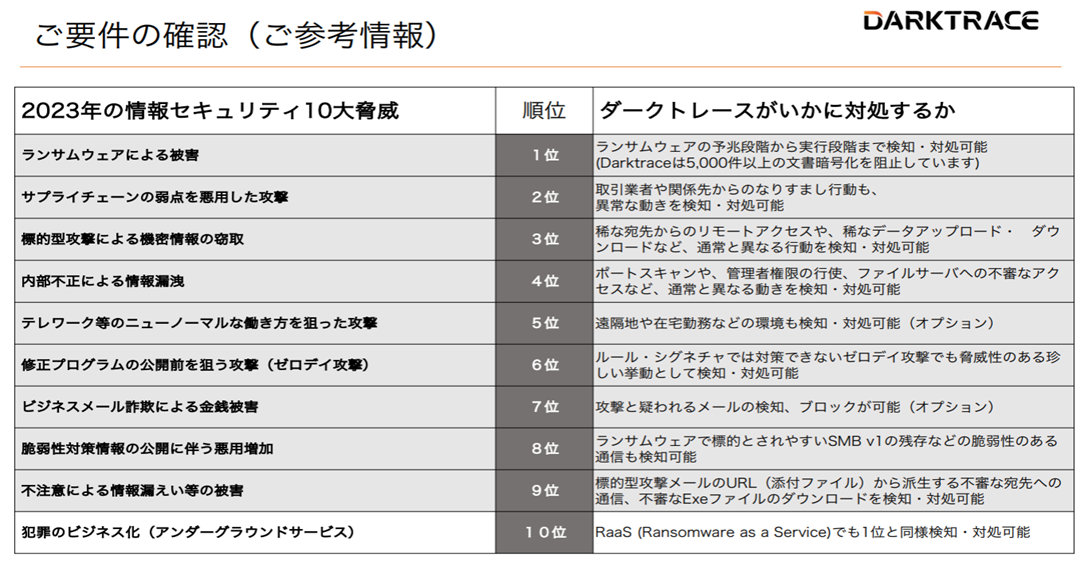

▼2023年 情報セキュリティ10大脅威(組織編)

IPAが公開している「情報セキュリティ10大脅威 2023(組織編)」のランキングを見ると、1位の「ランサムウェアによる被害」を筆頭に、年々外部からのサイバー攻撃に関する脅威の項目が増加。ランキングの8割が、外部脅威に関する内容となりました。

比べて「内部不正による情報漏洩」は数こそ少ないのですが、毎年根強くランクインしており、一昨年6位、昨年5位、今年は4位と脅威としての認知が年々上昇しています。

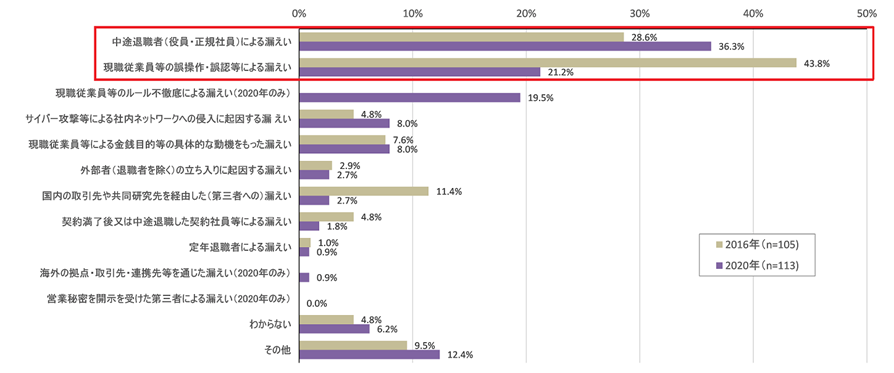

下記は2020年に公開された、IPA「企業における営業秘密管理に関する実態調査2020」に掲載された、組織の情報漏洩実態に関するレポートになります。

▼組織における「情報漏洩」の要因

出典:IPA「『企業における営業秘密管理に関する実態調査2020』報告書について」(2021年3月18日)

「現職従業員の誤操作・誤認による漏洩(36.3%)」「中途退職者による漏洩(21.2%)」が多いという結果からも、企業における情報漏洩の多くが、外部攻撃ではなく内部不正に起因することが読み取れます。

サイバー攻撃に関するインシデントと比較すると、内部要因による機密データの漏洩は、ニュースや報道を目にする頻度自体は、少ない印象です。 しかし、1件当たりの「情報の流出件数」や「被害のインパクト」に関しては、内部不正による事件の方が、大きく感じるものがあります。

「内部不正に目を向けた情報漏洩対策」は、今や業種・規模を問わず、あらゆる企業・組織において欠かせない課題と言えるでしょう。

2023年も内部不正による情報漏洩事件が後を絶たない

2023年に入ってからも、大手企業における「内部不正を要因とした情報漏洩事件」の発生が、後を絶ちません。

実際、9月には大手総合商社における「転職先へ名刺データの不正持ち出し」事件、10月には大手通信会社の子会社における「元派遣社員による顧客情報の不正流出」事件など、大規模なインシデントが立て続けに発生しています。

1.大手商社社員が、前職から名刺データなどを不正に持ち出した事件

2023年9月、大手総合商社にて、従業員が以前勤務していた企業の営業先などに関する名刺データを、不正に転職先側に提供し、個人情報保護法違反などの疑いで逮捕された事件です。

逮捕された40代男性は、転職元の「名刺情報管理システム」のログインIDやパスワードを、転職先の社員に不正共有。同システムには数万件の名刺データが保管され、共有されたIDやパスワードを使えば、すべての名刺データを閲覧できる状態でした。

2.大手通信会社の子会社、元派遣社員が約900万件の顧客情報を不正流出した事件

2023年10月、大手通信会社の子会社にて、同社の利用するコールセンタシステムの従業者(元派遣社員)が、サーバーへ不正にアクセスし、約900万件の顧客情報を流出させる事件が発生しました。

事件の発生時、犯人は保守作業用のアクセス権限を使用し、顧客情報の保管サーバーへ自由にアクセスできる状態でした。顧客データを自身の業務端末へダウンロードし、外部から持ち込んだUSBメモリーへ保存して、情報を不正に持ち出していたとのことです。

元派遣社員は既に盗んだ顧客情報を「名簿業者と売買」しており、データには大手通信会社の顧客59社から預かった個人情報(氏名、電話番号、クレジットカード情報など)が含まれていたとのことで、被害の拡大が懸念されています。

これら大手企業の「内部不正による情報漏洩事件」を防げなかった背景には、以下のような要因が考えられます。

・機密情報のダウンロードや外部情報の持ち出し等、不正な操作を検知し管理者へと通知する仕組みが整備されていなかった

・定期的な「操作ログ」の確認を怠っていた

・機密情報へのアクセス権限管理が不十分であった(担当者や管理職のみにアクセス権限を付与するなど)

外部攻撃に比べ、内部要因の情報漏洩は企業が公開に踏み切りづらい

セキュリティインシデントに関する事件の報道では「これは氷山の一角」という表現が良く用いられます。中でも内部要因の事件に関しては、発生したものの公開されている事案が少なく、ことさら「氷山の一角」という表現が当てはまります。

理由として、外部からのサイバー攻撃では企業側は被害者となりますが、内部要因の情報漏洩は企業側の「内部統制・管理の不足」と捉えられてしまうため、企業側が公開に踏み出しづらいことが挙げられます。

また、流出した情報に関する社会の捉え方にも、大きな違いがあるように感じます。

▼「外部要因」ランサムウェア感染に合わせて情報が持ち出され、情報の公開を脅迫される

・「攻撃者にお金は渡さない」という大義名分のもと、支払いはしない。

・流出したデータが実際に何であるか?どこで購入されて誰がどう使うか?は詳細不明

▼「内部要因」の情報流出

・競合企業へのデータ提供により、ライバル企業に「顧客を奪われる」「知財が侵害される」

・BtoCの顧客リストなら、ユーザーに覚えのないテレマーケティングがかかってくる

・クレジットカードを悪用される

このように内部要因で情報が流出した場合、企業側はもちろん顧客に対する被害も明確に想像しやすくなるため、サイバー攻撃によるインシデント以上にインパクトが大きくなる傾向にあるのではないでしょうか。

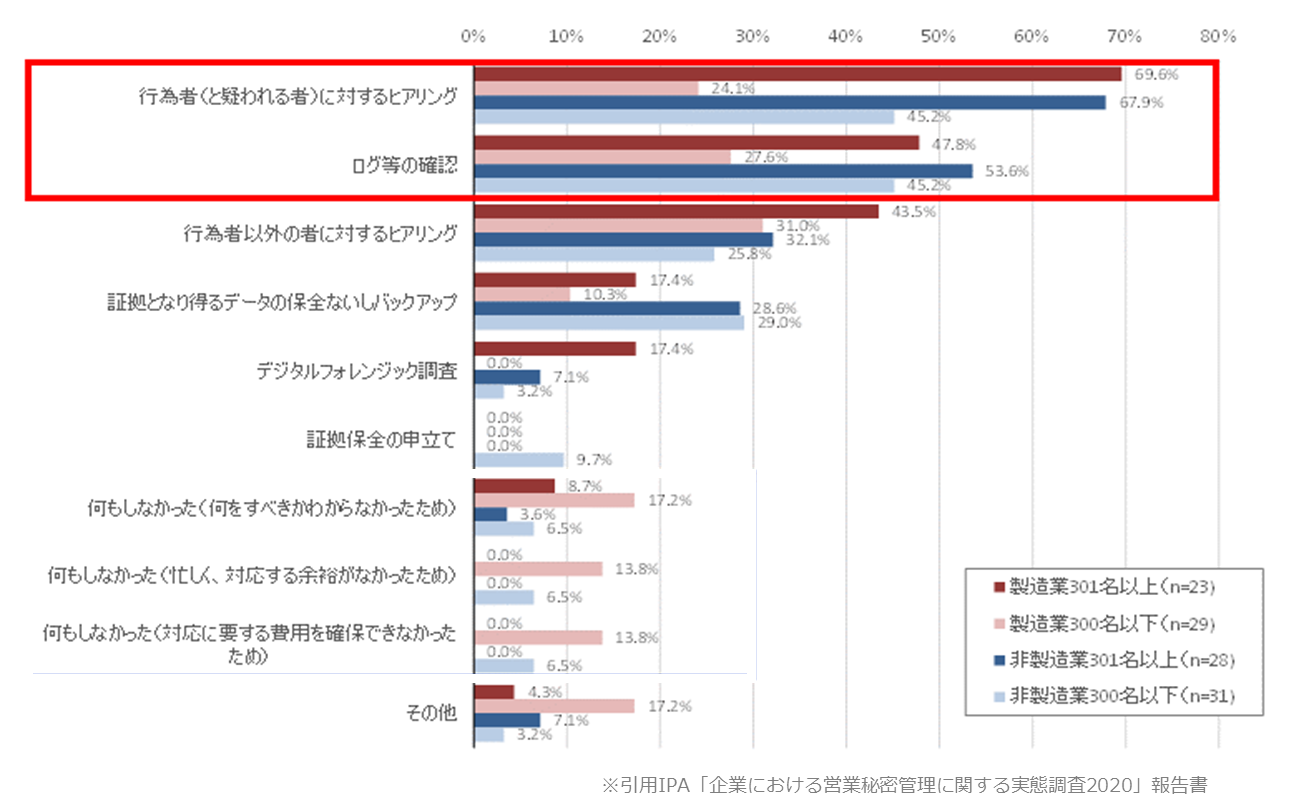

以下はIPAが公開した、「情報漏洩を認識した場合に企業が実施したこと(対応)」をまとめた数字です。

▼情報漏洩発生時、企業がおこなった対応

出典:IPA「『企業における営業秘密管理に関する実態調査2020』報告書について」(2021年3月18日)

このグラフより、情報漏洩確認後の企業側の対応として、「関係者へのヒアリング」は勿論ですが、多くの組織が「ログ等の確認」つまりモニタリングを重視していることが読み取れるでしょう。

「ログの確認」は情報漏洩の原因究明のためという意味合いもありますが、「内部不正をモニタリングすること」は、その行為自体が”不正行為の抑止力”となります。管理体制を社内に周知することで、不正行動の防止につながります。

以降では、内部不正モニタリングについて、エムオーテックス製品を活用したシステム面での3ポイントを、社内での実践事例を交えて詳しく説明します。

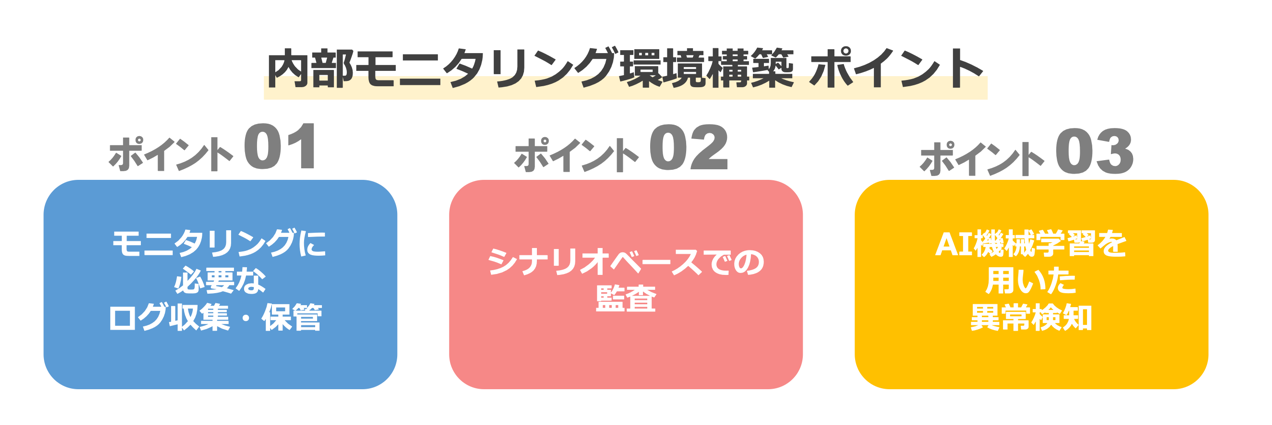

内部モニタリング環境構築のポイント

「内部不正対策」のモニタリング環境構築には、大きく3つのポイントが必要となります。

ポイント1「モニタリングに必要なログ収集・保管」

ポイント1は、調査に必要となるログを収集し、有事の際に確認できるよう長期間のログを保全しておくことです。

▼ログ保存の流れ

1:社内の情報資産を棚卸し

2:データの流出経路の確認

3:データの動きをとらえられるログソースを定義

4:遡り調査の必要期間を想定して必要期間各ログを保全

「ログを取得し指定期間保存しておく」言葉にするとシンプルですが、実際にこれを維持徹底するには、それなりの運用工数がかかります。データソースの数と容量をいかに絞り込めるかが、運用維持のポイントになります。

ポイント2「シナリオベースでの監査」

ポイント2では、ポイント1で収集したログを、データ流出シナリオベースで監査していきます。こちらはシナリオ数と粒度、監査レベルをどの程度に設定するかで抑止効果の大きさに比例し、管理難度も大きく変わってきます。

細かくシナリオを洗い出したとしても自社の管理リソースの限界もあるため、100%抜け漏れがない監査は不可能です。自社のリソースに合わせて、最大限効果を発揮できるシナリオと監査レベルを定義し、実施することが重要です。

ポイント3「 AI機械学習を用いた異常検知 」

ポイント3は、ポイント2と違う観点から、通常と異なる振る舞いからリスクを検知する仕組みとなります。

平時の振る舞いを元に学習し、通常とのズレからリスク検知していく型式のため、ポイント2 のようにシナリオを想定して能動的に監査する必要がなく、初期の設計や日々のメンテナンスも不要。そのためデータソースさえそろっていればすぐに実施可能です。シナリオや社内リソースに依存することなく、不正の兆候を検知することが可能なソリューションです。

このように「内部モニタリング環境構築の3ポイント」をご紹介しましたが、各ステップで紹介した対策は、相互が密接に絡み合ってきます。

例えば、ポイント1で取得したログに網羅性が欠けていた場合、ポイント2でのシナリオ・監査レベルも限定的となってしまいます。

ポイント3に関してAIが検知した「インシデントに関連する可能性のある振る舞い」を、正とみなすか?過検知か?をジャッジをする際も、ポイント1で収集したログデータが判断基準となります。

まとめると

ポイント1「少ないデータソースで網羅的に情報流出に関わるログを収集・保全」

ポイント2「クリティカルな流出シナリオに対し最低限の管理リソースで能動的に監査」

ポイント3「シナリオ外の不正な振る舞いをAIに検知させ、最小工数でAI判断の正否をジャッジ」

上記3つのポイントを意識して、実装していくことが重要となります。

エムオーテックスの内部不正モニタリングについて

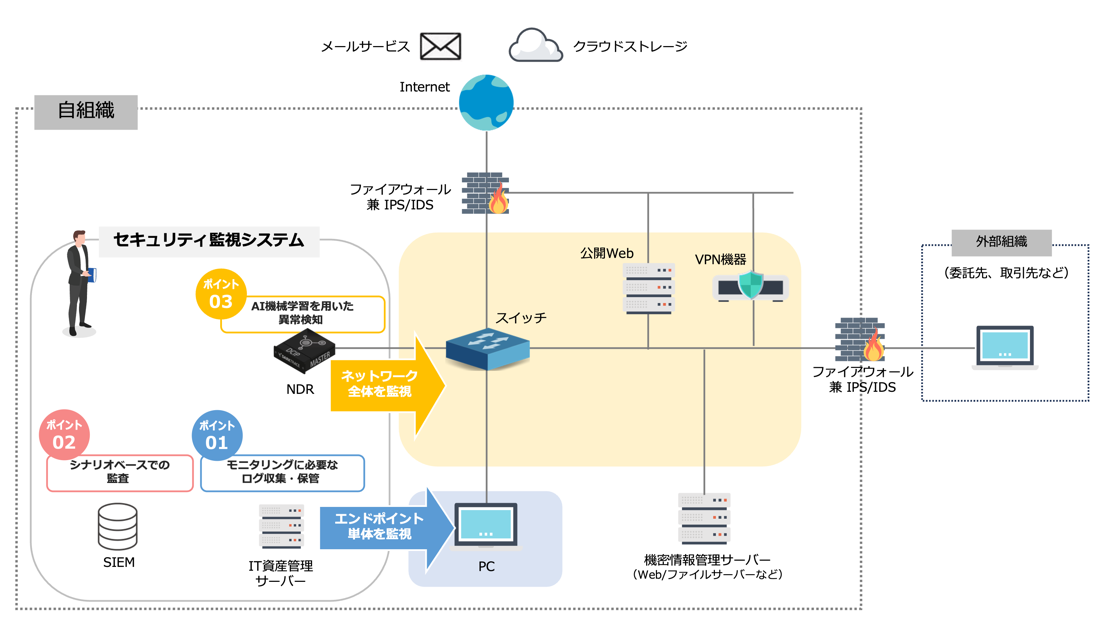

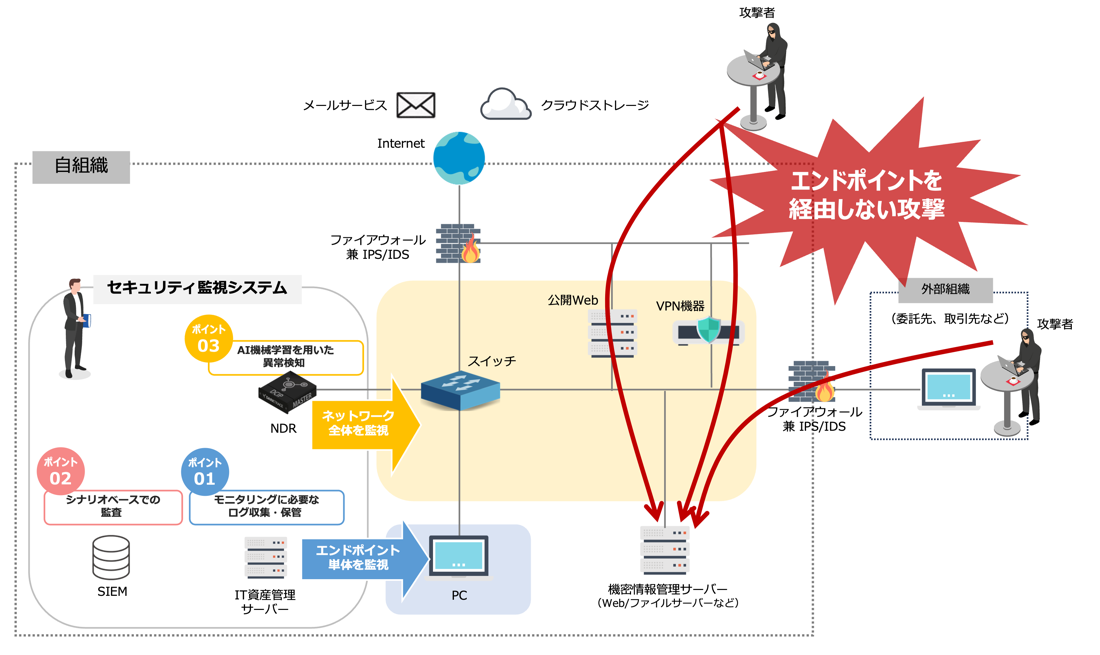

弊社では先程のポイントを意識し、下記のシステム構成で内部不正モニタリングを実施しています。

▼内部モニタリング環境構築の3ポイント

・ポイント1:「少ないデータソースで網羅的に情報流出に関わるログを収集・保全」

⇒「LANSCOPE エンドポイントマネージャー」で取得される「PC操作ログ」で、主な情報流出経路に関するログを収集。

・ポイント2:「クリティカルな流出シナリオに絞り最低限の管理リソースで能動的に監査」

⇒収集したログを情報分析基盤であるSplunkCloudに集約。「大量持ち出し」「退職者情報持ち出し」といったクリティカルなシナリオに絞って監査実施。Splunk上でシナリオ毎の監査用の各種ダッシュボードを自動生成。

・ポイント3:「シナリオ外の不正な振る舞いをAIに検知させ、最小工数でAI判断の正否をジャッジ」

⇒NDR製品「Darktrace」による自律判断により、通常と異なるネットワーク上の振る舞いからリスクを検知。Splunk上のPC操作ログからアラートの正否を判定。

ポイント毎に必要最低限の製品を活用し、管理リソースを最小限に絞って内部モニタリング環境を構築することが可能です。

ここからは、1~3のポイントの詳細についてご紹介していきます。

ポイント1『モニタリングに必要なログ収集・保管』

ポイント1では、弊社の「LANSCOPE エンドポイントマネージャー」を使用し、「網羅的に情報流出に関わるログを収集・保全」する手順をご説明します。

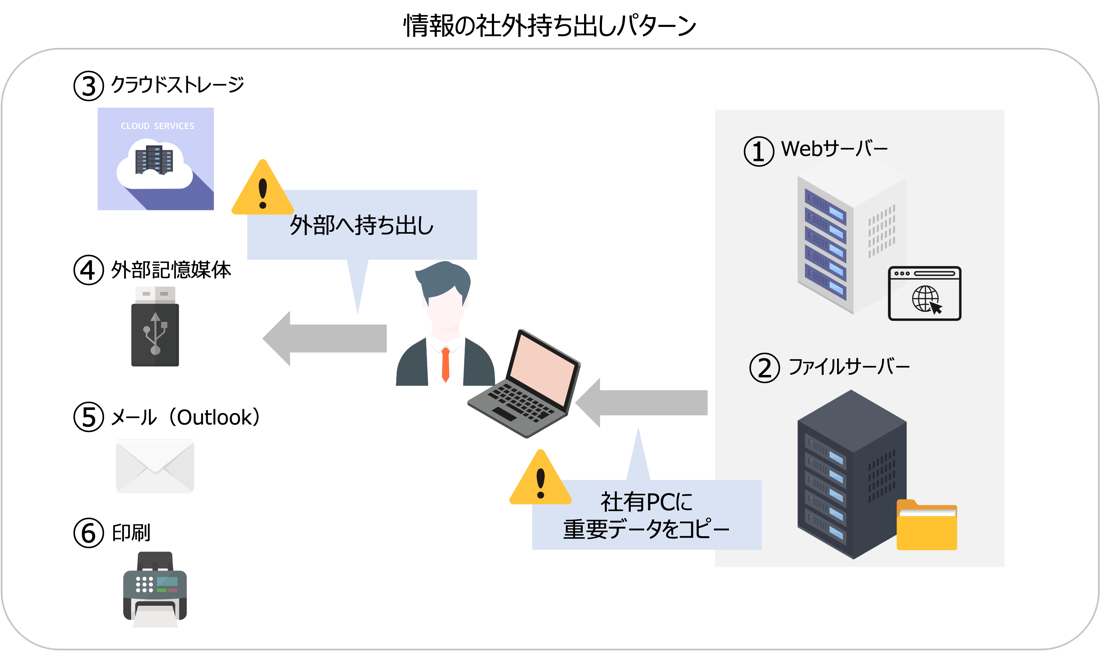

簡略化したものですが 、弊社は「情報の流出経路」について、下記の一般的なフローをモニタリングしています。

▼情報の社外持ち出しのパターン

1:ファイルサーバー等から重要データを自分のPCにコピー

2:複数経路での情報外部持ち出し

・オンラインストレージ等、外部Webサービスへのアップロード

・外部記憶媒体(USB機器・CDライティング等)

・メール(Outlook、Webメール)

・印刷

自社でお使いのシステムによってこの流出経路は変わってきますが、一般的なものは網羅されているかと思います。

持ち出し経路は複数あるため、各システムのログの収集・保全には、通常大きな工数が発生します。しかし、「LANSCOPE エンドポイントマネージャー」で取得可能なエンドポイントのPC操作ログであれば、広範囲の流出経路をカバーすることが可能です。

下記の表は、ある企業で「内部不正モニタリング基盤構築時に収集されたデータソース」をまとめたものです。

【内部不正対策モニタリング データソース例】

| No | 想定検知ルール | ログソース | 期待する効果 | LANSCOPEログソース | LANSCOPEログ詳細 |

|---|---|---|---|---|---|

| 1 | ファイル共有サービスへの接続 | ZScaler、クラウドサービス | ・会社が許可していないファイル共有サービス(DropBox や OneDrive など)への接続を可視化 | Webアクセスログ | ブラウザの操作ログ ・アクセス日時、アクセス時間 ・アクセス端末 ・アクセスユーザー ・アクセス先ウィンドウタイトル ・アクセス先URL |

| 2 | 大量のファイル送受信 | ZScaler、クラウドサービス | ・不正/正常に関わらず、ファイルをアップロードした、ダウンロードした挙動を時系列に可視化 ・大量のデータ転送(OSアップデートなど信頼された接続先を除く)を可視化 |

Webアクセスログ (アップロードログ) |

ブラウザのアップロード操作ログ ・アップロード日時 ・アップロード端末 ・アップロードユーザー ・アップロード先ウィンドウタイトル ・アップロード先URL ・アップロードファイル名 |

| 3 | 業務外サービスの利用 | ZScaler、クラウドサービス | ・個人アカウントなどでの業務外サービスの利用を可視化 | Webアクセスログ | ・アクセス日時、アクセス時間 ・アクセス端末 ・アクセスユーザー ・アクセス先ウィンドウタイトル ・アクセス先URL |

| 4 | 深夜・早朝帯の不審なアクセス | 認証ログ(Okta) | ・深夜早朝にアクセスする必要がない不審な挙動を可視化 | PC操作ログ | ・操作日時、稼働時間 ・操作端末 ・操作ユーザー ・利用アプリケーション ・ウィンドウタイトル |

| 5 | 不審なログイン試行 | 認証ログ(Okta) | ・複数回ログインに失敗した、複数のIDに跨りログインを試みた、頻繁にログインに失敗しているなどの状態を可視化 | ||

| 6 | USBメモリなどの接続 | 資産管理ツール | ・接続を試行した記録を可視化 | PC操作ログ (ファイル操作ログ) |

・デバイス接続・削除日時 ・デバイス名称取得 ・ファイル操作(コピー・移動・リネーム・削除) ファイルフルパス取得 |

| 7 | 許可されていないネットワーク (WiFi APなど)への接続 |

資産管理ツール | ・許可されていない公共ネットワークなどへの接続を可視化 | 通信デバイスログ | ・接続端末 ・接続ユーザー ・接続日時 ・接続元種別(Wifi、Bluetooth、有線等・・) ・接続元情報(SSID、BSSID) ・Wifi暗号化有無 |

| 8 | アプリケーションのインストール | 資産管理ツール | ・禁止されているものや望ましくないアプリケーションのインストールを可視化 | SW資産情報 | ・インストールSW名称 ・インストールバージョン情報 ・インストール端末 ※PC操作ログ(アプリ稼働時間) |

| 9 | メールの追跡 | メールログ | ・社外へのメールの添付ファイル送信を可視化 | メール送信ログ(Outlookのみ) Webアクセスログ(Webメール) |

・送信日時 ・送信端末 ・送信ユーザー ・宛先:TO、CC、BCC ・メール件名 ・添付ファイル名 |

| ・社外からの添付ファイルの受信 | |||||

| 10 | 大量の印刷 | プリンタ | ・大量の印刷を可視化 | プリントログ | ・印刷日時 ・印刷端末 ・印刷ユーザー ・出力プリンタ名、プリンタIP ・ドキュメント名 ・ページ数 |

ファイルサーバー、AD、プロキシ、Webアクセス関連、メール関連、印刷関連、CASBやSASEといった様々なシステム、クラウドサービスから情報集約されていますが、右2列に記載しているように「LANSCOPE エンドポイントマネージャー」で収集できるPC操作ログは、モニタリングに必要な広範囲をカバーすることが可能となります。

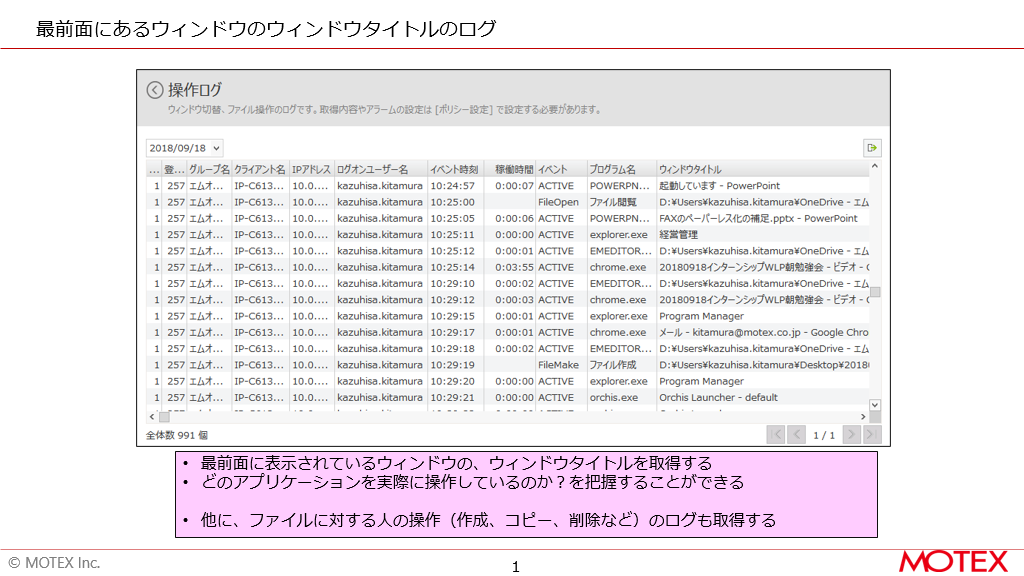

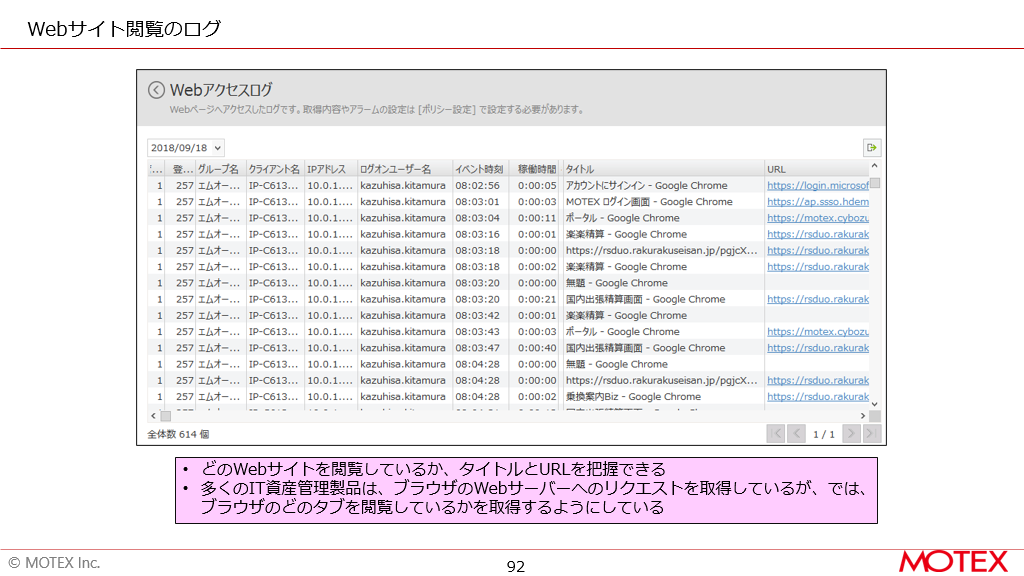

また、下記は「LANSCOPE エンドポイントマネージャー」が、エンドポイントで収集できる「PC操作ログ」のサンプルになります。

【LANSCOPE エンドポイントマネージャー PC操作ログサンプル】

例1:PC操作ログ

例2:Webアクセスログ

1つのデータソースで、以下のような「様々なユーザー操作の取得」が可能となります。

▼取得可能な操作ログ一覧

・操作日時

・操作端末

・操作ユーザー

・表示画面

・データ操作(エクスプローラ)

・ファイル作成

・ファイル名変更

・削除

・ファイルコピー/移動

・ファイル閲覧

・Webアップロード

・印刷

・メール添付

通常、多数のシステムログをログ基盤に取り込みモニタリングする場合、ユーザー操作を抽出するために、各ログ仕様を理解したうえでノイズを除外するチューニング作業が必要です。

すると膨大なログを取り込むログ基盤コストの課題や、取り込み後ノイズを除外するチューニングに大きな時間がかかり、メンテナンス工数も大きく膨むという問題が発生してしまいます。

この点、「LANSCOPE エンドポイントマネージャー」では「ログ収集モジュールが人の操作に絞り込んでログ生成する」ため、1クライアント 5MB /1日(目安)程度の容量で即時に分析へ使えるデータ収集が可能となります。

▼使いやすい「ログ検索」で、効率的な調査も可能に

「LANSCOPE エンドポイントマネージャー」では取得したPC操作ログを、様々な条件指定でログ検索することが可能です。

「特定ユーザーの情報持ち出し操作を抽出したい」といったケースでは、下記の流れでログを検索します。

1:「期間」を指定

2:「ログオンユーザー名」を入力

3:検索対象のログ選択

「アップロードアラーム」「オフラインデバイス書込みアラーム」「添付ファイル名アラーム」等

4:検索ボタン押下

▼ログ検索画面

・活用シーンに合わせたテンプレートから検索条件をセットし、必要な操作ログを簡単に抽出。

・検索条件をカスタマイズして、保存も可能。

・検索結果から 1Click でさらに前後 30分の操作ログを抽出可能。

「大手通信会社の子会社、元派遣社員が約900万件の顧客情報を不正流出した事件 」で紹介した事例では、元派遣社員がコールセンター業務の顧客データ保管サーバから、重要データを自分のノートPCにコピー後、USBメモリーで情報を持ち出していました。

こちらの事件を例にすると、任意の期間を指定後、上記画面の赤枠で囲っている「オフラインデバイス書き込みアラーム」にチェックを入れてログ検索を実施することで、USBメモリーのような外部記憶媒体への「書き込みファイル」、「行為者」を抽出することが可能です。今回の事件のように、「制御されているべき記憶媒体が実際は使えてしまっていた」というケースも珍しくないので、設定漏れの書き出しログ検知の意味でも定期的なログ調査をおすすめします。

その他ログの抽出方法に関してご不明点がございましたら、既存のお客様であれば弊社サポートサイトのサポートチャットで気軽にお問い合わせください。また、カスタマーサクセスチームによる「Webで気軽に相談サービス」もご用意していますので、詳細説明が必要な場合はご活用ください。

〇サポートサイトURL

https://tryweb2.motex.co.jp/support/login.php

※上記サポートサイトではチャットにてお気軽にお問合せいただくことができます。

〇Webで気軽に相談サービスURL

https://www.lanscope.jp/endpoint-manager/on-premises/support/user/regularfollow.html

このように「LANSCOPE エンドポイントマネージャー」であれば、単一のデータソースから情報流出経路の特定に必要なログ収集・保全を網羅的にカバーでき、さらに詳細な検索機能で「有事の際の遡り調査」も行えます。

IT資産管理ツールのPC操作ログを活用することにより、最小限の工数と期間で「ポイント1:少ないデータソースで網羅的に情報流出に関わるログを収集・保全」 の環境を実現することが可能です。

PC操作ログを徹底活用!

Splunk のデータアナライザーで実現する内部不正の可視化とは?

「退職者のデータ持ち出し」など過去の内部不正を

Splunkを使って効率的に把握・対策することが可能です。

ポイント2『シナリオベースでの監査』

ポイント2では、弊社のLANSCOPE エンドポイントマネージャーと「Splunk」を活用して、シナリオ毎の監査用ダッシュボードを作成し「最低限の管理リソースで能動的に監査」を行う手順をご説明します。

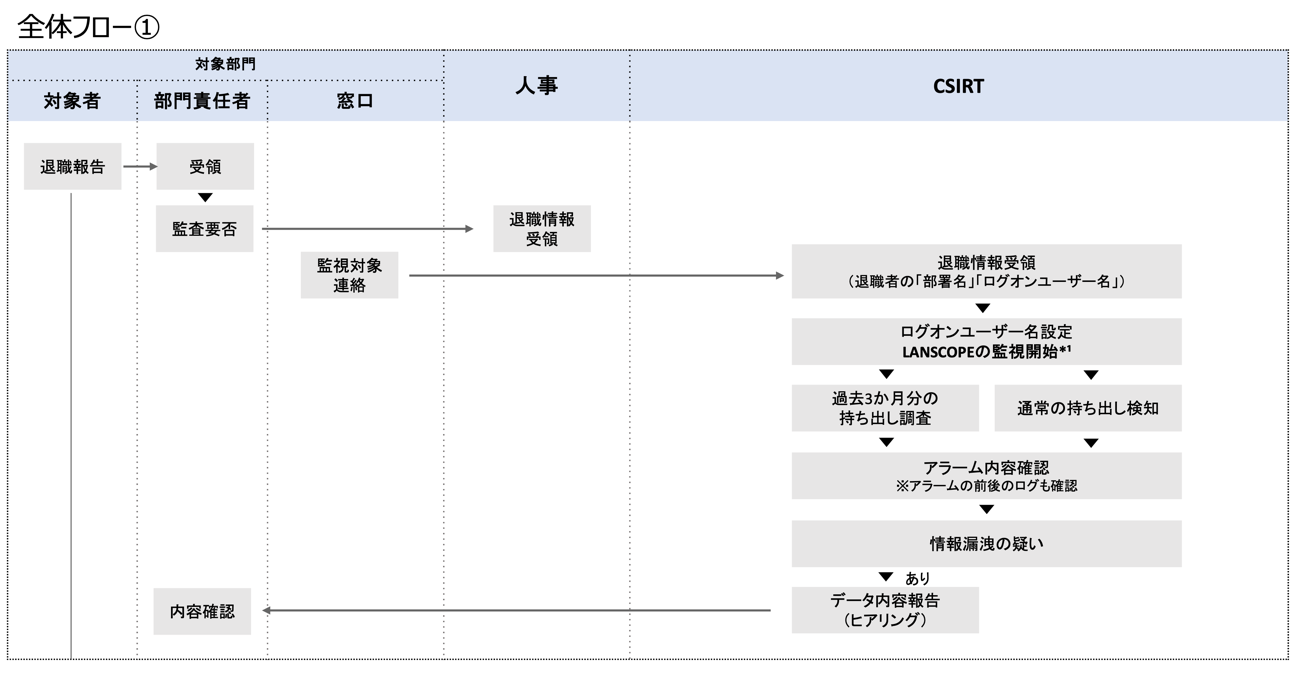

シナリオベースの監査のポイントは、前述したとおり「クリティカルな流出シナリオに絞り最低限の管理リソースで能動的に監査」を行うことです。弊社でもいくつかのシナリオを設定していますが、特に重要度の高い「退職者モニタリング」のシナリオを例としてご紹介します。

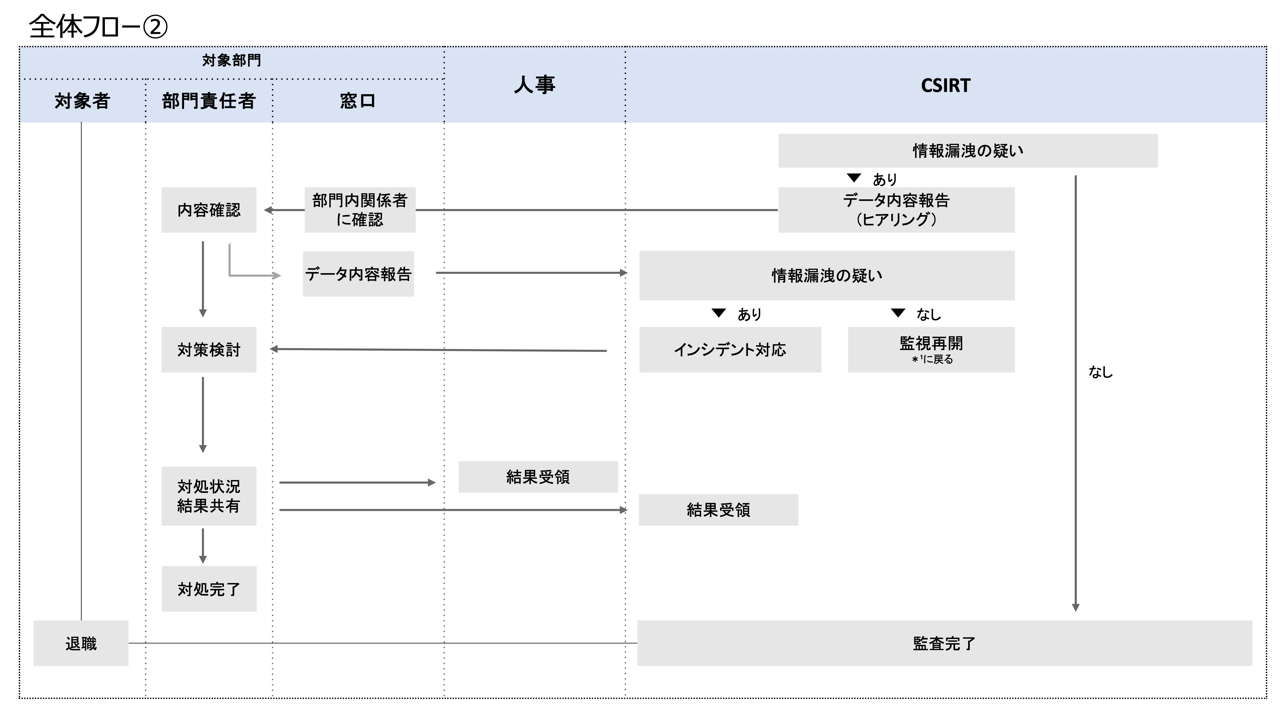

【エムオーテックスの退職者モニタリングフロー】

退職者による「内部情報の持ち出し」は、情報漏洩事件の要因として頻繁に発生する、特に重要度の高い課題です。

「退職者モニタリング」のシナリオでは、部門に退職連絡が入り、人事部門に共有されるタイミングで、弊社セキュリティチーム「CSIRT長」にも退職者情報が伝達。モニタリングスタッフに監査指示が下ります。

モニタリングスタッフは、大きく2つの対応を行います。

1:リアルタイム通知設定

※「LANSCOPE エンドポイントマネージャー」で対応

⇒退職判明から退職日当日までの「該当者の情報持ち出し操作」を、リアルタイムでアラート通知する設定を実施

2:過去のファイル情報持ち出し履歴を調査

※LANSCOPEデータアナライザー(Splunk連携)で対応

⇒最低3か月以上遡り、過去の情報持ち出しファイル、持ち出し経路、持ち出し先から不正操作有無を確認

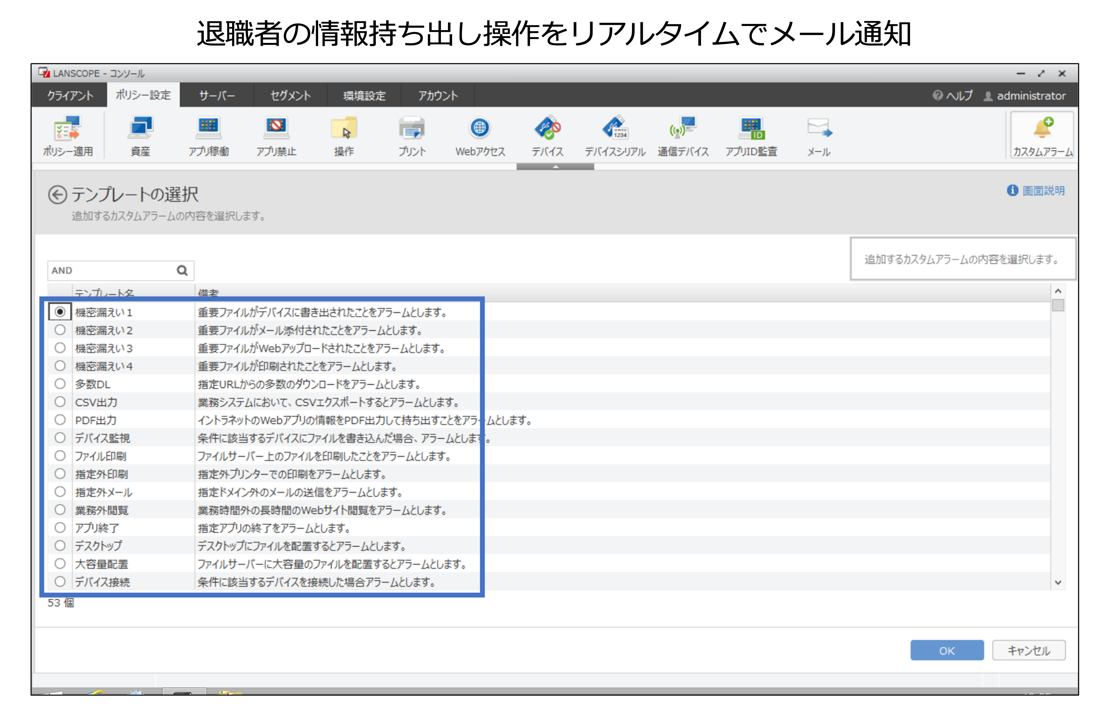

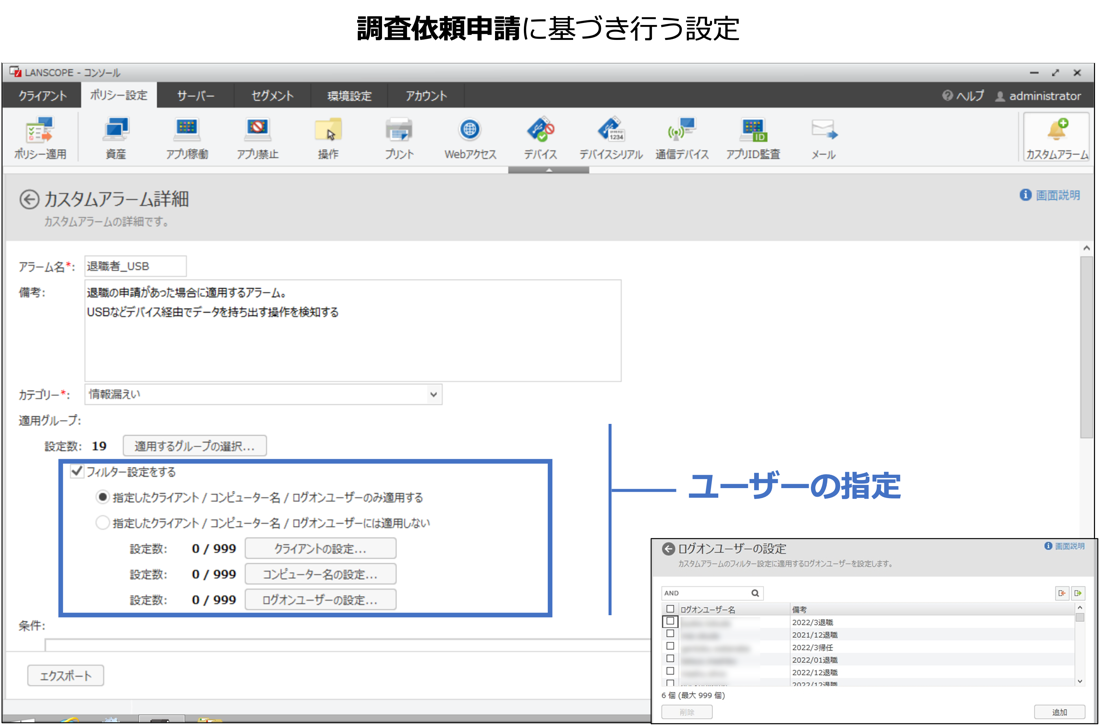

まず、1のリアルタイム通知設定は「LANSCOPE エンドポイントマネージャー」のアラーム通知機能で対応しています。

持ち出し操作に対応したアラームテンプレートが用意されており、ログオンユーザーを指定したアラーム設定が可能です。

▼持ち出しアラームのテンプレート

▼退職者のログオンユーザー(ユーザー情報)を登録

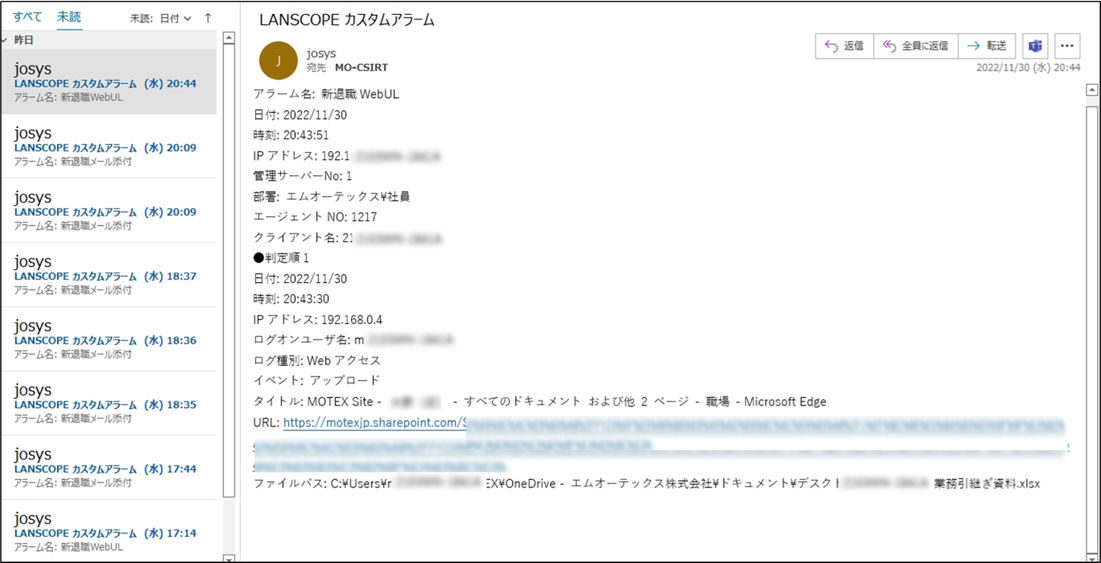

実際のオペレーションとしては対象者情報を受領後、ログオンユーザーを登録するのみで、その後は退職予定者が情報持ち出しを行うとリアルタイムにCSIRTグループアカウントにメール通知がされます。

面倒な工数が少なく、受動的な対応で監査していくことが可能です。

▼退職者の持ち出し操作発生時、リアルタイムでアラートメールを受信

2の「過去持ち出しデータの遡り」に関しては、データ量が多い上、単純な検索を何度も繰り返して各種データと突き合せる作業も膨大な工数がかかるため、工夫が必要となります。

弊社ではデータ分析基盤であるSplunkにPC操作ログを取り込み、「退職者モニタリング」をはじめ、いくつかのシナリオ調査専用のダッシュボードを作成して調査効率化を図っています。

【参考:LANSCOPE×Splunk内部不正対策ダッシュボード】

サンプル画面をもとに、主要ないくつかのダッシュボードをご紹介します。

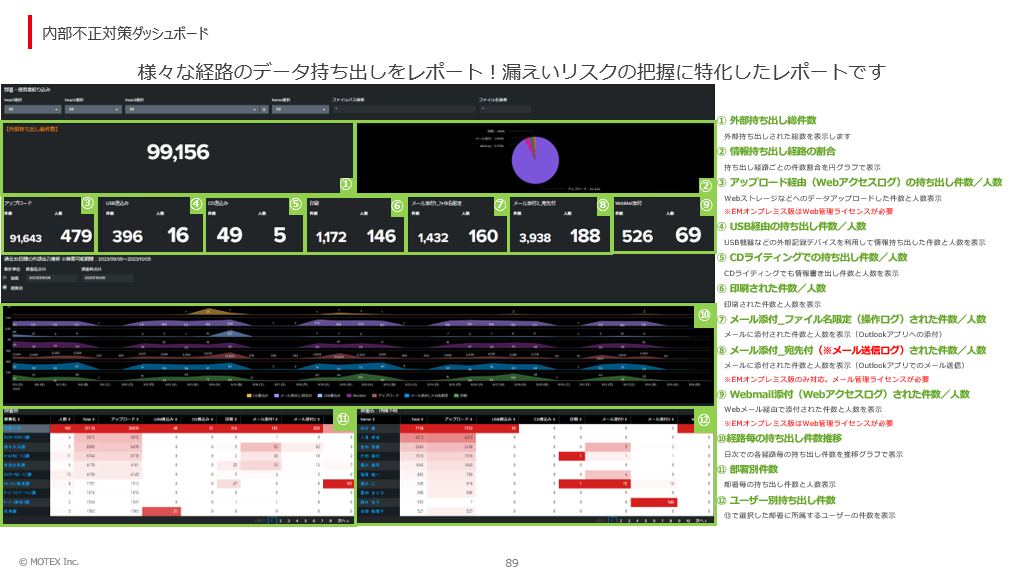

▼内部不正対策のダッシュボード

様々な経路のデータ持ち出しをサポート!漏洩リスクの把握に特化している

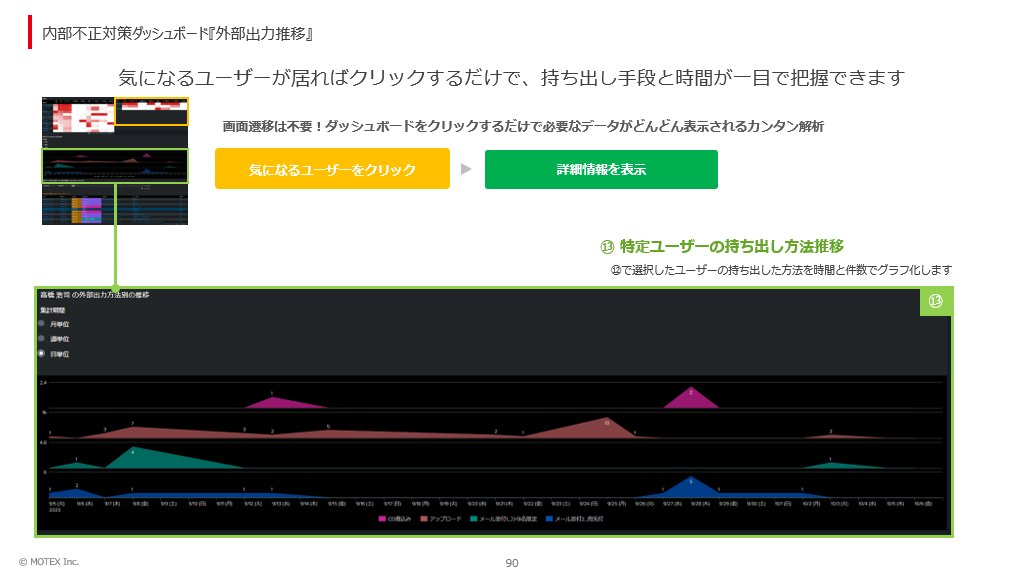

▼内部不正対策のダッシュボード「外部出力の推移」

気になるユーザーがいれば、クリックするだけで「持ち出し手段と時間」が把握できる

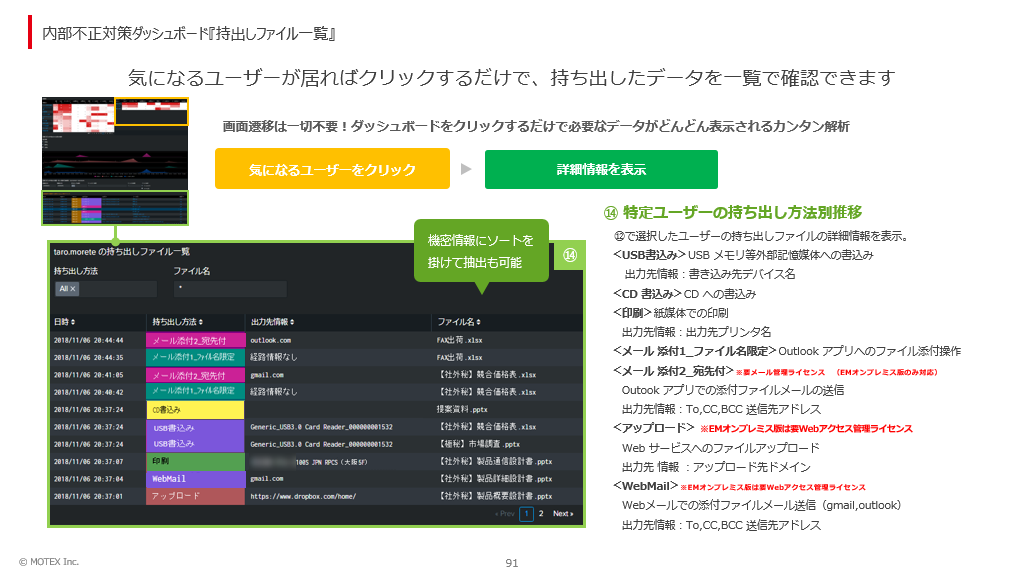

▼内部不正対策のダッシュボード「持ち出しファイル一覧」

気になるユーザーがいれば、クリックするだけで「持ち出し手段と時間」が把握できる

まず、トップ画面では指定した期間内の「社内から社外に持ち出されたファイルの件数」「持ち出し人数」が自動集計され、表示されます。持ち出し経路ごとのカウント、推移グラフが表示され、組織別の持ち出し件数ランキングも集計されます。こちらは全社集計だけでなく「組織単位」「ユーザー単位」等、自由に絞り込みも可能です。

ドリルダウンしていくことで、持ち出し件数順のユーザーランキングや詳細・持ち出し情報まで確認が可能。気になる持ち出し操作に関しては、1クリックで前後のPC操作にジャンプして、データを持ち出すまでの時系列に沿って「PC操作ログ」を閲覧・深堀調査を行うことができます。

「私用メールアカウントへのデータ転送」「深夜帯の情報持ち出し」「社内推奨オンラインストレージ外へのファイルアップロード」等、いくつかのシナリオに対応した調査画面を用意しており、最小工数で監査可能な環境を構築しています。

またポイント3に絡む内容ですが、後述する「Darktrace」のAIによる振る舞い検知時に正否判断をスムーズに実施するため、「AIアラームを起点とし、該当時間帯のPC操作ログを調査できる導線」も用意されています。

「Splunk×PC操作ログで作成したダッシュボード」は下記資料にまとまめております。

内部不正対策以外にもPC操作ログを活用した「インシデント調査」「労務管理」「SW脆弱性対応」といった様々なユースケースで活用できる、ダッシュボードを多数ご紹介しております。ぜひご確認ください。

PC操作ログを徹底活用!

Splunk のデータアナライザーで実現する内部不正の可視化とは?

「退職者のデータ持ち出し」など過去の内部不正を

Splunkを使って効率的に把握・対策することが可能です。

ポイント3『AI機械学習を用いた異常検知』

ポイント3では、弊社が取り扱うNDR製品「Darktrace」を活用し、「シナリオ外の不正な振る舞いをAIに検知させ、最小工数でSplunkによるアラートリスクを判定」する手順をご説明します。

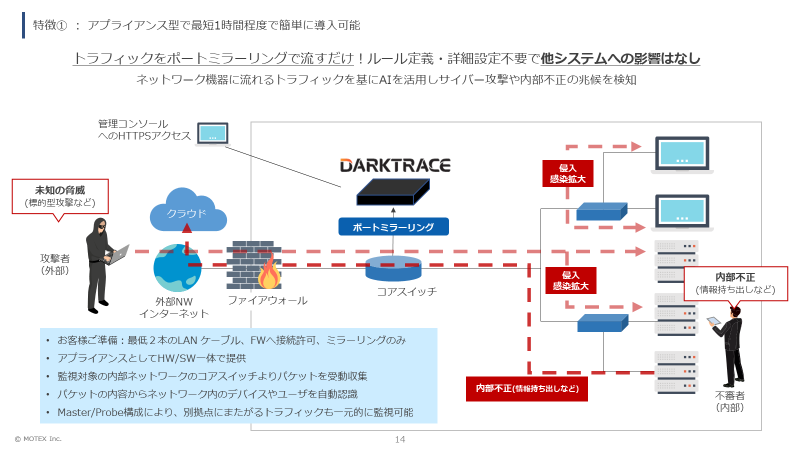

AI機械学習をあえてネットワーク型で構築

まず、弊社では AIで主にエンドポイントのログ分析を行うSIEM型ではなく、あえてネットワーク型のAI機械学習である、NDR製品「Darktrace」を採用しています。

理由は

①内部脅威(内部不正)加えて外部脅威も検知できるため

②多数の攻撃経路を網羅的に監視するため

です。ネットワークで監視するとカバー範囲を広くできるため、結果的にコストバランスが良くなります。

それぞれの理由について、簡単に説明します。

①内部脅威(内部不正)に加えて外部脅威も検知するため

そもそも企業が対応すべき脅威は内部不正だけではありません。むしろ冒頭で述べた通り、一般的には外部脅威の方が被害にあう可能性や頻度は高いと言えます。それ故、外部脅威・内部脅威両方に対応可能な、より多くの脅威に対し守備範囲が広いセキュリティ監視システムが必要となります。

サイバー攻撃や内部脅威(内部不正)は基本的にサーバーやネットワーク機器、パソコンなど複数の機器をネットワークを介して、段階的に進行していくため、「それぞの機器単体の点」だけでなく「機器全体の繋がり・経路面を面」でとらえることが有効です。

ネットワークの脅威検知ソリューションであるNDRは、以下の表からもわかるとおり、カバー範囲が広いことが特徴です。

▼2023年の「情報セキュリティ10大脅威」に、NDR「ダークトレース」が対応できる内容

②多数の攻撃経路を網羅的に監視するため

昨今のサイバー攻撃の「侵入経路」は多様化しており、エンドポイントセキュリティだけではどうしても対策できません。

例えば、以下のような攻撃になります。

・エンドポイントを経由しない攻撃(VPN機器経由、公開サーバー、取引先のネットワーク経由)

・そもそもエンドポイントのログが取得できない環境(野良PC、インストールできない機器)

ここで、NDR「Darktrace」について、簡単に説明します。

弊社は、前述のとおりNDR製品「Darktrace」を活用して自社環境をモニタリングしています。

英国ダークトレース社が開発したNDR製品「Darktrace」は、世界中で8,800社以上が採用している自己学習型AIネットワーク脅威検知ソリューションです。組織内のユーザーの通信パターンを学習・可視化し、異常な行動をリアルタイムで検知・遮断することができます。

「Darktrace」はアプライアンス型の機器で、コアスイッチに流れるトラフィックをポートミラーリングで流すだけで、ルール定義・詳細設定不要で他システムへの影響なく、導入できます。

そして、ネットワーク機器に流れるトラフィックを基にAIを活用し、サイバー攻撃や内部不正の兆候を検知します。

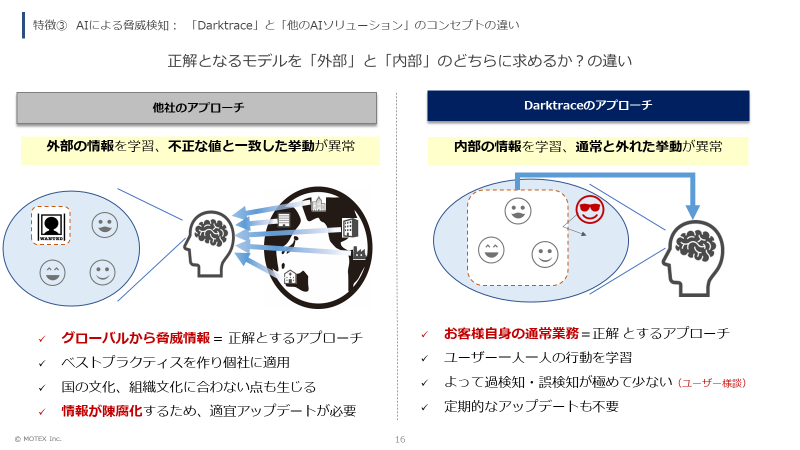

「Darktrace」のAI(機械学習)の仕組みは、他のセキュリティソリューションで一般的となっている外部の情報からモデルを作る方法(教師あり機械学習)ではなく、企業内部の情報からモデルを作る方法(教師なし機械学習)を採用しています。

教師なし機械学習は、ユーザ一一人ひとりの行動を学習することによって、通常と外れた業務を検出するため、多種多様な脅威の検知が可能となります。たとえ、正規の権限を有する担当者であっても不審な挙動をすれば、その兆候が捉えられてしまいます。

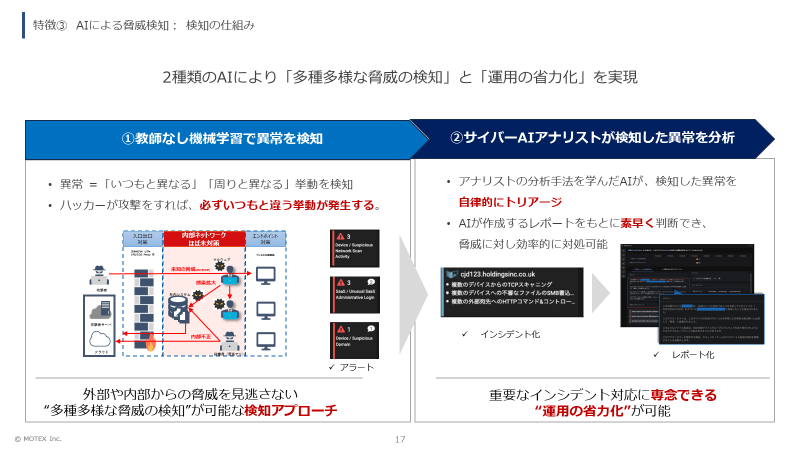

Darktraceは2種類のAIにより「多種多様な脅威の検出」と「運用の省力化」を両立

また多種多様な兆候を検知すれば、その分「アラートが多くなる」という悩ましい課題がありますが、「Darktrace」はサイバーAIアナリストというもう一つのAI機能により、この課題を解決しています。

アナリストの分析手法を学ばせたAIが、検知したアラートから自動的に重要なものだけを取り出して、レポートします。そのためセキュリティアナリストはアラートの精査ではなく、本来やるべきインシデント対応に専念できるようになります。

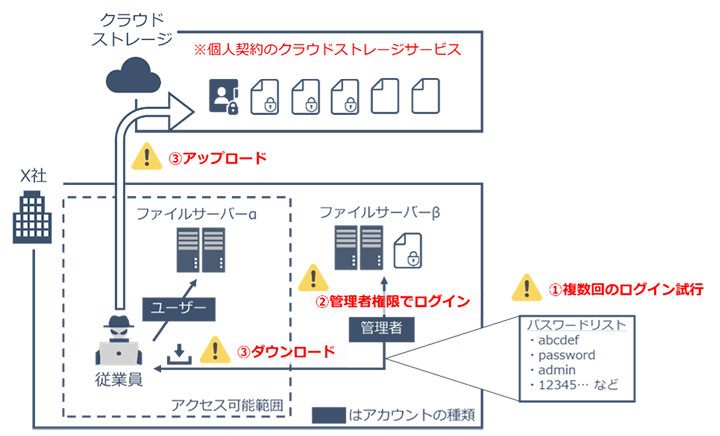

NDRによる内部脅威(内部不正)の検知事例

ここからは「Darktrace」による、内部不正の検知事例をみていきましょう。

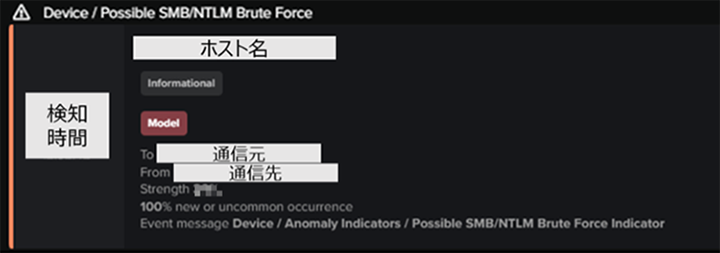

①複数回のログイン失敗

「ファイルサーバーに対し、短時間で複数回の認証通信が発生していた事例です。その認証の多くが失敗していることから、権限を持たないフォルダーへアクセスを試行している可能性がありました。

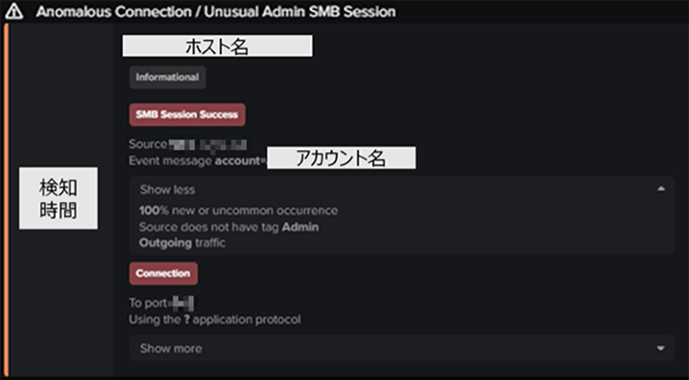

②稀な管理者権限での認証成功

普段は管理者権限を持つアカウントを使用しない端末から、管理者権限を用いてファイルサーバーのSMB認証に成功する通信が見られた事例です。「より強い権限のアカウントを使用し、機密情報にアクセスしようとしている可能性」が懸念されました。

SMB認証に成功するとファイルサーバーへアクセスが可能になり、ファイルへのアクセスには通信が発生します。通信が発生するため、NDR「Darktrace」から「どのファイルを読み込んだか」「編集したか」などを確認することができます。

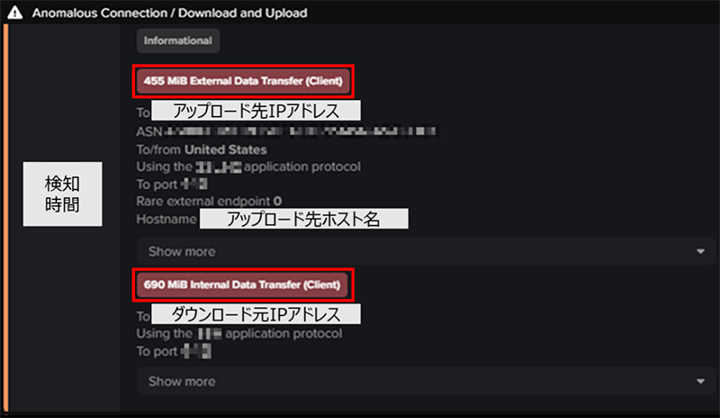

③業務資料の私的持ち出し

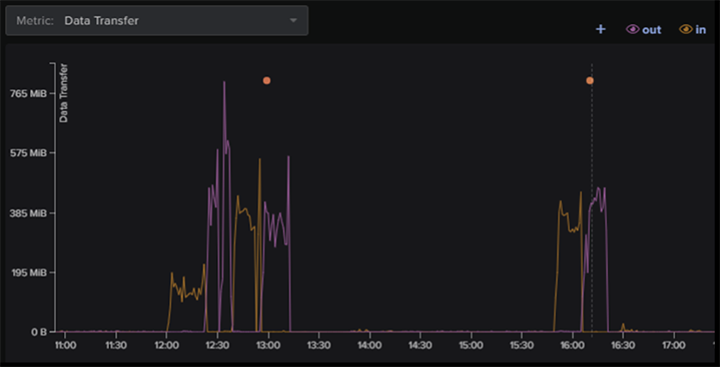

会社のファイルサーバーから700MB近い容量のデータをダウンロードした後に、個人向けのクラウドストレージサービスに対して、500MB近いデータをアップロードした通信を検知した事例です。

通信先は会社で利用が許可されていないクラウドストレージサービスでもあったため、社内ネットワークから通信が行われることは珍しく、「Darktrace」はこの通信を、リスクの高い行為と判断しました。

「データをアップロードしていた時間帯」は、グラフから簡単に確認することができます。また、ダウンロードとアップロードの通信は色で区別されます。

対象の時間帯の操作について、端末利用者へヒアリングすることや操作ログの確認で、どのファイルがアップロードされたかも特定することができます。

仮に「①不正ログイン」から「③私情でのファイル持ち出し」までの操作が一台の端末で行われた場合、ファイルサーバーへのログインを複数回試行して不正に権限の高いアカウントでログインした後に、大量のファイルを取得してクラウドサービスへアップロードしたことが想定されます。

NDRで全体像をとらえ、「LANSCOPE エンドポイントマネージャー」で詳細調査と証拠保全

本章で紹介したNDR「Darktrace」は、PC操作ログを取得する「LANSCOPE エンドポイントマネージャー」と掛け合わせることで、内部不正のより詳細な調査を行うことが可能です。

これまで見てきたように、NDR「Darktrace」のアラートにより、不正ログインやファイル持ち出しなど、ユーザーの一連の行為に気付くことができます。結果として、内部不正やサイバー攻撃の全体像をとらえ、早期に手を打つことが可能です。

このNDR「Darktrace」で得た情報を元に、前述した「LANSCOPE エンドポイントマネージャー」に保存してある豊富なログを詳細調査することで、「誰が」「どのデータを」「どうやって」操作したかの詳細と証跡までを短時間で掴むことができるのです。

最後に

本記事では、近年頻発する「内部不正による情報漏洩事故」への対策として有効な、内部モニタリング環境を構築する3つの要素(ポイント)について、解説いたしました。

▼内部モニタリング環境構築の3つのポイント

1.少ないデータソースで網羅的に情報流出に関わるログを収集・保全

⇒「LANSCOPE エンドポイントマネージャー」で取得される「PC操作ログ」で、主な情報流出経路に関するログを収集。

2.クリティカルな流出シナリオに絞り最低限の管理リソースで能動的に監査」

⇒収集したログを、情報分析基盤であるSplunkCloudに集約。「大量持ち出し」「退職者情報持ち出し」といったクリティカルなシナリオに絞って監査実施。Splunk上でシナリオ毎の監査用の各種ダッシュボードを自動生成。

3.シナリオ外の不正な振る舞いをAIに検知させ、最小工数でAI判断の正否をジャッジ

⇒NDR製品「Darktrace」による自律判断により、通常と異なるネットワーク上の振る舞いからリスクを検知。Splunk上のPC操作ログからアラートの正否を判定。

3製品は

・「LANSCOPE エンドポイントマネージャー」 × 「Splunk」

・「Darktrace」

と単体の導入でも内部不正対策として大きな効果を発揮しますが、掛け合わせることでさらに広範かつ詳細なインシデント調査・分析・課題の早期発見の実現が可能となります。

内部不正によるインシデント発生、情報漏洩事故はいまやすべての企業にとって、対策すべき課題といえます。ぜひ本記事も参考に社員が安心して就業できる、セキュリティの強固な環境構築に取り組んでいただければ幸いです。

記事でご紹介した「LANSCOPE エンドポイントマネージャー」×「Splunk」、「Darktrace」の詳しい機能や活用事例、導入メリットについては、下記資料をご活用ください。

PC操作ログを徹底活用!

Splunk のデータアナライザーで実現する内部不正の可視化とは?

「退職者のデータ持ち出し」など過去の内部不正を

Splunkを使って効率的に把握・対策することが可能です。

おすすめ記事