目 次

近年、医療機関を狙ったサイバー攻撃が国内外で急増しています。

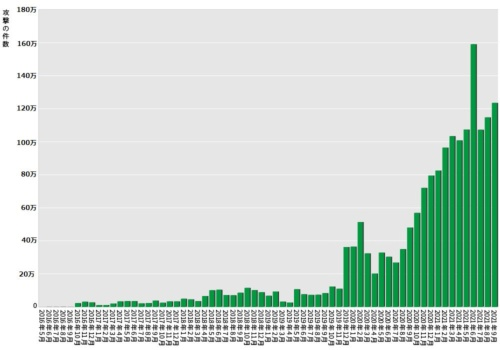

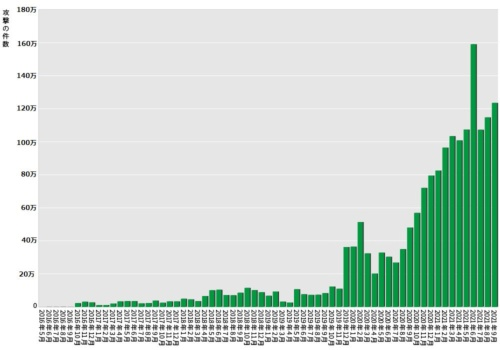

たとえば「国立国際医療研究センター(NCGM)」の報告では、NCGMへのサイバー攻撃全体の件数が、2019年が月間平均が約10万件だったのに対し、2021年9月には月間約120万件に。攻撃件数が、2年間で約12倍に急増した計算です。

出典:日経クロステック|医療逼迫に拍車かけるか、医療機関へのサイバー被害が急増

病院が狙われやすい背景には、以下のような理由が挙げられます。

- 1.資金力があるため

- 2.患者の個人情報や医療情報など、価値ある情報資産を多数保有していため

- 3.外部機器や業者とネットワークを共有していることが多く、脆弱性を突かれやすいため

- 4.セキュリティ対策に十分な予算や人材を確保できていないため

実際にサイバー攻撃を受けた病院では、電子カルテが使えなくなり診療が停止、救急受け入れの中止など、医療現場に重大な影響が出るケースも後を絶ちません。

この記事では、医療機関が狙われる理由や被害事例、取り組むべき対策などを解説します。

「病院が取り組むべきサイバー攻撃対策」について知りたい方は、こちらからお読みください。

▼この記事を要約すると

- 医療・福祉分野における「ランサムウェア」の被害件数は右肩上がりで上昇しており、さらに国立国際医療研究センター(NCGM)へ向けたサイバー攻撃件数は、2021年以降毎月約100万件へ増加している

- 病院や医療機関がサイバー攻撃の標的になりやすい理由としては、「資金力がある」「個人情報など、価値ある情報資産を多数保有している」「外部機器や業者とネットワークを共有していることが多く、脆弱性を突かれやすい」「セキュリティ対策に十分な予算や人材を確保できていない」などがあげられる

- 病院・医療機関でとくに警戒したいサイバー攻撃の手口として、「ランサムウェア攻撃」「サプライチェーン攻撃」「標的型攻撃メール」などがある

また、以下の資料では厚生労働省が医療機関へと提唱する「ゼロトラストネットワーク型」に適した、知っておくべき新たなセキュリティ対策についてまとめています。

ぜひご活用ください。

病院・医療分野のサイバー攻撃は増加傾向に

結論からお伝えすると、病院をはじめとする医療機関へのサイバー攻撃被害は、2020年以降から現在まで、増加傾向にあります。

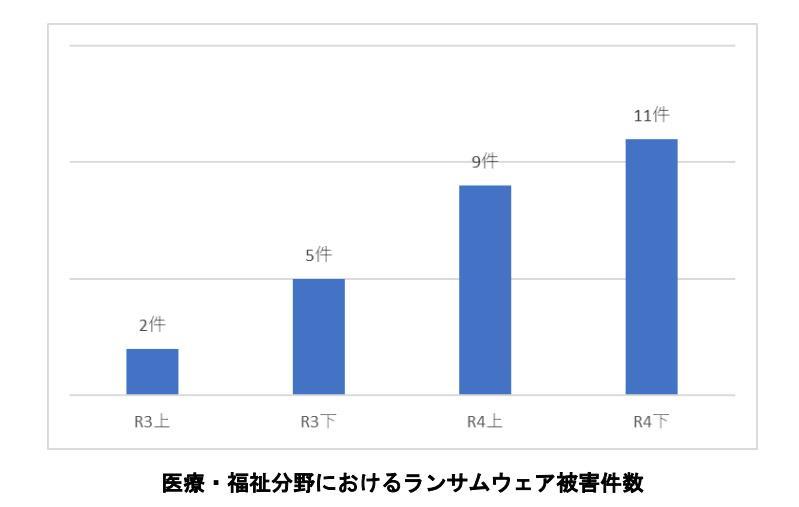

実際、警察庁が2023年度に報告した医療・福祉分野における「ランサムウェア」の被害件数によると、2021年から2022年下期にかけて、その件数が右肩上がりで上昇していることがわかります。

出典:警察庁サイバー警察局「サイバー事案の被害の潜在化防止に向けた検討会報告書 2023」(令和5年3月)

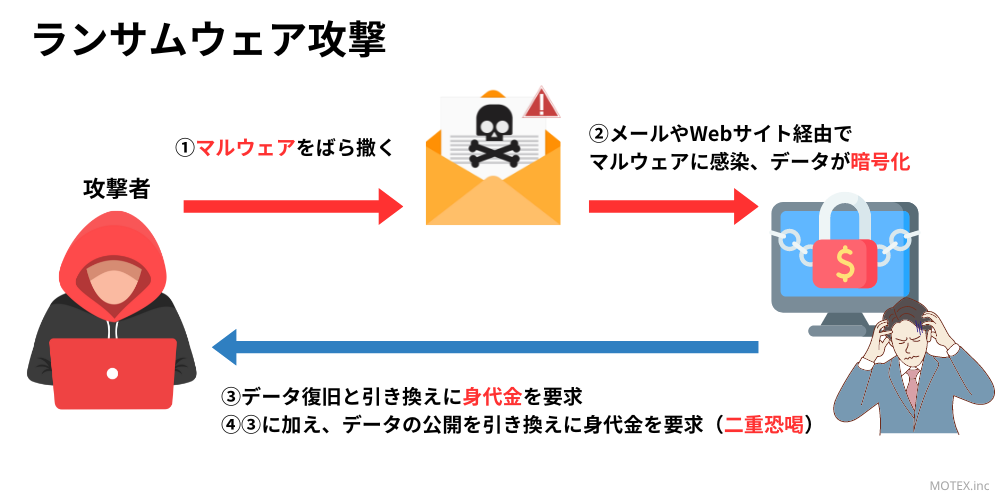

ランサムウェア攻撃は、医療機関や銀行・大手企業をターゲットに仕掛けられる、近年の代表的なサイバー攻撃です。病院や企業のパソコンやサーバー内のデータを暗号化し、復元する対価として、高額な身代金を要求するのがランサムウェアの犯行の特徴です。

医療現場がランサムウェア攻撃を受けると、電子カルテシステムのダウンや、顧客データの暗号化といった被害が発生し、患者の治療や受け入れが出来なくなってしまうといった弊害が起こります。また、場合によってはランサムウェアにより盗まれた患者や従業員の個人情報が、ばらまきの被害にあい漏洩する、といったリスクもあります。

さらに、国立国際医療研究センター(NCGM)によると、NCGMへ向けたサイバー攻撃件数は、2019年が月間平均10万件程度だったのに対し、2021年以降は毎月約100万件へ増加、2年間で約12倍まで件数が増えていることが報告されています。

出典:日経クロステック|医療逼迫に拍車かけるか、医療機関へのサイバー被害が急増

医療現場を狙うサイバー犯罪が急激に増え続けている今、病院や医療機関がサイバー攻撃への対策を行うことは、必須の課題となっています。

なぜ病院はサイバー攻撃の標的となりやすいのか

病院や医療機関がサイバー攻撃の「標的」となりやすい理由には、次のような点があげられます。

- 1.資金力があるため

- 2.患者の個人情報や医療情報など、価値ある情報資産を多数保有していため

- 3.外部機器や業者とネットワークを共有していることが多く、脆弱性を突かれやすいため

- 4.セキュリティ対策に十分な予算や人材を確保できていないため

攻撃のターゲットとなりやすい理由の1つに、収益性の高い多くの個人情報を病院が保有していることがあげられます。

- ・患者の個人情報や電子カルテ

- ・健康保険証番号

- ・クレジットカード番号

- ・診療や手術歴など医療に関する情報

などは、攻撃者が不正利用を働くほか、ダークウェブにて高値で取引されるケースも少なくありません。

また、診療業務が優先される医療現場では、どうしてもセキュリティへの対策に十分な予算や人材が確保できないという実態があります。結果的に、セキュリティの脆弱な古いシステムが残存していたり、就業者のセキュリティ意識が不足していたり、といった実態があります。

さらに病院や医療機関では外部機器や業者とネットワークを共有するシーンも多く、ネットワークを連携した外部からの攻撃(サプライチェーン攻撃)を受けやすいという特徴もあります。

このように「セキュリティ面の脆弱性」を抱えながらも、身代金の支払いに応じられる資金力と、価値ある情報資産(個人情報)を保有している特性から、病院は攻撃者にとって「格好のターゲット」となりやすいのです。

病院におけるサイバー攻撃対策の課題

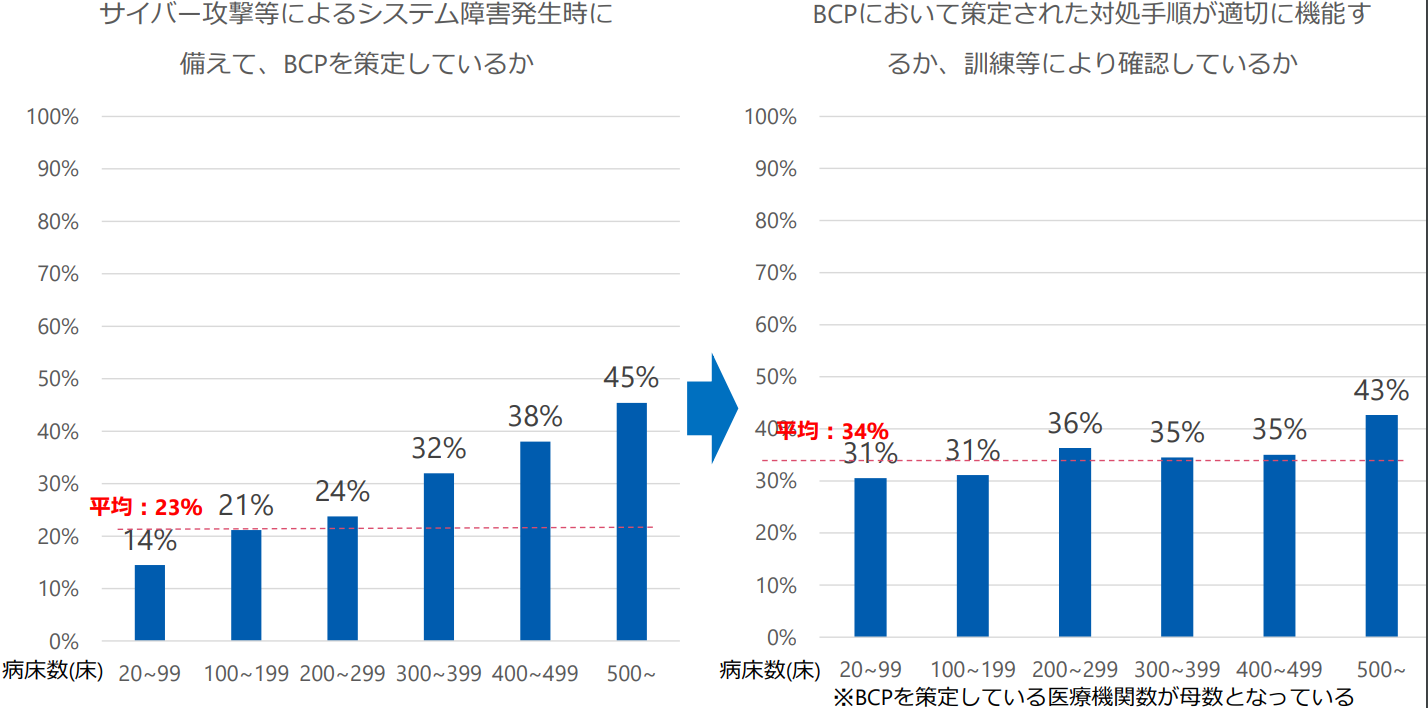

厚生労働省が2023年5月に発表した調査結果によって、病院におけるサイバー攻撃対策の課題が浮き彫りになりました。

▼病院におけるサイバー攻撃対策の課題

- 1.BCP(事業継続計画)を策定している医療機関の割合が低い

- 2.オフラインでのバックアップデータの作成が進んでいない

- 3.インシデントを早期に検知するためのログ確認・通信の監視などの実施率が低い

BCP(事業継続計画)を策定している医療機関の割合が低い

サイバー攻撃等によるシステム障害発生時に備えて、BCP(事業継続計画)を策定している医療機関の割合は、大規模な病院でも5割に届いていないことが明らかになりました。

出典:厚生労働省|「病院における医療情報システムのサイバーセキュリティ対策に係る調査」の結果について(病床別分析結果)(2023年5月24日)

※BCP…有事の際でも事業を継続できるよう、あらかじめ緊急時の対応手順などを計画したもの。

また、BCPを策定している医療機関のうち、適切に機能するか訓練を行っている割合は3割前後でした。

BCPはリスクマネジメントにおいて必要不可欠ですが、策定することがゴールではありません。

適切に機能させるためには、PDCAを回しながら常に改善することが求められます。

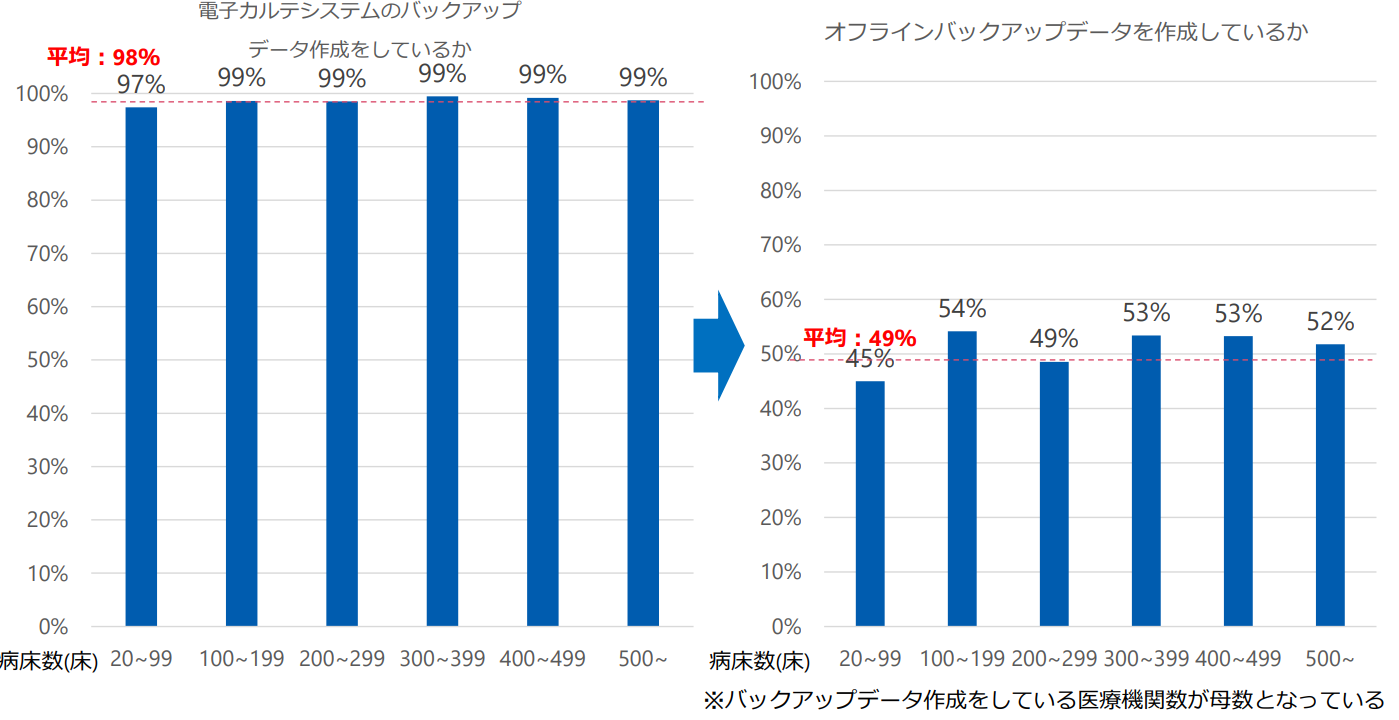

オフラインでのバックアップデータの作成が進んでいない

電子カルテのバックアップは、大規模・小規模問わず行われていますが、推奨されている「オフラインでのバックアップデータの作成」は5割前後に留まっています。

出典:厚生労働省|「病院における医療情報システムのサイバーセキュリティ対策に係る調査」の結果について(病床別分析結果)(2023年5月24日)

ランサムウェアに感染した場合、感染端末と同一ネットワーク上にバックアップデータを保存していると、バックアップデータも暗号化されてしまいます。

そのため、バックアップデータは複数用意したうえで、必ず一つはネットワークに接続していない環境に保存するようにしましょう。

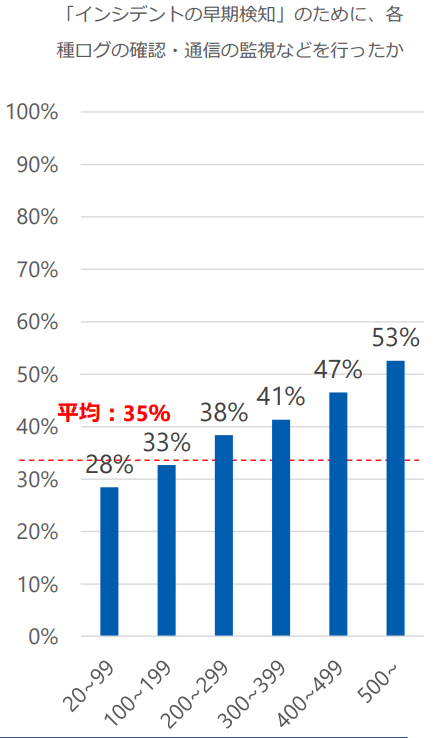

インシデントを早期に検知するためのログ確認・通信の監視などの実施率が低い

インシデントの早期検知のために、各種ログの確認・通信の監視などを行った医療機関の割合は、大規模な病院であっても5割程度に留まっています。

出典:厚生労働省|「病院における医療情報システムのサイバーセキュリティ対策に係る調査」の結果について(病床別分析結果)(2023年5月24日)

ログの確認・通信の監視は、インシデント発生時に影響範囲の特定や原因の究明にも役立つため、大規模・小規模問わず実施が求められます。

病院・医療機関が警戒すべき、サイバー攻撃の手口3選

病院・医療機関でとくに警戒したい「サイバー攻撃の手口」として、以下の3種類が挙げられるでしょう。

- 1.ランサムウェア攻撃

- 2.サプライチェーン攻撃

- 3.標的型攻撃メール

「ランサムウェア」「サプライチェーン攻撃」「標的型攻撃」はいずれも、2024年度の「情報セキュリティ10大脅威<組織編>」にて5位以内にランクインした、今最も注目されているサイバー犯罪です。

| 順位 | 組織 | 前年順位 |

|---|---|---|

| 1位 | ランサムウェアによる被害 | 1位 |

| 2位 | サプライチェーンの弱点を悪用した攻撃 | 2位 |

| 3位 | 内部不正による情報漏えい | 4位 |

| 4位 | 標的型攻撃による機密情報の窃取 | 3位 |

| 5位 | 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃) | 6位 |

| 6位 | 不注意による情報漏えい等の被害 | 9位 |

| 7位 | 脆弱性対策情報の公開に伴う悪用増加 | 8位 |

| 8位 | ビジネスメール詐欺による金銭被害 | 7位 |

| 9位 | テレワーク等のニューノーマルな働き方を狙った攻撃 | 5位 |

| 10位 | 犯罪のビジネス化(アンダーグラウンドサービス) | 10位 |

※情報セキュリティ10大脅威とは…前年度に社会的影響が大きかったセキュリティ事案を、独立法人情報処理推進機構「IPA」と、セキュリティの専門家200名が選出したランキング。

3種類のサイバー攻撃について、その内容や特徴を紹介します。

1.ランサムウェア攻撃

ランサムウェアとは、「ランサム(Ransom=身代金)」と「ウェア(Software)」をつなげた造語であり、コンピュータに悪事を働くソフトウェア「マルウェア」に該当します。医療機関の所有する電子カルテやサーバ内のデータを暗号化し、データの復元を条件に、高額な金銭を要求します。

また、新たな手口として、病院の所持するデータを盗み取り「身代金を支払わなければ、このデータを公開する」と脅迫する「二重恐喝(ダブルエクストーション)」も確認されています。

病院や医療機関がランサムウェア被害にあうと、診療や手術ができなくなったり、会計業務ができなくなったりし、結果的に業務停止に陥るケースも少なくありません。実際、海外ではランサムウェアの影響で患者の受け入れができず、結果的に命を救えなかったという悲しい事件も発生しました。

ランサムウェアの感染を防ぐためには、不審なメールやURLを開かないことや、ソフトウェア/OSの小まめなアップデート、強力なセキュリティソリューションの導入といった対策が必要です。

ランサムウェア攻撃の詳しい感染経路や対策については、以下の記事もおすすめです。

2.サプライチェーン攻撃

サプライチェーン攻撃とは、標的となる病院や企業に直接攻撃するのではなく、セキュリティの手薄な関連会社や取引先企業を通じて、不正アクセスを試みるサイバー攻撃を指します。

大規模な医療機関から機密情報を盗んだり、身代金を要求したりするため、まずはセキュリティの脆弱な子会社や取引先に攻撃を仕掛け、踏み台として利用します。

実際、2022年10月には大阪の800床の総合病院にて、「病院食を供給するパートナー企業」を経由した、大規模なサプライチェーン攻撃が発生しています。給食事業者の所持するVPN機器の脆弱性を狙って病院内のサーバーへ侵入し、電子カルテや輸血・投薬システムを停止に追い込みました。

サプライチェーン攻撃を防ぐためには組織内のセキュリティ対策を行うと同時に、子会社やパートナー企業に対してもセキュリティへの注意喚起(VPNの脆弱性を放置しない、認証を強化する等)を行い、グループ全体でセキュリティ体制の強化に取り組む必要があります。

3.標的型攻撃メール

標的型攻撃メールとは、マルウェアを仕込んだファイルや不正なサイトに誘導するURLをメールで送りつけ、それらを受信者に開かせることでマルウェアに感染させるサイバー攻撃です。

攻撃者は攻撃の成功率を上げるために、身近なパートナー企業や取引先を装ってメールを送ってきます。

昨今の標的型攻撃は、従来の不特定多数に向けた攻撃とは異なり、資金力のある病院や大手企業へターゲット(標的)を絞り、計画的かつ巧妙な犯行を行うという特徴があります。病院ではメールを使ったやり取りが頻繁に行われ、医師や看護師が誤って「標的型攻撃メールを開封」してしまうリスクも少なくありません。

「病院のサイバー攻撃の事例」にて後述する「2020年8月 徳島で発生した事件」も、標的型攻撃メールを使った犯行でした。

標的型攻撃メールへの対策としては、不審なメールを除外したり警告文を表示したりできる「フィルタリング機能」を実装することや、ランサムウェア等の侵入をブロックする「 アンチウイルスソフトの」導入といった手段が有効です。

また、「信頼できないURLやファイルを安易に開かない」「知らない送り主からのメールは削除する」など、従業員への注意喚起・教育活動も積極的に行うと良いでしょう。

病院がサイバー攻撃を受けると、どんな被害が発生する?

病院などの医療機関がサイバー攻撃を受けると、次のような被害リスクの可能性があります。

- 1.患者の個人情報や医療情報が漏洩する

- 2.システムがダウンし、診療や治療が遅延・中止される

- 3.金銭的な損失が発生する

1.患者の個人情報・病院の機密情報が漏洩する

病院がサイバー攻撃を受けると、患者や職員の個人情報や機密情報が漏洩する可能性があります。

病院のシステムには、患者の治療に関わるセンシティブな個人情報から、健康保険証の番号・クレジットカード情報などが多数登録されています。これらの情報は攻撃者にとって「身代金を要求する手段」として非常に価値が高く、しばしば攻撃者に悪用されてしまいます。

また、仮に病院側が身代金を支払った場合でも、個人情報を漏らされたり、ダークマーケット等で売買されたりするリスクがあります。個人情報の漏洩は損害賠償問題に発展する、あるいは病院の社会的な信頼を失墜することにも繋がりかねません。

2.システムがダウンし、診療や治療が遅延・中止される

病院がサイバー攻撃の被害にあうと、コンピューターシステムが機能停止し、診療や手術を行えなくなる可能性があります。

病院では電子カルテや医療機器、会計システム、輸血・投薬システムといった数多くのシステムを利用しているため、万一ネットワークに不正アクセスされシステムが十分に機能しなくなると、サービス提供そのものが停止してしまいます。

▼ランサムウェアにより病院システムが停止した場合の被害例

- 電子カルテが見られず、患者の診断や治療に必要な情報がわからない。

- 医療機器が操作できなくなり、検査や手術ができない。

- 会計・予約システムが動かず、受付や精算ができない。

- 輸血・投薬システムが停止し、患者に必要な血液や薬品が届かない。

- 患者や家族との連絡が取れなくなり、緊急時の対応ができない。

サイバー攻撃の影響で患者の病歴や服薬歴が見られなくなれば、適切な処置に必要な判断が難しくなり、患者の健康や命を危険にさらしてしまう可能性も否めません。人の命を預かる機関として、病院はとりわけセキュリティ対策の十分な見直しと対策を行うことが必要です。

3.金銭的な損失が発生する

病院や医療機関がサイバー攻撃を受けると、「金銭的」にも大きな損失を受ける可能性があります。

実際、2022年にランサムウェア攻撃を受けた総合病院では、障害で停止したシステムの復旧や診療停止等に伴う被害額として、10億円以上の損失を受けたと公表しています。

また先述の通り、ランサムウェア攻撃を仕掛けられた場合は、データの復旧と引き換えに多額の身代金を要求されるでしょう。

基本的に身代金の請求に応じるべきではありませんが、2020年に国内企業を対象に行われた調査の結果、ランサムウェア攻撃を受け、身代金の支払いに応じた企業の「支払い額平均」は、117万ドル(約1億2300万円)にのぼると言われています。

このようにサイバー攻撃を受けることで金銭的な損失を被り、病院の経営自体が大きな打撃を受けることは間違いありません。日常から綿密なサイバー攻撃対策を行うことは、病院自体の経営を守る意味でも必要不可欠です。

病院が狙われたサイバー攻撃の被害事例

ここでは、国内の病院における有名なサイバー攻撃の被害事例を2件、最新の被害事例を3件を紹介します。

1.徳島県の公立病院がランサムウェアに感染した事例

| 被害にあった病院 | 徳島県の公立病院 |

|---|---|

| 攻撃の手口 | ランサムウェア攻撃 |

| 被害内容 | 電子カルテ閲覧不能、会計システムが使えないなど |

徳島県の公立病院がロシア拠点のハッカー犯罪集団「Lockbit」より、ランサムウェア攻撃の被害にあった事例です。病院は電子カルテシステムや会計システムなどが閲覧できなくなり、約2か月間の業務停止に追い込まれました。

今回、ランサムウェアに感染した原因としては、病院が導入するVPN(仮想プライベートネットワーク)の脆弱性が悪用された可能性が高いとのことです(VPN装置の管理者情報が、ダークウェブで公開されていた)。

また同院では、短く単純なパスワードを使用したり、サポート切れのWindows7を利用するなど、十分なセキュリティ対策がなされていない状態で、運営が行われていました。院内にはIT担当者が1名しかおらず、病院のセキュリティパートナーであるベンダーの支援も、スキル面や知識面が不足しており不十分だったとのことです。

病院側は「Lockbit」の身代金要求に最後まで応じなかったものの、病院から調査を依頼された「修復会社」が、約300万円を払い、犯罪者集団から秘密鍵を入手したと言われています(病院がB社に支払った金額は7,000万円)。

ただし、病院側が迅速なインシデント対応に取り組み、警察本部・公的機関との連携に努めたことで、2022年1月より電子カルテシステムのデータを復元し、無事に通常診療を再開しました。

2.大阪の総合病院がランサムウェア感染した事例

| 被害にあった病院 | 大阪府立の総合病院 |

|---|---|

| 攻撃の手口 | ランサムウェア感染・サプライチェーン攻撃 |

| 被害内容 | 新規外来患者受入一時停止 緊急性の低い入院患者を一時退院や転院 |

病床数800以上を誇る大阪府立の総合病院で、ランサムウェア感染の被害が発生しました。

電子カルテの不具合が発生し、保守事業者が調査にあたったところ「すべてのファイルは暗号化された」「復元したければビットコインで身代金を支払え」などの脅迫文が見つかり、ランサムウェア攻撃の被害であることが発覚。

同院ではすぐに当面の診療体制の方針を決定し、あわせて大阪府や警察本部、内閣サイバーセキュリティセンターなど、各関係者へと連絡を行いました。

ランサムウェアの感染は、病院へ給食を配給する「給食事業者」の運営システムに設置された、VPN機器の脆弱性を悪用して行われました。

給食事業者の端末から盗んだサーバー認証情報により、病院の給食サーバーへと侵入。攻撃者はウイルス対策ソフトのアンインストールを実施し、基幹システムサーバーの大部分をランサムウェアにより暗号化しました。

同院は、一時的に新規患者の受け入れをストップし、緊急性の低い入院患者を帰宅・転院させるなどの混乱が生じました。バックアップデータをもとに、簡易復旧を行ったものの、完全な復旧までには2カ月を要す、大規模な事件となりました。

3.県立の精神科医療センターのシステムがランサムウェアに感染し、患者情報が流出

| 被害にあった病院 | 県立の精神科医療センター |

|---|---|

| 被害時期 | 2024年5月 |

| 原因 | VPNの脆弱性 |

| 被害内容 | 最大4万人分の患者情報が流出 |

2024年5月、県立の精神科医療センターのシステムがランサムウェアに感染し、システムの共有フォルダに保存されていたデータが流出する事件がありました。

最大4万人分の患者情報(氏名、住所、生年月日、病名など)のほか、議事録なども流出。

さらに、これらの情報がダークウェブに掲載されていたことも明らかになっています。

※ダークウェブ…通常の方法ではアクセスできないWebサイトの総称で、窃取した個人情報やマルウェア作成ツールなど、違法なものが取引されている

今回ランサムウェアに感染した原因は、VPN機器の更新を怠ったことです。

2023年に、自治体病院の全国組織からVPNの脆弱性に関する通知がきており、医療センターのVPN機器がこれに該当。

しかし、脆弱性を修正することなく長期間放置してしまい、結果としてランサムウェアに感染してしまいました。

4.画像管理サーバーがランサムウェア攻撃を受け、診療記録のPDFファイルの一部が暗号化

| 被害にあった病院 | 鹿児島県の病院 |

|---|---|

| 被害時期 | 2024年2月 |

| 原因 | NW設定の不備 |

| 被害内容 | 診療記録のPDFファイルの一部が暗号化 |

2024年2月、鹿児島県の病院の画像管理サーバーがランサムウェア攻撃を受け、関連する5台のコンピュータのファイルが暗号化される事件がありました。

攻撃により、診療記録のPDFファイルの一部が暗号化されアクセスできなくなったほか、個人情報(氏名・生年月日・連絡先・医療診断用画像など)が漏洩した可能性があるとされています。

暗号化の解除と引き換えに身代金を要求されたものの、当該病院は応じず、ネットワークを停止して、システムを再構築する措置を行いました。

今回の原因は、画像管理サーバーの保守用に設置されていたネットワーク機器から、院内のコンピューターにリモートデスクトップ接続が可能な設定になっていたこと。

さらに、画像管理サーバーにアンチウイルスソフトを導入していなかったことが挙げられます。

当該病院は再発防止策として、医療機器に対し、ウイルスチェック、システムの初期化・再構築と強化設定などを実施。また、すべての通信機器の脆弱性対策と継続的な監視を行っていくとしています。

5.国立病院がランサムウェア攻撃を受け、約45万件の症例情報が暗号化

| 被害にあった病院 | 国立の病院 |

|---|---|

| 被害時期 | 2024年1月 |

| 原因 | ネットワーク機器のソフトウェアを適切に更新していなかったこと |

| 被害内容 | 約45万件の症例情報が暗号化 |

2024年1月、国立病院がランサムウェア攻撃を受け、約45万件の症例情報が暗号化される事件がありました。

症例情報は全て匿名化されており、患者の個人情報は含まれていませんでした。

また、診療業務で使うネットワークは独立していたことから、診療業務に大きな支障が出なかったこともわかっています。

今回攻撃を受けてしまった原因は、ネットワーク機器のソフトウェアを適切に更新していなかったこと。そして管理者アカウントで共通のパスワードを設定していたことでした。

当該病院は再発防止策として、ソフトウェアの更新を迅速に行い、多要素認証などの強固な認証方式を徹底するとしています。

病院・医療機関取り組みたい、5つのサイバー攻撃対策

ここまで病院がサイバー攻撃を受けた場合、どういった被害リスクの可能性があるかを解説してきました。医療機関は「高度で悪質なサイバー攻撃に狙われやすい」という特質から、より入念なサイバー攻撃対策に、日頃から取り組む必要があります。

病院が実施したい基本的な対策として、以下の5つがあげられます。

▼ランサムウェアにより病院システムが停止した場合の被害例

- 1.サプライチェーンリスクの確認

- 2.VPN機器等へのセキュリティ対策

- 3.多要素認証や複雑なパスワードの導入

- 4.攻撃の「早期検知」が可能なツールの導入

- 5.インシデント発生時の対応計画を策定

それぞれの内容について、解説します。

1.サプライチェーンリスクの確認

1つ目の対策は、サプライチェーンリスクを確認し、適切な対処を行うことです。先述の通り、医療現場はさまざまな取引先やパートナー事業者とネットワークでつながっており、これら関連事業者を踏み台に、間接的にサイバー攻撃を仕掛けられる可能性があるためです。

パートナー企業のサプライチェーンリスクを把握し、対策するためには、以下のような方法があります。

- パートナー企業との契約において、サプライチェーンに関する情報セキュリティの責任範囲や対策方法を明確化する(委託先が実施する具体的な対策や、インシデント発生時の初動対応や報告の手順などを仕様書で明記するなど)。

- パートナー企業の情報セキュリティ対策の状況について、定期的に共有を受ける

- パートナー企業との連携を強化し、サプライチェーンに関するリスク分析や対策計画の共有を行う

自組織にとどまらず、関連事業社全体のセキュリティレベルを向上し、強固なセキュリティ体制を構築することが求められています。

2.VPN機器へのセキュリティ対策

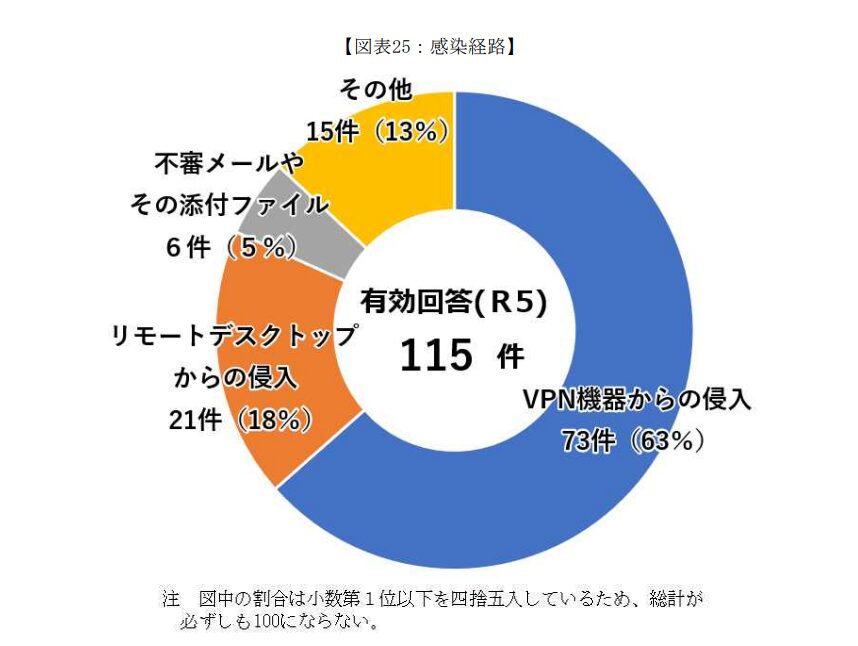

近年、医療現場をはじめ数多くの組織において、VPNの脆弱性を狙ったサイバー攻撃被害が発生しています。

実際、病院で多発する「ランサムウェア攻撃」の主たる感染経路は「VPN機器」となっています。

▼ランサムウェアの感染経路内訳

出典:警察庁|令和5年におけるサイバー空間をめぐる脅威の情勢等について(令和6年3月14日 )

VPN機器のセキュリティを強化するには「アップデートや最新のパッチ適用を定期的に行う」ことや、「VPNサーバーの認証・パスワードを強化する」といった対策が有効です。

また、万一VPN経由で不正アクセスを受けた場合も、脅威を素早く検知し対処できる「NDR」というセキュリティソリューションも、VPNのセキュリティ対策に効果的です。

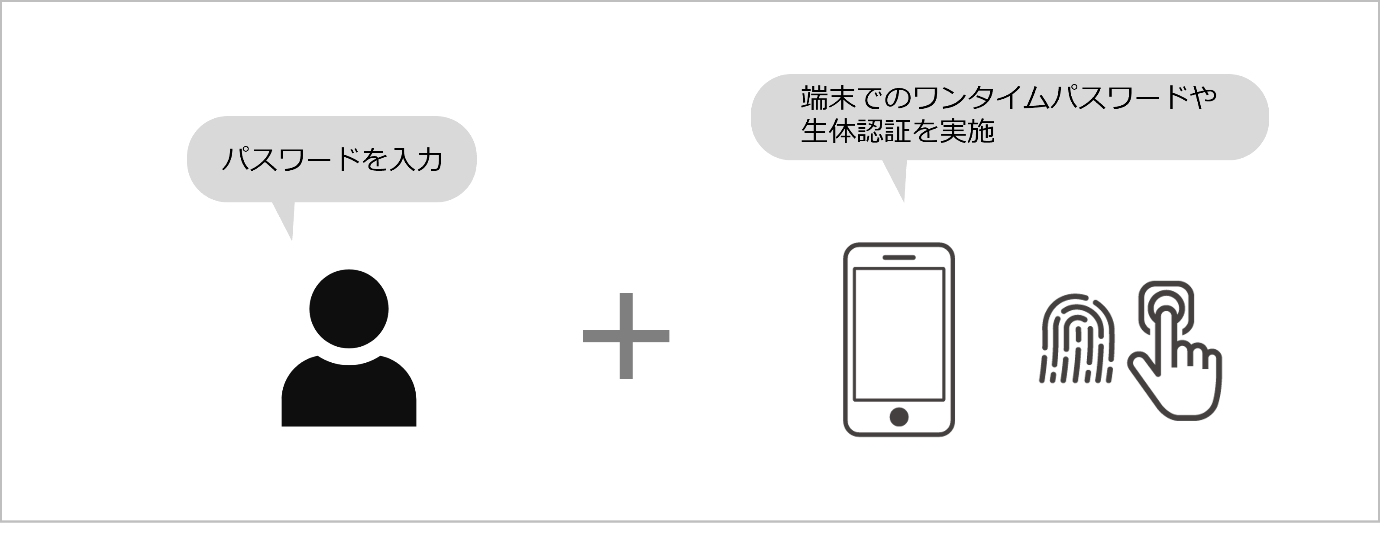

3.多要素認証の導入

3つ目の対策案として、攻撃者からの不正アクセスを防止する「多要素認証」の導入があげられます。

多要素認証とは、通常のID / パスワードによるログイン条件に加え、スマートフォンを用いたワンタイムパスワードや、指紋や顔を用いた生体認証などを組み合わせて行う、強固な認証方法を指します。

▼多要素認証のイメージ

実際、先述した愛知県の「Microsoft 365サービスへの不正アクセス事件」も、多要素認証の導入を怠っていたことが、大きな要因の1つでした。

万一、PCやVPNのログインID・パスワードが流出した場合も、多要素認証を導入しておけば、攻撃者からの不正アクセスを防ぐことが可能です。

4.攻撃の「早期検知」が可能なセキュリティツールの導入

万一、攻撃者がネットワークへ侵入を仕掛けた際、素早く不正アクセスを検知し対策できる、優秀なセキュリティソリューションの導入も欠かせません。

医療現場のネットワークセキュリティに有効なソリューションの例としては「ファイアウォール」「IDS/IPS」、そして先述した「NDR」などがあげられます。

| セキュリティソリューション | 対応範囲 | 機能と強み |

|---|---|---|

| ファイアウォール | ネットワークに侵入する前の出入口(外部ネットワークと内部ネットワークの境界) | ネットワークへの不正アクセスを防ぐ |

| IDS/IPS | ネットワークに侵入されたことを検知した時点(内部ネットワークの入口となる「点」の部分) | 不正なトラフィックを検出する(IPSでは侵入のブロックも可能) |

| NDR | ネットワークに侵入した後 | ネットワーク全体を監視し、侵入後の脅威に対して、早期検知や隔離・駆除などの対策が打てる |

ネットワークへのそもそもの脅威侵入を防ぐなら「ファイアウォール」、すべての脅威を防ぎきれないという背景から「あらかじめ侵入されることを前提」に、侵入後の脅威対策を強化するなら「NDR」といった具合に、現在の環境とニーズ・予算に応じて、適切なセキュリティソリューションを選定すると良いでしょう。

NDRについては、以下のページでも詳しく説明しています。

5.インシデント発生時の対応計画を策定

5つ目の対策は、万が一サイバー攻撃を受けた際、迅速に対処するための「インシデント対応計画」を策定しておくことです。

インシデント対応計画とは、病院や企業がサイバー攻撃を受けた場合、速やかで効果的な対処を行うため、あらかじめ対処方法を体系的にまとめた文書を指します。

サイバー攻撃を受けてデータが消失した際も、とどこおりなく医療業務を継続できるように、データのバックアップをとり、復旧手順を確認します。また、インシデントがわかった際の対応手順を確認します。

外部や内部の連絡体制を整え、実際にインシデントが発生した、またはその恐れがある場合には速やかに、厚生労働省や関係機関に連絡を入れます。

【番外】厚生労働省の「医療情報システムのガイドライン」を参考にする

番外編として、厚生労働省の提供する「医療情報システムの安全管理に関するガイドライン」をチェックすることもおすすめです。

外部委託や外部サービスを利用する際のポイント、情報セキュリティに対するゼロトラストの思考を取り入れた対策など、昨今の医療現場において必要なセキュリティ概念がまとめられています。

ガイドラインを参考にすることで、病院や医療機関における情報システムの安全管理を、要点をおさえて効率的に実施することができるでしょう。

万一、病院がランサムウェア攻撃に感染し、身代金を要求されたら?

最後に、万が一病院がランサムウェア攻撃の被害にあい、身代金を要求された際の対処法を紹介します。

結論からお伝えすると、仮に攻撃者から身代金を要求されたとしても、金銭の支払いに応じてはいけません。たとえ金銭を支払っても、暗号化されたデータの復旧や、情報の悪用を食い止められるとは限らないためです。

実際、過去の被害事例の中には「身代金を支払ったにもかかわらず、暗号データの復旧がかなわなかった」という報告も少なくありません。

また、一度金銭の支払いに応じてしまうと「簡単に身代金を払う病院」として認知が広がり、複数回にわたり攻撃が仕掛けられたり、別の攻撃者からも身代金を求められたりといったリスクもあります。

万一、医療現場がランサムウェアに感染した際も、身代金の要求には従わず、速やかに警察や関係省庁といった、専門機関へ報告して対処法を仰ぎましょう。

病院・医療現場のサイバー攻撃対策なら、NDR「Darktrace(ダークトレース)」

病院・医療現場のサイバー攻撃対策なら、LANSCOPEプロフェッショナルサービス の提供する最新のNDRソリューション「Darktrace(ダークトレース)」がおすすめです。

というのも、「Darktrace」では、各病院のネットワーク環境やシステムの利用状況に応じて、AIが自動的に機械学習を行い、脅威への理解・対策を進めます。運用コストが低い上、万一、病院のネットワークに不正アクセスが見られた場合も、Darktraceが早期に脅威を検知し、被害を最小限にとどめることができます。

また、今回の記事でご紹介した、医療現場で頻繁に発生する「ランサムウェア攻撃」「標的型攻撃」「サプライチェーン攻撃」いずれのサイバー攻撃にも対策可能です。Darktraceではネットワーク全体を俯瞰的に可視化することで、着実に脅威を検知し駆除・隔離といった対応を行えます。

Darktraceの詳細は、以下のページからご覧ください。

まとめ

こちらの記事では「病院・医療現場におけるサイバー攻撃」をテーマに、その現状や実際に国内で起きた事例・取り組みたい対策案などについて解説しました。

本記事のまとめ

- 医療・福祉分野における「ランサムウェア」の被害件数は右肩上がりで上昇しており、さらに国立国際医療研究センター(NCGM)へ向けたサイバー攻撃件数は、2021年以降毎月約100万件へ増加している

- 病院や医療機関がサイバー攻撃の標的になりやすい理由としては、「資金力がある」「個人情報など、価値ある情報資産を多数保有している」「外部機器や業者とネットワークを共有していることが多く、脆弱性を突かれやすい」「セキュリティ対策に十分な予算や人材を確保できていない」などがあげられる

- 病院・医療機関でとくに警戒したいサイバー攻撃の手口として、「ランサムウェア攻撃」「サプライチェーン攻撃」「標的型攻撃メール」などがある

- 病院などの医療機関がサイバー攻撃を受けると、「患者の個人情報や医療情報の漏洩」「システムがダウンによる診療や治療の遅延・中止」「金銭的な損失」といった被害が発生する

- 病院が実施したい基本的な対策として、「サプライチェーンリスクの確認」「VPN機器等へのセキュリティ対策」「「多要素認証や複雑なパスワードの導入」「攻撃の「早期検知」が可能なツールの導入」「インシデント発生時の対応計画を策定」などが挙げられる

この記事が、医療機関のサイバー攻撃リスクと現状について、少しでも理解を深めるきっかけとなれば幸いです。

また、以下では厚生労働省が医療機関へと提唱する「ゼロトラストネットワーク型」に適した、知っておくべき新たなセキュリティ対策についてまとめています。

ぜひご活用ください。

おすすめ記事