Written by WizLANSCOPE編集部

目 次

中間者攻撃(MiTM攻撃)とは、悪意のある第三者が二者間の通信へ不正に介入し、通信内容の盗聴や改ざんを行うサイバー攻撃です。

攻撃者は、送信者・受信者の双方に巧妙になりすますことで通信を成立させるため、当事者は被害に遭ったことに気づきにくいという特徴があります。

本記事では、中間者攻撃の仕組みや手口、有効な対策などを解説します。

▼本記事でわかること

- 中間者攻撃の仕組み

- 中間者攻撃の手口

- 中間者攻撃によって想定される被害

- 中間者攻撃に有効な対策

中間者攻撃について基礎から理解したい方、大切な情報資産を守るために適切なセキュリティ対策を知りたいは、ぜひご一読ください。

中間者攻撃(MiTM攻撃)とは

中間者攻撃(MiTM攻撃、 Man-in-the-Middle攻撃)とは、攻撃者が送信者・受信者の二者間の通信に不正に割り込み、「公開鍵」を不正に取得・すり替えることで、通信内容の盗聴や改ざんを行うサイバー攻撃です。

公開鍵とは、公開鍵暗号方式において使用される鍵の一つで、誰でも入手できることを前提としています。

公開鍵暗号方式では、以下の2種類の鍵が対になって用いられます。

| 公開鍵 | ・データを暗号化するための鍵 ・誰でも入手できる |

|---|---|

| 秘密鍵 | ・暗号化されたデータを復号するための鍵 ・特定のユーザーのみ保持できる |

この方式では、公開鍵で暗号化されたデータは対になる秘密鍵でしか復号できません。

また、逆に秘密鍵で暗号化されたデータは、対になる公開鍵でしか復号できません。

この仕組みにより、通信の安全性が保たれています。

しかし中間者攻撃では、攻撃者が送信者・受信者の通信経路に割り込み、正規の公開鍵を奪取、あるいは無効化した上で、偽の公開鍵を相手に渡します。

その結果、送信者が暗号化したデータを攻撃者が復合できる状態となり、通信内容を盗み見したり、改ざんしたりすることが可能になります。

また中間者攻撃は、ターゲットとなる二者間の通信を盗聴するために、長期間にわたって周到な準備が行われるケースが多いという特徴があります。

そのため、不正アクセスが発生してから被害が明らかになるまでに時間を要し、発覚した時にはすでに大規模な被害に発展しているケースが少なくありません。

中間者攻撃の仕組み

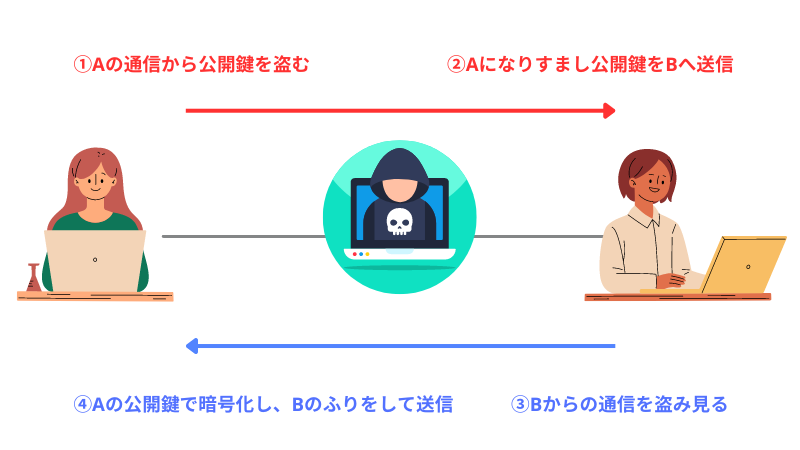

「送信者A」と「受信者B」の二者間の通信に、攻撃者が割り込むケースを例にとって、中間者攻撃の仕組みを解説します。

中間者攻撃は、一般的に以下のような流れで行われます。

- 攻撃者は、送信者Aが受信者Bに送信した正規の公開鍵を盗み取る

- 攻撃者は送信者Aになりすまして、受信者Bに偽の公開鍵を送る

- 受信者Bは、その偽の公開鍵を正規のものだと信じ、データを暗号化して返信する

- 攻撃者は返信されたデータを自身の秘密鍵で復号し、内容を盗み見る

- 攻撃者は、手順1で盗んだ正規の公開鍵を用いてデータを再度暗号化し、受信者Bになりすまして送信者Aに送り返す

- 送信者Aは、受信したデータを「受信者Bから受信したもの」と認識し、自身の秘密鍵で復号する

この流れを見てわかるように、中間者攻撃では、送信者A・受信者Bのそれぞれが暗号化・復号を正常に行えてしまいます。

通信自体が問題なく成立しているため、通信経路に第三者が介在していると気づくことは非常に困難です。

その結果、攻撃者に気づかないまま通信内容を盗聴・改竄され続け、長期間にわたって不正な情報窃取が行われてしまうケースも少なくありません。

中間者攻撃(MiTM攻撃)の主な手口

中間者攻撃の手口の例としては、以下のようなものが挙げられます。

- 無線LANを利用した盗聴・情報の窃取

- アプリやWebサイトの脆弱性を悪用した情報窃取・改ざん

- オンラインバンキングの通信を悪用した情報窃取

- メールメッセージの盗聴

- DNSスプーフィング

詳しく確認していきましょう。

無線LANを利用した盗聴・情報の窃取

セキュリティレベルの低い無線LANは、中間者攻撃のターゲットとして悪用される可能性が高いです。

無線LANを利用して通信データの盗聴や情報の窃取を行う攻撃手法は、「ARPポイズニング(ARPスプーフィング)」とも呼ばれます。

ARPとは、IPアドレスとMACアドレスを対応付けるためのプロトコルで、ネットワーク上の機器同士が正しい通信先を特定するために使用されます。

ARPポイズニングでは、ARPへのリクエストが発生した際に、攻撃者が正規のMACアドレスではない不正なアドレスを使って応答することで、Wi-Fiルーターなどの通信機器になりすまします。

その結果、送信者とWi-Fiルーターとの間に不正に介入することが可能となります。

これにより、攻撃者は通信経路を乗っ取り、ターゲットとなる通信内容の盗聴や改ざんを行える状態になります。

特に、公共施設や店舗などで提供されている無料Wi-Fiなど、暗号化レベルが低い、認証が不十分な無線LAN環境は、ARPポイズニングを利用した中間者攻撃の被害が発生しやすいため、利用の際は注意が必要です。

アプリやWebサイトの脆弱性を悪用した情報窃取・改ざん

脆弱性のあるアプリケーションやWebサイトを悪用した情報窃取・改ざんも、中間者攻撃の代表的な手口の一つです。

例えば、インストール済みのアプリを脆弱性が修正されていない古いバージョンのまま放置していると、その脆弱性を突かれて不正侵入され、通信を盗み見られたり、情報を改ざんされたりするリスクがあります。

特に企業・組織においては、人事システムや会計システムなど、個人情報や機密情報を多く扱うアプリケーションが標的とされやすいため、注意が必要です。

また、大企業や公的機関などの公式Webサイトになりすまし、フィッシング詐欺メールなどを通じて、偽サイトへ誘導し、ログインを促すことで、IDやパスワードやクレジットカード情報を不正に盗み取る手法も存在します。

AI技術が急速に発展する近年では、本物と見分けがつかないほど精巧な偽サイトが作成されるケースも増え、利用者が偽サイトだと気づかずに情報を入力してしまうケースが増えています。

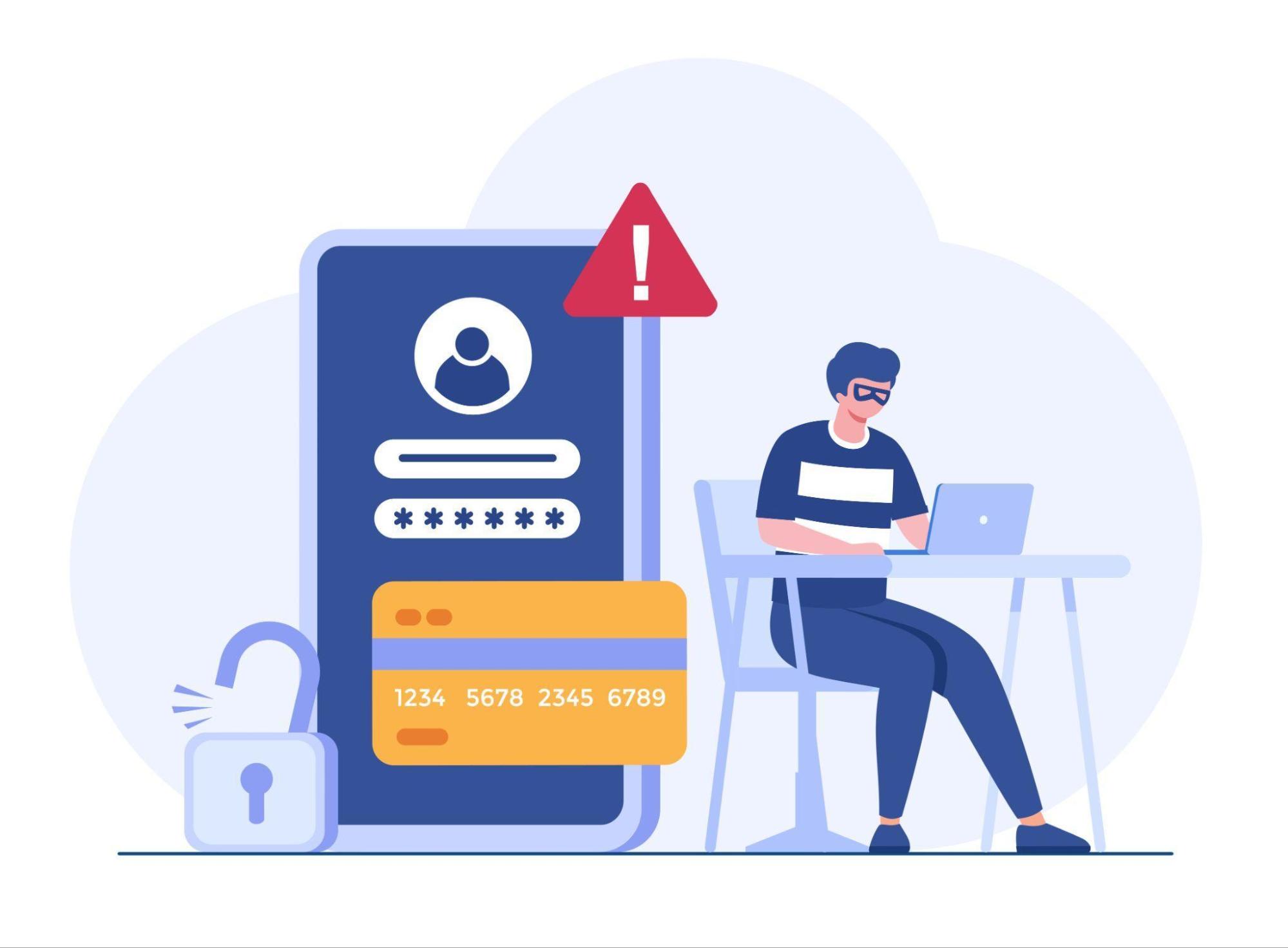

オンラインバンキングの通信を悪用した情報窃取

オンラインバンキングの通信を悪用し、情報を不正に窃取する中間者攻撃も報告されています。

この手口では、ユーザーが利用しているブラウザとオンラインバンキングサービスとの通信に攻撃者が割り込み、送受信されるデータを窃取・改ざんします。

その結果、利用者が本来オンラインバンキングへ送信するはずだったログインIDやパスワード、暗証番号が不正に取得されるほか、振込先の口座情報が書き換えられ、不正送金などの金銭被害に発展する可能性もあります。

メールメッセージの盗聴

メールを送受信における通信経路に割り込み、メッセージの内容を盗み見る手口も、中間者攻撃ではよく見られます。

特に、暗号化されていないクリアテキスト(平文)のままメールを送受信している場合、第三者に通信内容を容易に読み取られてしまい、中間者攻撃の被害を受けるリスクが高まります。

また、このような攻撃では、送信者と受信の双方が通信の異常に気づきにくいため、被害が長期間にわたって継続し、被害が拡大してしまうケースも少なくありません。

DNSスプーフィング

DNSスプーフィングとは、DNSサーバーの脆弱性を突いて通信の内容を盗聴・改ざんする手口です。

DNSサーバーの通信に不正に割り込み、URLを不正なものに書き換えることで、ユーザーを任意のサーバーにアクセスさせることが可能になります。

これによって攻撃者はターゲットの通信を盗み見ることができるようになるという仕組みです。

中間者攻撃(MiTM攻撃)とMITB攻撃の違い

中間者攻撃(MiTM攻撃)と似ている攻撃として、MITB攻撃(Man-in-the-Browser)が挙げられます。

前述の通り中間者攻撃は、通信を行う二者間の通信経路に第三者が割り込み、送受信される情報を攻撃者自身が用意したものとすり替えることで、気付かれることなく盗聴や改ざんを行う攻撃手法です。

一方でMITB攻撃は、Webブラウザとサーバーの間の通信を狙う攻撃手法です。

この攻撃では、被害者のデバイスをマルウェアに感染させることで、Webブラウザ上で行われる通信を盗聴したり、改ざんしたりします。

また、中間者攻撃ではネットワーク全体の通信経路が攻撃の対象となるのに対し、MITB攻撃では攻撃対象がWebブラウザ上の通信に限定されるという違いがあります。

中間者攻撃(MiTM攻撃)で想定される被害

中間者攻撃で想定される主な被害としては、次のようなものがあります。

- 機密情報や個人情報の漏洩・窃取

- ログインアカウントの盗難

- 通信データの改ざんや妨害

- 不正送金による金銭被害

中間者攻撃では、通信を行う両者のやり取りが攻撃者に筒抜けとなるため、個人情報や企業・組織の機密情報が窃取されたり、漏洩したりする被害が発生します。

また、オンラインバンキングや電子決済サービスにおいては、ログインIDやパスワード、暗証番号、口座情報などが不正に取得され、被害者の口座から攻撃者の口座へ不正送金されるといった深刻な金銭被害に発展するケースも少なくありません。

さらに、中間者攻撃では通信データの改竄や妨害を容易に行えるため、「相手に不快なメッセージや画像を送る」「サービスの正常な動作を阻害する」など、嫌がらせや業務妨害を目的とした攻撃が行われる可能性もあります。

実際の中間者攻撃(MiTM攻撃)の事例

国内で発生した中間者攻撃の被害事例を紹介します。

2022年6月、大手飲食チェーンが中間者攻撃の被害にあい、7,645件のクレジットカード情報が漏洩する事件が発生しました。

攻撃者は、飲食チェーンが運営するオンラインショップのシステムの脆弱性を悪用して不正にアクセスし、決済に利用するペイメントアプリの改ざんを行っていました。

被害にあったオンラインショップでは、もともと顧客のクレジットカード情報を記録しないシステムを導入していましたが、攻撃者によってシステムが改ざんされた結果、入力されたカード情報が外部へ送信される状態になっていたことが判明しています。

これにより、2021年8月28日から2021年12月8日までの期間に当該オンラインショップで商品を購入した顧客のクレジットカード情報が漏洩する事態となりました。

さらに一部の顧客については、クレジットカード情報が不正利用された可能性も報告されています。

当該企業は再発防止策として、システムのセキュリティ対策強化および監視体制の強化を進めていくと発表しています。

中間者攻撃(MiTM攻撃)への対策

中間者攻撃への有効な対策方法を5つ紹介します。

- フリーWi-Fiを使用しない

- 多要素認証を導入する

- https通信(SSL)のサイトを利用する

- ソフトウェアを常に最新の状態にする

- VPNを導入する

セキュリティ強化を目指す企業・組織の方は、ぜひご一読ください。

フリーWi-Fiを使用しない

前述の通り、中間者攻撃では、セキュリティ対策が不十分なフリーWi-Fiが悪用される可能性があります。

そのため、従業員が業務用デバイスを安易にフリーWi-Fiに接続することがないよう、社内ルールやセキュリティポリシーをあらかじめ定めておくことが重要です。

特に、社外で業務を行うことが多い企業やテレワークを採用している企業では、明確な指針を設けることが推奨されます。

また、外出先で業務用デバイスを使用する際は、スマートフォンのテザリング機能やポケットWi-Fiなど、通信の安全性が確保された回線を利用することで、リスクが低減できます。

多要素認証を導入する

「多要素認証」を導入することによって、中間者攻撃による不正ログインを防止できる可能性が高まります。

多要素認証とは、「知識情報」「所持情報」「生体情報」の3つの認証要素の中から、2つ以上の認証要素を使用してログインする認証方法のことです。

| 知識情報 | パスワードなどの「本人しか知らない情報」 |

|---|---|

| 所持情報 | 社員証などの「本人だけが所持している情報」 |

| 生体情報 | 虹彩や指紋など「その人固有の身体的情報」 |

例えば、「ID・パスワード+指紋認証」を設定していた場合、万が一攻撃者にパスワードを傍受されたとしても、不正ログインのリスクを大幅に低減できます。

HTTPS通信(SSL)のサイトを利用する

基本的な対策として、インターネットを閲覧する際は、安全性の高いHTTPS通信(SSL)を採用しているサイトを利用することが重要です。

HTTPS通信が採用されているWebサイトでは、通信内容が暗号化されているため、攻撃者による盗聴や改ざんのリスクを低減できます。

また、自身でWebサイトを運用する際も、HTTPS対応(SSL化)は必須のセキュリティ対策です。

HTTPS対応は、利用者の安全性確保だけでなく、信頼性向上の上でも重要な取り組みです。

アクセスしているサイトがHTTPS通信を採用しているかは、以下の方法で確認できます。

- URLの冒頭が「https」から始まっている

- ブラウザのURL左の「鍵マーク」をクリックすると、「この接続(通信)は保護されています」などの表示が確認できる

ソフトウェアを常に最新の状態にする

使用しているソフトウェアを、常に最新の状態に保つことも、中間者攻撃への有効な対策の一つです。

ソフトウェアを開発・提供しているメーカーは、製品に発見された脆弱性を解消するために「セキュリティパッチ」と呼ばれる更新プログラムを定期的的に提供します。

このパッチを適用せずに放置すると、既知の脆弱性を突かれて、不正アクセスを受けるリスクが高まります。

中間者攻撃に限らず多くのサイバー攻撃は、すでに対策が公開されている既知の脆弱性を狙って行われるため、注意が必要です。

そのため、OSやアプリケーションなどのソフトウェアは常に最新の状態にアップデートし、セキュリティパッチを迅速に適用する運用体制を整えることが重要です。

VPNを導入する

中間者攻撃への対策として、VPNを導入することも有効です。

VPNとは、インターネット上に仮想的な専用線を構築し、通信内容を暗号化した状態で安全にデータを送受信する仕組みです。利用することで、通信の盗聴や改ざんのリスクを大幅に低減できます。

ただし、簡易的なVPN機器や設定が不十分なサービスを利用した場合、セッション確立時(データ暗号化が始まる前)に暗号鍵を盗まれ、中間者攻撃に悪用されるケースも報告されています。

そのため、VPNを導入する際は、以下のようなポイントを確認し、セキュリティ水準の高い製品やサービスを選定することが重要です。

- 強力な暗号方式を採用している

- 認証方式が堅牢である

- 定期的にアップデートが提供されている

- サポートが提供されている

中間者攻撃対策なら「LANSCOPE プロフェッショナルサービス」

「LANSCOPE プロフェッショナルサービス」では、中間者攻撃に有効な以下の2つのサービスを提供しています。

- クラウドセキュリティ診断

- Webアプリケーション脆弱性診断

それぞれの特徴を紹介します。

1.クラウドサービスを不正アクセスから守る「クラウドセキュリティ診断」

クラウドサービスの利用が急増している近年、クラウド環境を経由した情報漏洩事故も多発しています。

中間者攻撃においても、不正に入手したクラウドサービスのログイン情報を悪用され、機密ファイルへアクセスされたり、顧客情報が摂取されたりといった被害が発生する可能性があります。

「LANSCOPE プロフェッショナルサービス」が提供する「クラウドセキュリティ診断」では、豊富な知見を持ったプロフェッショナルが、 クラウドサービスの管理設定上の不備に対して攻撃を受けるリスクが存在しないかを確認します。

多要素認証の導入やアクセス権限の制限などを専門家が正しく設計・確認することで、仮に中間者攻撃によってIDやパスワードが窃取された場合でも、不正アクセスを防止できる堅牢なセキュリティ体制の構築が可能です。

なお、LANSCOPE プロフェッショナルサービスのクラウドセキュリティ診断は、Microsoft 365 やAWS・Salesforce など、幅広い種類のクラウドサービスに対応しています。

より詳細について知りたい方は、下記のページもあわせてご確認ください。

2.アプリやネットワークの脆弱性を洗い出す「セキュリティ診断」

中間者攻撃では、アプリケーションやWebサイトに存在する脆弱性を悪用した手口が頻繁に確認されています。

提供するサービスが攻撃に悪用されないようにするためには、アプリケーションやWebサイトの脆弱性を定期的に見直し、適切な対策を講じることが重要です。

LANSCOPE プロフェッショナルサービスの「Webアプリケーション脆弱性診断」では、攻撃者に狙われやすい脆弱性を洗い出し、セキュリティ強化に向けた適切な対処方法を提案します。

PCサイトからモバイルサイトまで、お客様のニーズやコンテンツの構成に応じて、経験豊富なプロフェッショナルが柔軟に対応するため、運用環境に即した実践的なセキュリティ対策が可能です。

まとめ

本記事では「中間者攻撃」をテーマに、仕組みや手口、有効な対策などについて解説しました。

本記事のまとめ

- 中間者攻撃とは、攻撃者が送信者・受信者の二者間の通信に不正に割り込み、公開鍵を不正に取得・すり替えることで、通信内容の盗聴や改ざんを行うサイバー攻撃

- 中間者攻撃の代表的な手口として、無線LANの悪用、アプリ・Webサイトの脆弱性の利用、オンラインバンキングの通信乗っ取りなどが挙げられる

- 中間者攻撃に有効な対策としては、セキュリティ対策が不十分なWi-Fiやソフトウェアの利用を避けること、認証方式を強化すること、VPNを利用することなどが挙げられる

中間者攻撃の脅威を低減させるためには、組織全体でセキュリティ対策を見直し、安全な通信環境を継続的に構築・維持することが欠かせません。

自社だけで十分なセキュリティ体制を構築することが難しい場合は、本記事で紹介した LANSCOPE プロフェッショナルサービスの診断サービスの活用も、ぜひご検討ください。

おすすめ記事