Written by 夏野ゆきか

目 次

セキュリティホールとは?

セキュリティホールを狙ったサイバー攻撃の例

セキュリティホールが招くリスク

セキュリティホール・脆弱性による被害事例

セキュリティホールの改善に向けた対策

セキュリティホールへの対策なら「LANSCOP プロフェッショナルサービス」にお任せ

まとめ

セキュリティホールとは、「セキュリティ上の欠陥」のことで、ソフトウェア・OSの開発段階での設計ミスやプログラムコードの書き間違いなどによって発生します。

またセキュリティホールとよく比較される概念に「脆弱性」があり、脆弱性とは、管理体制や人的ミスなども含めたシステム環境全体における欠陥のことです。

セキュリティホールは脆弱性の一種で、脆弱性のなかでも不具合や設計ミスが原因で発生する欠陥を指しています。

セキュリティホールを放置すると

- ●マルウェア感染

- ●ハッキング(不正アクセス)

- ●情報漏洩

といったセキュリティリスクを招くため、OSやソフトウェアの定期的な更新、脆弱性診断の実施といった対策を行うようにしましょう。

この記事では、セキュリティホールの概要や有効な対策などについて解説します。

▼この記事を要約すると

- セキュリティホールとは、「セキュリティ上の欠陥」のことで、ソフトウェア・OSの開発段階での設計ミスやプログラムコードの書き間違いなどによって発生する

- 脆弱性は、管理体制や人的ミスなども含めたシステム環境全体における欠陥を指しており、セキュリティホールは脆弱性の一種

- セキュリティホールを狙った代表的なサイバー攻撃に「SQLインジェクション」「クロスサイトスクリプティング」「クロスサイトリクエストフォージェリ」などがある

- セキュリティホールを放置することで、「マルウェア感染」や「不正アクセス」「サービス妨害」といったリスクを招くおそれがある

- 対策として「OS・ソフトウェアの更新」「定期的な脆弱性診断の実施」「WAFの導入」「強力なアンチウイルスの導入」「ネットワーク監視ツールの導入」などが挙げられる

Webアプリケーション診断で指摘される

脆弱性TOP5を解説!

Webアプリのセキュリティ対策は万全ですか?

実際に診断でよく指摘される脆弱性TOP5を

原因や対策方法も含め、分かりやすく説明します。

セキュリティホールとは?

セキュリティホールとは、ソフトウェアやシステムに存在する「セキュリティ上の欠陥」のことで、ソフトウェア・OSの開発段階における、バグや設計ミス、プログラムコードの書き間違いなどによって発生します。

セキュリティホールを修正せず放置してしまうと、その欠陥が狙われ、攻撃者による不正アクセスやシステム破壊、データの持ち出しといった被害が発生するリスクがあります。

セキュリティホールと脆弱性の違い

セキュリティホールとよく比較される概念に「脆弱性」があります。

セキュリティホールは、ソフトウェアやシステムのうち、特定の場所に存在する欠陥やエラーを指します。例えば、プログラム内のバグや設定ミスによって発生する問題が該当します。

一方、脆弱性は、セキュリティホールを含むより広い概念であり、システム全体の安全性を損なう要因すべてを指します。

- ●セキュリティホール…ソフトウェアやシステムにおける特定の欠陥や不備

- ●脆弱性…セキュリティホールを含む、システム全体の安全性を損なう要因

つまり、セキュリティホールは脆弱性の一部であり、脆弱性という広い問題の中に含まれる技術的な欠陥と考えることができます。

セキュリティホールを狙ったサイバー攻撃の例

ここでは、セキュリティホールを狙った代表的なサイバー攻撃を紹介します。

●バッファオーバーフロー

●SQLインジェクション

●OSコマンドインジェクション

●クロスサイトスクリプティング(XSS)

●クロスサイトリクエストフォージェリ(CSRF)

●ディレクトリトラバーサル

●DNSキャッシュポイズニング

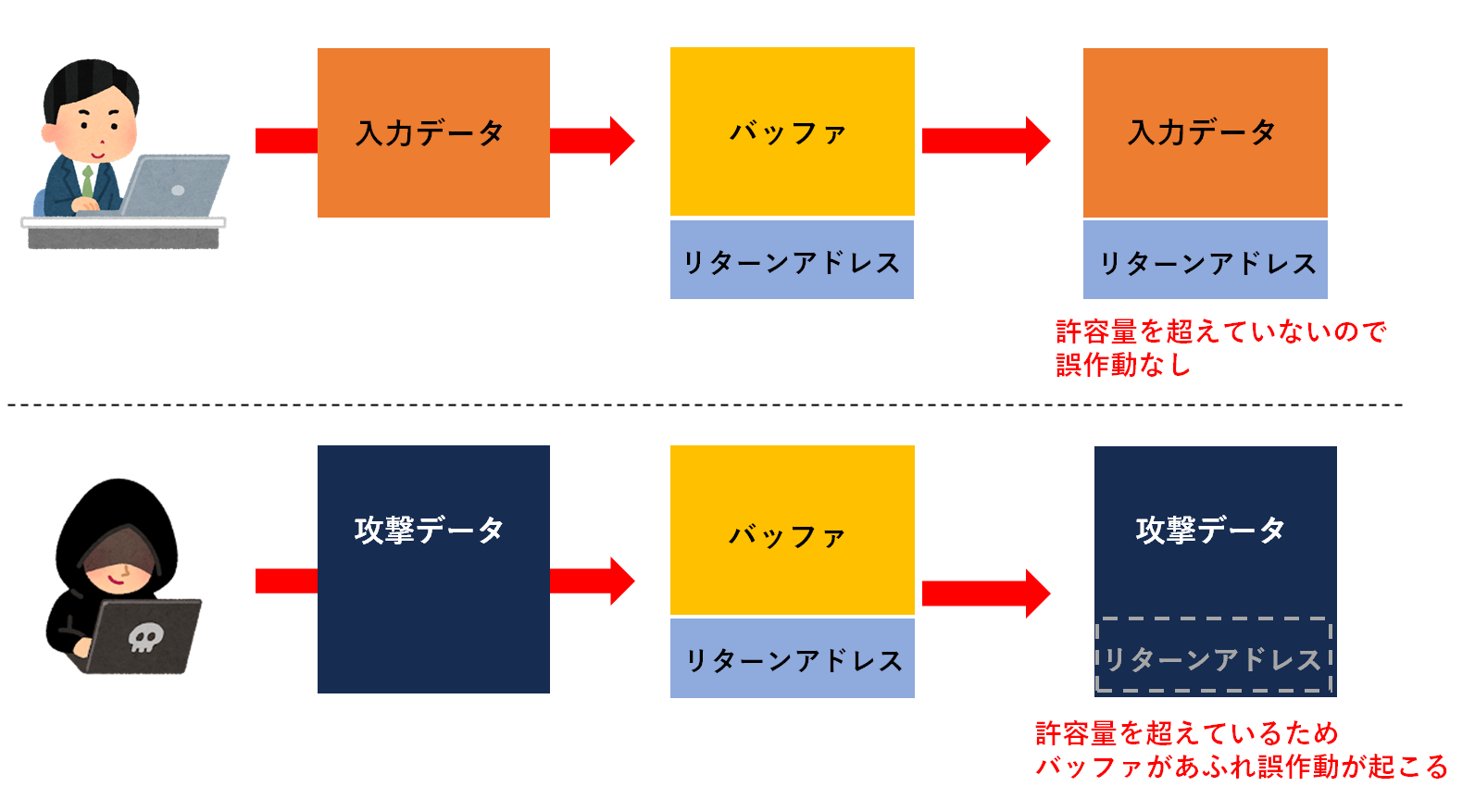

バッファオーバーフロー

バッファオーバーフローは、バッファ(一時的にデータを保持しておくための記憶領域)の許容範囲を超えるデータを送りつけ、バッファをあふれさせることで、意図しない動作を引き起こすサイバー攻撃です。

▼バッファオーバーフローのイメージ

バッファに許容量を超えるコードを送り込まれることで、「リターンアドレス(戻りアドレス)」が上書きされ、不正な操作や不具合が生じます。

※リターンアドレス…関数処理後、次にどこからプログラムを実行すればよいかを示す位置情報のこと

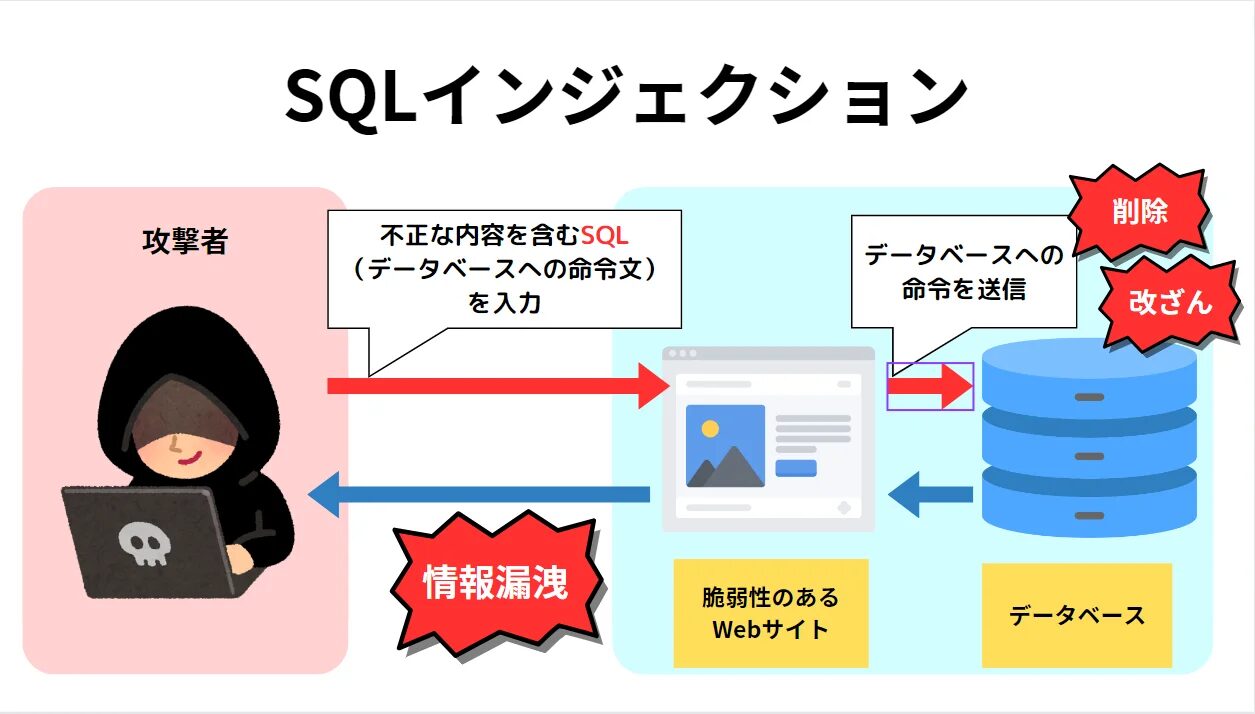

SQLインジェクション

SQLインジェクションとは、Webサイトやアプリケーションのセキュリティホールを狙って、検索する際の入力フィールドなどに不正なSQLコードを挿入する攻撃です。

※SQL…データベースを操作するために使われる言語

SQLインジェクションの攻撃の流れを簡単に説明すると以下のようになります。

1. 攻撃者がWebアプリケーション上の入力フォームに「不正なSQL文」を入力し、送信

2. 「データベース」へ不正なSQL文が送られ、実行される

3. データベースからWebサイトへ、SQLの実行結果が返却される(例:会員すべての登録データを開示してください)

4. 実行結果を悪用し、攻撃者はデータベースに登録された会員情報の窃取、情報の改ざん・削除などが行える

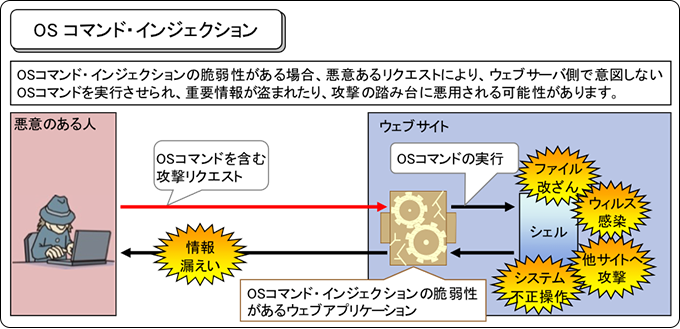

OSコマンドインジェクション

OSコマンドインジェクションは、Webサーバーに対して不正なOSコマンドを含むリクエストを送信し、Webサーバー側に意図しない不正な命令を実行させるサイバー攻撃です。

▼OSコマンドインジェクション攻撃のイメージ

出典:IPA│安全なウェブサイトの作り方 – 1.2 OSコマンド・インジェクション

OSコマンドインジェクションでは、Webアプリケーションのセキュリティホールが悪用され、攻撃者によってシステムの制御を奪われたり、機密データが盗まれたりといった被害を受ける可能性があります。

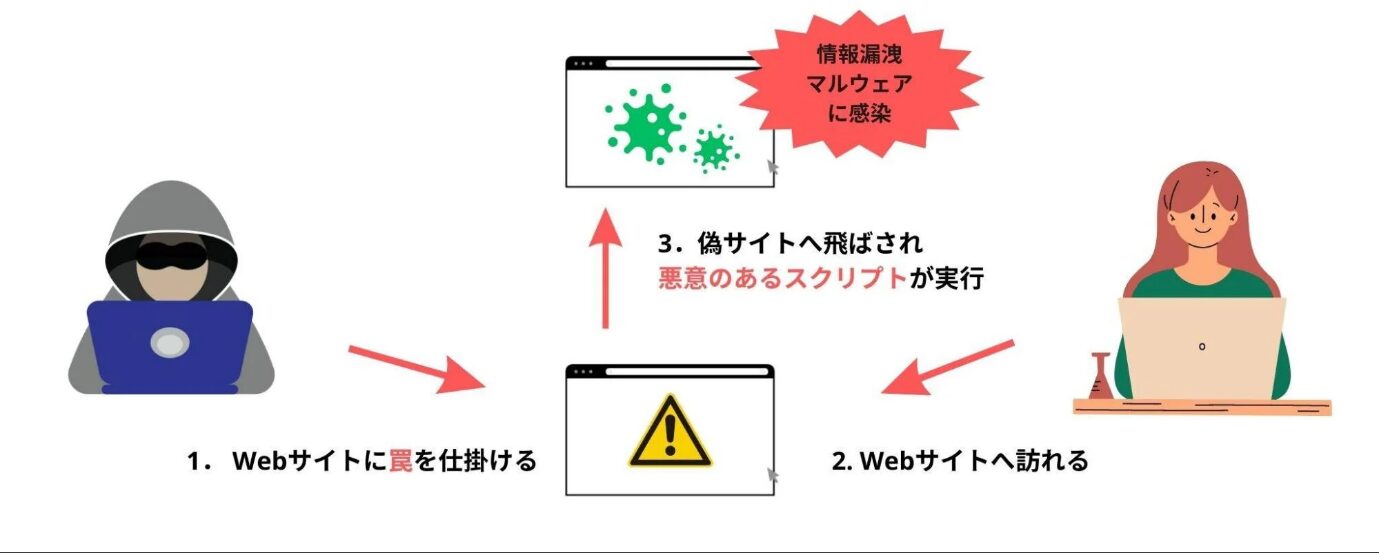

クロスサイトスクリプティング(XSS)

クロスサイトスクリプティング(XSS)は、Webサイトのセキュリティホールを悪用して不正なスクリプトを埋め込み、なりすましや不正操作を行うサイバー攻撃です。

Webサイトを訪問したユーザーを、偽のWebサイトへ誘導して個人情報を窃取するなど、サイトをまたいで(クロスして)攻撃する手口が多いことから「クロスサイトスクリプティング」と呼ばれています。

▼クロスサイトスクリプティング攻撃の流れ

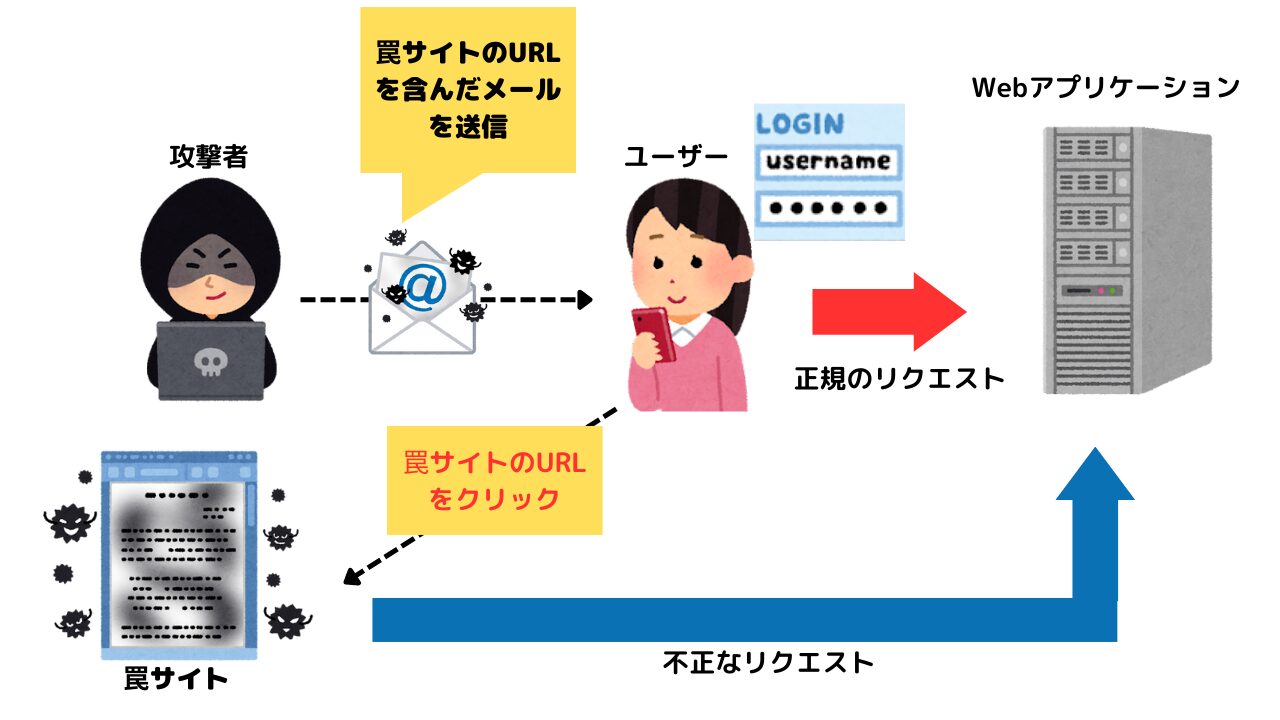

クロスサイトリクエストフォージェリ

クロスサイトリクエストフォージェリ(CSRF)とは、Webアプリケーションの「セッション管理機能」に潜むセキュリティホールを狙ったサイバー攻撃です。

銀行のWebアプリケーション(オンラインバンキング)を例に、攻撃の流れを解説すると以下のようになります。

1.攻撃者が「Webアプリに不正なリクエストを送信すること」を目的とした、罠サイト作成

2.銀行のWebアプリにログイン中のユーザーへ、「罠のサイト」のURLが含まれたメールが送られる

3.URLをクリックすると罠サイトに遷移し、銀行のWebアプリに不正なリクエストが自動送信される

4ユーザーの口座から攻撃者の口座へ、意図せず不正送金が実行される

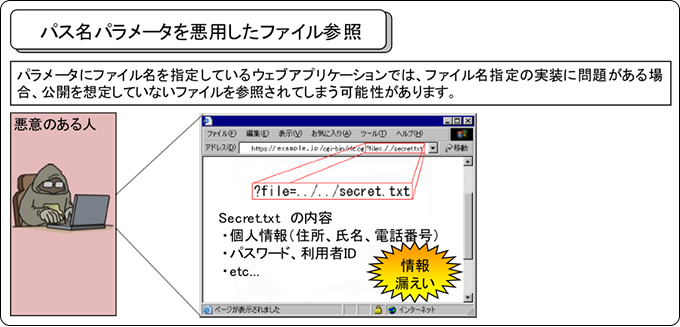

ディレクトリトラバーサル

ディレクトリトラバーサルは、Webサイトやアプリケーションの公開されていないファイルやディレクトリに、攻撃者が不正にアクセスする手口です。

「ファイルの参照方法による脆弱性」を悪用し、システムの重要なファイルや機密情報にアクセスすることを目的としています。

出典:IPA|安全なウェブサイトの作り方 – 1.3 パス名パラメータの未チェック/ディレクトリ・トラバーサル

攻撃が成功すると、機密情報の漏洩、システム設定ファイルの閲覧、重要なアプリケーションファイルの改ざん、といった被害が発生する可能性があります。

DNSキャッシュポイズニング

DNSキャッシュポイズニングは、DNSサーバーの情報を不正に改ざんし、偽サイトのIPアドレスにユーザーを誘導する攻撃手法です。この攻撃は、インターネットの基盤となるDNS(Domain Name System)の仕組みを悪用しています。

攻撃の流れは以下の通りです。

1.攻撃者が偽のWebサイトを作成

2.DNSサーバーのキャッシュに不正な情報(偽サイトのIPアドレス)を挿入

3.ユーザーが正規のドメイン名にアクセスしようとすると、DNSサーバーが不正なIPアドレスを返す

4.ユーザーは知らずに偽サイトにアクセスし、個人情報などを入力

これらの脅威は、すべてソフトウェアやOSのセキュリティホールが放置されることで発生するため、日ごろから定期的な欠陥のチェック・修正に取り組むことが重要です。

Webアプリケーション診断で指摘される

脆弱性TOP5を解説!

Webアプリのセキュリティ対策は万全ですか?

実際に診断でよく指摘される脆弱性TOP5を

原因や対策方法も含め、分かりやすく説明します。

セキュリティホールが招くリスク

セキュリティホールを放置することで、以下のようなリスクを招くおそれがあります。

- ●マルウェア感染

- ●ハッキング(不正アクセス)

- ●情報漏洩

- ●ゼロデイ攻撃

マルウェア感染

セキュリティホールを放置することで、端末にマルウェアが侵入しやすくなります。

マルウェアに感染した場合、

- ●端末のパフォーマンスが低下する

- ●重要情報が盗まれる

- ●端末が遠隔操作される

などの被害が想定されます。

ハッキング(不正アクセス)

セキュリティホールが原因で、ハッキング(不正アクセス)にあうリスクもあります。

企業のシステムに不正アクセスされると

- ●個人・機密情報の窃取

- ●重要なデータの削除(もしくは外部への公開)

- ●自社サイトの改ざん

- ●第三者によるなりすまし

などの被害が想定されます。こうした事態は、業務の停止や顧客からの信頼喪失につながる重大な問題となりかねません。

情報漏洩

セキュリティホールを放置してしまうと、重要なデータへのアクセスが容易になってしまうため、情報漏洩のリスクが高まります。

一度情報が漏洩すると、なりすましや金銭的被害、さらなる標的型攻撃など、連鎖的な問題を引き起こす可能性があります。

ゼロデイ攻撃

ゼロデイ攻撃とは、開発元・メーカーがアプリやソフトウェアのセキュリティホールを発見して対策を打つ前に、不正アクセスなどのサイバー攻撃を仕掛ける手口です。

セキュリティホールの発見からパッチ適用を行うまでの、わずかな時間を狙って攻撃を仕掛けるため、セキュリティが強固な組織でも被害を受けやすいという特徴があります。

セキュリティホール・脆弱性による被害事例

ここでは、セキュリティホール・脆弱性によって発生した3つの被害事例を紹介します。

事例1: セキュリティセンターへのゼロデイ攻撃

2023年8月、国のサイバーセキュリティセンターの電子メール関連システムに不正な通信が行われ、個人情報を含むメールデータの一部が、外部に漏洩した可能性があることが明らかになりました。

本事件で悪用されたのは、電子メール関連システムの機器における、セキュリティホールです。

事件が発生した当初、電子メール関連システムのセキュリティホールは、開発元のメーカー側でも発見・確認がされておらず、「ゼロデイ攻撃」による侵害とみられています。

同センターは、不正通信の原因となった機器を交換し、他機器に異常がないことの確認、内部監視の仕組み強化といった対策を実施しました。

事例2: オンライン会議サービスで複数のセキュリティホール

2022年、有名なオンライン会議サービスにて、複数のセキュリティホールが発見されました。

1つ目の欠陥…特定のVerがインストールされていない状況下だと、会議参加時に、脆弱性をもつインストーラーが自動でダウンロードされてしまう。そのインストーラーを使用すると、攻撃者により、任意のコードが実行されてしまうリスクがあった。

2つ目の欠陥…会議参加者の「権限チェック」機能に問題があり、知らない第三者が会議に参加しようとした場合も、主催者の同意なしに参加できる仕様になっていた。

同社は対策として、古いバージョンのインストーラーを速やかに削除し、最新のソフトウェアをインストールするよう呼びかけました。

事例3: 病院へのランサムウェア攻撃

2021年、国内のある病院がランサムウェア攻撃によって電子カルテシステムを暗号化され、診療業務を妨害される事件が発生しました。

不正侵入の原因とされているのがVPN装置のセキュリティホールであり、攻撃者は脆弱性を悪用してシステムへと侵入して、ランサムウェア攻撃を仕掛けました。

病院側が下記のようなリスクのある運用を行っていたことが指摘されています。

- ●VPN装置の脆弱性を放置

- ●Windowsアップデートの自動更新を無効化

- ●パスワードが最短の5桁の設定に

- ●マルウェア対策ソフトの稼働を停止していた

セキュリティホールの改善に向けた対策

セキュリティホールへの対策として、以下の内容が挙げられます。

- ●OS・ソフトウェアは常に最新の状態を保つ

- ●定期的に脆弱性診断を実施する

- ●WAFを導入する

- ●強力なアンチウイルスを導入する

- ●ネットワーク監視ツールを導入する

OS・ソフトウェアは常に最新の状態を保つ

セキュリティホールが発見されると、OSやソフトウェアの提供元(ベンダー)は、それら欠陥を修正するための「更新プログラム」「セキュリティパッチ」を提供します。これら更新プログラムを速やかに適用し、ソフトウェアやOSを常に最新の状態にすることで、セキュリティホールを放置することなく安全に保つことが可能です。

また、ソフトウェアやOSにはそれぞれサポート期限があり、サポートが終了すると更新プログラムは提供されなくなってしまいます。安全な状態で端末を使い続けるためにも、サポートが終了したソフトウェア・OSは、新たなバージョンに移行・購入することが大切です。

定期的に脆弱性診断を実施する

脆弱性診断とは、システムやネットワーク・アプリケーションに存在するセキュリティホールの有無を特定・評価する手法です。

システムの公開・リリース前に、開発元が安全な状態で製品・サービスを提供するため、「脆弱性診断」を実施します。

また、実際にシステムやアプリを導入する企業・組織側も、定期的に脆弱性診断を実施しセキュリティホールの有無や内容を確認することで、危険度の高いセキュリティホールを迅速に修正することが可能となります。

WAFを導入する

WAFは、WebサーバーとWebアプリケーションの間でHTTP通信を監視し、悪意のある攻撃を検知・ブロックするセキュリティ対策です。

Webアプリケーションの脆弱性を狙った「SQLインジェクション」や「クロスサイトスクリプティング」などの攻撃を防ぐのに有効です。

強力なアンチウイルスを導入する

マルウェア感染への基礎対策として、アンチウイルスの導入は欠かせません。仮にセキュリティホールからマルウェアが侵入しようとしても、アンチウイルスによって感染をブロックすることが可能です。

また近年では、未知や亜種の対策が難しいマルウェアも次々と誕生しています。最新の脅威も検出できる、強力なアンチウイルスソフトの導入がおすすめです。

ネットワーク監視ツールを導入する

セキュリティホールを悪用して不正に侵入された時のことを想定し、以下のようなネットワーク監視ツールを導入するのも有効です。

- ●IDS

- ●IPS

- ●NDR

IDS(Intrusion Detection System)は不正アクセスを検知して管理者に通知し、IPS(Intrusion Prevention System)はさらに通信をブロックする機能を持ちます。

またNDR(Network Detection and Response)は、ネットワークトラフィック全体を包括的に監視し、不審な通信・脅威の侵入をリアルタイムで検知し防御することが可能です。万一、セキュリティホールを悪用し、攻撃者が不正アクセスを働いた場合も、速やかに検出・対処を実施できます。

セキュリティホールへの対策なら「LANSCOP プロフェッショナルサービス」にお任せ

「LANSCOPE プロフェッショナルサービス」は、12,000件以上のサービス提供実績と90%以上という高いリピート率を誇る、サイバーセキュリティに特化したサービスです。

LANSCOPE プロフェッショナルサービスが提供する「Webアプリケーション脆弱性診断」では、セキュリティ・スペシャリストがきめ細かい診断を行い、様々なサイバー攻撃に悪用されるWebアプリケーションのセキュリティホールを明らかにし、有効な対策案を提案します。

またWebアプリ以外にも「ネットワーク診断」「Iot脆弱性診断」「ゲームアプリケーション脆弱性診断診断」など、複数の診断サービスの提供が可能です。

「診断結果」は自社サイトが抱えるリスクを「点数」で可視化することが可能。「報告書」には、経営層が自社サイトのリスクを把握するための、エグゼクティブサマリーや、発見された脆弱性の対策・修正提言なども含まれています。

効率的かつ網羅的に、優先順位をつけてWebサイトの課題に対策することが可能となります。

また、診断内容を重要項目に絞り、より低価格でWebアプリケーションの脆弱性診断を受けていただける「セキュリティ健康診断パッケージ」も提供しております。

まとめ

本記事では「セキュリティホール」をテーマに、その概要や対策について解説しました。

▼本記事のまとめ

- セキュリティホールとは、「セキュリティ上の欠陥」のことで、ソフトウェア・OSの開発段階での設計ミスやプログラムコードの書き間違いなどによって発生する

- 脆弱性は、管理体制や人的ミスなども含めたシステム環境全体における欠陥を指しており、セキュリティホールは脆弱性の一種

- セキュリティホールを狙った代表的なサイバー攻撃に「SQLインジェクション」「クロスサイトスクリプティング」「クロスサイトリクエストフォージェリ」などがある

- セキュリティホールを放置することで、「マルウェア感染」や「不正アクセス」「サービス妨害」といったリスクを招くおそれがある

- 対策として「OS・ソフトウェアの更新」「定期的な脆弱性診断の実施」「WAFの導入」「強力なアンチウイルスの導入」「ネットワーク監視ツールの導入」などが挙げられる

セキュリティホールは様々なサイバー攻撃に悪用されてしまうことから、迅速に発見および修正することが求められます。発見から修正までのわずかな期間に攻撃が仕掛けられる場合もあるため、日ごろからアンチウイルスやネットワーク監視ツールの導入もおこない、セキュリティホールのない安全な状態を保てるよう心がけましょう。

Webアプリケーション診断で指摘される

脆弱性TOP5を解説!

Webアプリのセキュリティ対策は万全ですか?

実際に診断でよく指摘される脆弱性TOP5を

原因や対策方法も含め、分かりやすく説明します。

おすすめ記事