Written by Aimee

目 次

PSIRT(Product Security Incident Response Team)とは、企業が提供する製品やサービスに関連するセキュリティインシデントに、迅速に対応するための専門的なチームのことを指します。

PSIRTの主な業務内容は以下の通りです。

| 脆弱性関連情報の収集 | 「脆弱性データベース」などから脆弱性情報を収集。自社の製品・サービスの中で影響を受けてしまいそうなものを特定。 |

|---|---|

| 製品・サービスのセキュリティ強化 | 製品開発部門への脆弱性情報の共有。 安全な製品開発を行うためのガイドラインの策定、製品開発者への教育。 |

| ステークホルダーとの連携 | インシデント発生時に速やかな対応、早急な原因特定を実現するために、ステークホルダーと連携体制を構築。 |

| インシデント発生時の対応 | 影響を受けた製品やサービスの特定。 原因の究明。 修正プログラムの開発。 顧客への情報提供。 |

インシデント発生時に、原因の特定や修正プログラムの開発などを行い、早期解決を図るだけでなく、インシデントへの事前対応や製品のセキュリティ強化なども担います。

また、PSIRTはCSIRTと混同されることが多いですが、両者には以下のような違いがあります。

▼PSIRTとCSIRTの違い

| 設置部署 | 対象 | 主な業務 | |

|---|---|---|---|

| PSIRT | 開発部門 品質管理部門 |

製品やソフトウェア | リリース前の脆弱性確認から出荷後のインシデント対応 |

| CSIRT | 情報システム部門 | 情報資産 | インシデント発生後の対応 |

PSIRTの対象は製品やソフトウェアなので、開発部門や品質管理部門に設置されます。

一方CSIRTの対象は、企業・組織が保有する情報資産全般なので、情報システム部門に設置されることが一般的です。

この記事では、PSIRTの概要や特徴、CSIRTとの具体的な違い、構築時のポイントについて詳しくご紹介します。

▼この記事でわかること

- PSIRTとは、企業・組織が提供する製品やサービスに関連するセキュリティインシデントに対応する専門チーム

- PSIRTの対象は製品やソフトウェアなので「開発部門」や「品質管理部門」に設置され、CSIRTは「情報システム部門」に設置される

- PSIRTが求められる背景の1つに、IoT機器を狙ったサイバー攻撃の増加がある

PSIRTとは

PSIRT(Product Security Incident Response Team)とは、企業・組織が提供する製品やサービスに関連するセキュリティインシデントについて、対応する専門のチームです。

具体的には、企業や組織が提供する製品やサービスにおいて、脆弱性やセキュリティ上の問題が発生した際に、問題を発見・評価し、迅速に対応する役割を担います。

PSIRTの主な業務としては、以下が挙げられます。

- 脆弱性の管理

- インシデント対応

- 情報共有

- 予防措置、教育とトレーニング

例えば、スマートフォンのアプリやコンピュータのソフトウェアに脆弱性(セキュリティ上の欠陥)が見つかった場合、悪意のある攻撃者がその不具合を利用して、システムに不正アクセスを試みる可能性があります。

PSIRTは、このような脆弱性や攻撃に対して迅速に対応し、問題が広がる前に対策を講じる役割を担っているのです。

PSIRT運用のガイドライン「PSIRT Services Framework」

PSIRTの運用や構築を行う上で、触れておきたいガイドラインとして、 FIRST の定めた「PSIRT Services Framework」があります。

FIRST(Forum of Incident Response and Security Teams)は、世界中のセキュリティインシデント対応チーム(CSIRTやPSIRTなど)によるグローバルなコミュニティで、サイバーセキュリティに関する情報共有を行い、インシデント対応の能力を高めあうことを目的とする組織です。

「PSIRT Services Framework」では、6つのサービスエリアを設定し、それぞれ達成すべき目的とそれによって得られる成果が示されています。

ここでは6つのサービスエリアについて簡単に解説します。

サービスエリア 1:ステークホルダエコシステムマネージメント

このエリアの目的は、連携すべきステークホルダーと、情報共有するプロセスとメカニズムを確立することです。

これにより、ステークホルダーにセキュリティ脆弱性について伝えなければならないときに、迅速に報告できる体制を整えることができます。

サービスエリア2:脆弱性の発見

このエリアの目的は、自社製品の脆弱性、脆弱なサードパーティ製品など様々な情報源から情報収集するプロセスとメカニズムを確立することです。

これにより、スムーズに脆弱性情報の報告受けることができたり、潜在的な脆弱性の特定を促進できたりします。

サービスエリア3:脆弱性情報のトリアージと分析

このエリアの目的は、脆弱性レポートの優先順位のつけ方、基準を定義します。

これにより、優先度の高い脆弱性から迅速に修正することができます。

サービスエリア4:対策

このエリアの目的は、脆弱性への対策をステークホルダーや下流ベンダーに適切な形で通知するためのプロセスとメカニズムを確立します。

これにより、ステークホルダーや下流ベンダーが迅速に脆弱性対策を講じることができ、リスクを最小限に抑えられます。

サービスエリア5:脆弱性の開示

このエリアの目的は、脆弱性が発見された際の情報提供をスムーズに行うために、脆弱性の発見者や下流ベンダーとの連携体制をステークホルダーなどにわかりやすく示す、環境を整えることです。

これにより、どのような脆弱性が発見されたのか、どれほどの影響がありそうか、といった情報を的確かつ迅速にステークホルダーやパートナーに伝えられるので、信頼関係の強化にもつながります。

サービスエリア6:トレーニングと教育

トレーニングと教育ニーズは、組織の中でも大きく異なる可能性が高く、独自のトレーニングが必要になります。

このエリアでは、トレーニングニーズにあわせてPSIRT、製品開発、製品検証、PSIRTプロセスに関与するその他のステークホルダーの4つに分類して、それぞれの目的や概要を提供しています。

これにより、すべての関係者に対する教育のサポートを実現します。

このフレームワークに基づいたPSIRTの構築・運用が推奨されますが、企業・組織によって扱う製品や規模などが異なるため、全ての機能を活用する必要はありません。

まずは自社に必要なサービスエリアから対応するとよいでしょう。

出典:FIRST│ PSIRT Services Framework Version 1.1 日本語版

PSIRTとCSIRTの違い

PSIRTとCSIRT(Computer Security Incident Response Team)は、いずれもセキュリティインシデントに対応する専門チームですが、設置部署や対象、業務内容などに違いがあります。

▼PSIRTとCSIRTの違い

| 設置部署 | 対象 | 主な業務 | |

|---|---|---|---|

| PSIRT | 開発部門 品質管理部門 |

製品やサービスのセキュリティ脆弱性 | 製品やサービスにおける脆弱性の発見・修正や、出荷後のセキュリティ対応 |

| CSIRT | 情報システム部門 | 組織内のITシステム全体、情報資産 | サイバー攻撃や不正アクセスの検知・対応 |

PSIRTは、主にソフトウェアやハードウェアなどの製品・サービスに関する、セキュリティインシデントへと対応します。設置される部署も、開発部門や品質管理部門などです。

一方、CSIRTの対象は、企業・組織が保有する情報資産全般なので、情報システム部門などに設置されるのが通常です。CSIRTは、企業内部のシステムやネットワークにおけるセキュリティインシデントに対応し、企業全体のセキュリティを保護します。

▼ PSIRTとCSIRTそれぞれの業務事例

- PSIRTの例: ソフトウェア製品にセキュリティホールが見つかった場合、PSIRTはその脆弱性に対するパッチを開発し、ユーザーへと配布。

- CSIRTの例: 社内ネットワークがサイバー攻撃を受けた場合、CSIRTはその攻撃を防御し、被害を最小限に抑え、攻撃の原因を特定して復旧活動を行う。

PSIRTとCSIRTは、それぞれセキュリティリスクに対する異なる側面をカバーしており、企業の全体的なセキュリティ戦略において重要な役割を果たしているのです。

PSIRTが求められる背景

PSIRTが求められる背景として、以下の様な理由があげられます。

- サイバー攻撃の高度化と頻度の増加

- セキュリティ標準や規制の強化

- 技術進化による新たなセキュリティリスクの登場

中でも、新技術として普及が進む「IoT機器」を狙ったサイバー攻撃が増加しており、IoTのセキュリティ対策を講じる立場として、PSIRTの需要が高まっています。

IoT(Internet of Things)とは、従来インターネットに接続されていなかった家電製品、自動車、医療機器などの「モノ」をネットワークに接続し、情報の送受信を可能にする仕組みです。

このIoT機器の普及に伴い、IoT機器の脆弱性を悪用したサイバー攻撃が増加しているのです。

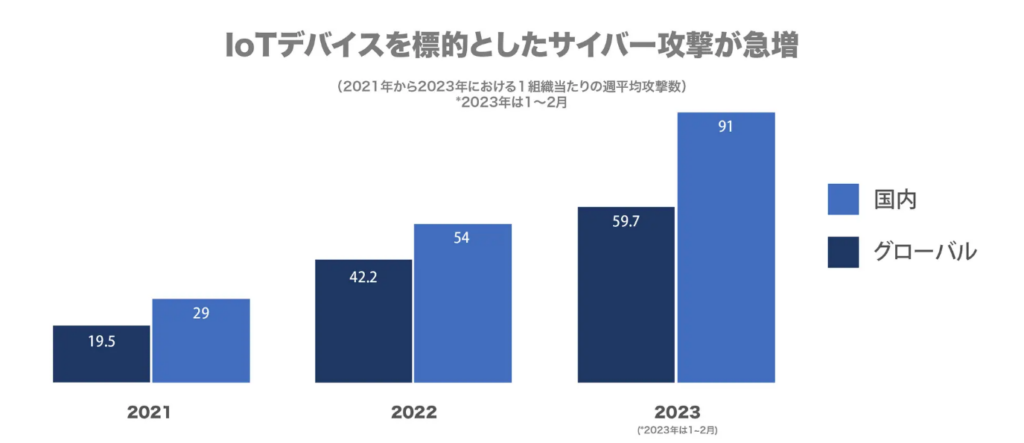

チェック・ポイント・ソフトウェア・テクノロジーズ社の報告によると、2023年1月~2月の2か月間における「IoT機器を標的とした1組織当たりの週平均サイバー攻撃数」は、グローバルで1組織当たり60件近く、国内では週平均で91件発生しています。

2021年と比べると国外・国内ともに、IoT機器を標的としたサイバー攻撃は約3倍に増加していることがわかります。

出典:チェック・ポイント・ソフトウェア・テクノロジーズ「「IoT機器へのサイバー攻撃レポート」

上記のデータからもわかる通り、IoT機器への適切なセキュリティ対策は、早急に対処すべき課題であり、製品の脆弱性管理やインシデント対応、予防措置までを一貫して対応できる「PSIRT」の存在が注目されているのです。

PSIRTの業務内容

PSIRTの主な業務内容は以下の通りです。

- 脆弱性関連情報の収集

- 製品・サービスのセキュリティ強化

- ステークホルダーとの連携

- インシデント発生時の対応

脆弱性関連情報の収集

脆弱性とは「セキュリティ上の欠陥」を指す用語で、放置するとサイバー攻撃に悪用されるリスクが高まります。

そのためPSIRTは「脆弱性データベース」などから脆弱性情報を収集し、自社の製品・サービスの中で影響を受けてしまいそうなものを特定します。同時に脆弱性の危険度評価・修正スケジュールも作成します。

PSIRTによる脆弱性情報の収集は、出荷前から出荷後の製品に至るまで継続的に行われます。

製品・サービスのセキュリティ強化

セキュリティ研究者や専門家より報告された脆弱性情報を、PSIRTから製品開発部門へと共有することでセキュアな製品開発を実現します。

またセキュリティ強化のために、安全な製品開発を行うためのガイドラインの策定や、製品開発者への教育なども行います。

ステークホルダー(利害関係者)との連携

PSIRTは、ステークホルダー(利害関係者)と連携することで、脆弱性を早期に特定し、迅速な情報共有と対応を行います。

具体的には以下のような組織との連携が行われます。

- 製品開発チーム

- 広報

- 顧客

- 取引先

- 外部のセキュリティベンダー

- 弁護士

インシデント発生時の対応

インシデントが発生した場合、PSIRTは被害を最小限に抑えるべく、迅速に問題解決を行います。

具体的には

- 影響を受けた製品やサービスの特定

- 原因の究明

- 修正プログラムの開発

- 顧客への情報提供

などを担当します。

またインシデント発生後には、再発防止策を策定し、企業全体のセキュリティ強化をはかります。

PSIRT構築時のポイント

PSIRTを組織内に構築する際には、以下のポイントを押さえると良いでしょう。

- 脆弱性情報の収集体制を整備する

- 脆弱性を残さないような開発プロセスを構築する

- インシデント発生時の顧客へのサポート体制を整備する

脆弱性情報の収集体制を整備する

PSIRTを構築する際には、まず脆弱性情報を効率的に収集できる体制を整えることが重要です。

外部からの脆弱性報告を受け取る窓口の設置や、セキュリティベンダー、コミュニティと連携して最新の脆弱性情報を入手する仕組みを構築します。

また、内部でも定期的にセキュリティテストやコードレビューを実施し、脆弱性を早期に発見・修正できるようにしましょう。

脆弱性を残さないような開発プロセスを構築する

製品やサービスの開発段階から、セキュリティを重視したプロセスを導入することが必要です。

セキュリティガイドラインの策定や、開発者へのセキュリティ教育の実施などを通じて、脆弱性を可能な限り未然に防ぐ開発体制を築きましょう。

また、開発後のセキュリティテストや検証を徹底し、製品リリース前に脆弱性が残らないようにすることも重要です。

インシデント発生時の顧客へのサポート体制を整備する

インシデントが発生した際には、顧客への迅速かつ的確なサポートが求められます。PSIRT構築時は、顧客への情報提供の方法や対応手順を事前に策定しておくことが重要です。

具体的には、顧客向けのサポート窓口を設置し、影響を受けた製品の使用者に対して適切な対応方法を案内できるよう心がけましょう。

インシデント発生時、顧客に対してスムーズな対応ができると、顧客からの信頼の維持につながります。

製品・サービスの脆弱性対策なら「LANSCOPE プロフェッショナルサービス」の脆弱性診断・セキュリティ診断

PSIRTは、製品・サービスのライフサイクル全体にわたって、継続的に脆弱性を監視し、修正する役割を担っています。

MOTEX(エムオーテックス)の提供する「LANSCOPE プロフェッショナルサービス」では、お客様のシステムやネットワーク、アプリケーションに潜在する脆弱性を専門家が診断する「脆弱性診断・セキュリティ診断サービス」を提供しています。

定期的にお客様環境のインシデント情報や、脆弱性情報などを収集・解析し、適宜診断ルールに反映することで、常に最新のセキュリティ基準による脆弱性診断サービスを提供します。

事業会社・開発企業・官公庁などのお客様より、リピート率”90%”を誇る高品質な診断が特徴です。

また国家資格をもつ経験豊富なスペシャリストが、お客様の利用環境に潜む脆弱性・セキュリティリスクを網羅的に洗い出し、効率的な脆弱性対策をサポートします。

診断後のレポートでは、各脅威の種類やリスクレベルだけでなく、「適切な対策内容」もあわせてお伝えするため、着実な脆弱性の修正とセキュリティレベル向上を目指していただけます。

▼脆弱性診断サービス 一覧

- Webアプリケーション診断

- ソースコード診断

- ネットワーク診断

- スマートフォンアプリケーション診断

- ゲームセキュリティ診断

- IoT 脆弱性診断

- ペネトレーションテスト

- サイバーリスク健康診断

「自社環境やサービスの脆弱性に懸念がある」

「診断ツールではなく、プロの目による診断を受けたい」

そういった担当者様は一度、LANSCOPE プロフェッショナルサービスへお問い合わせください。お客様のご都合・予算等に応じて、最適なプランをご紹介させていただきます。

また「まずは簡易的に脆弱性診断を行いたい」というお客様向けに、低コスト・短期で診断が実施できる「セキュリティ健康診断パッケージ」も提供しています。

まとめ

本記事では「PSIRT」をテーマに、その概要や対策について解説しました。

本記事のまとめ

- PSIRTとは、企業・組織が提供する製品やサービスに関連するセキュリティインシデントに対応する専門チーム

- PSIRTの対象は製品やソフトウェアなので、開発部門や品質管理部門に設置されるが、CSIRTの対象は、企業・組織が保有する情報資産全般なので、情報システム部門に設置される

- PSIRTが求められる背景には、IoT機器を狙ったサイバー攻撃の増加がある

- PSIRTの主な業務内容は、「脆弱性関連情報の収集」「製品・サービスのセキュリティ強化」「ステークホルダーとの連携」「インシデント発生時の対応」

- PSIRTを構築する際は、「脆弱性情報の収集体制を整備する」「脆弱性を残さないような開発プロセスを構築する」「インシデント発生時の顧客へのサポート体制を整備する」

サイバー攻撃の対象は、企業・組織が保有する情報資産だけでなく、企業・組織が提供する製品にも広がっています。PSIRTの設置をはじめとした多角的な対策を行い、セキュリティをより一層強化していきましょう。

おすすめ記事