Written by WizLANSCOPE編集部

大好評!

Microsoft 365 セキュリティチェックシート

情報漏洩の要因となる、SharePoint、OneDriveでのファイル共有

Teamsでのゲストユーザー招待など

自社のセキュリティ状況を簡単に確認できるチェックシートです!

目 次

ワンタイムパスワード(One-Time Password|OTP)とは、一度だけ使用できる使い捨てのパスワードのことです。

従来の固定パスワードと異なり、毎回異なるパスワードを生成して認証に使用するため、セキュリティを大幅に向上させる技術として広く採用されています。

本記事では、ワンタイムパスワードの概要や活用例、注意すべきポイントなどについて解説します。

▼本記事でわかること

- ワンタイムパスワードの仕組み

- ワンタイムパスワードの受け取り方

- ワンタイムパスワードのデメリット

- ワンタイムパスワードと併用すべき対策

併用すべきセキュリティ対策についてもわかりやすく解説しているので、セキュリティ強化を目指す企業・組織の方は、ぜひご一読ください。

ワンタイムパスワードとは

ワンタイムパスワード(OTP)とは、一度だけ使用できる使い捨てのパスワードを指します。

認証のたびに異なるパスワードが生成され、有効期限を過ぎると自動的に無効となるため、再利用はできません。

このような仕組みにより、ワンタイムパスワード認証を導入することで、攻撃者による不正な認証突破のリスクを大幅に低減させることが可能です。

ワンタイムパスワードの仕組み

ワンタイムパスワードが生成される仕組みには、「チャレンジレスポンス認証方式」「タイムスタンプ方式(時刻同期方式)」「カウンタ同期方式」などがあります。

それぞれの方式の仕組みは以下の通りです。

| チャレンジレスポンス認証方式 | ・認証サーバーから送信されるチャレンジ(ランダムな文字列)をもとに、ユーザーが計算したレスポンスを使用して認証を行う方式 |

|---|---|

| タイムスタンプ方式(時刻同期方式) | ・時刻情報をもとにワンタイムパスワードを生成する方式 |

| カウンタ同期方式 | ・パスワードの発行回数をもとにワンタイムパスワードを生成する方式 |

チャレンジレスポンス方式は、ユーザーがレスポンスを作成する必要があるため、一般ユーザー向けのサービスではほとんど使われていません。

一方でタイムスタンプ方式は、金融機関などでも採用されている仕組みです。

タイムスタンプ方式では、トークンが生成するパスワードと認証サーバー側で計算されたパスワードを照合し、一致する場合に認証が成功します。

特にオフライン環境での利用に適していますが、トークンと認証サーバーの時刻が同期していない場合、認証が失敗するリスクがあります。

一方カウンタ同期方式は、時刻ではなくパスワードの発行回数をもとにワンタイムパスワードが生成されるため、時刻のずれを気にする必要がありません。

ワンタイムパスワードの受け取り方

ワンタイムパスワードの受け取り方法にはいくつかの種類があります。

本記事では代表的な4つの方法を解説します。

- メール・SMS

- トークン

- スマートフォン用アプリ

- 電話

詳しく確認していきましょう。

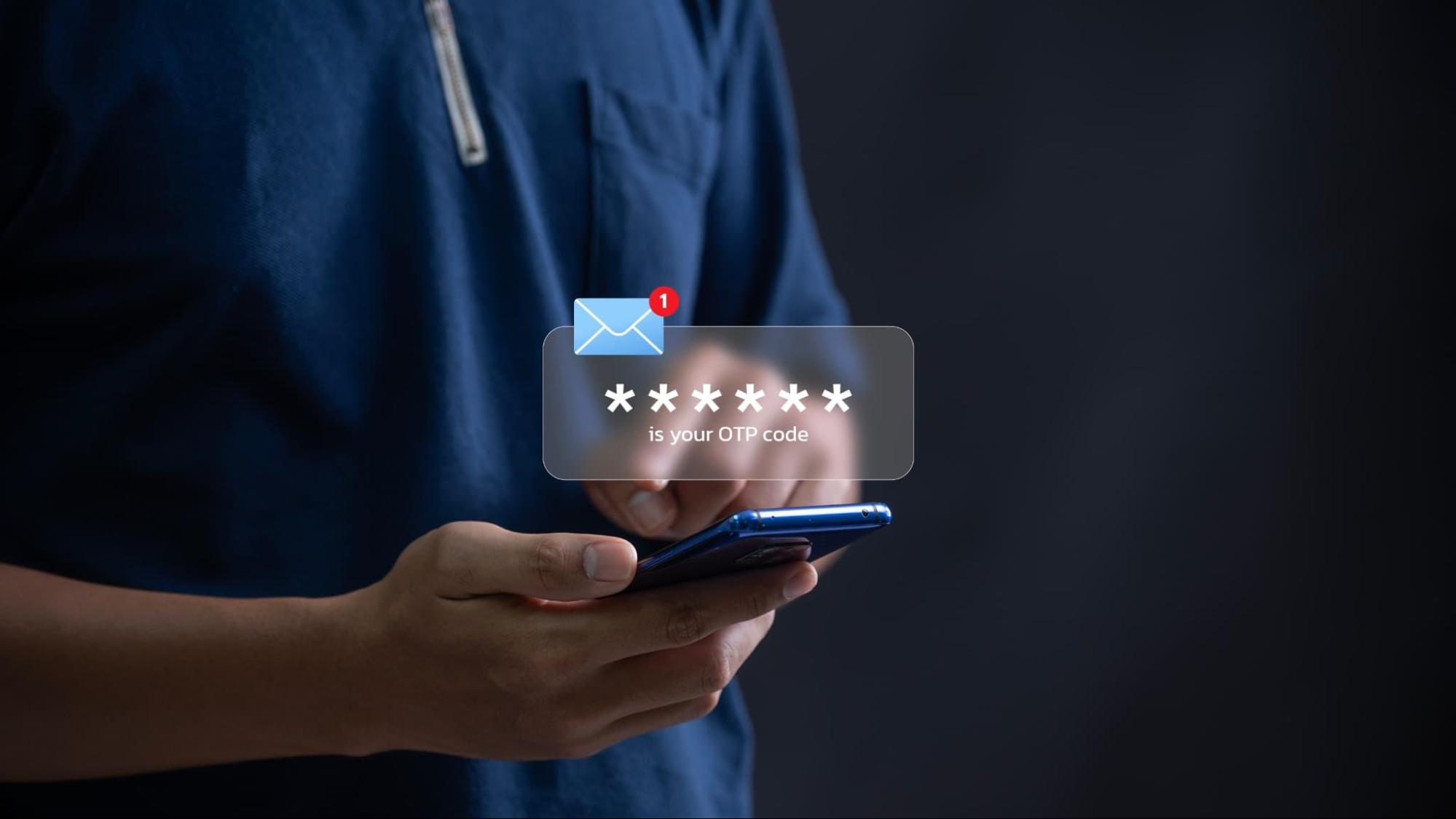

メール・SMS

利用するサービスにあらかじめ登録されたメールアドレスや電話番号を宛先として、メールやSMSでワンタイムパスワードを受け取る方法です。

手軽に利用しやすいメリットがある一方で、セキュリティ強度の低いフリーメールアドレスをワンタイムパスワードの送信先に登録してしまうと、パスワードが盗み見られる危険性が生じます。

また、利用するサービスによってはフリーメールアドレスが登録できない可能性もあります。

トークン

トークンとは、ワンタイムパスワードを表示する小型の認証デバイスです。

この方法では、トークンに表示されるパスワードを、PCやスマホに手動で入力することで認証を行います。

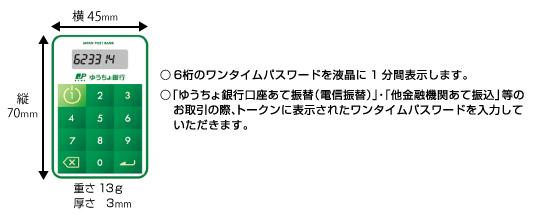

▼ゆうちょ銀行のトークン(ワンタイムパスワード生成機)の例

出典:ゆうちょ銀行│「ゆうちょダイレクト」のセキュリティ強化について ~「トークン(ワンタイムパスワード生成機)」の無料配布を開始いたします~

トークンは、特に金融機関など高いセキュリティが求められる場面で利用されることが多く、インターネット接続が不要なためオフライン環境でも使用可能です。

スマートフォン用アプリ

「Google Authenticator」のような、ワンタイムパスワードを生成するスマートフォンアプリを利用してワンタイムパスワードを受け取る方法もあります。

スマートフォンを所持していれば誰でも使用でき、トークンのように別途デバイスを持ち運ぶ必要がないため、利便性が高いメリットがあります。

電話

登録された電話番号に対して、自動音声でワンタイムパスワードを伝える方法もあります。

インターネット接続が不要なため、ネット環境に依存せずに利用可能です。

また、パスワードがテキストで残らないため、情報流出の可能性が極めて低いという点もメリットです。

ワンタイムパスワードの活用例

ワンタイムパスワードは、さまざまな分野・シーンで不正アクセス・不正利用防止のために活用されています。

ここでは、ワンタイムパスワードの代表的な利用例を4つ紹介します。

- 金融機関

- リモートワーク

- SNS・Webメール

- 仮想通貨(暗号資産)

ワンタイムパスワードを利用することで、どのようなメリットが生まれているのかを確認していきましょう。

金融機関

金融機関では、不正送金やアカウントの不正利用を防止するため、ログイン時や重要な取引時にワンタイムパスワード認証を導入するケースが一般的です。

かつては、セキュリティカード(乱数表カード)を用いた認証方式が主流でしたが、近年ではスマートフォンアプリを利用した認証方式が主流となっています。

リモートワーク

リモートワーク(テレワーク)の普及に伴い、機密情報を保護する目的で仮想プライベートネットワーク(VPN)を利用する企業が増えています。

VPN接続においてID・パスワードのみで認証を行う場合、不正アクセスのリスクが高まり、情報漏洩につながる危険性があります。

そのため、ID・パスワードに加えてワンタイムパスワードによる追加認証を行うことで、よりセキュアなアクセス環境を構築できます。

また、多要素認証(MFA)の一環として導入することで、リモート環境におけるセキュリティを大幅に強化することが可能です。

SNS・Webメール

主要なSNSやメールサービスでは、不正ログインによるアカウント乗っ取りやなりすまし被害を防ぐために、ワンタイムパスワードを活用した認証方式を採用しているケースが多くみられます。

特にパスワードリセット時や不審な場所からのログイン試行が検出された際、アカウント保護の観点から、ワンタイムパスワードが追加の認証手段として用いられるケースがあります。

仮想通貨(暗号資産)

仮想通貨取引所における大規模な資産流出事件の発生をきっかけに、仮想通貨取引所や関連サービスでもワンタイムパスワード認証の導入が進んでいます。

取引時やウォレットアクセス時にワンタイムパスワードを利用することで、不正アクセスや資産流出のリスクを大幅に低減できます。

このようなセキュリティ強化の取り組みは、ユーザーの信頼を維持し、取引所全体の信頼性向上にも寄与しています。

大好評!

Microsoft 365 セキュリティチェックシート

情報漏洩の要因となる、SharePoint、OneDriveでのファイル共有

Teamsでのゲストユーザー招待など

自社のセキュリティ状況を簡単に確認できるチェックシートです!

ワンタイムパスワードのデメリット・注意点

セキュリティ強化を図る上で欠かせないワンタイムパスワードですが、以下のような懸念や課題点もあります。

- リアルタイム型フィッシング詐欺に対応できない

- デバイスやブラウザの乗っ取りに弱い

詳しく確認していきましょう。

リアルタイム型フィッシング詐欺に対応できない

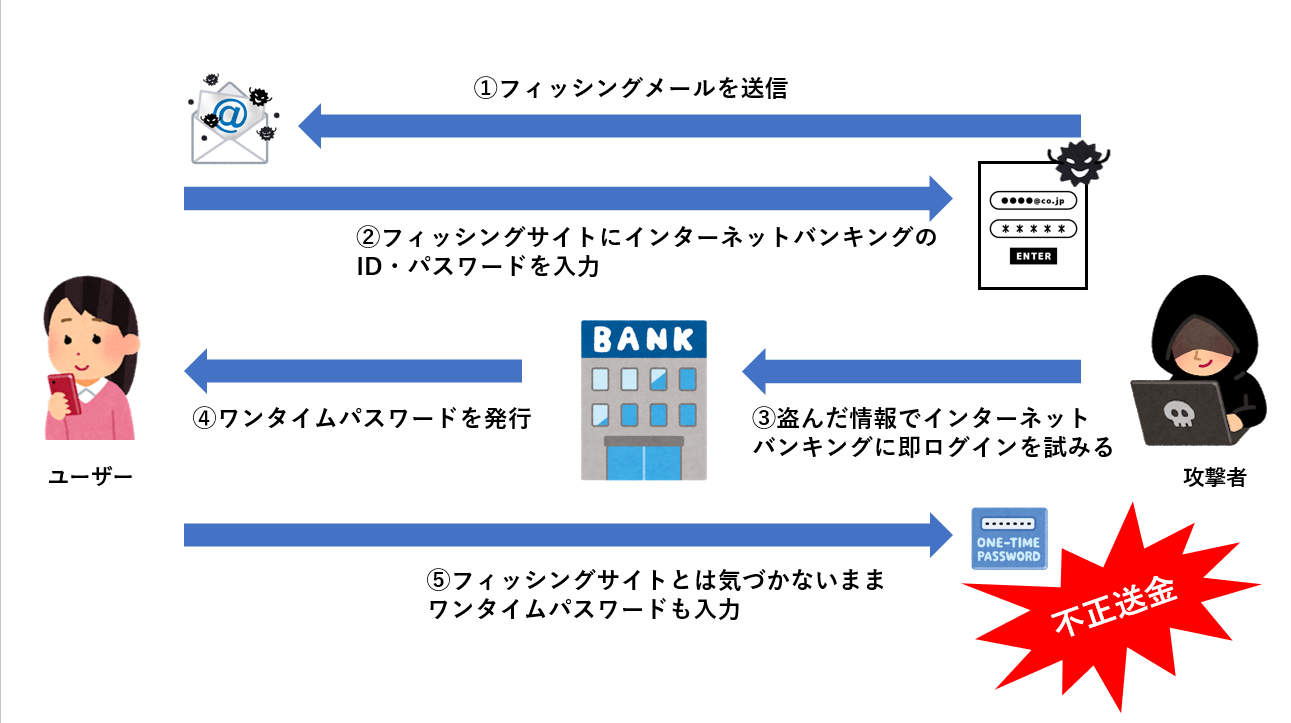

リアルタイム型フィッシング詐欺は、ユーザーの認証情報をリアルタイムで攻撃者に送信させる巧妙な手口です。

攻撃は以下のような流れで行われます。

- 攻撃者が「金融機関からの不正アクセス検知の通知」などを装ったメールをユーザーに送信し、偽のログインページに誘導する

- ユーザーが偽のログインページにID・パスワードを入力すると、その情報が即座に攻撃者に送信される

- 攻撃者が本物のログインページにID・パスワードを入力し、正規サイトにアクセスする

- 正規サイトからワンタイムパスワードが発行され、ユーザーに送信される

- 偽サイト上でユーザーにワンタイムパスワードの入力を促す

- ユーザーが入力したワンタイムパスワードを攻撃者が即座に使用して認証を突破する

このような巧妙な手口には、ワンタイムパスワード認証だけでは十分に対策できないという課題があります。

デバイスやブラウザの乗っ取りに弱い

ワンタイムパスワードは、利用するデバイスやブラウザのセキュリティが確保されていることを前提としたセキュリティ対策です。

そのため、デバイスやブラウザ自体が攻撃者に乗っ取られている場合、ワンタイムパスワードが盗まれ、不正ログインの被害を受けるリスクがあります。

たとえば、デバイスをマルウェアに感染させてブラウザを乗っ取るMITB攻撃では、マルウェアによってブラウザ内の操作が監視・改ざんされ、入力されたワンタイムパスワードが攻撃者に送信される危険性が生じます。

ワンタイムパスワード認証と併用したいセキュリティ対策

ワンタイムパスワード認証は、セキュリティを向上させる有効な手段ですが、単体で全ての脅威に対応できるわけではありません。高度化する攻撃手法に対抗するためには、以下のようなセキュリティ対策を併用することが推奨されます。

- 別の認証方式との組み合わせ

- OS・ソフトウェアの定期的なアップデート

- アンチウイルスソフトの導入

別の認証方式との組み合わせ

ワンタイムパスワードは多要素認証(MFA)を実現する方法のひとつですが、多要素認証では主に次の3つの要素がよく利用されます。

| 知識情報 | パスワードなどの特定のユーザーのみが知っている情報 |

|---|---|

| 所持情報 | スマートフォンやセキュリティキーなどのユーザーが所持している情報 |

| 生体情報 | 指紋や顔認証、虹彩認証などのユーザーの固有の身体情報 |

この3つの認証要素のうち、2つ以上の要素を組み合わせることで、不正アクセスのリスクを大幅に低減できます。

ワンタイムパスワードに加えて、生体認証や特定のデバイスに限定した認証方式を導入することで、リアルタイム型フィッシングのような高度な攻撃にも対応できるようになります。

OS・ソフトウェアの定期的なアップデート

PCやスマートフォンなどのOSやソフトウェアは、新たに発見される脆弱性に対して常に攻撃を受けるリスクを抱えています。

そのためOSやソフトウェアは定期的にアップデートし、最新のセキュリティパッチを適用することが重要です。

アップデートを怠ってしまうと、脆弱性を悪用され、デバイスの乗っ取りや不正操作を受けるリスクが高まります。

特に、ブラウザや認証関連のアプリケーションは攻撃の標的となりやすいため、常に最新の状態を保つ必要があります。

アンチウイルスソフトの導入

高度なアンチウイルスソフトを導入することで、デバイスを狙うマルウェアやスパイウェアからの保護を強化できます。

アンチウイルスとは、コンピューターウイルスやマルウェアなどの悪意あるソフトウェアからシステムを保護するために設計されたプログラムのことで、マルウェアによるさまざまな被害を未然に防ぐ、盾のような役割を果たします。

近年では、新種や亜種のマルウェアが次々に登場しており、既知の脅威への対策だけでは、十分ではありません。

そのため、アンチウイルスソフトを選定する際は、既知の脅威だけでなく、未知の脅威にも対応できる振る舞い検知型の機能を備えた製品を選ぶことが推奨されます。

認証最適化に「LANSCOPE プロフェッショナルサービス」

お使いのクラウドサービスや自社サイト、システムの認証強化を最適化するなら、LANSCOPE プロフェッショナルサービスが提供する、セキュリティ診断(脆弱性診断)におまかせください。

セキュリティの専門家が、貴社の認証・アクセス周りのセキュリティリスクを診断し、リスクレベルに基づく脆弱性の優先順位づけや、最適な対策方法について提案します。

自社システムやサイトの「認証周り」の課題に対策する「脆弱性診断」

LANSCOPE プロフェッショナルサービスが提供する「脆弱性診断」では、お客様のサーバーやネットワーク・Webアプリケーション環境にて、脆弱性の有無や権限設定の見直しなどを弊社専門家が実施。

リスクベース認証の導入が日常的な対策とすれば、脆弱性診断はスポットで定期的に実施する「健康診断」のようなセキュリティ対策です。

▼脆弱性診断:「認証周り」の確認項目の例

- アカウントロックの有無(適切か)

- 多要素認証の有無

- エラーメッセージから認証情報が推測できないか

- パスワードの強度は十分か

脆弱性診断を受けることで、組織の現状環境が「不正アクセス攻撃への耐性があるか」「課題は何か」「セキュリティリスクはどのレベルか」等を明らかにし、脆弱性へ対策を効率的に打つことが可能です。

クラウドサービスへの不正アクセスを防止「クラウドセキュリティ診断」

現在ご利用中のクラウドサービスにおける、認証周りのセキュリティ強化なら、クラウドセキュリティ診断がおすすめです。

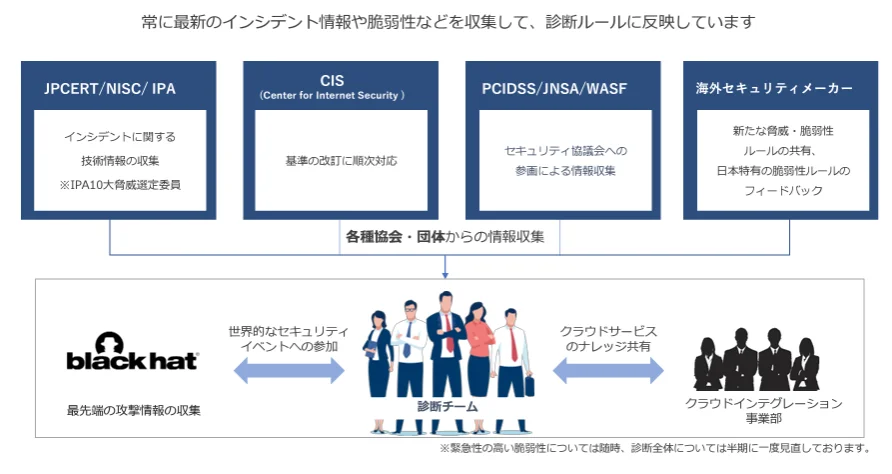

CISベンチマークやJPCERT・IPAなどの発信する情報を定期的に収集し、診断ルールに反映することで、常に最新のセキュリティ基準やルールに則った診断をご提供することが可能です。

さらに、対応可能なクラウドサービスは多岐にわたり、幅広いお客様のクラウド環境に関するセキュリティ不安を解消するためのお力添えが可能です。

▼対応可能なクラウドサービスの診断一覧

- Microsoft 365 セキュリティ診断

- Google Workspace セキュリティ診断

- Salesforce セキュリティ診断

- Amazon Web Services(AWS)セキュリティ診断

- Microsoft Azure セキュリティ診断

- Google Cloud Platfor (GCP)セキュリティ診断

- Zoom セキュリティ診断

- Box セキュリティ診断

- Slack セキュリティ診断

多要素認証を含む、クラウドサービスのセキュリティ対策に興味のある方は、以下のページや資料をご覧ください。

情シス1,000人に聞いた!

「クラウドサービスのセキュリティ対策」実態調査

情シス1,000人に「自社のクラウドサービスのセキュリティ対策」

についてお聞きしました。

クラウドを運用中・導入予定の情シス様は、必見のデータです!

まとめ

本記事では「ワンタイムパスワード」をテーマに、その概要や併用すべき対策について解説しました。

本記事のまとめ

- ワンタイムパスワードとは、一度きりしか使用できない使い捨てのパスワード

- ワンタイムパスワードの生成方法には、「チャレンジレスポンス認証方式」と「タイムスタンプ方式(時刻同期方式)」「カウンタ同期方式」などがある

- ワンタイムパスワードを利用する際は、「リアルタイム型フィッシング詐欺に対応できない」「デバイスやブラウザの乗っ取りに弱い」といったデメリットを把握し、セキュリティ対策を講じる必要がある

- ワンタイムパスワードと併用すべきセキュリティ対策として、「多要素認証」「OS・ソフトウェアのアップデート」「アンチウイルスソフトの導入」などが挙げられる

ワンタイムパスワードは、認証におけるセキュリティ強化の有効な手段として、金融機関やクラウドサービス、SNS、リモートワーク環境など幅広い分野で採用されています。

しかしながら、ワンタイムパスワード単体では高度な攻撃手法・脅威への対策が不十分な場合もあるため、本記事で紹介したような多層的な防御体制を構築し、セキュリティ強化を図ることが重要です。

また、お使いのクラウドサービスや自社サイト、システムなどの認証強化を目指す際は、「LANSCOPE プロフェッショナルサービス」のセキュリティ診断(脆弱性診断)をぜひご活用ください。

セキュリティの専門家が、貴社の認証・アクセス周りのセキュリティリスクを診断し、リスクレベルに基づく脆弱性の優先順位づけや、最適な対策方法について提案します。

大好評!

Microsoft 365 セキュリティチェックシート

情報漏洩の要因となる、SharePoint、OneDriveでのファイル共有

Teamsでのゲストユーザー招待など

自社のセキュリティ状況を簡単に確認できるチェックシートです!

おすすめ記事