Written by 田村 彩乃

目 次

ブルートフォース攻撃とは、想定される全てのパスワードのパターンを総当たりで入力し、不正に認証の突破を試みるサイバー攻撃手法です。

この攻撃手法は、パスワードの強度や攻撃者のリソースなどによって成功率や突破の所要時間が異なります。特に「123456」や「password」などの単純なパスワードを設定した場合、短時間で認証を突破されるリスクが高まるため、対策として強力なパスワードの設定が必須です。

仮に認証を不正に突破された場合、以下のような被害が想定されます。

1. 個人・機密情報の漏洩

2. サービス・アカウントの乗っ取り

3. Webサイトの改ざん

4. クレジットカードや口座の不正利用

5. 他サービスへパスワードを流用し、不正アクセスが繰り返される

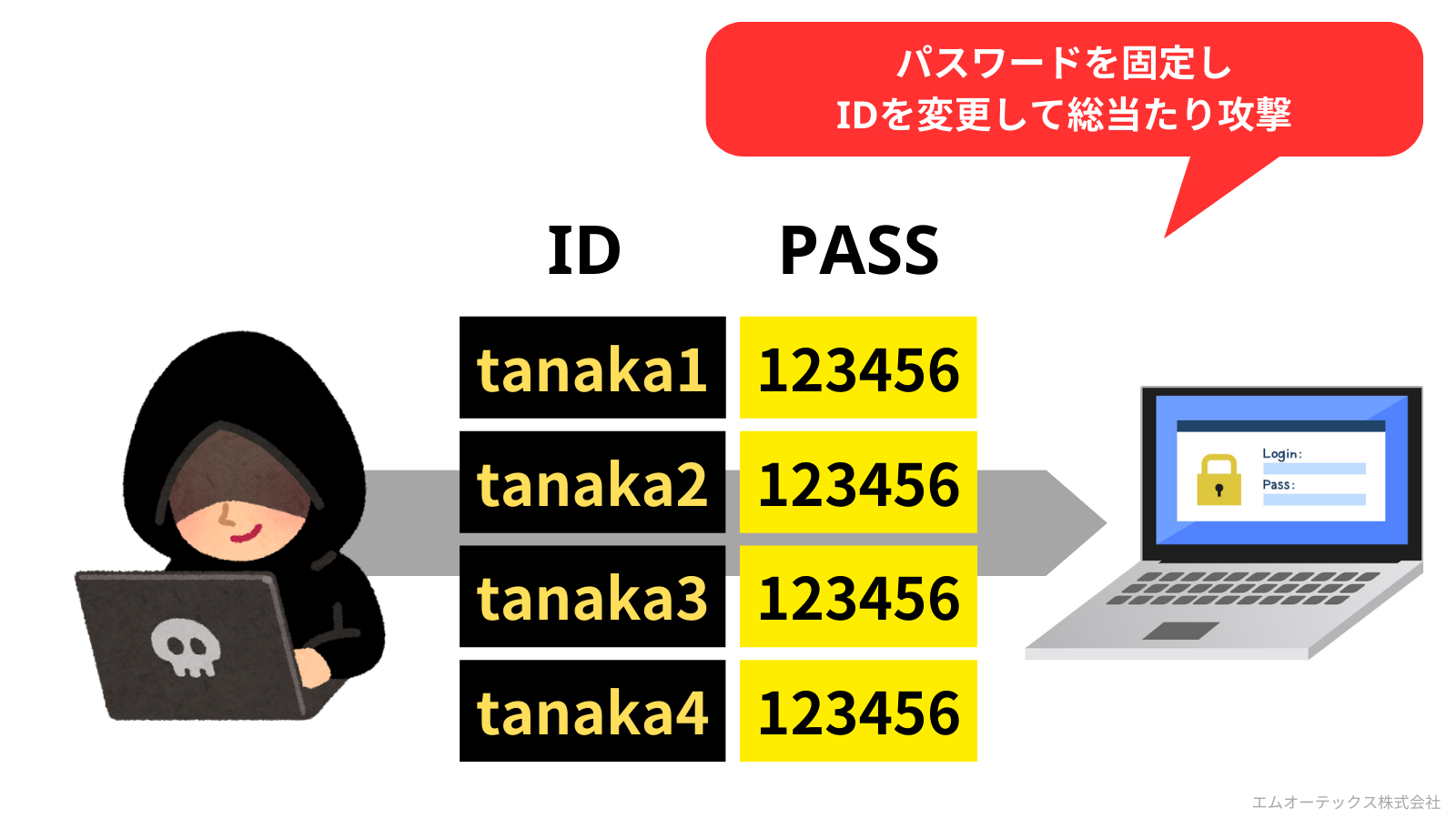

また、ブルートフォース攻撃とよく比較されるものとして、「リバースブルートフォース攻撃」が挙げられます。

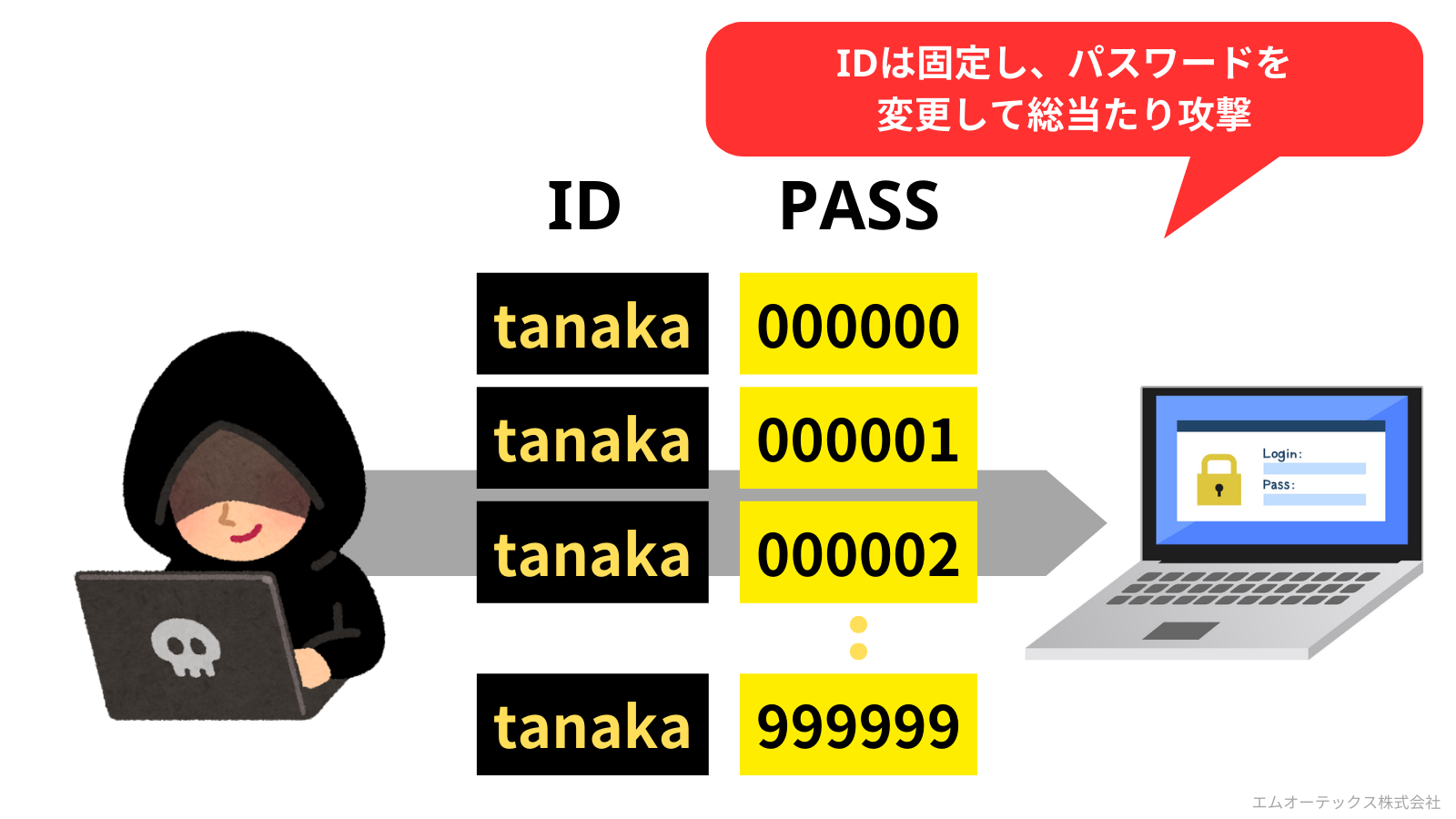

ブルートフォース攻撃がIDを固定してパスワードを総当たりで試行するのに対し、リバースブルートフォース攻撃は、よく使われる特定のパスワードを固定して、IDを総当たりで試行するという違いがあります。

ブルートフォース攻撃をはじめとした、不正な認証突破型撃から身を守るためにも、日ごろから以下のような対策を講じましょう。

▼個人・組織がともに実践すべき対策

1.多要素認証を導入する

2.長く複雑なパスワードを設定する

3.同じパスワードを使いまわさない

▼組織が実践すべき対策

1.ログイン試行回数を制限する

2.アクセス可能なIPアドレスを制限する

3.不正アクセスの検知システムを導入する

この記事では、ブルートフォース攻撃の手口や有効な対策を解説します。

▼この記事を要約すると

- ブルートフォース攻撃とは、IDごとにスワードを総当たりし、不正な認証突破を試みる攻撃手法

- ブルートフォース攻撃により、アカウントへの不正アクセスや乗っ取り・サービスの改ざん・カードの不正利用といった被害が想定される

- 万が一ブルートフォース攻撃の被害に遭っ場合、速やかにパスワードを変更し、直ちにセキュリティ部門へ共有して管理者の指示を仰ぐようにする

ブルートフォース攻撃(ブルートフォースアタック)とは?

ブルートフォース攻撃(ブルートフォースアタック)とは、「総当たり攻撃」とも呼ばれるサイバー攻撃の手法の一種です。無数に存在するパスワードのパターンを総当たりで順番に攻撃し、正解のパスワードを発見して突破することを目的としています。

例えば、攻撃対象のサービスのパスワードが「数字6桁」に設定されているとすると、全てのパスワードのパターンは10の6乗通り(100万通り)になります。仮にアルファベットの大文字・小文字各26種類と数字10種類を組み合わせると、約568億通りのパターンが存在することとなります。

ブルートフォース攻撃では、これらの組み合わせを1つずつ試行し、ログインを突破できるパスワードを探し当てていきます。仮に「1パターンにつき0.1秒の試行時間」がかかるとしても、100万通りのパスワードを入力する場合、理論上は最大27時間46分で突破できることになります。

ただし最近では攻撃者のレベルも上がり、単純な4桁の数字や英字の組み合わせであれば、数秒~数分で突破されてしまう時代になっています。

ブルートフォース攻撃はパスワードの桁数が少なく、使われている文字や数字の種類が単純なほど、突破されてしまう可能性が高くなります。そのため、パスワードにはできるだけアルファベットの大文字や小文字・記号・数字など、複数の文字列を組み合わせて、長く複雑にすることが1つの手段です。

ブルートフォース攻撃の一種「リバースブルートフォース攻撃」とは

ブルートフォース攻撃の一種に「リバースブルートフォース攻撃」という手法も存在します。

ブルートフォース攻撃では、ユーザーのパスワードを総当たりで入力してログインを試みますが、リバースブルートフォース攻撃では、よく使われそうなパスワードを固定で入力しておき、IDのパターンを総当たりで入力するという特徴があります。

例えば「0123」や「password」などの文字列は誰でも思いつきやすく、比較的よく使用される「単純なパスワード」例のひとつです。リバースブルートフォース攻撃では、こういった安易なパスワードを固定で入力し、IDを総当たりで順番に試行して、突破することを目指します。

また、リバースブルートフォース攻撃は、ランダムなアカウントの認証を突破したい場合に使用される攻撃手法です。IDが判明している状態でパスワードを推測するのではなく、IDもパスワードも分からない状態で、ID・パスワードそれぞれの情報を類推し、突破するために使われます。

ブルートフォースに類似したサイバー攻撃

ブルートフォース攻撃に類似したサイバー攻撃の例として

・辞書攻撃

・パスワードリスト攻撃

があります。ブルートフォース攻撃と同様、アカウントへの不正アクセスを目的とする、悪質な攻撃手法について解説します。

辞書攻撃

辞書攻撃(Dictionary Attack)とは、辞書に載っている単語や人物の名前など、有名な言葉からパスワードを類推して認証の突破を試みる方法です。ブルートフォース攻撃の1種でもあります。

例えば、パスワード忘れを防止するため、「apple」や「star」など、分かりやすく単純な単語をパスワードに使用している例がよく見られます。辞書攻撃では、こういった「一般的な単語や人名」がパスワードに使われているケースを想定し、パスワードを試行していきます。

辞書攻撃による認証の突破を防ぐためには、一般的な単語をパスワードに使用せず、複雑かつランダムな文字列を用いることが有効です。

パスワードリスト攻撃

パスワードリスト攻撃とは、攻撃者があらかじめ不正入手した「パスワードの一覧」を使用し、順番にパスワードを試行することで、認証を突破する攻撃方法です。

過去に漏洩したログイン情報は、ダークマーケット等で不正に取引されており、この「ログイン情報のリスト」を活用することで、より容易に不正アクセスを試みることが可能となってしまいます。

事前にパスワードの詳細が判明しているため、認証を突破されるリスクは非常に高く、攻撃者側にとって成功率の高い手法といえるでしょう。また、パスワードリスト攻撃を防ぐためには、パスワードの使いまわし防止や、多要素認証の導入といった手段が効果的です。

ブルートフォース攻撃を受けると、どんな被害がある?

攻撃者により不正な認証を許してしまう「ブルートフォース攻撃」を受けると、個人・機密情報の漏洩やサービス・アカウントの乗っ取り、クレジットカードや口座の不正利用など、様々な深刻な被害に発展するリスクがあります。

▼「ブルートフォース攻撃」による被害例

1.個人・機密情報の漏洩

2.サービス・アカウントの乗っ取り

3.Webサイトの改ざん

4.クレジットカードや口座の不正利用

5.他サービスへパスワードを流用し、不正アクセスが繰り返される

攻撃への対策を心がける上で、そもそも「どういった被害リスクが存在するか」を知っておくことは、意識を高める上でも重要です。ここでは、ブルートフォース攻撃により想定される5つの被害について詳しく解説します。

1.個人・機密情報の漏洩

1つ目の被害リスクは「個人・機密情報の漏洩」です。

個人の所持するIDやパスワード等のログイン情報をはじめ、組織戦略などの機密情報や、顧客情報(電話番号やアドレス・カード情報)など、会社の経営や信頼問題に関わる情報が、流出してしまう可能性があります。

例えばブルートフォース攻撃によってECサイトに不正ログインされると、攻撃者はサイト内に登録される顧客の住所や氏名、年齢など、個人情報を簡単に閲覧できてしまいます。これらの情報を盗まれることで、その後も不正アクセスに悪用されたり、データを転売されたりといった被害リスクがあります。

2.サービス・アカウントの乗っ取り

2つ目の被害リスクは「サービス・アカウントの乗っ取り」です。

前述のように、組織のECサイトやWebサイトの認証を突破されると、サイト上のデータを自由に改ざんしたり、不適切な発信を行うことができたりしてしまいます。個人の通販アカウントであれば、不正購入や申込の被害も想定されるでしょう。

また、SNSの乗っ取りも被害例のひとつで、ブルートフォース攻撃によって第三者のアカウントになりすまし、本人の意思とは異なる投稿を行ったり、本来のユーザーがログインできないようパスワードを変更されたりといったリスクがあります。

3.Webサイトの改ざん

3つ目の被害リスクは「Webサイトの改ざん」です。

Webサイトの管理者アカウントを乗っ取ることで、権限を使いHTMLやCSS・実装済みのプログラムなどを不正に書き換えることが可能です。

悪意あるプログラムや不正なコードを埋め込まれた場合、アクセスしたユーザーをマルウェアに感染させたり、詐欺サイトへ強制的にリダイレクトさせたりといった被害に発展する懸念があります。

また、入力フォームが改ざんされた場合、入力を行ったユーザーの個人情報が盗まれてしまう可能性もあります。

4.クレジットカードや口座の不正利用

4つ目の被害リスクは「クレジットカードや口座の不正利用」です。クレジットカードや口座を不正利用され、覚えのない買い物や送金・金銭の引き出しが行われる可能性があります。

例えば、ブルートフォース攻撃でECサイトなどにログインした攻撃者は、サービス内に登録されたクレジットカード情報を使い、商品を無作為に購入することが可能です。またネットバンキングへの不正アクセスに成功すれば、攻撃者の口座に残高を送金するなどの不正行為もできてしまいます。

クレジットカード被害に遭った場合は、すぐにカード会社に連絡し、カードの利用停止や不正利用分の返金手続きを行うことが重要です。

5.他サービスへパスワードを流用し、不正アクセスが繰り返されるされる

5つ目の被害リスクは「他サービスへ解読したパスワードを流用し、不正アクセスが繰り返される」ことです。

1種類のID/パスワードを複数サービスに使いまわすと、1か所の認証が突破された場合、その後も他サービスで何度も不正アクセスが繰り返される恐れがあります。

例えば、サービスA、B、Cの3サイトで同じパスワードを使用すると、サービスAでパスワードを解読された場合、B・Cでもそのパスワードで認証を突破されてしまう、という具合です。

このリスクを回避するため、パスワードは使いまわしせず、突破の難しい推測困難なパスワードの使用を心がけましょう。

個人・組織がともに取り組みたい、ブルートフォース攻撃のセキュリティ対策3つ

大切な情報資産を保護するため、ブルートフォース攻撃へ有効な対策を把握し、実際に対策として取り入れることが大切です。個人・組織、ともに実践してほしい「ブルートフォース攻撃に有効なセキュリティ対策」は以下の通りです。

▼個人・組織がともに実践すべき対策

1.多要素認証を導入する

2.長く複雑なパスワードを設定する

3.同じパスワードを使いまわさない

1.多要素認証を導入する

1つ目に有効な対策は「多要素認証を導入する」ことです。

多要素認証とは、ログイン時に「2つ以上の認証要素」を組み合わせて認証を行うセキュリティ手法です。昨今の不正ログインの防止策として、多要素認証の注目が高まっています。

IDやパスワードなどの「知識情報」のほかに、例えばワンタイムパスワードのような「所持情報」や、指紋認証・顔認証に代表される「生体情報」を組み合わせることで、通常のログイン時に比べ認証強度を高められます。

▼多要素認証のイメージ

多要素認証を導入すれば、万が一ブルートフォース攻撃によってパスワードを突破されたとしても、他要素による認証を突破させないことで、不正アクセスを防ぐことが可能です。

2.長く複雑なパスワードを設定する

2つ目に有効な対策は「ログイン認証に、長く複雑なパスワードを設定する」ことです。

ブルートフォース攻撃では ”総当たり” でパスワード入力を試行するため、長く複雑なパスワードを設定するほど、正解にたどり着ける確率が低くなります。

・数字4桁のパスワードの最大試行回数…10,000パターン

・数字6桁のパスワードの最大試行回数…1,000,000パターン

加えて、アルファベットの大文字や小文字、記号などを織り交ぜることで、さらにパターンを何十倍、何百倍に増やすことができます。長く複雑なパスワードを設定することで、ブルートフォース攻撃をはじめとする、不正アクセスの被害リスクを軽減することが可能です。

ただし、長く複雑なパスワードは「記憶することが難しい」など、時に運用面で支障をきたすこともあります。作業の非効率化を避けるためには、パスワードの管理方法を工夫するなど、うまく両者の落としどころを見つける必要があるでしょう。

3.同じパスワードを使いまわさない

3つ目に有効な対策は「複数サイトで、同じパスワードを使いまわさない」ことです。

前述のように、複数のサービス内で同じパスワードを使用していると、1サービスでパスワードが突破される際、他サービスでも同じパスワードを使い不正アクセスを許してしまいます。

面倒であっても、各サービスのパスワードは、それぞれ異なるものを設定することが重要です。

組織が取り組みたい、ブルートフォース攻撃のセキュリティ対策3つ

続いては、企業・組織に実践してほしい「ブルートフォース攻撃に有効なセキュリティ対策」3つをご紹介します。

▼組織が実践すべき対策

1.ログイン試行回数を制限する

2.アクセス可能なIPアドレスを制限する

3.不正アクセスの検知システムを導入する

1.ログイン試行回数を制限する

組織が実践すべき対策の1つ目は「ログイン試行回数を制限する」ことです。

ブルートフォース攻撃は、パスワードを何度も試行する攻撃手法であるため、ログインの試行回数を制限することは非常に効果的な対策となります。

例えば、「ログインが5回連続で失敗した場合、IDが強制的にロックされる」などの設定にしておくことで、攻撃者は繰り返しログインを試行することができなくなるため、認証を突破されるリスクを大幅に低減することが可能です。

2.アクセス可能なIPアドレスを制限する

組織が実践したい、2つ目に有効な対策は「アクセス可能なIPアドレスを制限する」ことです。IPアドレスとは、インターネットに接続する際、スマホやPCなどの機器に割り振られる番号のことです。

あらかじめ、信頼できるIPアドレスのみアクセスを許可することで、不審な接続を遮断し、ブルートフォース攻撃の試行自体を阻止することが可能です。

3.不正アクセスの検知システムを導入する

組織が実践すべき3つ目の対策は「不正アクセスの検知システムを導入する」ことです。

システムを導入することで、外部からの不正アクセスがあった場合も素早く検知・アラートで通知し、早期にインシデントへ対応することが可能なためです。

ネットワーク上の「セキュリティ検知システム」の例としては IDSやIPS、WAFなどがあげられます。

また万が一、ブルートフォース攻撃により攻撃者が侵入した場合に備えて、ネットワークやシステム内の不審な挙動を検知する、高性能なセキュリティツール(NDR)の導入もおすすめです。

ブルートフォース攻撃の被害事例

続いて、国内で実際に発生した「ブルートフォース攻撃の被害事例」を紹介します。

・大学病院で416人の個人情報が流出した事例

・大手決済サービスで約900名のアカウントが不正アクセスに遭った事例

2種類をご紹介しますので、ブルートフォースの危険性に対する、さらなる理解へとご活用ください。

1.BF攻撃による不正アクセスで大学病院で416人の個人情報が流出

| 企業 | 大学医学部附属病院 |

|---|---|

| 被害時期 | 2022年2月 |

| 攻撃の手口 | ブルートフォース攻撃による、メールアカウントへの不正アクセス |

| 被害内容 | 不正アクセス・個人情報の漏洩 |

2022年2月、国内の大学医学部附属病院にて、ブルートフォース攻撃により、患者416人の個人情報が流出する被害が発生しました。

教職員より「(教職員当人の)メールアドレスを用いてスパムメールが送信されている」との報告があり、調査を行ったところ、海外のIPアドレスから大学病院のアカウント3件が、不正アクセスされた可能性があることが判明しました。

被害に遭った3アカウントはブルートフォース攻撃によってパスワードが解除され、不正アクセスされたことが分かっています。不正アクセスされたメールサーバには、患者184名・講義を受講した医学部学生等140名・共同研究者及び治験関係者34名など、合計416名の個人情報が記載された、添付ファイルが存在していました。

大学病院では、不正アクセス被害が発覚した当日に、該当の教職員のパソコンを直ちにネットワークから遮断し、アンチウィルスソフトでフルスキャンを行った上で、メールアカウントのパスワードを変更する対策を取りました。

結果的に個人情報が悪用された等の報告はなく、大学病院側は被害関係者に対し、文書による事実関係の説明と謝罪を行った上で、対応窓口の案内を実施しています。

2.大手決済サービス、BF攻撃などで約900名のアカウントが不正アクセス被害

| 企業 | 大手コンビニエンスストアが手掛ける「決済サービス」 |

|---|---|

| 被害時期 | 2019年7月 |

| 攻撃の手口 | ブルートフォース攻撃による、メールアカウントへの不正アクセス |

| 被害内容 | 不正アクセス・個人情報の漏洩 |

2019年7月には、大手コンビニエンスストアを手がけるモバイル/バーコード決済サービスが、第三者からの不正アクセス被害を受けたことが報告されています。約900名のアカウントが被害に遭ったと推測されており、被害総額は5,500万円にのぼると言われました。

当該決済サービスのアカウントに不正アクセスし、クレジットカードから金銭をチャージすることで、当人になりすまし商品を購入される、などの被害が発生しました。

同決済サービスはアカウントIDとパスワードのみで会員登録できる状態であり、多要素認証が導入されていませんでした。そのため、ブルートフォース攻撃などの手段で、容易に認証が突破される状況にあったとのことです。

同社は決済サービスの新規受付を一時的に停止し、被害総額5,500万円を全ての被害に対して補償するなどの対策を実施。 2019年9月30日に、同サービスを廃止する事態となりました。

万一、ブルートフォース攻撃を受けた場合は?

万が一ブルートフォース攻撃の被害に遭ってしまった場合、アカウントを速やかにチェックし、 見覚えのないログイン試行やメッセージの送信、取引などの不審な挙動がないかを確認します。必要に応じて、金融機関への連絡・カードの停止などを行いましょう。

また、速やかにパスワードを変更し、攻撃者を再びログインさせないための対策を取ります。新しいパスワードは以前とは異なる、できるだけ長く複雑な文字列に設定します。このとき、SMS認証や指紋認証などの「多要素認証」を取り入れられるなら、追加で導入するとさらに良いでしょう。

さらに、ブルートフォース攻撃を受けたときは、組織であればセキュリティ部門へ直ちに共有し、管理者の指示を仰ぎます。被害範囲の特定や具体的な対処方法の指示を受けるために、必要に応じて外部のセキュリティ専門家のサポートを検討することもおすすめです。

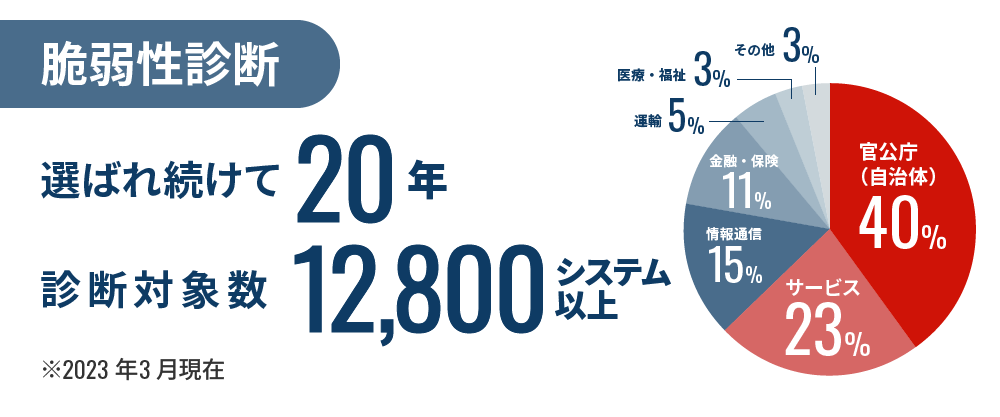

セキュリティ分野で高い評価を獲得する「LANSCOPE プロフェッショナルサービス」でも、ブルートフォース攻撃に有効な、セキュリティ診断サービスを提供しています。

ブルートフォース攻撃対策なら「LANSCOPE プロフェッショナルサービス」にお任せください

セキュリティの専門家が手厚い診断サービスを提供する「LANSCOPE プロフェッショナルサービス」の、ブルートフォース攻撃に有効な診断メニューをご紹介します。

1.クラウドサービスへの不正アクセスを防止「クラウドセキュリティ診断サービス」

1つ目に紹介するのが、Microsoft 365 やAWSといったクラウドサービスの設定不備を見直し、ブルートフォース攻撃などによる、不正アクセス被害を無くす「クラウドセキュリティ診断サービス」です。

例えば、各種クラウドサービスに「多要素認証」を適用するなど、不正アクセスの原因を潰すことで、ブルートフォースやパスワードリストなどの攻撃を防止します。

クラウドセキュリティ診断では知識豊富なベンダーが、クラウドサービスにおける管理設定上の不備を洗い出し、攻撃者の侵入リスクを確実に低減させることができます。

2.ブルートフォース攻撃に関わる「認証周り」の課題に対策する「脆弱性診断・セキュリティ診断サービス」

2つ目に紹介するのは、お客様のサーバやネットワーク・アプリケーションに、セキュリティ面の欠陥(脆弱性)がないかをテストする「脆弱性診断・セキュリティ診断サービス」です。

当社のセキュリティ診断では、ブルートフォース攻撃に関わる「認証周り」の現状環境を以下の観点から診断。脆弱性を明らかにし、最適な対策案を提示します。

▼脆弱性診断:ブルートフォース攻撃に関わる「認証周り」の主な確認観点

・アカウントロックがあるか(適切か)

・多要素認証があるか

・エラーメッセージから認証情報が推測できないか

・パスワードの強度は十分か

脆弱性診断サービスを受けることにより、組織の現状が「ブルートフォース攻撃への耐性があるか」を確認し、洗い出された課題へ効率的に対策を打つことが可能です。

まとめ

本記事では、現在でも多数の不正アクセス・情報漏洩事件にて用いられる「ブルートフォース攻撃」について、その手法や対策案について解説しました。

本記事をまとめると

- 「ブルートフォース攻撃」は、可能性のあるパスワードのパターンを総当たりで試行することで、認証を突破する攻撃手法

- ブルートフォース攻撃により、アカウントへの不正アクセスや乗っ取り・サービスの改ざん・カードの不正利用といった被害が想定される

- 対策として、複雑かつ長いパスワードの設定、多要素認証の導入、サービスごとにパスワードを変える、等が有効

ブルートフォース攻撃への対策を強化することは、類似したその他の攻撃をはじめ、結果的に様々な「不正アクセスを目的としたサイバー攻撃」を防止することに繋がります。

ぜひ本記事も参考にしながら、いま一度組織の認証設定やパスワード管理について、見直してみてはいかがでしょうか。強固なセキュリティ環境構築の相談役として、ぜひ「LANSCOPE プロフェッショナルサービス」もご活用ください。

おすすめ記事