Written by WizLANSCOPE編集部

目 次

年々巧妙化するフィッシング詐欺の多くは、信頼性の高い企業や公的機関になりすまし、ユーザーの不安や欲求を巧みに突いて偽サイトへと誘導する手口です。

たとえば、宅配業者を装ったSMSでは「お荷物をお届けしましたが不在でした」という文面とともに、再配達の手続きを促すリンクを配信。リンク先は正規サイトに酷似した偽ページで、IDやパスワードを入力すると個人情報が窃取されるリスクがあります。

また、国税庁を装った詐欺メールでは「未納の税金がある」などの内容で不安をあおり、偽の支払いサイトへと誘導。カード情報を入力すると、第三者に悪用されるおそれがあります。こうした実例から、どのような手口が使われているかを知っておくことは、被害を防ぐうえで極めて重要です。

本記事では、実際に報告されたフィッシング詐欺の代表的な手口を7つ紹介します。

この記事のポイント

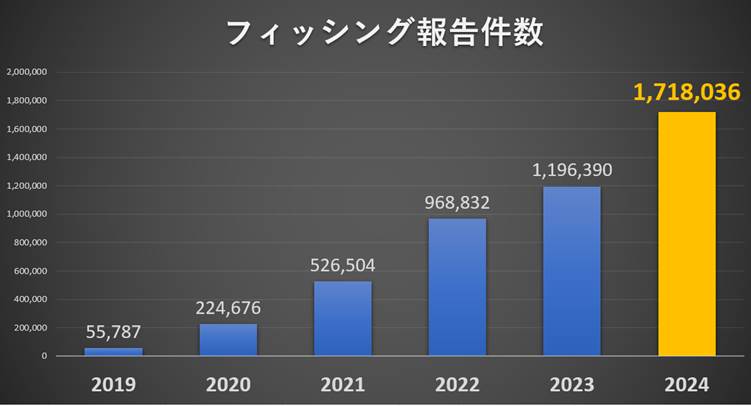

- フィッシング対策協議会の報告より、2024年のフィッシング詐欺報告件数は171万8,036件で、過去最多に

- 証券会社、決済サービス、公的機関など信頼性のある企業・機関を装い、「緊急性」や「特典」を口実に、偽サイトへ誘導する手口が多発

- 万が一フィッシング詐欺の被害にあった場合は、「ID・パスワードの変更」「金融機関やクレジットカード会社への連絡」「警察への報告」といった対処を行う

フィッシング詐欺の報告件数が過去最多

2024年、フィッシング詐欺の脅威はさらに深刻化しています。

フィッシング対策協議会が公表した「フィッシング報告状況と対策」によると、2024年に寄せられたフィッシング詐欺の報告件数は171万8,036件。2023年の119万6,390件から40%以上も増加し、過去最多を記録しました。

※フィッシング対策協議会の「フィッシング報告状況と対策」をもとにMOTEX(エムオーテックス)で作成

フィッシング詐欺の増加背景には、手口の巧妙化があります。特に近年では生成AIの技術が悪用され、メール文面の誤字脱字や不自然な表現を自動的に修正できるようになりました。これにより、以前よりも違和感のないフィッシングメールを容易に作成可能となり、フィッシングサイトのデザインも、正規サイトと見分けがつかないほど精巧です。

対策には「仕組み」と「意識」の両立が必要であり、企業・個人ともに以下のような多層的な対策が求められます。

- 送信元メールアドレスやドメインの確認

- 不審なリンクをクリックしない

- アカウント情報の入力前にURLを確認

- 多要素認証(MFA)の導入

- 従業員向けセキュリティ教育の実施

加えて、フィッシング詐欺の手口や事例を正しく知ることが、最も効果的な防御策のひとつです。次章では、実際に発生している「フィッシング詐欺の実例」についてご紹介します。

フィッシング詐欺の実例7選

ここでは実際に確認された、フィッシング詐欺の実例を7つ紹介します。

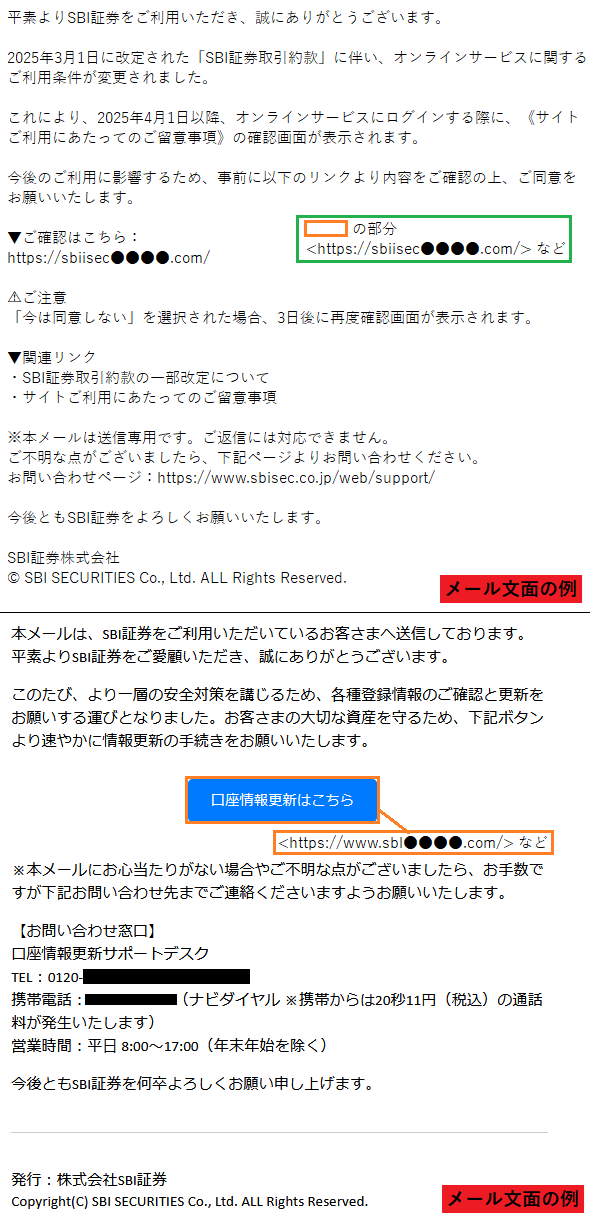

1.証券会社を装ったフィッシング詐欺の例

SBI証券など、大手証券会社を装った事例です。

件名を「【重要】オンラインサービスご利用条件の変更について」など、“緊急”を装う件名で注意を引き、フィッシングサイトに誘導します。

▼SBI証券を装ったフィッシングメール

出典:フィッシング対策協議会│SBI証券をかたるフィッシング (2025/04/01)

メール内のリンクをクリックすると、正規サイトと酷似したログイン画面に誘導されます。ここでユーザーネームやパスワードを入力すると、攻撃者に認証情報を窃取され、不正アクセスなどの被害にあいます。

その他、受信者に緊急性や重要性を印象づける、以下のような「件名」のフィッシングメールが確認されています。

【重要なお知らせ】SBI証券による注意喚起

【SBI証券セキュリティ】口座情報更新のご案内

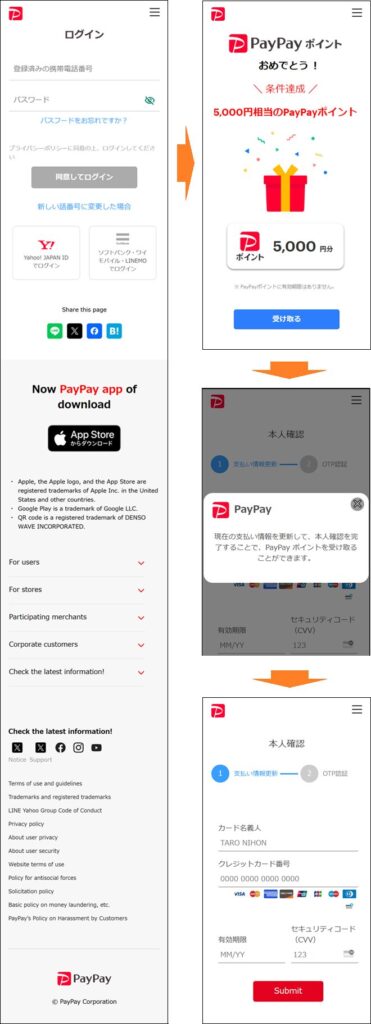

2.決済サービスを装ったフィッシング詐欺の例

2つ目は、PayPayなど決済サービスを装った事例です。攻撃者は、あたかも公式のキャンペーンや特典案内かのような内容でユーザーにメールを送信。また「今すぐ受け取れる50,000円分のPayPayポイント」など魅力的な文面で、リンクへの誘導数を上げようとします。

ログイン後、「本人確認完了でポイント付与」という偽ポップアップが表示され、カード情報を盗まれるといった事例が発生しています。

▼PayPayを装ったフィッシングサイト

出典:フィッシング対策協議会│PayPayをかたるフィッシング (2024/12/04)

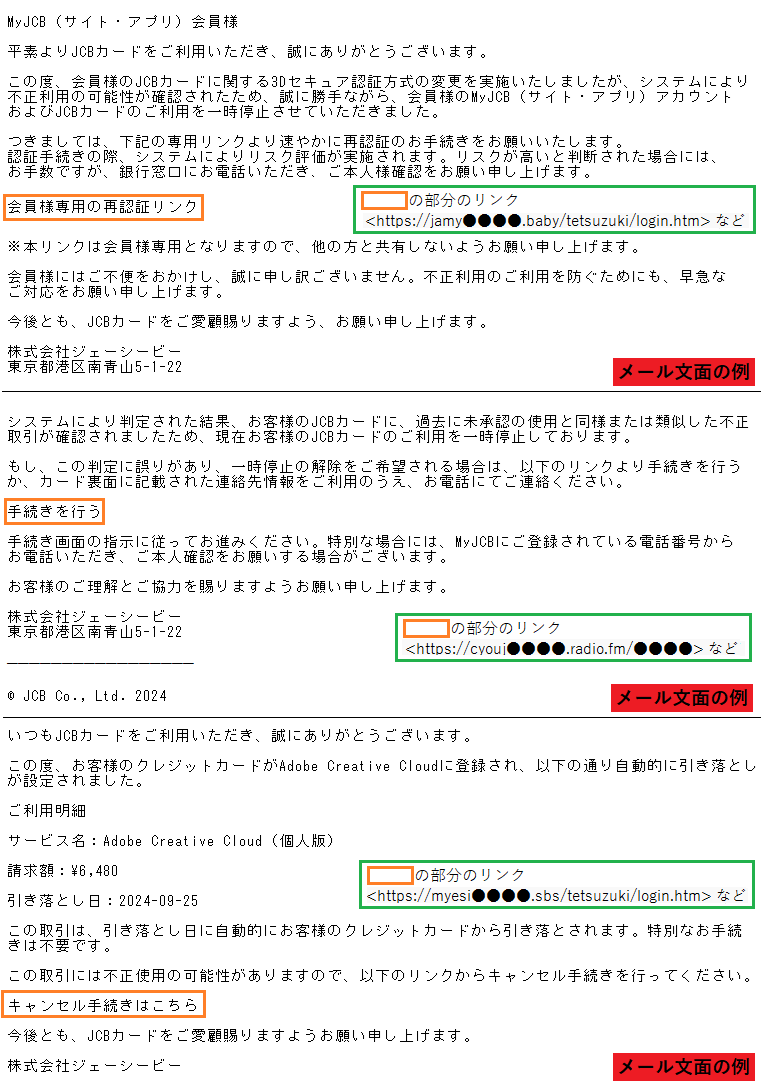

3.クレジットカード会社を装ったフィッシング詐欺の例

3つ目は、JCBやMastercardといったクレジットカード会社を装った事例です。

クレジットカード会社を装ったフィッシングメールでは、「不正利用の可能性があるため、カードの利用を一時停止した」など、受信者の不安をあおる内容が多く見られます。

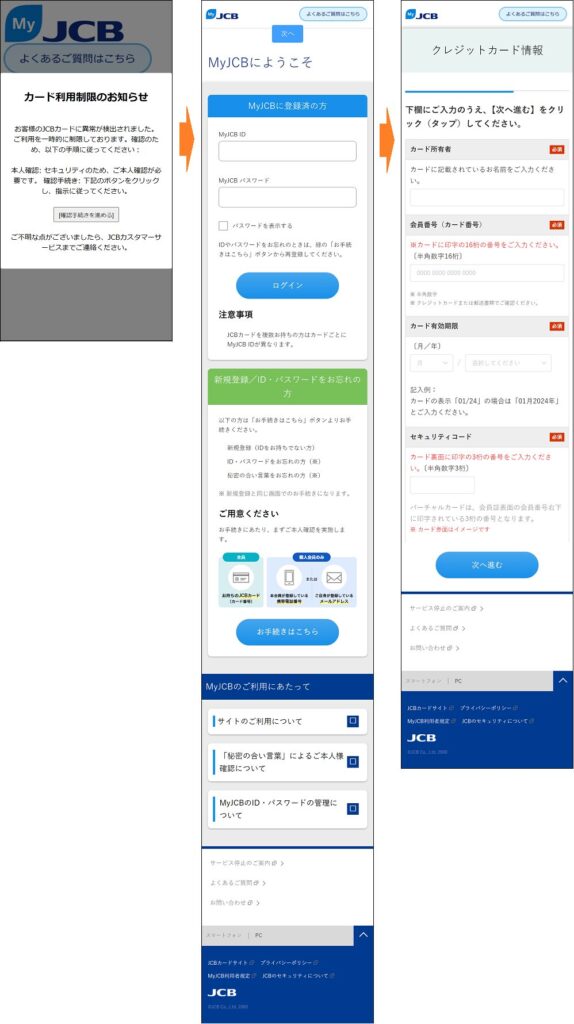

▼JCBを装ったフィッシングメール

出典:フィッシング対策協議会│JCB をかたるフィッシング (2024/10/03)

またリンク先の偽サイトは、JCBの公式サイト「MyJCB」のデザインを精巧に再現しており、一見しただけでは本物と見分けがつきにくいことも少なくありません。

▼JCBを装ったフィッシングサイト

出典:フィッシング対策協議会│JCB をかたるフィッシング (2024/10/03)

誘導されたページでは、以下のような重要な個人情報の入力が求められます。入力情報は悪意のある第三者に不正利用され、金銭的な被害を受けるおそれがあります。

- MyJCBのID・パスワード

- クレジットカード番号

- 有効期限

- セキュリティコード(CVV)

- 暗証番号

4.金融機関を装ったフィッシング詐欺の例

4つ目は、有名な金融機関を装った事例です。「不正な取引が確認されたため、口座を一時制限しています」など、焦りを誘う内容のメールやSMSが特徴です。

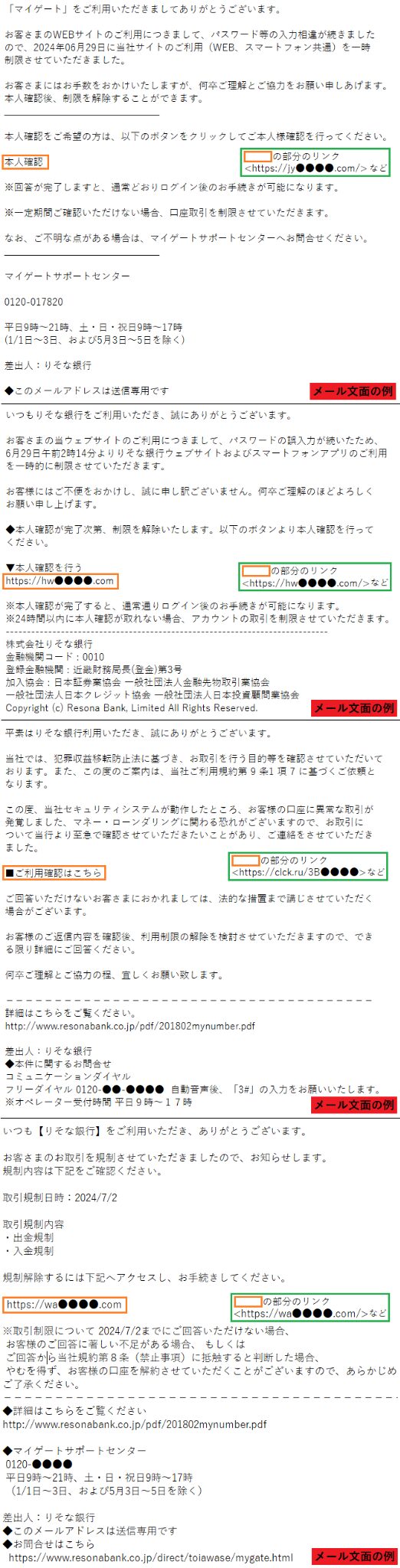

▼りそな銀行を装ったフィッシングメール

出典:フィッシング対策協議会│りそな銀行をかたるフィッシング (2024/07/02)

他にも、「犯罪収益移転防止法」など具体的な法律名を出して信ぴょう性をもたせたり、「従わない場合は法的措置を講じる」といった内容が書かれていたりするのも特徴の一つです。

5.公的機関を装ったフィッシング詐欺の例

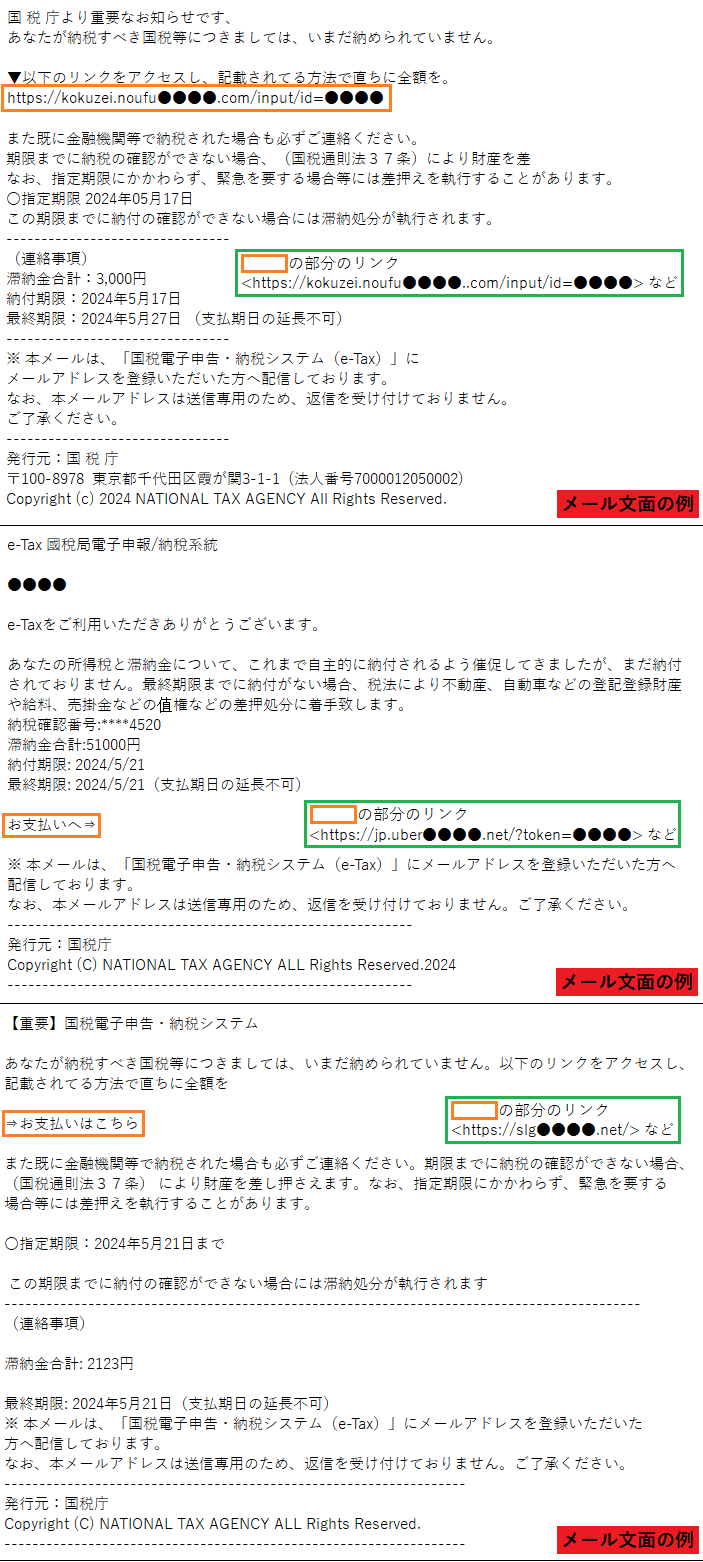

5つ目は、国税庁や内閣府など公的機関を装った事例です。

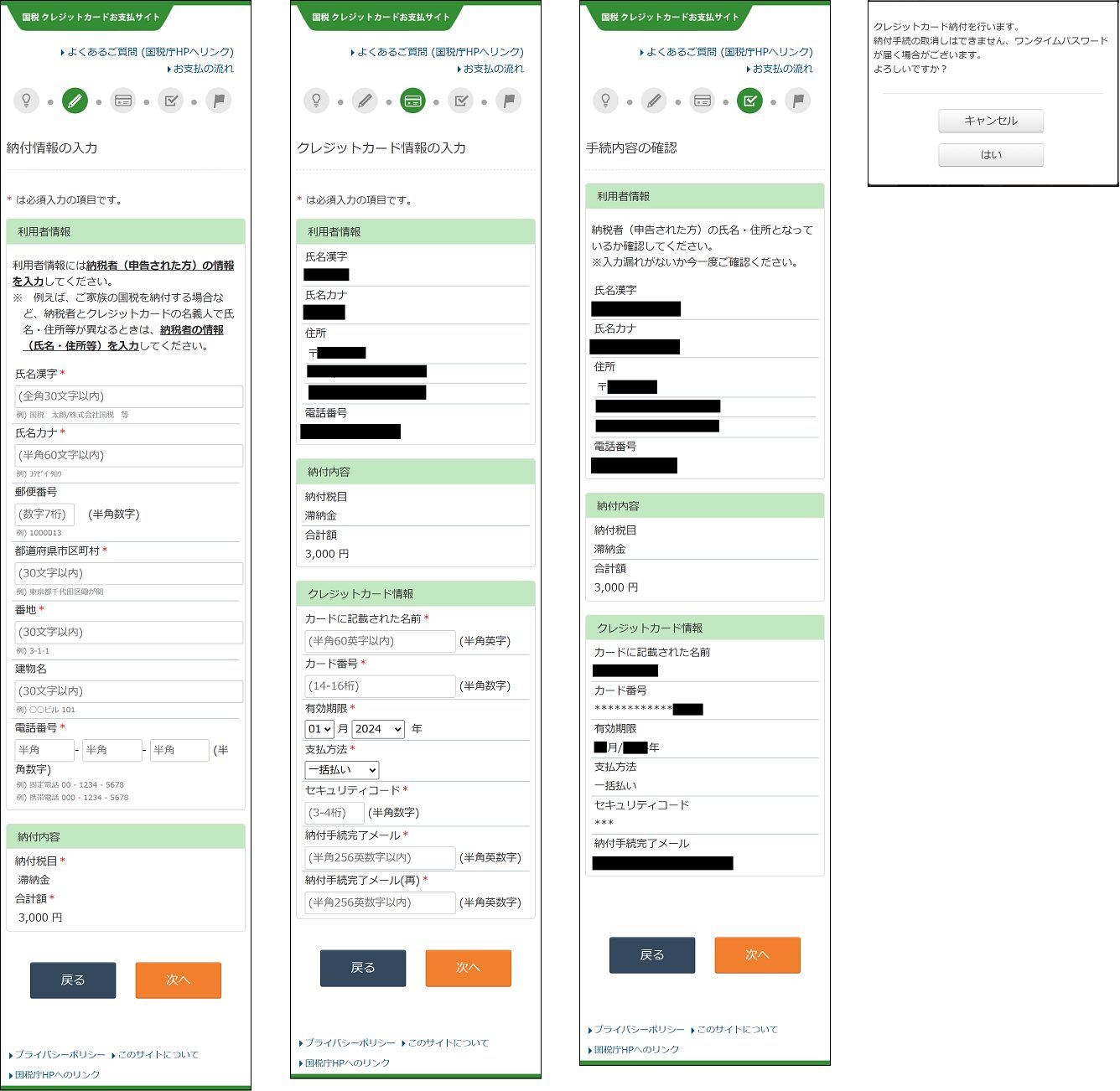

例えば国税庁を装ったケースでは、「未納の国税があります」などと偽り、偽の「国税クレジットカードお支払いサイト」へ誘導。クレジットカード情報を入力させる手口などが、確認されています。

▼国税庁を装ったフィッシングメール

出典:フィッシング対策協議会│国税庁をかたるフィッシング (2024/05/22)

▼実際に存在する「国税クレジットカードお支払いサイト」の偽サイト

出典:フィッシング対策協議会│国税庁をかたるフィッシング (2024/05/22)

なお、国税庁は「国税の納付を求める旨や、差押えに関するショートメッセージやメール、LINEによるメッセージを送信することはありません」と公式に発表しています。たとえ公的機関からのメールであっても、心当たりがない場合は、安易にリンクを開かないことが重要です。

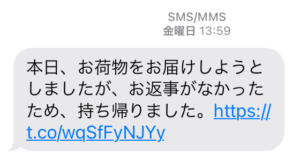

6.宅配業者を装ったフィッシング詐欺の例

6つ目は、宅配業者を装った事例です。

「不在のため持ち帰りました」といったSMSに偽の再配達リンクを添付し、ログイン画面を装ったフィッシングサイトに誘導します。

▼宅配業者からの不在通知を装ったSMS

出典:ヤマト運輸│よくあるご質問(FAQ)

正規のサイトに酷似したフィッシングサイトにID・パスワードなどを入力することで、認証情報を使って不正ログインが行われる、キャリア決済の不正利用で高額請求を受けるといった事例が報告されています。

また、SMSのリンクをクリック後、スマートフォンを乗っ取る不正なアプリがインストールされることもあります。

佐川急便、ヤマト運輸、日本郵政などでは「SMSによる連絡は行っていない」としているため、SMSでの不在通知は開かないようにしましょう。

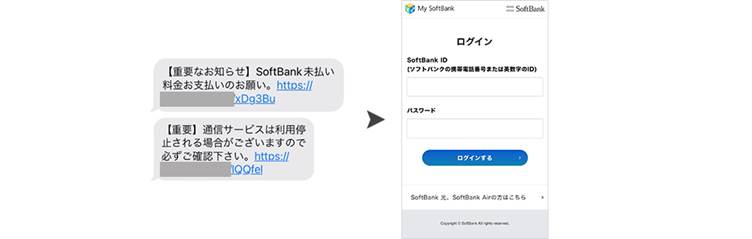

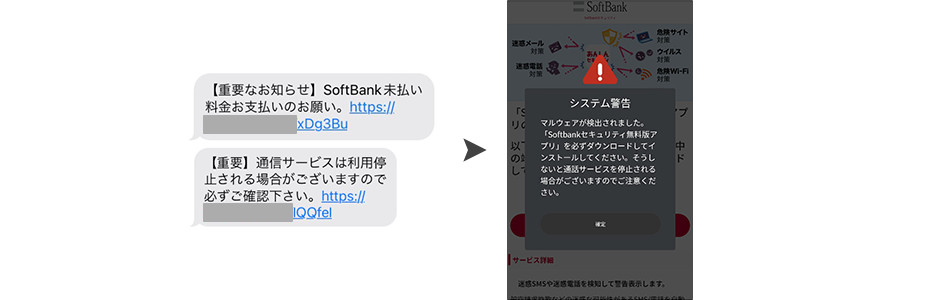

7.通信事業者を装ったフィッシング詐欺の例

7つ目は、大手通信事業者を装った事例です。

「通信料金が未納」といった内容のSMSや電子メールを送り、「支払期限を過ぎた場合は通信サービスの利用を停止する」など、不安をあおってリンククリックを促します。

▼SoftBankを装ったSMS(iPhoneからアクセスした場合)

出典:SoftBank│ソフトバンクを装った不審なSMSやメールに関するご注意

▼SoftBankを装ったSMS(Androidからアクセスした場合)

出典:SoftBank│ソフトバンクを装った不審なSMSやメールに関するご注意

リンクをクリックすると、正規のマイページに酷似したログイン画面が表示され、ID・パスワードを入力させられたり、セキュリティアプリを装った不正なアプリのインストールを促されたりします。

インストールすると、スマートフォン内の個人情報が抜き取られたり、デバイスが乗っ取られ大量のスパムSMSを自動送信したり、といった被害が発生します。

フィッシング詐欺への対策

高度化するフィッシング詐欺に対しては、「技術的対策」と「人的対策」を組み合わせた多層防御が不可欠です。

フィッシング詐欺への対策としては、以下が挙げられます。

- 多要素認証(MFA)の導入

- フィルタリング機能の活用

- 従業員へのセキュリティ教育の実施

まず有効なのが、多要素認証(MFA)の導入です。IDとパスワードに加えて、指紋や顔認証、ワンタイムパスワードなど、複数の要素で本人確認を行うことで、不正ログインのリスクを大幅に低減できます。仮に認証情報が盗まれても、追加認証がなければ侵入は困難です。

また、メールサーバーやセキュリティソフトに備わっている迷惑メールフィルタやURLフィルタリング機能の活用も重要です。これらの機能を適切に設定すれば、フィッシングメールが受信箱に届く前にブロックされる可能性が高まります。

フィッシング詐欺経由のマルウェア感染に備えて、高精度なアンチウイルス・EDRといったツール導入により、エンドポイントを保護することも重要です。

さらに、どれほど技術的対策を施しても、最後の砦は「人の判断」です。従業員に対する定期的なセキュリティ教育や、模擬フィッシングメールを用いた訓練などを通じて、「怪しい」と感じる感度を高めることが被害防止に直結します。

フィッシング詐欺対策の詳細は、以下の記事もご覧ください。

フィッシング詐欺にあった場合の対処法

万が一フィッシング詐欺の被害にあってしまった場合は、以下の対処を行いましょう。

- ID・パスワードを変更する

- 金融機関やクレジットカード会社に連絡する

- 警察に報告する

まずは、入力してしまったIDやパスワードを直ちに変更します。特に、同じパスワードを複数のサービスで使い回している場合、すべての関連サービスのパスワード変更が必要です。

クレジットカード番号や銀行口座情報などを入力してしまった場合は、速やかにカード会社や金融機関に連絡し、利用停止や再発行の手続きを依頼します。

また、不正送金や不正利用が発生している場合、警察への相談も忘れずに行いましょう。最寄りの警察署や都道府県警の「サイバー犯罪相談窓口」に連絡するほか、必要に応じてフィッシング110番(info@antiphishing.jp)にも情報提供を行いましょう。個人の対応が、社会全体の被害拡大防止にもつながります。

LANSCOPE プロフェッショナルサービス について

「LANSCOPE プロフェッショナルサービス」では、フィッシング詐欺をはじめとするサイバー攻撃に有効な、手厚いセキュリティソリューションを提供しています。

- クラウドセキュリティ診断(直接的な対策)

- 脆弱性診断・セキュリティ診断(間接的な対策)

1.クラウドセキュリティ診断

近年、クラウド環境を狙ったフィッシング詐欺や不正アクセスが急増しており、その多くがクラウド環境の設定不備、アクセス制御の甘さなどに起因します。攻撃者は偽装メールを通じてクラウドサービスのログイン情報を窃取し、企業の内部情報に不正アクセスを行います。

「クラウドセキュリティ診断」では、Microsoft 365 や Salesforce などご利用中のクラウドサービスに対し、アカウント管理・アクセス権限・多要素認証(MFA)の導入状況、監査ログ設定などの観点から診断を行います。

▼診断できるリスク例

●不適切なアクセス権限の設定

●多要素認証(MFA)が未設定のアカウント

●不要に外部共有されているファイルやフォルダ

●セキュリティポリシーの不備(例:IP制限がない、監査ログが有効化されていない)

診断結果に基づき、セキュリティ要件に応じた設定の最適化を支援することで、仮にフィッシング詐欺によってID・パスワードが搾取されたとしても、不正アクセスや情報漏洩に至らない強固な防御体制の構築が可能になります。加えて、リモートワークや外部委託が進む現代の業務環境において、クラウドセキュリティの見直しは不可欠な要素です。

2.脆弱性診断・セキュリティ診断

フィッシング詐欺は、窃取したID・パスワードを用いて社内システムへ侵入し、さらなる情報漏洩やマルウェア感染などの被害へと発展するリスクがあります。特に、攻撃者は入手した認証情報をもとに、社内のWebアプリケーションやネットワークに残された脆弱性を探し、不正アクセスを試みます。

こうした将来的なリスクを未然に防ぐ対策として、Webアプリやサーバ、ネットワーク機器に潜むセキュリティホールを専門家が診断する「脆弱性診断」が有効です。脆弱性診断では、認証バイパスやSQLインジェクションなどのWeb脆弱性、パッチ未適用のOS・ミドルウェア、不要ポートの開放などの課題を洗い出します。

Webアプリやネットワーク環境のセキュリティを見直すことで、フィッシング被害後の“侵入・横展開・情報窃取”といった二次被害のリスクを大きく軽減できます。

12,000件以上のサービス提供実績と90%以上のリピート率を誇り、国家資格「情報処理安全確保支援士」を保有する診断員が、安心の技術力と専門性で支援します。

「診断結果」は自社サイトが抱えるリスクを「点数」で可視化することが可能。「報告書」には、経営層が自社サイトのリスクを把握するための、エグゼクティブサマリーや、発見された脆弱性の対策・修正提言なども含まれます。 効率的かつ網羅的に、優先順位をつけて自社のセキュリティ課題に対策することが可能となります。

万が一、フィッシング詐欺被害にあった際、被害を最小限に抑える対策として、弊社の「ペネトレーションテスト」も有効な手段です。ペネトレーションテストでは実際の攻撃を想定した「模擬攻撃」を仕掛けることで、システムの脆弱性や対策レベルを図ることができます。

まとめ

本記事では、「フィッシング詐欺」をテーマに、知っておくべき実例や対策、対処法などを解説しました。

この記事のポイント

- フィッシング対策協議会の報告より、2024年のフィッシング詐欺報告件数は171万8,036件で、過去最多に

- 証券会社、決済サービス、公的機関など信頼性のある企業・機関を装い、「緊急性」や「特典」を口実に、偽サイトへ誘導する手口が多発

- 万が一フィッシング詐欺の被害にあった場合は、「ID・パスワードの変更」「金融機関やクレジットカード会社への連絡」「警察への報告」といった対処を行う

万が一被害にあったときに冷静に対処できるよう、日頃から対応方法を知っておくことが大切です。フィッシング詐欺は誰もが被害者になり得る時代だからこそ、事後対応も含めた備えが重要です。

おすすめ記事