Written by 夏野ゆきか

目 次

スピアフィッシングとは?フィッシング攻撃の一種

スピアフィッシングとフィッシングの違い

スピアフィッシングの攻撃の流れ

スピアフィッシングの一種「ホエーリング」とは?

スピアフィッシングの被害事例

スピアフィッシングへの対策

スピアフィッシング対策なら、LANSCOPE サイバープロテクションにお任せ

まとめ

スピアフィッシングとは「フィッシング攻撃」の一種であり、企業や特定の個人など、事前にターゲットを絞って攻撃を仕掛ける手法です。

不特定多数ではなくあらかじめターゲットを特定して行われることから、偽証の精度が高く、危険性が高いとされています。「標的型攻撃」に分類される手口であり、企業・組織は日頃から十分な対策に取り組む必要があります。

本記事では、スピアフィッシングの概要やフィッシングとの違い、有効な対策について説明します。

▼この記事を要約すると

- スピアフィッシングとは、不特定多数ではなく特定の個人・企業をターゲットにしたフィッシング詐欺の一種

- 攻撃前にターゲットについて念入りに情報収集を行い、身近な関係者に偽装することから、フィッシングに比べると攻撃精度が高く、被害額や漏洩する情報量が多い

- スピアフィッシングの中でも、会社役員やCEOなど地位の高い人をターゲットにしたものはホエーリングと呼ばれる

- スピアフィッシングへの対策として、「不審なメール・Webサイトへの対応に気を付ける」のはもちろん「多要素認証の導入」「エンドポイントセキュリティを導入・強化」などが有効

「スピアフィッシングとは何か?」「スピアフィッシングの被害事例が知りたい」という方は、ぜひご一読ください。

またエムオーテックスでは、組織のセキュリティ対策が十分であるか?を簡単に診断できる「サイバー攻撃対策チェックシート」をご用意しました。ぜひ合わせてご活用ください。

スピアフィッシングとは?フィッシング攻撃の一種

スピアフィッシングとは、フィッシング攻撃の中でも、不特定多数ではなく特定の個人・企業をターゲットにした手口を指す言葉です。

スピアフィッシングは、通常ダイバーが銛(スピア)を用いて魚をとらえる手法を意味します。

魚に銛を突き刺すように、特定の相手に狙いを定めて攻撃を行う様子がスピアフィッシングに似ていることからその名が使用されるようになりました。

そもそもフィッシング攻撃とは、実在する金融機関・宅配業者・取引先などを装い、攻撃メールを不特定多数へと送信する手法です。ターゲットに本文のURLをクリックさせて偽サイトへ誘導することで、ログイン情報やカード情報をだまし取ったり、マルウェアに感染させたりします。

▼基本的なフィッシング詐欺の攻撃の流れ

1.不特定多数のユーザーに関係者や有名企業を偽ったメールやSMSを送り付ける

2.個人情報を入力させるような偽のログイン画面や決済画面などへ誘導する

3.個人情報やカード情報などを抜き取る

一般的なフィッシング攻撃では、特定の企業や個人ではなく、不特定多数に対し無差別に攻撃が仕掛けられます。

一方、今回のテーマである「スピアフィッシング」は、個人情報や機密情報といった重要な情報を、特定のターゲットから盗み出すことが主な目的です。

攻撃の手段として、マルウェア(ウイルスなど悪意あるプログラム)を添付したファイルや不正なサイトのURLを含むメールを送りつけ、開封やアクセスをさせることで情報を盗む「標的型攻撃メール」がよく用いられます。

フィッシング攻撃の被害件数は大幅に増加

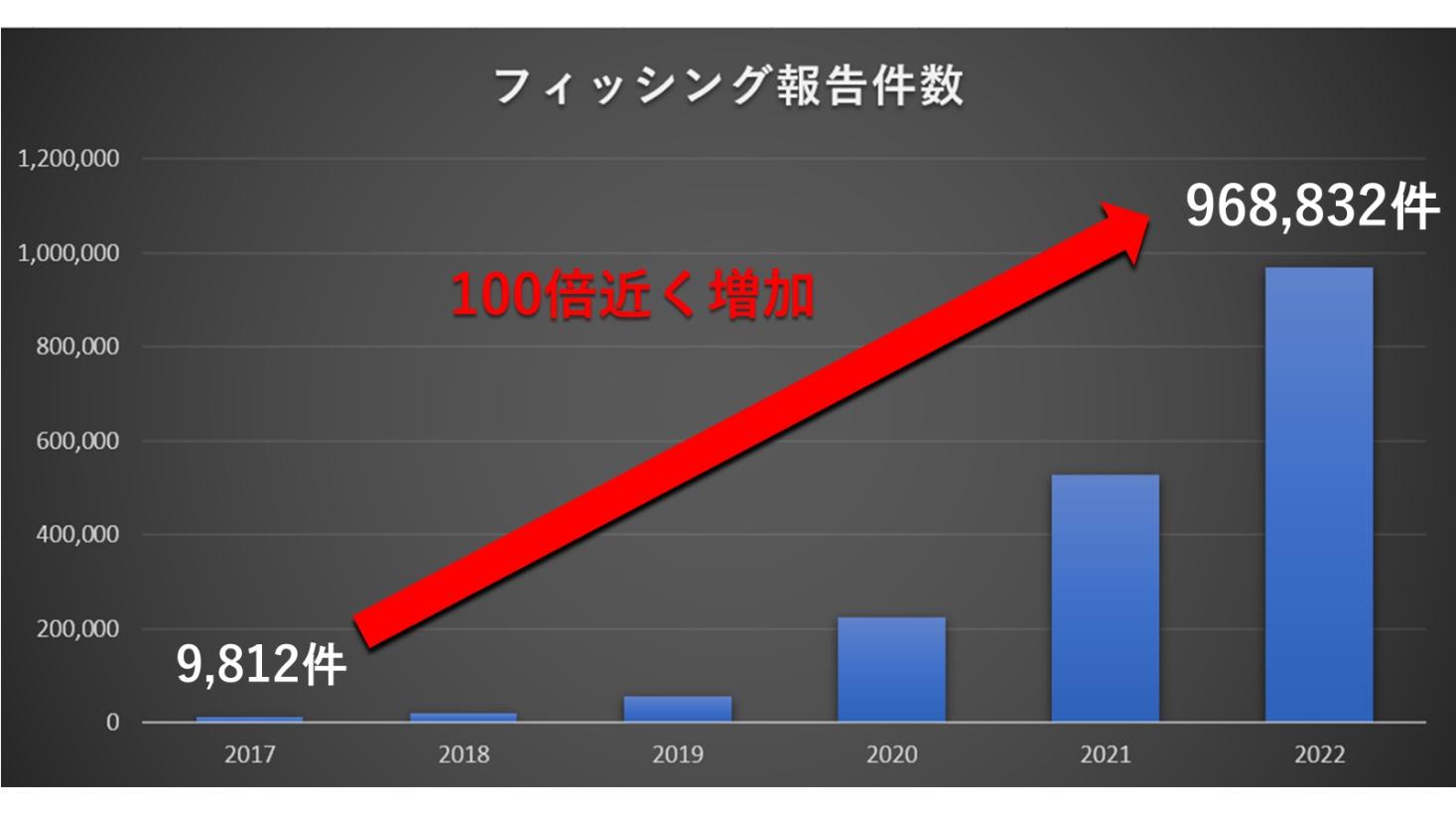

直近でフィッシング攻撃の被害件数は急増しており、警察庁やフィッシング対策協議会など、各組織も警戒を強めています。

フィッシング対策協議会が2023年6月に発表した「フィッシングレポート 2023」によれば、2022年に報告された国内のフィッシング総件数は968,832件にのぼりました。

2022年は前年と比較して著しく件数が増加しており、ECサイト大手、クレジットカード会社などのなりすまし送信が多く報告されたとのことです。

2017年に報告されたフィッシングの総件数は9,812件だったため、直近5年で100倍近く増加していることが分かります。

※フィッシング対策協議会のデータをもとにMOTEXで作成

出典:フィッシング対策協議会|フィッシングレポート 2023(2023年6月)

フィッシング攻撃・スピアフィッシングへの対策は基本的に同じであるため、個人・組織を問わずフィッシング対策に取り組むことが欠かせないと言えるでしょう。

スピアフィッシングとフィッシングの違い

改めて、スピアフィッシングとフィッシングとの違いについて見ていきましょう。

| スピアフィッシング | フィッシング | |

|---|---|---|

| 攻撃対象 | 特定の個人や企業 | 不特定多数 |

| 攻撃の特徴 | 属性などを調べ上げターゲットに合わせて攻撃を変える | 一括攻撃でだまされるユーザーを狙う |

| 攻撃精度 | 高い | 低い |

| 被害の大きさ | 盗まれる情報や金額の規模が大きい | 盗まれる情報や金額は個人単位が多い |

スピアフィッシングは特定の個人や企業を対象とするのに対し、フィッシングは不特定多数を狙い、攻撃を仕掛けます。そのため攻撃までに長い調査機関と巧妙な計画に基づいて行われるスピアフィッシングに比べると、フィッシングは一括で攻撃をする分、精度が低いのが特徴です。

また、フィッシングの被害は個人単位が多いですが、スピアフィッシングは企業やだます価値のある人(経営者など)を狙うため、被害額や漏洩する情報量が多い傾向にあります。

このように、スピアフィッシングはフィッシングと比較し

・攻撃の精度が高く騙されやすい

・被害が大規模になりやすい

といった特徴があり、より対策が難しいという実態があります。

スピアフィッシングの攻撃の流れ

ピアフィッシングは以下のような流れで攻撃が仕掛けられます。

1.ターゲットを設定する

2.ターゲットについて情報収集を行う

3.標的型攻撃メールを作成し、送信する

ここからは、それぞれの項目について説明していきます。

1. ターゲットを設定する

まず、目的に合わせて適切なターゲットを設定します。たとえば、個人情報や企業秘密などを盗み取り、多額の金銭を得ることを目的にする場合で考えてみましょう。

この目的を達成するためにターゲットを選ぶとするならば、高いアクセス権限を持っている人物をターゲットにする必要があります。支払い権限を持つ財務、個人情報の閲覧権限のある人事、ネットワークの管理権限のあるIT担当などが狙われやすいと言われています。

2. ターゲットについて情報収集を行う

攻撃者は成功率を上げるため、ターゲットのより身近な人(上司や取引先の担当者など)になりすますケースが多く、ターゲットの周辺を徹底的に調査します。

情報収取においては、心理的な隙やミスにつけこみ、情報技術を使うことなく情報を盗み取る 「ソーシャルエンジニアリング」が用いられることもあります。

▼ソーシャルエンジニアリングの例

・PC画面を覗き見し、パスワードなどを盗む

・なりすまし電話をかけ、個人情報を盗む

・ごみ箱を漁り、個人情報を盗む

ソーシャルエンジニアリング以外にも、会社のメールアカウントやメッセージアプリなどに侵入して、より詳細に情報を集める場合があります。

3. 標的型攻撃メールを作成し、送信する

集めた情報をもとに、ターゲットに近しい人物になりすまし、標的型攻撃メールを作成・送信します。

場合によってはなりすました人物のメールアカウントを乗っ取り、正規のメールアドレスからメールを送信するケースもあります。

あとはフィッシング攻撃と同様、メールに悪意のあるプログラムを仕込んだファイルを添付したり、偽サイトのURLを記載したりして、ターゲットに開封やアクセスを促し、マルウェア感染や個人情報・機密情報の窃取といった犯罪行為を行います。

スピアフィッシングの一種「ホエーリング」とは?

スピアフィッシングの中でも、会社役員やCEOなど地位の高い人をターゲットにする手口を「ホエーリング」といいます。

通常の攻撃より大きな獲物を狙うことから「クジラ漁」を意味して名づけられました。

スピアフィッシングも同様ですが、ホエーリングでは、心理的な隙や行動ミスなどに付け込んで、メールのクリックや不正送金などを促す「ソーシャルエンジニアリング」という手法を用いて、攻撃を仕掛けます。

例えば「お客様のアカウントが不正利用されています」「至急送金をお願いします」といった緊急性・信憑性のある文言は、ソーシャルエンジニアリングで頻繁に用いられます。

また企業の重役、広報担当などは一般社員に比べ、露出する機会が多く、インターネット上で情報が得やすい傾向にあります。

攻撃者は、X(旧Twitter)やFacebookなどのSNS、企業サイト、役員歴や勤続年数、現在の肩書、さらに家族構成や趣味など個人的なことまで調べあげた上で、偽装メールを送りつけます。

ホエーリングの対象となりやすい層は、重要な機密情報へアクセスできたり、より多くの社内データを閲覧・使用できたりと、攻撃者にとってターゲットにする価値が高いケースが多いです。裏を返せば企業・組織にとっては、通常のフィッシングに比べ、より脅威度が高く防御しづらい攻撃と言えるでしょう。

スピアフィッシングの被害事例

スピアフィッシングの被害は、世界中で報告されています。ここでは、企業への攻撃や有名人への実際にあった、2つの被害事例を紹介します。

1.大手旅行会社にて約679万人の個人情報が流出した事例

スピアフィッシング攻撃により、大手旅行会社にて約679万人の個人情報が流出した事件がありました。

この事件は、取引先の航空会社を装った標的型攻撃メールに添付されたファイルを開き、ターゲットの端末がウイルスに感染したことが原因です。

社内サーバーへの不正アクセスが行われ、攻撃を受けた大手旅行会社が運営する複数の旅行販売サイトから、過去にサービスを利用した顧客情報(氏名、メールアドレス、住所、パスポート番号など)が流出したとみられています。

また身に覚えのない不審なメールマガジンが届くなど、流出した個人情報を悪用したと思われる被害が、数百件単位で報告されていることも明らかになりました。

企業側は、セキュリティの責任者の任命や対策室を設けるなどの対応を実施。さらに政府もこの事件を受け、再発防止策の検討会および協議会の実施に踏み切りました。

2.著名人や有名企業のX(旧Twitter)アカウントが乗っ取られた事例

2020年、多数の著名人や有名企業のX(旧Twitter)アカウントがほぼ同時に乗っ取られるという、大規模なサイバー攻撃事件が発生しました。乗っ取られたアカウントでは、暗号通貨の購入を促すリンクを貼りつけた、詐欺メッセージの投稿が行われました。

リンク先のサイトは、ドメイン登録元の会社がすぐに停止させる対応を取りましたが、11.3BTC(約10万3960ドル)の被害が出たと発表されています。

事件の原因は、内部システムとツールへのアクセス権限を持つ従業員をターゲットにしたスピアフィッシング攻撃であり、ソーシャルエンジニアリングの手口を用いた攻撃のようなものを受けたと表しています。 Xは、問題発覚後に対象アカウントの利用を停止し、該当の詐欺ポスト削除を実施しました。

このようにスピアフィッシングは、大手企業で大規模な情報漏洩事件を引き起こしたり、多くの有名人・組織を巻き込みサイバー攻撃の踏み台に悪用したりと、かなり厄介で恐ろしい犯罪行為であることがわかります。

以下ではスピアフィッシングから大切な情報資産を守るため、日々取り組みたい「スピアフィッシング対策」についてご紹介します。

スピアフィッシングへの対策

スピアフィッシングの対策には、以下の4つが有効です。

1.不審なメールやWebサイトへの対応に気を付ける

2.標的型攻撃メールに対応できるフィルタリング機能を導入する

3.多要素認証を導入する

4.エンドポイントセキュリティを導入・強化する

1. 不審なメールやWebサイトへの対応に気を付ける

スピアフィッシングは、メールの添付ファイルやSMS内に記載されたURLからターゲットを偽のサイトへアクセスさせ、情報を盗んだりマルウェアに感染させたりするのが一般的な手口です。

そのため少しでも不審なメールやSMSが送られてきた際、「安易に添付ファイルやリンクを開かない」ことを念頭に置いておきましょう。送信元や本文に見覚えが無い、宛先が空白、不自然な表現が多い場合などは要注意です。

また企業・組織においては、従業員が誤って添付ファイルやリンクを開かないようにセキュリティ教育を行い、標的型攻撃メールへの危機意識を高めておくことが重要です。

ただしスピアフィッシングに用いられる「標的型攻撃メール」は、かなり巧妙に作成されているため、気を付けていても騙される危険性が十分にあります。「攻撃メールを完全に見分けることは難しい」ことを前提に、以降の対策もあわせて実践する必要があるでしょう。

「至急、対応ください」など緊急性がある内容、金銭が絡む内容などは、すぐに同意やクリックをせず、一度当人に電話やチャットで確認する、上長や周囲へ相談するなどの対応も効果的です。

2.標的型攻撃メールに対応できるフィルタリング機能を導入する

標的型攻撃メールに対応できる「フィルタリング機能」を導入すれば、さらに被害を減らせるでしょう。すでに述べた通り、標的型攻撃メールの手口は日々巧妙化され、見分けるのが難しい場合もあります。

フィルタリング機能を導入すれば、不審なメールを自動で検知し、ブロックできる可能性が高まります。従業員が危険なリンクや添付ファイルを誤って開いてしまうリスクを抑え、組織全体のセキュリティ向上が期待できるでしょう。

3.多要素認証を導入する

スピアフィッシングによる不正アクセスを防ぐには、「多要素認証」「パスワードレス認証」の導入も効果的です。

多要素認証とは、「知識情報(パスワードなど)」「所持情報(スマートフォンなど)」「生体情報(指紋など)」の中から、2つ以上の要素を組み合わせて認証を行うセキュリティ手法です。

▼多要素認証のイメージ

スピアフィッシングは、不正に入手したIDやパスワードなどの認証情報を利用して、アカウントへ不正ログインし、組織のシステムやサーバーへ侵入を行うケースがよく見られます。多要素認証を導入しておけば、仮にIDやパスワードが漏れてしまっても、認証を突破することは難しくなります。

多要素認証については以下の記事で詳しく解説していますので、ぜひあわせてご覧ください。

4.エンドポイントセキュリティを導入・強化する

スピアフィッシングでは、メール経由でターゲットの端末(エンドポイント)をマルウェア感染させ、最終的にアカウントの乗っ取りや機密情報の窃取を行うといった手口が多く見られます。

例えば、先述した「大手旅行会社で約679万人の顧客情報が流出した事例」では、添付ファイルの開封によりPCをマルウェアに感染させ、ターゲットのPCを遠隔操作することで、組織内の個人情報にアクセスしていました。

そこで重要となるのが、エンドポイントをマルウェア攻撃から守る「エンドポイントセキュリティ」の導入です。

製品としては、マルウェアの侵入をブロックする「アンチウイルス(ウイルス対策ソフト)」や、防ぎきれなかった侵入後の脅威に対応できる 「EDR」があります。

アンチウイルスソフトとEDRを併用することで、エンドポイントのセキュリティをさらに強化し、スピアフィッシングによるマルウェア感染・情報漏洩被害などを軽減することが可能です。

スピアフィッシング攻撃によるマルウェア感染を防ぐには、LANSCOPE サイバープロテクションにお任せ

スピアフィッシング攻撃によるマルウェア感染は、ただ対象者の端末に被害が及ぶだけでなく、最終的に組織の機密情報の漏洩、システムの乗っ取り、金銭的リスクなどを引き起こします。

「LANSCOPE サイバープロテクション」では、ご利用のエンドポイント(PCやサーバー、モバイル端末等)をマルウェアから守る、2種類のAIアンチウイルスを提供しています。

▼2種類のアンチウイルスソリューション

1. アンチウイルス✕EDR✕監視サービス(MDR)をセットで利用できる「CylanceMDR」

2. 各種ファイル・端末に対策できる次世代型アンチウイルス「Deep Instinct」

1. アンチウイルス✕EDR✕監視サービス(MDR)をセットで利用可能な「CylanceMDR」

アンチウイルスは、EDRと掛け合わせることで、より強固なエンドポイントセキュリティ体制を確立できるのは先述の通りです。

しかし実際「EDRによるセキュリティ監視に手が回らない」という声も多く、アンチウイルスとEDRの併用が出来ていない企業様も少なくありません。

・ アンチウイルスとEDRを併用したい

・ なるべく安価に両機能を導入したい

・ しかし運用面に不安がある

そういった方におすすめしたいのが、アンチウイルスを中心に3つのサービスを提供する「Cylanceシリーズ」です。

1. 最新のアンチウイルス「CylancePROTECT」

2. EDR「 CylanceOPTICS」

3. EDRを用いた運用監視サービス「CylanceMDR」

の3つをお客様の予算やご希望条件に応じて提供します。高精度なアンチウイルス・EDRを併用できる上、セキュリティのプロが24時間365日監視を行うため、より確実にマルウェアの侵入からお客様のエンドポイントを保護することが可能です。

アンチウイルスのみ、アンチウイルス+EDRのみ導入するなど、柔軟な提案も可能です。侵入前・侵入後のマルウェア対策を両立することで、お客様の大切な情報資産を守りましょう。

2. 各種ファイル・端末に対策できるNGAV「Deep Instinct(ディープインスティンクト)」

・ PC、スマートフォンなどOSを問わず、対策をしたい

・ 実行ファイル以外の様々なファイルにも、対応できる 製品が良い

・ 手頃な価格で「高性能なアンチウイルス」を導入したい

そういった方には、AIによるディープラーニング機能で、未知のマルウェアを高精度にブロックする、次世代型アンチウイルス「Deep Instinct(ディープインスティンクト)」がおすすめです。

近年の攻撃者は、セキュリティ製品の検知を逃れるため、実行ファイルだけでなくExcelやPDF・zipなど、多様な形式のマルウェアを生み出します。 しかしファイル形式を問わず対処する「Deep Instinct」であれば、これらのマルウェアも高い精度で検知・防御が可能です。

スピアフィッシングやランサムウェアをはじめ、2020年以降に国内でも猛威を振るった「Emotet(エモテット)」などの攻撃も、 Deep Instinctで検知することが可能です。

また幅広い端末での利用が可能で、Windows、macOS、AndroidなどのOSに対応しています。手ごろな価格帯で導入できるのも魅力です、ぜひ以下の製品ページよりご覧ください。

マルウェアに感染したかも……事後対応なら「インシデント対応パッケージ」にお任せ

「PCがランサムウェアに感染してしまったかも」

「システムへ不正アクセスされた痕跡がある」

このようにサイバー攻撃を受けた”事後”に、いち早く復旧するためのサポートを受けたい場合は、プロがお客様に代わって脅威に対処する「インシデント対応パッケージ」の利用がおすすめです。

フォレンジック調査のスペシャリストがお客様の環境を調査し、感染状況と影響範囲を特定。マルウェアの封じ込めをはじめとした復旧支援に加え、今後どのように対策すべきかのアドバイスまで実施します。

「自社で復旧作業を行うのが難しい」というお客様に、ぜひご検討いただきたいサービスです。

まとめ

今回は、スピアフィッシングの概要やフィッシングとの違い、有効な対策について説明しました。

▼本記事のまとめ

- スピアフィッシングとは、不特定多数ではなく特定の個人・企業をターゲット にしたフィッシング詐欺の一種

- 攻撃前にターゲットについて念入りに情報収集を行い、身近な関係者に偽装することから、フィッシングに比べると攻撃精度が高く、被害額や漏洩する情報量が多い

- スピアフィッシングの中でも、会社役員やCEOなど地位の高い人をターゲットにしたものはホエーリングと呼ばれる

- スピアフィッシングへの対策として、「不審なメール・Webサイトへの対応に気を付ける」のはもちろん「多要素認証の導入」「エンドポイントセキュリティを導入・強化」などが有効

年々、攻撃のレベルがあがり防ぐことの難しい「スピアフィッシング攻撃」だからこそ、企業・組織はより総合的なセキュリティ対策に取り組む必要があります。ぜひ本記事を参考に、貴社のセキュリティ体制について、改めて見直していただければ幸いです。

またエムオーテックスでは、組織のセキュリティ対策が十分であるか?を簡単に診断できる「サイバー攻撃対策チェックシート」をご用意しました。ぜひ合わせてご活用ください!

おすすめ記事