Written by WizLANSCOPE編集部

目 次

OSINT(オシント)とは、Open Source Intelligenceの略称で、一般に公開されている情報やデータを収集し、分析する情報活動のことです。

昨今、このOSINTをサイバー攻撃に活用する事例も増えており、企業は、自社を攻撃や脅威から守るために、公開情報を見直す必要性が出てきています。

本記事では、OSINTについて、概要やサイバー攻撃での使われ方、サイバー攻撃対策に活用する方法などを解説します。

▼本記事でわかること

- OSINTの概要

- サイバー攻撃におけるOSINTの活用方法

- サイバー攻撃対策にOSINTを活用する方法

- 代表的なOSINTのツール

「LANSCOPE プロフェッショナルサービス」では、実際に想定されるサイバー攻撃のシナリオを作成し、組織におけるシステムの弱点やリスクを洗い出す、高精度な「ペネトレーションテスト」を提供しています。

OSINTに限らず、自社のセキュリティ状況に不安を感じている場合は、ぜひ「ペネトレーションテスト」の実施をご検討ください。

OSINTとは

「OSINT(オシントまたはオーシント)」は、Open Source Intelligence(オープンソースインテリジェンス)の略称で、一般に公開されている情報やデータを収集・分析して、活用可能な情報にする情報活動のことです。

「オープンソース」とは、無料のソフトウェアという意味ではなく、誰でもアクセスできる公開情報を指します。

OSINTで活用される公開情報の一例は以下の通りです。

- GoogleやYahoo!、Bingなどで検索して手に入る情報

- 企業サイトで公開されている情報やプレスリリース

- ニュースサイトで公開されている情報

- SNSの投稿内容

- 学術論文、公式報告書、データベース公開情報

- IPアドレス、API、オープンポート、Webサイトのメタデータ

- ダークウェブ

OSINTは、元々軍事分野における諜報活動の一環として発展した手法で、米国国防総省(DoD)によって「特定の情報ニーズに応えるために、公に入手可能な情報を収集・分析・活用し、適切な相手に対してタイムリーに提供される情報分析である」と定義されています。

現代ではこのOSINTが、ビジネスやセキュリティの分野でも積極的に活用されつつあり、とくにサイバーセキュリティの現場では、OSINTが攻防両面で重要な役割を果たしています。

サイバー攻撃の攻撃・防御の両面で使用されているOSINTについて、より詳しく確認していきましょう。

出典:Joint Publication 2-0: Joint Intelligence

サイバー攻撃におけるOSINT

OSINTは、サイバー攻撃に利用されるケースもあります。

企業は、Webサイトや公式SNS、プレスリリースなどで、外部に企業情報やIT資産を公開しているケースがあり、攻撃者はこの公開情報を利用して攻撃を仕掛けてきます。

たとえば、企業のWebサイトに掲載された組織図や連絡先などの情報は、攻撃者にとって効果的な攻撃を実施するために有効な情報です。

また、従業員がSNS上に公開しているプロフィールや写真などからも、所属や業務内容などの詳細が把握され、悪用される恐れがあります。

さらに、設定ミスなどで誤って外部公開された社内文書ファイルなども、OSINTで簡単に見つけられてしまいます。

OSINTによる情報収集は、サイバー攻撃の精度や成功率を高める要因となり得ます。

企業や個人は、自身の公開情報がどのように使われる可能性があるかを理解し、公開範囲の見直しやセキュリティ意識の向上を図る必要があります。

攻撃者はこうした情報をもとに、標的型メール攻撃やフィッシング詐欺の文面を構築し、信頼性の高いメッセージを偽装することが可能です。

サイバー攻撃防御におけるOSINT

OSINTはサイバー攻撃だけでなく、サイバー攻撃から自社を防御する観点からも有効な手法です。

公開情報を積極的に活用することで、自社の潜在的な脆弱性を発見し、対策を講じることが可能になります。

たとえば、Webサイトに機密性の高い資料が掲載されていないか、従業員のSNSに業務内容や取引先などが不用意に書かれていないかをチェックするだけでも、公開情報を悪用されるリスクを大幅に低減することができます。

また、GoogleやYahoo!などの検索エンジンを活用して、意図せずWeb上に公開されているフォルダやファイルが含まれていないかを調べる「Googleハッキング」と呼ばれる手法もOSINTに含まれます。

サイバー脅威に関する情報を収集・整理・分析するプロセスである「脅威インテリジェンス」としてOSINTを取り入れることで、未知の攻撃手法や新たな脆弱性の早期発見につながります。

OSINTは特殊なツールではなく、自社の情報資産を守るための日常的な情報確認の延長にある対策手法です。

思わぬところから情報が漏洩し、サイバー攻撃の餌食になることを避けるためにも、継続的に情報収集をおこない、リスクの可視化・管理を徹底しましょう。

OSINTを活用する際の流れ

OSINTを効果的に活用するためには、単に情報を集めるだけではなく、目的設定から情報共有までのプロセスを辿る必要があります。

本記事では、OSINTを活用する際の基本的な流れを5つのステップにわけて解説します。

- ステップ(1):目的・範囲の設定

- ステップ(2):情報収集

- ステップ(3):収集した情報の加工

- ステップ(4):分析

- ステップ(5):共有

それぞれのステップでなにをすべきか、どのような点に注意すべきか理解することで、効率的かつ効果的な情報収集・分析活動が可能になります。

5つのステップを確認していきましょう。

ステップ(1):目的・範囲の設定

OSINTを活用する際は、まず目的と範囲を設定しましょう。

「なぜ情報収集をおこなうのか」「どのような情報が必要なのか」などの情報収集の目的を具体的に定義しておくことで、効果的な分析が可能になります。

情報収集の目的の例としては、以下のような項目が挙げられます。

- 自社のセキュリティリスクの把握

- 特定の競合企業の動向把握

- 業界全体のトレンド分析

目的が曖昧なままスタートしてしまうと、不要な情報を収集してしまったり、必要以上に深掘りしてしまったりなど、余計な労力を費やしてしまう恐れがあるため、注意しましょう。

また、効率的な情報収集の実施には、調査対象とする情報源や時間的範囲など、範囲を設定することも重要です。

たとえば、情報収集の範囲を過去1年間に限定するのか、特定の地域に焦点を当てるのか、どのようなメディアから情報を収集するのかなどを明確にしましょう。

また、OSINTを実施するには、人員や時間、予算などのリソースも必要です。

必要な情報を過不足なく収集し、余計なリソースを費やさないために、あらかじめ目的や範囲を明確に設定することを意識しましょう。

ステップ(2):情報収集

目的と範囲が設定できたら、実際に情報を収集する段階に移りましょう。

設定した目的に沿って、必要な情報を効率的に集めることが重要です。

情報源の選定は収集の精度を左右する重要な要素です。インターネット上のあらゆる公開情報が対象となるため、情報の選別と信頼性の判断を適切に実施しましょう。

具体的な情報源の例としては、以下が挙げられます。

- 企業の公式サイトやプレスリリース

- 業界専門メディアや書籍

- 公的・研究機関のレポート、データベース

- SNSの投稿

また、情報収集には、Google検索の高度な使い方や、RSSフィード、クローリングツールなどの活用も有効です。

質の高い情報収集の実施には、設定した範囲内で可能な限り多くのデータを網羅的に収集し、漏れや偏りを防ぐことがポイントです。効率的に情報収集ができるツールについては、後述します。

ステップ(3):収集した情報の加工

収集した情報は、そのままでは分析に適していないケースがほとんどのため、分析に使えるように精査や加工をしましょう。

まず取り組むべきは、収集した情報のノイズ除去です。

関連性の低い情報や重複したデータ、明らかに信頼性に欠ける情報などを取り除くことで、分析の精度を高めることができます。

ある程度精査ができたら、関連情報を分類・グルーピングします。その際に、表や図、データベース化などの加工をしておくと、その後の分析が円滑に進みやすくなります。

情報の精査や加工は、分析の質を大きく左右する工程です。分析の質を保つためにも、丁寧に取り組むようにしましょう。

また、情報を加工する際は、もとの情報の文脈や意図を損なわないよう注意しながら作業を進めることも大切です。

過度な単純化や主観的な解釈を避け、客観的かつ正確なデータセットを作成することを意識しましょう。

ステップ(4):分析

情報の精査が完了したら、信頼性や関連性の高い情報を中心に分析をスタートしましょう。

あらかじめ設定した目的との整合性を意識しながら分析を進めることで、判断材料として活用可能な情報が抽出しやすくなります。

正確な分析には、客観的な評価に基づいてデータの真偽を判断する必要があります。複数の情報源をクロスチェックし、誤情報の引用リスクを低減しましょう。

また、分析する際は、自分自身の認知バイアスに注意することも重要です。

先入観や固定観念を挟むと、知らず知らずのうちに主観がはいってしまい、客観的な分析が困難になりやすいです。

正確な分析・判断をするためには、客観的な情報に基づき、多角的な視点や批判的思考をもつことが重要です。

ステップ(5):共有

OSINTを活用して得た分析結果は、適切な形で関係者に共有しましょう。

情報共有する際は、共有する相手に応じて、資料の形式を用意する必要があります。

たとえば、経営層に向けて共有する場合は、要点のみを簡潔にまとめた資料にしたり、技術チームに共有する場合は詳細なデータや分析過程を含む資料を用意したりなど、適切な形式を選択することで、伝達をスムーズにおこなうことができます。

また、共有する情報の形式も多様です。文書、プレゼンテーション資料、データビジュアライゼーション、インタラクティブなダッシュボードなど、目的や状況に応じて最適な形式を選びましょう。

とくに、複雑なデータや関連性は、図表やグラフィックを活用することで理解が促進されます。

情報を過不足なく、円滑に伝達することで、分析した情報の活用度をあげることができます。

分析結果や分析の過程で得た示唆などが無駄にならないように、適切な伝達方法を検討しましょう。

また、情報共有は一方通行ではなく、フィードバックを得る機会としても活用すべきです。

共有先からの質問や意見を収集することで、分析の盲点を発見したり、新たな視点を得たりできるでしょう。

代表的なOSINTツール・手法

効率的なOSINTの実施に役立つツール・手法を4つ紹介します。

- SHODAN

- Google Dorks

- Maltego

- OSINT Framework

情報収集の効率化や分析の精度向上のためには、それぞれのツール・手法の特徴を理解し、目的に応じて使い分けることが重要です。確認していきましょう。

※本記事は2025年5月時点の情報を元に作成しています。

SHODAN

SHODANは、インターネットに接続されたサーバやIoT機器の情報を検索できるOSINTツールです。

通常の検索エンジンがウェブページの内容を検索するのに対し、SHODANはネットワーク上のデバイス自体を検索対象としている点が特徴のツールです。

そのため、通常の検索エンジンでは取得できないIPアドレスやポート番号、稼働状況、地理的な位置情報などを網羅的に調査できます。

セキュリティ診断においては、外部に公開されているデバイスを把握し、脆弱性や設定ミスを見つける手がかりとなります。アクセス制御の不備や意図しない公開情報を検出する上でも有効なツールといえるでしょう。

Google Dorks

Google Dorksとは、Googleの高度な検索機能を組み合わせて利用し、通常の検索では見つからないような特定の情報を効率的に抽出する検索テクニックのことです。

この手法は情報セキュリティ分野で広く知られており、セキュリティ診断や脆弱性調査に活用されています。

基本的な使い方としては、特殊な検索演算子(site:、filetype:、intitle:など)を組み合わせることで、検索結果を絞り込む方法などが挙げられます。

企業のセキュリティ担当者にとって、Google Dorksは自社の情報漏洩リスクを評価する上で非常に有用な手段です。

意図せず公開してしまっている情報の有無を確認できるため、情報漏洩リスクの検出に役立つでしょう。

Maltego

Maltegoは、情報の関連性を可視化する分析ツールで、人物、企業、Webサイトなど複数の対象間のつながりをマッピングすることができます。

視覚的にわかりやすいインターフェースのため、情報を直感的に把握できるのが特徴です。

とくに、サイバー攻撃の調査やインシデント対応において、攻撃者の行動パターンや関係者のネットワークを解明する際に活用されます。

複雑なデータ構造も一目で把握できるため、分析の精度とスピードの向上が期待できます。

出典:Maltego

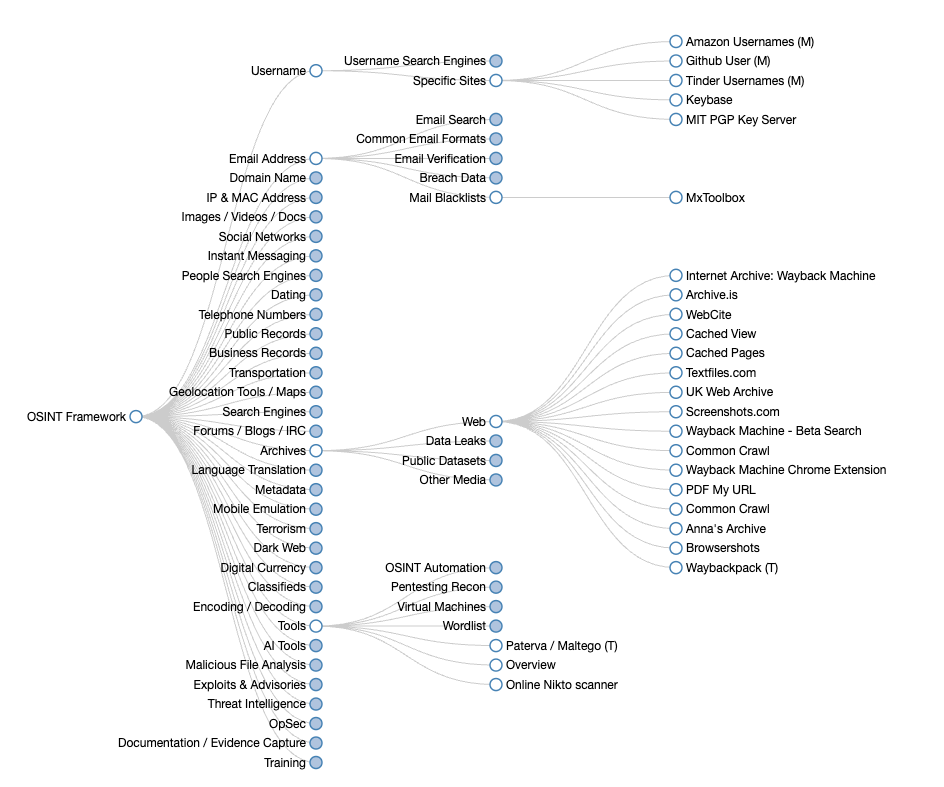

OSINT Framework

OSINT Frameworkは、情報収集の出発点として活用されるフレームワークです。

「調べたいこと」から逆算して最適なツールを見つけ出せる構造になっており、32のカテゴリに分類されたツリー形式で情報が整理されています。

たとえば、ドメイン情報を調べたい場合は、ドメインカテゴリをたどることでWhois検索やDNS情報ツールにたどり着くことができます。

OSINT Frameworkは、情報収集の初心者から上級者まで幅広いユーザーが使いやすい設計のため、情報収集の効率を大きく高めることができるでしょう。

サイバー攻撃対策に有効な「LANSCOPE プロフェッショナルサービス」の紹介

「LANSCOPE プロフェッショナルサービス」では、OSINTを悪用したサイバー攻撃をはじめとするさまざまなサイバー攻撃の対策に有効なセキュリティソリューションを提供しています。

本記事では、サイバー攻撃から自社を守るために有効なセキュリティソリューションを3つご紹介します。

- サプライチェーンリスク評価サービス「Panorays」

- サイバーリスク健康診断

- ペネトレーションテスト

自社のセキュリティ対策状況にあわせて最適なものをぜひご検討ください。

サプライチェーンリスク評価サービス「Panorays」

1つ目にご紹介するのが、 SaaS型のセキュリティリスク評価システム「Panorays(パノレイズ)」です。

自社に関連するサプライヤーの資産情報を自動収集し、サプライチェーン全体のセキュリティ対策状況を可視化するシステムで、攻撃の潜在的リスクの把握に役立ちます。

たとえば、取引先やグループ企業へ「セキュリティ対策状況のヒアリングアンケート」を送付したり、登録ドメインからサプライヤーが外部公開しているIT資産を検出・脆弱性を洗い出したりすることが可能です。

「Panorays」は、管理しきれていないIT資産が存在していたり、机上調査のみで実態調査ができていなかったりする企業の方に、総合的なリスク管理と改善サポートを提供します。

| 外部評価 | ・登録したドメインから企業が外部公開しているIT資産を検出 ・外部から確認できる弱点(脆弱性)の洗い出しを実施 |

|---|---|

| 内部評価 | ・取引先やグループ企業へ自社のセキュリティ対策状況をヒアリングするアンケートを送付 ・お客様独自のアンケートをPanoraysに取り込み、運用することも可能 |

| 総合評価 | ・外部に公開されたIT資産の「外部評価」とオンライン調査表による「内部評価」で総合的にサイバーリスクを評価 |

関連企業や子会社も含めたサプライチェーン攻撃対策を効率的におこないたい企業におすすめのソリューションです。

サイバーリスク健康診断

前述したSaaS型のセキュリティリスク評価システム「Panorays」を利用したサイバーリスク健康診断も提供しています。

サイバーリスク健康診断は、攻撃者の視点で自社のセキュリティリスクを可視化し、適切な対策をサポートするサービスです。

「Panorays」を利用することで、管理の行き届いていないサーバーやサイトの洗い出しやそのリスクレベルを効率的に可視化することができ、セキュリティ対策の優先順位を定めることができます。

チェック・診断・社内ヒアリング・レポート作成までの作業を最短2週間で提供可能なため、サイバーリスクの把握を迅速におこないたい企業の方におすすめです。

「LANSCOPE プロフェッショナルサービス」は、そのほかにもさまざまな脆弱性診断を提供しています。

下記で紹介する以外にも提供しておりますので、自社のセキュリティ状況にあわせて最適な診断をぜひご検討ください。

| 診断名 | 診断概要 |

|---|---|

| Webアプリケーション脆弱性診断 | インターネットやローカルネットワークに接続されたサーバー上のWebアプリケーションに対して、設計や開発の不備によるセキュリティ上のリスクを可視化し、発見された脆弱性に対策を提案します |

| スマートフォンアプリケーション脆弱性診断 | サーバー上のアプリケーションとスマートフォンにインストールされたアプリケーション両方の視点からセキュリティ上のリスクを可視化し、発見された脆弱性に対策を提案します |

| ネットワーク診断 | 外部ネットワークからの攻撃および内部ネットワークへのマルウェア感染などを想定し、サーバーやネットワーク機器の脆弱性や設定の不備によるリスクを可視化し、発見された脆弱性に対する対策を提案します |

| IoT脆弱性診断 | インターネットやローカルネットワークに接続した IoTシステム(IoTデバイス、スマートフォンアプリケーション、Webアプリケーション、ネットワーク機器など)の各レイヤーに対するセキュリティリスクを可視化し、発見された脆弱性に対する対策を提案します |

| クラウドセキュリティ診断 | ご契約しているクラウドサービスの管理設定上の不備に対して攻撃を受けるリスクを可視化し、会社全体のポリシーを基準に是正を進めるための対策を提案します |

それぞれの診断についてより詳しく知りたい方は、下記のページをあわせてご確認ください。

ペネトレーションテスト

LANSCOPE プロフェッショナルサービスでは、実際に想定されるサイバー攻撃のシナリオを作成し、組織内システムの脆弱性や潜在的なリスクを特定する、高精度なペネトレーションテストも提供しています。

本サービスでは、近年話題に上がることが多い「ランサムウェア」や「APT攻撃」をはじめとする高度なサイバー攻撃をシミュレーションし、攻撃シナリオに基づいて「攻撃目的が達成可能か」をテストします。

このテストでは、実際にサイバー攻撃を受けたら「どの程度の被害が起きるか」「感染後、適切な対策が可能か」を明らかにできることに加え、結果に応じて最適なセキュリティ対策をご提示します。

自社の脆弱性について知りたい方や、未知の攻撃経路について知りたい方は、ぜひ「ペネトレーションテスト」の実施をご検討ください。

まとめ

OSINTは、一般に公開されている情報やデータを収集・分析して、活用可能な情報にする情報活動のことです。

昨今のサイバーセキュリティの現場では、OSINTがサイバー攻撃を悪質化させている一面もあります。

企業側は、自社に関する公開情報が悪用されないように、サイバー攻撃の対策としてOSINTを活用できるようになりましょう。

高度化しているサイバー攻撃から自社を守るために、本記事で紹介したOSINTをぜひ実践してみてください。

▼本記事のまとめ

- OSINTとは、一般に公開されている情報やデータを収集・分析して、活用可能な情報にする情報活動のこと

- OSINTはサイバー攻撃の攻防両面に使われている

- OSINTによる情報収集は、サイバー攻撃の精度や成功率を高める要因となり得るため、企業や個人は、自身の公開情報がどのように使われる可能性があるかを理解し、公開範囲の見直しやセキュリティ意識の向上を図る必要がある

- OSINTの効果的な実施には、目的・範囲を事前に設定することが有効である

高度化するサイバー攻撃から自社を守るためには、定期的に自社のセキュリティ状態を把握し、適切な対策を講じる必要があります。

本記事で紹介した「Panorays」や「サイバーリスク健康診断」の導入・実施をぜひご検討ください。

おすすめ記事