Written by WizLANSCOPE編集部

目 次

ダウングレード攻撃とは、攻撃者が通信を古く・脆弱性のあるバージョンに強制的に切り替えさせ、その脆弱性を利用して通信データの盗聴や内容の改ざんなどをおこなうサイバー攻撃です。

互換性のために古いプロトコルをサポートしているシステムは、ダウングレード攻撃の被害にあう危険性があります。

本記事では、ダウングレード攻撃の概要や有効な対策について解説します。

▼本記事でわかること

- ダウングレード攻撃の概要

- ダウングレード攻撃の仕組み

- ダウングレード攻撃への対策

また、ダウングレード攻撃への対策として、 LANSCOPE プロフェッショナルサービスの「ネットワーク診断」についても解説します。

セキュリティ強化を目指す企業・組織の担当者の方は、ぜひご確認ください。

ダウングレード攻撃とは

ダウングレード攻撃とは、暗号化通信(SSL/TLS)をする際に、脆弱性のある非推奨のバージョンに強制的に切り替えさせる攻撃手法です。

Webブラウザとサーバー間でSSL/TLS通信をおこなう際、本来であれば最も安全な暗号化方式が選択されます。

しかし、ダウングレード攻撃では、攻撃者がこの選択プロセスに介入し、脆弱性がある、古いプロトコルを使用するよう誘導します。

古く脆弱性のあるバージョンに誘導されると、攻撃者はその脆弱性を突いて、通信データの盗聴や内容の改ざんを実施します。

ダウングレード攻撃の実際の攻撃シナリオでは、中間者攻撃(MiTM攻撃)と組み合わせて使用されることが一般的です。

攻撃者は、送信者と受信者の通信経路に割り込み、暗号化レベルを下げたうえで通信内容の傍受や改ざんを実行します。

この攻撃の厄介な点として、暗号通信の確立段階で実行されるため、通常の通信と見分けがつきにくいことが挙げられます。

多くの場合、被害者は攻撃を受けていることに気がつかないまま、重要な情報が漏洩してしまいます。

さらに、ダウングレード攻撃は任意のタイミングで実行可能なため、発見が極めて困難な特徴もあります。

高度なセキュリティ対策を導入している組織でも、ダウングレード攻撃を仕掛けられると、セキュリティレベルが意図せず低下してしまう危険性があります。

ダウングレード攻撃の仕組み

ダウングレード攻撃は、以下のような流れでおこなわれます。

- クライアントが対応可能な暗号化プロトコルの一覧をサーバーに送信する

- 攻撃者がクライアントとサーバーの間に介入し、暗号方式のリストを改ざんする

- サーバーは、提示された低強度の暗号方式を選んでセッションを確立する

- 攻撃者は、選ばれた弱い暗号方式の脆弱性を突いて通信を解読または改ざんする

攻撃者は、クライアントとサーバーの間に介入し、 SSL 3.0やRC4などのセキュリティ強度の低い暗号方式だけを残すように改ざんしたリストをサーバーに送信します。

この流れで、攻撃者はセキュリティの低い暗号方式を強制的に使用させ、通信内容を解読したり改ざんしたりすることが可能になります。

サーバー側は、受信したリストの中から利用可能な暗号化方式を選択する必要がありますが、攻撃者によって改ざんされたリストには脆弱な方式しか残されていないため、必然的にセキュリティレベルの低い暗号化が選択されてしまいます。

その結果、低強度の方式でセッションが確立され、攻撃者に通信内容の傍受や改ざんがおこなわれてしまうという流れです。

ダウングレード攻撃の種類

ダウングレード攻撃には複数の種類があり、それぞれ異なる仕組みや狙いがあります。

代表的な手法は以下の通りです。

| POODLE攻撃 | ・SSL 3.0プロトコルの脆弱性を利用した攻撃手法 ・SSL 3.0のパディング方式の欠陥を悪用して、暗号化された通信を解読することができる |

|---|---|

| BEAST攻撃 | ・TLS 1.0およびSSLのCBCモードの初期化ベクトルの脆弱性を利用した攻撃手法 ・主に暗号化されたセッションの初期化ベクトルを予測可能にすることで、データを解読する |

| FREAK攻撃 | ・SSL/TLS の実装が輸出グレードのRSA鍵を受け入れてしまう脆弱性を利用した攻撃手法 ・攻撃者は、クライアントとサーバー間の通信をRSA鍵にダウングレードし、その鍵を解読することで、通信内容を傍受する |

| Logjam攻撃 | ・Diffie-Hellman鍵交換の脆弱性を利用した攻撃手法 ・攻撃者はMiTM攻撃を用いて、サーバーが512ビットの鍵を利用するように誘導し、暗号化された通信を解読する |

古いバージョンには既に多くの脆弱性が報告されており、ダウングレード攻撃はその脆弱性を狙って通信内容を傍受・改ざんしようとします。

現在のプロトコルでは対策が取られていますが、互換性を優先して古いプロトコルを有効化していたり、セキュリティパッチの適用が遅れていたりすると、攻撃を受けるリスクが高まります。

また、最新のプロトコルが導入されていたとしても、クライアントやサーバーのセキュリティ設定が適切になっていない場合、通信が脆弱なプロトコルにダウングレードされてしまうリスクが残ります。

ダウングレード攻撃を防ぐためには、プロトコルを最新化するだけでなく、クライアントやサーバーなどの環境全体の設定最適化や、互換性によるリスク評価などを実施する必要があることを認識しましょう。

ダウングレード攻撃への対策

ダウングレード攻撃への対策としては、以下が挙げられます。

- セキュリティ強度の低い暗号化方法の使用を禁止する

- OS・ソフトウェアを常に最新の状態に保つ

- SSL/TLS証明書を管理する

- ネットワークセキュリティを強化する

詳しく確認していきましょう。

セキュリティ強度の低い暗号化方法の使用を禁止する

ダウングレード攻撃の最大の狙いは、脆弱性がある古い暗号化方式を強制的に使わせることです。

そのため、そもそもセキュリティ強度の低い暗号化方式は使用しないようにするのが根本的な対策です。

具体的には、SSL 3.0やTLS 1.0、RC4など、すでに安全性に問題があるとされているプロトコルや暗号スイートを使用しないようにサーバーやアプリケーションの設定で無効化します。

また、通信プロトコルのバージョンネゴシエーション(折衝)においても、最新のバージョンしか受け付けないようにすることで、古い方式へのロールバックを防げます。

暗号スイートの設定はサーバー側だけでなく、クライアント側でもおこなうべきです。

社内のブラウザや通信機器から不要な暗号方式はサポートを削除しましょう。

ソフトウェアを最新の状態に保つ

ダウングレード攻撃を防ぐためには、ソフトウェアを継続的にアップデートし、最新の状態に保つことが重要です。

ソフトウェアベンダーは定期的にセキュリティアップデートを提供し、新たに発見された脆弱性に対する修正パッチを配布しています。

これらの修正パッチを迅速に適用することで、攻撃者に悪用されるリスクを最小限に抑えることができます。

また、ダウングレード攻撃を防ぐためには、ソフトウェアのアップデートだけでなく、VPNクライアントやWebブラウザがアップデートされているかも確認する必要があります。

たとえば、VPNが古いまま放置されると、脆弱な暗号スイートが無効化されずに残ってしまい、ダウングレード攻撃の対象となるリスクが高まります。

ほかにも、Webブラウザに古いSSL/TLSのバージョンを利用していると、脆弱性を突かれ、攻撃に悪用されるリスクが発生します。

ダウングレード攻撃の被害を防ぐためにも、アップデートが公開されたら速やかに適用し、脆弱性が放置されることを避けましょう。

SSL/TLS証明書を管理する

SSL/TLS証明書の期限切れや信頼されていない認証局(CA)による証明書の使用は、通信の信頼性を損ない、ダウングレード攻撃のきっかけになりかねません。

有効期限の管理を怠らず、更新期限が近づいたら自動で通知される仕組みを取り入れるようにしましょう。

自己署名証明書や無料の短期証明書を使う場合は、運用ポリシーを明確にし、証明書の妥当性を確認する体制を構築しておくべきです。

また、ACMEプロトコル(Let’s Encryptなど)を利用すれば、証明書の更新や再取得を自動化でき、管理の手間も軽減できます。

ネットワークセキュリティを強化する

通信の安全性を守るうえで、ネットワークそのもののセキュリティ強化も忘れてはなりません。

とくに、ダウングレード攻撃は中間者攻撃(MiTM攻撃)と組み合わせて行われるケースが多いため、通信経路の監視と保護が重要です。

まず、外部との通信を監視できる体制を整えましょう。

UTM(統合脅威管理)やIDS/IPSといったネットワークセキュリティ製品を導入することで、異常なパケットの挙動や脆弱性を利用した攻撃の兆候を検知できます。

また、社内ネットワークの分離も効果的です。

業務用デバイスと開発環境、IoT機器などを同一ネットワーク上に置かず、物理的または論理的にセグメント化することで、侵入後の横展開リスクを減らすことができるでしょう。

VPNを活用する場合も、 IKEv2、SSLVPNなどの安全性の高いプロトコルを使用し、古いVPN方式や設定が放置されていないか定期的に確認することが大切です。

加えて、ゼロトラストセキュリティの考え方を取り入れることで、すべての通信を疑い、必要最小限のアクセス制御を実現することが可能です。

これらの対策を総合的に実施することで、ダウングレード攻撃に対する多層防御を構築し、組織のデジタル資産を効果的に保護できるようになるでしょう。

ダウングレード攻撃対策には「LANSCOPE プロフェッショナルサービス」

ダウングレード攻撃から自社システムを守るためには、定期的な脆弱性診断の実施が有効です。

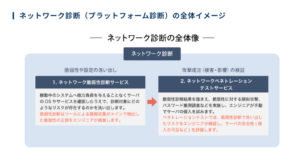

「LANSCOPE プロフェッショナルサービス」のネットワーク診断は、企業のサーバーやネットワーク機器、OS設定に潜むリスクを高い専門性を持った診断員が洗い出し、具体的な対策を提案するサービスです。

たとえば、対策方法でも解説したような、セキュリティ強度の低い暗号化方法の使用を禁止する際に、ネットワーク診断では、古いプロトコルや強度の低い暗号スイートが残っていないかを洗い出すことができます。

また、有効期限切れのSSL/TLS証明書の検出も可能です。

情報セキュリティの問題に対して、情報資産を「正しい姿」に保つという一貫した考えのもと、「ネットワーク脆弱性診断サービス」と「ネットワークペネトレーションテストサービス」の2種類を提供いたします。

診断後は、診断結果の詳細がわかりやすくまとまった報告書をPDFの形式で提供します。

また報告書には、経営層が自社サイトのリスクを把握するための、エグゼクティブサマリーや、発見された脆弱性の対策・修正提言なども含まれています。

「LANSCOPE プロフェッショナルサービス」のネットワーク診断は、難関国家資格を取得したプロフェッショナルによる高精度な診断と、12,000件以上のサービス提供実績と90%以上のリピート率を誇るサービスです。

ネットワーク診断に関するより詳しい情報は、下記のページをご確認ください。

まとめ

本記事では「ダウングレード攻撃」をテーマに、概要や仕組み、対策などを解説しました。

本記事のまとめ

- ダウングレード攻撃とは通信をより古い、脆弱性のあるバージョンに強制的に引き下げ、その脆弱性を利用して通信データの盗聴や内容の改ざんなどをおこなうサイバー攻撃

- ダウングレード攻撃への対策として、「セキュリティ強度の低い暗号化方法の使用禁止」「OS・ソフトウェアの最新化」「SSL/TLS証明書の管理」「ネットワークセキュリティの強化」などが挙げられる

- ダウングレード攻撃の被害を防ぐためには、定期的に脆弱診断を実施し、自社のネットワークやシステムに脆弱性がないか確認する必要がある

ダウングレード攻撃に対抗するためには、セキュリティ強度の低い暗号化方式を使用しないことが重要です。

もし、互換性のために古いプロトコルをサポートしている場合は、早急にセキュリティ対策の見直しをおこないましょう。

「なにからはじめていいかわからない」「抜け漏れのない強固なセキュリティ対策を実施したい」という企業・組織の方は、ぜひ「LANSCOPE プロフェッショナルサービス」のネットワーク診断の実施をご検討ください。

おすすめ記事