Written by 夏野ゆきか

目 次

多層防御とは、従来の単一的な対策と異なり、「入口」「内部」「出口」といった複数の領域に防御層を設置することで、企業の情報資産を守るセキュリティ対策を指します。「脅威の侵入」だけでなく、侵入したマルウェアのいち早い検出や、感染後の情報漏洩を防ぐことで被害を最小限にとどめることを目的とします。

また従業員の「内部不正」による情報の持ち出しやデータ改ざんにも、多層防御の仕組みを構築することで早期に対処することが可能です。

| 対策の概要 | 対策ツール・手法の例 | |

|---|---|---|

| 入口対策 | 脅威の侵入を未然に防ぐための対策 |

・ アンチウイルス ・ メールフィルタリング ・ ファイアウォール |

| 内部対策 | 脅威が内部に侵入してしまった際に、被害の拡大を防ぐための対策 |

・ ログ監視 ・ EDR |

| 出口対策 | 重要な情報が外部に漏洩するのを防ぐための対策 |

・ WAF ・ プロキシサーバー ・ サンドボックス |

多層防御と「多重防御」の違いとして、多層防御は前述のように「入口」「内部」「出口」の3つの領域に防御層を設置しますが、多重防御は「入口」のみに複数の防御層を設置することを指し、仮に対策を突破されてしまった場合の“事後対応”に課題があります。

近年の高度化するサイバー攻撃・働き方の多様化に伴うセキュリティリスク等から、組織の情報資産を守るためには、何者も信用しないという「ゼロトラスト」の考えを前提とした、多層防御の取り組みが不可欠といえます。

※ゼロトラスト…すべてのユーザーやデバイスを信頼せず、情報資産への全アクセスに対し検査・認証を行うというセキュリティ概念

この記事では、多層防御の仕組みや必要性などを解説します。

▼この記事を要約すると

- 多層防御とは、「入口」「内部」「出口」といった領域に複数の防御層を設置し、サイバー攻撃から情報資産を守るセキュリティ対策のこと

- 多層防御を構築する際は、脅威の侵入を未然に防ぐための「入口対策」、脅威が内部に侵入した際に被害の拡大を防ぐ「内部対策」、重要情報が漏洩するのを防ぐ「出口対策」の3つを講じる

- 多層防御は、「入口」「内部」「出口」の異なる領域に防御層を設置するが、多重防御は、「入口」のみに複数の防御層を設置するという点で異なる

- 多層防御が必要な理由は、「サイバー攻撃の増加・高度化」「働き方の多様化」「クラウドサービス利用の増加」などが挙げられる

- 多層防御のメリットとしては、「早期に不正アクセスを検知し、被害を最小限にできる」「マルウェア感染のリスクを低減できる」「システム構築のハードルが低い」などが挙げられる

多層防御とは

多層防御とは、脅威がコンピューターやネットワークへ不正に侵入した「後」の対策も踏まえ、システム内の複数領域に防御層を設置し、サイバー攻撃や内部から情報資産を守るためのセキュリティ体制のことです。

従来のセキュリティ対策は、社内ネットワークと社外ネットワークの境界にファイアウォールなどのセキュリティ機器を設置し、不審な通信を遮断するという単一的な対策でした。

これに対し、多層防御では境界、ネットワーク、アプリケーション、クラウドなど、複数のレイヤーにセキュリティ対策を実施します。

侵入を未然に防ぐための対策だけでなく、侵入後に被害を最小限に抑えるための対策や情報の持ち出しを防ぐための対策をあわせて行うことで、近年の複雑化したセキュリティリスクから情報資産を守ることができます。

多層防御の仕組み

多層防御では、主に以下3つの領域にて対策を実施します。

- ● 入口対策

- ● 内部対策

- ● 出口対策

入口対策

「入口対策」とは、脅威の侵入を未然に防ぐための対策です。

具体的には

- ・ メールフィルタリングで、スパムメールをブロックする

- ・ アンチウイルスで、マルウェアの侵入を防ぐ

- ・ ファイアウォールで、不正な通信を遮断する

などのように、攻撃の入り口となりうる箇所にセキュリティ製品を設置し、不正アクセスやマルウェア感染を防ぐための対策が該当します。従来のセキュリティ対策と言えば、この「入口対策」をメインに実施する企業が多数を占めていました。

内部対策

「内部対策」は、脅威が内部に侵入してしまった際に、被害の拡大を防ぐための対策です。

具体的には

- ・ ログを監視して、不正な操作やデータの持ち出しを検知する

- ・ EDRで素早く脅威を検出し、隔離や駆除を行う

などのように、脅威の早期発見と被害の拡大防止を図るための対策が内部対策に該当します。

出口対策

「出口対策」は、重要な情報が外部に漏洩するのを防ぐための対策です。

具体的には

- ・ アクセス経路を制限し、社内から社外に通信できないようする

- ・ プロキシサーバーを導入して不正な通信を遮断する

など、攻撃者による情報の持ち出しをブロックし、情報漏洩のリスクを低減するための対策が該当します。

多重防御との違い

多層防御とよく比較される概念として「多重防御」がありますが、多重防御は「攻撃の入口となりうる箇所にセキュリティ対策を重ねて行う」施策を指します。

多層防御が侵入後の脅威への対処を前提とした対策であるのに対し、多重防御はマルウェア感染や不正アクセスといった、脅威の侵入を防ぐことに重きをおいた対策です。

1つの防御手段が失敗しても他の同一手段でカバーできる、といった強みがある一方、侵入後の脅威対策に課題が残るといったデメリットも考えられます。

多層防御はなぜ必要なのか

多層防御が必要な理由としては、以下の3つが挙げられます。

- 1. サイバー攻撃が複雑化・高度化しているから

- 2. 働き方が多様化したから

- 3. クラウドサービス利用が増加したから

1. サイバー攻撃が増加・高度化しているから

多層防御が求められる1つ目の理由に、サイバー攻撃の増加・高度化があげられます。

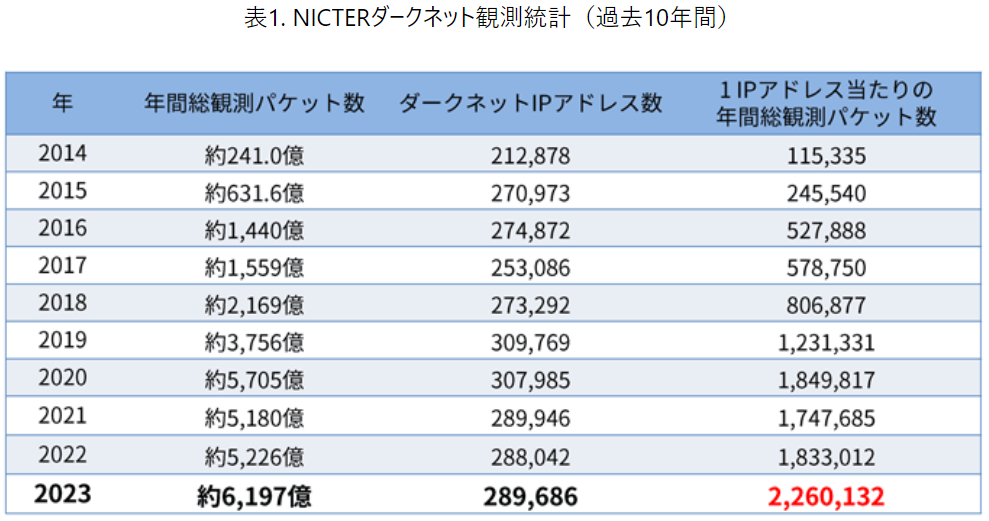

国立研究開発法人情報通信研究機構の「NICTER観測レポート2023」によると、2023年に観測されたサイバー攻撃関連の通信数は前年比約18%増の約6,197億パケットに上っており、サイバー攻撃は増加の一途を辿っています。

出典:国立研究開発法人情報通信研究機構(NICT)|NICTER観測レポート2023(2024年2月13日)

また、従来のセキュリティ対策では検知が難しいファイルレスマルウェア、サプライチェーン攻撃やランサムウェア攻撃など、高度な攻撃手段が続々と利用されるようになってきました。

サイバー攻撃の増加に加え、攻撃手法もより高度化・複雑化していることから、従来の「入口対策」だけの単一的なセキュリティでは、対応しきれなくなっているのが現実です。

よって従来の入口対策に加え、侵入後の被害拡大を防ぐ・外部への情報流出を防ぐなど、攻撃の多様性にあわせ多角的なアプローチをとる必要があります。

2. 働き方が多様化したから

テレワークの普及により、従業員が自宅や外出先から社内ネットワークにアクセスする機会が増え、誰が、どこから、何のデバイスでアクセスするかが多様化したことがあげられます。よって従来の「社内・社外とのネットワーク」間だけを防ぐ「境界型防御」の対策だけでは、脅威の侵入を防ぎきることが難しくなってしまったのです。

ユーザーがアクセスする可能性のある、すべてのデバイス、ネットワーク、クラウドにて、多層に渡る対策が求められた中、多層防御の体制が取られるようになりました。

3. クラウドサービス利用の増加したから

クラウドサービスが普及する前は、社内ネットワーク内に情報資産が保管されていたため、境界型防御でも比較的対応することが可能でした。しかし、クラウドサービスの利用が当たり前になった昨今、重要な情報資産がそもそも社外に保管されるため、セキュリティ対策を講じる範囲も、必然的に社外まで拡大しました。

こうなると、境界型防御では対応できないため、サーバーや情報資産などそれぞれにセキュリティ対策を講じる必要があります。

具体的には

- ・ クラウドアクセス時の認証強化

- ・ VPNなどによる通信経路の保護

- ・ 振る舞い検知によるインシデント対応

など、各層で厳重な対策を施す必要があります。

多層防御の具体例

多層防御を構築する際、「入口」「内部」「出口」の層、それぞれに設置するセキュリティソリューションの事例をご紹介します。

入口対策の例

入口対策で使用されるツール・手法に、以下のような内容があります。

・ファイアウォール

外部攻撃や不正アクセスから社内ネットワークを守るセキュリティツール。

社外と社内の境界に設置し、通信情報などから許可された通信か、不正な通信かを判断する。

・スパムフィルター

スパムメールと判断したメールをブロックできる機能。

具体的には、受信したメールにスパムメールでよく使用されるキーワードが含まれていないか、不審な送信元ではないか、などを解析する。

・IDS/IPS (不正侵入検知・防御システム):

ネットワークを監視し、脅威を「検知・防御」するためのセキュリティ製品。

IDSは脅威の検知のみを担当し、IPSは必要に応じて防御まで担当できる。

内部対策の例

内部対策で使用されるツール・手法には以下のようなものがあります。

・ログ監視

不正アクセスや異常な動きを検知するため、システムのログを監視。

具体的にはマルウェアの早期発見に役立つ「EDR」や「NDR」などの脅威検知機器、

また従業員の不正操作を記録する「操作ログ」がある。

・ファイル暗号化

ファイルを暗号化し、パスワードを設定することで情報を保護する手法。

機密情報が攻撃者に窃取されたとしても、パスワードがわからなければファイルの復号はできないので、閲覧されるリスクを低減できる。

・特権ID管理

特権IDとは、アカウントの削除やシステムの設定ファイルの書き換えなどができる、最も強い権限を持つIDのこと。特権ID使用者の限定や識別、アクセスログの取得などによって厳格に管理することで、システムの停止や情報漏洩を防ぐ。

・EDR

エンドポイント(PCやスマートフォンなどの端末)における不正な活動を速やかに検知・セキュリティ監視者へ通知し、サイバー攻撃の侵入にいち早く対処するための、セキュリティソリューション。

万が一マルウェアがアンチウイルスをすり抜けて侵入してしまっても、EDRで素早く脅威を検出し、隔離や駆除を行うことができる。

出口対策

出口対策で使用されるツール・手法には以下のようなものがあります。

・サンドボックス

マルウェア等の脅威を、自由に動作させられる仮想環境のこと。

通常の領域から隔離してプログラムの検証を行えるため、不審なプログラムが動作してしまったとしても、PCやシステムに影響を及ぼすことなく、安全に脅威をチェックすることができる。

・WAF

WebサーバーとWebアプリケーションの間でHTTP通信を監視し、悪意のある攻撃を検知・ブロックするセキュリティツール。Webアプリケーションの脆弱性を突くサイバー攻撃を防ぎ、情報の持ち出しを監視することができる

・プロキシサーバー

ユーザーの代わりにWebサーバーとの通信を行ってくれるもの。

不正な通信の遮断が可能になるので、C&Cサーバーへの通信を遮断して情報漏洩を防ぐことができる。

※C&Cサーバー…攻撃者が窃取した情報を送受信するためにボットネットワークをコントロールする指令サーバー

多層防御のメリット

多層防御のメリットは以下3つです。

- ● 早期に不正アクセスを検知し、被害を最小限にできる

- ● マルウェア感染のリスクを低減できる

- ● システム構築のハードルが低い

ここからは、それぞれについて解説します。

早期に不正アクセスを検知し、被害を最小限にできる

多層防御には、不正アクセスを検知できるポイントが複数あるので、不審な兆候を素早く捉えることができます。早期にネットワークを隔離するなどの対応が可能になり、被害を最小限に抑えることが可能です。

また、不正アクセスだけでなくコンピュータウイルスの侵入や、内部犯による情報漏洩など、異常の兆候があれば早期に検知できます。

マルウェア感染のリスクを低減できる

多層防御では、何層にもわたってマルウェアをはじめとした脅威への対策を行うため、マルウェア感染のリスクを低減できます。マルウェアとは、悪意のあるソフトウェアやコードの総称です。

ランサムウェアやトロイの木馬、ファイルレスマルウェアなどさまざまな種類が存在することから、従来の単一的な対策では突破されてしまうこともあります。

システム構築のハードルが低い

多層防御は、現行の防御策で不足している部分を補完することで実現できるので、比較的にシステム構築のハードルが低いというメリットがあります。

また多層防御を導入することで、これまで見えづらかったセキュリティ状況を可視化できるため、各層のリスクや脅威兆候を把握でき、問題に応じた適切な対策を講じやすくなります。

このように、既存システムの置き換えは不要で、ステップバイステップでセキュリティ強化が図れることが、多層防御の大きな魅力です。

多層防御として有効なLANSCOPEソリューション

複数レイヤーにおけるセキュリティ対策なら、「入口対策」「内部対策」に強みを持つ「LANSCOPEシリーズ」のセキュリティ製品・サービスにお任せください。

侵入前後のマルウェアからPCやスマホを守る、AIアンチウイルス・EDR「LANSCOPE サイバープロテクション」

「入口対策」として、マルウェア感染や不正アクセスからPCやスマホなどのエンドポイントを守る上で有効なのが、AIアンチウイルス「LANSCOPE サイバープロテクション」です。

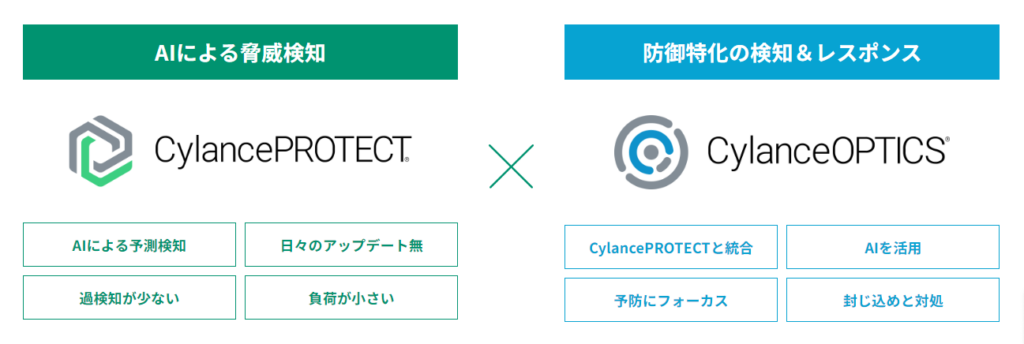

AIの自己学習・分析機能を駆使することで、従来の“パターンマッチング式”のウイルス対策ソフトでは検知できなかった、最新の脅威も検知できる点が強みです。価格帯や強みの異なる、「 CylancePROTECT」「Deep Instinct」 2種類のAIアンチウイルスを提供しています。

また AIアンチウイルス CylancePROTECT には、マルウェアが侵入した後の検知・対応が可能となる、EDR「 CylanceOPTICS」もセットで提供しています。

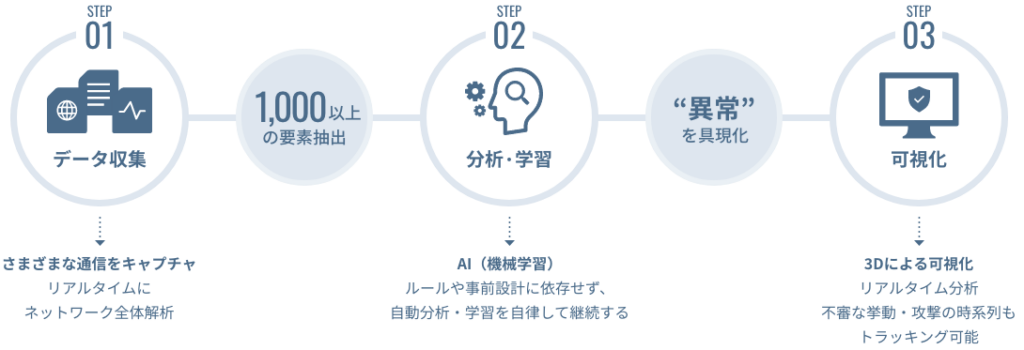

ネットワーク上の脅威侵入を想起に検出、NDR「Darktrace(ダークトレース)」

「入口対策」「内部対策」として、組織のネットワーク全体で脅威監視を行えるのが、NDR「Darktrace(ダークトレース)」です。企業・組織のネットワークやクラウドのパケットを収集し、内部・外部を問わずネットワーク全体の通信状況の可視化・異常な挙動検知を実施します。

AIによる自動分析や検知・自動遮断といった機能で、サイバー攻撃による被害を最小限に抑制。対応が難しいゼロデイ・標的型攻撃などの外部脅威に加え、従業員による内部不正にも対応することが可能です。

ネットワーク・クラウド・メールと様々な領域の異常を、Darktraceのみで検出できるため、1台で「多層防御」に近い体制を構築できる点が、同製品の強みです。

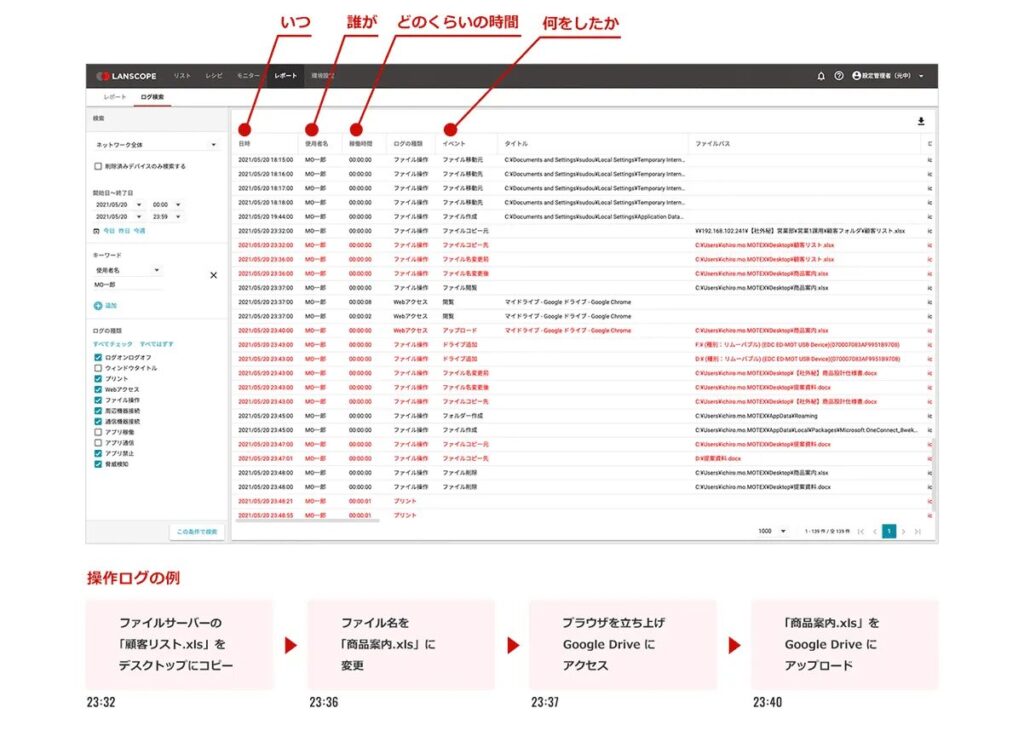

内部犯による不正をログ取得で暴く、IT資産管理・MDMツール「LANSCOPE エンドポイントマネージャー クラウド版」

内部不正や人的ミスなど、従業員に対する情報漏洩対策なら、IT資産管理・MDMツール「LANSCOPE エンドポイントマネージャー クラウド版」がおすすめです。PCはもちろん、スマートフォンやタブレットといったモバイル端末の情報漏洩対策も、一元的に管理できます。

▼情報漏洩対策に役立つ、機能の一例

- • PCの「操作ログ」を取得し、最大5年分保存可能

- • PC・スマホの利用状況を「レポート」で見える化

- • 従業員の不審なファイル持ち出しや操作は、アラートで管理者へ通知

- • 万が一の紛失時に役立つ、リモートロック・リモートワイプ

- • デバイスの位置情報の自動取得

など

内部不正対策として欠かせない PC の操作ログは、最大5年分の保存が可能。またログ画面からは、アプリの利用、Webサイトの閲覧、ファイル操作、Wi-Fi接続などについて、「どのPCで」「誰が」「いつ」「どんな操作をしたか」など社員の PC の利用状況を、簡単に把握できます。

情報漏洩に繋がりそうな従業員の操作は、アラートで管理者に通知されるため、不正行為の早期発見・インシデントの防止が可能です。

LANSCOPE エンドポイントマネージャー クラウド版の詳細は、以下のページよりご覧ください。

また同様に、従業員の操作ログを取得できる機能として、Microsoft 365 に特化した「LANSCOPE セキュリティオーディター」も提供しております。Microsoft 365 アプリをご利用の方は、ぜひご確認ください。

まとめ

本記事では「多層防御」をテーマに仕組みや必要性、メリットなどを解説しました。

▼本記事のまとめ

- 多層防御とは、「入口」「内部」「出口」といった領域に複数の防御層を設置し、サイバー攻撃から情報資産を守るセキュリティ対策のこと

- 多層防御を構築する際は、脅威の侵入を未然に防ぐための「入口対策」、脅威が内部に侵入した際に被害の拡大を防ぐ「内部対策」、重要情報が漏洩するのを防ぐ「出口対策」の3つを講じる

- 多層防御は、「入口」「内部」「出口」の異なる領域に防御層を設置するが、多重防御は、「入口」のみに複数の防御層を設置するという点で異なる

- 多層防御が必要な理由は、「サイバー攻撃の増加・高度化」「働き方の多様化」「クラウドサービス利用の増加」などが挙げられる

- 多層防御のメリットとしては、「早期に不正アクセスを検知し、被害を最小限にできる」「マルウェア感染のリスクを低減できる」「システム構築のハードルが低い」などが挙げられる

近年の高度化するサイバー攻撃や働き方の多様化に伴う様々なセキュリティリスクから、貴社の情報資産を守るためには、「多層防御」への取り組みが必要不可欠と言えます。現行の防御策で不足している部分を補完し、情報資産を守る強固なセキュリティ体制構築を目指しましょう。

おすすめ記事