Written by WizLANSCOPE編集部

目 次

DNSとは、ドメイン名とIPアドレスを相互に変換する仕組みであり、企業のネットワークを支える根幹技術の一つです。

しかし近年、このDNSの脆弱性を悪用したサイバー攻撃が高度化・巧妙化しており、多くの企業にとって深刻な脅威となっています。

自社のWebサイトが突然アクセス不能になったり、従業員がフィッシングサイトへ誘導されたりといったトラブルの背後には、DNSを標的とした攻撃が潜んでいる可能性があります。

本記事では、DNSセキュリティの基本的な仕組みから、企業が実践すべき対策までをわかりやすく解説します。

- DNSセキュリティの概要

- DNSを標的としたサイバー攻撃の概要

- 具体的なDNSセキュリティ対策

「DNSの仕組みやセキュリティ対策を知りたい」「企業全体のセキュリティ強化を図りたい」という企業・組織の方は、ぜひご一読ください。

3分で分かる!

脆弱性診断のご案内

LANSCOPE プロフェッショナルサービスの脆弱性診断でできることをわかりやすく解説!ぴったりの診断を選べるフローチャートもご用意しています。

DNSとは

DNS(Domain Name System)は、インターネットで利用されるドメイン名を対応するIPアドレスに変換する仕組みです。

この仕組みにより、ユーザーは覚えやすいドメイン名でWebサイトにアクセスでき、コンピュータはそのドメイン名に対応するIPアドレスを使って通信を行うことができます。

DNSはインターネットの基盤インフラの一つであり、Webサイトの閲覧やメールの送受信など、さまざまなインターネットサービスを支えています。

| 名称 | 例 | 特徴 |

|---|---|---|

| IPアドレス | 192.0.2.1 | 数値形式であり、コンピュータにとって処理が高速で効率的だが、人間にとっては識別しにくい |

| ドメイン名 | www.example.com | 人間にとって覚えやすい文字列であり、組織やサービスを階層構造で表現できる |

DNSセキュリティとは

DNSセキュリティとは、前述の「DNS」をサイバー脅威から保護し、その仕組みが継続的かつ正確に機能し続けるようにするための技術や手法の総称です。

DNSはインターネット利用に欠かせない基盤技術ですが、設計当初には想定されていなかった脆弱性(セキュリティ上の欠点)が存在するケースがあります。

近年では、この脆弱性を悪用する攻撃が増加傾向にあり、DNSセキュリティを強化することは、現代の企業活動においてますます重要な課題となっています。

DNSセキュリティが重要な理由

IT専門の調査会社「IDC」が2023年に発表した調査によると、90%の組織が何らかのDNS攻撃を経験していると報告されています。

出典:NEW 2023 IDC REPORT: DNS THREAT INTELLIGENCE FOR PROACTIVE DEFENCE – PlexNe

この結果からもわかるように、現代のビジネス環境において、DNSセキュリティの重要性は急速に高まっています。

DNSセキュリティが脅かされると、フィッシング詐欺の増加、サービスの停止、マルウェアの拡散など、企業活動に深刻な影響を及ぼします。

さらにDNSトラフィックは、一般的にファイアウォールを通過できるように許可されているため、攻撃者の標的にされやすい特性を持っています。

このようにDNSは、企業のセキュリティ対策における盲点となりやすい領域ですが、強化することで、企業ネットワーク全体の安全性を高める鍵となります。

DNSを標的とした主なサイバー攻撃

前述の通りDNSの脆弱性を悪用したサイバー攻撃は近年増加しており、その手口は多岐に渡ります。

ここでは、企業が知っておくべき代表的なDNS攻撃を解説します。

- DNSキャッシュポイズニング

- DNSハイジャック

- DNSトンネリング

- DNSリフレクション攻撃

- NXDOMAIN攻撃

それぞれどのような攻撃手法なのか確認していきましょう。

手口(1):DNSキャッシュポイズニング

DNSキャッシュポイズニングとは、DNSサーバーのキャッシュに偽の情報を注入する攻撃です。

攻撃が成立すると、ユーザーが正規のドメイン名を入力しても、攻撃者が用意した偽のIPアドレスに誘導され、フィッシングサイトやマルウェアサイトにアクセスさせられてしまいます。

手口(2):DNSハイジャック

DNSハイジャックは、ドメインの登録情報やDNSサーバーの設定そのものを不正に書き換え、ドメインの制御権を乗っ取る攻撃です。

例えば、攻撃者がドメイン登録機関のアカウントを乗っ取り「www.example.com」のDNS設定を偽のIPアドレスへ変更すると、ユーザーをフィッシングサイトに誘導できるようになります。

この手口は、広範囲かつ持続的な被害を招く恐れがあります。

手口(3):DNSトンネリング

DNSトンネリングは、DNS通信を不正に利用してデータを送受信する攻撃手法です。

攻撃者は、DNS通信の中にマルウェアの指令や盗み出した情報を隠して送受信することで、ファイアウォールを回避とします。

検知が困難なため、情報漏洩が長期間にわたって続く可能性があります。

手口(4):DNSリフレクション攻撃

DNSリフレクション攻撃は、DNSサーバーを踏み台として利用し、標的のサーバーに大量の通信を送りつけてサービスを停止に追い込むDDoS攻撃の一種です。

攻撃者は、送信元IPアドレスを偽装して多数のDNSサーバーに問い合わせを行い、その応答がすべて標的のサーバーに集中するように仕向けます。

これにより、標的のウェブサイトやサービスは機能不全に陥ります。

DNSリフレクション攻撃は、対象のサーバーに直接攻撃を仕掛けるわけではないため、攻撃元の特定が非常に困難という特徴があります。

手口(5):NXDOMAIN攻撃

「NXDOMAIN」とは、「Non-Existent Domain」の略で、DNSサーバーが、問い合わせされたドメイン名を存在しないと判断した際に返す応答コードです。

このNXDOMAIN攻撃はDDoS攻撃の一種であり、大量の存在しない無効ドメイン名を送りつけて、DNSサーバーのリソースを消費させます。

結果としてDNSサーバーのリソースは枯渇し、正規ユーザーに遅延やタイムアウトが発生し、最悪の場合、ドメイン全体のWebサイトやサービスが利用不能になることがあります。

DNSの脆弱性を悪用する攻撃まとめ

ここまで確認してきたDNSの脆弱性を悪用した攻撃の手法と主な被害は以下のとおりです。

| 名称 | 攻撃手法 | 主な被害 |

|---|---|---|

| DNSキャッシュポイズニング | DNSサーバーのキャッシュに偽の情報を注入し、ユーザーを偽サイトに誘導する攻撃 | ・個人情報やログイン情報の窃取 |

| DNSハイジャック | ドメインの登録情報などを不正に書き換えて、制御権を乗っ取る攻撃 |

・フィッシング被害 ・ブランドイメージの毀損 |

| DNSトンネリング | DNS通信を不正に利用してデータを送受信する攻撃 |

・情報漏洩 ・マルウェアの遠隔操作 |

| DNSリフレクション攻撃 | 大量の通信を送りつけ、標的サーバーを過負荷にする攻撃 |

・サービスの停止 ・事業機会の損失 |

| NXDOMAIN攻撃 | 存在しないドメインへの問い合わせを大量に送りつけ、サーバーを過負荷にする攻撃 | ・サービスの遅延や停止 |

企業が実施すべきDNSセキュリティ対策

巧妙化するDNSへの攻撃から自社を守るためには、単一的な対策ではなく、多層的な防御が欠かせません。

巧妙化するDNSへの攻撃から自社を守るためには、単一的な対策ではなく、多層的な防御が欠かせません。

ここでは、企業が取り組むべき具体的なDNSセキュリティ対策を紹介します。

- DNSSECを導入する

- DNSサーバーの設定を強化する

- DNSフィルタリングを設定する

- DNSログの監視・分析を実施する

- 適切なセキュリティ製品を導入する

- ゼロトラストの考え方を取り入れる

詳しく確認していきましょう。

対策(1): DNSSECを導入する

DNSSEC(DNS Security Extensions)は、DNSの応答データにデジタル署名を付与することで、その応答が正当な管理者から送られたものであり、途中で改ざんされていないことを検証する仕組みです。

これにより、DNSキャッシュポイズニングのような、偽のDNS情報を信じ込ませるタイプの攻撃を効果的に防げます。

DNSSECの導入は、DNSの信頼性を根本から高めるための重要な対策です。

対策(2): DNSサーバーの設定を強化する

DNSサーバーの設定を見直し、セキュリティを強化することも重要な対策の一つです。

まずはサーバーソフトウェアを常に最新の状態に保ち、セキュリティパッチを速やかに適用することが基本となります。

さらに、不要なサービスの無効化やアクセス制御の適切な設定を行い、信頼できるネットワークからの問い合わせのみを許可するなど、設定の堅牢化を行うことで、攻撃リスクを大幅に低減できます。

対策(3): DNSフィルタリングを設定する

DNSフィルタリングとは、不正なDNSクエリやレスポンスを検出・遮断し、ユーザーを保護する仕組みです。

例えば、悪意のあるドメインやIPアドレスをまとめたブラックリスト、信頼できるドメインやIPアドレスをまとめたホワイトリストを作成し、アクセスを制限・許可することで、脅威の侵入を未然に防ぎます。

これにより、社内のPCがマルウェアに感染した場合でも、C&Cサーバーへの通信を遮断できるため、被害の拡大を抑える効果が期待できます。

対策(4): DNSログの監視・分析

DNSサーバーのクエリログを継続的に監視し、分析することも重要なセキュリティ対策の一つです。

ログの中を定期的に監視することで、例えば以下のような異常な通信パターンを早期に検知できます。

- 短時間に大量のNXDOMAIN応答が発生している

- 不審な国への通信が多い

さらに、SIEMなどの他のセキュリティ機器と連携して分析することで、単独のログ監視よりも高度な脅威検知が可能になります。

対策(5): 適切なセキュリティ製品を導入する

脅威を検知することができるセキュリティ製品の導入も有効です。ツールを導入する際には以下の3点を押さえておきましょう。

- 脅威検知の精度と速度

- 自社の規模や環境への適正

- 運用や管理のしやすさ

DNSセキュリティの核となるのは、1点目の「脅威検知の精度と速度」です。

「最新の脅威情報(脅威インテリジェンス)がどれくらいの頻度で更新されるか」、「未知の脅威を検知するための機械学習やAIなどの技術が用いられているか」といった点を調べておきましょう。

2点目の「自社の規模や環境への適正」も、堅牢なセキュリティ体制を構築するために考慮が必要です。

専門のIT部門を持たない中小企業であれば、導入や設定が簡単で、クラウドベースで提供されるマネージドサービスが適しています。

一方で、大規模なネットワークを持つ大企業では、オンプレミスでの構築や、既存のセキュリティシステムとの連携が柔軟に行える製品が適している場合があります。

3点目の「運用や管理のしやすさ」は、実際に運用する際に重要になります。

「管理画面(ダッシュボード)が直感的で使いやすいか」、「攻撃の検知やブロック状況を簡単に可視化できるか」など、IT担当者にとって使いやすい製品かどうかという観点で見るのがおすすめです。

| 選定ポイント | 確認すべき項目 |

|---|---|

| 検知能力 |

・脅威インテリジェンスの更新頻度 ・未知の脅威への対応 ・誤検知率 |

| 自社への適正 |

・クラウド型かオンプレミス型か ・導入の難易度 ・サポート体制 |

| 運用管理 |

・管理画面の使いやすさ ・レポート機能の充実度 ・アラート通知の柔軟性 |

対策(6): ゼロトラストの考え方を取り入れる

ゼロトラストとは、「すべてのユーザーやデバイスを信頼しない」という前提のもと、情報資産へのすべてのアクセスに対して、検証・認証を行うというセキュリティ概念です。

この考え方はDNSセキュリティにおいても有効で、社内ネットワークからの通信であってもすべてのDNSクエリを検証し、正当性を確認することで、セキュリティの強化が図れます。

さらにDNSクエリの内容を詳細に分析し、ポリシーに基づいてアクセスを制御することで、DNSトンネリングのような巧妙な攻撃への対策も強化できるでしょう。

DNSセキュリティ対策には「LANSCOPE プロフェッショナルサービス」

前述の通り、DNSを標的としたサイバー攻撃は、情報窃取やサービス停止、ブランドイメージの毀損など、企業・組織に深刻な被害をもたらすため、適切なセキュリティ対策が欠かせません。

本記事で紹介したセキュリティ対策を講じることはもちろん、「不要なポートの放置」や「不適切なフィルタリングルール」のような攻撃者にとって狙われる脆弱性が社内に存在しないか検出することが重要です。

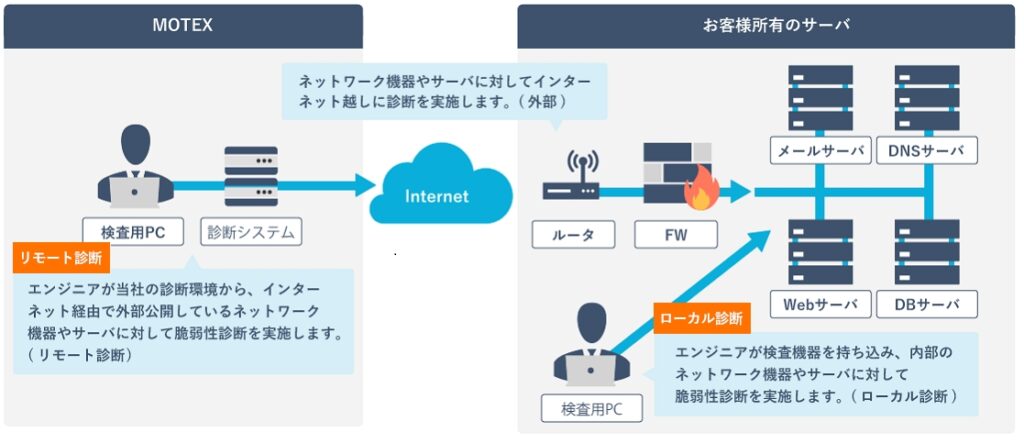

そこで、DNSサーバーの現状を確認できる「LANSCOPE プロフェッショナルサービス」の「ネットワーク診断」を紹介します。

「LANSCOPE プロフェッショナルサービス」の「ネットワーク診断」は、お客様のサーバーやネットワーク機器・OSにおけるセキュリティ上のリスクを洗い出し、専門家が適切なセキュリティ対策をご提案するサービスです。

ネットワーク診断の主な内容は下記のとおりです。

| ネットワーク脆弱性診断 | ネットワーク機器やサーバーの設定ミス、不要な開放ポート、不適切なフィルタリングルールなどを特定する診断 |

| ネットワークペネトレーションテスト | 疑似攻撃やパスワード推測調査などをエンジニアが手動にて実施することで、内部のネットワーク機器やサーバーに存在するセキュリティリスクを明らかにするテスト |

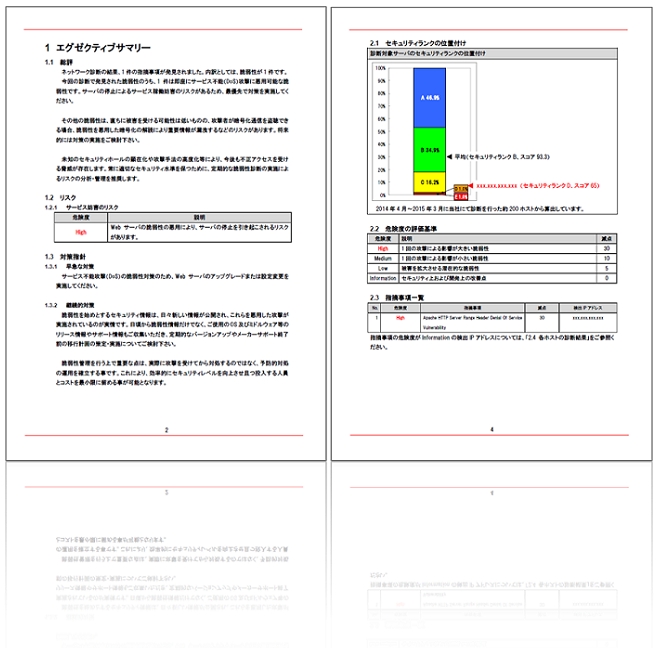

診断結果は自社サイトが抱えるリスクを「点数」で可視化し、報告書には、経営層がリスクを把握できるようにまとめたエグゼクティブサマリーのほか、発見された脆弱性の対策・修正提言なども含まれます。

診断結果を元に、効率的かつ網羅的に、優先順位をつけてWebサイトの課題に対策することが可能です。

また、診断内容を重要項目に絞り、より低価格で脆弱性診断を受けていただける「セキュリティ健康診断パッケージ」も提供しております。

詳細は下記よりご覧ください。

「どの診断を受けていいのかわからない」「脆弱性診断の流れが知りたい」という方に向けたわかりやすい資料もご用意しています。

本記事とあわせてぜひご活用ください。

3分で分かる!

脆弱性診断のご案内

LANSCOPE プロフェッショナルサービスの脆弱性診断でできることをわかりやすく解説!ぴったりの診断を選べるフローチャートもご用意しています。

まとめ

本記事では、「DNSセキュリティ」をテーマとして、その重要性から、DNSを標的とする主なサイバー攻撃、そして実施すべき具体的な対策について解説しました。

- DNS(Domain Name System)とは、インターネット上で使用されるシステムで、ドメイン名をIPアドレスに変換する仕組み

- DNSセキュリティとは、DNSをサイバー脅威から保護し、その仕組みが正しく安全に機能し続けるようにするための技術や手法の総称

- DNSの脆弱性を突く攻撃手法は多岐にわたり、マルウェア感染やフィッシングサイトへの誘導、情報漏洩、サービスの停止などの被害をもたらす

- 巧妙化するDNSへの攻撃から自社を守るためには、DNSSECの導入やDNSフィルタリング、ログの監視といった多層的な防御アプローチが重要である

DNSはインターネットの根幹を支える重要なインフラであると同時に、攻撃者にとって魅力的なターゲットでもあります。

DNSキャッシュポイズニングやDNSトンネリングといった攻撃は、企業の信頼性や事業継続に深刻な影響を及ぼす可能性があるため、企業・組織は適切な対策を講じ、セキュリティを強化する必要があります。

本記事で紹介したポイントを参考に、自社の状況に合った適切なセキュリティソリューションを選び、継続的に運用していくことで、安全で信頼性の高いネットワーク環境の構築を目指してください。

また、「DNSセキュリティが適切に実施できているのかを確認したい」「効率的かつ正確なセキュリティ対策を講じたい」という企業・組織の方は、「LANSCOPE プロフェッショナルサービス」の「ネットワーク診断」の実施もぜひご検討ください。

おすすめ記事