Written by MashiNari

WAF、ファイアウォール、IDS…

複雑なWebセキュリティは専門家にお任せ!

中⼩企業の情シス1,000⼈に聞いた︕

「クラウドサービスのセキュリティ対策」実態調査結果を発表!

急増中のクラウド経由の情報漏洩にどう対策している?クラウドサービスを利⽤している企業様の対策状況や課題を調査しました。

目 次

WAF(Web Application Firewall)とは、WebサーバーとWebアプリケーションの間でHTTP通信を監視し、悪意のある攻撃を検知・ブロックするセキュリティ対策です。

企業・組織はWAFを活用することで、SQLインジェクションやクロスサイトスクリプティング(XSS)といった、Webアプリケーションの脆弱性を突くサイバー攻撃を防ぐことができます。

本記事では、WAFの仕組みや必要性、WAFを導入する効果などを解説します。

WAFを選定する際のポイントも解説しているので、導入を検討している方はぜひご確認ください。

本記事でわかること

- WAFの必要性

- WAFの仕組み

- WAFの選定ポイント

- WAFが抱える課題への対処法

※組織がWeb上に公開するものは、コーポレートサイトやアプリケーション、情報記事など多種多様です。この記事では、これらを包括して「Webサービス」と記載します。

WAFとは

WAF(Web Application Firewall)とは、Webアプリケーションに対する攻撃を防ぐためのセキュリティ対策の一つで、「ワフ」と読みます。

WebサーバーとWebアプリケーションの間に配置することで、HTTP通信を監視し、Webアプリに対する悪意ある通信を検知・ブロックします。

WAFの主な機能は以下の通りです。

| 通信の監視・通信の遮断 | 通信を監視し、シグネチャに基づいて通信を許可もしくは遮断する |

|---|---|

| シグネチャの自動更新 | シグネチャの自動更新で、最新の攻撃への対応や更新処理の手間削減が可能になる(クラウド型のみ) |

| 特定のURLの除外・IP制限 | 特定のURLを防御対象から除外したり、特定のIPアドレスを制限したりできる |

| ログ収集・レポート | 不正な通信や攻撃種類などがログやレポートで確認でき、攻撃元のIPアドレスの特定も可能になる |

| Cookieの保護 | ユーザーがWebサイトに訪問した際に記録されるCookieを保護し、攻撃者によるなりすましなどを防ぐ |

WAFを導入することで、Webサイトを狙う「SQLインジェクション」や「XSS(クロスサイトスクリプティング)」といったサイバー攻撃を早期に検知し、サイトの改ざんや不正アクセスといった被害を防止することが可能です。

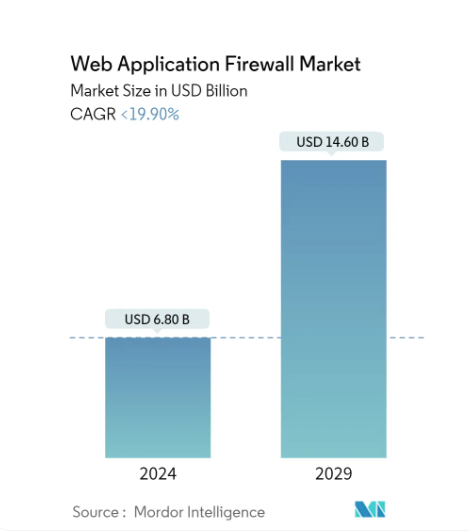

WAFの市場規模

インドの調査会社「Mordor Intelligence」によれば、WAFの市場規模は、2029年には146億米ドルに達し、予測期間中(2024~2029)には19.90%以下のCAGRで成長すると予測されています。

出典:Mordor Intelligence|ウェブアプリケーションファイアウォール(WAF)市場規模・シェア分析 – 成長動向と予測(2024年~2029年)

Webサイト・Webアプリケーションの活用は、ビジネスシーンにおいて欠かせないものとなっていることから、今後もWAFの市場規模は拡大していくことが見込まれます。

WAFの必要性

WAFが必要な理由としては、以下が挙げられます。

- Webアプリケーションが攻撃者に狙われやすくなっているため

- ほかのセキュリティ製品では、Webアプリケーションの脆弱性を狙った攻撃を防ぐことが難しいため

IT技術が発展し、オンラインでのビジネス展開が一般的となった昨今、Webサイトやアプリケーションの運用は、企業・組織が営利活動を継続する上で欠かせない役割を担うようになりました。

しかし裏を返せば、世界中の攻撃者がWebサービスにアクセスしやすく、攻撃を仕掛けやすくなっているとも言えます。

Webアプリケーションには、さまざまな個人情報が登録されているケースも多いため、攻撃を受けた場合の被害・損害は計り知れません。

このようにWebアプリケーションが身近になったことから、Webアプリケーションへの攻撃対策に有効なWAFの必要性が増しています。

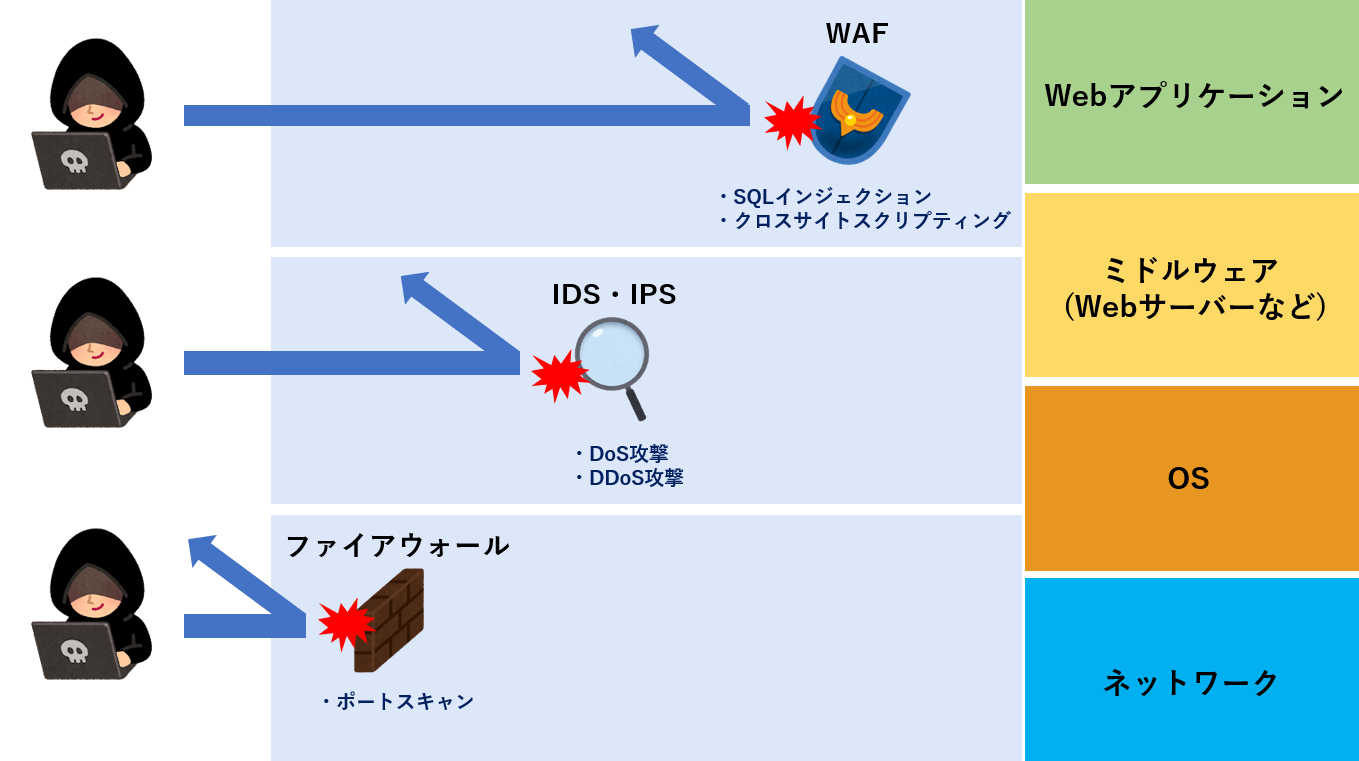

また、Webアプリケーションの脆弱性を狙った攻撃を、ファイアウォールやIDS/IPSなどのセキュリティ製品では対策することが難しいことも、WAFが重要視されるようになった要因の一つです。

WAF・ファイアウォール・IDS/IPSは、それぞれ対策できるネットワークレベルが異なり、WAFは、Webアプリケーションの攻撃対策に特化している製品です。

Webアプリケーションを狙った攻撃が増えている昨今、WAFの必要性はますます拡大していくことが予想されます。

WAFとファイアウォール、IDS/IPSの違いは、後述します。

WAFとファイアウォール、IPS/IDSの違い

前述した通り、WAFとファイアウォール、IPS/IDSは、それぞれ対策できるネットワーク層が異なります。

WAF、ファイアウォール、IPS/IDSは、それぞれどのような役割を担うセキュリティ製品なのかを解説します。

WAFとファイアウォールの違い

ファイアウォールとは、コンピューターシステムやネットワークを外部からの攻撃や不正アクセスから守るためのセキュリティ対策の一つです。

ネットワーク上を流れるデータ通信を監視し、不正な通信を遮断することで、外部からの攻撃やウイルス感染、不正アクセスなどのリスクから内部ネットワークを守ります。

WAFとの違いは、WAFがWebアプリケーションに対する攻撃を防ぐセキュリティソリューションであるのに対し、ファイアウォールはネットワーク通じた外部攻撃や侵入を防ぐという点です。

WAFと IPS/IDSの違い

IPS(Intrusion Prevention System)は、侵入検知防止システムとも呼ばれ、ネットワーク上で発生する不正なアクセスや攻撃を検知し、遮断することでセキュリティを確保します。

一方、IDS(Intrusion Detection System)は、侵入検知システムとも呼ばれ、ネットワーク上で発生した不正なアクセスや攻撃を管理者に通知することで、早期の脅威対処をサポートするセキュリティ機能です。

WAFとの違いは、WAFがWebアプリケーションの脆弱性を狙った攻撃に対して有効であるのに対し、IPS/IDSはOS・ミドルウェア(Webサーバーなど)に対する攻撃を検知・防御するためのツールという点です。

「SQLインジェクション」や「クロスサイトスクリプティング(XSS)」など、Webアプリケーションを狙った攻撃は、ネットワーク内部で監視をおこなうIDS/IPSでは防ぎきれません。

WAF、ファイアウォール、IPS/IDSをはじめとするさまざまなセキュリティ製品は「いずれかが優れている」ではなく、ニーズに合致したものを選択することが望ましいです。

サイバー攻撃から自社のシステムやサーバーを守るためには、一つのセキュリティ製品だけでなく、いくつかの製品を併用し、補完的な役割を果たす必要があります。

WAFの仕組み

WAFは、Webサイトを含むWebサービスへの通信(主にHTTPやHTTPS)を監視・解析し、不正なアクセスを検知・遮断するセキュリティ対策です。

Webサービスへの通信をシグネチャと照らし合わせることで、悪意のある攻撃者からの通信を検知します。

「シグネチャ」とは、攻撃を検知するためのパターンマッチング技術です。

あらゆる攻撃手法に対応するため、特定の攻撃パターンを定義し、通信内容とパターンファイルを照らし合わせることで、悪意ある通信を検出します。

このファイルは、次々に発見される新しい攻撃手法にも対応するため、定期的に更新・改善されています。

シグネチャの定義は「ホワイトリスト型」と「ブラックリスト型」があります。

| ホワイトリスト型 | 許可する通信を定義し、一致しない通信を弾くことで不正アクセスを防止する方法 | ブラックリスト型 | 拒否する通信をシグネチャに定義し、一致する通信を弾く方法 |

|---|

ブラックリスト型は既知の攻撃パターンの情報を収集しシグネチャを更新する必要があるため、後述するOWASPの情報を活用することがあります。

セキュリティ情報を提供するOWASP

「OWASP(Open Worldwide Application Security Project)」とは、Webやソフトウェアのセキュリティ動向や、セキュリティ技術の共有をおこなっているコミュニティです。

OWASPは、数年に1度のペースで「OWASP Top 10」というWebアプリケーションのセキュリティ上の重大なリスクをランキング形式でまとめたセキュリティガイドラインを公開しています。

日々新しいサイバー攻撃や脆弱性が発見される中で、網羅的にリスクを評価し対処を検討することは、多くの組織にとって課題となっています。

多くのWAF製品は、OWASPが提供する情報をはじめとする様々なセキュリティリスクが反映させているため、WAFを活用することで、幅広い攻撃への対処が可能になります。

WAFを活用することで、自社独自の調査やセキュリティ対策では防ぎきれない未知のセキュリティリスクの軽減が目指せるでしょう。

WAFが防ぐサイバー攻撃

WAFの活用で防ぐことができるWeb上の攻撃の一例は、以下の通りです。

- SQLインジェクション

- クロスサイトスクリプティング

- ブルートフォース攻撃

- OSコマンドインジェクション

- バッファオーバーフロー

それぞれどのような攻撃か確認していきましょう。

SQLインジェクション

SQLインジェクションとは、攻撃者がWebサービスの入力フォームやURLのクエリを悪用し、不正なSQLの実行を試みる攻撃です。

たとえば、入力フォームにログインアカウントの制御をおこなう不正なSQL実行されることで、攻撃者がWebサービスの管理者権限を持ってしまうといった被害が考えられます。

WAFは、この不正なSQLを検出し、ブロックすることで、攻撃の被害を防ぎます。

クロスサイトスクリプティング

クロスサイトスクリプティング(Cross Site Scripting|XSS)は、脆弱性のあるWebサービスに対して、攻撃者が悪質なスクリプトを埋め込み、ユーザーに意図しないスクリプトを実行させる攻撃です。

ユーザーのログイン情報を奪取してなりすましをおこなう、マルウェアなどの不正プログラムを実行させるといった被害が想定されます。

WAFは、ユーザーが送信したデータを監視し、不正なスクリプトを検出することで、攻撃を防ぎます。

ブルートフォース攻撃

ブルートフォース攻撃とは、パスワードなどの秘密情報を解読するために、可能性のあるパスワードを総当たりで試行する攻撃手法のことです。

攻撃者は、パスワードの長さや使用可能な文字種類などを推測し、それに基づいて自動的にパスワードを生成し、強行突破を試行します。

この攻撃は、非常に時間がかかるものですが、攻撃者が十分な時間とリソースを持っている場合、いかなるパスワードも解読できる可能性がある攻撃手法となっています。

WAFは、短時間に大量の試行がおこなわれた場合、不審な挙動として検知し、アクセスを防ぎます。

OSコマンドインジェクション

OSコマンドインジェクションとは、Webサーバーへのリクエストの中に不正なOSコマンドを注入することで、Webサーバー側に意図しない不正な命令を実行させるサイバー攻撃です。

WAFは、外部から不正な入力データが送信された場合、それを検知し、通信を遮断します。

バッファオーバーフロー

バッファオーバーフローとは、定められたメモリ容量(バッファ)の許容範囲を超えるデータを送りつけることで、意図しない動作を引き起こさせようとするサイバー攻撃です。

WAFを導入すると、バッファの許容量を細かく設定することができるため、バッファオーバーフローから防御することができます。

WAFにより、ここで紹介した以外にも様々な攻撃を防ぐことができます。

WAFの種類

WAFの提供形態には、以下の4種類があります。

- オンプレミス(アプライアンス)型

- クラウド型

- ソフトウェア型

- オプション型

自社の環境や要件に応じて、適切な形態を選定しましょう。

1. オンプレミス(アプライアンス)型WAF

アプライアン型(オンプレミス)WAFは、WAF機能を搭載した物理機器を組織のネットワーク上に配置する提供形態です。

オンプレミスでWebサーバーを公開している、特別な要件が存在するなどの場合はこの形態が使いやすいでしょう。

機器の購入や日常的なメンテナンスが必要となるため、初期コストや運用負担は大きくなる点に注意が必要です。

2. クラウド型WAF

クラウド型WAFは、インターネット経由で利用できるWAFです。

サービスを契約すれば、機器を導入することなくすぐに利用可能で、物理的なメンテナンスも不要です。

しかし、カスタマイズできる範囲やWAFの挙動はサービス側で定められているケースもあるため、自社の要件に合致するかを確認する必要があります。

3. ソフトウェア型WAF

ソフトウェア型WAFは、WebサーバーにソフトウェアのWAFをインストールする方法です。

インストール・設定が完了すればすぐに動作するため、ネットワーク側の設定変更や調整のコストは低い特徴があります。

WAFが動作するためのリソースは、Webサーバー上に用意する必要があるため、サーバーリソースに注意する必要があります。

4. オプション型WAF

レンタルサーバーなどを活用してWebサービスを公開している場合は、レンタルサーバーのオプションとしてWAFが提供されるケースもあります。

細かな設定はおこなえないケースもありますが、比較的安価かつ簡単に導入できる点がメリットです。

また、とくに設定をおこなわなくても、自動的にWAFが有効化されているレンタルサーバーもあります。

防御したいWebサービスの形態やコスト、運用負担を総合的に判断し、自社にマッチした形態を選択しましょう。

WAFを選定する際のポイント

適切なWAFを選定するためのポイントを4つ紹介します。

- 機能性(防御力)

- パフォーマンス

- カスタマイズ性

- コスト

自社に適切なWAFを選びために確認すべき4つのポイントを確認していきましょう。

1.機能性(防御力)

WAFの機能性は、セキュリティの強化に直結する要素です。

SQLインジェクションやクロスサイトスクリプティングなど、さまざまなサイバー攻撃を検知し、遮断するための機能が必要ですが、これにはシグネチャの更新頻度が大きく影響します。

そのためWAFを選定する際は、シグネチャの更新頻度も確認するようにしましょう。

2.パフォーマンス

WAFは、製品によっては通信の分析に時間がかかるケースがあるため、Webサービスのアクセス速度に影響を与える可能性があります。

ページの読み込み速度が遅かったり、ページ遷移に時間がかかってしまったりなど、Webサービスのレスポンスが落ちてしまうと、ユーザーの離脱につながりかねません。

WAFを選定する際は、Webサイトの応答速度やレスポンス時間に影響を与えない製品を選定するようにしましょう。

3. カスタマイズ性

WAFは、Webサイトの特性に合わせてカスタマイズすることができます。

WAFをネットワーク上のどこに設置できるのか、監視対象とする通信の選択などの設定をカスタマイズできることは、Webサービスのセキュリティ強化に直結します。

カスタマイズ性が高いかどうかも、WAFを選定する際の重要な考慮点の一つです。

4. コスト

WAFを選定する際は、コスト面が自社の要件と合致するかも確認したいポイントです

WAFにかかるコストは、費用面に加えて、運用のコストもあります。

機能性やパフォーマンス、カスタマイズ性によって、かかるコストが異なるため、選定する際は、自社が継続的に運用できるかどうかも確認する必要があります。

4つのポイントを考慮して、自社の目的にあったWAFを選定することが大切です。

WAFの課題

Webサービスを守るために欠かせないWAFですが、課題も存在します。

WAFの導入を検討している場合は、あらかじめ確認しておきましょう。

WAFでは防げない攻撃手法の存在

WAFはWebサービスのセキュリティ対策として有効な方法ですが、すべてのサイバー攻撃を防げる万能な方法ではありません。

たとえば、DDoS攻撃やゼロデイ攻撃などは、WAFでは対応できない可能性があります。

DDoS攻撃は、大量のトラフィックを送信してWebサーバーをダウンさせる攻撃であり、ゼロデイ攻撃は、まだ公開されていない脆弱性を突いた攻撃です。

これらの攻撃が仕掛けられると、WAFが対応する前に被害に発生する恐れがあります。

また、これら以外にも、アプリケーション開発時の設計・開発ミスやWebサーバの設定ミス、サポート切れや脆弱性が報告されているミドルウェアの使用が原因となり、サーバダウン・サービス停止や個人情報の漏洩といった被害を受けてしまうケースがあります。

適切な設定や誤動作の対応

WAFは、シグネチャによって定義されたルールに則って動作するため、本来許可したい通信であっても、ブロックしてしまうケースがあります。

このような事態を防ぐためには、「攻撃に対する防御はおこなえる状態かつ、正当な通信を許可する状態」にするなど、通信やインフラ、運用などの網羅的な視点でWAFを設定する必要があります。

安全にWebサービスを運営するためには、WAFだけでなくセキュリティ対策を総合的におこなうことが重要です。

WAFの課題への対処法

前述したWAFが抱える課題への対処法としては、以下が挙げられます。

- 多層的な防御

- 専門家による分析や対策立案

- Webアプリケーション脆弱性診断の活用

WAFを適切に運用するために、3つの対処法を確認していきましょう。

多層的な防御

前述した通り、WAFはすべてのサイバー攻撃を防ぐ製品ではありません。

そのため、ファイアウォールやIDS/IPSなど、複数のセキュリティ対策を併用することで、防げるサイバー攻撃を拡大する必要があります。

ネットワーク層ごとに適切な対策を講じることで、被害リスクを大きく軽減することができるようになります。

専門家による分析や対策立案

Webサービスを安全に運用するためには、Webサービス内に潜む脆弱性を検知し、利便性を損なわずに、セキュリティを向上させる必要があります。

しかし、脆弱性の検知には、高度な専門知識が求められます。

社内だけでセキュリティ対策の強化することが難しい場合は、セキュリティ環境を俯瞰し、適切な対策を施せる専門家の活用を検討しましょう。

Webアプリケーション脆弱性診断の活用

Webサービス全体を俯瞰した上で、適切なセキュリティ対策を講じるためには、専門的な知識や工数、分析をおこなうための仕組みなど、様々な要素が必要になります。

しかし、社内リソースやコスト、セキュリティやITに関する知識などの問題で、社内で実施することが現実的に難しいケースも多いでしょう。

この場合は、外部の脆弱性診断を活用し、専門家による見解や解決策の提案を受けることが推奨されます。

自社のWebサービスの脆弱性やセキュリティホールを把握できると、どのようにセキュリティ対策を講じればいいのか、どのようなセキュリティ製品を導入すればいいのかが判断できるようになります。

脆弱性の把握には、LANSCOPE プロフェッショナルサービスの「Webアプリケーション脆弱性診断」

WAFは、Webアプリケーションに対する攻撃には有効なセキュリティ対策ですが、本記事で解説した通り、サイバー攻撃のリスクを網羅的に排除するものではありません。

自社のWebサービスを安全に継続的に運用するためには、専門家による分析やセキュリティ環境の整備を実施し、Webサービスに潜む個別のリスクに対して適切なアプローチを取ることが有効です。

LANSCOPE プロフェッショナルサービスが提供する「Webアプリケーション脆弱性診断」は、 Webアプリケーションの脆弱性をセキュリティエンジニアが徹底診断し、安全なビジネス環境をサポートするサービスです。

企業WebサイトやECサイト、SNSツールなど、お客様独自で開発されたWebアプリケーションに対し、脆弱性の有無を診断します。

診断結果は「点数」で可視化し、報告書には、エグゼクティブサマリーや発見された脆弱性の対策・修正文言をわかりやすく記載し、提出します。

「Webアプリケーション脆弱性診断」についてより詳しく知りたい方は、下記のページをぜひご確認ください。

まとめ

本記事では「WAF」をテーマに、仕組みや必要性、導入する効果などを解説しました。

本記事のまとめ

- WAFとは、Webアプリケーションに対する攻撃を防ぐためのセキュリティ対策

- WAFは、Webサービスへの通信(HTTPやHTTPSによるアクセス)の監視・解析をおこなう

- WAFは、「シグネチャ」と照らし合わせて、攻撃者からの通信を検知する

- WAFを利用する際は、「防げない攻撃手法も存在する」「適切な設定や誤動作の対応が必要」といった課題を考慮する必要がある

- Webサービスのセキュリティ強化には、WAFの活用だけでなく、「多層的な防御」や「専門家による分析や対策立案」「Webアプリケーション脆弱性診断の活用」などを併せて実施する必要がある

企業運営にWebサイト・Webアプリケーションを利用している企業は、年々増加傾向にあります。

どのようなWebサイト・Webアプリケーションでも、サイバー攻撃の標的になりうる可能性があることを認識し、日頃から適切なセキュリティ対策を講じましょう。

また、本記事で紹介したように、Webサイト・Webアプリケーションのセキュリティ強化には、脆弱性診断の実施が有効です。

はじめて脆弱性診断を実施する企業の方は、脆弱性診断をどのように進めていいか分からないという方に向けて、「脆弱性診断の正しい進め方ガイド」をご用意しています。

ぜひダウンロードして、脆弱性診断の実施をご検討ください。

WAF、ファイアウォール、IDS…

複雑なWebセキュリティは専門家にお任せ!

中⼩企業の情シス1,000⼈に聞いた︕

「クラウドサービスのセキュリティ対策」実態調査結果を発表!

急増中のクラウド経由の情報漏洩にどう対策している?クラウドサービスを利⽤している企業様の対策状況や課題を調査しました。

おすすめ記事