Written by MashiNari

目 次

シャドーITとは

シャドーITに該当するもの

シャドーITとBYODの関係性

シャドーITが発生する原因とは?

シャドーITで想定される、セキュリティリスク

シャドーITリスクのある5つのサービス

シャドーITによる被害事例

シャドーITに有効なセキュリティ対策

シャドーIT対策なら、IT資産管理・MDM「LANSCOPE エンドポイントマネージャークラウド版」にお任せ

まとめ

シャドーITとは、組織の経営層やシステム管理部門の許可を得ず、従業員が自己判断で業務に導入した、デバイス・アプリケーション・クラウドサービスなどを指す言葉です。

シャドーITに該当するものとしては以下が挙げられます。

「私用のパソコンやスマートフォン」を業務で使用する

「GmailやYahoo!メールなど、フリーのメールアドレス」を業務で使用する

「LINEや Slack など、会社が承認していないチャットサービス」を業務で使用する

こうしたシャドーITが発生する原因の大半は、「リテラシー不足」や「業務の効率化」など従業員の明確な悪意によるものではありません。

しかしながら、シャドーITを放置してしまうと、個人・機密情報の漏洩をはじめ、マルウェア感染やアカウントの乗っ取りといったセキュリティリスクを引き起こします。

そのため、企業・組織においては、従業員への教育やIT資産管理ツールの導入といった対策必要不可欠です。

この記事では、「シャドーIT」の脅威と、組織が取り組むべき対策について、初心者にもわかりやすくご説明します。

▼本記事を要約すると

- シャドーITとは、組織のシステム管理部門の管理・許可を経ず、個人が自主的に導入・使用するデバイスやソフトウェアのこと。

- シャドーITの「例」として、個人所有のデバイスやフリーメール、クラウドストレージ、フリーWi-Fiの利用などが該当する。

- シャドーITは、内部不正や情報漏洩のリスクがある

- BYODとは「業務に私用デバイスを使用すること」であり、企業の許可を得ている点でシャドーITと異なる。

- シャドーITのセキュリティ対策には「IT資産管理ツール」や「MDM」「CASB」の導入、従業員へのセキュリティ教育やポリシー策定などがある

“ChatGPT”の社内利用ルール、どう決める?

【AIサービス利用ガイドライン】を公開!

MOTEXが社内向けに作成したAIサービス利用ガイドラインをダウンロードできます。利用方針の決め方、作成ポイントの解説付き!

シャドーITとは

システム管理部門に管理・把握されておらず、各部門や個人の独自判断で業務利用されているPCやスマートフォン・サービスなどを「シャドーIT」と呼びます。

例えば、従業員が個人的にクラウドストレージを使用して業務データを共有する、あるいは非公式のチャットツールで社外とやり取りする場合などが、シャドーITに該当します。

シャドーITが広まった背景

シャドーITが広まった背景には、いくつかの要因が考えられます。まず、テレワークの普及が大きな要因です。新型コロナウイルスの影響で多くの企業がリモートワークを導入し、従業員が自宅から業務を行う機会が増えました。この結果、企業が管理・承認していないIT機器やサービスを利用するケースが増加しました。

また、個人向けツールの高機能化と無料化もシャドーITの広まりに寄与しています。例えば、Google DriveやDropboxなどのクラウドストレージサービス、SlackやLINEなどのチャットツールは、無料で利用できる上に高機能であるため、従業員が業務効率化のために個人的に利用することが増えています。これにより、企業のシステム管理部門が把握していないツールが業務に使用されるリスクが高まります。

さらに、企業のIT部門が提供するツールやサービスが従業員のニーズに合わない場合も、シャドーITが広まる原因となります。例えば、企業が提供するメールサービスが使いにくい場合、従業員は個人的に使い慣れたGmailやYahoo!メールを業務に利用することがあります。このような状況は、企業のIT部門が従業員のニーズを十分に理解していないことが原因です。

最後に、セキュリティリテラシーの不足もシャドーITの広まりに影響しています。多くの従業員は、シャドーITがもたらすセキュリティリスクを十分に理解していないため、無意識のうちにリスクの高い行動を取ってしまいます。例えば、公共Wi-Fiを利用して業務データにアクセスすることや、個人的なクラウドストレージに機密情報を保存することなどが挙げられます。

以上のように、シャドーITが広まった背景には、テレワークの普及、個人向けツールの高機能化・無料化、企業のIT部門の対応不足、セキュリティリテラシーの不足などが挙げられます。企業はこれらの要因を理解し、適切な対策を講じることで、シャドーITのリスクを効果的に管理することが求められます。

シャドーITに該当するもの

シャドーITの具体例として、以下のような内容があげられます。

- 「私用のパソコンやスマートフォン」を業務で使用する

- 「GmailやYahoo!メールなど、フリーのメールアドレス」を業務で使用する

- 「LINEや Slack など、会社が承認していないチャットサービス」を業務で使用する

- 「Google DriveやDropboxなど、会社が承認していないクラウドストレージサービス」を業務で使用する

- フリーWi-Fi や無線LANを活用する

上記の例からわかるように、無料で利用できるもの、気軽に導入できるものはシャドーITになりやすい傾向があります。

シャドーITとBYODの違い

シャドーITとよく比較される概念に、「BYOD(読み:ビーワイオーディ)」があります。 Bring Your Own Device の略称で、従業員が個人所有しているデバイスを、システム管理部門の管理下で業務に活用することを指します。

シャドーITは、企業のシステム管理部門の許可を得ずに従業員が独自に導入・使用するデバイスやソフトウェアを指します。

シャドーITは、企業が把握していないため、セキュリティリスクが高まります。例えば、従業員が個人的に利用しているクラウドストレージやチャットツールを業務に使用することで、機密情報が漏洩するリスクが増加します。また、企業のセキュリティポリシーに従わないため、マルウェア感染や不正アクセスのリスクも高まります。

一方、BYODは企業の管理下で私用デバイスを使用するため、セキュリティ対策が施されていることが前提です。企業は、MDM(Mobile Device Management)やCASB(Cloud Access Security Broker)などのツールを導入し、デバイスやクラウドサービスの利用状況を監視・管理します。これにより、セキュリティリスクを最小限に抑えつつ、業務の効率化や柔軟な働き方を実現できます。

| シャドーIT | 企業が承認していない端末やサービスを、業務利用すること。 |

|---|---|

| BYOD | 社員の私用端末や個人利用サービスを、企業の承認を得て業務利用すること |

セキュリティ面のリスクからBYODの導入に消極的な企業が多い一方、うまく管理や制限を取り入れることで、業務の効率化や働き方の柔軟性があがるといったメリットが期待できます。

BYODに関しては以下の記事で導入時の注意点などを詳しく解説していますので、ぜひあわせてご覧ください。

シャドーITが発生する原因とは?

シャドーITが慢性化してしまう主な理由は

- 1.従業員のリテラシー不足

- 2.業務の効率化

- 3.組織の黙認

の3点です。

1.従業員のリテラシー不足

1つ目の原因は「セキュリティへのリテラシーが未熟な従業員が、リスクや問題点を深く考えずに私物を業務に利用してしまうこと」です。

- シャドーITを行うことで「どういったリスクがあるか」想像できていない

- 「そもそもシャドーITの利用が悪い」と判断できていない

等のケースがあります。対策としては、従業員へのリテラシー教育を行う、ルール違反への罰則を明確にする、などによって従業員のセキュリティ意識を高めることが必要です。

2.業務遂行・効率化のため

2つ目の原因として「円滑な業務遂行のため、シャドーITを従業員の独断で取り入れている」ケースが挙げられます。

例えば、外出先や自宅で、社用のスマートフォンやPCを使用できないとき「私用スマホから、会社のフォルダへアクセスする」「自宅のPCから取引先へメールを送る」などが該当します。

3.組織の黙認

3つ目のシャドーITの原因として「組織自体が、従業員のシャドーIT利用を黙認している」場合もあります。テレワークの急速な普及により、セキュリティ環境が整っていないまま、プライベート端末や従業員個人が利用しているサービスの業務利用を認めてしまっているケース

が、これに該当します。

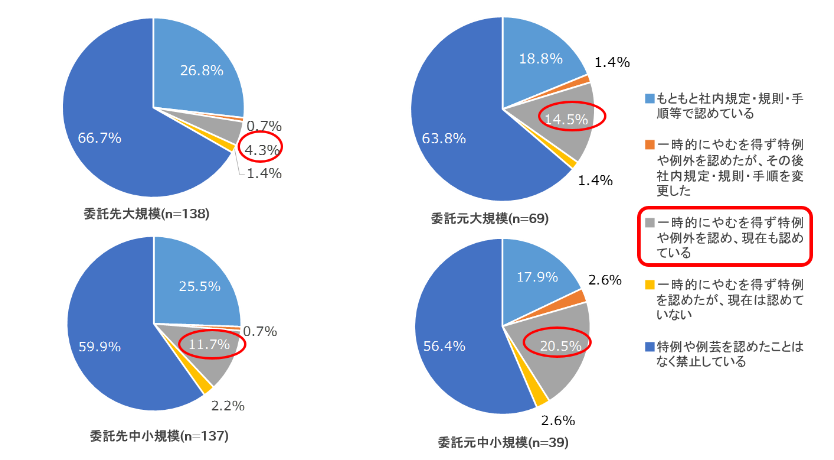

少し古いデータですが、2021年の独立行政法人情報処理推進機構(IPA)によれば「(コロナ禍等の影響により)会社が許可していないアプリケーションやサービスの業務利用を一時的に『やむを得ず』認め、現在も認めている組織」が、テレワークが普及した後も、一定数存在していることが報告されています。

▼会社が未許可の「アプリケーション・ソフトウェア・クラウドサービス」の業務利用率

出典:IPA (独立行政法人情報処理推進機構)│ニューノーマルにおけるテレワークとITサプライチェーンのセキュリティ実態調査 (2021年4月7日)

本来、企業・組織はシャドーITによるセキュリティのリスクを踏まえ、ポリシーの策定や従業員への注意喚起を、率先して取り組まなければなりません。しかし実際には、多くの企業が「シャドーITの取り締まり」をはじめ、社内規定やルールの改訂・遵守確認などを行えていないのが現実です。

シャドーITで想定される、セキュリティリスク

シャドーITを利用することで、以下のようなセキュリティリスクが発生する恐れがあります。

- 1.個人・機密情報の漏洩

- 2.マルウェア感染と拡大

- 3.アカウントの乗っ取り・悪用

それぞれの詳細をご説明します。

1.個人・機密情報の漏洩

シャドーITにおけるもっとも代表的なセキュリティリスクとして「個人情報や機密情報の漏洩・窃取」があります。組織管理の行き届かない端末・サービスは、しばしばセキュリティの設定や情報管理が不十分のため、漏洩や流出の被害に発展してしまうためです。

▼シャドーITによる「情報漏洩」の例

- クラウドサービスの管理設定が甘く、第三者による不正アクセスで情報が窃取される

- セキュリティの脆弱な公共Wi-Fiの利用で、通信データが第三者に盗み見られる

- 会社情報の入った私物端末を紛失し、第三者に中身を見られてしまう

- 離職する職員がシャドーITを利用し、転職先に機密情報を持ち出し・流用する

中でも「内部不正による情報漏洩」の危険性は国内的にも重大視されており、独立行政法人情報処理推進機構(IPA)が選出する「情報セキュリティ10大脅威 2024」の組織編でも、第3位にランクインしています。

▼情報セキュリティ10大脅威 2024(組織編)

| 順位 | 脅威内容(組織編) | 昨年順位 |

|---|---|---|

| 1位 | ランサムウェアによる被害 | 1位 |

| 2位 | サプライチェーンの弱点を悪用した攻撃 | 2位 |

| 3位 | 内部不正による情報漏えい | 4位 |

| 4位 | 標的型攻撃による機密情報の窃取 | 3位 |

| 5位 | 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃) | 6位 |

| 6位 | 不注意による情報漏えい等の被害 | 9位 |

| 7位 | 脆弱性対策情報の公開に伴う悪用増加 | 8位 |

| 8位 | ビジネスメール詐欺による金銭被害 | 7位 |

| 9位 | テレワーク等のニューノーマルな働き方を狙った攻撃 | 5位 |

| 10位 | 犯罪のビジネス化(アンダーグラウンドビジネス) | 10位 |

内部不正行為は、組織の社会的信用の失墜や損害賠償といった被害に発展する可能性もあります。

2.マルウェア感染と拡大

シャドーITにより、組織のネットワークやシステムに、マルウェア感染の被害を及ぼす可能性もあります。

例えば、アンチウイルスソフトなどが未導入の私用スマホがマルウェアに感染し、その端末で会社のネットワークへと接続した場合、マルウェアの感染被害が拡大してしまいます。

組織のネットワークがマルウェアへ感染することで、攻撃者の不正アクセスを招いたり、内部データが窃取・改ざんされたり、といった被害が生まれます。

3.アカウントの乗っ取り・悪用

セキュリティや認証設定の脆弱なシャドーITは、IDやパスワードを盗まれやすく「アカウントの乗っ取り」被害に遭いやすい特徴があります。

アカウントが不正利用されることで

- SNSの乗っ取りによる、不適切な情報発信(嘘の情報・誹謗中傷など)

- ECアカウントの勝手な利用・申し込み

- オンラインバンキングでの不正送金

等に悪用されるリスクが想定されるでしょう。

このように「シャドーIT」の存在は、組織においてセキュリティインシデントの重大な因子となり得ます。すべてのIT資産やサービス利用は「インシデントのリスクがある」ことを前提に、シャドーITの存在を無くすよう、体制を整えることが重要でしょう。

シャドーITを取り締まるには、従業員の「操作ログ」や「利用履歴」を管理することが効果的です。

シャドーITリスクのある5つのサービス

続いて、シャドーITとなりうる「サービス例」をご紹介します。無意識のうちに自身や従業員が使用しているものがないか、改めてチェックしてみてください。

1.クラウドサービス

2.チャットツール

3.フリーメール

4.無線LAN・公共Wi-Fi

5.私用端末

1.クラウドサービス

組織のネットワークに関与せず、インターネットがあればどこからでもアクセス可能な「クラウドサービス」は、便利な一方 ”シャドーITになりやすい” という特徴があります。

具体的な使用例として

- 会社のクラウドサービスに、個人利用のアカウントでアクセスする

- 業務で使用するファイルを、個人アカウントで保存したり外部共有したりする

等が想定されます。またクラウドサービスの例としては「Google ドライブ」や「 Microsoft 365 」「box」などが該当します。

2.チャットツール

個人で登録したチャットツールやSNSのDMを使って、業務連絡やファイルのやり取りなどを行うことで、シャドーITとなってしまいます。

- 社内チャットは「Slack」だが、お客様がSlackでなく「チャットワーク」を使っていたため、個人でチャットワークのアカウントを開設し、利用する

- 業務時間外に、個人LINEから同僚へ仕事の連絡を送る

等の例が該当します。

3.フリーメール

チャットツール同様、個人で登録したフリーメールアドレスを使って、業務連絡やファイルのやり取りなどを行うことは、シャドーIT利用となります。

フリーメールの例として「Gmail」や「Yahoo!メール」などが該当します。

4.無線LAN・公共Wi-Fi

会社が管理していない「無線LAN」や「公共Wi-Fi」を使うことも、シャドーITに該当します。

使用例としては

- 利用許可なく、自宅の無線LANを使用する

- 外出先で、駅やカフェの公共Wi-Fiを使用する

ことなどが挙げられます。

5.私用端末

先述した、BYODのポリシーや会社の許可が無いにもかかわらず、従業員が私用のスマートフォンや PC を業務的に使用する場合、シャドーITとなります。

- 業務時間以外、社用PCが使えないため、休日に私用PCで仕事をする

- 移動中、資料を確認したいため、私用スマートフォンから会社のファイルを開き、閲覧する

これらの行為は一見、問題無さそうですが、どれもシャドーITに該当します。私用端末を仕事で使用する際は、必ず事前に会社承認の取得を行いましょう。

シャドーITによる被害事例

「シャドーIT」を原因に、大規模なセキュリティ事故に発展した被害事例は、国内でも後を絶ちません。

今回はその中から、2022年以降に起きた被害事例を3つご紹介します。

1. 市民46万人分の情報が入ったUSBメモリを紛失した事例

| 企業 | 同市の委託先業者 |

|---|---|

| 被害時期 | 2022年6月 |

| 対象となるシャドーIT | USBメモリ |

| 被害内容 | 市の業務委託先事業者の職員が、市民の個人情報を無断記録したUSBメモリを自宅へ持ち帰り、帰宅中に紛失。約46万人分の個人情報が漏洩するリスクが発生した。 |

2022年6月、関西圏のとある市では、業務委託先業者の不正行為により、住民基本台帳に記録した市民情報46万517人分が、漏洩するリスクに見舞われました。

市が「臨時給付金支給」の管理を委託していた事業所スタッフは、作業のため、必要な市民の個人情報をUSBメモリへ無断で転送。市や事業所への許可なく、市政情報センターから、個人情報の入ったUSBを持ち出しました。

しかし社員は帰宅時に飲食店へ立ち寄り、当該のUSBメモリを入れていたかばんを紛失。その後、かばんを発見できなかったため、警察に遺失物届を提出し、事件が発覚しました。

最終的にUSBメモリ内の情報は暗号化していたため、漏洩には至らなかったものの「組織の許可なく私用のUSBメモリを使用し、機密情報の持ち出しを行った」という、委託先のシャドーIT利用が原因で発生した、セキュリティ事故の代表的な事例です。

2. 教員が無断で私用PCを利用、生徒の個人情報が流出した可能性

| 企業 | 県立高校 |

|---|---|

| 被害時期 | 2022年10月 |

| 対象となるシャドーIT | 私用パソコン |

| 被害内容 | 私用パソコンを学校業務のため無断使用していたところ、遠隔操作を受け、部員23名の個人情報漏洩などの可能性 |

2022年10月、県立高校の教員が私用パソコンを無断で業務へ利用し、攻撃者に遠隔操作を受けた被害事例です。

教師が自宅で定期テストの問題を作成していたところ、「ウイルスに感染した」というメッセージが表示。慌てて表示された連絡先に電話したところ、金銭の支払いを要求されたため、教師は支払いに応じたとのことです。

結果的に教師のパソコンは感染に至っていなかったものの、私用パソコンには運動部員23名個人情報も記録されており、漏洩の可能性も示唆されました。学校長の許可を得ず業務データを私用端末に移す行為は、同県のセキュリティ基準にも反していたため、教諭は適切な処分を受けたとのことです。

こちらもシャドーITの利用が、セキュリティインシデントに発展した事例の一つです。

3. 約596万件の顧客の個人情報を不正に持ち出した事例

| 企業 | 大手通信企業の業務委託先企業 |

|---|---|

| 被害時期 | 2023年3月 |

| 対象となるシャドーIT | 外部ストレージ |

| 被害内容 | 大手通信企業の業務委託先企業の元派遣社員が業務パソコンから外部ストレージへ顧客の個人情報を不正に持ち出した。約596万件の個人情報が不正利用されるリスクが発生した。 |

2023年3月、大手通信企業の業務委託先企業の元派遣社員が顧客の個人情報を不正に持ち出した事件がありました。

元派遣社員は、業務で使用していたパソコンから、個人として契約する外部ストレージにアクセスし、顧客の個人情報を持ち出しました。

元派遣社員が使用していたパソコンから、業務では行うことがない外部への通信が発生したことをネットワーク監視によって検知。同一ネットワーク内のすべての端末のログの確認や元派遣社員へのヒアリングなどによって事件が発覚しました。

外部ストレージへの第三者によるアクセスや、持ち出された個人情報が不正利用された形跡はなかったとのことで、直接的な被害は発生しませんでした。

しかし、「組織が容認していない個人で契約した外部ストレージに顧客の個人情報を持ち出す」という行為によって、600万件近い個人情報が不正利用されるリスクが発生しました。

シャドーITに有効なセキュリティ対策

シャドーITの防止に有効なセキュリティ対策として、以下のような例が挙げられます。

1.IT資産管理ツールによるログ管理

2.MDMの導入

3.CASBによるクラウドサービス管理

4.社内ポリシー策定と従業員教育(私物端末の禁止など)

それぞれ説明します。

1.IT資産管理ツールによる端末・ログ管理

シャドーITへの有効な対策1つ目は「IT資産管理ツールによる端末・ログの取得管理」です。

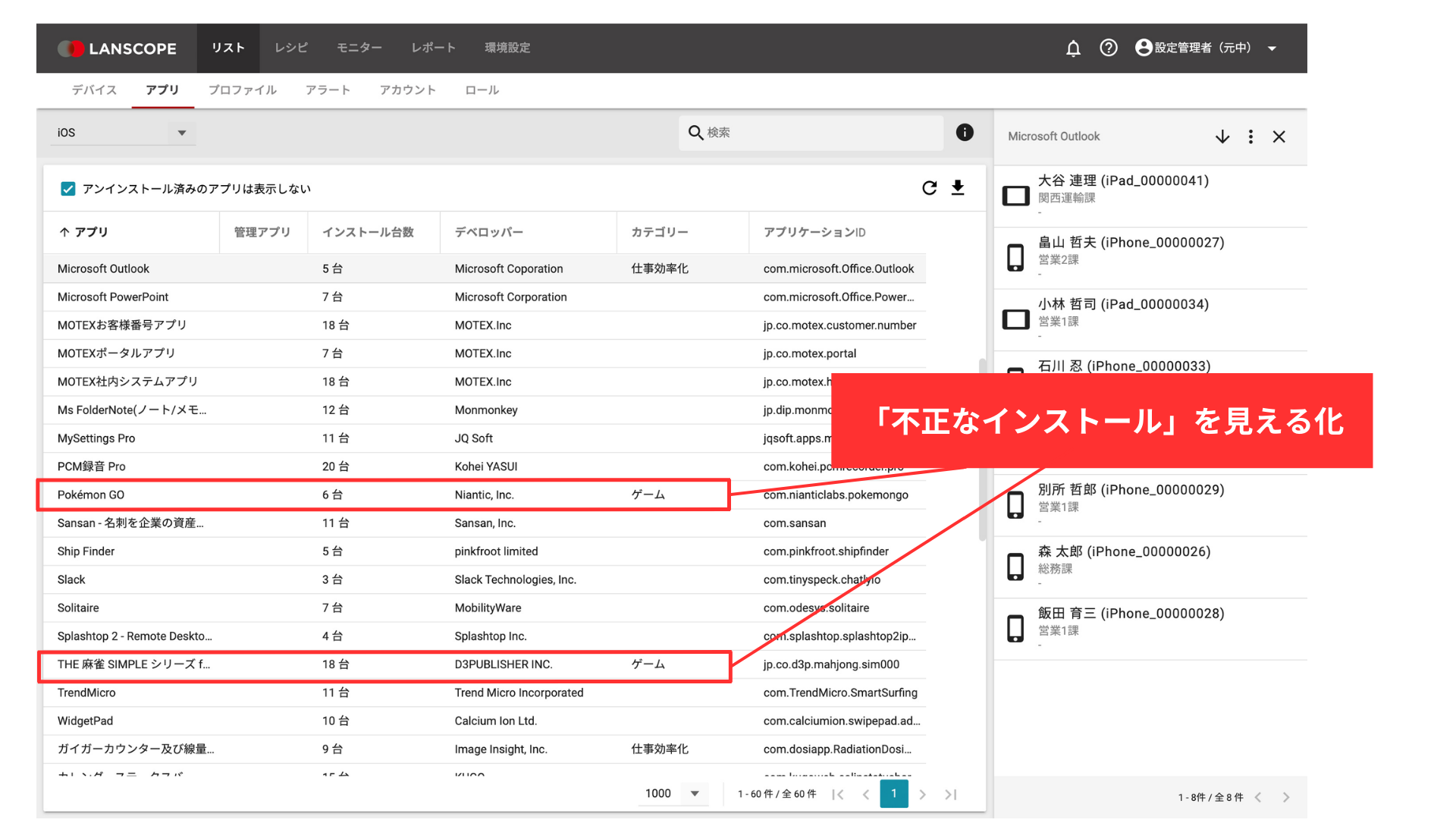

IT資産管理ツールは、ネットワークに接続された、組織内のIT資産(PCやスマホ等)全ての「使用状況」「インストールされているソフトウェア」を洗い出せるため、「許可されていないデバイスやアプリケーション = シャドーITの検出」が可能です。

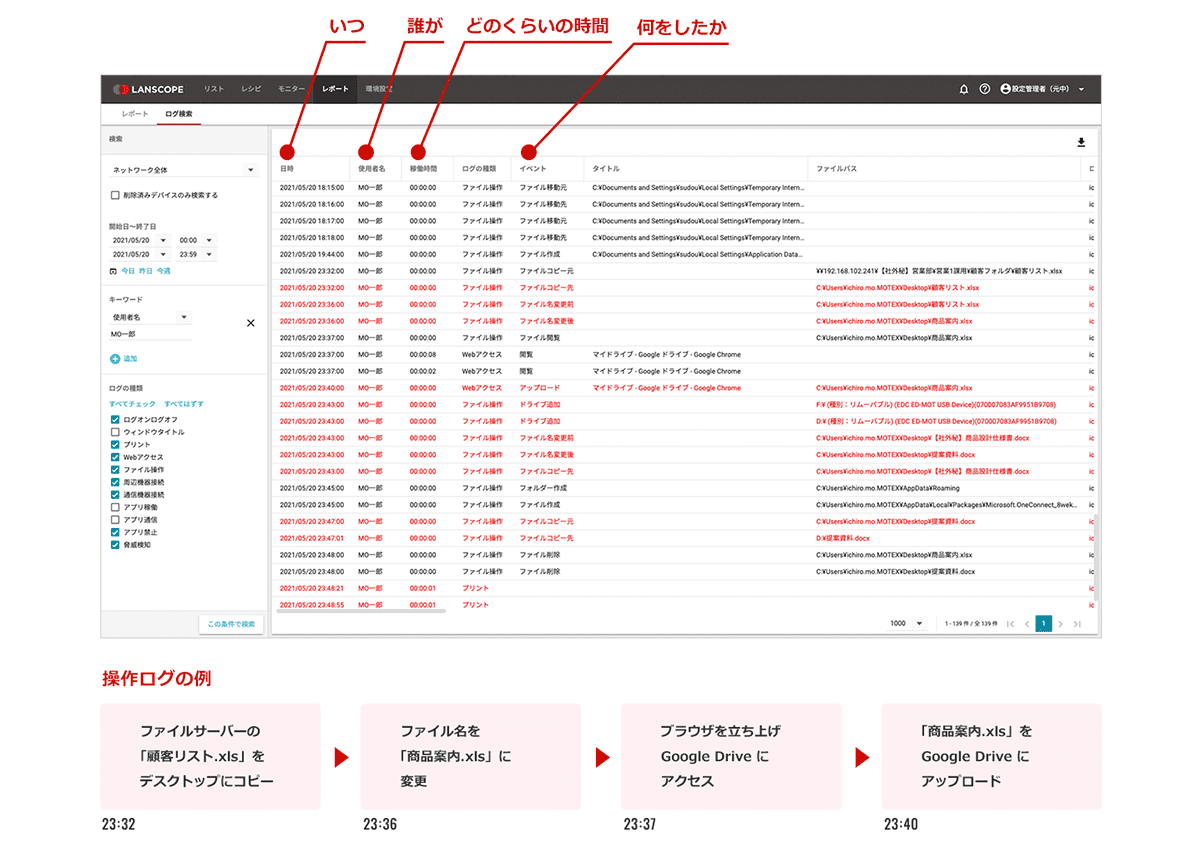

また、資産管理ツールより従業員の操作ログを取得することで、不正なファイル共有や持ち出しなど、違反行動を取り締まり、インシデント発生前に抑止することもできます。

その他、USBメモリや外付けHDDなどの外部メディアの接続を検知し、未許可のメディアを使用禁止にする等の対応も可能です。

2.MDMの導入

MDM(Mobile Device Management)とは、「モバイルデバイス管理」とも呼ばれ、従業員用のタブレットやスマホの一括操作・セキュリティ対策としても取り入れられる端末管理システムのことです。

MDMでは、インストールできるアプリを制御することが可能です。

そのため、管理者が把握していないアプリがインストールされるのを防ぎ、内部の不正使用防止を徹底することができます。

また、MDMのログ管理機能を活用すれば、従業員が使用している端末の利用状況(電話の発着信、アプリの利用時間など)を把握することができます。

前述した「IT資産管理ツール」と機能が似ていますが、IT資産ツールはPCの管理が得意なツールです。対してMDMは、モバイルデバイスの管理が得意という点で少し異なります。

MDMに関しては以下の記事で詳しく解説しますので、ぜひあわせてご覧ください。

3.CASBによるクラウドサービス管理

シャドーITへの有効な対策2つ目は「CASBによるクラウドサービス管理」です。

CASBとは「Cloud Access Security Broker」の略称で、クラウドサービスの利用状況を可視化し、組織のセキュリティポリシーを適用するサービスです。CASBはクラウドサービスと端末の中間に配置され、クラウドサービスの利用状況を把握するのに大きな効果があります。

「誰が」「いつ」「どのデバイスで」クラウドを利用したかや、接続したクラウドサービスが組織のコンプライアンスに適合しているか、データの漏洩に繋がる操作が行なわれていないか、などの監視も可能です。

4.ポリシー策定と従業員教育(私物端末の禁止など)

シャドーITへの対策、3つ目は「セキュリティに関するポリシー策定と従業員教育」です。

セキュリティポリシーとは、組織内がセキュリティ対策の方針や行動指針を明らかにした文書を指します。シャドーITを防ぐため、まずは従業員が順守すべきポリシーを策定し、研修などを通じて周知・定着を図ることが重要です。

また、組織に無断でデバイスやサービスを用いることが、どのように組織のセキュリティへ影響するか、従業員のリテラシー教育を行うこともシャドーITへの対策として欠かせません。

さらに、シャドーITが用いられる要因の1つに、業務上必要なデバイスやサービスが十分に揃っていないことが挙げられます。組織は業務を遂行する上で必要なツール・アプリケーションの適切な選定を行い、従業員からのツール導入の要望へ柔軟に対応する姿勢が求められます。

シャドーIT対策なら、IT資産管理・MDM「LANSCOPE エンドポイントマネージャークラウド版」にお任せ

企業・組織の「シャドーIT対策」であれば、組織のPC・スマホを一元管理できる「LANSCOPE エンドポイントマネージャー クラウド版」がおすすめです。

先述の通り、シャドーITの使用を防止するには、管理者が不正利用の端末やサービスを適切に把握し、従業員に注意を促せる体制づくりが必要です。LANSCOPE エンドポイントマネージャークラウド版であれば「IT資産管理」機能により、未承認の端末やアプリケーションを見える化し、不正利用の取り締まりを簡単に行えます。

また「操作ログ」機能により、アプリ利用やWebサイトの閲覧、ファイル操作、Wi-Fi接続 において「どのPCで」「誰が」「いつ」「どんな操作をしたか」なの利用状況をすべて把握できるため、シャドーITの検出はもちろん、シャドーITによる不正操作の内容も確認することが可能です。

まとめ

本記事では、組織の情報漏洩や内部不正といったセキュリティリスクの要因となりうる「シャドーIT」をテーマに、その危険性や対策について解説しました。

▼本記事のまとめ

- シャドーITとは、組織のシステム管理部門が把握していない(無許可の)、個人が独自に業務利用するIT資産( PCやスマートフォン・クラウドサービスなど)を指す。

- 具体例として、個人所有のデバイスやフリーメール、未承認のチャットサービスやクラウドストレージ、フリーWi-Fiの利用などが該当。情報漏洩や不正アクセスの原因が、懸念視されている。

- BYODとは従業員が私用デバイスを業務で利用することを侵害し、企業の許可を得ている点でシャドーITとは異なる。

- シャドーITに有効なセキュリティ対策として「IT資産管理ツール」や「MDM」「CASB」の導入、従業員へのセキュリティ教育やポリシー策定などがある。

シャドーITは、情報漏洩のリスクを増加させる、ルールを逸脱した問題行為です。それを防ぐためには、適切なセキュリティ対策を施した環境で、従業員が十分なリテラシーを持ちながら業務を遂行することが大切です。

ぜひ本記事をきっかけに、現在の「シャドーITへの取り組み・社内ルール」を見直してみてはいかがでしょうか?IPAが選出した、2023年度の「情報セキュリティ10大脅威」の詳細と、各脅威への対策案をまとめた以下の資料も、ぜひご活用ください。

“ChatGPT”の社内利用ルール、どう決める?

【AIサービス利用ガイドライン】を公開!

MOTEXが社内向けに作成したAIサービス利用ガイドラインをダウンロードできます。利用方針の決め方、作成ポイントの解説付き!

おすすめ記事